Konfigurer policyer for anti-phishing i EOP

Tips

Visste du at du kan prøve funksjonene i Microsoft Defender XDR for Office 365 Plan 2 gratis? Bruk den 90-dagers prøveversjonen av Defender for Office 365 på Microsoft Defender portalens prøvehub. Lær om hvem som kan registrere deg og prøveabonnementer på Prøv Microsoft Defender for Office 365.

I Microsoft 365-organisasjoner med postbokser i Exchange Online eller frittstående Exchange Online Protection (EOP)-organisasjoner uten Exchange Online postbokser, gir policyer for anti-phishing beskyttelse mot forfalskning. Hvis du vil ha mer informasjon, kan du se Innstillinger for forfalskning i policyer for anti-phishing.

Standard policy for anti-phishing gjelder automatisk for alle mottakere. Hvis du vil ha større detaljnivå, kan du også opprette egendefinerte policyer for anti-phishing som gjelder for bestemte brukere, grupper eller domener i organisasjonen.

Du konfigurerer policyer for anti-phishing i Microsoft Defender-portalen eller i PowerShell (Exchange Online PowerShell for Microsoft 365-organisasjoner med postbokser i Exchange Online; frittstående EOP PowerShell for organisasjoner uten Exchange Online postbokser).

Hvis du vil ha informasjon om prosedyrer for anti-phishing-policyer i organisasjoner med Microsoft Defender for Office 365, kan du se Konfigurere policyer for anti-phishing i Microsoft Defender for Office 365.

Hva må du vite før du begynner?

Du åpner Microsoft Defender-portalen på https://security.microsoft.com. Hvis du vil gå direkte til anti-phishing-siden , bruker https://security.microsoft.com/antiphishingdu .

Hvis du vil koble til Exchange Online PowerShell, kan du se Koble til Exchange Online PowerShell. Hvis du vil koble til frittstående EOP PowerShell, kan du se Koble til Exchange Online Protection PowerShell.

Du må være tilordnet tillatelser før du kan utføre prosedyrene i denne artikkelen. Du har følgende alternativer:

Microsoft Defender XDR enhetlig rollebasert tilgangskontroll (RBAC) (hvis e-post & samarbeid>Defender for Office 365 tillatelser er

aktive. Påvirker bare Defender-portalen, ikke PowerShell): Autorisasjon og innstillinger/Sikkerhetsinnstillinger/Kjernesikkerhetsinnstillinger (administrere) eller Autorisasjon og innstillinger/Sikkerhetsinnstillinger/Kjernesikkerhetsinnstillinger (lese).

aktive. Påvirker bare Defender-portalen, ikke PowerShell): Autorisasjon og innstillinger/Sikkerhetsinnstillinger/Kjernesikkerhetsinnstillinger (administrere) eller Autorisasjon og innstillinger/Sikkerhetsinnstillinger/Kjernesikkerhetsinnstillinger (lese).-

- Legge til, endre og slette policyer: Medlemskap i rollegruppene Organisasjonsadministrasjon eller Sikkerhetsadministrator .

- Skrivebeskyttet tilgang til policyer: Medlemskap i rollegruppene Global Reader, Security Reader eller View-Only Organization Management .

Microsoft Entra tillatelser: Medlemskap i rollene global administrator*, sikkerhetsadministrator, global leser eller sikkerhetsleser gir brukerne de nødvendige tillatelsene og tillatelsene for andre funksjoner i Microsoft 365.

Viktig

* Microsoft anbefaler at du bruker roller med færrest tillatelser. Bruk av kontoer med lavere tillatelser bidrar til å forbedre sikkerheten for organisasjonen. Global administrator er en svært privilegert rolle som bør begrenses til nødscenarioer når du ikke kan bruke en eksisterende rolle.

Hvis du vil se våre anbefalte innstillinger for anti-phishing-policyer i Defender for Office 365, kan du se Policy for anti-phishing i Defender for Office 365 innstillinger.

Tips

Innstillinger i standardpolicyer eller egendefinerte policyer for anti-phishing ignoreres hvis en mottaker også er inkludert i standard- eller strenge forhåndsinnstilte sikkerhetspolicyer. Hvis du vil ha mer informasjon, kan du se Ordre og prioritet for e-postbeskyttelse.

Tillat opptil 30 minutter før en ny eller oppdatert policy brukes.

Bruke Microsoft Defender-portalen til å opprette policyer for anti-phishing

Gå til Policyer for e-post & samarbeid>& Regler>Trusselpolicyer>Anti-phishing i Policyer-delen i Microsoft Defender portalenhttps://security.microsoft.com. Hvis du vil gå direkte til anti-phishing-siden , bruker https://security.microsoft.com/antiphishingdu .

Velg

Opprett på siden Anti-phishing for å åpne den nye veiviseren for anti-phishing-policy.

Opprett på siden Anti-phishing for å åpne den nye veiviseren for anti-phishing-policy.Konfigurer disse innstillingene på siden Policynavn :

- Navn: Skriv inn et unikt, beskrivende navn for policyen.

- Beskrivelse: Angi en valgfri beskrivelse for policyen.

Når du er ferdig på siden Policynavn , velger du Neste.

På siden Brukere, grupper og domener identifiserer du de interne mottakerne som policyen gjelder for (mottakerbetingelser):

- Brukere: De angitte postboksene, e-postbrukerne eller e-postkontaktene.

-

Grupper:

- Medlemmer av de angitte distribusjonsgruppene eller e-postaktiverte sikkerhetsgruppene (dynamiske distribusjonsgrupper støttes ikke).

- Den angitte Microsoft 365 Groups.

- Domener: Alle mottakere i organisasjonen med en primær e-postadresse i det angitte godtatte domenet.

Klikk i den aktuelle boksen, begynn å skrive inn en verdi, og velg verdien du vil bruke fra resultatene. Gjenta denne prosessen så mange ganger det er nødvendig. Hvis du vil fjerne en eksisterende verdi, velger du

ved siden av verdien.

ved siden av verdien.For brukere eller grupper kan du bruke de fleste identifikatorer (navn, visningsnavn, alias, e-postadresse, kontonavn osv.), men det tilsvarende visningsnavnet vises i resultatene. For brukere eller grupper skriver du inn en stjerne (*) alene for å se alle tilgjengelige verdier.

Du kan bare bruke en betingelse én gang, men betingelsen kan inneholde flere verdier:

Flere verdier av samme betingelse bruker ELLER-logikk (for eksempel <mottaker1> eller <mottaker2>). Hvis mottakeren samsvarer med noen av de angitte verdiene, brukes policyen på dem.

Ulike typer betingelser bruker AND-logikk. Mottakeren må samsvare med alle de angitte betingelsene for at policyen skal gjelde for dem. Du kan for eksempel konfigurere en betingelse med følgende verdier:

- Brukere:

romain@contoso.com - Grupper: Ledere

Policyen gjelder

romain@contoso.combare for hvis han også er medlem av Leder-gruppen. Ellers er politikken ikke brukt på ham.- Brukere:

Utelat disse brukerne, gruppene og domenene: Hvis du vil legge til unntak for de interne mottakerne som policyen gjelder for (mottakerunntak), velger du dette alternativet og konfigurerer unntakene.

Du kan bare bruke et unntak én gang, men unntaket kan inneholde flere verdier:

- Flere verdier for samme unntak bruker ELLER-logikk (for eksempel <mottaker1> eller <mottaker2>). Hvis mottakeren samsvarer med noen av de angitte verdiene, brukes ikke policyen på dem.

- Ulike typer unntak bruker OR-logikk (for eksempel <mottaker1> eller <medlem av gruppe1> eller <medlem av domene1>). Hvis mottakeren samsvarer med noen av de angitte unntaksverdiene, brukes ikke policyen på dem.

Når du er ferdig på siden Brukere, grupper og domener , velger du Neste.

Bruk avmerkingsboksen Aktiver forfalskningsintelligens på beskyttelsessiden for Phishing & for å aktivere eller deaktivere forfalskningsintelligens. Denne innstillingen er valgt som standard, og vi anbefaler at du lar den være valgt. Du angir handlingen som skal utføres på meldinger fra blokkerte forfalskede avsendere på neste side.

Hvis du vil deaktivere forfalskningsintelligens, fjerner du merket i avmerkingsboksen.

Obs!

Du trenger ikke å deaktivere forfalskningsintelligens hvis MX-posten ikke peker til Microsoft 365. du aktiverer utvidet filtrering for koblinger i stedet. Hvis du vil ha instruksjoner, kan du se Utvidet filtrering for koblinger i Exchange Online.

Når du er ferdig med phishing-terskelen & beskyttelsessiden , velger du Neste.

Konfigurer følgende innstillinger på Handlinger-siden :

Overhold policyen for DMARC-post når meldingen oppdages som forfalskning: Denne innstillingen er valgt som standard, og lar deg kontrollere hva som skjer med meldinger der avsenderen ikke utfører eksplisitte DMARC-kontroller , og DMARC-policyen er satt til

p=quarantineellerp=reject:Hvis meldingen oppdages som forfalskning og DMARC-policy er angitt som p=karantene: Velg én av følgende handlinger:

- Sett meldingen i karantene: Dette er standardverdien.

- Flytte melding til mottakernes søppelpostmapper

Hvis meldingen oppdages som forfalskning og DMARC-policy er angitt som p=forkast: Velg én av følgende handlinger:

- Sett meldingen i karantene

- Avvis meldingen: Dette er standardverdien.

Hvis du vil ha mer informasjon, kan du se Policyer for forfalskningsbeskyttelse og DMARC-policyer for avsender.

Hvis meldingen oppdages som forfalskning av forfalskningsintelligens: Denne innstillingen er bare tilgjengelig hvis du valgte Aktiver forfalskningsintelligens på forrige side. Velg én av følgende handlinger i rullegardinlisten for meldinger fra blokkerte forfalskede avsendere:

Flytte meldingen til mottakernes søppelpostmapper (standard)

Sett meldingen i karantene: Hvis du velger denne handlingen, vises det en policyboks for bruk av karantene , der du velger karantenepolicyen som gjelder for meldinger som er satt i karantene av beskyttelse mot forfalskningsintelligens.

Hvis du ikke velger en karantenepolicy, brukes standard karantenepolicy for gjenkjenning av forfalskningsintelligens (DefaultFullAccessPolicy). Når du senere viser eller redigerer policyinnstillingene for anti-phishing, vises policynavnet for karantene.

Avsnittet Sikkerhetstips & indikatorer : Konfigurer følgende innstillinger:

- Vis første kontaktsikkerhetstips: Hvis du vil ha mer informasjon, kan du se Sikkerhetstips for første kontakt.

- Vis (?) for uautoriserte avsendere for forfalskning: Denne innstillingen er bare tilgjengelig hvis du valgte Aktiver forfalskningsintelligens på forrige side. Legger til et spørsmålstegn (?) i avsenderens bilde i Fra-boksen i Outlook hvis meldingen ikke består SPF- eller DKIM-kontroller , og meldingen ikke består DMARC eller sammensatt godkjenning. Denne innstillingen er valgt som standard.

-

Vis «via»-kode: Denne innstillingen er bare tilgjengelig hvis du valgte Aktiver forfalskningsintelligens på forrige side. Legger til kode navngitt via (

chris@contoso.comvia fabrikam.com) i Fra-adressen hvis den er forskjellig fra domenet i DKIM-signaturen eller MAIL FROM-adressen . Denne innstillingen er valgt som standard.

Hvis du vil aktivere en innstilling, merker du av i avmerkingsboksen. Hvis du vil deaktivere den, fjerner du merket i avmerkingsboksen.

Når du er ferdig på Handlinger-siden , velger du Neste.

Se gjennom innstillingene på Se gjennom-siden . Du kan velge Rediger i hver inndeling for å endre innstillingene i inndelingen. Du kan også velge Tilbake eller den bestemte siden i veiviseren.

Når du er ferdig på Se gjennom-siden, velger du Send.

På siden Ny opprettelse av anti-phishing-policy kan du velge koblingene for å vise policyen, vise policyer for anti-phishing og lære mer om policyer for anti-phishing.

Når du er ferdig på siden Ny opprettelse av anti-phishing-policy , velger du Ferdig.

Tilbake på anti-phishing-siden er den nye policyen oppført.

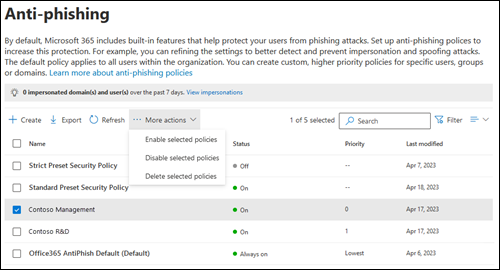

Bruk Microsoft Defender-portalen til å vise policydetaljer for anti-phishing

Gå til Policyer for e-& samarbeid>& regler>for trusselpolicyer>anti-phishing i policyer-delen i Microsoft Defender portalen. Hvis du vil gå direkte til anti-phishing-siden , kan du bruke https://security.microsoft.com/antiphishing.

På siden anti-phishing vises følgende egenskaper i listen over policyer for anti-phishing:

- Navn

-

Status: Verdier er:

- Alltid på for standard anti-phishing-policy.

- På eller av for andre policyer for søppelpost.

- Prioritet: Hvis du vil ha mer informasjon, kan du se delen Angi prioritet for egendefinerte policyer for anti-phishing .

Hvis du vil endre listen over policyer fra normal til kompakt avstand, velger du ![]() Endre listeavstand til kompakt eller normal, og deretter velger du

Endre listeavstand til kompakt eller normal, og deretter velger du ![]() Komprimer liste.

Komprimer liste.

Bruk ![]() Filter til å filtrere policyene etter tidsområde (opprettelsesdato) eller Status.

Filter til å filtrere policyene etter tidsområde (opprettelsesdato) eller Status.

![]() Bruk søkeboksen og en tilsvarende verdi til å finne spesifikke policyer for anti-phishing.

Bruk søkeboksen og en tilsvarende verdi til å finne spesifikke policyer for anti-phishing.

Bruk ![]() Eksporter til å eksportere listen over policyer til en CSV-fil.

Eksporter til å eksportere listen over policyer til en CSV-fil.

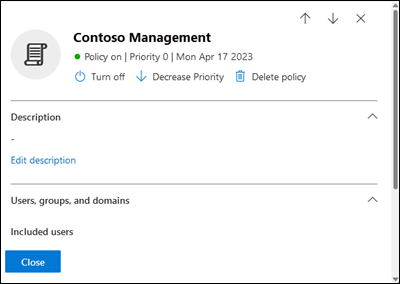

Velg en policy ved å klikke hvor som helst i raden bortsett fra avmerkingsboksen ved siden av navnet for å åpne detaljenes undermeny for policyen.

Tips

Hvis du vil se detaljer om andre anti-phishing-policyer uten å gå ut av detaljer-undermenyen, kan du bruke  Forrige element og Neste-elementet øverst i undermenyen.

Forrige element og Neste-elementet øverst i undermenyen.

Bruk Microsoft Defender-portalen til å utføre handlinger på policyer for anti-phishing

Gå til Policyer for e-& samarbeid>& regler>for trusselpolicyer>anti-phishing i policyer-delen i Microsoft Defender portalen. Hvis du vil gå direkte til anti-phishing-siden , kan du bruke https://security.microsoft.com/antiphishing.

Velg policyen for anti-phishing på siden anti-phishing ved hjelp av én av følgende metoder:

Velg policyen fra listen ved å merke av i avmerkingsboksen ved siden av navnet. Følgende handlinger er tilgjengelige i

rullegardinlisten Flere handlinger som vises:

rullegardinlisten Flere handlinger som vises:- Aktiver valgte policyer.

- Deaktiver valgte policyer.

- Slett valgte policyer.

Velg policyen fra listen ved å klikke hvor som helst i raden bortsett fra avmerkingsboksen ved siden av navnet. Noen eller alle følgende handlinger er tilgjengelige i undermenyen for detaljer som åpnes:

- Endre policyinnstillinger ved å klikke Rediger i hver inndeling (egendefinerte policyer eller standardpolicyen)

-

Aktivere eller

Aktivere eller  deaktivere (bare egendefinerte policyer)

deaktivere (bare egendefinerte policyer) -

Øk prioritet eller

Øk prioritet eller  Reduser prioritet (bare egendefinerte policyer)

Reduser prioritet (bare egendefinerte policyer) -

Slett policy (bare egendefinerte policyer)

Slett policy (bare egendefinerte policyer)

Handlingene er beskrevet i følgende underområder.

Bruke Microsoft Defender-portalen til å endre policyer for anti-phishing

Når du har valgt standard anti-phishing-policy eller en egendefinert policy ved å klikke hvor som helst i raden annet enn avmerkingsboksen ved siden av navnet, vises policyinnstillingene i undermenyen for detaljer som åpnes. Velg Rediger i hver inndeling for å endre innstillingene i inndelingen. Hvis du vil ha mer informasjon om innstillingene, kan du se delen Opprette policyer for anti-phishing tidligere i denne artikkelen.

For standardpolicyen kan du ikke endre navnet på policyen, og det finnes ingen mottakerfiltre å konfigurere (policyen gjelder for alle mottakere). Du kan imidlertid endre alle andre innstillinger i policyen.

For de anti-phishing-policyene som heter Standard forhåndsinnstilt sikkerhetspolicy og streng forhåndsinnstilt sikkerhetspolicy som er knyttet til forhåndsinnstilte sikkerhetspolicyer, kan du ikke endre policyinnstillingene i undermenyen for detaljer. I stedet velger ![]() du Vis forhåndsinnstilte sikkerhetspolicyer i detaljmenyen for å gå til siden for forhåndsinnstilte sikkerhetspolicyer på https://security.microsoft.com/presetSecurityPolicies for å endre de forhåndsinnstilte sikkerhetspolicyene.

du Vis forhåndsinnstilte sikkerhetspolicyer i detaljmenyen for å gå til siden for forhåndsinnstilte sikkerhetspolicyer på https://security.microsoft.com/presetSecurityPolicies for å endre de forhåndsinnstilte sikkerhetspolicyene.

Bruke Microsoft Defender-portalen til å aktivere eller deaktivere egendefinerte policyer for anti-phishing

Du kan ikke deaktivere standard policy for anti-phishing (den er alltid aktivert).

Du kan ikke aktivere eller deaktivere policyer for anti-phishing som er knyttet til standard og strenge forhåndsinnstilte sikkerhetspolicyer. Du aktiverer eller deaktiverer standard eller strenge forhåndsinnstilte sikkerhetspolicyer på siden forhåndsinnstilte sikkerhetspolicyer på https://security.microsoft.com/presetSecurityPolicies.

Når du har valgt en aktivert egendefinert policy for anti-phishing ( statusverdien er på), kan du bruke én av følgende metoder til å deaktivere den:

-

På siden Anti-phishing: Velg

Flere handlinger>Deaktiver valgte policyer.

Flere handlinger>Deaktiver valgte policyer. -

Undermeny for detaljer for policyen: Velg

Deaktiver øverst i undermenyen.

Deaktiver øverst i undermenyen.

Når du har valgt en deaktivert egendefinert policy for anti-phishing ( statusverdien er av), bruker du én av følgende metoder for å aktivere den:

-

På siden Anti-phishing: Velg

Flere handlinger>Aktiver valgte policyer.

Flere handlinger>Aktiver valgte policyer. -

Undermeny for detaljer i policyen: Velg

Aktiver øverst i undermenyen.

Aktiver øverst i undermenyen.

Statusverdien for policyen er nå på eller avpåanti-phishing-siden.

Bruk Microsoft Defender-portalen til å angi prioritet for egendefinerte policyer for anti-phishing

Anti-phishing-policyer behandles i den rekkefølgen de vises på siden Anti-phishing :

- Policyen for anti-phishing med navnet Nøyaktig forhåndsinnstilt sikkerhetspolicy som er knyttet til den strenge forhåndsinnstilte sikkerhetspolicyen, brukes alltid først (hvis den strenge forhåndsinnstilte sikkerhetspolicyen er aktivert).

- Policyen for anti-phishing med navnet Standard forhåndsinnstilt sikkerhetspolicy som er knyttet til standard forhåndsinnstilt sikkerhetspolicy, brukes alltid neste gang (hvis standard forhåndsinnstilt sikkerhetspolicy er aktivert).

- Egendefinerte policyer for anti-phishing brukes i neste prioritetsrekkefølge (hvis de er aktivert):

- En lavere prioritetsverdi angir en høyere prioritet (0 er den høyeste).

- Som standard opprettes en ny policy med en prioritet som er lavere enn den laveste eksisterende egendefinerte policyen (den første er 0, den neste er 1 osv.).

- Ingen policyer kan ha samme prioritetsverdi.

- Standard anti-phishing-policy har alltid den laveste prioritetsverdien, og du kan ikke endre den.

Anti-phishing-beskyttelse stopper for en mottaker etter at den første policyen er brukt (policyen med høyest prioritet for denne mottakeren). Hvis du vil ha mer informasjon, kan du se Ordre og prioritet for e-postbeskyttelse.

Når du har valgt den egendefinerte anti-phishing-policyen ved å klikke hvor som helst i raden annet enn avmerkingsboksen ved siden av navnet, kan du øke eller redusere prioriteten for policyen i detaljmenyen som åpnes:

- Den egendefinerte policyen med prioritetsverdien0 på anti-phishing-siden har

reduser prioritetshandlingen øverst i detaljer-undermenyen.

reduser prioritetshandlingen øverst i detaljer-undermenyen. - Den egendefinerte policyen med lavest prioritet (høyeste prioritetsverdi, for eksempel 3), har

handlingen Øk prioritet øverst i detaljer-undermenyen.

handlingen Øk prioritet øverst i detaljer-undermenyen. - Hvis du har tre eller flere policyer, har policyene mellom prioritet 0 og lavest prioritet både

øk prioritet og

øk prioritet og  reduser prioritetshandlinger øverst i detaljer-undermenyen.

reduser prioritetshandlinger øverst i detaljer-undermenyen.

Når du er ferdig med undermenyen for policydetaljer, velger du Lukk.

Tilbake på Anti-phishing-siden samsvarer rekkefølgen på policyen i listen med den oppdaterte prioritetsverdien .

Bruke Microsoft Defender-portalen til å fjerne egendefinerte policyer for anti-phishing

Du kan ikke fjerne standard policy for anti-phishing eller anti-phishing-policyer kalt Standard forhåndsinnstilt sikkerhetspolicy og streng forhåndsinnstilt sikkerhetspolicy som er knyttet til forhåndsinnstilte sikkerhetspolicyer.

Når du har valgt den egendefinerte policyen for anti-phishing, kan du bruke én av følgende metoder for å fjerne den:

-

På siden for anti-phishing: Velg

Flere handlinger>Slett valgte policyer.

Flere handlinger>Slett valgte policyer. -

Undermeny for detaljer i policyen: Velg

Slett policy øverst i undermenyen.

Slett policy øverst i undermenyen.

Velg Ja i advarselsdialogboksen som åpnes.

Den slettede policyen er ikke lenger oppført på anti-phishing-siden .

Bruk Exchange Online PowerShell til å konfigurere policyer for anti-phishing

I PowerShell er de grunnleggende elementene i en policy for anti-phishing:

- Policyen for anti-phish: Angir phishing-beskyttelsen som skal aktiveres eller deaktiveres, handlingene som skal gjelde for disse beskyttelsene, og andre alternativer.

- Anti-phish-regelen: Angir prioritets- og mottakerfiltrene (hvem policyen gjelder for) for den tilknyttede anti-phish-policyen.

Forskjellen mellom disse to elementene er ikke åpenbar når du administrerer policyer for anti-phishing i Microsoft Defender-portalen:

- Når du oppretter en policy i Defender-portalen, oppretter du faktisk en anti-phish-regel og den tilknyttede anti-phish-policyen samtidig som du bruker samme navn for begge.

- Når du endrer en policy i Defender-portalen, endrer innstillinger som er relatert til navn, prioritet, aktivert eller deaktivert, og mottakerfiltrene anti-phish-regelen. Alle andre innstillinger endrer den tilknyttede policyen for anti-phish.

- Når du fjerner en policy i Defender-portalen, fjernes anti-phish-regelen og den tilknyttede anti-phish-policyen samtidig.

I Exchange Online PowerShell er forskjellen mellom anti-phish-politikk og anti-phish-regler tydelig. Du administrerer policyer for anti-phish ved hjelp av cmdleter for *-AntiPhishPolicy , og du administrerer anti-phish-regler ved hjelp av cmdletene *-AntiPhishRule .

- I PowerShell oppretter du den anti-phish-policyen først, og deretter oppretter du den anti-phish-regelen, som identifiserer den tilknyttede policyen som regelen gjelder for.

- I PowerShell endrer du innstillingene i anti-phish-policyen og anti-phish-regelen separat.

- Når du fjerner en anti-phish-policy fra PowerShell, fjernes ikke den tilsvarende anti-phish-regelen automatisk, og omvendt.

Bruke PowerShell til å opprette policyer for anti-phishing

Oppretting av en policy for anti-phishing i PowerShell er en totrinnsprosess:

- Opprett policyen for anti-phish.

- Opprett den anti-phish-regelen som angir den anti-phish-policyen som regelen gjelder for.

Notater:

Du kan opprette en ny anti-phish-regel og tilordne en eksisterende, ikke-tilknyttet anti-phish-policy til den. En anti-phish regel kan ikke knyttes til mer enn én anti-phish politikk.

Du kan konfigurere følgende innstillinger for nye anti-phish-policyer i PowerShell som ikke er tilgjengelige i Microsoft Defender-portalen før etter at du har opprettet policyen:

- Opprett den nye policyen som deaktivert (aktivert

$falsepå cmdleten New-AntiPhishRule ). - Angi prioritet for policyen under oppretting (prioritetsnummer<>) på cmdleten New-AntiPhishRule).

- Opprett den nye policyen som deaktivert (aktivert

En ny policy for anti-phish som du oppretter i PowerShell, er ikke synlig i Microsoft Defender-portalen før du tilordner policyen til en anti-phish-regel.

Trinn 1: Bruke PowerShell til å opprette en policy for anti-phish

Hvis du vil opprette en policy for anti-phish, bruker du denne syntaksen:

New-AntiPhishPolicy -Name "<PolicyName>" [-AdminDisplayName "<Comments>"] [-EnableSpoofIntelligence <$true | $false>] [-AuthenticationFailAction <MoveToJmf | Quarantine>] [-HonorDmarcPolicy <$true | $false>] [-DmarcQuarantineAction <MoveToJmf | Quarantine>] [-DmarcRejectAction <Quarantine | Reject>] [-EnableUnauthenticatedSender <$true | $false>] [-EnableViaTag <$true | $false>] [-SpoofQuarantineTag <QuarantineTagName>]

Dette eksemplet oppretter en policy for anti-phish kalt Oppslagskarantene med følgende innstillinger:

- Beskrivelsen er: Policy for forskningsavdeling.

- Endrer standardhandlingen for forfalskningsgjenkjenning til karantene og bruker standard karantenepolicy for karantenemeldinger (vi bruker ikke parameteren SpoofQuarantineTag ).

-

p=quarantineÅ overholde ogp=rejecti DMARC-policyer for avsender er aktivert som standard (vi bruker ikke parameteren HonorDmarcPolicy, og standardverdien er$true).- Meldinger som mislykkes DMARC der avsenderens DMARC-policy er

p=quarantinesatt i karantene (vi bruker ikke DmarcQuarantineAction-parameteren , og standardverdien er karantene). - Meldinger som mislykkes DMARC der avsenderens DMARC-policy

p=rejectavvises (vi bruker ikke DmarcRejectAction-parameteren , og standardverdien er Avvis).

- Meldinger som mislykkes DMARC der avsenderens DMARC-policy er

New-AntiPhishPolicy -Name "Monitor Policy" -AdminDisplayName "Research department policy" -AuthenticationFailAction Quarantine

Hvis du vil ha detaljert syntaks og parameterinformasjon, kan du se New-AntiPhishPolicy.

Tips

Hvis du vil ha detaljerte instruksjoner om hvordan du angir karantenepolicyene som skal brukes i en policy for anti-phish, kan du se Bruke PowerShell til å angi karantenepolicyen i policyer for anti-phishing.

Trinn 2: Bruke PowerShell til å opprette en anti-phish-regel

Hvis du vil opprette en anti-phish-regel, bruker du denne syntaksen:

New-AntiPhishRule -Name "<RuleName>" -AntiPhishPolicy "<PolicyName>" <Recipient filters> [<Recipient filter exceptions>] [-Comments "<OptionalComments>"]

Dette eksemplet oppretter en anti-phish-regel kalt Forskningsavdeling med følgende betingelser:

- Regelen er knyttet til den anti-phish policy kalt Research Quarantine.

- Regelen gjelder for medlemmer av gruppen kalt Forskningsavdeling.

- Fordi vi ikke bruker prioritetsparameteren, brukes standard prioritet.

New-AntiPhishRule -Name "Research Department" -AntiPhishPolicy "Research Quarantine" -SentToMemberOf "Research Department"

Hvis du vil ha detaljert syntaks og parameterinformasjon, kan du se New-AntiPhishRule.

Bruke PowerShell til å vise anti-phish-policyer

Hvis du vil vise eksisterende anti-phish-policyer, bruker du følgende syntaks:

Get-AntiPhishPolicy [-Identity "<PolicyIdentity>"] [| <Format-Table | Format-List> <Property1,Property2,...>]

Dette eksemplet returnerer en sammendragsliste over alle anti-phish-policyer sammen med de angitte egenskapene.

Get-AntiPhishPolicy | Format-Table Name,IsDefault

Dette eksemplet returnerer alle egenskapsverdiene for den anti-phish-policyen kalt Ledere.

Get-AntiPhishPolicy -Identity "Executives"

Hvis du vil ha detaljert syntaks og parameterinformasjon, kan du se Get-AntiPhishPolicy.

Bruke PowerShell til å vise anti-phish-regler

Hvis du vil vise eksisterende anti-phish-regler, bruker du følgende syntaks:

Get-AntiPhishRule [-Identity "<RuleIdentity>"] [-State <Enabled | Disabled] [| <Format-Table | Format-List> <Property1,Property2,...>]

Dette eksemplet returnerer en sammendragsliste over alle anti-phish-regler sammen med de angitte egenskapene.

Get-AntiPhishRule | Format-Table Name,Priority,State

Hvis du vil filtrere listen etter aktiverte eller deaktiverte regler, kjører du følgende kommandoer:

Get-AntiPhishRule -State Disabled | Format-Table Name,Priority

Get-AntiPhishRule -State Enabled | Format-Table Name,Priority

Dette eksemplet returnerer alle egenskapsverdiene for anti-phish-regelen kalt Contoso Executives.

Get-AntiPhishRule -Identity "Contoso Executives"

Hvis du vil ha detaljert syntaks og parameterinformasjon, kan du se Get-AntiPhishRule.

Bruke PowerShell til å endre policyer for anti-phish

Bortsett fra følgende elementer, er de samme innstillingene tilgjengelige når du endrer en anti-phish-policy i PowerShell som når du oppretter en policy som beskrevet i trinn 1: Bruk PowerShell til å opprette en policy for anti-phish tidligere i denne artikkelen.

- MakeDefault-bryteren som gjør den angitte policyen om til standardpolicyen (brukes for alle, alltid laveste prioritet, og du kan ikke slette den) er bare tilgjengelig når du endrer en policy for anti-phish i PowerShell.

- Du kan ikke gi nytt navn til en policy for anti-phish (cmdleten Set-AntiPhishPolicy har ingen Name-parameter). Når du gir nytt navn til en policy for anti-phishing i Microsoft Defender-portalen, gir du bare nytt navn til regelen for anti-phish.

Hvis du vil endre en policy for anti-phish, bruker du denne syntaksen:

Set-AntiPhishPolicy -Identity "<PolicyName>" <Settings>

Hvis du vil ha detaljert syntaks og parameterinformasjon, kan du se Set-AntiPhishPolicy.

Tips

Hvis du vil ha detaljerte instruksjoner for å angi karantenepolicyen som skal brukes i en policy for anti-phish, kan du se Bruke PowerShell til å angi karantenepolicyen i policyer for anti-phishing.

Bruke PowerShell til å endre anti-phish-regler

Den eneste innstillingen som ikke er tilgjengelig når du endrer en anti-phish-regel i PowerShell, er den aktiverte parameteren som lar deg opprette en deaktivert regel. Hvis du vil aktivere eller deaktivere eksisterende anti-phish-regler, kan du se neste del.

Ellers er de samme innstillingene tilgjengelige når du oppretter en regel som beskrevet i trinn 2: Bruk PowerShell til å opprette en inndeling med anti-phish-regler tidligere i denne artikkelen.

Hvis du vil endre en anti-phish-regel, bruker du denne syntaksen:

Set-AntiPhishRule -Identity "<RuleName>" <Settings>

Hvis du vil ha detaljert syntaks og parameterinformasjon, kan du se Set-AntiPhishRule.

Bruke PowerShell til å aktivere eller deaktivere anti-phish-regler

Aktivering eller deaktivering av en anti-phish-regel i PowerShell aktiverer eller deaktiverer hele policyen for anti-phishing (anti-phish-regelen og den tilordnede policyen for anti-phish). Du kan ikke aktivere eller deaktivere standard policy for anti-phishing (den brukes alltid for alle mottakere).

Hvis du vil aktivere eller deaktivere en anti-phish-regel i PowerShell, bruker du denne syntaksen:

<Enable-AntiPhishRule | Disable-AntiPhishRule> -Identity "<RuleName>"

Dette eksemplet deaktiverer den anti-phish regelen kalt Marketing Department.

Disable-AntiPhishRule -Identity "Marketing Department"

Dette eksemplet aktiverer samme regel.

Enable-AntiPhishRule -Identity "Marketing Department"

Hvis du vil ha detaljert syntaks og parameterinformasjon, kan du se Enable-AntiPhishRule og Disable-AntiPhishRule.

Bruk PowerShell til å angi prioritet for anti-phish-regler

Den høyeste prioritetsverdien du kan angi for en regel, er 0. Den laveste verdien du kan angi, avhenger av antall regler. Hvis du for eksempel har fem regler, kan du bruke prioritetsverdiene 0 til og med 4. Hvis du endrer prioriteten til en eksisterende regel, kan det ha en gjennomgripende effekt på andre regler. Hvis du for eksempel har fem egendefinerte regler (prioritet 0 til 4), og du endrer prioriteten for en regel til 2, endres den eksisterende regelen med prioritet 2 til prioritet 3, og regelen med prioritet 3 endres til prioritet 4.

Hvis du vil angi prioritet for en anti-phish-regel i PowerShell, bruker du følgende syntaks:

Set-AntiPhishRule -Identity "<RuleName>" -Priority <Number>

Dette eksemplet angir prioriteten for regelen som heter Markedsføringsavdeling, til 2. Alle eksisterende regler som har en prioritet som er mindre enn eller lik 2, reduseres med 1 (prioritetstallene økes med 1).

Set-AntiPhishRule -Identity "Marketing Department" -Priority 2

Notater:

- Hvis du vil angi prioritet for en ny regel når du oppretter den, bruker du prioritetsparameteren på cmdleten New-AntiPhishRule i stedet.

- Standard anti-phish-policy har ikke en tilsvarende anti-phish-regel, og den har alltid den umodifiserbare prioritetsverdien Lavest.

Bruke PowerShell til å fjerne anti-phish-policyer

Når du bruker PowerShell til å fjerne en anti-phish-policy, fjernes ikke den tilsvarende anti-phish-regelen.

Hvis du vil fjerne en policy for anti-phish i PowerShell, bruker du denne syntaksen:

Remove-AntiPhishPolicy -Identity "<PolicyName>"

Dette eksemplet fjerner policyen for anti-phish kalt Marketing Department.

Remove-AntiPhishPolicy -Identity "Marketing Department"

Hvis du vil ha detaljert syntaks og parameterinformasjon, kan du se Remove-AntiPhishPolicy.

Bruke PowerShell til å fjerne anti-phish-regler

Når du bruker PowerShell til å fjerne en anti-phish-regel, fjernes ikke den tilsvarende policyen for anti-phish.

Hvis du vil fjerne en anti-phish-regel i PowerShell, bruker du denne syntaksen:

Remove-AntiPhishRule -Identity "<PolicyName>"

Dette eksemplet fjerner den anti-phish regelen kalt Marketing Department.

Remove-AntiPhishRule -Identity "Marketing Department"

Hvis du vil ha detaljert syntaks og parameterinformasjon, kan du se Remove-AntiPhishRule.

Hvordan vet du at disse prosedyrene fungerte?

Gjør ett av følgende for å bekrefte at du har konfigurert anti-phishing-policyer i EOP:

Kontroller listen over policyer, statusverdier og deres prioritetsverdier på anti-phishing-siden i Microsoft Defender-portalen på https://security.microsoft.com/antiphishing. Hvis du vil vise flere detaljer, velger du policyen fra listen ved å klikke på navnet og vise detaljene i undermenyen som vises.

I Exchange Online PowerShell kan du erstatte <navn> med navnet på policyen eller regelen, kjøre følgende kommando og kontrollere innstillingene:

Get-AntiPhishPolicy -Identity "<Name>"Get-AntiPhishRule -Identity "<Name>"