Karantenepolicyer

Tips

Visste du at du kan prøve funksjonene i Microsoft Defender XDR for Office 365 Plan 2 gratis? Bruk den 90-dagers prøveversjonen av Defender for Office 365 på Microsoft Defender portalens prøvehub. Lær om hvem som kan registrere deg og prøveabonnementer på Prøv Microsoft Defender for Office 365.

I Exchange Online Protection (EOP) og Microsoft Defender for Office 365 tillater karantenepolicyer administratorer å definere brukeropplevelsen for meldinger som er satt i karantene:

- Hva brukere har lov til å gjøre med sine egne meldinger i karantene (meldinger der de er en mottaker) basert på hvorfor meldingen ble satt i karantene.

- Om brukere mottar periodiske (hver fjerde time, daglig eller ukentlig) varsler om karantenemeldinger via karantenevarsler.

Brukere har tradisjonelt blitt tillatt eller nektet interaktivitetsnivåer med karantenemeldinger basert på hvorfor meldingen ble satt i karantene. Brukere kan for eksempel vise og frigi meldinger som ble satt i karantene som søppelpost eller bulk, men de kan ikke vise eller frigi meldinger som ble satt i karantene som phishing eller skadelig programvare med høy visshet.

Standard karantenepolicyer håndhever disse historiske brukerfunksjonene, og tilordnes automatisk i støttede beskyttelsesfunksjoner som setter meldinger i karantene.

Hvis du vil ha mer informasjon om elementene i en karantenepolicy, standard karantenepolicyer og individuelle tillatelser, kan du se delen Vedlegg på slutten av denne artikkelen.

Hvis du ikke liker standardbrukerfunksjonene for karantenemeldinger for en bestemt funksjon (inkludert mangel på karantenevarsler), kan du opprette og bruke egendefinerte karantenepolicyer som beskrevet i denne artikkelen.

Du oppretter og tilordner karantenepolicyer i Microsoft Defender-portalen eller i PowerShell (Exchange Online PowerShell for Microsoft 365-organisasjoner med Exchange Online postbokser; frittstående EOP PowerShell i EOP-organisasjoner uten Exchange Online postbokser).

Hva må du vite før du begynner?

I Microsoft 365 drevet av 21Vianet er ikke karantene for øyeblikket tilgjengelig i Microsoft Defender-portalen. Karantene er bare tilgjengelig i det klassiske administrasjonssenteret for Exchange (klassisk EAC).

Du åpner Microsoft Defender-portalen på https://security.microsoft.com. Hvis du vil gå direkte til siden for karantenepolicyer , bruker https://security.microsoft.com/quarantinePoliciesdu .

Hvis du vil koble til Exchange Online PowerShell, kan du se Koble til Exchange Online PowerShell. Hvis du vil koble til frittstående EOP PowerShell, kan du se Koble til Exchange Online Protection PowerShell.

Hvis du endrer karantenepolicyen som er tilordnet til en støttet beskyttelsesfunksjon, påvirker endringen meldingen i karantene etter at du har gjort endringen. Meldinger som ble satt i karantene før du gjorde endringen, påvirkes ikke av innstillingene for den nye karantenepolicytilordningen.

Hvor lenge meldinger som ble satt i karantene av beskyttelse mot søppelpost og anti-phishing holdes før de utløper, kontrolleres av Behold søppelpost i karantene for dette antallet dager (QuarantineRetentionPeriod) i policyer for søppelpost. Hvis du vil ha mer informasjon, kan du se tabellen i karanteneoppbevaring.

Du må være tilordnet tillatelser før du kan utføre prosedyrene i denne artikkelen. Du har følgende alternativer:

Microsoft Defender XDR enhetlig rollebasert tilgangskontroll (RBAC) (hvis e-post & samarbeid>Defender for Office 365 tillatelser er

aktive. Påvirker bare Defender-portalen, ikke PowerShell): Autorisasjon og innstillinger/Sikkerhetsinnstillinger/Kjernesikkerhetsinnstillinger (administrere) eller Sikkerhetsoperasjoner/Sikkerhetsdata/E-post & karantene for samarbeid (administrer).

aktive. Påvirker bare Defender-portalen, ikke PowerShell): Autorisasjon og innstillinger/Sikkerhetsinnstillinger/Kjernesikkerhetsinnstillinger (administrere) eller Sikkerhetsoperasjoner/Sikkerhetsdata/E-post & karantene for samarbeid (administrer).E-post & samarbeidstillatelser i Microsoft Defender-portalen: Medlemskap i rollegruppene Karanteneadministrator, Sikkerhetsadministrator eller Organisasjonsadministrasjon.

Microsoft Entra tillatelser: Medlemskap i rollene som global administrator* eller sikkerhetsadministrator gir brukerne de nødvendige tillatelsene og tillatelsene for andre funksjoner i Microsoft 365.

Viktig

* Microsoft anbefaler at du bruker roller med færrest tillatelser. Bruk av kontoer med lavere tillatelser bidrar til å forbedre sikkerheten for organisasjonen. Global administrator er en svært privilegert rolle som bør begrenses til nødscenarioer når du ikke kan bruke en eksisterende rolle.

Alle handlinger som utføres av administratorer eller brukere i karantenemeldinger, overvåkes. Hvis du vil ha mer informasjon om overvåkede karantenehendelser, kan du se Karanteneskjema i API-en for Office 365 Management.

Trinn 1: Opprette karantenepolicyer i Microsoft Defender-portalen

Gå til Policyer for e-post & samarbeid>&>> Policyer forkarantenepolicyer for regler i regeldelen i Microsoft Defender portalenhttps://security.microsoft.com. Hvis du vil gå direkte til policysiden for karantene , kan du bruke https://security.microsoft.com/quarantinePolicies.

Velg

Legg til egendefinert policy på siden Karantenepolicyer for å starte den nye veiviseren for karantenepolicy.

Legg til egendefinert policy på siden Karantenepolicyer for å starte den nye veiviseren for karantenepolicy.Skriv inn et kort, men unikt navn i boksen Policynavn på siden Policynavn. Policynavnet kan velges i rullegardinlister i kommende trinn.

Når du er ferdig på siden Policynavn , velger du Neste.

Velg én av følgende verdier på tilgangssiden for mottakerens melding :

Begrenset tilgang: De individuelle tillatelsene som er inkludert i denne tillatelsesgruppen, er beskrevet i tilleggsdelen . Brukere kan i utgangspunktet gjøre hva som helst i karantenemeldinger, bortsett fra å frigi dem fra karantene uten administratorgodkjenning.

Angi bestemt tilgang (avansert): Bruk denne verdien til å angi egendefinerte tillatelser. Konfigurer følgende innstillinger som vises:

-

Velg lanseringshandlingsinnstillinger: Velg én av følgende verdier fra rullegardinlisten:

- Tom: Brukere kan ikke frigi eller be om frigivelse av meldinger fra karantene. Dette er standardverdien.

- Tillat mottakere å be om at en melding frigis fra karantene

- Tillat mottakere å frigi en melding fra karantene

-

Velg flere handlinger mottakere kan utføre i karantenemeldinger: Velg noen, alle eller ingen av følgende verdier:

- Slett

- Forhåndsvisning

- Blokker avsender

- Tillat avsender

-

Velg lanseringshandlingsinnstillinger: Velg én av følgende verdier fra rullegardinlisten:

Disse tillatelsene og deres effekt på meldinger i karantene og i karantenevarsler er beskrevet i delen Detaljer om tillatelsesdetaljer for karantenepolicy senere i denne artikkelen.

Når du er ferdig på tilgangssiden for mottakerens melding , velger du Neste.

Velg Aktiver for å slå på karantenevarsler på varslingssiden for karantene, og velg deretter én av følgende verdier:

- Inkluder meldinger i karantene fra blokkerte avsenderadresser

- Ikke inkluder meldinger i karantene fra blokkerte avsenderadresser

Tips

Hvis du slår på karantenevarsler for Ingen tilgangstillatelser (på tilgangssiden for mottakerens melding , valgte du Angi bestemt tilgang (Avansert)>Velg utløsingshandlingspreferanse> tom), brukere kan vise meldingene sine i karantene, men den eneste tilgjengelige handlingen for meldingene er

Vis meldingshoder.

Vis meldingshoder.Når du er ferdig på varslingssiden for karantene , velger du Neste.

På se gjennom policysiden kan du se gjennom valgene dine. Velg Rediger i hver inndeling for å endre innstillingene i inndelingen. Du kan også velge Tilbake eller den bestemte siden i veiviseren.

Når du er ferdig på siden Se gjennom policy , velger du Send, og deretter Velger du Ferdig på bekreftelsessiden.

På bekreftelsessiden som vises, kan du bruke koblingene til å se gjennom meldinger i karantene eller gå til siden for søppelpostpolicyer i Defender-portalen .

Når du er ferdig på siden, velger du Ferdig.

Policyen du opprettet, er nå oppført på siden Karantenepolicy . Du er klar til å tilordne karantenepolicyen til en støttet sikkerhetsfunksjon som beskrevet i trinn 2-delen .

Opprette karantenepolicyer i PowerShell

Tips

Tillatelsen PermissionToAllowSender i karantenepolicyer i PowerShell brukes ikke.

Hvis du heller vil bruke PowerShell til å opprette karantenepolicyer, kobler du til Exchange Online PowerShell eller frittstående Exchange Online Protection PowerShell og bruker følgende syntaks:

New-QuarantinePolicy -Name "<UniqueName>" -EndUserQuarantinePermissionsValue <0 to 236> [-EsnEnabled $true]

ESNEnabled-parameteren med verdien

$trueaktiverer karantenevarsler. Karantenevarsler er deaktivert som standard (standardverdien er$false).Parameteren EndUserQuarantinePermissionsValue bruker en desimalverdi som konverteres fra en binær verdi. Binærverdien tilsvarer de tilgjengelige tillatelsene for karantene for sluttbrukere i en bestemt rekkefølge. For hver tillatelse er verdien 1 lik Sann, og verdien 0 er lik Usann.

Den nødvendige rekkefølgen og verdiene for hver enkelt tillatelse er beskrevet i tabellen nedenfor:

Tillatelse Desimalverdi Binærverdi PermissionToViewHeader¹ 128 10000000 PermissionToDownload² 64 01000000 PermissionToAllowSender 32 00100000 PermissionToBlockSender 16 00010000 PermissionToRequestRelease³ 8 00001000 PermissionToRelease³ 4 00000100 PermissionToPreview 2 00000010 PermissionToDelete 1 00000001 ¹ Verdien 0 for denne tillatelsen skjuler

ikke handlingen Vis meldingshode i karantene. Hvis meldingen er synlig for en bruker i karantene, er handlingen alltid tilgjengelig for meldingen.

ikke handlingen Vis meldingshode i karantene. Hvis meldingen er synlig for en bruker i karantene, er handlingen alltid tilgjengelig for meldingen.² Denne tillatelsen brukes ikke (verdien 0 eller 1 gjør ingenting).

³ Ikke sett begge disse tillatelsesverdiene til 1. Angi én verdi til 1 og den andre verdien til 0, eller angi begge verdiene til 0.

For begrensede tilgangstillatelser er de nødvendige verdiene:

Tillatelse Begrenset tilgang PermissionToViewHeader 0 PermissionToDownload 0 PermissionToAllowSender 1 PermissionToBlockSender 0 PermissionToRequestRelease 1 PermissionToRelease 0 PermissionToPreview 1 PermissionToDelete 1 Binærverdi 00101011 Desimalverdi som skal brukes 43 Hvis du angir ESNEnabled-parameteren til verdien

$truenår verdien til parameteren EndUserQuarantinePermissionsValue er 0 (Ingen tilgang der alle tillatelser er slått av), kan mottakerne se meldingene i karantene, men den eneste tilgjengelige handlingen for meldingene er Vis meldingshoder.

Vis meldingshoder.

Dette eksemplet oppretter en ny karantenepolicy med navnet LimitedAccess med karantenevarsler aktivert som tilordner begrensede tilgangstillatelser som beskrevet i forrige tabell.

New-QuarantinePolicy -Name LimitedAccess -EndUserQuarantinePermissionsValue 43 -EsnEnabled $true

For egendefinerte tillatelser bruker du den forrige tabellen til å hente binærverdien som tilsvarer tillatelsene du vil bruke. Konverter binærverdien til en desimalverdi, og bruk desimalverdien for parameteren EndUserQuarantinePermissionsValue .

Tips

Bruk tilsvarende desimalverdi for EndUserQuarantinePermissionsValue. Ikke bruk den rå binærverdien.

Hvis du vil ha detaljert syntaks og parameterinformasjon, kan du se New-QuarantinePolicy.

Trinn 2: Tilordne en karantenepolicy til støttede funksjoner

I støttede beskyttelsesfunksjoner som setter e-postmeldinger i karantene, definerer den tilordnede karantenepolicyen hva brukere kan gjøre for å sette meldinger i karantene og om karantenevarsler er aktivert. Beskyttelsesfunksjoner som setter meldinger i karantene og om de støtter karantenepolicyer, beskrives i tabellen nedenfor:

| Funksjon | Støttes policyer for karantene? |

|---|---|

| Dommer i policyer for søppelpost | |

| Søppelpost (SpamAction) | Ja (SpamQuarantineTag) |

| Søppelpost med høy visshet (HighConfidenceSpamAction) | Ja (HighConfidenceSpamQuarantineTag) |

| Phishing (PhishSpamAction) | Ja (PhishQuarantineTag) |

| Phishing med høy visshet (HighConfidencePhishAction) | Ja (HighConfidencePhishQuarantineTag) |

| Bulk (BulkSpamAction) | Ja (BulkQuarantineTag) |

| Vurderinger i policyer for anti-phishing | |

| Spoof (AuthenticationFailAction) | Ja (SpoofQuarantineTag) |

| Brukerrepresentasjon (TargetedUserProtectionAction) | Ja (TargetedUserQuarantineTag) |

| Domenerepresentasjon (TargetedDomainProtectionAction) | Ja (TargetedDomainQuarantineTag) |

| Postboks intelligens representasjon (MailboxIntelligenceProtectionAction) | Ja (MailboxIntelligenceQuarantineTag) |

| Policyer mot skadelig programvare | Ja (karantenetag) |

| Beskyttelse mot klarerte vedlegg | |

| E-postmeldinger med vedlegg som er satt i karantene som skadelig programvare av policyer for klarerte vedlegg (Aktiver og handling) | Ja (karantenetag) |

| Filer som er satt i karantene som skadelig programvare av klarerte vedlegg for SharePoint, OneDrive og Microsoft Teams | Nei |

| Regler for Exchange-e-postflyt (også kjent som transportregler) med handlingen: «Lever meldingen til den vertsbaserte karantene» (karantene) | Nei |

Standard karantenepolicyer som brukes av hver beskyttelsesfunksjon, beskrives i de relaterte tabellene i Anbefalte innstillinger for EOP og Microsoft Defender for Office 365 sikkerhet.

Standard karantenepolicyer, forhåndsinnstilte tillatelsesgrupper og tillatelser er beskrevet i tilleggsdelen på slutten av denne artikkelen.

Resten av dette trinnet forklarer hvordan du tilordner karantenepolicyer for støttede filtervurderinger.

Tilordne karantenepolicyer i støttede policyer i Microsoft Defender-portalen

Obs!

Brukere kan ikke frigi sine egne meldinger som ble satt i karantene som skadelig programvare av policyer for beskyttelse mot skadelig programvare eller klarerte vedlegg, eller som phishing med høy konfidens av policyer for søppelpost, uavhengig av hvordan karantenepolicyen er konfigurert. Hvis policyen tillater brukere å frigi sine egne meldinger i karantene, har brukerne i stedet lov til å be om utgivelsen av skadelig programvare som er satt i karantene eller phishing-meldinger med høy visshet.

Policyer mot søppelpost

Gå til Policyer for e-post & samarbeid>& regler>For>søppelpost i policyer-delen i Microsoft Defender-portalenhttps://security.microsoft.com. Hvis du vil gå direkte til siden for søppelpostpolicyer , kan du bruke https://security.microsoft.com/antispam.

Bruk én av følgende metoder på siden Retningslinjer for søppelpost :

- Velg en eksisterende inngående søppelpostpolicy ved å klikke hvor som helst i raden bortsett fra avmerkingsboksen ved siden av navnet. Gå til Handlinger-delen i undermenyen for policydetaljer som åpnes, og velg deretter Rediger handlinger.

- Velg

Opprett policy, velg Innkommende fra rullegardinlisten for å starte den nye veiviseren for søppelpostpolicy, og gå deretter til Handlinger-siden .

Opprett policy, velg Innkommende fra rullegardinlisten for å starte den nye veiviseren for søppelpostpolicy, og gå deretter til Handlinger-siden .

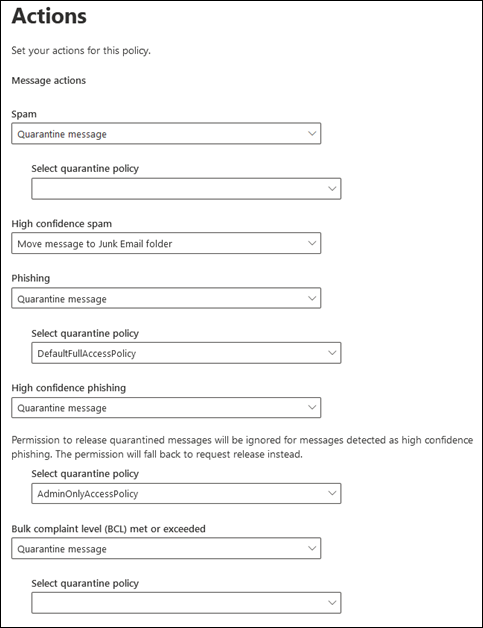

På Handlinger-siden eller undermenyen har alle meldinger som er valgt i karantene , også boksen Velg karantenepolicy for å velge en karantenepolicy.

Hvis du endrer handlingen i en dom for søppelpostfiltrering til karantenemelding under oppretting av policyen for søppelpost, er policyboksen Velg karantene tom som standard. En tom verdi betyr at standard karantenepolicy for denne dommen brukes. Når du senere viser eller redigerer policyinnstillingene for søppelpost, vises policynavnet for karantene. Standard karantenepolicyer er oppført i den støttede funksjonstabellen.

Fullstendige instruksjoner for oppretting og endring av policyer for søppelpost beskrives i Konfigurer policyer for søppelpost i EOP.

Policyer for søppelpost i PowerShell

Hvis du heller vil bruke PowerShell til å tilordne karantenepolicyer i søppelpostpolicyer, kobler du til Exchange Online PowerShell eller Exchange Online Protection PowerShell og bruker følgende syntaks:

<New-HostedContentFilterPolicy -Name "<Unique name>" | Set-HostedContentFilterPolicy -Identity "<Policy name>"> [-SpamAction Quarantine] [-SpamQuarantineTag <QuarantineTagName>] [-HighConfidenceSpamAction Quarantine] [-HighConfidenceSpamQuarantineTag <QuarantineTagName>] [-PhishSpamAction Quarantine] [-PhishQuarantineTag <QuarantineTagName>] [-HighConfidencePhishQuarantineTag <QuarantineTagName>] [-BulkSpamAction Quarantine] [-BulkQuarantineTag <QuarantineTagName>] ...

Karantenepolicyer betyr bare noe når meldinger settes i karantene. Standardverdien for HighConfidencePhishAction-parameteren er Karantene, så du trenger ikke å bruke denne *handlingsparameteren når du oppretter nye policyer for søppelpostfilter i PowerShell. Som standard er ikke alle andre * handlingsparametere i nye policyer for søppelpostfilter satt til verdikarantene.

Hvis du vil se de viktige parameterverdiene i eksisterende policyer for søppelpost, kjører du følgende kommando:

Get-HostedContentFilterPolicy | Format-List Name,SpamAction,SpamQuarantineTag,HighConfidenceSpamAction,HighConfidenceSpamQuarantineTag,PhishSpamAction,PhishQuarantineTag,HighConfidencePhishAction,HighConfidencePhishQuarantineTag,BulkSpamAction,BulkQuarantineTagHvis du oppretter en policy for søppelpost uten å angi karantenepolicyen for dommen for søppelpostfiltrering, brukes standard karantenepolicy for denne dommen. Hvis du vil ha informasjon om standard handlingsverdier og anbefalte handlingsverdier for Standard og Strict, kan du se EOP-policyinnstillinger for søppelpost.

Angi en annen karantenepolicy for å aktivere karantenevarsler eller endre standard sluttbrukerfunksjoner i karantenemeldinger for den bestemte dommen for søppelpostfiltrering.

Brukere kan ikke frigi sine egne meldinger som ble satt i karantene som phishing med høy visshet, uavhengig av hvordan karantenepolicyen er konfigurert. Hvis policyen tillater brukere å frigi sine egne meldinger i karantene, har brukerne i stedet lov til å be om utgivelsen av phishing-meldinger med høy visshet i karantene.

I PowerShell krever en ny policy for søppelpost i PowerShell en policy for søppelpostfilter ved hjelp av cmdleten New-HostedContentFilterPolicy (innstillinger) og en eksklusiv regel for søppelpostfilter ved hjelp av cmdleten New-HostedContentFilterRule (mottakerfiltre). Hvis du vil ha instruksjoner, kan du se Bruke PowerShell til å opprette policyer for søppelpost.

Dette eksemplet oppretter en ny policy for søppelpostfilter med navnet Oppslagsavdeling med følgende innstillinger:

- Handlingen for alle dommer for filtrering av søppelpost er satt til Karantene.

- Standard karantenepolicy med navnet AdminOnlyAccessPolicy som tilordner Ingen tilgangstillatelser erstatter standard karantenepolicy som brukes (phishing-meldinger med høy visshet er satt i karantene som standard, og policyen AdminOnlyAccessPolicy-karantene brukes som standard).

New-HostedContentFilterPolicy -Name "Research Department" -SpamAction Quarantine -SpamQuarantineTag AdminOnlyAccessPolicy -HighConfidenceSpamAction Quarantine -HighConfidenceSpamQuarantineTag AdminOnlyAccessPolicy -PhishSpamAction Quarantine -PhishQuarantineTag AdminOnlyAccessPolicy -BulkSpamAction Quarantine -BulkQuarantineTag AdminOnlyAccessPolicy

Hvis du vil ha detaljert syntaks og parameterinformasjon, kan du se New-HostedContentFilterPolicy.

Dette eksemplet endrer den eksisterende policyen for søppelpostfilter med navnet Personaladministrasjon. Handlingen for dommen om søppelpostkarantene er satt til Karantene, og policyen for egendefinert karantene kalt ContosoNoAccess er tilordnet.

Set-HostedContentFilterPolicy -Identity "Human Resources" -SpamAction Quarantine -SpamQuarantineTag ContosoNoAccess

Hvis du vil ha detaljert syntaks og parameterinformasjon, kan du se Set-HostedContentFilterPolicy.

Anti-phishing-policyer

Forfalskningsintelligens er tilgjengelig i EOP og Defender for Office 365. Beskyttelse mot brukerrepresentasjon, beskyttelse av domenerepresentasjon og beskyttelse mot postboksintelligens er bare tilgjengelig i Defender for Office 365. Hvis du vil ha mer informasjon, kan du se Policyer for anti-phishing i Microsoft 365.

Gå til Policyer https://security.microsoft.comfor e-& samarbeid>& regler> Foranti-phishing fortrusselpolicyer> i policyer-delen i Microsoft Defender portalen. Hvis du vil gå direkte til anti-phishing-siden , kan du bruke https://security.microsoft.com/antiphishing.

Bruk én av følgende metoder på anti-phishing-siden :

- Velg en eksisterende policy for anti-phishing ved å klikke hvor som helst i raden bortsett fra avmerkingsboksen ved siden av navnet. Velg Rediger-koblingen i den aktuelle delen i undermenyen for policydetaljer som åpnes, som beskrevet i de neste trinnene.

- Velg

Opprett for å starte den nye veiviseren for anti-phishing-policy. De relevante sidene beskrives i de neste trinnene.

Opprett for å starte den nye veiviseren for anti-phishing-policy. De relevante sidene beskrives i de neste trinnene.

Kontroller at følgende innstillinger er aktivert og konfigurert etter behov, på Phishing-terskelen & beskyttelsesside eller undermeny:

- Aktiverte brukere for å beskytte: Angi brukere.

- Aktiverte domener som skal beskyttes: Velg Inkluder domener jeg eier og/eller Inkluder egendefinerte domener , og angi domenene.

- Aktiver postboksintelligens

- Aktiver intelligens for representasjonsbeskyttelse

- Aktiver forfalskningsintelligens

På Handlinger-siden eller undermenyen har alle meldinger som har karantene, også policyboksen Bruk karantene , slik at du kan velge en karantenepolicy.

Når policyen for anti-phishing opprettes, brukes standard karantenepolicy hvis du ikke velger en karantenepolicy. Når du senere viser eller redigerer policyinnstillingene for anti-phishing, vises policynavnet for karantene. Standard karantenepolicyer er oppført i den støttede funksjonstabellen.

Fullstendige instruksjoner for oppretting og endring av policyer for anti-phishing er tilgjengelige i følgende artikler:

- Konfigurer policyer for anti-phishing i EOP

- Konfigurer policyer for anti-phishing i Microsoft Defender for Office 365

Anti-phishing-policyer i PowerShell

Hvis du heller vil bruke PowerShell til å tilordne karantenepolicyer i policyer for anti-phishing, kobler du til Exchange Online PowerShell eller Exchange Online Protection PowerShell og bruker følgende syntaks:

<New-AntiPhishPolicy -Name "<Unique name>" | Set-AntiPhishPolicy -Identity "<Policy name>"> [-EnableSpoofIntelligence $true] [-AuthenticationFailAction Quarantine] [-SpoofQuarantineTag <QuarantineTagName>] [-EnableMailboxIntelligence $true] [-EnableMailboxIntelligenceProtection $true] [-MailboxIntelligenceProtectionAction Quarantine] [-MailboxIntelligenceQuarantineTag <QuarantineTagName>] [-EnableOrganizationDomainsProtection $true] [-EnableTargetedDomainsProtection $true] [-TargetedDomainProtectionAction Quarantine] [-TargetedDomainQuarantineTag <QuarantineTagName>] [-EnableTargetedUserProtection $true] [-TargetedUserProtectionAction Quarantine] [-TargetedUserQuarantineTag <QuarantineTagName>] ...

Karantenepolicyer betyr bare noe når meldinger settes i karantene. I policyer for anti-phish settes meldinger i karantene når parameterverdien Enable* for funksjonen er $true og den tilsvarende *\Handlingsparameterverdien er karantene. Standardverdien for parameterne EnableMailboxIntelligence og EnableSpoofIntelligence er $true, så du trenger ikke å bruke dem når du oppretter nye policyer for anti-phish i PowerShell. Som standard er det ingen *\ Handlingsparametere som har verdien Karantene.

Hvis du vil se de viktige parameterverdiene i eksisterende anti-phish-policyer, kjører du følgende kommando:

Get-AntiPhishPolicy | Format-List EnableSpoofIntelligence,AuthenticationFailAction,SpoofQuarantineTag,EnableTargetedUserProtection,TargetedUserProtectionAction,TargetedUserQuarantineTag,EnableTargetedDomainsProtection,EnableOrganizationDomainsProtection,TargetedDomainProtectionAction,TargetedDomainQuarantineTag,EnableMailboxIntelligence,EnableMailboxIntelligenceProtection,MailboxIntelligenceProtectionAction,MailboxIntelligenceQuarantineTagHvis du vil ha informasjon om standard og anbefalte handlingsverdier for standardkonfigurasjoner og strenge konfigurasjoner, kan du se EOP-policyinnstillinger for anti-phishing og representasjonsinnstillinger i policyer for anti-phishing i Microsoft Defender for Office 365.

Hvis du oppretter en ny policy for anti-phishing uten å angi karantenepolicyen for anti-phishing-handlingen, brukes standard karantenepolicy for denne handlingen. Standard karantenepolicyer for hver anti-phishing-handling vises i innstillinger for anti-phishing-policyer for EOP og innstillinger for anti-phishing-policy i Microsoft Defender for Office 365.

Angi en annen karantenepolicy bare hvis du vil endre standard sluttbrukerfunksjoner i karantenemeldinger for den bestemte anti-phishing-handlingen.

En ny policy for anti-phishing i PowerShell krever en policy for anti-phish ved hjelp av cmdleten New-AntiPhishPolicy (innstillinger) og en eksklusiv anti-phish-regel ved hjelp av Cmdleten New-AntiPhishRule (mottakerfiltre). Hvis du vil ha instruksjoner, kan du se følgende artikler:

Dette eksemplet oppretter en ny policy for anti-phish kalt Forskningsavdeling med følgende innstillinger:

- Handlingen for alle dommer for filtrering av søppelpost er satt til Karantene.

- Standard karantenepolicy med navnet AdminOnlyAccessPolicy som tilordner Ingen tilgangstillatelser erstatter standard karantenepolicy som brukes.

New-AntiPhishPolicy -Name "Research Department" -AuthenticationFailAction Quarantine -SpoofQuarantineTag NoAccess -EnableMailboxIntelligenceProtection $true -MailboxIntelligenceProtectionAction Quarantine -MailboxIntelligenceQuarantineTag NoAccess -EnableOrganizationDomainsProtection $true -EnableTargetedDomainsProtection $true -TargetedDomainProtectionAction Quarantine -TargetedDomainQuarantineTag NoAccess -EnableTargetedUserProtection $true -TargetedUserProtectionAction Quarantine -TargetedUserQuarantineTag NoAccess

Hvis du vil ha detaljert syntaks og parameterinformasjon, kan du se New-AntiPhishPolicy.

Dette eksemplet endrer den eksisterende policyen for anti-phish kalt Personaladministrasjon. Handlingen for meldinger som oppdages av brukerrepresentasjon og domenerepresentasjon, er satt til Karantene, og den egendefinerte karantenepolicyen kalt ContosoNoAccess er tilordnet.

Set-AntiPhishPolicy -Identity "Human Resources" -EnableTargetedDomainsProtection $true -TargetedDomainProtectionAction Quarantine -TargetedDomainQuarantineTag ContosoNoAccess -EnableTargetedUserProtection $true -TargetedUserProtectionAction Quarantine -TargetedUserQuarantineTag ContosoNoAccess

Hvis du vil ha detaljert syntaks og parameterinformasjon, kan du se Set-AntiPhishPolicy.

Policyer mot skadelig programvare

Gå til Policyer for e-& samarbeid>& regler>for> beskyttelse motskadelig programvare i policyer-delen i Microsoft Defender-portalenhttps://security.microsoft.com. Hvis du vil gå direkte til siden for skadelig programvare , kan du bruke https://security.microsoft.com/antimalwarev2.

Bruk én av følgende metoder på siden For skadelig programvare :

- Velg en eksisterende policy for beskyttelse mot skadelig programvare ved å klikke hvor som helst i raden bortsett fra avmerkingsboksen ved siden av navnet. Gå til delen Innstillinger for beskyttelse i undermenyen for policydetaljer som åpnes, og velg deretter Rediger beskyttelsesinnstillinger.

- Velg

Opprett for å starte den nye veiviseren for retningslinjer mot skadelig programvare, og gå til siden for beskyttelsesinnstillinger .

Opprett for å starte den nye veiviseren for retningslinjer mot skadelig programvare, og gå til siden for beskyttelsesinnstillinger .

Vis eller velg en karantenepolicy i boksen Karantenepolicy på siden beskyttelsesinnstillinger eller undermeny.

Karantenevarsler er deaktivert i policyen AdminOnlyAccessPolicy. Hvis du vil varsle mottakere som har meldinger satt i karantene som skadelig programvare, kan du opprette eller bruke en eksisterende karantenepolicy der karantenevarsler er slått på. Hvis du vil ha instruksjoner, kan du se Opprette karantenepolicyer i Microsoft Defender-portalen.

Brukere kan ikke frigi sine egne meldinger som ble satt i karantene som skadelig programvare av policyer for skadelig programvare, uavhengig av hvordan karantenepolicyen er konfigurert. Hvis policyen tillater brukere å frigi sine egne meldinger i karantene, har brukerne i stedet lov til å be om utgivelsen av sine meldinger om skadelig programvare som er satt i karantene.

Fullstendige instruksjoner for oppretting og endring av policyer for skadelig programvare er tilgjengelige i Konfigurer policyer for beskyttelse mot skadelig programvare.

Policyer for skadelig programvare i PowerShell

Hvis du heller vil bruke PowerShell til å tilordne karantenepolicyer i policyer for skadelig programvare, kobler du til Exchange Online PowerShell eller Exchange Online Protection PowerShell og bruker følgende syntaks:

<New-AntiMalwarePolicy -Name "<Unique name>" | Set-AntiMalwarePolicy -Identity "<Policy name>"> [-QuarantineTag <QuarantineTagName>]

Når du oppretter nye policyer for skadelig programvare uten å bruke quarantineTag-parameteren, brukes standard karantenepolicy med navnet AdminOnlyAccessPolicy.

Brukere kan ikke frigi sine egne meldinger som ble satt i karantene som skadelig programvare, uavhengig av hvordan karantenepolicyen er konfigurert. Hvis policyen tillater brukere å frigi sine egne meldinger i karantene, har brukerne i stedet lov til å be om utgivelsen av sine meldinger om skadelig programvare som er satt i karantene.

Hvis du vil se de viktige parameterverdiene i eksisterende anti-phish-policyer, kjører du følgende kommando:

Get-MalwareFilterPolicy | Format-Table Name,QuarantineTagEn ny policy for skadelig programvare i PowerShell krever en filterpolicy for skadelig programvare ved hjelp av cmdleten New-MalwareFilterPolicy (innstillinger) og en eksklusiv filterregel for skadelig programvare ved hjelp av cmdleten New-MalwareFilterRule (mottakerfiltre). Hvis du vil ha instruksjoner, kan du se Bruk Exchange Online PowerShell eller frittstående EOP PowerShell til å konfigurere policyer for skadelig programvare.

Dette eksemplet oppretter en filterpolicy for skadelig programvare kalt Oppslagsavdeling som bruker policyen for egendefinert karantene kalt ContosoNoAccess, som tilordner ingen tilgangstillatelser til meldingene som er satt i karantene.

New-MalwareFilterPolicy -Name "Research Department" -QuarantineTag ContosoNoAccess

Hvis du vil ha detaljert syntaks og parameterinformasjon, kan du se New-MalwareFilterPolicy.

Dette eksemplet endrer den eksisterende filterpolicyen for skadelig programvare kalt Personaladministrasjon for å bruke policyen for egendefinert karantene kalt ContosoNoAccess, som ikke tilordner tilgangstillatelser til meldingene som er satt i karantene.

New-MalwareFilterPolicy -Identity "Human Resources" -QuarantineTag ContosoNoAccess

Hvis du vil ha detaljert syntaks og parameterinformasjon, kan du se Set-MalwareFilterPolicy.

Policyer for klarerte vedlegg i Defender for Office 365

Gå til Policyer for e-& samarbeid>& regler>For> sikrevedlegg i policyer-deleni Microsoft Defender-portalen.https://security.microsoft.com Hvis du vil gå direkte til siden Klarerte vedlegg , kan du bruke https://security.microsoft.com/safeattachmentv2.

Bruk én av følgende metoder på siden Klarerte vedlegg :

- Velg en eksisterende policy for klarerte vedlegg ved å klikke hvor som helst i raden bortsett fra avmerkingsboksen ved siden av navnet. Velg koblingen Rediger innstillinger i Innstillinger-delen i undermenyen for policydetaljer som åpnes.

- Velg

Opprett for å starte den nye policyveiviseren for klarerte vedlegg, og gå til Innstillinger-siden .

Opprett for å starte den nye policyveiviseren for klarerte vedlegg, og gå til Innstillinger-siden .

Vis eller velg en karantenepolicy i boksen Karantenepolicy på Innstillinger-siden eller undermenyen.

Brukere kan ikke frigi sine egne meldinger som ble satt i karantene som skadelig programvare av policyer for klarerte vedlegg, uavhengig av hvordan karantenepolicyen er konfigurert. Hvis policyen tillater brukere å frigi sine egne meldinger i karantene, har brukerne i stedet lov til å be om utgivelsen av sine meldinger om skadelig programvare som er satt i karantene.

Fullstendige instruksjoner for oppretting og endring av policyer for klarerte vedlegg er beskrevet i Policyer for konfigurasjon av klarerte vedlegg i Microsoft Defender for Office 365.

Policyer for klarerte vedlegg i PowerShell

Hvis du heller vil bruke PowerShell til å tilordne karantenepolicyer i policyer for klarerte vedlegg, kobler du til Exchange Online PowerShell eller Exchange Online Protection PowerShell og bruker følgende syntaks:

<New-SafeAttachmentPolicy -Name "<Unique name>" | Set-SafeAttachmentPolicy -Identity "<Policy name>"> -Enable $true -Action <Block | DynamicDelivery> [-QuarantineTag <QuarantineTagName>]

Handlingsparameterverdiene Block eller DynamicDelivery kan resultere i karantenemeldinger (verdien Tillat setter ikke meldinger i karantene). Verdien til handlingsparameteren gir mening bare når verdien til Aktiver-parameteren er

$true.Når du oppretter nye policyer for klarerte vedlegg uten å bruke parameteren QuarantineTag , brukes standard karantenepolicy med navnet AdminOnlyAccessPolicy for gjenkjenning av skadelig programvare av klarerte vedlegg.

Brukere kan ikke frigi sine egne meldinger som ble satt i karantene som skadelig programvare, uavhengig av hvordan karantenepolicyen er konfigurert. Hvis policyen tillater brukere å frigi sine egne meldinger i karantene, har brukerne i stedet lov til å be om utgivelsen av sine meldinger om skadelig programvare som er satt i karantene.

Hvis du vil se de viktige parameterverdiene, kjører du følgende kommando:

Get-SafeAttachmentPolicy | Format-List Name,Enable,Action,QuarantineTagEn ny policy for klarerte vedlegg i PowerShell krever en sikker vedleggspolicy ved hjelp av Cmdleten New-SafeAttachmentPolicy (innstillinger) og en eksklusiv regel for sikker vedlegg ved hjelp av cmdleten New-SafeAttachmentRule (mottakerfiltre). Hvis du vil ha instruksjoner, kan du se Bruke Exchange Online PowerShell til å konfigurere policyer for klarerte vedlegg.

Dette eksemplet oppretter en sikker vedleggspolicy kalt Oppslagsavdeling som blokkerer oppdagede meldinger og bruker policyen for egendefinert karantene kalt ContosoNoAccess som tilordner ingen tilgangstillatelser til de karantenemeldingene.

New-SafeAttachmentPolicy -Name "Research Department" -Enable $true -Action Block -QuarantineTag NoAccess

Hvis du vil ha detaljert syntaks og parameterinformasjon, kan du se New-MalwareFilterPolicy.

Dette eksemplet endrer den eksisterende policyen for sikker vedlegg kalt Personaladministrasjon for å bruke den egendefinerte karantenepolicyen ContosoNoAccess som tilordner ingen tilgangstillatelser .

Set-SafeAttachmentPolicy -Identity "Human Resources" -QuarantineTag ContosoNoAccess

Hvis du vil ha detaljert syntaks og parameterinformasjon, kan du se Set-MalwareFilterPolicy.

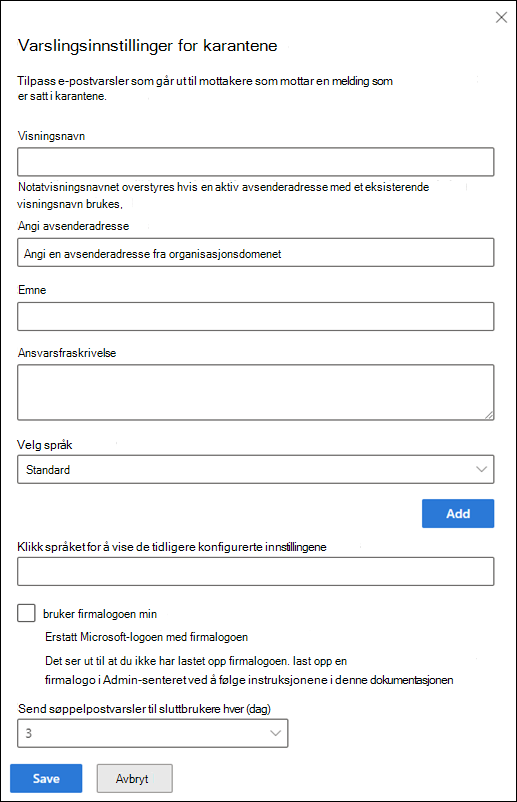

Konfigurer globale varslingsinnstillinger for karantene i Microsoft Defender-portalen

De globale innstillingene for karantenepolicyer lar deg tilpasse karantenevarslene som sendes til mottakere av karantenemeldinger hvis karantenevarsler er aktivert i karantenepolicyen. Hvis du vil ha mer informasjon om varsler om karantene, kan du se varsler om karantene.

Tilpass karantenevarsler for ulike språk

Meldingsteksten for karantenevarsler er allerede lokalisert basert på språkinnstillingen for mottakerens skybaserte postboks.

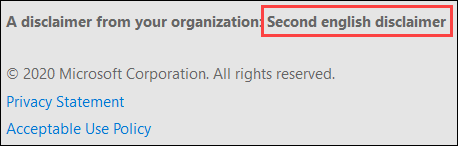

Du kan bruke fremgangsmåtene i denne delen til å tilpasse verdiene for avsenderens visningsnavn, emne og ansvarsfraskrivelse som brukes i karantenevarsler basert på språkinnstillingen for mottakerens skybaserte postboks:

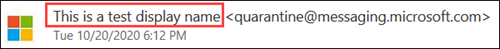

Visningsnavnet for avsenderen som vist i følgende skjermbilde:

Emne-feltet i varslingsmeldinger om karantene.

Ansvarsfraskrivelsesteksten som legges til nederst i karantenevarslene (maksimalt 200 tegn). Den lokaliserte teksten, en ansvarsfraskrivelse fra organisasjonen: inkluderes alltid først, etterfulgt av teksten du angir som vist i følgende skjermbilde:

Tips

Karantenevarsler er ikke lokalisert for lokale postbokser.

Et egendefinert karantenevarsel for et bestemt språk vises bare for brukere når postboksspråket samsvarer med språket i det egendefinerte karantenevarselet.

Verdien English_USA gjelder bare for amerikanske engelske klienter. Verdien English_Great Storbritannia gjelder for alle andre engelske klienter (Storbritannia, Canada, Australia osv.).

Språkene norsk og norsk (Nynorsk) er tilgjengelige. Norsk (Bokmål) er ikke tilgjengelig.

Gjør følgende for å opprette tilpassede karantenevarsler for opptil tre språk:

I Microsoft Defender-portalen på https://security.microsoft.comgår du til Policyer for e-& samarbeid>& regler>Om>policyer for karantene i regler-delen. Hvis du vil gå direkte til siden for karantenepolicyer , kan du bruke https://security.microsoft.com/quarantinePolicies.

Velg

Globale innstillinger på siden Karantenepolicyer.

Globale innstillinger på siden Karantenepolicyer.I undermenyen for varslingsinnstillinger for karantene som åpnes, gjør du følgende:

Velg språk fra velg språk-boksen . Standardverdien er English_USA.

Selv om denne boksen ikke er den første innstillingen, må du konfigurere den først. Hvis du skriver inn verdier i boksene Avsenderens visningsnavn, Emne eller Ansvarsfraskrivelse før du velger språket, forsvinner disse verdiene.

Når du har valgt språket, skriver du inn verdier for avsenderens visningsnavn, emne og ansvarsfraskrivelse. Verdiene må være unike for hvert språk. Hvis du prøver å bruke en verdi på nytt på et annet språk, får du en feilmelding når du velger Lagre.

Velg Legg til-knappen i nærheten av Velg språk-boksen .

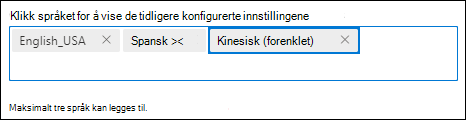

Når du har valgt Legg til, vises de konfigurerte innstillingene for språket i boksen Klikk på språket for å vise boksen for tidligere konfigurerte innstillinger . Hvis du vil laste inn innstillingene på nytt, klikker du på språknavnet. Hvis du vil fjerne språket, velger du

.

.Gjenta de forrige trinnene for å opprette maksimalt tre tilpassede karantenevarsler basert på mottakerens språk.

Når du er ferdig på undermenyen for karantenevarsler , velger du Lagre.

Hvis du vil ha informasjon om Angi avsenderadresse

Tilpass alle karantenevarsler

Selv om du ikke tilpasser karantenevarsler for forskjellige språk, er innstillingene tilgjengelige i undermenyen for karantenevarsler for å tilpasse alle karantenevarsler. Du kan også konfigurere innstillingene før, under eller etter at du har tilpasset karantenevarsler for forskjellige språk (disse innstillingene gjelder for alle språk):

Angi avsenderadresse: Velg en eksisterende bruker for avsenderens e-postadresse for karantenevarsler. Standard avsender er

quarantine@messaging.microsoft.com.Bruk firmalogoen min: Velg dette alternativet for å erstatte standard Microsoft-logoen som brukes øverst i karantenevarsler. Før du gjør dette trinnet, må du følge instruksjonene i Tilpass Microsoft 365-temaet for organisasjonen for å laste opp den egendefinerte logoen.

En egendefinert logo i et karantenevarsel vises i følgende skjermbilde:

Send søppelpostvarsel for sluttbrukere hver (dag): Velg hyppigheten for karantenevarsler. Du kan velge innen 4 timer, daglig eller ukentlig.

Tips

Hvis du velger hver fjerde time, og en melding settes i karantene like etter siste varslingsgenerering, vil mottakeren motta karantenevarselet litt mer enn fire timer senere.

Når du er ferdig i undermenyen for karantenevarsler, velger du Lagre.

Bruk PowerShell til å konfigurere varslingsinnstillinger for global karantene

Hvis du heller vil bruke PowerShell til å konfigurere globale varslingsinnstillinger for karantene, kobler du til Exchange Online PowerShell eller Exchange Online Protection PowerShell og bruker følgende syntaks:

Get-QuarantinePolicy -QuarantinePolicyType GlobalQuarantinePolicy | Set-QuarantinePolicy -MultiLanguageSetting ('Language1','Language2','Language3') -MultiLanguageCustomDisclaimer ('Language1 Disclaimer','Language2 Disclaimer','Language3 Disclaimer') -ESNCustomSubject ('Language1 Subject','Language2 Subject','Language3 Subject') -MultiLanguageSenderName ('Language1 Sender Display Name','Language2 Sender Display Name','Language3 Sender Display Name') [-EndUserSpamNotificationCustomFromAddress <InternalUserEmailAddress>] [-OrganizationBrandingEnabled <$true | $false>] [-EndUserSpamNotificationFrequency <04:00:00 | 1.00:00:00 | 7.00:00:00>]

- Du kan angi maksimalt tre tilgjengelige språk. Verdien Default er en-US. Verdien engelsk er alt annet (en-GB, en-CA, en-AU osv.).

- For hvert språk må du angi unike verdier for MultiLanguageCustomDisclaimer, ESNCustomSubject og MultiLanguageSenderName .

- Hvis noen av tekstverdiene inneholder anførselstegn, må du fjerne anførselstegnet med et ekstra anførselstegn. Du kan for eksempel endre

d'assistancetild''assistance.

Dette eksemplet konfigurerer følgende innstillinger:

- Tilpassede karantenevarsler for amerikansk engelsk og spansk.

- E-postadressen til avsenderen av karantenevarslingen er satt til

michelle@contoso.onmicrosoft.com.

Get-QuarantinePolicy -QuarantinePolicyType GlobalQuarantinePolicy | Set-QuarantinePolicy -MultiLanguageSetting ('Default','Spanish') -MultiLanguageCustomDisclaimer ('For more information, contact the Help Desk.','Para obtener más información, comuníquese con la mesa de ayuda.') -ESNCustomSubject ('You have quarantined messages','Tienes mensajes en cuarentena') -MultiLanguageSenderName ('Contoso administrator','Administradora de contoso') -EndUserSpamNotificationCustomFromAddress michelle@contoso.onmicrosoft.com

Hvis du vil ha detaljert syntaks og parameterinformasjon, kan du se Set-QuarantinePolicy.

Vis karantenepolicyer i Microsoft Defender-portalen

I Microsoft Defender-portalen på https://security.microsoft.comgår du til Policyer for e-& samarbeid>& regler>Om>policyer for karantene i regler-delen. Hvis du vil gå direkte til siden for karantenepolicyer , kan du bruke https://security.microsoft.com/quarantinePolicies.

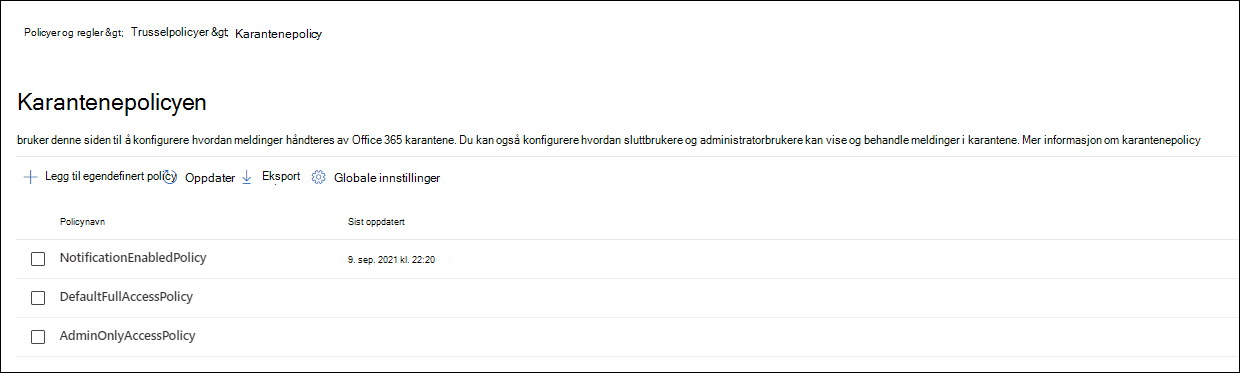

Siden karantenepolicyer viser listen over policyer etter policynavn og dato/klokkeslett for sist oppdatert .

Hvis du vil vise innstillingene for standardpolicyer eller egendefinerte karantenepolicyer, velger du policyen ved å klikke hvor som helst i raden bortsett fra avmerkingsboksen ved siden av navnet. Detaljer er tilgjengelige i undermenyen som åpnes.

Hvis du vil vise de globale innstillingene, velger du Globale innstillinger

Vis karantenepolicyer i PowerShell

Hvis du heller vil bruke PowerShell til å vise karantenepolicyer, gjør du ett av følgende:

Hvis du vil vise en sammendragsliste over alle standardpolicyer eller egendefinerte policyer, kjører du følgende kommando:

Get-QuarantinePolicy | Format-Table NameHvis du vil vise innstillingene for standardpolicyer eller egendefinerte karantenepolicyer, erstatter <du QuarantinePolicyName> med navnet på karantenepolicyen og kjører følgende kommando:

Get-QuarantinePolicy -Identity "<QuarantinePolicyName>"Hvis du vil vise de globale innstillingene for karantenevarsler, kjører du følgende kommando:

Get-QuarantinePolicy -QuarantinePolicyType GlobalQuarantinePolicy

Hvis du vil ha detaljert syntaks og parameterinformasjon, kan du se Get-HostedContentFilterPolicy.

Endre karantenepolicyer i Microsoft Defender-portalen

Du kan ikke endre standard karantenepolicyer med navnet AdminOnlyAccessPolicy, DefaultFullAccessPolicy eller DefaultFullAccessWithNotificationPolicy.

I Microsoft Defender-portalen på https://security.microsoft.comgår du til Policyer for e-& samarbeid>& regler>Om>policyer for karantene i regler-delen. Hvis du vil gå direkte til siden for karantenepolicyer , kan du bruke https://security.microsoft.com/quarantinePolicies.

Merk policyen på siden Karantenepolicyer ved å klikke avmerkingsboksen ved siden av navnet.

Velg Handlingen

Rediger policy som vises.

Rediger policy som vises.

Policyveiviseren åpnes med innstillingene og verdiene for den valgte karantenepolicyen. Trinnene er nesten de samme som beskrevet i delen Opprett karantenepolicyer i Microsoft Defender portal. Hovedforskjellen er: Du kan ikke gi nytt navn til en eksisterende policy.

Endre karantenepolicyer i PowerShell

Hvis du heller vil bruke PowerShell til å endre en egendefinert karantenepolicy, erstatter <du QuarantinePolicyName> med navnet på karantenepolicyen og bruker følgende syntaks:

Set-QuarantinePolicy -Identity "<QuarantinePolicyName>" [Settings]

De tilgjengelige innstillingene er de samme som beskrevet for oppretting av karantenepolicyer tidligere i denne artikkelen.

Hvis du vil ha detaljert syntaks og parameterinformasjon, kan du se Set-QuarantinePolicy.

Fjerne karantenepolicyer i Microsoft Defender-portalen

Obs!

Ikke fjern en karantenepolicy før du bekrefter at den ikke brukes. Kjør for eksempel følgende kommando i PowerShell:

Write-Output -InputObject "Anti-spam policies",("-"*25);Get-HostedContentFilterPolicy | Format-List Name,*QuarantineTag; Write-Output -InputObject "Anti-phishing policies",("-"*25);Get-AntiPhishPolicy | Format-List Name,*QuarantineTag; Write-Output -InputObject "Anti-malware policies",("-"*25);Get-MalwareFilterPolicy | Format-List Name,QuarantineTag; Write-Output -InputObject "Safe Attachments policies",("-"*25);Get-SafeAttachmentPolicy | Format-List Name,QuarantineTagHvis karantenepolicyen brukes, må du erstatte den tilordnede karantenepolicyen før du fjerner den for å unngå den potensielle forstyrrelsen i karantenevarsler.

Du kan ikke fjerne standard karantenepolicyer kalt AdminOnlyAccessPolicy, DefaultFullAccessPolicy eller DefaultFullAccessWithNotificationPolicy.

I Microsoft Defender-portalen på https://security.microsoft.comgår du til Policyer for e-& samarbeid>& regler>Om>policyer for karantene i regler-delen. Hvis du vil gå direkte til siden for karantenepolicyer , kan du bruke https://security.microsoft.com/quarantinePolicies.

Merk policyen på siden Karantenepolicyer ved å klikke avmerkingsboksen ved siden av navnet.

Velg handlingen

Slett policy som vises.

Slett policy som vises.Velg Fjern policy i bekreftelsesdialogboksen.

Fjerne karantenepolicyer i PowerShell

Hvis du heller vil bruke PowerShell til å fjerne en egendefinert karantenepolicy, erstatter <du QuarantinePolicyName> med navnet på karantenepolicyen og kjører følgende kommando:

Remove-QuarantinePolicy -Identity "<QuarantinePolicyName>"

Hvis du vil ha detaljert syntaks og parameterinformasjon, kan du se Remove-QuarantinePolicy.

Systemvarsler for forespørsler om utgivelse av karantene

Standard varslingspolicy med navnet Bruker som ber om å frigi en karantenemelding , genererer automatisk et informasjonsvarsel og sender et varsel til Organisasjonsadministrasjon (global administrator) når en bruker ber om å få en melding i karantene:

Administratorer kan tilpasse e-postvarslingsmottakerne eller opprette en egendefinert varslingspolicy for flere alternativer.

Hvis du vil ha mer informasjon om varslingspolicyer, kan du se Varselpolicyer i Microsoft Defender-portalen.

Tillegg

Anatomi i en karantenepolicy

En karantenepolicy inneholder tillatelser som kombineres i forhåndsinnstilte tillatelsesgrupper. De forhåndsinnstilte tillatelsesgruppene er:

- Ingen tilgang

- Begrenset tilgang

- Full tilgang

Som tidligere beskrevet håndhever standard karantenepolicyer historiske brukerfunksjoner i karantenemeldinger, og tilordnes automatisk til handlinger i støttede beskyttelsesfunksjoner som setter meldinger i karantene.

Standard policyer for karantene er:

- AdminOnlyAccessPolicy

- DefaultFullAccessPolicy

- DefaultFullAccessWithNotificationPolicy

- NotificationEnabledPolicy (i enkelte organisasjoner)

Karantenepolicyer kontrollerer også om brukere mottar karantenevarsler om meldinger som ble satt i karantene i stedet for levert til dem. Karantenevarsler gjør to ting:

- Informer brukeren om at meldingen er i karantene.

- Tillat brukere å vise og utføre handlinger på den karantenemeldingen fra karantenevarslingen. Tillatelser kontrollerer hva brukeren kan gjøre i karantenevarslingen, som beskrevet i delen Detaljer om tillatelsesdetaljer for karantenepolicyen .

Relasjonen mellom tillatelser, tillatelsesgrupper og standard karantenepolicyer er beskrevet i følgende tabeller:

| Tillatelse | Ingen tilgang | Begrenset tilgang | Full tilgang |

|---|---|---|---|

| (PermissionToViewHeader)¹ | ✔ | ✔ | ✔ |

| Tillat avsender (PermissionToAllowSender) | ✔ | ✔ | |

| Blokker avsender (PermissionToBlockSender) | |||

| Slett (PermissionToDelete) | ✔ | ✔ | |

| Forhåndsvisning (PermissionToPreview)² | ✔ | ✔ | |

| Tillat mottakere å frigi en melding fra karantene (PermissionToRelease)³ | ✔ | ||

| Tillat mottakere å be om at en melding frigis fra karantene (PermissionToRequestRelease) | ✔ |

| Standard karantenepolicy | Tillatelsesgruppe brukt | Er varslinger i karantene aktivert? |

|---|---|---|

| AdminOnlyAccessPolicy | Ingen tilgang | Nei |

| DefaultFullAccessPolicy | Full tilgang | Nei |

| DefaultFullAccessWithNotificationPolicy⁴ | Full tilgang | Ja |

| NotificationEnabledPolicy⁵ | Full tilgang | Ja |

¹ Denne tillatelsen er ikke tilgjengelig i Defender-portalen. Hvis du deaktiverer tillatelsen i PowerShell, påvirkes ikke tilgjengeligheten av vis meldingshodehandlingen![]() i karantenemeldinger. Hvis meldingen er synlig for en bruker i karantene, er vis meldingshodet alltid tilgjengelig for meldingen.

i karantenemeldinger. Hvis meldingen er synlig for en bruker i karantene, er vis meldingshodet alltid tilgjengelig for meldingen.

² Forhåndsvisningstillatelsen er ikke relatert til handlingen Se gjennom melding som er tilgjengelig i karantenevarsler.

³ Tillat mottakere å frigi en melding fra karantene , overholdes ikke for meldinger som ble satt i karantene som skadelig programvare av policyer for beskyttelse mot skadelig programvare eller policyer for klarerte vedlegg, eller som phishing med høy konfidens av policyer for søppelpost.

⁴ Denne policyen brukes i forhåndsinnstilte sikkerhetspolicyer for å aktivere karantenevarsler i stedet for policyen som heter DefaultFullAccessPolicy, der varslinger er slått av.

⁵ Organisasjonen har kanskje ikke policyen NotificationEnabledPolicy som beskrevet i neste del.

Full tilgangstillatelser og karantenevarsler

Standard karantenepolicy med navnet DefaultFullAccessPolicy dupliserer de historiske tillatelsene for mindre skadelige meldinger i karantene, men karantenevarsler er ikke aktivert i karantenepolicyen. Der DefaultFullAccessPolicy brukes som standard, beskrives i funksjonstabellene i Anbefalte innstillinger for EOP og Microsoft Defender for Office 365 sikkerhet.

For å gi organisasjoner tillatelsene til DefaultFullAccessPolicy med karantenevarsler aktivert, inkluderte vi selektivt en standardpolicy kalt NotificationEnabledPolicy basert på følgende kriterier:

Organisasjonen eksisterte før innføringen av karantenepolicyer (juli-august 2021).

og

Innstillingen Aktiver søppelpostvarsler for sluttbrukere ble aktivert i én eller flere policyer for søppelpost. Før innføringen av karantenepolicyer, avgjorde denne innstillingen om brukere mottok varsler om karantenemeldinger.

Nyere organisasjoner eller eldre organisasjoner som aldri har aktivert søppelpostvarsler for sluttbrukere, har ikke policyen NotificationEnabledPolicy.

For å gi brukere full tilgang til tillatelser og karantenevarsler, har organisasjoner som ikke har policyen NotificationEnabledPolicy følgende alternativer:

- Bruk standardpolicyen DefaultFullAccessWithNotificationPolicy.

- Opprett og bruk egendefinerte karantenepolicyer med Full tilgang-tillatelser og karantenevarsler aktivert.

Detaljer om tillatelse for karantenepolicy

Avsnittene nedenfor beskriver effekten av forhåndsinnstilte tillatelsesgrupper og individuelle tillatelser for brukere i karantenemeldinger og i karantenevarsler.

Obs!

Som forklart tidligere er karantenevarsler aktivert bare i standardpolicyene som heter DefaultFullAccessWithNotificationPolicy eller (hvis organisasjonen er gammel nok) NotificationEnabledPolicy.

Forhåndsinnstilte tillatelsesgrupper

De individuelle tillatelsene som er inkludert i forhåndsinnstilte tillatelsesgrupper er beskrevet i anatomien til en karantenepolicyinndeling .

Ingen tilgang

Effekten av ingen tilgangstillatelser (administratortilgang) på brukerfunksjoner avhenger av statusen for karantenevarsler i karantenepolicyen:

Karantenevarsler slått av:

- På karantenesiden: Meldinger i karantene er ikke synlige for brukere.

- I karantenevarsler: Brukere mottar ikke karantenevarsler for meldingene.

Karantenevarsler aktivert:

-

På karantenesiden: Meldinger i karantene er synlige for brukere, men den eneste tilgjengelige handlingen er

Vis meldingshoder.

Vis meldingshoder. - I karantenevarsler: Brukere mottar karantenevarsler, men den eneste tilgjengelige handlingen er Gjennomgangsmelding.

-

På karantenesiden: Meldinger i karantene er synlige for brukere, men den eneste tilgjengelige handlingen er

Begrenset tilgang

Hvis karantenepolicyen tilordner begrensede tilgangstillatelser , får brukerne følgende funksjoner:

På karantenesiden og i meldingsdetaljene i karantene: Følgende handlinger er tilgjengelige:

-

Be om frigivelse (forskjellen fra tillatelser for full tilgang )

Be om frigivelse (forskjellen fra tillatelser for full tilgang ) -

Slette

Slette -

Forhåndsvisningsmelding

Forhåndsvisningsmelding -

Vis meldingshoder

Vis meldingshoder -

Tillat avsender

Tillat avsender

-

I karantenevarsler: Følgende handlinger er tilgjengelige:

- Se gjennom melding

- Be om frigivelse (forskjellen fra tillatelser for full tilgang )

Full tilgang

Hvis karantenepolicyen tilordner tillatelser for full tilgang (alle tilgjengelige tillatelser), får brukerne følgende funksjoner:

På karantenesiden og i meldingsdetaljene i karantene: Følgende handlinger er tilgjengelige:

-

Utgivelse (forskjellen fra begrensede tilgangstillatelser )

Utgivelse (forskjellen fra begrensede tilgangstillatelser ) -

Slette

Slette -

Forhåndsvisningsmelding

Forhåndsvisningsmelding -

Vis meldingshoder

Vis meldingshoder -

Tillat avsender

Tillat avsender

-

I karantenevarsler: Følgende handlinger er tilgjengelige:

- Se gjennom melding

- Utgivelse (forskjellen fra begrensede tilgangstillatelser )

Individuelle tillatelser

Tillat avsendertillatelse

Tillatelsen Tillat avsender (PermissionToAllowSender) gjør det mulig for brukere å legge til meldingsavsenderen i listen over klarerte avsendere i postboksen.

Hvis tillatelsen Tillat avsender er aktivert:

![]()

-

Tillat avsender er tilgjengelig på karantenesiden og i meldingsdetaljene i karantene.

Tillat avsender er tilgjengelig på karantenesiden og i meldingsdetaljene i karantene.

Hvis tillatelsen Tillat avsender er deaktivert, kan ikke brukere tillate avsendere fra karantene (handlingen er ikke tilgjengelig).

Hvis du vil ha mer informasjon om listen over klarerte avsendere, kan du se Legge til mottakere av e-postmeldingene mine i listen over klarerte avsendere og bruke Exchange Online PowerShell til å konfigurere samlingen av klarerte lister i en postboks.

Blokker avsendertillatelse

Blokker avsendertillatelse (PermissionToBlockSender) gjør det mulig for brukere å legge til meldingsavsenderen i listen over blokkerte avsendere i postboksen.

Hvis Blokker avsendertillatelsen er aktivert:

Blokker avsender er tilgjengelig på karantenesiden og i meldingsdetaljene i karantene.

Blokker avsender er tilgjengelig på karantenesiden og i meldingsdetaljene i karantene.Blokkert avsender er tilgjengelig i karantenevarsler.

For at denne tillatelsen skal fungere riktig i karantenevarsler, må brukere være aktivert for ekstern PowerShell. Hvis du vil ha instruksjoner, kan du se Aktivere eller deaktivere tilgang til Exchange Online PowerShell.

Hvis Blokker avsendertillatelsen er deaktivert, kan ikke brukere blokkere avsendere fra karantene eller i karantenevarsler (handlingen er ikke tilgjengelig).

Hvis du vil ha mer informasjon om listen over blokkerte avsendere, kan du se Blokkere meldinger fra noen og bruke Exchange Online PowerShell til å konfigurere samlingen av klarerte lister i en postboks.

Tips

Organisasjonen kan fortsatt motta e-post fra den blokkerte avsenderen. Meldinger fra avsenderen leveres til brukerens søppelpostmapper eller til karantene avhengig av policyprioritet som beskrevet i brukertillatelser og -blokker. Hvis du vil slette meldinger fra avsenderen ved ankomst, kan du bruke regler for e-postflyt (også kalt transportregler) til å blokkere meldingen.

Slettingstillatelse

Slettetillatelsen (PermissionToDelete) gjør det mulig for brukere å slette sine egne meldinger fra karantene (meldinger der de er en mottaker).

Hvis Slett-tillatelsen er aktivert:

-

Sletting er tilgjengelig på karantenesiden og i meldingsdetaljene i karantene.

Sletting er tilgjengelig på karantenesiden og i meldingsdetaljene i karantene. - Ingen virkning i karantenevarsler. Det er ikke mulig å slette en melding i karantene fra karantenevarslingen.

Hvis Slett-tillatelsen er deaktivert, kan ikke brukere slette sine egne meldinger fra karantene (handlingen er ikke tilgjengelig).

Tips

Administratorer kan finne ut hvem som slettet en melding i karantene ved å søke i overvåkingsloggen for administratorer. Hvis du vil ha instruksjoner, kan du se Finn hvem som slettet en melding i karantene. Administratorer kan bruke meldingssporing til å finne ut hva som skjedde med en utgitt melding hvis den opprinnelige mottakeren ikke finner den.

Forhåndsvisningstillatelse

Forhåndsvisningstillatelsen (PermissionToPreview) gjør det mulig for brukere å forhåndsvise meldingene i karantene.

Hvis forhåndsvisningstillatelsen er aktivert:

-

Forhåndsvisningsmeldingen er tilgjengelig på karantenesiden og i meldingsdetaljene i karantene.

Forhåndsvisningsmeldingen er tilgjengelig på karantenesiden og i meldingsdetaljene i karantene. - Ingen virkning i karantenevarsler. Det er ikke mulig å forhåndsvise en melding i karantene fra karantenevarslingen. Handlingen Se gjennom melding i karantene varsler tar brukerne til detaljer undermenyen av meldingen i karantene der de kan forhåndsvise meldingen.

Hvis forhåndsvisningstillatelsen er deaktivert, kan ikke brukere forhåndsvise sine egne meldinger i karantene (handlingen er ikke tilgjengelig).

Tillat mottakere å frigi en melding fra karantenetillatelse

Obs!

Som forklart tidligere, er ikke denne tillatelsen godkjent for meldinger som ble satt i karantene som skadelig programvare av policyer for beskyttelse mot skadelig programvare eller klarerte vedlegg, eller som phishing med høy konfidens av policyer for søppelpost. Hvis karantenepolicyen gir brukerne denne tillatelsen, har brukerne i stedet lov til å be om løslatelse av skadelig programvare i karantene eller phishing-meldinger med høy visshet.

Tillat mottakere å frigi en melding fra karantenetillatelse (PermissionToRelease) gjør det mulig for brukere å frigi sine egne meldinger i karantene uten administratorgodkjenning.

Hvis tillatelsen Tillat mottakere å frigi en melding fra karantene er aktivert:

-

Utgivelse er tilgjengelig på karantenesiden og i meldingsdetaljene i karantene.

Utgivelse er tilgjengelig på karantenesiden og i meldingsdetaljene i karantene. - Utgivelse er tilgjengelig i karantenevarsler.

Hvis tillat mottakere å frigi en melding fra karantenetillatelsen er deaktivert, kan ikke brukere frigi sine egne meldinger fra karantene eller i karantenevarsler (handlingen er ikke tilgjengelig).

Tillat mottakere å be om at en melding frigis fra karantenetillatelse

Tillat mottakere å be om at en melding frigis fra karantenetillatelse (PermissionToRequestRelease) gjør det mulig for brukere å be om frigivelse av sine karantenemeldinger. Meldinger utgis først etter at en administrator godkjenner forespørselen.

Hvis tillatelsen Tillat mottakere å be om at en melding frigis fra karantene , er aktivert:

-

Forespørsel om frigivelse er tilgjengelig på karantenesiden og i meldingsdetaljene i karantene.

Forespørsel om frigivelse er tilgjengelig på karantenesiden og i meldingsdetaljene i karantene. - Forespørsel om frigivelse er tilgjengelig i karantenevarsler.

Hvis tillat mottakere å be om at en melding frigis fra karantenetillatelse er deaktivert, kan ikke brukere be om å frigi sine egne meldinger fra karantene eller i karantenevarsler (handlingen er ikke tilgjengelig).