Prinsipper for nettverkstilkobling for Microsoft 365

Denne artikkelen gjelder for både Microsoft 365 Enterprise og Office 365 Enterprise.

Før du begynner å planlegge nettverket for Microsoft 365-nettverkstilkobling, er det viktig å forstå tilkoblingsprinsippene for sikker administrasjon av Microsoft 365-trafikk og få best mulig ytelse. Denne artikkelen hjelper deg med å forstå den nyeste veiledningen for sikker optimalisering av Microsoft 365-nettverkstilkobling.

Tradisjonelle bedriftsnettverk er utformet hovedsakelig for å gi brukere tilgang til programmer og data som driftes i bedriftsdrevne datasentre med sterk perimetersikkerhet. Den tradisjonelle modellen forutsetter at brukere vil få tilgang til programmer og data fra innsiden av bedriftens nettverksperimeter, over WAN-koblinger fra avdelingskontorer eller eksternt over VPN-tilkoblinger.

Implementering av SaaS-programmer som Microsoft 365 flytter en kombinasjon av tjenester og data utenfor nettverksperimeteren. Uten optimalisering er trafikk mellom brukere og SaaS-programmer underlagt ventetid introdusert av pakkeinspeksjon, nettverkshårnåler, utilsiktede tilkoblinger til geografisk fjerne endepunkter og andre faktorer. Du kan sikre den beste microsoft 365-ytelsen og påliteligheten ved å forstå og implementere retningslinjer for nøkkeloptimalisering.

I denne artikkelen lærer du om:

- Microsoft 365-arkitektur som gjelder for kundetilkobling til skyen

- Oppdaterte microsoft 365-tilkoblingsprinsipper og strategier for optimalisering av nettverkstrafikk og sluttbrukeropplevelsen

- Nettjenesten Office 365 endepunkter, som gjør det mulig for nettverksadministratorer å bruke en strukturert liste over endepunkter for bruk i nettverksoptimalisering

- Veiledning for optimalisering av tilkobling til Microsoft 365-tjenester

- Sammenligne sikkerhet for nettverksperimeter med endepunktsikkerhet

- Alternativer for trinnvis optimalisering for Microsoft 365-trafikk

- Microsoft 365-tilkoblingstesten, et nytt verktøy for testing av grunnleggende tilkobling til Microsoft 365

Microsoft 365-arkitektur

Microsoft 365 er en distribuert Software-as-a-Service (SaaS)-sky som gir produktivitets- og samarbeidsscenarioer gjennom et variert sett med mikrotjenester og programmer. Eksempler inkluderer Exchange Online, SharePoint Online, Microsoft Teams, Exchange Online Protection, Office i en nettleser og mange andre. Selv om bestemte Microsoft 365-programmer kan ha sine unike funksjoner som gjelder for kundenettverk og tilkobling til skyen, deler de alle noen viktige hovedstoler, mål og arkitekturmønstre. Disse prinsippene og arkitekturmønstrene for tilkobling er typiske for mange andre SaaS-skyer. Samtidig er de forskjellige fra de typiske distribusjonsmodellene av plattform-som-en-tjeneste- og infrastruktur-som-en-tjeneste-skyer, for eksempel Microsoft Azure.

En av de viktigste arkitektoniske funksjonene i Microsoft 365 (som ofte blir savnet eller feiltolket av nettverksarkitekter) er at det er en virkelig global distribuert tjeneste, i sammenheng med hvordan brukere kobler seg til den. Plasseringen av målet for Microsoft 365-leieren er viktig for å forstå lokaliteten til hvor kundedata lagres i skyen. Brukeropplevelsen med Microsoft 365 innebærer imidlertid ikke å koble direkte til disker som inneholder dataene. Brukeropplevelsen med Microsoft 365 (inkludert ytelse, pålitelighet og andre viktige kvalitetsegenskaper) innebærer tilkobling gjennom høyt distribuerte tjenestefrontdører som skaleres ut på tvers av hundrevis av Microsoft-steder over hele verden. I de fleste tilfeller oppnås den beste brukeropplevelsen ved å la kundenettverket rute brukerforespørsler til nærmeste inngangspunkt for Microsoft 365-tjenesten. Dette er fortrinnsvis i stedet for å koble til Microsoft 365 gjennom et utgående punkt på et sentralt sted eller område.

For de fleste kunder distribueres Microsoft 365-brukere på mange steder. For å oppnå de beste resultatene, bør prinsippene som er beskrevet i dette dokumentet, ses på fra utskalering (ikke oppskalering) synspunkt. Samtidig som du fokuserer på å optimalisere tilkoblingen til nærmeste tilstedeværelsespunkt i Microsoft Global Network, ikke til den geografiske plasseringen til Microsoft 365-leieren. Dette betyr i hovedsak at selv om microsoft 365-leierdata kan lagres på en bestemt geografisk plassering, forblir Microsoft 365-opplevelsen for denne leieren distribuert. Den kan være til stede i svært nær nærhet (nettverk) til hver sluttbrukerplassering som leieren har.

Tilkoblingsprinsipper for Microsoft 365

Microsoft anbefaler følgende prinsipper for å oppnå optimal Microsoft 365-tilkobling og -ytelse. Bruk disse microsoft 365-tilkoblingsprinsippene til å administrere trafikken og få best mulig ytelse når du kobler til Microsoft 365.

Det primære målet i nettverksutformingen bør være å minimere ventetiden ved å redusere tur-returtiden (RTT) fra nettverket til Microsoft Global Network, Microsofts ryggrad for offentlige nettverk som kobler sammen alle Microsofts datasentre med lav ventetid og skyprogramoppføringspunkter spredt over hele verden. Du kan lære mer om Microsoft Global Network på How Microsoft bygger sitt raske og pålitelige globale nettverk.

Identifiser og differensier Microsoft 365-trafikk

Identifisering av Microsoft 365-nettverkstrafikk er det første trinnet i å kunne skille denne trafikken fra generell Internett-bundet nettverkstrafikk. Microsoft 365-tilkobling kan optimaliseres ved å implementere en kombinasjon av tilnærminger som nettverksruteoptimalisering, brannmurregler, proxy-innstillinger for nettleser. I tillegg er omgåelse av nettverksinspeksjonsenheter for visse endepunkter også gunstig.

Hvis du vil ha mer informasjon om optimaliseringsmetoder for Microsoft 365, kan du se delen optimalisering av tilkobling til Microsoft 365-tjenester .

Microsoft publiserer nå alle Microsoft 365-endepunktene som en nettjeneste, og gir veiledning om hvordan du best kan bruke disse dataene. Hvis du vil ha mer informasjon om hvordan du henter og arbeider med Microsoft 365-endepunkter, kan du se artikkelen Office 365 nettadresser og IP-adresseområder.

Utgående nettverkstilkoblinger lokalt

Lokal DNS- og Internett-utgående trafikk er av avgjørende betydning for å redusere tilkoblingsventetid og sikre at brukertilkoblinger gjøres til nærmeste inngangspunkt til Microsoft 365-tjenester. I en kompleks nettverkstopologi er det viktig å implementere både lokal DNS- og lokal Internett-utgående trafikk sammen. Hvis du vil ha mer informasjon om hvordan Microsoft 365 ruter klienttilkoblinger til nærmeste inngangspunkt, kan du se artikkelen Klienttilkobling.

Før skytjenester som Microsoft 365 ble brukt, var internetttilkoblingen til sluttbrukeren som en utformingsfaktor i nettverksarkitektur relativt enkel. Når Internett-tjenester og nettsteder distribueres over hele verden, er ventetid mellom bedriftens utgående punkter og et gitt målendepunkt i stor grad en funksjon av geografisk avstand.

I en tradisjonell nettverksarkitektur krysser alle utgående Internett-tilkoblinger bedriftsnettverket og går ut fra en sentral plassering. Etter hvert som Microsofts skytilbud har modnet, har en distribuert internettbasert nettverksarkitektur blitt avgjørende for å støtte ventetidssensitive skytjenester. Microsoft Global Network ble utformet for å imøtekomme ventetidskrav med Distributed Service Front Door-infrastrukturen, et dynamisk stoff av globale inngangspunkter som ruter innkommende skytjenestetilkoblinger til nærmeste inngangspunkt. Dette er ment å redusere lengden på den «siste kilometeren» for Microsoft-skykunder ved effektivt å forkorte ruten mellom kunden og skyen.

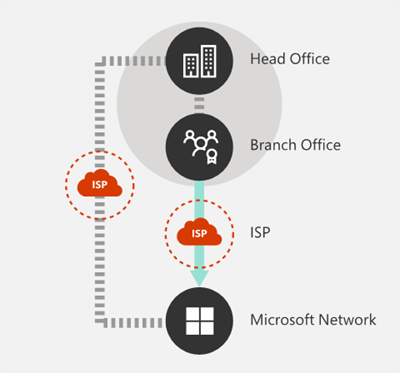

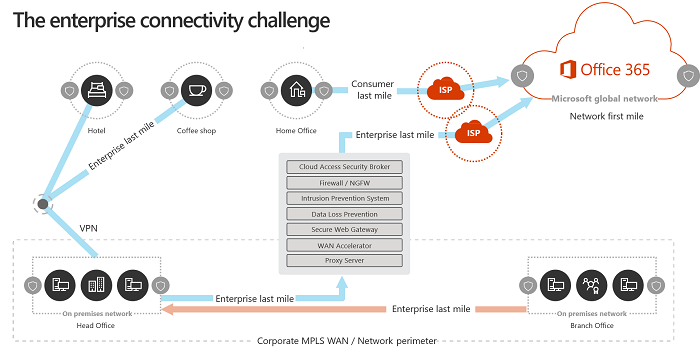

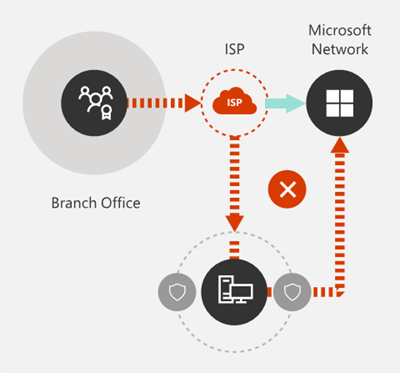

Enterprise WANs er ofte utformet for å backhaul nettverkstrafikk til et sentralt selskap hovedkontor for inspeksjon før utgående til Internett, vanligvis gjennom en eller flere proxy-servere. Diagrammet nedenfor illustrerer en slik nettverkstopologi.

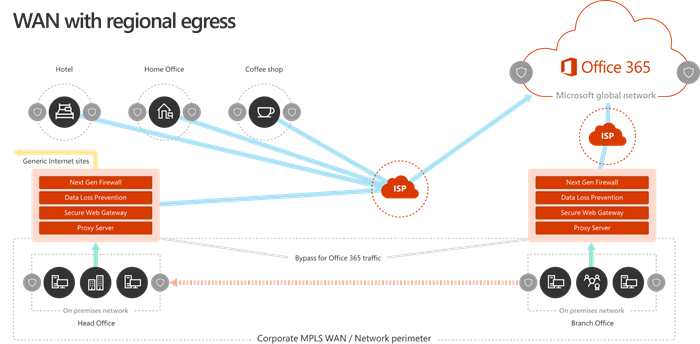

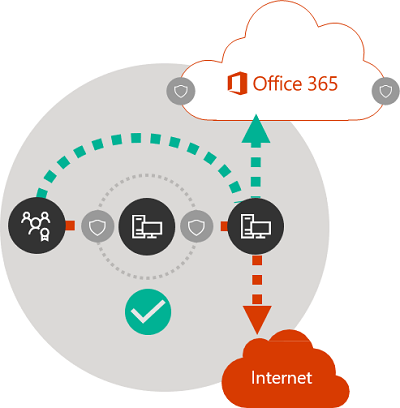

Siden Microsoft 365 kjører på Microsoft Global Network, som inkluderer frontservere over hele verden, er det ofte en frontserver nær brukerens plassering. Ved å tilby lokal Internett-utgående trafikk og ved å konfigurere interne DNS-servere til å gi lokal navneoppløsning for Microsoft 365-endepunkter, kan nettverkstrafikk som er ment for Microsoft 365 koble til Microsoft 365-frontservere så nært som mulig til brukeren. Diagrammet nedenfor viser et eksempel på en nettverkstopologi som gjør at brukere som kobler seg til fra hovedkontoret, avdelingskontoret og eksterne plasseringer, kan følge den korteste ruten til nærmeste inngangspunkt for Microsoft 365.

Hvis du forkorter nettverksbanen til Inngangspunkter for Microsoft 365 på denne måten, kan du forbedre tilkoblingsytelsen og sluttbrukeropplevelsen i Microsoft 365. Det kan også bidra til å redusere effekten av fremtidige endringer i nettverksarkitekturen på Microsoft 365-ytelse og pålitelighet.

DNS-forespørsler kan også introdusere ventetid hvis dns-serveren som svarer, er fjern eller opptatt. Du kan minimere ventetiden for navneløsing ved å klargjøre lokale DNS-servere på grenplasseringer og sørge for at de er konfigurert til å bufre DNS-poster på riktig måte.

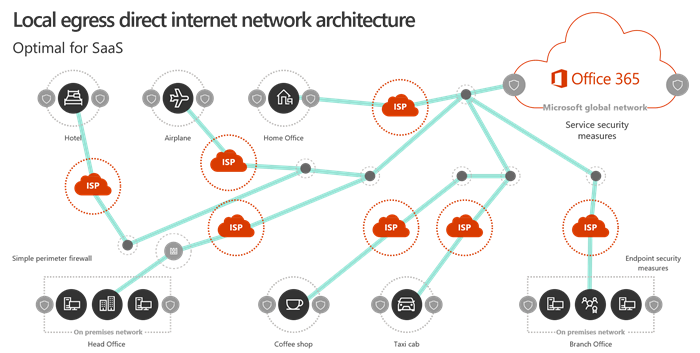

Selv om regional utgående trafikk kan fungere bra for Microsoft 365, vil den optimale tilkoblingsmodellen være å alltid gi nettverksutgående trafikk på brukerens plassering, uavhengig av om den er på bedriftsnettverket eller eksterne steder som boliger, hoteller, kaffebarer og flyplasser. Denne lokale direkte utgående modellen er representert i diagrammet nedenfor.

Virksomheter som har tatt i bruk Microsoft 365, kan dra nytte av Microsoft Global Networks arkitektur for distribuert tjenestefrontdør ved å sørge for at brukertilkoblinger til Microsoft 365 tar den korteste ruten til nærmeste inngangspunkt for Microsoft Global Network. Den lokale utgående nettverksarkitekturen gjør dette ved å la Microsoft 365-trafikk rutes over nærmeste utgående trafikk, uavhengig av brukerplassering.

Den lokale utgående arkitekturen har følgende fordeler over den tradisjonelle modellen:

- Gir optimal Microsoft 365-ytelse ved å optimalisere rutelengden. sluttbrukertilkoblinger rutes dynamisk til nærmeste inngangspunkt for Microsoft 365 av infrastrukturen Distributed Service Front Door.

- Reduserer belastningen på bedriftens nettverksinfrastruktur ved å tillate lokal utgående trafikk.

- Sikrer tilkoblinger i begge ender ved hjelp av sikkerhetsfunksjoner for klientendepunkt og skysikkerhet.

Unngå nettverkshårnåler

Som en generell tommelfingerregel gir den korteste, mest direkte ruten mellom brukeren og nærmeste Microsoft 365-endepunkt den beste ytelsen. En nettverkshårnål skjer når WAN- eller VPN-trafikk som er bundet til et bestemt mål, først sendes til en annen mellomliggende plassering (for eksempel sikkerhetsstakk, skytilgangsmegler eller skybasert nettgateway), og introduserer ventetid og potensiell omdirigering til et geografisk fjernt endepunkt. Nettverkshårnåler skyldes også ruting/node-ineffektivitet eller suboptimale (eksterne) DNS-oppslag.

For å sikre at Microsoft 365-tilkobling ikke er underlagt nettverkshårnåler selv i det lokale utgående tilfellet, må du kontrollere om Internett-leverandøren som brukes til å gi Internett-utgående trafikk for brukerplasseringen, har en direkte nodefordelingsrelasjon med Microsoft Global Network i nærheten av denne plasseringen. Det kan også være lurt å konfigurere utgående ruting for å sende klarert Microsoft 365-trafikk direkte. Dette er i motsetning til proxying eller tunnelering gjennom en tredjeparts sky- eller skybasert nettverkssikkerhetsleverandør som behandler den Internett-bundne trafikken. Lokal DNS-navneoppløsning for Microsoft 365-endepunkter bidrar til å sikre at de nærmeste inngangspunktene for Microsoft 365 brukes for brukertilkoblinger i tillegg til direkte ruting.

Hvis du bruker skybaserte nettverk eller sikkerhetstjenester for Microsoft 365-trafikken, må du sørge for at resultatet av hårnålen evalueres og at effekten på Microsoft 365-ytelsen forstås. Dette kan gjøres ved å undersøke antall og plasseringer av tjenesteleverandørplasseringer som trafikken videresendes gjennom i forhold til antall avdelingskontorer og nodepunkter for Microsoft Global Network, kvaliteten på nettverksnodingsrelasjonen til tjenesteleverandøren med Internett-leverandøren og Microsoft, og ytelseseffekten av backhauling i infrastrukturen til tjenesteleverandøren.

På grunn av det store antallet distribuerte plasseringer med Microsoft 365-inngangspunkter og deres nærhet til sluttbrukere, kan ruting av Microsoft 365-trafikk til alle tredjepartsnettverk eller sikkerhetsleverandører ha en negativ effekt på Microsoft 365-tilkoblinger hvis leverandørnettverket ikke er konfigurert for optimal Microsoft 365-nodefordeling.

Vurder omgåelse av proxyer, trafikkinspeksjonsenheter og dupliserte sikkerhetsteknologier

Bedriftskunder bør se gjennom nettverkssikkerheten og risikoreduksjonsmetodene sine spesielt for Microsoft 365-bundet trafikk og bruke microsoft 365-sikkerhetsfunksjoner til å redusere avhengigheten av påtrengende, ytelsespåvirkning og dyre nettverkssikkerhetsteknologier for Microsoft 365-nettverkstrafikk.

De fleste bedriftsnettverk håndhever nettverkssikkerhet for Internett-trafikk ved hjelp av teknologier som proxyer, TLS-inspeksjon, pakkeinspeksjon og systemer for hindring av datatap. Disse teknologiene gir viktig risikoreduksjon for generiske Internett-forespørsler, men kan dramatisk redusere ytelse, skalerbarhet og kvaliteten på sluttbrukeropplevelsen når den brukes på Microsoft 365-endepunkter.

nettjeneste for Office 365-endepunkter

Microsoft 365-administratorer kan bruke et skript- eller REST-kall til å bruke en strukturert liste over endepunkter fra nettjenesten Office 365 Endpoints og oppdatere konfigurasjonene av perimeterbrannmurer og andre nettverksenheter. Dette sikrer at trafikk som er bundet til Microsoft 365 identifiseres, behandles på riktig måte og administreres forskjellig fra nettverkstrafikk bundet til generiske og ofte ukjente Internett-nettsteder. Hvis du vil ha mer informasjon om hvordan du bruker nettjenesten for Office 365 endepunkter, kan du se artikkelen Office 365 URL-adresser og IP-adresseområder.

PAC-skript (proxy automatisk konfigurasjon)

Microsoft 365-administratorer kan opprette PAC-skript (proxy automatisk konfigurasjon) som kan leveres til brukerdatamaskiner via WPAD eller GPO. PAC-skript kan brukes til å omgå proxyer for Microsoft 365-forespørsler fra WAN- eller VPN-brukere, slik at Microsoft 365-trafikk kan bruke direkte Internett-tilkoblinger i stedet for å krysse bedriftsnettverket.

Sikkerhetsfunksjoner for Microsoft 365

Microsoft er gjennomsiktig om datasentersikkerhet, driftssikkerhet og risikoreduksjon rundt Microsoft 365-servere og nettverksendepunktene de representerer. Innebygde sikkerhetsfunksjoner i Microsoft 365 er tilgjengelige for å redusere nettverkssikkerhetsrisiko, for eksempel Microsoft Purview hindring av datatap, antivirus, godkjenning med flere faktorer, Customer Lockbox, Defender for Office 365, Microsoft 365 Threat Intelligence, Microsoft 365 Secure Score, Exchange Online Protection og Network DDOS Security.

Hvis du vil ha mer informasjon om Microsoft-datasenter og global nettverkssikkerhet, kan du se Microsoft Klareringssenter.

Optimalisering av tilkobling til Microsoft 365-tjenester

Microsoft 365-tjenester er en samling dynamiske, gjensidig avhengige og dypt integrerte produkter, programmer og tjenester. Når du konfigurerer og optimaliserer tilkobling til Microsoft 365-tjenester, er det ikke mulig å koble bestemte endepunkter (domener) med noen få Microsoft 365-scenarier for å implementere tillatelsesoppføring på nettverksnivå. Microsoft støtter ikke selektiv tillatelsesoppføring, da det forårsaker tilkoblings- og tjenestehendelser for brukere. Nettverksadministratorer bør derfor alltid bruke Microsoft 365-retningslinjer for nettverksoppføring og vanlige nettverksoptimaliseringer på det fullstendige settet med nødvendige nettverksendepunkter (domener) som publiseres og oppdateres regelmessig. Selv om vi forenkler endepunkter for Microsoft 365-nettverk som svar på tilbakemeldinger fra kunder, bør nettverksadministratorer være oppmerksomme på følgende kjernemønstre i det eksisterende settet med endepunkter i dag:

- Der det er mulig, vil de publiserte domeneendepunktene inkludere jokertegn for å redusere nettverkskonfigurasjonsarbeidet betydelig for kundene.

- Microsoft 365 kunngjorde et domenekonsolideringsinitiativ (cloud.microsoft), som gir kundene en metode for å forenkle nettverkskonfigurasjonene og automatisk påløpe nettverksoptimaliseringer for dette domenet til mange gjeldende og fremtidige Microsoft 365-tjenester.

- Eksklusiv bruk av cloud.microsoft-rotdomene for isolering av sikkerhet og bestemte funksjoner. Dette gjør det mulig for kundenettverks- og sikkerhetsteam å stole på Microsoft 365-domener, samtidig som du forbedrer tilkoblingen til disse endepunktene og unngår unødvendig nettverkssikkerhetsbehandling.

- Enkelte endepunktdefinisjoner angir unike IP-prefikser som tilsvarer domenene. Denne funksjonen støtter kunder med intrikate nettverksstrukturer, slik at de kan bruke nøyaktige nettverksoptimaliseringer ved å bruke IP-prefiksdetaljer.

Følgende nettverkskonfigurasjoner anbefales for alle nødvendige endepunkter for Microsoft 365-nettverk (domener) og kategorier:

- Eksplisitt tillater Microsoft 365-nettverksendepunkter i nettverksenheter og -tjenester som brukertilkoblinger går gjennom (f.eks. sikkerhetsenheter for nettverksperimeter, for eksempel proxyer, brannmurer, DNS, skybaserte nettverkssikkerhetsløsninger osv.)

- Omgå Microsoft 365-domener fra TLS-dekryptering, trafikkavskjæring, dyp pakkeinspeksjon og nettverkspakke- og innholdsfiltrering. Vær oppmerksom på at mange resultater som kunder bruker disse nettverksteknologiene for i sammenheng med ikke-klarerte/uadministrerte programmer, kan oppnås av Microsoft 365-sikkerhetsfunksjoner opprinnelig.

- Direkte Internett-tilgang bør prioriteres for Microsoft 365-domener ved å redusere avhengigheten av wan-backhauling (Wide Area Network), unngå nettverkshårnåler og muliggjøre en mer effektiv internettutgående lokalitet for brukerne og direkte til Microsoft-nettverket.

- Sørg for at DNS-navneoppløsningen oppstår nær nettverksutgangen for å sikre at tilkoblinger betjenes gjennom den mest optimale Microsoft 365-inngangsdøren.

- Prioriter Microsoft 365-tilkoblinger langs nettverksbanen, noe som sikrer kapasitet og tjenestekvalitet for Microsoft 365-opplevelser.

- Omgå trafikkintermedieringsenheter som proxyer og VPN-tjenester.

Kunder med komplekse nettverkstopologier, implementering av nettverksoptimaliseringer som egendefinert ruting, IP-basert proxy-forbikobling og delt tunnel-VPN, kan kreve IP-prefiksinformasjon i tillegg til domener. For å forenkle disse kundescenarioene grupperes Microsoft 365-nettverksendepunkter i kategorier for å prioritere og lette konfigurasjonen av disse ekstra nettverksoptimaliseringene. Nettverksendepunkter klassifisert under kategoriene Optimaliser og Tillat har store trafikkvolumer og er følsomme for nettverksventetid og ytelse, og kundene vil kanskje optimalisere tilkoblingen til disse først. Nettverksendepunkter under kategoriene Optimaliser og Tillat har IP-adresser oppført sammen med domener. Nettverksendepunkter klassifisert under standardkategorien har ikke IP-adresser som er knyttet til dem, ettersom de er mer dynamiske i naturen, og IP-adresser endres over tid.

Flere nettverkshensyn

Når du optimaliserer tilkoblingen til Microsoft 365, kan enkelte nettverkskonfigurasjoner ha en negativ innvirkning på Microsoft 365-tilgjengelighet, interoperabilitet, ytelse og brukeropplevelse. Microsoft har ikke testet følgende nettverksscenarioer med tjenestene våre, og de er kjent for å forårsake tilkoblingsproblemer.

- TLS avslutning eller dyp pakkeinspeksjon av M365-domener med kundeproxyer eller andre typer nettverksenheter eller -tjenester.

- Blokkere bestemte protokoller eller protokollversjoner, for eksempel QUIC, WebSocket osv. ved mellomliggende nettverksinfrastruktur eller -tjeneste.

- Fremtving nedgradering eller failover av protokoller (for eksempel UDP -> TCP, TLS1.3 --> TLS1.2 --> TLS1.1) som brukes mellom klientprogrammer og Microsoft 365-tjenester.

- Ruting av tilkoblinger gjennom nettverksinfrastruktur som bruker sin egen godkjenning, for eksempel proxy-godkjenning.

Vi anbefaler at kunder unngår å bruke disse nettverksteknikkene til trafikk som er ment til Microsoft 365-domener, og omgår disse for Microsoft 365-tilkoblinger.

Microsoft anbefaler at du konfigurerer et automatisert system for å laste ned og bruke endepunktlisten for M365-nettverket regelmessig. Se Change Management for Microsoft 365 IP-adresser og nettadresser for mer informasjon.

Sammenligne sikkerhet for nettverksperimeter med endepunktsikkerhet

Målet med tradisjonell nettverkssikkerhet er å herde bedriftens nettverksperimeter mot inntrenging og ondsinnede bedrifter. Etter hvert som organisasjoner tar i bruk Microsoft 365, overføres noen nettverkstjenester og data delvis eller fullstendig til skyen. Når det gjelder eventuelle grunnleggende endringer i nettverksarkitekturen, krever denne prosessen en reevaluering av nettverkssikkerhet som tar hensyn til nye faktorer:

- Etter hvert som skytjenester tas i bruk, distribueres nettverkstjenester og data mellom lokale datasentre og skyen, og perimetersikkerheten er ikke lenger tilstrekkelig alene.

- Eksterne brukere kobler til bedriftsressurser både i lokale datasentre og i skyen fra ukontrollerte steder som boliger, hoteller og kaffebarer.

- Spesialbygde sikkerhetsfunksjoner bygges i økende grad inn i skytjenester og kan potensielt supplere eller erstatte eksisterende sikkerhetssystemer.

Microsoft tilbyr en rekke microsoft 365-sikkerhetsfunksjoner og gir beskrivende veiledning for å bruke anbefalte fremgangsmåter for sikkerhet som kan hjelpe deg med å sikre data og nettverkssikkerhet for Microsoft 365. Anbefalte anbefalte fremgangsmåter inkluderer:

Bruk godkjenning med flere faktorer (MFA) MFA legger til et ekstra lag med beskyttelse i en sterk passordstrategi ved å kreve at brukerne bekrefter en telefonsamtale, tekstmelding eller et appvarsel på smarttelefonen etter at de har skrevet inn passordet på riktig måte.

Bruk Microsoft Defender for Cloud Apps Konfigurer policyer til å spore avvikende aktivitet og gjøre noe med den. Konfigurer varsler med Microsoft Defender for Cloud Apps slik at administratorer kan se gjennom uvanlig eller risikabel brukeraktivitet, for eksempel nedlasting av store mengder data, flere mislykkede påloggingsforsøk eller tilkoblinger fra ukjente eller farlige IP-adresser.

Konfigurer hindring av tap av data (DLP) Med DLP kan du identifisere sensitive data og opprette policyer som hindrer brukerne i å dele dataene ved et uhell eller med hensikt. DLP fungerer på tvers av Microsoft 365, inkludert Exchange Online, SharePoint Online og OneDrive, slik at brukerne kan forbli kompatible uten å forstyrre arbeidsflyten.

Bruk Customer Lockbox Som Microsoft 365-administrator kan du bruke Customer Lockbox til å kontrollere hvordan en Microsoft-kundestøttetekniker får tilgang til dataene dine under en hjelpeøkt. I tilfeller der teknikeren krever tilgang til dataene dine for å feilsøke og løse et problem, lar Customer Lockbox deg godkjenne eller avvise tilgangsforespørselen.

Bruk sikker poengsum Et verktøy for sikkerhetsanalyse som anbefaler hva du kan gjøre for å redusere risikoen ytterligere. Sikker poengsum tar for seg Microsoft 365-innstillingene og -aktivitetene og sammenligner dem med en opprinnelig plan som er opprettet av Microsoft. Du får en poengsum basert på hvor justert du er med anbefalte sikkerhetspraksiser.

En helhetlig tilnærming til forbedret sikkerhet bør inkludere vurdering av følgende:

- Beskytt vekt fra perimetersikkerhet mot endepunktsikkerhet ved å bruke skybaserte sikkerhetsfunksjoner og sikkerhetsfunksjoner for Office-klienten.

- Reduser sikkerhetsperimeteret til datasenteret

- Aktiver tilsvarende klarering for brukerenheter på kontoret eller på eksterne steder

- Fokuser på å sikre dataplasseringen og brukerplasseringen

- Administrerte brukermaskiner har høyere klarering med endepunktsikkerhet

- Administrere all informasjonssikkerhet helhetlig, ikke fokusere utelukkende på perimeteren

- Omdefinere WAN og bygge nettverkssikkerhet for perimeter ved å tillate klarert trafikk å omgå sikkerhetsenheter og skille uadministrerte enheter til gjestenettverk Wi-Fi

- Redusere nettverkssikkerhetskravene til bedriftens WAN-kant

- Noen sikkerhetsenheter for nettverksperimeter, for eksempel brannmurer, er fremdeles påkrevd, men belastningen reduseres

- Sikrer lokal utgående trafikk for Microsoft 365-trafikk

- Forbedringer kan løses trinnvist som beskrevet i delen trinnvis optimalisering . Noen optimaliseringsteknikker kan gi bedre kostnads-/fordelsforhold avhengig av nettverksarkitekturen, og du bør velge optimaliseringer som gir mest mening for organisasjonen.

Hvis du vil ha mer informasjon om sikkerhet og samsvar for Microsoft 365, kan du se artiklene Microsoft 365 Security og Microsoft Purview.

Trinnvis optimalisering

Vi har representert den ideelle modellen for nettverkstilkobling for SaaS tidligere i denne artikkelen, men for mange store organisasjoner med historisk komplekse nettverksarkitekturer er det ikke praktisk å gjøre alle disse endringene direkte. I denne delen diskuterer vi mange trinnvise endringer som kan bidra til å forbedre ytelsen og påliteligheten til Microsoft 365.

Metodene du skal bruke til å optimalisere Microsoft 365-trafikk varierer avhengig av nettverkstopologien og nettverksenhetene du har implementert. Store virksomheter med mange steder og komplekse nettverkssikkerhetspraksiser må utvikle en strategi som omfatter de fleste eller alle prinsippene som er oppført i avsnittet om tilkoblingsprinsipper for Microsoft 365 , mens mindre organisasjoner kanskje bare trenger å vurdere én eller to.

Du kan nærme deg optimalisering som en trinnvis prosess, og bruke hver metode etter hvert. Tabellen nedenfor viser viktige optimaliseringsmetoder etter at de har innvirkning på ventetid og pålitelighet for det største antallet brukere.

| Optimaliseringsmetode | Beskrivelse | Innvirkning |

|---|---|---|

| Lokal DNS-oppløsning og Internett-utgående | Klargjør lokale DNS-servere på hver plassering, og sørg for at Microsoft 365-tilkoblinger går ut til Internett så nært som mulig til brukerens plassering. | Minimer ventetid Forbedre pålitelig tilkobling til nærmeste inngangspunkt for Microsoft 365 |

| Legge til regionale utgående punkter | Hvis bedriftsnettverket har flere plasseringer, men bare ett utgangspunkt, kan du legge til regionale utgående punkter for å gjøre det mulig for brukere å koble seg til nærmeste inngangspunkt for Microsoft 365. | Minimer ventetid Forbedre pålitelig tilkobling til nærmeste inngangspunkt for Microsoft 365 |

| Omgå proxyer og inspeksjonsenheter | Konfigurer nettlesere med PAC-filer som sender Microsoft 365-forespørsler direkte til utgående punkter. Konfigurer edge-rutere og brannmurer for å tillate Microsoft 365-trafikk uten inspeksjon. |

Minimer ventetid Redusere belastningen på nettverksenheter |

| Aktiver direkte tilkobling for VPN-brukere | For VPN-brukere kan du aktivere at Microsoft 365-tilkoblinger kobles direkte fra brukerens nettverk i stedet for over VPN-tunnelen ved å implementere delt tunnelering. | Minimer ventetid Forbedre pålitelig tilkobling til nærmeste inngangspunkt for Microsoft 365 |

| Overfør fra tradisjonell WAN til SD-WAN | SD-WANs (Software Defined Wide Area Networks) forenkler WAN-administrasjon og forbedrer ytelsen ved å erstatte tradisjonelle WAN-rutere med virtuelle apparater, på samme måte som virtualiseringen av databehandlingsressurser ved hjelp av virtuelle maskiner (VM-er). | Forbedre ytelsen og administrerbarheten til WAN-trafikk Redusere belastningen på nettverksenheter |

Relaterte artikler

Oversikt over Nettverkstilkobling for Microsoft 365

Administrere Office 365-endepunkter

URL-adresser og IP-adresseområder for Office 365

Office 365 IP-adresse og nettadressewebtjeneste

Vurdering av Nettverkstilkobling for Microsoft 365

Nettverksplanlegging og ytelsesjustering for Microsoft 365

Office 365 ytelsesjustering ved hjelp av grunnlinjer og ytelseslogg

Feilsøkingsplan for ytelse for Office 365

Hvordan Microsoft bygger sitt raske og pålitelige globale nettverk