Lokal arkitektur for datagateway

Brukere i organisasjonen kan få tilgang til lokale data som de allerede har tilgang til fra tjenester i skyen, for eksempel Power BI, Power Platform og Microsoft Fabric. Men før disse brukerne kan koble skytjenesten til den lokale datakilden, må en lokal datagateway installeres og konfigureres.

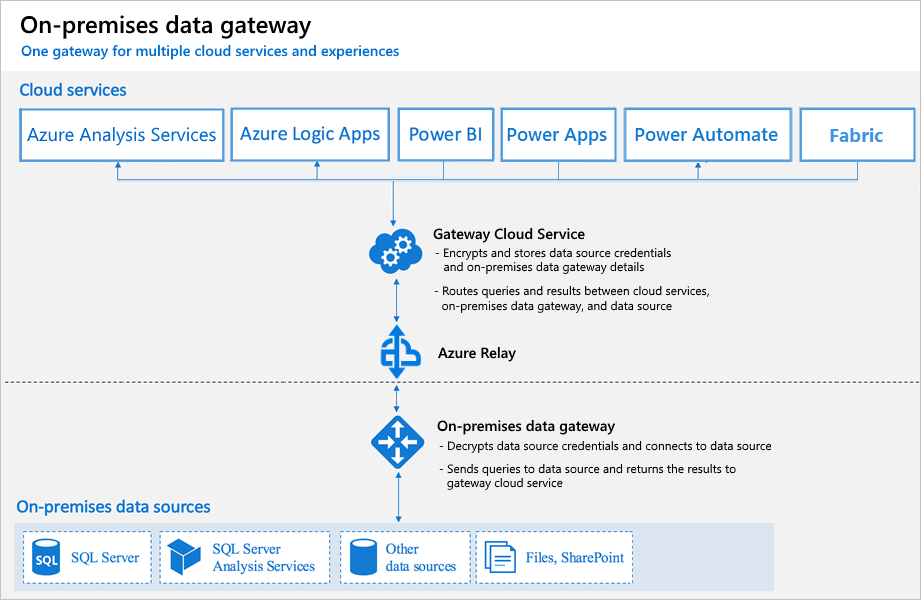

Gatewayen forenkler rask og sikker kommunikasjon bak kulissene. Denne kommunikasjonen flyter fra en bruker i skyen til den lokale datakilden og deretter tilbake til skyen.

En administrator er vanligvis den som installerer og konfigurerer en gateway. Disse handlingene kan kreve spesiell kunnskap om lokale servere eller serveradministratortillatelser.

Denne artikkelen gir ikke trinnvis veiledning om hvordan du installerer og konfigurerer gatewayen. Hvis du vil ha denne veiledningen, kan du gå til Installer en lokal datagateway. Denne artikkelen gir en grundig forståelse av hvordan gatewayen fungerer.

Hvordan gatewayen fungerer

La oss først se på hva som skjer når du samhandler med et element som er koblet til en lokal datakilde.

Merk

Avhengig av skytjenesten må du kanskje konfigurere en datakilde for gatewayen.

- Skytjenesten oppretter en spørring og den krypterte legitimasjonen for den lokale datakilden. Spørringen og legitimasjonen sendes til gatewaykøen for behandling når gatewayen avspørrer tjenesten regelmessig. Hvis du vil ha mer informasjon om legitimasjonskryptering i Power BI, kan du gå til hvitboken for Power BI-sikkerhet.

- Gateway-skytjenesten analyserer spørringen og sender forespørselen til Azure Relay.

- Azure Relay sender ventende forespørsler til gatewayen når den avspørrer med jevne mellomrom. Både gatewayen og Power Bi-tjeneste implementeres for å bare godta TLS 1.2-trafikk.

- Gatewayen henter spørringen, dekrypterer legitimasjonen og kobler til én eller flere datakilder med denne legitimasjonen.

- Gatewayen sender spørringen til datakilden som skal kjøres.

- Resultatene sendes fra datakilden tilbake til gatewayen og deretter til skytjenesten. Tjenesten bruker deretter resultatene.

I trinn 6 kan spørringer som Power BI- og Azure Analysis Services-oppdateringer returnere store mengder data. For slike spørringer lagres data midlertidig på gatewaymaskinen. Denne datalagringen fortsetter til alle data mottas fra datakilden. Dataene sendes deretter tilbake til skytjenesten. Denne prosessen kalles utskriftspole. Vi anbefaler at du bruker en SSD (solid-state drive) som spolelagring.

Godkjenning til lokale datakilder

En lagret legitimasjon brukes til å koble fra gatewayen til lokale datakilder. Uavhengig av brukeren bruker gatewayen den lagrede legitimasjonen til å koble til. Men det kan være godkjenningsunntak som DirectQuery og LiveConnect for Analysis Services i Power BI. Hvis du vil ha mer informasjon om legitimasjonskryptering i Power BI, kan du gå til hvitboken for Power BI-sikkerhet.

Påloggingskonto

Du logger på med en jobbkonto eller en skolekonto. Denne kontoen er organisasjonskontoen din. Hvis du registrerte deg for et Office 365-tilbud og ikke oppgir e-postadressen for faktisk arbeid, kan kontonavnet se ut.nancy@contoso.onmicrosoft.com En skytjeneste lagrer kontoen din i en leier i Microsoft Entra ID. I de fleste tilfeller samsvarer brukerhovednavnet (UPN) for Microsoft Entra ID-kontoen med e-postadressen din.

Nettverkstrafikksikkerhet

Trafikken går fra gatewayen til Azure Relay til Power BI-serverdelklyngen. Ved å bruke ekspressrute kan du sørge for at denne trafikken ikke krysser det offentlige Internett. All intern Trafikk i Azure går over Azure-ryggraden.

Microsoft Entra-ID

Microsoft-skytjenester bruker Microsoft Entra ID til å godkjenne brukere. Microsoft Entra ID er leieren som inneholder brukernavn og sikkerhetsgrupper. Vanligvis er e-postadressen du bruker til pålogging, den samme som UPN-en for kontoen din. Hvis du vil ha mer informasjon om godkjenning i Power BI, kan du gå til hvitboken for Power BI-sikkerhet.

Hvordan fortelle hva UPN-en min er?

Du kjenner kanskje ikke UPN-en, og du er kanskje ikke domeneadministrator. Hvis du vil finne ut UPN for kontoen din, kjører du følgende kommando fra arbeidsstasjonen: whoami /upn.

Selv om resultatet ser ut som en e-postadresse, er det UPN på den lokale domenekontoen.

Synkronisere en lokal Active Directory med Microsoft Entra-ID

Du vil at hver av dine lokal Active Directory kontoer skal samsvare med en Microsoft Entra ID-konto, fordi UPN for begge kontoene må være den samme.

Skytjenestene vet bare om kontoer i Microsoft Entra ID. Det spiller ingen rolle om du legger til en konto i lokal Active Directory. Hvis kontoen ikke finnes i Microsoft Entra-ID, kan den ikke brukes.

Det finnes forskjellige måter å samsvare lokal Active Directory kontoer med Microsoft Entra ID på.

Legg til kontoer manuelt i Microsoft Entra-ID.

Opprett en konto i Azure-portalen eller i Administrasjonssenter for Microsoft 365. Kontroller at kontonavnet samsvarer med UPN for lokal Active Directory-kontoen.

Bruk Microsoft Entra ID Connect-verktøyet til å synkronisere lokale kontoer med Microsoft Entra ID-leieren.

Microsoft Entra ID Connect-verktøyet inneholder alternativer for konfigurasjon av katalogsynkronisering og godkjenning. Disse alternativene inkluderer synkronisering av passord-hash, direktegodkjenning og forbund. Hvis du ikke er leieradministrator eller lokal domeneadministrator, kontakter du IT-administratoren for å konfigurere Microsoft Entra ID Connect.

Microsoft Entra ID Connect sikrer at Microsoft Entra ID UPN samsvarer med den lokale Active Directory UPN. Denne samsvaringen hjelper hvis du bruker Live-tilkoblinger for Analysis Services med Power BI eller enkel pålogging (SSO)-funksjoner.

Merk

Synkronisering av kontoer med Microsoft Entra ID Connect-verktøyet oppretter nye kontoer i Microsoft Entra ID-leieren.