Merk

Tilgang til denne siden krever autorisasjon. Du kan prøve å logge på eller endre kataloger.

Tilgang til denne siden krever autorisasjon. Du kan prøve å endre kataloger.

Amazon Web Services er en IaaS-leverandør som gjør det mulig for organisasjonen å være vert for og administrere hele arbeidsbelastningen i skyen. I tillegg til fordelene ved å bruke infrastruktur i skyen, kan organisasjonens mest kritiske ressurser bli utsatt for trusler. Eksponerte ressurser inkluderer lagringsforekomster med potensielt sensitiv informasjon, databehandlingsressurser som driver noen av de mest kritiske programmene, portene og virtuelle private nettverkene som gir tilgang til organisasjonen.

Hvis du kobler AWS til Defender for Cloud Apps, kan du sikre ressursene dine og oppdage potensielle trusler ved å overvåke administrative aktiviteter og påloggingsaktiviteter, varsle om mulige angrep med rå kraft, ondsinnet bruk av en privilegert brukerkonto, uvanlige slettinger av virtuelle maskiner (VM-er) og offentlig eksponerte lagringssamlinger.

Hovedtrusler

- Misbruk av skyressurser

- Kompromitterte kontoer og insider-trusler

- Datalekkasje

- Feil konfigurasjon av ressurser og utilstrekkelig tilgangskontroll

Slik bidrar Defender for Cloud Apps til å beskytte miljøet ditt

- Oppdage skytrusler, kompromitterte kontoer og ondsinnede innsidere

- Begrens eksponering av delte data og fremtving samarbeidspolicyer

- Bruk revisjonssporet for aktiviteter for rettsmedisinske undersøkelser

Kontrollere AWS med innebygde policyer og policymaler

Du kan bruke følgende innebygde policymaler til å oppdage og varsle deg om potensielle trusler:

| Type: | Navn |

|---|---|

| Mal for aktivitetspolicy | Admin påloggingsfeil i konsollen Konfigurasjonsendringer i CloudTrail Endringer i konfigurasjon av EC2-forekomst Endringer i IAM-policy Pålogging fra en risikabel IP-adresse Endringer i liste over nettverkstilgangskontrolliste (ACL) Endringer i nettverksgateway S3-samlingsaktivitet Konfigurasjonsendringer for sikkerhetsgruppe Endringer i virtuelt privat nettverk |

| Innebygd policy for avviksregistrering |

Aktivitet fra anonyme IP-adresser Aktivitet fra sjeldent land Aktivitet fra mistenkelige IP-adresser Umulig reise Aktivitet utført av avsluttet bruker (krever Microsoft Entra ID som IdP) Flere mislykkede påloggingsforsøk Uvanlige administrative aktiviteter Uvanlige aktiviteter for sletting av flere lagringsplass (forhåndsversjon) Flere slettede VM-aktiviteter Uvanlige aktiviteter for oppretting av flere virtuelle maskin (forhåndsversjon) Uvanlig område for skyressurs (forhåndsversjon) |

| Mal for filpolicy | S3-samling er offentlig tilgjengelig |

Hvis du vil ha mer informasjon om hvordan du oppretter policyer, kan du se Opprette en policy.

Automatiser styringskontroller

I tillegg til å overvåke potensielle trusler, kan du bruke og automatisere følgende AWS-styringshandlinger for å utbedre oppdagede trusler:

| Type: | Handling |

|---|---|

| Brukerstyring | – Varsle brukeren i beredskap (via Microsoft Entra ID) – Krev at brukeren logger på igjen (via Microsoft Entra ID) - Avbryte bruker (via Microsoft Entra ID) |

| Datastyring | - Gjør en S3-bøtte privat – Fjerne en samarbeidspartner for en S3-samling |

Hvis du vil ha mer informasjon om utbedring av trusler fra apper, kan du se Styrende tilkoblede apper.

Beskytt AWS i sanntid

Se gjennom våre anbefalte fremgangsmåter for blokkering og beskyttelse av nedlasting av sensitive data til uadministrerte eller risikable enheter.

Koble Amazon Web Services til Microsoft Defender for Cloud Apps

Denne delen inneholder instruksjoner for hvordan du kobler den eksisterende Amazon Web Services (AWS)-kontoen til Microsoft Defender for Cloud Apps ved hjelp av koblings-API-ene. Hvis du vil ha informasjon om hvordan Defender for Cloud Apps beskytter AWS, kan du se Beskytt AWS.

Du kan koble AWS Security-overvåking til Defender for Cloud Apps tilkoblinger for å få innsyn i og kontrollere bruken av AWS-appen.

Trinn 1: Konfigurere Overvåking av Amazon Web Services

Logg deg på Amazon Web Services-konsollen

Legg til en ny bruker for Defender for Cloud Apps, og gi brukeren programmatisk tilgang.

Velg Opprett policy , og skriv inn et navn for den nye policyen.

Velg JSON-fanen , og lim inn følgende skript:

{ "Version" : "2012-10-17", "Statement" : [{ "Action" : [ "cloudtrail:DescribeTrails", "cloudtrail:LookupEvents", "cloudtrail:GetTrailStatus", "cloudwatch:Describe*", "cloudwatch:Get*", "cloudwatch:List*", "iam:List*", "iam:Get*", "s3:ListAllMyBuckets", "s3:PutBucketAcl", "s3:GetBucketAcl", "s3:GetBucketLocation" ], "Effect" : "Allow", "Resource" : "*" } ] }Velg Last ned .csv for å lagre en kopi av den nye brukerens legitimasjon. Du trenger dem senere.

Obs!

Når du har koblet til AWS, mottar du hendelser i sju dager før tilkoblingen. Hvis du nettopp har aktivert CloudTrail, mottar du hendelser fra det tidspunktet du aktiverte CloudTrail.

Koble Amazon Web Services-overvåking til Defender for Cloud Apps

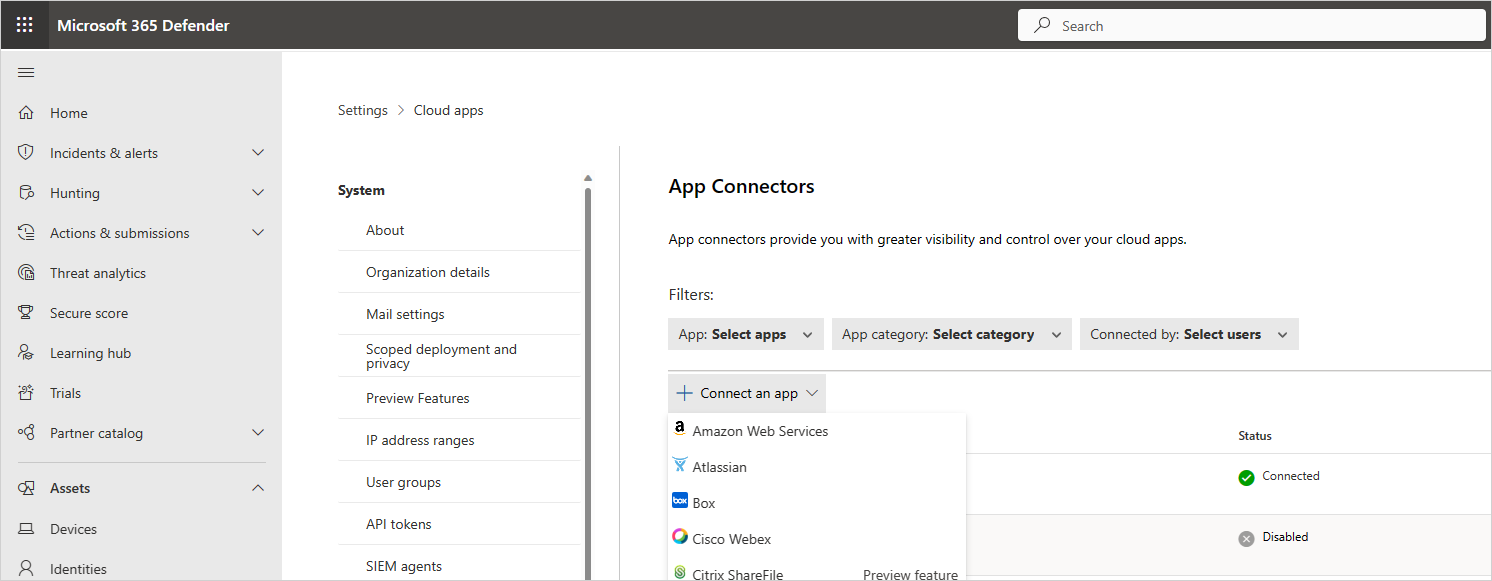

Velg Innstillinger i Microsoft Defender-portalen. Velg deretter Skyapper. Velg Appkoblinger under Tilkoblede apper.

Gjør ett av følgende på appkoblinger-siden for å angi AWS-koblingslegitimasjon:

For en ny kobling

Velg +Koble til en app, etterfulgt av Amazon Web Services.

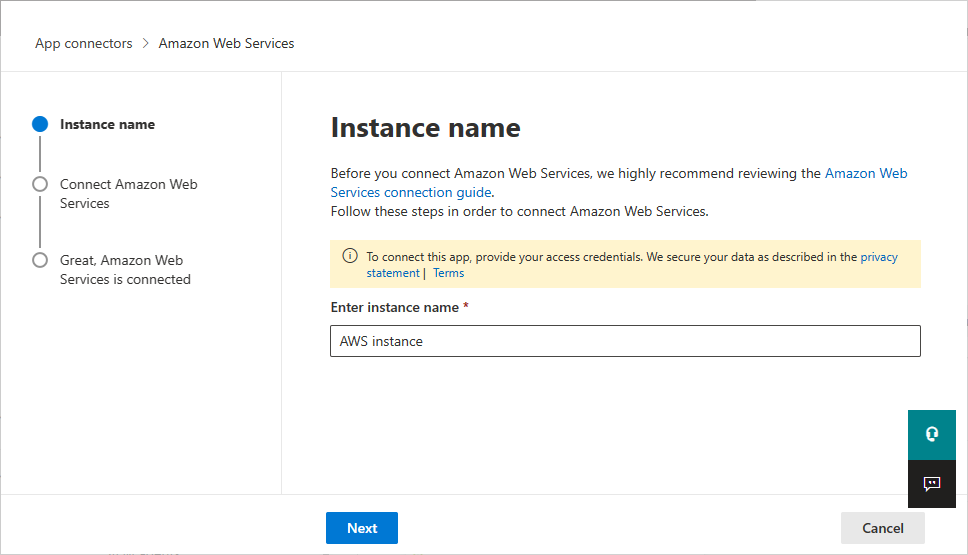

Angi et navn for koblingen i neste vindu, og velg deretter Neste.

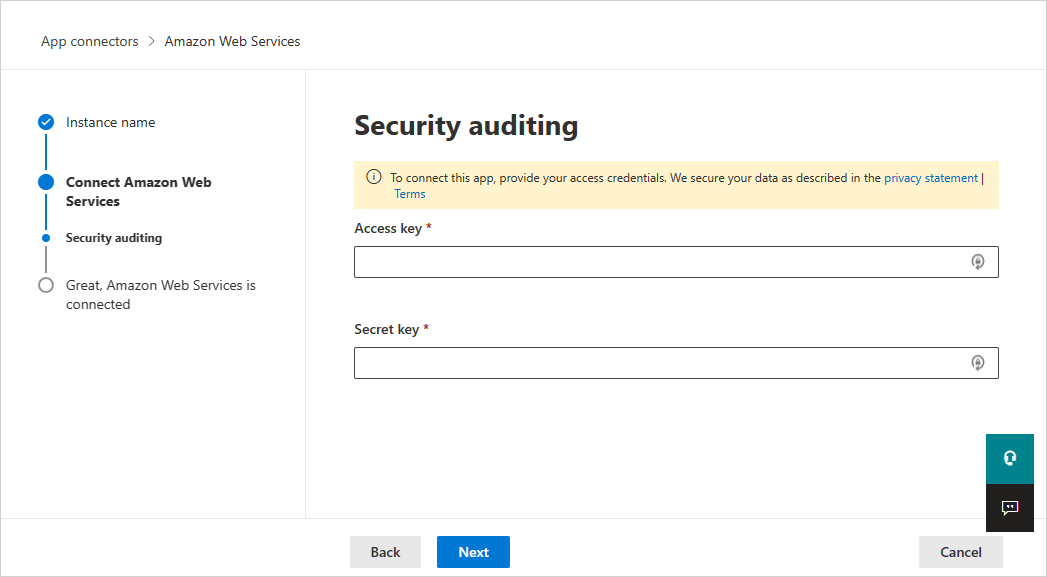

Velg Sikkerhetsovervåking på siden Koble til Amazon Web Services, og velg deretter Neste.

Lim inn Access-nøkkelen og hemmelig nøkkel fra .csv-filen i de relevante feltene på siden sikkerhetsovervåking, og velg Neste.

For en eksisterende kobling

Velg Rediger innstillinger i listen over koblinger på raden der AWS-koblingen vises.

Velg Neste på siden Forekomstnavn og Koble til Amazon Web Services. Lim inn Access-nøkkelen og hemmelig nøkkel fra .csv-filen i de relevante feltene på siden sikkerhetsovervåking, og velg Neste.

Velg Innstillinger i Microsoft Defender-portalen. Velg deretter Skyapper. Velg Appkoblinger under Tilkoblede apper. Kontroller at statusen for den tilkoblede App Connector er tilkoblet.