Operasjonalisere regler for reduksjon av angrepsoverflate

Gjelder for:

Når du har distribuert regler for reduksjon av angrepsoverflaten, er det viktig at du har prosesser på plass for å overvåke og svare på ASR-relaterte aktiviteter. Aktiviteter omfatter:

Administrere ASR-regler med falske positiver

Falske positiver/negativer kan oppstå med alle løsninger for trusselbeskyttelse. Falske positiver er tilfeller der en enhet (for eksempel en fil eller prosess) oppdages og identifiseres som skadelig, selv om enheten egentlig ikke er en trussel. En falsk negativ er derimot en enhet som ikke ble oppdaget som en trussel, men som er skadelig. Hvis du vil ha mer informasjon om falske positiver og falske negativer, kan du se: Adressere falske positiver/negativer i Microsoft Defender for endepunkt

Holde tritt med ASR-regelrapporter

Konsekvent, regelmessig gjennomgang av rapporter er et viktig aspekt ved å opprettholde distribusjonen av regler for reduksjon av angrepsoverflaten og holde seg oppdatert på nye trusler. Organisasjonen din bør ha planlagte gjennomganger av hendelser for reduksjon av angrepsoverflate på en frekvens som holder seg oppdatert med regler om reduksjon av angrepsoverflate. Avhengig av størrelsen på organisasjonen, kan gjennomganger være daglig, hver time eller kontinuerlig overvåking.

ASR-regler Avansert jakt

En av de mektigste funksjonene i Microsoft Defender XDR er avansert jakt. Hvis du ikke er kjent med avansert jakt, se: Proaktivt jakte på trusler med avansert jakt.

Avansert jakt er et spørringsbasert (Kusto Query Language) trusseljaktverktøy som lar deg utforske opptil 30 dager av de innspørrte dataene. Gjennom avansert jakt kan du proaktivt inspisere hendelser for å finne interessante indikatorer og enheter. Den fleksible tilgangen til data forenkler ubegrenset jakt etter både kjente og potensielle trusler.

Gjennom avansert jakt er det mulig å trekke ut informasjon om reduksjonsregler for angrepsoverflaten, opprette rapporter og få detaljert informasjon om konteksten til en gitt revisjon eller blokkhendelse for angrepsoverflatereduksjonsregler.

Du kan spørre om hendelser for angrepsoverflatereduksjonsregler fra DeviceEvents-tabellen i den avanserte jaktdelen av Microsoft Defender-portalen. Følgende spørring viser for eksempel hvordan du rapporterer alle hendelser som har regler for reduksjon av angrepsoverflaten som datakilde de siste 30 dagene. Spørringen oppsummerer deretter etter ActionType-antall med navnet på regelen for reduksjon av angrepsoverflaten.

Angrepsoverflatereduksjonshendelser som vises i den fremrykkende jaktportalen, begrenses til unike prosesser sett hver time. Tidspunktet for angrepsoverflatereduksjonshendelsen er første gang hendelsen blir sett innen den timen.

DeviceEvents

| where Timestamp > ago(30d)

| where ActionType startswith "Asr"

| summarize EventCount=count() by ActionType

Ovennevnte viser at 187 hendelser ble registrert for AsrLsassCredentialTheft:

- 102 for blokkert

- 85 for revidert

- To hendelser for AsrOfficeChildProcess (1 for revidert og 1 for Block)

- Åtte hendelser for AsrPsexecWmiChildProcessAudited

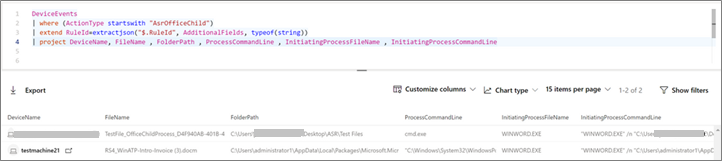

Hvis du vil fokusere på AsrOfficeChildProcess-regelen og få detaljer om de faktiske filene og prosessene som er involvert, endrer du filteret for ActionType og erstatter sammendragslinjen med en projeksjon av de ønskede feltene (i dette tilfellet er de DeviceName, FileName, FolderPath osv.).

DeviceEvents

| where (Actiontype startswith "AsrOfficechild")

| extend RuleId=extractjson("$Ruleid", AdditionalFields, typeof(string))

| project DeviceName, FileName, FolderPath, ProcessCommandLine, InitiatingProcessFileName, InitiatingProcessCommandLine

Den sanne fordelen med avansert jakt er at du kan forme spørringene etter eget ønske. Ved å forme spørringen kan du se den nøyaktige historien om hva som skjedde, uavhengig av om du vil finne noe på en enkelt maskin, eller om du vil trekke ut innsikt fra hele miljøet.

Hvis du vil ha mer informasjon om jaktalternativer, kan du se: Avmystifiserende regler for reduksjon av angrepsoverflate - Del 3.

Artikler i denne distribusjonssamlingen

Distribusjonsoversikt over angrepsoverflatereduksjonsregler

Planlegg distribusjon av regler for reduksjon av angrepsoverflate

Regler for reduksjon av angrepsoverflate

Aktiver regler for reduksjon av angrepsoverflate

Referanse for reduksjonsregler for angrepsoverflate

Tips

Vil du lære mer? Engage med Microsoft Security-fellesskapet i teknisk fellesskap: Microsoft Defender for endepunkt teknisk fellesskap.

Tilbakemeldinger

Kommer snart: Gjennom 2024 faser vi ut GitHub Issues som tilbakemeldingsmekanisme for innhold, og erstatter det med et nytt system for tilbakemeldinger. Hvis du vil ha mer informasjon, kan du se: https://aka.ms/ContentUserFeedback.

Send inn og vis tilbakemelding for