Regler for reduksjon av angrepsoverflate

Gjelder for:

Testing Microsoft Defender for endepunkt regler for reduksjon av angrepsoverflater hjelper deg med å avgjøre om regler hindrer bransjeoperasjoner før du aktiverer en regel. Ved å starte med en liten, kontrollert gruppe kan du begrense potensielle arbeidsavbrudd etter hvert som du utvider distribusjonen på tvers av organisasjonen.

I denne delen av distribusjonsveiledningen for angrepsoverflatereduksjonsregler lærer du hvordan du:

- konfigurere regler ved hjelp av Microsoft Intune

- bruke rapporter om regler for reduksjon av angrepsoverflater Microsoft Defender for endepunkt

- konfigurere utelukkelser for reduksjon av angrepsoverflate

- aktivere regler for reduksjon av angrepsoverflate ved hjelp av PowerShell

- bruke Hendelsesliste for regler for angrepsoverflatereduksjon

Obs!

Før du begynner å teste regler for reduksjon av angrepsoverflaten, anbefales det at du først deaktiverer alle regler som du tidligere har angitt til å enten overvåke eller aktivere (hvis aktuelt). Se rapporter om regler for reduksjon av angrepsoverflate hvis du vil ha informasjon om hvordan du bruker rapporten over reduksjonsregler for angrepsoverflaten for å deaktivere regler for reduksjon av angrepsoverflaten.

Start distribusjonen av regler for reduksjon av angrepsoverflaten med ring 1.

Trinn 1: Test regler for reduksjon av angrepsoverflate ved hjelp av revisjon

Start testfasen ved å slå på reglene for reduksjon av angrepsoverflaten med reglene satt til Overvåking, og start med mesterbrukerne eller enhetene i ring 1. Anbefalingen er vanligvis at du aktiverer alle reglene (i overvåking), slik at du kan bestemme hvilke regler som skal utløses i testfasen. Regler som er satt til Overvåking, påvirker vanligvis ikke funksjonaliteten til enheten eller enhetene som regelen brukes på, men genererer loggførte hendelser for evalueringen. det er ingen effekt på sluttbrukere.

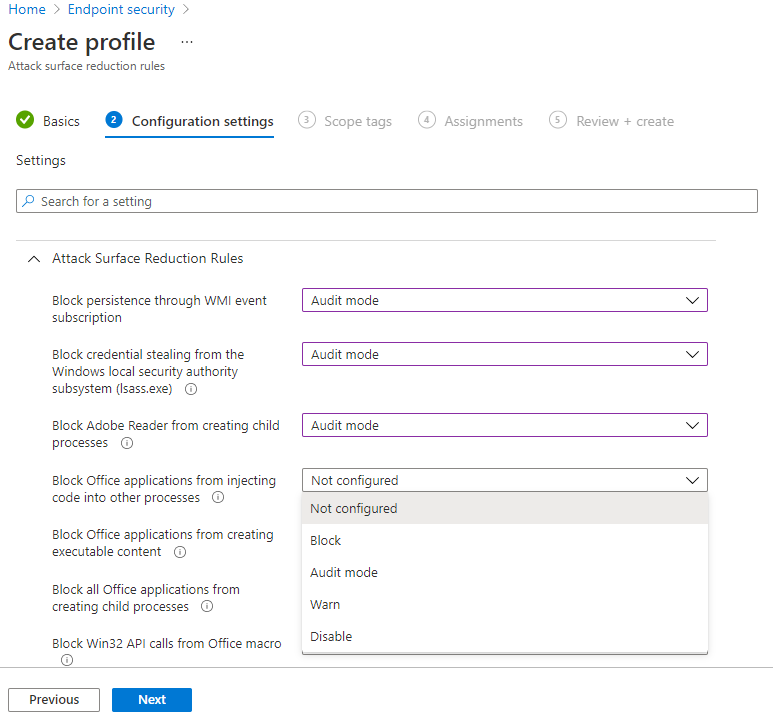

Konfigurer reduksjonsregler for angrepsoverflaten ved hjelp av Intune

Du kan bruke Microsoft Intune Endpoint Security til å konfigurere egendefinerte regler for reduksjon av angrepsoverflaten.

Gå tiloverflatereduksjon av sikkerhetsangrep> for endepunkt.

Velg Opprett policy.

Velg Windows 10, Windows 11 og Windows Server i Plattform, og velg regler for reduksjon av angrepsoverflaten i Profil.

Velg Opprett.

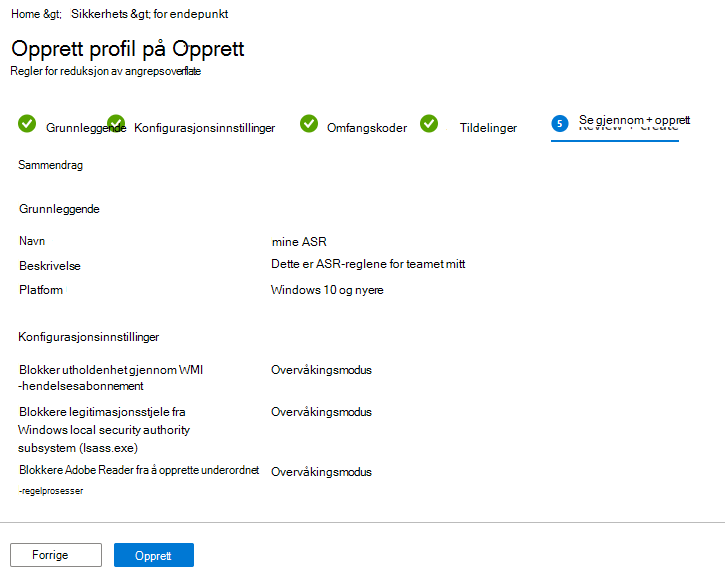

Legg til et navn for policyen i Navn-fanen i Opprett profilruten. Legg til en beskrivelse for policyen for regler for reduksjon av angrepsoverflaten i Beskrivelse .

Angi alle regler til overvåkingsmodus under Regler for angrepsoverflatereduksjon i konfigurasjonsinnstillinger-fanen.

Obs!

Det finnes variasjoner i noen modusoppføringer for reduksjon av angrepsoverflate; Blokkerte og aktiverte funksjoner gir samme funksjonalitet.

[Valgfritt] I omfangskoderuten kan du legge til kodeinformasjon på bestemte enheter. Du kan også bruke rollebasert tilgangskontroll og omfangskoder for å sikre at de riktige administratorene har riktig tilgang og synlighet til rett Intune objekter. Mer informasjon: Bruk rollebasert tilgangskontroll (RBAC) og omfangskoder for distribuert IT i Intune.

I oppgaveruten kan du distribuere eller «tilordne» profilen til brukeren eller enhetsgruppene . Mer informasjon: Tilordne enhetsprofiler i Microsoft Intune

Obs!

Oppretting av enhetsgruppe støttes i Defender for Endpoint Plan 1 og Plan 2.

Se gjennom innstillingene i se gjennom + opprett-ruten . Klikk Opprett for å bruke reglene.

Den nye policyen for reduksjon av angrepsoverflaten for regler for reduksjon av angrepsoverflater er oppført i endepunktsikkerhet | Reduksjon av angrepsoverflate.

Trinn 2: Forstå rapportsiden for rapportering av angrepsoverflateregler i Microsoft Defender-portalen

Rapporteringssiden for angrepsoverflatereduksjonsregler finnes i Microsoft Defender portal rapporterer>>angrepsoverflatereduksjonsregler. Denne siden har tre faner:

- Påvisninger

- Konfigurasjon

- Legg til utelatelser

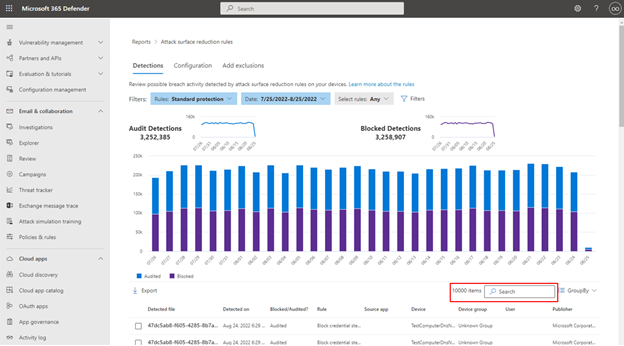

Fanen Oppdagelser

Gir en tidslinje på 30 dager med oppdagede overvåkings- og blokkerte hendelser.

Regelruten for reduksjon av angrepsoverflaten gir en oversikt over oppdagede hendelser per regel.

Obs!

Det finnes noen variasjoner i rapporter om reduksjon av angrepsoverflater. Microsoft er i ferd med å oppdatere virkemåten til rapportene om reduksjon av angrepsoverflaten for å gi en konsekvent opplevelse.

Velg Vis gjenkjenninger for å åpne Gjenkjenninger-fanen .

Ruten GroupBy og Filter inneholder følgende alternativer:

GroupBy returnerer resultater som er satt til følgende grupper:

- Ingen gruppering

- Oppdaget fil

- Overvåke eller blokkere

- Regelen

- Kildeapp

- Enhet

- Bruker

- Publisher

Obs!

Når du filtrerer etter regel, er antall enkeltoppdagede elementer oppført i den nedre halvdelen av rapporten for øyeblikket begrenset til 200 regler. Du kan bruke Eksporter til å lagre den fullstendige listen over gjenkjenninger i Excel.

Filteret åpner siden Filter på regler , som gjør det mulig å begrense resultatene til bare de valgte reglene for reduksjon av angrepsoverflaten:

Obs!

Hvis du har en Microsoft Microsoft 365 Security E5- eller A5-, Windows E5- eller A5-lisens, åpner koblingen nedenfor Microsoft Defender 365 Reports >Attack surface reductions> Detections-fanen.

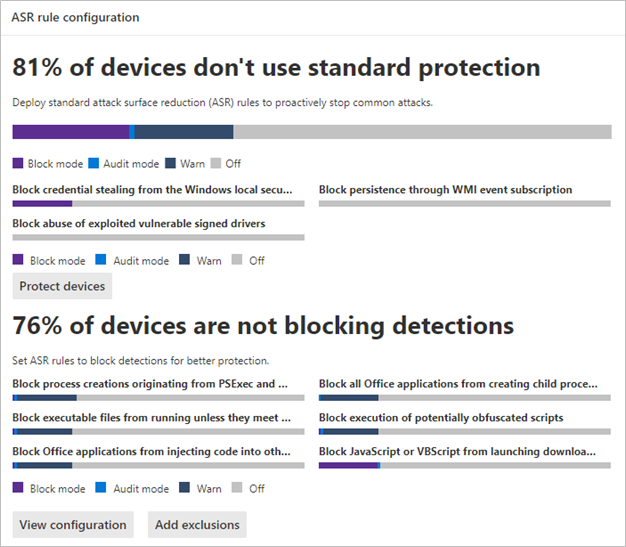

Konfigurasjon-fanen

Lister – på en datamaskinbasis – den samlede tilstanden til regler for reduksjon av angrepsoverflaten: Av, Overvåking, Blokk.

På Konfigurasjoner-fanen kan du kontrollere, per enhet, hvilke regler for reduksjon av angrepsoverflaten er aktivert, og i hvilken modus, ved å velge enheten du vil se gjennom regler for reduksjon av angrepsoverflaten for.

Koblingen Kom i gang åpner administrasjonssenteret for Microsoft Intune, der du kan opprette eller endre en beskyttelsespolicy for endepunkt for reduksjon av angrepsoverflaten:

Sikkerhet for endepunkt | Oversikt, velg Reduksjon av angrepsoverflate:

Endepunktsikkerhet | Ruten for reduksjon av angrepsoverflate åpnes:

Obs!

Hvis du har en Microsoft Defender 365 E5 (eller Windows E5?)-lisens, åpner denne koblingen Microsoft Defender 365 Reports > Attack surface reductions Configurations-fanen>.

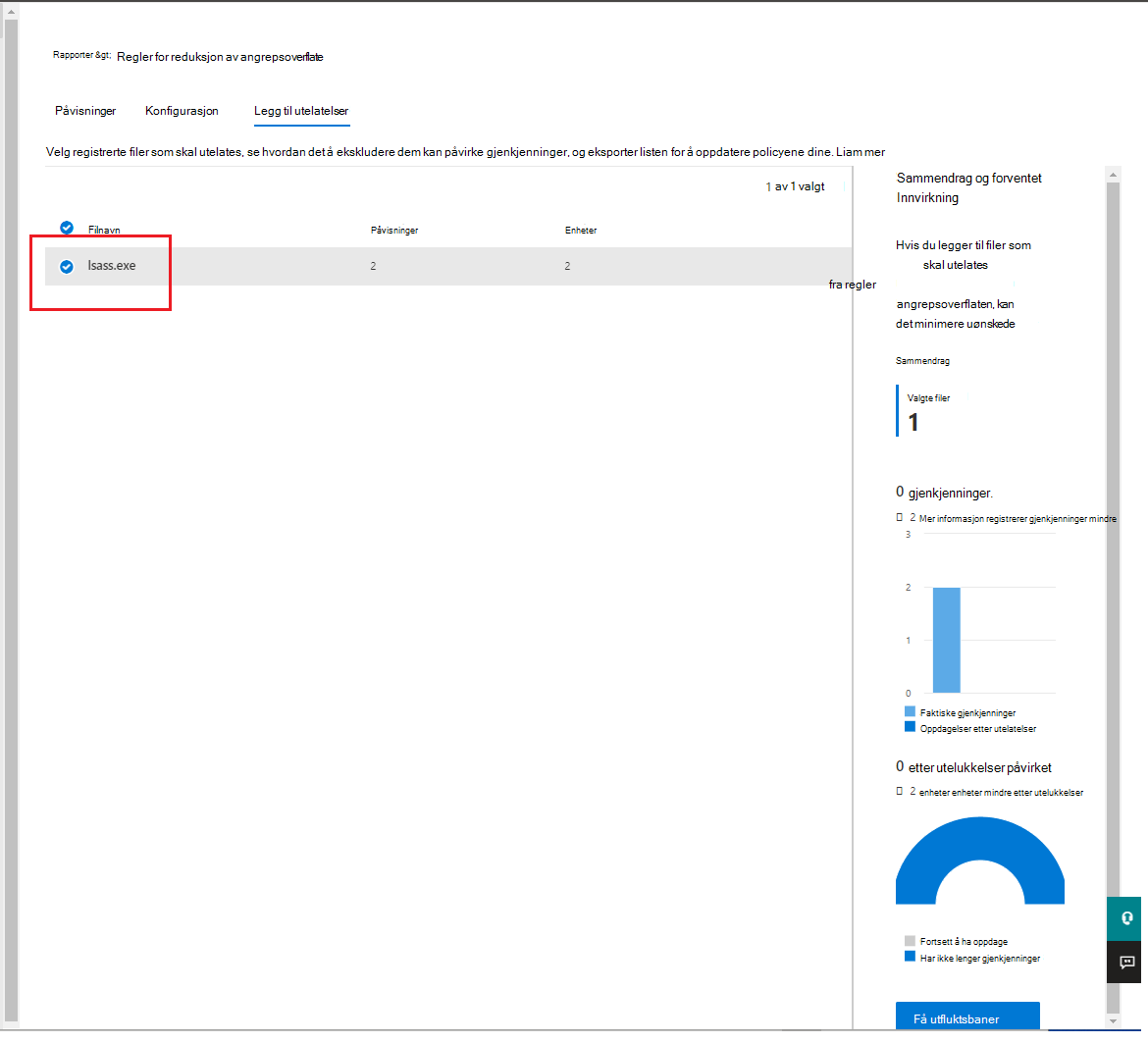

Legg til utelatelser

Denne fanen inneholder en metode for å velge oppdagede enheter (for eksempel falske positiver) for utelukkelse. Når utelatelser legges til, gir rapporten et sammendrag av den forventede virkningen.

Obs!

Microsoft Defender Antivirus AV-utelukkelser overholdes av regler for reduksjon av angrepsoverflaten. Se Konfigurere og validere utelatelser basert på filtype, navn eller plassering.

Obs!

Hvis du har en Microsoft Defender 365 E5 (eller Windows E5?)-lisens, åpner denne koblingen Microsoft Defender 365 Reports > Attack surface reductions> Exclusions-fanen.

Hvis du vil ha mer informasjon om hvordan du bruker rapporten over reduksjonsregler for angrepsoverflaten, kan du se rapporter om regler for reduksjon av angrepsoverflater.

Konfigurer utelukkelser for reduksjon av angrepsoverflate per regel

Regler for reduksjon av angrepsoverflate gir nå muligheten til å konfigurere regelspesifikke utelatelser, kjent som «Utelukkelser per regel».

Obs!

Utelukkelser per regel kan for øyeblikket ikke konfigureres ved hjelp av PowerShell eller gruppepolicy.

Slik konfigurerer du bestemte regelutelukker:

Åpne administrasjonssenteret for Microsoft Intune, og naviger til Home>Endpoint Security>Attack surface reduction.

Hvis den ikke allerede er konfigurert, angir du regelen du vil konfigurere utelatelser for, til Overvåking eller Blokker.

Klikk veksleknappen for å endre fra Ikke konfigurert til Konfigurert, i ekskludering bare per regel i ASR per regel.

Skriv inn navnene på filene eller programmet du vil utelate.

Velg Neste nederst i profilveiviseren for Opprett, og følg instruksjonene i veiviseren.

Tips

Bruk avmerkingsboksene ved siden av listen over utelatelsesoppføringer til å velge elementer som skal slettes, sortere, importere eller eksportere.

Bruk PowerShell som en alternativ metode for å aktivere regler for reduksjon av angrepsoverflate

Du kan bruke PowerShell – som et alternativ til Intune – for å aktivere regler for reduksjon av angrepsoverflate i overvåkingsmodus for å vise en oversikt over apper som ville ha blitt blokkert hvis funksjonen var fullstendig aktivert. Du kan også få et inntrykk av hvor ofte reglene utløses under normal bruk.

Hvis du vil aktivere en regel for reduksjon av angrepsoverflate i overvåkingsmodus, bruker du følgende PowerShell-cmdlet:

Add-MpPreference -AttackSurfaceReductionRules_Ids <rule ID> -AttackSurfaceReductionRules_Actions AuditMode

Hvor <rule ID> er en GUID-verdi for regelen for reduksjon av angrepsoverflaten.

Hvis du vil aktivere alle de ekstra reglene for reduksjon av angrepsoverflaten i overvåkingsmodus, bruker du følgende PowerShell-cmdlet:

(Get-MpPreference).AttackSurfaceReductionRules_Ids | Foreach {Add-MpPreference -AttackSurfaceReductionRules_Ids $_ -AttackSurfaceReductionRules_Actions AuditMode}

Tips

Hvis du vil overvåke hvordan regler for reduksjon av angrepsoverflaten vil fungere i organisasjonen, må du bruke et administrasjonsverktøy til å distribuere denne innstillingen til enheter i nettverket(e).

Du kan også bruke konfigurasjonstjenesteleverandører for gruppepolicy, Intune eller mobilenheter (MDM) til å konfigurere og distribuere innstillingen. Mer informasjon i hovedartikkelen om reduksjon av angrepsoverflaten.

Bruke Windows Hendelsesliste Review som et alternativ til rapporteringssiden for rapportering av angrepsoverflateregler i Microsoft Defender-portalen

Hvis du vil se gjennom apper som ville ha blitt blokkert, åpner du Hendelsesliste og filtrerer for hendelses-ID 1121 i loggen for Microsoft-Windows-Windows Defender/drift. Tabellen nedenfor viser alle nettverksbeskyttelseshendelser.

| Hendelses-ID | Beskrivelse |

|---|---|

| 5007 | Hendelse når innstillingene endres |

| 1121 | Hendelse når en angrepsoverflatereduksjonsregel utløses i blokkmodus |

| 1122 | Hendelse når en angrepsoverflatereduksjonsregel utløses i overvåkingsmodus |

Andre artikler i denne distribusjonssamlingen

Distribusjonsoversikt over angrepsoverflatereduksjonsregler

Planlegg distribusjon av regler for reduksjon av angrepsoverflate

Aktiver regler for reduksjon av angrepsoverflate

Operasjonalisere regler for reduksjon av angrepsoverflate

Referanse for reduksjonsregler for angrepsoverflate

Tips

Vil du lære mer? Engage med Microsoft Security-fellesskapet i teknisk fellesskap: Microsoft Defender for endepunkt teknisk fellesskap.

Tilbakemeldinger

Kommer snart: Gjennom 2024 faser vi ut GitHub Issues som tilbakemeldingsmekanisme for innhold, og erstatter det med et nytt system for tilbakemeldinger. Hvis du vil ha mer informasjon, kan du se: https://aka.ms/ContentUserFeedback.

Send inn og vis tilbakemelding for