Avansert distribusjonsveiledning for Microsoft Defender for endepunkt på Linux

Gjelder for:

Denne artikkelen gir avansert distribusjonsveiledning for Microsoft Defender for endepunkt på Linux. Du får et kort sammendrag av distribusjonstrinnene, finner ut mer om systemkravene, og deretter veiledes du gjennom de faktiske distribusjonstrinnene. Du vil også lære hvordan du bekrefter at enheten er riktig pålastet.

Hvis du vil ha informasjon om Microsoft Defender for endepunkt funksjoner, kan du se Avanserte Microsoft Defender for endepunkt funksjoner.

Hvis du vil lære om andre måter å distribuere Microsoft Defender for endepunkt på Linux på, kan du se:

- Manuell distribusjon

- Marionettbasert distribusjon

- Ansible-basert distribusjon

- Distribuer Defender for endepunkt på Linux med Chef

Distribusjonssammendrag

Finn ut mer om den generelle veiledningen om en typisk Microsoft Defender for endepunkt på Linux-distribusjon. Anvendeligheten av noen trinn bestemmes av kravene i Linux-miljøet.

Registrere ytelsesdata fra endepunktet.

Obs!

Vurder å gjøre følgende valgfrie elementer, selv om de ikke er Microsoft Defender for endepunkt spesifikke, har de en tendens til å forbedre ytelsen i Linux-systemer.

(Valgfritt) Se etter filsystemfeil 'fsck' (beslektet med chkdsk).

Legg til den eksisterende løsningen i utelatelseslisten for Microsoft Defender Antivirus.

Last ned Microsoft Defender for endepunkt på Linux-pålastingspakken fra Microsoft Defender-portalen.

Bruk Ansible, Puppet eller Chef til å administrere Microsoft Defender for endepunkt på Linux.

Feilsøke installasjonsproblemer for Microsoft Defender for endepunkt på Linux.

Kontroller kommunikasjon med Microsoft Defender for endepunkt serverdel.

Kontroller at du får «Plattform Oppdateringer» (agentoppdateringer).

Kontroller at du får «Security Intelligence Oppdateringer» (signaturer/definisjonsoppdateringer).

Feilsøke manglende hendelser eller varsler for Microsoft Defender for endepunkt på Linux.

Feilsøke høy prosessorutnyttelse av UAVHENGIGE programvareleverandører, Linux-apper eller skript.

1. Klargjøre nettverksmiljøet

Legg til Microsoft Defender for endepunkt url-adresser og/eller IP-adresser i den tillatte listen, og hindre trafikk fra å bli kontrollert av SSL.

Nettverkstilkobling for Microsoft Defender for endepunkt

Bruk følgende fremgangsmåte for å kontrollere nettverkstilkoblingen til Microsoft Defender for endepunkt:

Se trinn 1: Tillat mål for Microsoft Defender for endepunkt trafikk som er tillatt for Microsoft Defender for endepunkt trafikk.

Hvis Linux-serverne er bak en proxy, angir du proxy-innstillingene. Hvis du vil ha mer informasjon, kan du se Konfigurere proxy-innstillinger.

Kontroller at trafikken ikke undersøkes av SSL-inspeksjon (TLS-inspeksjon). Dette er det vanligste nettverksrelaterte problemet når du konfigurerer Microsoft Defender endepunkt, se Kontrollere at SSL-inspeksjon ikke utføres på nettverkstrafikken.

Obs!

- Trafikk for Defender for endepunkt bør IKKE inspiseres av SSL-inspeksjon (TLS-inspeksjon). Dette gjelder for alle operativsystemer som støttes (Windows, Linux og MacOS).

- Hvis du vil tillate tilkobling til det konsoliderte settet med nettadresser eller IP-adresser, må du sørge for at enhetene kjører de nyeste komponentversjonene. Se pålastingsenheter ved hjelp av strømlinjeformet tilkobling for Microsoft Defender for endepunkt for mer informasjon.

Hvis du vil ha mer informasjon , kan du se Feilsøke problemer med skytilkobling.

Trinn 1: Tillat mål for Microsoft Defender for endepunkt trafikk

- Gå til TRINN 1: Konfigurer nettverksmiljøet for å sikre tilkobling med Defender for Endpoint-tjenesten for å finne de relevante målene som må være tilgjengelige for enheter i nettverksmiljøet

- Konfigurer brannmuren/proxyen/nettverket slik at de relevante nettadressene og/eller IP-adressene tillates

Trinn 2: Konfigurere proxy-innstillinger

Hvis Linux-serverne er bak en proxy, kan du bruke følgende innstillingsveiledning.

Tabellen nedenfor viser de støttede proxy-innstillingene:

| Støttes | Støttes ikke |

|---|---|

| Gjennomsiktig proxy | Proxy-autokonfigurasjon (PAC, en type godkjent proxy) |

| Manuell statisk proxy-konfigurasjon | Nettproxy-autosøkprotokoll (WPAD, en type godkjent proxy) |

- Nettverkstilkoblinger

- Full konfigurasjonsprofil

- Statisk proxy-konfigurasjon

- Feilsøking av tilkoblingsproblemer i statisk proxy-scenario

Trinn 3: Kontroller at SSL-inspeksjon ikke utføres på nettverkstrafikken

For å forhindre angrep i midten bruker all Microsoft Azure-vertstrafikk sertifikat festing. Som et resultat er SSL-inspeksjoner av store brannmursystemer ikke tillatt. Du må hoppe over SSL-inspeksjon for Microsoft Defender for endepunkt nettadresser. Hvis du vil ha mer informasjon om festeprosessen for sertifikat, kan du se enterprise-certificate-pinning.

Feilsøke problemer med skytilkobling

Hvis du vil ha mer informasjon, kan du se Feilsøke problemer med skytilkobling for Microsoft Defender for endepunkt på Linux.

2. Hente ytelsesdata fra endepunktet

Registrer ytelsesdata fra endepunktene der Defender for Endpoint er installert. Dette inkluderer diskplasstilgjengelighet på alle monterte partisjoner, minnebruk, prosessliste og CPU-bruk (aggreger på tvers av alle kjerner).

3. (Valgfritt) Se etter filsystemfeil 'fsck' (beslektet med chkdsk)

Ethvert filsystem kan ende opp med å bli skadet, så før du installerer ny programvare, er det lurt å installere det på et sunt filsystem.

4. (Valgfritt) Oppdater drivere for lagringsdelsystem

Nyere driver eller fastvare på et lagringsdelsystem kan hjelpe med ytelse og/eller pålitelighet.

5. (Valgfritt) Oppdater nic drivere

Nyere driver/fastvare på en nettverkskort- eller NIC-teamprogramvare kan hjelpe med ytelse og/eller pålitelighet.

6. Bekreft systemkrav og ressursanbefalinger er oppfylt

Den følgende delen gir informasjon om støttede Linux-versjoner og anbefalinger for ressurser.

Hvis du vil ha en detaljert liste over støttede Linux-distroer, kan du se Systemkrav.

| Ressurs | Anbefaling |

|---|---|

| Diskplass | Minimum: 2 GB OBS! Mer diskplass kan være nødvendig hvis skydiagnose er aktivert for krasjsamlinger. |

| VÆR | 1 GB 4 GB foretrekkes |

| CPU | Hvis Linux-systemet kjører bare én vcpu, anbefaler vi at det økes til to vcpu-er 4 kjerner foretrekkes |

| OS-versjon | Kjernefilterdriver | Kommentarer |

|---|---|---|

| RHEL 7.x, RHEL 8.x og RHEL 9.x | Ingen kjernefilterdriver, alternativet fanotifiser kjerne må være aktivert | Beslektet med Filter Manager (fltmgr, tilgjengelig via fltmc.exe) i Windows |

| RHEL 6.x | TALPA-kjernedriver |

7. Legg til den eksisterende løsningen i utelatelseslisten for Microsoft Defender Antivirus

Dette trinnet i konfigurasjonsprosessen innebærer å legge til Defender for Endpoint i utelatelseslisten for den eksisterende endepunktbeskyttelsesløsningen og eventuelle andre sikkerhetsprodukter organisasjonen bruker. Du kan velge blant flere metoder for å legge til utelatelser i Microsoft Defender Antivirus.

Tips

Hvis du vil ha hjelp til å konfigurere utelatelser, kan du se dokumentasjonen for løsningsleverandøren.

Muligheten til å kjøre Microsoft Defender for endepunkt på Linux sammen med et produkt som ikke er microsoft-beskyttelse mot skadelig programvare, avhenger av implementeringsdetaljene for produktet. Hvis det andre produktet for beskyttelse mot skadelig programvare bruker fanotifisering, må det avinstalleres for å eliminere bivirkninger av ytelse og stabilitet som følge av å kjøre to motstridende agenter.

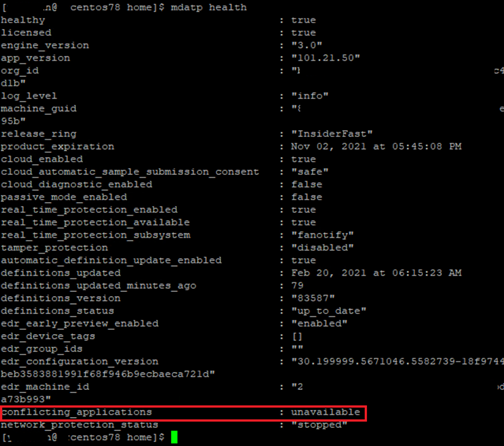

Hvis du vil kontrollere om det finnes et ikke-Microsoft-beskyttelsesverktøy som kjører FANotify, kan du kjøre

mdatp health, og deretter kontrollere resultatet:

Hvis du ser et annet resultat enn «utilgjengelig» under «conflicting_applications», avinstallerer du ikke-Microsoft-beskyttelse mot skadelig programvare.

Hvis du ikke avinstallerer produktet for beskyttelse mot skadelig programvare fra Microsoft, kan det hende du støter på uventede virkemåter, for eksempel ytelsesproblemer, stabilitetsproblemer som systemhenging eller kjernepanikk.

Hvis du vil identifisere Microsoft Defender for endepunkt på Linux-prosesser og baner som skal utelukkes i produktet for beskyttelse mot skadelig programvare fra ikke-Microsoft, kjører

systemctl status -l mdatpdu .Utelat følgende prosesser fra produktet for beskyttelse mot skadelig programvare fra Microsoft:

wdavdaemon

crashpad_handler

mdatp_audis_plugin

telemetryd_v2Utelat følgende baner fra produktet for beskyttelse mot skadelig programvare som ikke er fra Microsoft:

/opt/microsoft/mdatp/

/var/opt/microsoft/mdatp/

/etc/opt/microsoft/mdatp/

8. Husk følgende punkter om utelukkelser

Når du legger til utelatelser i Microsoft Defender antivirusskanninger, bør du legge til bane- og prosessutelukkelser.

Obs!

- Antivirusutelukkelser gjelder for antivirusmotoren.

- Indikatorer tillat/blokk gjelder for antivirusmotoren.

Husk følgende punkter:

- Baneutelukkelser utelater bestemte filer og alle disse filene får tilgang til.

- Prosessutelukkelser utelater hva en prosess berører, men utelukker ikke selve prosessen.

- Før opp prosessutelukkelsene ved hjelp av den fullstendige banen, og ikke bare etter navnet. (Bare navn-metoden er mindre sikker.)

- Hvis du lister opp hver kjørbare fil som både en baneutelukkelse og en prosessutelukkelse, utelukkes prosessen og hva den berører.

Tips

Se gjennom «Vanlige feil å unngå når du definerer utelatelser», spesielt mappeplasseringer og behandler inndelingene for Linux- og macOS-plattformer.

9. Opprette enhetsgrupper

Konfigurer enhetsgrupper, enhetssamlinger og enhetsgrupper for organisasjonen, enhetssamlinger og organisasjonsenheter, slik at sikkerhetsteamet kan administrere og tilordne sikkerhetspolicyer effektivt og effektivt. Tabellen nedenfor beskriver hver av disse gruppene og hvordan du konfigurerer dem. Organisasjonen bruker kanskje ikke alle de tre samlingstypene.

| Samlingstype | Hva du må gjøre |

|---|---|

|

Enhetsgrupper (tidligere kalt maskingrupper) gjør det mulig for sikkerhetsoperasjonsteamet å konfigurere sikkerhetsfunksjoner, for eksempel automatisert undersøkelse og utbedring. Enhetsgrupper er også nyttige for å tilordne tilgang til disse enhetene, slik at sikkerhetsoperasjonsteamet kan utføre utbedringshandlinger om nødvendig. Enhetsgrupper opprettes mens angrepet ble oppdaget og stoppet, varsler, for eksempel et «første tilgangsvarsel», ble utløst og dukket opp i Microsoft Defender-portalen. |

1. Gå til Microsoft Defender portal (https://security.microsoft.com). 2. VelgEnhetsgrupper for Innstillinger-endepunkter-tillatelser>>> i navigasjonsruten til venstre. 3. Velg + Legg til enhetsgruppe. 4. Angi et navn og en beskrivelse for enhetsgruppen. 5. Velg et alternativ i listen over automatiseringsnivåer . (Vi anbefaler Full – utbedr trusler automatisk.) Hvis du vil lære mer om de ulike automatiseringsnivåene, kan du se Hvordan trusler utbedres. 6. Angi betingelser for en samsvarende regel for å bestemme hvilke enheter som tilhører enhetsgruppen. Du kan for eksempel velge et domene, OS-versjoner eller til og med bruke enhetskoder. 7. Angi roller som skal ha tilgang til enhetene som er inkludert i enhetsgruppen, på Brukertilgang-fanen . 8. Velg Ferdig. |

|

Enhetssamlinger gjør det mulig for sikkerhetsoperasjonsteamet å administrere programmer, distribuere samsvarsinnstillinger eller installere programvareoppdateringer på enhetene i organisasjonen. Enhetssamlinger opprettes ved hjelp av Configuration Manager. |

Følg trinnene i Opprett en samling. |

|

Organisasjonsenheter gjør det mulig å gruppere objekter logisk, for eksempel brukerkontoer, tjenestekontoer eller datamaskinkontoer. Deretter kan du tilordne administratorer til bestemte organisasjonsenheter og bruke gruppepolicy for å fremtvinge målrettede konfigurasjonsinnstillinger. Organisasjonsenheter er definert i Microsoft Entra Domain Services. |

Følg trinnene i Opprett en organisasjonsenhet i et Microsoft Entra Domain Services administrert domene. |

10. Konfigurer Microsoft Defender for endepunkt på linux-innstillinger for beskyttelse mot skadelig programvare

Før du begynner:

Hvis du allerede bruker et produkt som ikke bruker Microsoft-beskyttelse mot skadelig programvare for Linux-serverne, bør du vurdere at du kanskje må kopiere de eksisterende utelukkelsene til Microsoft Defender for endepunkt på Linux.

Hvis du ikke bruker et produkt som ikke er microsoft-beskyttelse mot skadelig programvare for Linux-serverne dine, kan du få en liste over alle Linux-programmene og sjekke leverandørnettstedet for utelatelser.

Hvis du kjører et produkt som ikke er microsoft-beskyttelse mot skadelig programvare, legger du til prosessene/banene i listen over antivirusutelukkelse fra Microsoft Defender for endepunkt. Hvis du vil ha mer informasjon, kan du se dokumentasjonen for beskyttelse mot skadelig programvare fra Microsoft, eller kontakte kundestøtte.

Hvis du tester på én maskin, kan du bruke en kommandolinje til å konfigurere utelukkelsene:

Hvis du tester på flere maskiner, kan du bruke følgende

mdatp_managed.jsonfil. Hvis du kommer fra Windows, liker du en gruppepolicy for Defender for Endpoint på Linux.Du kan vurdere å endre filen basert på dine behov:

{ "antivirusEngine":{ "enforcementLevel":"real_time", "scanAfterDefinitionUpdate":true, "scanArchives":true, "maximumOnDemandScanThreads":1, "exclusionsMergePolicy":"merge", "exclusions":[ { "$type":"excludedPath", "isDirectory":false, "path":"/var/log/system.log" }, { "$type":"excludedPath", "isDirectory":true, "path":"/home" }, { "$type":"excludedFileExtension", "extension":"pdf" }, { "$type":"excludedFileName", "name":"cat" } ], "allowedThreats":[ "<EXAMPLE DO NOT USE>EICAR-Test-File (not a virus)" ], "disallowedThreatActions":[ "allow", "restore" ], "threatTypeSettingsMergePolicy":"merge", "threatTypeSettings":[ { "key":"potentially_unwanted_application", "value":"block" }, { "key":"archive_bomb", "value":"audit" } ] }, "cloudService":{ "enabled":true, "diagnosticLevel":"optional", "automaticSampleSubmissionConsent":"safe", "automaticDefinitionUpdateEnabled":true "proxy": "<EXAMPLE DO NOT USE> http://proxy.server:port/" } }Anbefalinger:

{ "antivirusEngine":{ "enforcementLevel":"real_time", "scanAfterDefinitionUpdate":true, "scanArchives":true, "maximumOnDemandScanThreads":1, "exclusionsMergePolicy":"merge", "exclusions":[ { "$type":"excludedPath", "isDirectory":false, "path":"/var/log/system.log" }, { "$type":"excludedPath", "isDirectory":true, "path":"/proc" }, { "$type":"excludedPath", "isDirectory":true, "path":"/sys" }, { "$type":"excludedPath", "isDirectory":true, "path":"/dev" }, { "$type":"excludedFileExtension", "extension":"" }, { "$type":"excludedFileName", "name":"" } ], "allowedThreats":[ "" ], "disallowedThreatActions":[ "allow", "restore" ], "threatTypeSettingsMergePolicy":"merge", "threatTypeSettings":[ { "key":"potentially_unwanted_application", "value":"block" }, { "key":"archive_bomb", "value":"audit" } ] }, "cloudService":{ "enabled":true, "diagnosticLevel":"optional", "automaticSampleSubmissionConsent":"safe", "automaticDefinitionUpdateEnabled":true "proxy": "<EXAMPLE DO NOT USE> http://proxy.server:port/" } }

Obs!

I Linux (og macOS) støtter vi baner der det starter med et jokertegn.

Tabellen nedenfor beskriver innstillingene som anbefales som en del av mdatp_managed.json filen:

| Innstillinger | Kommentarer |

|---|---|

exclusionsMergePolicy settes til admin_only |

Hindrer at den lokale administratoren kan legge til de lokale utelukkelsene (via bash (ledeteksten)). |

disallowedThreatActions settes til allow and restore |

Hindrer at den lokale administratoren kan gjenopprette et element i karantene (via bash (ledeteksten)). |

threatTypeSettingsMergePolicy settes til admin_only |

Hindrer at den lokale administratoren kan legge til falske positiver eller sanne positiver som er godartede for trusseltypene (via bash (ledeteksten)). |

- Lagre innstillingen som

mdatp_managed.jsonfil. - Kopier innstillingen til denne banen

/etc/opt/microsoft/mdatp/managed/. Hvis du vil ha mer informasjon, kan du se Angi innstillinger for Microsoft Defender for endepunkt på Linux. - Legg til prosesser og baner for beskyttelse mot skadelig programvare som ikke er fra Microsoft, i utelatelseslisten fra forrige trinn.

- Kontroller at du har lagt til gjeldende utelatelser fra løsningen for beskyttelse mot skadelig programvare som ikke er fra Microsoft, i forrige trinn.

Programmer som Microsoft Defender for endepunkt kan påvirke

Høye I/U-arbeidsbelastninger som Postgres, OracleDB, Jira og Jenkins kan kreve andre utelukkelser, avhengig av hvor mye aktivitet som behandles (og overvåkes av Defender for Endpoint). Det er best å følge veiledning fra ikke-Microsoft-programleverandører for utelukkelser hvis du opplever ytelsesreduksjon etter å ha installert Defender for Endpoint. Husk også vanlige unntaksfeil for Microsoft Defender Antivirus.

Hvis du opplever ytelsesreduksjon, kan du se følgende ressurser:

- Feilsøk ytelsesproblemer for Microsoft Defender for endepunkt på Linux.

- Feilsøke ytelsesproblemer med overvåkings-ID med Microsoft Defender for endepunkt på Linux.

11. Last ned Microsoft Defender for endepunkt på Linux-pålastingspakken

Hvis du vil ha mer informasjon, kan du se laste ned pålastingspakken fra Microsoft Defender portalen.

Obs!

Denne nedlastingen registrerer Microsoft Defender for endepunkt på Linux for å sende dataene til Microsoft Defender for endepunkt-forekomsten.

Når du har lastet ned denne pakken, kan du følge de manuelle installasjonsinstruksjonene eller bruke en Administrasjonsplattform for Linux til å distribuere og administrere Defender for Endpoint på Linux.

12. Ansible, Puppet og Chef eksempler for å administrere Microsoft Defender for endepunkt på Linux

Defender for Endpoint på Linux er utformet for å tillate nesten alle administrasjonsløsninger å enkelt distribuere og administrere Defender for Endpoint-innstillinger på Linux. Noen vanlige Linux-administrasjonsplattformer er Ansible, Puppet og Chef. Følgende dokumenter inneholder eksempler på hvordan du konfigurerer disse administrasjonsplattformene til å distribuere og konfigurere Defender for Endpoint på Linux.

Distribuer Microsoft Defender for endepunkt på Linux med marionett

Distribuer Microsoft Defender for endepunkt på Linux med Ansible

Distribuer Microsoft Defender for endepunkt på Linux med Chef

Obs!

Omstart er IKKE nødvendig når du har installert eller oppdatert Microsoft Defender for endepunkt på Linux, bortsett fra når du kjører auditD i uforanderlig modus.

Levere innstillingen for planlagte skanninger av cronjob

Planlegg en antivirusskanning ved hjelp av Anacron i Microsoft Defender for endepunkt på Linux. Hvis du vil ha mer informasjon, kan du se Planlegge en antivirusskanning ved hjelp av Anacron i Microsoft Defender for endepunkt på Linux.

Oppdater Microsoft Defender for endepunkt på innstillinger for Linux-agenten cronjob

Planlegg en oppdatering av Microsoft Defender for endepunkt på Linux. Hvis du vil ha mer informasjon, kan du se Planlegge en oppdatering av Microsoft Defender for endepunkt på Linux.

13. Feilsøke installasjonsproblemer for Microsoft Defender for endepunkt på Linux

Lær hvordan du feilsøker problemer som kan oppstå under installasjonen i feilsøke installasjonsproblemer for Microsoft Defender for endepunkt på Linux.

14. Kontroller statistikk for ressursutnyttelse

Kontroller ytelsesstatistikk og sammenlign med forhåndsutnyttelse sammenlignet med etterdistribusjon.

15. Kontroller kommunikasjon med Microsoft Defender for endepunkt serverdel

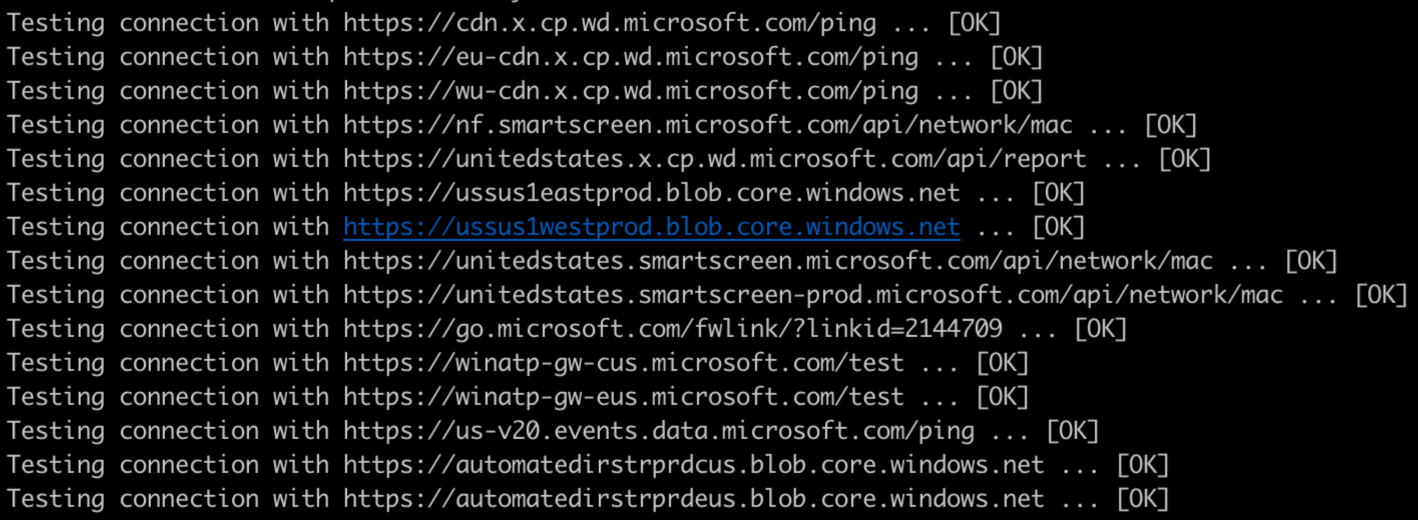

Hvis du vil bekrefte Microsoft Defender for endepunkt på Linux-kommunikasjon til skyen med gjeldende nettverksinnstillinger, kjører du følgende tilkoblingstest fra kommandolinjen:

mdatp connectivity test

Det følgende bildet viser forventet utdata fra testen:

Hvis du vil ha mer informasjon, kan du se Validering av tilkobling.

16. Undersøk problemer med agenttilstand

Undersøk problemer med agenttilstand basert på verdier som returneres når du kjører mdatp health kommandoen. Hvis du vil ha mer informasjon, kan du se Undersøke problemer med agenttilstand.

17. Kontroller at du kan få plattformoppdateringer (agentoppdateringer)

Kjør følgende kommandolinje for å bekrefte Microsoft Defender for endepunkt på Linux-plattformoppdateringer:

sudo yum update mdatp

eller

apt-get update mdatp

avhengig av pakkebehandling.

Hvis du vil ha mer informasjon, kan du se tilstandsrapporten for enhetstilstand og Microsoft Defender beskyttelse mot skadelig programvare.

Hvis du vil finne den nyeste Broad-kanalutgivelsen, kan du gå til Nyheter i Microsoft Defender for endepunkt på Linux.

Slik oppdaterer du Microsoft Defender for endepunkt på Linux

Microsoft publiserer jevnlig programvareoppdateringer for å forbedre ytelsen, sikkerheten og levere nye funksjoner. Oppdatere Microsoft Defender for endepunkt på Linux. Hvis du vil ha mer informasjon, kan du se Distribuer oppdateringer for Microsoft Defender for endepunkt på Linux.

Obs!

Hvis du har Redhat's Satellite (beslektet med WSUS i Windows), kan du få de oppdaterte pakkene fra den.

Tips

Automatiser agentoppdateringen på en månedlig (anbefalt) tidsplan ved hjelp av en Cron-jobb. Hvis du vil ha mer informasjon, kan du se planlegge en oppdatering av Microsoft Defender for endepunkt på Linux.

Ikke-Windows-endepunkter

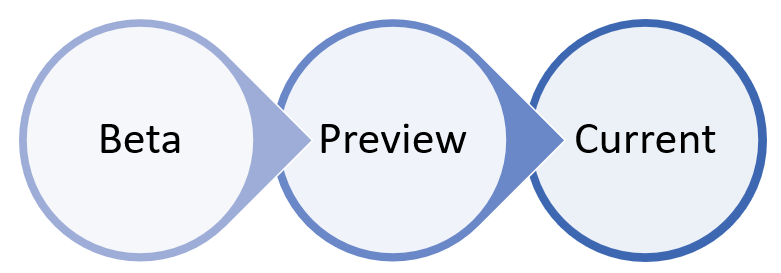

Med macOS og Linux kan du ta et par systemer og kjøre i Beta-kanalen.

Obs!

Ideelt sett bør du inkludere én av hver type Linux-system du kjører i forhåndsvisningskanalen, slik at du kan finne kompatibilitets-, ytelses- og pålitelighetsproblemer før bygget kommer inn i den gjeldende kanalen.

Valget av kanalen bestemmer hvilken type og hyppighet oppdateringer som tilbys til enheten. Enheter i Beta er de første som mottar oppdateringer og nye funksjoner, etterfulgt av forhåndsvisning og til slutt av Current.

Hvis du vil forhåndsvise nye funksjoner og gi tidlig tilbakemelding, anbefales det at du konfigurerer enkelte enheter i bedriften til å bruke enten Beta eller Forhåndsvisning.

Advarsel

Hvis du bytter kanal etter den første installasjonen, må produktet installeres på nytt. Slik bytter du produktkanal: avinstaller den eksisterende pakken, konfigurer enheten på nytt til å bruke den nye kanalen, og følg fremgangsmåten i dette dokumentet for å installere pakken fra den nye plasseringen.

18. Kontroller at du kan få sikkerhetsanalyseoppdateringer (signaturer/definisjonsoppdateringer)

Hvis du vil bekrefte Microsoft Defender for endepunkt på Linux-signaturer/definisjonsoppdateringer, kjører du følgende kommandolinje:

mdatp definitions update

Hvis du vil ha mer informasjon, kan du se Ny enhetstilstandsrapportering for Microsoft Defender beskyttelse mot skadelig programvare.

19. Testregistreringer

Kjør følgende gjenkjenningstest for å sikre at enheten er riktig pålastet og rapportert til tjenesten:

Åpne et terminalvindu, og utfør følgende kommando for å kjøre en test for gjenkjenning av beskyttelse mot skadelig programvare:

curl -o /tmp/eicar.com.txt https://secure.eicar.org/eicar.com.txtDu kan kjøre flere gjenkjenningstester på ZIP-filer ved hjelp av én av følgende kommandoer:

curl -o /tmp/eicar_com.zip https://secure.eicar.org/eicar_com.zip curl -o /tmp/eicarcom2.zip https://secure.eicar.org/eicarcom2.zipObs!

Hvis gjenkjenningene ikke vises, kan det være at du har angitt «allowedThreats» for å tillate i preferanser via Ansible eller Puppet.

Oppdagelse av endepunktgjenkjenning og respons (EDR), se Opplevelse Microsoft Defender for endepunkt gjennom simulerte angrep. Hvis gjenkjenningen ikke vises, kan det være at vi mangler hendelser eller varsler i portalen. Hvis du vil ha mer informasjon, kan du se Feilsøke manglende hendelser eller varsler for Microsoft Defender for endepunkt på Linux.

Hvis du vil ha mer informasjon om enhetlige innsendinger i Microsoft Defender XDR og muligheten til å sende inn falske positiver og falske negativer gjennom portalen, kan du se Enhetlige innsendinger i Microsoft Defender XDR nå Generelt tilgjengelig! – Microsoft Tech Community.

20. Feilsøke problemer med manglende hendelser eller varsler for Microsoft Defender for endepunkt på Linux

Hvis du vil ha mer informasjon, kan du se Feilsøke manglende hendelser eller varsler for Microsoft Defender for endepunkt på Linux.

21. Feilsøk høy CPU-bruk av UAVHENGIGE programvareleverandører, Linux-apper eller skript

Hvis du ser at tredjeparts uavhengige programvareleverandører, internt utviklede Linux-apper eller skript støter på høy CPU-utnyttelse, kan du følge disse trinnene for å undersøke årsaken.

- Identifiser tråden eller prosessen som forårsaker symptomet.

- Bruk ytterligere diagnosetrinn basert på den identifiserte prosessen for å løse problemet.

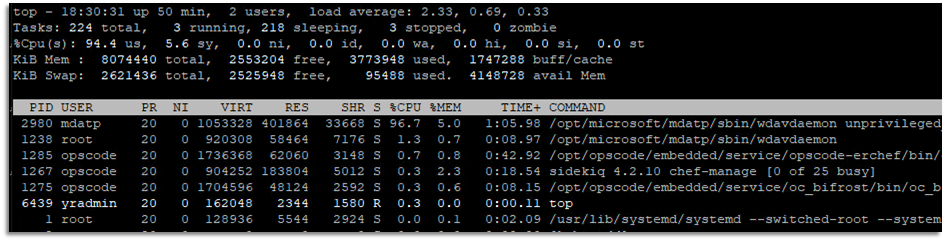

Trinn 1: Identifiser Microsoft Defender for endepunkt på Linux-tråden som forårsaker symptomet

Bruk følgende syntakser for å identifisere prosessen som forårsaker CPU-kostnader:

Kjør for å få Microsoft Defender for endepunkt prosess-ID som forårsaker problemet:

sudo top -cHvis du vil ha mer informasjon om Microsoft Defender for endepunkt prosessen, kjører du:

sudo ps ax --no-headings -T -o user,pid,thcount,%cpu,sched,%mem,vsz,rss,tname,stat,start_time,time,ucmd,command |sort -nrk 3|grep mdatpHvis du vil identifisere den spesifikke Microsoft Defender for endepunkt tråd-ID-en som forårsaker den høyeste prosessorutnyttelsen i prosessen, kjører du:

sudo ps -T -p <PID> >> Thread_with_highest_cpu_usage.log

Tabellen nedenfor viser prosessene som kan føre til høy prosessorbruk:

| Prosessnavn | Komponent brukt | MDE motor brukt |

|---|---|---|

| wdavdaemon | FANotify | Antivirus & EDR |

| wdavdaemon unprivileged | Antivirusmotor | |

| wdavdaemon edr | EDR-motor | |

| mdatp_audisp_plugin | revisjonsrammeverk (revidert) | Inntak av overvåkingslogg |

Trinn 2: Bruke ytterligere diagnosetrinn basert på den identifiserte prosessen

Nå som du har identifisert prosessen som forårsaker den høye CPU-bruken, bruker du den tilsvarende diagnoseveiledningen i delen nedenfor.

I forrige trinn wdavdaemon unprivileged ble det for eksempel identifisert som prosessen som forårsaket høy CPU-bruk. Basert på resultatet kan du bruke veiledningen til å kontrollere prosessen med wdavdaemon som ikke er privilegert.

Bruk følgende tabell til å feilsøke høy prosessorutnyttelse:

| Prosessnavn | Komponent brukt | Microsoft Defender for endepunkt motor brukt | Trinn |

|---|---|---|---|

| wdavdaemon | FANotify | Antivirus & EDR | – Last ned og kjør Microsoft Defender for endepunkt Client Analyzer. Hvis du vil ha mer informasjon, kan du se Kjør klientanalyse på macOS eller Linux. – Samle inn diagnosedata ved hjelp av verktøyet klientanalyse. – Åpne en CSS-støttesak med Microsoft. Hvis du vil ha mer informasjon, kan du se CSS-sikkerhetsstøttesaken. |

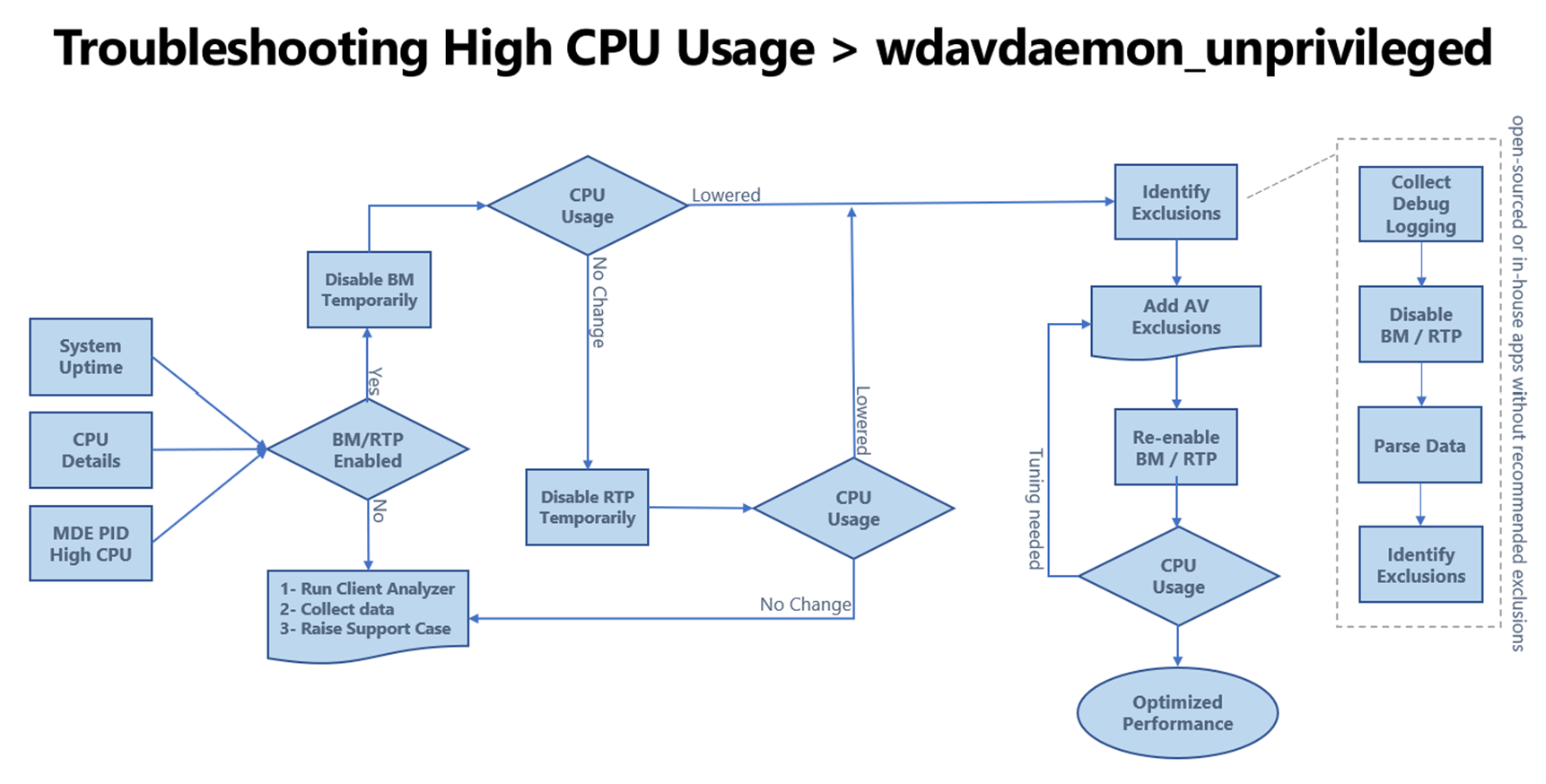

| wdavdaemon unprivileged | I/T | Antivirusmotor | Diagrammet nedenfor viser arbeidsflyten og trinnene som kreves for å legge til antivirusutelukkelser.

Generell feilsøkingsveiledning – Hvis du har interne apper/skript eller en legitim tredjepartsapp/skript som flagges, analyserer Microsofts sikkerhetsforskere mistenkelige filer for å finne ut om de er trusler, uønskede programmer eller vanlige filer. Send inn filer du tror er skadelig programvare eller filer som du mener har blitt feil klassifisert som skadelig programvare, ved hjelp av opplevelsen for enhetlige innsendinger (hvis du vil ha mer informasjon, kan du se opplevelsen av enhetlige innsendinger) eller filinnsendinger. – Se feilsøke ytelsesproblemer for Microsoft Defender for endepunkt på Linux. – Last ned og kjør Microsoft Defender for endepunkt Client Analyzer. Hvis du vil ha mer informasjon, kan du se Kjør klientanalyse på macOS eller Linux. – Samle inn diagnosedata ved hjelp av verktøyet klientanalyse. – Åpne en CSS-støttesak med Microsoft. Hvis du vil ha mer informasjon, kan du se CSS-sikkerhetsstøttesaken. |

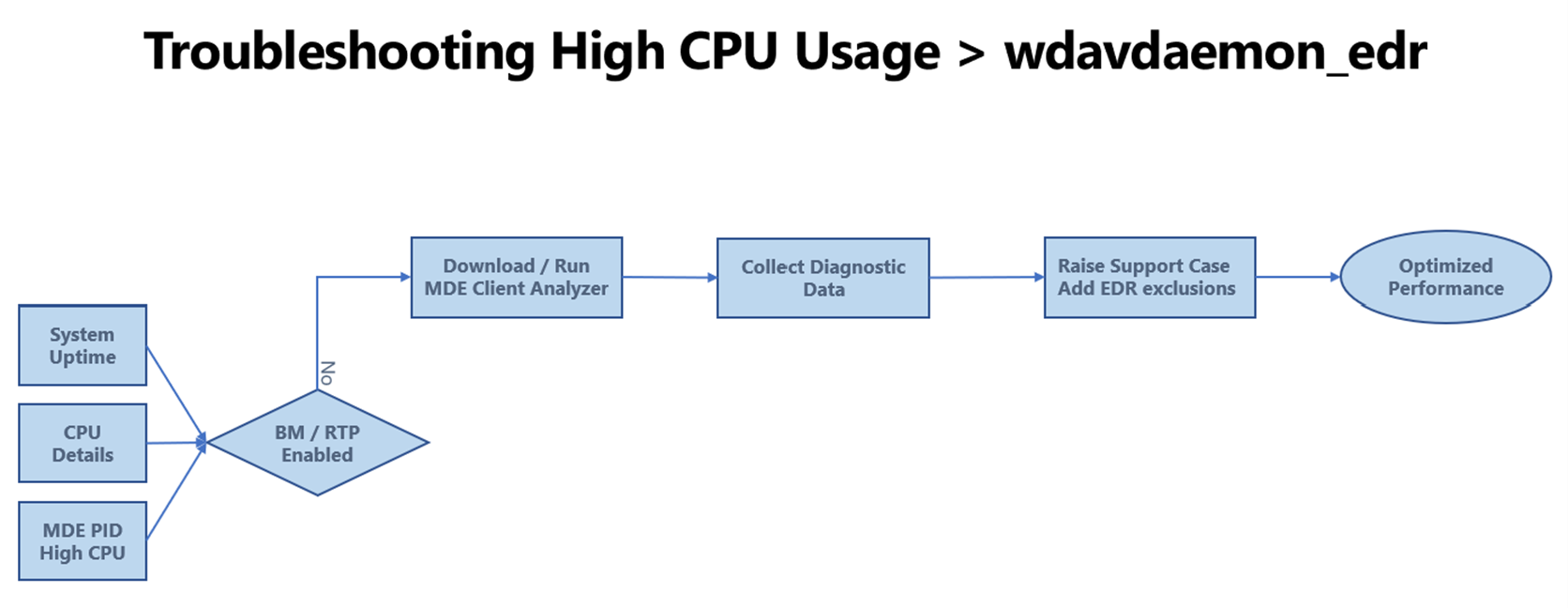

| wdavdaemon edr | I/T | EDR-motor | Diagrammet nedenfor viser arbeidsflyten og trinnene for å feilsøke wdavedaemon_edr prosessproblemer.

Generell feilsøkingsveiledning – Hvis du har interne apper/skript eller en legitim tredjepartsapp/skript som flagges, analyserer Microsofts sikkerhetsforskere mistenkelige filer for å finne ut om de er trusler, uønskede programmer eller vanlige filer. Send inn filer du tror er skadelig programvare eller filer som du mener er feil klassifisert som skadelig programvare, ved hjelp av opplevelsen for enhetlige innsendinger (hvis du vil ha mer informasjon, kan du se opplevelsen med enhetlige innsendinger) eller filinnsendinger. – Se feilsøke ytelsesproblemer for Microsoft Defender for endepunkt på Linux. – Last ned og kjør Microsoft Defender for endepunkt Client Analyzer. Hvis du vil ha mer informasjon, kan du se Kjør klientanalyse på macOS eller Linux. – Samle inn diagnosedata ved hjelp av verktøyet klientanalyse. – Åpne en CSS-støttesak med Microsoft. Hvis du vil ha mer informasjon, kan du se CSS-sikkerhetsstøttesaken. |

| mdatp_audisp_plugin | Revisjonsrammeverk | Inntak av overvåkingslogg | Se Feilsøke ytelsesproblemer med Microsoft Defender for endepunkt på Linux. |

22. Avinstaller løsningen som ikke er Fra Microsoft

Hvis du på dette tidspunktet har:

- Tavlerte organisasjonens enheter til Defender for Endpoint, og

- Microsoft Defender Antivirus er installert og aktivert,

Neste trinn er deretter å avinstallere beskyttelsesløsningen for antivirus, beskyttelse mot skadelig programvare og endepunkt som ikke er Fra Microsoft. Når du avinstallerer den ikke-Microsoft-løsningen, må du oppdatere konfigurasjonen for å bytte fra passiv modus til aktiv hvis du angir Defender for endepunkt til passiv modus under installasjonen eller konfigurasjonen.

Diagnose- og feilsøkingsressurser

- Feilsøk Microsoft Defender for endepunkt på problemer med Linux-installasjonen.

- Identifiser hvor du finner detaljerte logger for installasjonsproblemer.

- Feilsøkingstrinn for miljøer uten proxy eller gjennomsiktig proxy.

- Feilsøkingstrinn for miljøer med statisk proxy.

- Samle inn diagnoseinformasjon.

- Avinstaller Defender for endepunkt på Linux.

- Feilsøk ytelsesproblemer for Microsoft Defender for endepunkt på Linux.

- Feilsøke ytelsesproblemer med overvåkings-ID med Microsoft Defender for endepunkt på Linux.

Avanserte Microsoft Defender for endepunkt funksjoner

Forbedrede motorfunksjoner for beskyttelse mot skadelig programvare på Linux og macOS

Øk beskyttelsen av Linux-eiendom med atferdsovervåking

Obs!

Virkemåteovervåkingsfunksjonaliteten utfyller eksisterende sterke innholdsbaserte funksjoner, men du bør nøye evaluere denne funksjonen i miljøet før du distribuerer den bredt siden aktivering av atferdsovervåking bruker mer ressurser og kan forårsake ytelsesproblemer.

Referanser

Tips

Vil du lære mer? Engage med Microsoft Security-fellesskapet i teknisk fellesskap: Microsoft Defender for endepunkt teknisk fellesskap.