Merk

Tilgang til denne siden krever autorisasjon. Du kan prøve å logge på eller endre kataloger.

Tilgang til denne siden krever autorisasjon. Du kan prøve å endre kataloger.

Regler for reduksjon av angrepsoverflate bidrar til å forhindre handlinger som skadelig programvare ofte misbruker for å kompromittere enheter og nettverk. Denne artikkelen beskriver hvordan du aktiverer og konfigurerer regler for reduksjon av angrepsoverflater via:

- Microsoft Intune

- Administrasjon av mobilenheter

- Microsoft Configuration Manager

- Gruppepolicy (GP)

- PowerShell

Forutsetninger

Hvis du vil bruke hele funksjonssettet med regler for reduksjon av angrepsoverflaten, må følgende krav oppfylles:

Microsoft Defender Antivirus må angis som det primære antivirusprogrammet. Den må ikke kjøre i passiv modus eller deaktiveres.

Sanntidsbeskyttelse må være aktivert.

Cloud-Delivery Protection må være på (noen regler krever Cloud Protection).

Anbefalt: Microsoft 365 E5

Selv om regler for reduksjon av angrepsoverflater ikke krever en Microsoft 365 E5-lisens, anbefales det å bruke regler for reduksjon av angrepsoverflater med en Microsoft 365 E5 lisens (eller lignende lisensierings-SKU) for å dra nytte av avanserte administrasjonsfunksjoner, inkludert overvåking, analyse og arbeidsflyter som er tilgjengelige i Defender for Endpoint, samt rapporterings- og konfigurasjonsfunksjoner i Microsoft Defender XDR portal. Selv om disse avanserte funksjonene ikke er tilgjengelige med en E3-lisens, kan du med en E3-lisens fortsatt bruke Hendelsesliste til å se gjennom regelhendelser for angrepsoverflatereduksjon.

Hvis du har en annen lisens, for eksempel Windows Professional eller Microsoft 365 E3 som ikke inkluderer avanserte funksjoner for overvåking og rapportering, kan du utvikle dine egne overvåkings- og rapporteringsverktøy i tillegg til hendelsene som genereres på hvert endepunkt når regler for reduksjon av angrepsoverflaten utløses (for eksempel videresending av hendelser).

Hvis du vil ha mer informasjon om Windows-lisensiering, kan du se Windows 10 Lisensiering og få veiledningen for volumlisensiering for Windows 10.

Operativsystemer som støttes

Du kan angi regler for reduksjon av angrepsoverflaten for enheter som kjører følgende versjoner og versjoner av Windows:

- Windows 11 Pro

- Windows 11 Enterprise

- Windows 10 Pro, versjon 1709 eller nyere

- Windows 10 Enterprise, versjon 1709 eller nyere

- Windows Server, versjon 1803 (halvårskanal) eller nyere

- Windows Server 2012 R2

- Windows Server 2016

- Windows Server 2019

- Windows Server 2022

- Windows Server 2025

- Azure Stack HCI OS, versjon 23H2 og nyere

Obs!

Noen regler for reduksjon av angrepsoverflaten håndheves bare hvis Kjørbare filer for Office er installert under de systemdefinerte mappene %ProgramFiles% eller %ProgramFiles(x86)% (på de fleste systemer peker %ProgramFiles% til C:\Program Files). Hvis Office er installert i en egendefinert bane utenfor en av disse systemdefinerte katalogene, gjelder ikke disse reglene. De berørte reglene er:

- Blokkere office-kommunikasjonsprogrammer fra å opprette underordnede prosesser (26190899-1602-49e8-8b27-eb1d0a1ce869)

- Blokkere alle Office-programmer fra å opprette underordnede prosesser (D4F940AB-401B-4EFC-AADC-AD5F3C50688A)

- Blokkere Office-programmer fra å injisere kode i andre prosesser (75668C1F-73B5-4CF0-BB93-3ECF5CB7CC84)

Aktivering av regler for reduksjon av angrepsoverflate

Hver regel for reduksjon av angrepsoverflaten inneholder én av fire innstillinger:

- Ikke konfigurert eller deaktivert: Deaktiver regelen for reduksjon av angrepsoverflaten

- Blokk: Aktiver regelen for reduksjon av angrepsoverflaten

- Revisjon: Vurder hvordan regelen for reduksjon av angrepsoverflaten vil påvirke organisasjonen hvis den er aktivert

- Advarsel: Aktiver regelen for reduksjon av angrepsoverflaten, men la sluttbrukeren omgå blokken

Du kan aktivere regler for reduksjon av angrepsoverflaten ved hjelp av en av følgende metoder:

- Microsoft Intune

- Administrasjon av mobilenheter

- Microsoft Configuration Manager

- Gruppepolicy (GP)

- PowerShell

Administrasjon på bedriftsnivå, for eksempel Intune eller Microsoft Configuration Manager, anbefales. Administrasjon på bedriftsnivå overskriver eventuelle motstridende gruppepolicyer eller PowerShell-innstillinger ved oppstart.

Utelat filer og mapper fra regler for reduksjon av angrepsoverflaten

Du kan utelate filer og mapper fra å bli evaluert av de fleste regler for reduksjon av angrepsoverflaten. Dette betyr at selv om en regel for reduksjon av angrepsoverflaten bestemmer at filen eller mappen inneholder skadelig virkemåte, blokkeres ikke filen fra å kjøre.

Viktig

Hvis du utelater filer eller mapper, kan det redusere beskyttelsen som gis av regler for reduksjon av angrepsoverflate. Utelatte filer kan kjøres, og ingen rapporter eller hendelser registreres. Hvis regler for reduksjon av angrepsoverflaten oppdager filer som du mener ikke bør oppdages, bør du først bruke overvåkingsmodus til å teste regelen. En utelatelse brukes bare når det utelatte programmet eller tjenesten starter. Hvis du for eksempel legger til en utelatelse for en oppdateringstjeneste som allerede kjører, fortsetter oppdateringstjenesten å utløse hendelser til tjenesten stoppes og startes på nytt.

Når du legger til utelatelser, må du huske på disse punktene:

- Utelatelser er vanligvis basert på individuelle filer eller mapper (ved hjelp av mappebaner eller den fullstendige banen til filen som skal utelates).

- Utelatelsesbaner kan bruke miljøvariabler og jokertegn. Se Bruke jokertegn i listene for filnavn og mappebane eller utvidelsesutelukkelse

- Når du distribuerer via gruppepolicy, PowerShell eller Intune, kan du konfigurere utelatelser for spesifikke regler for reduksjon av angrepsoverflaten. Hvis du vil ha Intune instruksjoner, kan du se Konfigurere regler for reduksjon av angrepsoverflaten per regel.

- Unntak kan legges til basert på sertifikat- og fil-hash-koder, ved å tillate angitte Defender for Endpoint-fil- og sertifikatindikatorer. Se oversikt over indikatorer.

Slik håndteres policykonflikter

Hvis en motstridende policy brukes via MDM og GP, har innstillingen som brukes fra gruppepolicy forrang.

Regler for reduksjon av angrepsoverflate for administrerte enheter støtter virkemåte for sammenslåing av innstillinger fra forskjellige policyer for å opprette et policy-supersett for hver enhet. Bare innstillingene som ikke er i konflikt, slås sammen, mens policykonflikter ikke legges til i regelsettet. Tidligere, hvis to policyer inkluderte konflikter for én enkelt innstilling, ble begge policyene flagget som i konflikt, og ingen innstillinger fra noen av profilene ble distribuert.

Sammenslåing av regelfletting for angrepsoverflate fungerer på følgende måte:

Regler for reduksjon av angrepsoverflate fra følgende profiler evalueres for hver enhet som reglene gjelder for:

- Enheter>Konfigurasjonsprofiler>Beskyttelsesprofil> for endepunktMicrosoft Defender Exploit Guard>Attack Surface Reduction. (Se Reduksjon av angrepsoverflaten.)

- Endepunktsikkerhet>Policy for reduksjon av angrepsoverflate>Regler for reduksjon av angrepsoverflate. (Se regler for reduksjon av angrepsoverflate.)

- Endepunktsikkerhet>Opprinnelige sikkerhetsgrunner>Microsoft Defender ATP Baseline>Attack Surface Reduction Rules. (Se regler for reduksjon av angrepsoverflaten.)

Innstillinger som ikke har konflikter, legges til i et overordnet sett med policyer for enheten.

Når to eller flere policyer har motstridende innstillinger, legges ikke de motstridende innstillingene til i den kombinerte policyen, mens innstillinger som ikke er i konflikt, legges til i policyen for supersett som gjelder for en enhet.

Bare konfigurasjonene for motstridende innstillinger holdes tilbake.

Konfigurasjonsmetoder

Denne delen inneholder konfigurasjonsdetaljer for følgende konfigurasjonsmetoder:

Følgende fremgangsmåter for å aktivere regler for reduksjon av angrepsoverflate inneholder instruksjoner for hvordan du utelater filer og mapper.

Intune

Viktig

Hvis du bruker Intune på Windows Server 2012 R2 og Windows Server 2016 med den moderne enhetlige løsningen, må du angi følgende regler for Not Configured reduksjon av angrepsoverflaten fordi de ikke støttes på disse OS-versjonene. Ellers vil policyer som inneholder noen av disse reglene som er rettet mot Windows Server 2012 R2 eller Windows Server 2016, ikke gjelde:

- Blokker utholdenhet gjennom windows management instrumentation (WMI)-hendelsesabonnement

- Blokkere JavaScript eller VBScript fra å starte nedlastet kjørbart innhold

- Blokkere Win32-API-kall fra Office-makro

- Blokker oppretting av Webshell for servere, dette støttes ikke på Windows Server 2012 R2, men det støttes på Windows Server 2016. Den gjelder bare for Exchange-serverrollen.

Sikkerhetspolicy for endepunkt (foretrukket)

Velg overflatereduksjon for endepunktsikkerhetsangrep>. Velg en eksisterende regel for reduksjon av angrepsoverflaten, eller opprett en ny. Hvis du vil opprette en ny, velger du Opprett policy og skriver inn informasjon for denne profilen. Velg regler for reduksjon av angrepsoverflate for profiltype. Hvis du har valgt en eksisterende profil, velger du Egenskaper og deretter Innstillinger.

Velg Attack Surface Reduction i ruten Konfigurasjonsinnstillinger, og velg deretter ønsket innstilling for hver regel for reduksjon av angrepsoverflaten.

Skriv inn individuelle filer og mapper under Liste over tilleggsmapper som må beskyttes, Liste over apper som har tilgang til beskyttede mapper, og Utelat filer og baner fra regler for reduksjon av angrepsoverflater.

Du kan også velge Importer for å importere en CSV-fil som inneholder filer og mapper som skal utelates fra regler for reduksjon av angrepsoverflaten. Hver linje i CSV-filen skal formateres som følger:

C:\folder,%ProgramFiles%\folder\file,C:\pathVelg Neste i de tre konfigurasjonsrutene, og velg deretter Opprett hvis du oppretter en ny policy eller Lagre hvis du redigerer en eksisterende policy.

Obs!

I det nyeste Intune-grensesnittet er konfigurasjonsprofiler plassert under enheters > konfigurasjonsprofiler.

Tidligere versjoner av Intune viste dette under Enhetskonfigurasjonsprofiler>.

Hvis du ikke ser «Konfigurasjonsprofil» som skrevet i eldre instruksjoner, kan du se etter Konfigurasjonsprofiler under Enheter-menyen.

Enhetskonfigurasjonsprofiler (alternativ 1)

Velg enhetskonfigurasjonsprofiler>. Velg en eksisterende beskyttelsesprofil for endepunkt, eller opprett en ny. Hvis du vil opprette en ny, velger du Opprett profil og skriver inn informasjon for denne profilen. Velg Endepunktbeskyttelse for profiltype. Hvis du har valgt en eksisterende profil, velger du Egenskaper og deretter Innstillinger.

Velg Windows Defender Exploit Guard i beskyttelsesruten for endepunkt, og velg deretter Attack Surface Reduction. Velg ønsket innstilling for hver regel for reduksjon av angrepsoverflaten.

Skriv inn individuelle filer og mapper under Unntak for Angrepsoverflatereduksjon. Du kan også velge Importer for å importere en CSV-fil som inneholder filer og mapper som skal utelates fra regler for reduksjon av angrepsoverflaten. Hver linje i CSV-filen skal formateres som følger:

C:\folder,%ProgramFiles%\folder\file,C:\pathVelg OK i de tre konfigurasjonsrutene. Velg deretter Opprett hvis du oppretter en ny endepunktbeskyttelsesfil eller Lagre hvis du redigerer en eksisterende fil.

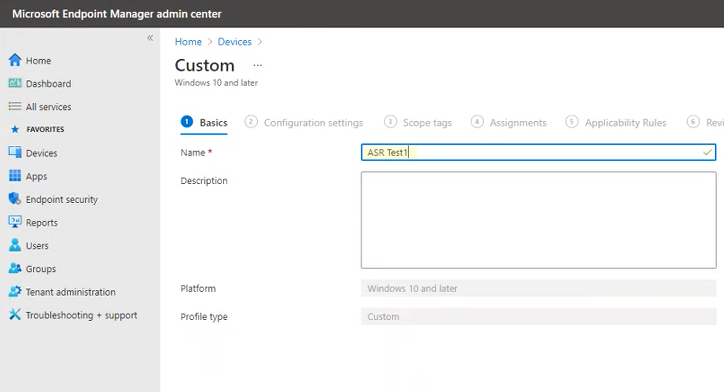

Egendefinert profil i Intune (Alternativ 2)

Du kan bruke Microsoft Intune OMA-URI til å konfigurere egendefinerte regler for reduksjon av angrepsoverflater. Følgende fremgangsmåte bruker regelen Blokker misbruk av utnyttede sårbare signerte drivere for eksemplet .

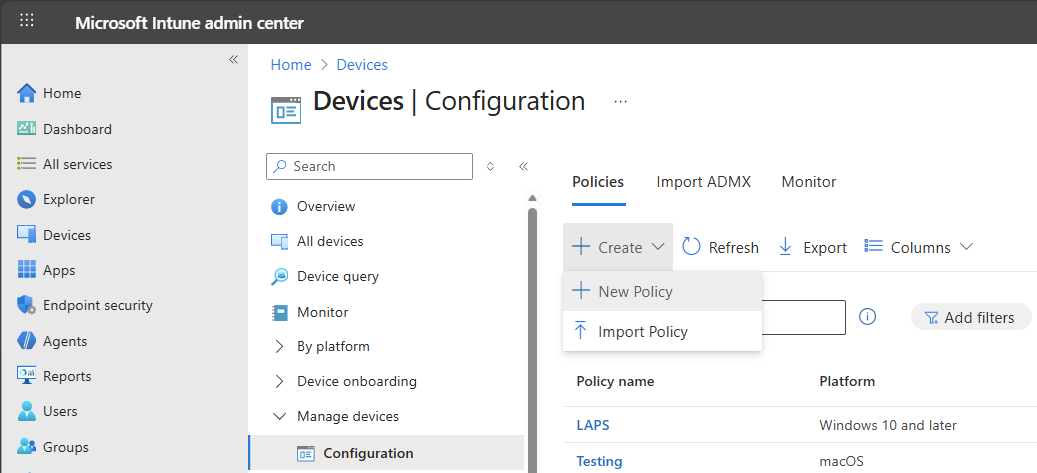

VelgEnhetsbehandlingskonfigurasjon> i administrasjonssenteret> for Microsoft Intunepå .https://intune.microsoft.com Eller hvis du vil gå direkte til enhetene | Konfigurasjonssiden , bruk https://intune.microsoft.com/#view/Microsoft_Intune_DeviceSettings/DevicesMenu/~/configuration.

På Policyer-fanen på Enheter | Konfigurasjonssiden , velg Opprett>ny policy.

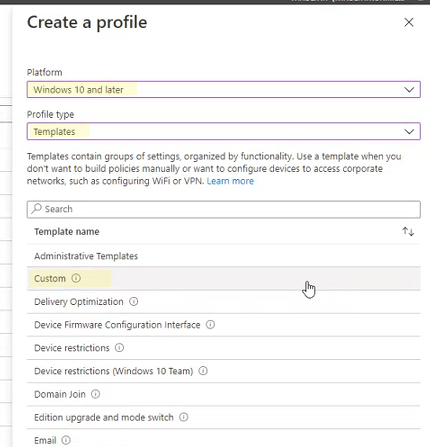

Konfigurer følgende innstillinger i undermenyen Opprett en profil som åpnes:

- Plattform: Velg Windows 10 og nyere.

-

Profiltype: Velg én av følgende verdier:

Maler

Velg Egendefinert under Malnavn som vises.

eller

Hvis regler for reduksjon av angrepsoverflate allerede er angitt gjennom sikkerhet for endepunkt, velger du Innstillinger-katalog.

Når du er ferdig på undermenyen Opprett en profil , velger du Opprett.

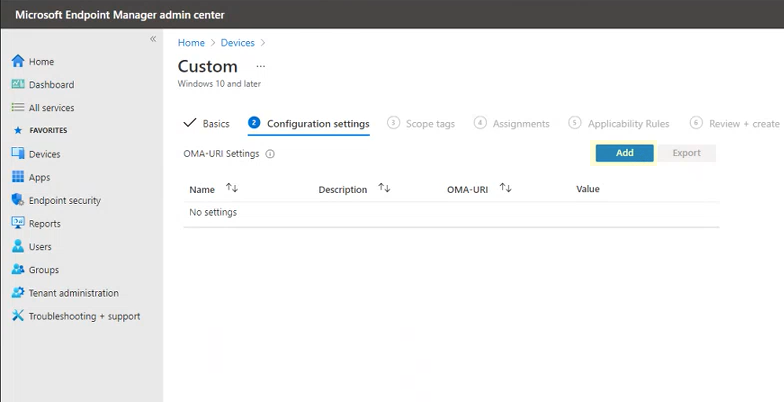

Verktøyet for egendefinert mal åpnes i trinn 1 Grunnleggende. Skriv inn et navn på malen i1 Grunnleggende, og i Beskrivelse kan du skrive inn en beskrivelse (valgfritt).

Klikk Neste. Trinn 2 Konfigurasjonsinnstillinger åpnes . Klikk Legg til for OMA-URI-innstillinger. Det vises nå to alternativer: Legg til og eksporter.

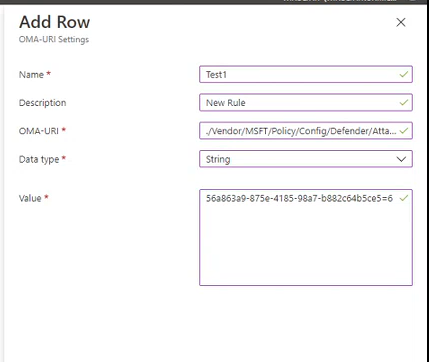

Klikk Legg til på nytt. Innstillingene for Legg til rad OMA-URI åpnes. Fyll ut følgende informasjon i Legg til rad:

Skriv inn et navn på regelen i Navn.

Skriv inn en kort beskrivelse i Beskrivelse.

I OMA-URI skriver eller limer du inn den spesifikke OMA-URI-koblingen for regelen du legger til. Se MDM-delen i denne artikkelen for OMA-URI som skal brukes for denne eksempelregelen. Hvis du vil ha informasjon om GUIDS for reduksjon av angrepsoverflate, kan du se beskrivelser av per regel.

Skriv eller lim inn GUID-verdien, fortegnet

\=og delstatverdien uten mellomrom (GUID=StateValue):-

0: Deaktiver (deaktiver regelen for reduksjon av angrepsoverflaten) -

1: Blokk (aktiver regelen for reduksjon av angrepsoverflaten) -

2: Revisjon (Evaluer hvordan regelen for reduksjon av angrepsoverflaten vil påvirke organisasjonen hvis den er aktivert) -

6: Advar (Aktiver regelen for reduksjon av angrepsoverflaten, men tillat sluttbrukeren å hoppe over blokken)

-

Velg Lagre. Legg til rader lukkes. Velg Neste i Egendefinert. I trinn 3 er omfangskoder valgfrie. Gjør ett av følgende:

- Velg Velg omfangskoder, velg omfangskoden (valgfritt), og velg deretter Neste.

- Eller velg Neste

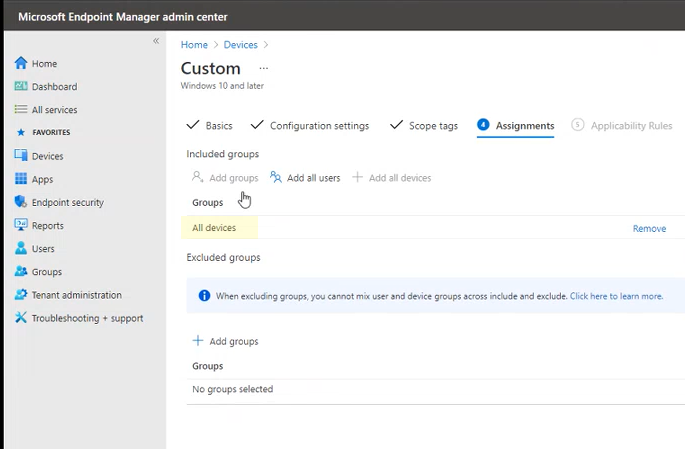

Velg blant følgende alternativer for gruppene du vil at denne regelen skal gjelde, i inkluderte grupper i trinn 4 Tildelinger:

- Legg til grupper

- Legg til alle brukere

- Legg til alle enheter

Velg gruppene du vil utelate fra denne regelen, i utelatte grupper, og velg deretter Neste.

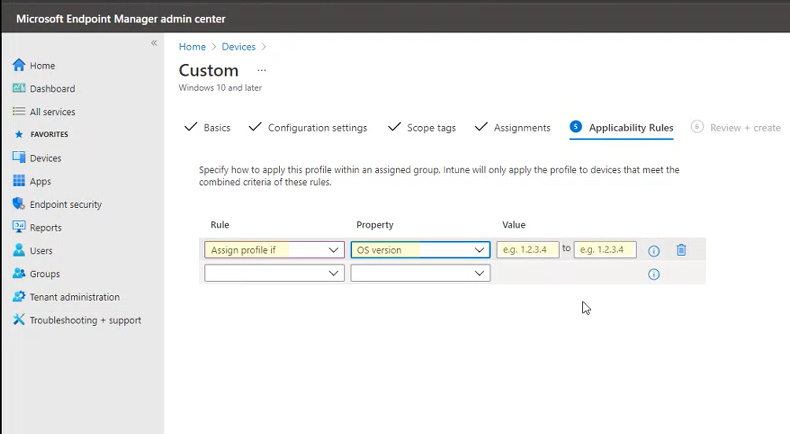

Gjør følgende i trinn 5 Anvendelighetsregler for følgende innstillinger:

- I Regel velger du enten Tilordne profil hvis, eller ikke tilordne profil hvis.

- Velg egenskapen du vil at denne regelen skal gjelde for, i Egenskap.

- Angi gjeldende verdi eller verdiområde i Verdi.

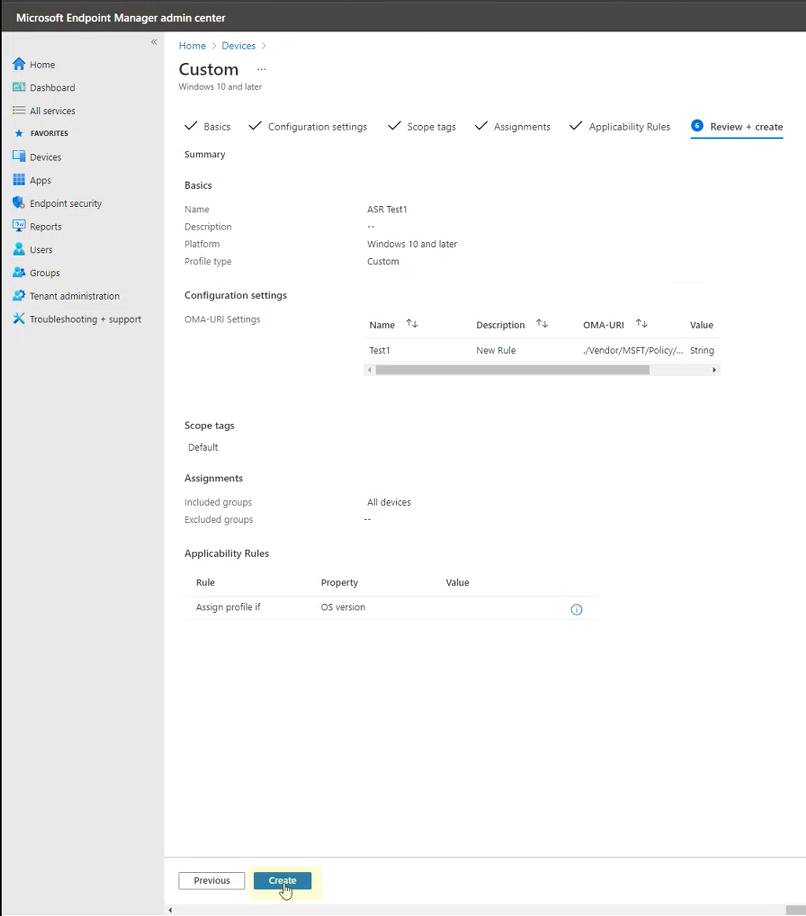

Velg Neste. Se gjennom innstillingene og informasjonen du har valgt og angitt, i trinn 6 Se gjennom + opprett, og velg deretter Opprett.

Reglene er aktive og direkte på få minutter.

Obs!

Når det gjelder konflikthåndtering, kan potensielle policykonflikter oppstå hvis du tilordner en enhet to forskjellige policyer for reduksjon av angrepsoverflaten, avhengig av om reglene er tilordnet forskjellige tilstander, om konfliktbehandling er på plass, og om resultatet er en feil.

Ikke-begrensende regler resulterer ikke i en feil, og slike regler brukes på riktig måte. Den første regelen brukes, og etterfølgende ikke-begrensende regler slås sammen i policyen.

MDM

Bruk ./Vendor/MSFT/Policy/Config/Defender/AttackSurfaceReductionRules-konfigurasjonstjenesteleverandøren (CSP) til enkeltvis å aktivere og angi modus for hver regel.

Følgende er et eksempel for referanse, ved hjelp av GUID-verdier for referanse for regler for reduksjon av angrepsoverflate.

OMA-URI path: ./Vendor/MSFT/Policy/Config/Defender/AttackSurfaceReductionRules

Value: 75668c1f-73b5-4cf0-bb93-3ecf5cb7cc84=2|3b576869-a4ec-4529-8536-b80a7769e899=1|d4f940ab-401b-4efc-aadc-ad5f3c50688a=2|d3e037e1-3eb8-44c8-a917-57927947596d=1|5beb7efe-fd9a-4556-801d-275e5ffc04cc=0|be9ba2d9-53ea-4cdc-84e5-9b1eeee46550=1

Verdiene som skal aktiveres (blokkere), deaktivere, advare eller aktivere i overvåkingsmodus er:

- 0: Deaktiver (deaktiver regelen for reduksjon av angrepsoverflaten)

- 1: Blokk (aktiver regelen for reduksjon av angrepsoverflaten)

- 2: Revisjon (Evaluer hvordan regelen for reduksjon av angrepsoverflaten vil påvirke organisasjonen hvis den er aktivert)

- 6: Advar (Aktiver regelen for reduksjon av angrepsoverflaten, men tillat sluttbrukeren å omgå blokken). Varslingsmodus er tilgjengelig for de fleste regler for reduksjon av angrepsoverflaten.

Bruk ./Vendor/MSFT/Policy/Config/Defender/AttackSurfaceReductionOnlyExclusions configuration service provider (CSP) til å legge til utelatelser.

Eksempel:

OMA-URI path: ./Vendor/MSFT/Policy/Config/Defender/AttackSurfaceReductionOnlyExclusions

Value: c:\path|e:\path|c:\Exclusions.exe

Obs!

Pass på å angi OMA-URI-verdier uten mellomrom.

Microsoft Configuration Manager

I Microsoft Configuration Manager går du til Assets and Compliance>Endpoint Protection>Windows Defender Exploit Guard.

Velg Policy for Home>Create Exploit Guard.

Skriv inn et navn og en beskrivelse, velg Attack Surface Reduction, og velg Neste.

Velg hvilke regler som skal blokkere eller overvåke handlinger, og velg Neste.

Se gjennom innstillingene, og velg Neste for å opprette policyen.

Når policyen er opprettet, velger du Lukk.

Advarsel

Det er et kjent problem med anvendeligheten av angrepsoverflatereduksjon på Server OS-versjoner som er merket som kompatible uten faktisk håndhevelse. Det finnes for øyeblikket ingen definert utgivelsesdato for når dette blir løst.

Viktig

Hvis du bruker «Deaktiver administratorfletting» som er satt til true på enheter, og du bruker noen av følgende verktøy/metoder, gjelder ikke det å legge til ASR-regler for utelukkelser per regel eller lokale UTELUKKELSER for ASR-regel:

- Defender for behandling av sikkerhetsinnstillinger for endepunkt (deaktiver lokal Admin fletting)

- Intune (Deaktiver lokal Admin fletting)

- Defender CSP (DisableLocalAdminMerge)

- gruppepolicy (Konfigurere virkemåten for lokal administratorfletting for lister) Hvis du vil endre denne virkemåten, må du endre Deaktiver administratorfletting til

false.

Gruppepolicy

Advarsel

Hvis du administrerer datamaskiner og enheter med Intune, Configuration Manager eller en annen administrasjonsplattform på bedriftsnivå, overskriver administrasjonsprogramvaren eventuelle motstridende gruppepolicyinnstillinger ved oppstart.

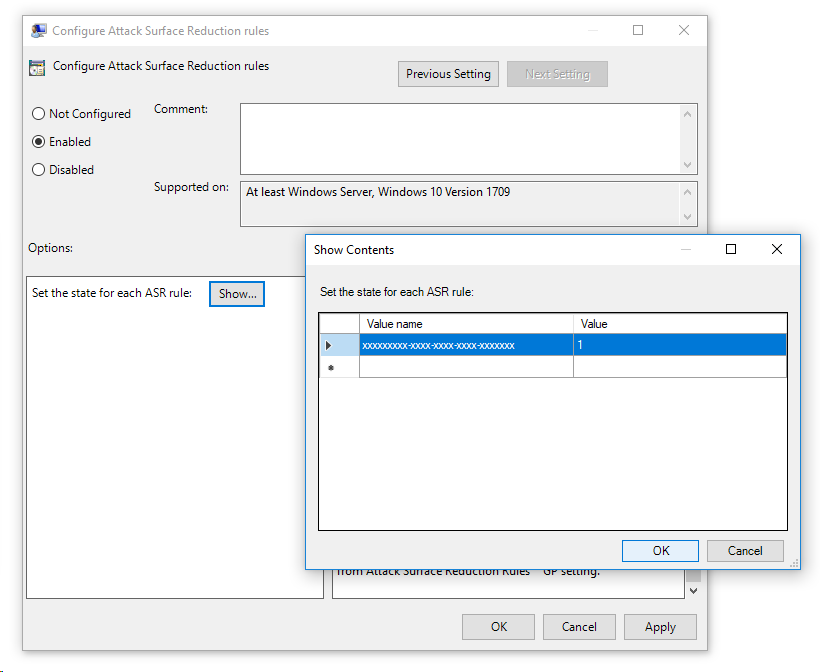

Åpne gruppepolicy Administrasjonskonsoll på gruppepolicy administrasjonsdatamaskinen, høyreklikk på gruppepolicy objektet du vil konfigurere, og velg Rediger.

I Redigeringsprogram for gruppepolicybehandling, går du til Datamaskinkonfigurasjon og velger Administrative maler.

Utvid treet til Windows-komponenter>Microsoft Defender Antivirus> Microsoft DefenderReduksjon av Exploit Guard-angrepsoverflaten>.

Velg Konfigurer regler for reduksjon av angrepsoverflate , og velg Aktivert. Deretter kan du angi den individuelle tilstanden for hver regel i alternativdelen. Velg Vis... og skriv inn regel-ID-en i Verdinavn-kolonnen og den valgte tilstanden i Verdi-kolonnen som følger:

- 0: Deaktiver (deaktiver regelen for reduksjon av angrepsoverflaten)

- 1: Blokk (aktiver regelen for reduksjon av angrepsoverflaten)

- 2: Revisjon (Evaluer hvordan regelen for reduksjon av angrepsoverflaten vil påvirke organisasjonen hvis den er aktivert)

- 6: Advar (Aktiver regelen for reduksjon av angrepsoverflaten, men tillat sluttbrukeren å omgå blokken)

Hvis du vil utelate filer og mapper fra regler for reduksjon av angrepsoverflaten, velger du innstillingen Utelat filer og baner fra regler for reduksjon av angrepsoverflaten og angir alternativet aktivert. Velg Vis , og skriv inn hver fil eller mappe i Verdinavn-kolonnen . Skriv inn 0 i Verdi-kolonnen for hvert element.

Advarsel

Ikke bruk anførselstegn fordi de ikke støttes for kolonnen verdinavn eller verdikolonnen . Regel-ID-en skal ikke ha innledende eller etterfølgende mellomrom.

Obs!

Microsoft rebranded Windows Defender Antivirus til Microsoft Defender Antivirus begynner med Windows 10 versjon 20H1. gruppepolicy baner i tidligere Windows-versjoner kan fortsatt referere til Windows Defender Antivirus, mens nyere bygg viser Microsoft Defender Antivirus. Begge navnene refererer til samme policyplassering.

PowerShell

Advarsel

Hvis du administrerer datamaskiner og enheter med Intune, Configuration Manager eller en annen administrasjonsplattform på bedriftsnivå, overskriver administrasjonsprogramvaren eventuelle motstridende PowerShell-innstillinger ved oppstart.

Skriv inn Powershell i Start-menyen, høyreklikk på Windows PowerShell og velg Kjør som administrator.

Skriv inn én av følgende cmdleter. Hvis du vil ha mer informasjon, for eksempel regel-ID, kan du se referanse for regler for reduksjon av angrepsoverflate.

Oppgave PowerShell-cmdlet Aktiver regler for reduksjon av angrepsoverflate Set-MpPreference -AttackSurfaceReductionRules_Ids <rule ID> -AttackSurfaceReductionRules_Actions EnabledAktiver regler for reduksjon av angrepsoverflate i overvåkingsmodus Add-MpPreference -AttackSurfaceReductionRules_Ids <rule ID> -AttackSurfaceReductionRules_Actions AuditModeAktiver regler for reduksjon av angrepsoverflate i varslingsmodus Add-MpPreference -AttackSurfaceReductionRules_Ids <rule ID> -AttackSurfaceReductionRules_Actions WarnAktiver angrepsoverflatereduksjon Blokker misbruk av utnyttede sårbare signerte drivere Add-MpPreference -AttackSurfaceReductionRules_Ids 56a863a9-875e-4185-98a7-b882c64b5ce5 -AttackSurfaceReductionRules_Actions EnabledSlå av regler for reduksjon av angrepsoverflate Add-MpPreference -AttackSurfaceReductionRules_Ids <rule ID> -AttackSurfaceReductionRules_Actions DisabledViktig

Du må angi tilstanden individuelt for hver regel, men du kan kombinere regler og tilstander i en kommadelt liste.

I eksemplet nedenfor er de to første reglene aktivert, den tredje regelen er deaktivert, og den fjerde regelen er aktivert i overvåkingsmodus:

Set-MpPreference -AttackSurfaceReductionRules_Ids <rule ID 1>,<rule ID 2>,<rule ID 3>,<rule ID 4> -AttackSurfaceReductionRules_Actions Enabled, Enabled, Disabled, AuditModeDu kan også bruke PowerShell-verbet

Add-MpPreferencetil å legge til nye regler i den eksisterende listen.Advarsel

Set-MpPreferenceoverskriver det eksisterende regelsettet. Hvis du vil legge til i det eksisterende settet, brukerAdd-MpPreferencedu i stedet. Du kan få en liste over regler og gjeldende tilstand ved hjelpGet-MpPreferenceav .Hvis du vil utelate filer og mapper fra regler for reduksjon av angrepsoverflaten, bruker du følgende cmdlet:

Add-MpPreference -AttackSurfaceReductionOnlyExclusions "<fully qualified path or resource>"Fortsett å bruke

Add-MpPreference -AttackSurfaceReductionOnlyExclusionstil å legge til flere filer og mapper i listen.Viktig

Brukes

Add-MpPreferencetil å tilføye eller legge til apper i listen. Hvis du bruker cmdletenSet-MpPreference, overskrives den eksisterende listen.