Aktiver nettverksbeskyttelse

Gjelder for:

- Microsoft Defender for endepunkt plan 1

- Microsoft Defender for endepunkt plan 2

- Microsoft Defender XDR

- Microsoft Defender for servere

- Microsoft Defender Antivirus

Plattformer

- Windows

- Linux (Se nettverksbeskyttelse for Linux)

- macOS (Se nettverksbeskyttelse for macOS)

Tips

Vil du oppleve Defender for endepunkt? Registrer deg for en gratis prøveperiode.

Nettverksbeskyttelse bidrar til å hindre ansatte i å bruke et program for å få tilgang til farlige domener som kan være vert for phishingsvindel, utnyttelser og annet skadelig innhold på Internett. Du kan overvåke nettverksbeskyttelsen i et testmiljø for å vise hvilke apper som vil bli blokkert før du aktiverer nettverksbeskyttelse.

Mer informasjon om konfigurasjonsalternativer for nettverksfiltrering.

Kontroller om nettverksbeskyttelse er aktivert

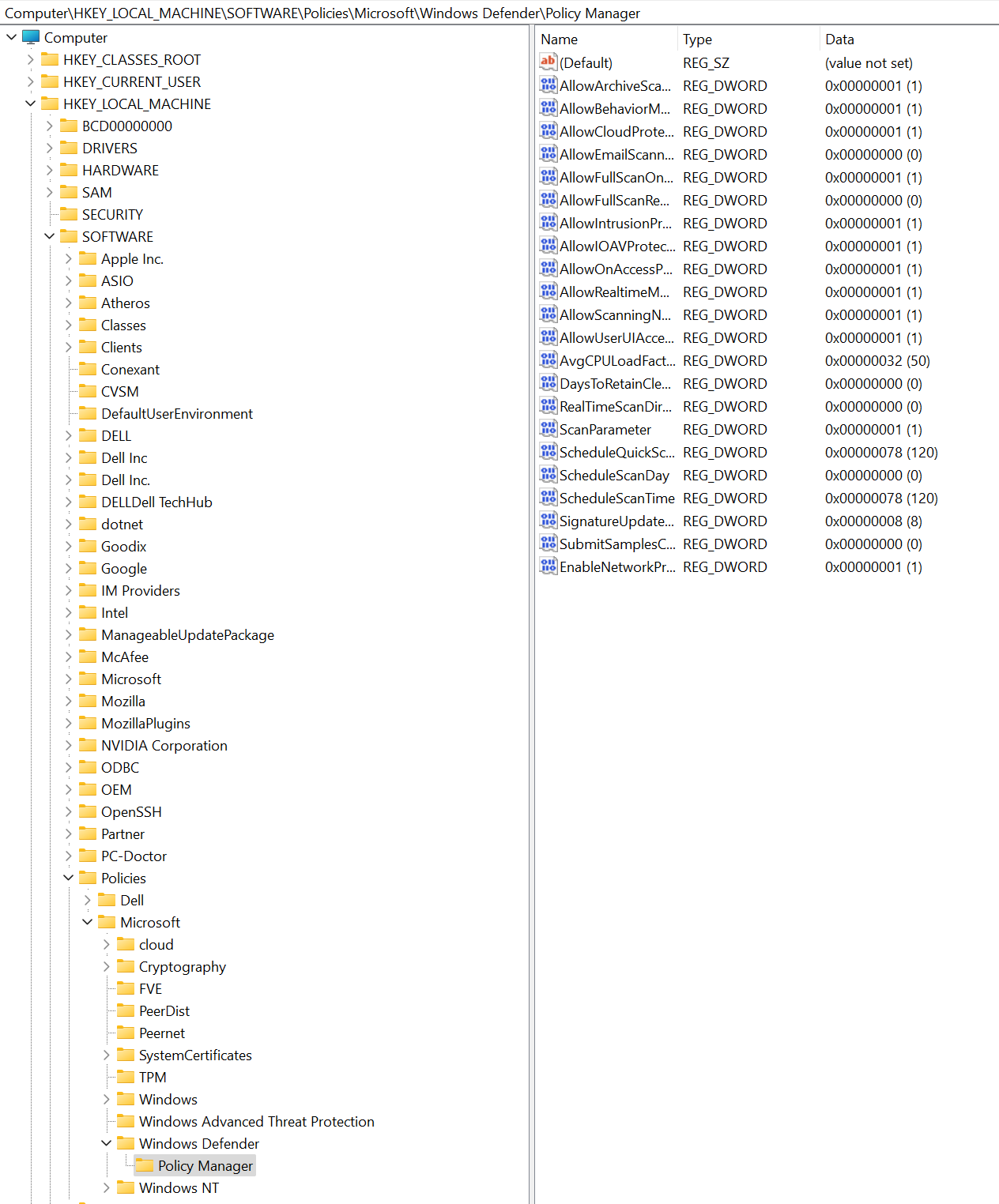

Du kan bruke Register Redaktør til å kontrollere statusen for nettverksbeskyttelsen.

Velg Start-knappen på oppgavelinjen, og skriv inn

regedit. Velg Registerredigering i listen over resultater for å åpne det.Velg HKEY_LOCAL_MACHINE fra sidemenyen.

Naviger gjennom de nestede menyene til SOFTWARE>Policies>Microsoft>Windows Defender>Policy Manager.

Hvis nøkkelen mangler, kan du gå til SOFTWARE>Microsoft>Windows Defender>Windows Defender Exploit Guard>Network Protection.

Velg EnableNetworkProtection for å se gjeldende tilstand for nettverksbeskyttelse på enheten:

- 0 eller Av

- 1 eller På

- 2, eller overvåkingsmodus

Aktiver nettverksbeskyttelse

Hvis du vil aktivere nettverksbeskyttelse, kan du bruke én av følgende metoder:

- PowerShell

- Administrasjon av mobilenheter

- Microsoft Intune

- Gruppepolicy

- Microsoft Configuration Manager

PowerShell

Velg Start på Windows-enheten, skriv inn

powershell, høyreklikk Windows PowerShell, og velg deretter Kjør som administrator.Kjør følgende cmdlet:

Set-MpPreference -EnableNetworkProtection EnabledFor Windows Server bruker du tilleggskommandoene som er oppført i tabellen nedenfor:

Windows Server-versjon Kommandoer Windows Server 2022 og nyere set-mpPreference -AllowNetworkProtectionOnWinServer $trueWindows Server 2016

Windows Server 2012 R2set-MpPreference -AllowNetworkProtectionDownLevel $true

set-MpPreference -AllowNetworkProtectionOnWinServer $true(Dette trinnet er valgfritt.) Hvis du vil angi nettverksbeskyttelse til overvåkingsmodus, bruker du følgende cmdlet:

Set-MpPreference -EnableNetworkProtection AuditModeHvis du vil deaktivere nettverksbeskyttelse, bruker du parameteren

Disabledi stedetAuditModefor ellerEnabled.

Administrasjon av mobilenheter (MDM)

Bruk enableNetworkProtection-konfigurasjonstjenesteleverandøren (CSP) til å aktivere eller deaktivere nettverksbeskyttelse eller aktivere overvåkingsmodus.

Oppdater Microsoft Defender plattform for beskyttelse mot skadelig programvare til den nyeste versjonen før du aktiverer eller deaktiverer nettverksbeskyttelse eller aktiverer overvåkingsmodus.

Microsoft Intune

Microsoft Defender for endepunkt baseline-metode

Logg deg på administrasjonssenteret for Microsoft Intune.

Gå tilsikkerhetsgrunnlinjer>> for endepunktMicrosoft Defender for endepunkt Opprinnelig plan.

Velg Opprett en profil, angi et navn for profilen din, og velg deretter Neste.

Gå til attack surface reduction rules> set Block, Enable eller Audit for Enable network protection under Konfigurasjonsinnstillinger. Velg Neste.

Velg de aktuelle omfangskodene og tildelingene som kreves av organisasjonen.

Se gjennom all informasjonen, og velg deretter Opprett.

Antiviruspolicymetode

Logg deg på administrasjonssenteret for Microsoft Intune.

Gå til antivirusprogrammet for endepunktsikkerhet>.

Velg Opprett en policy.

Velg Windows 10, Windows 11 og Windows Server fra plattformlisten i undermenyen Opprett en policy.

Velg Microsoft Defender Antivirus fra profillisten, og velg deretter Opprett.

Angi et navn for profilen din, og velg deretter Neste.

Velg Deaktivert, Aktivert (blokkmodus) eller Aktivert (overvåkingsmodus) for Aktiver nettverksbeskyttelse under Konfigurasjonsinnstillinger, og velg deretter Neste.

Velg de aktuelle tildelingene og omfangskodene som kreves av organisasjonen.

Se gjennom all informasjonen, og velg deretter Opprett.

Konfigurasjonsprofilmetode

Logg deg på administrasjonssenteret for Microsoft Intune (https://intune.microsoft.com).

Gå til Enheter>Konfigurasjonsprofiler>Opprett profil.

Velg Plattform i undermenyen Opprett en profil, og velg profiltypen som maler.

Velg endepunktbeskyttelse fra listen over maler i malnavnet, og velg deretter Opprett.

Gå tilGrunnleggende om endepunktbeskyttelse>, oppgi et navn for profilen din, og velg deretter Neste.

Gå til Microsoft Defender Exploit Guard>Network filtering>Network protection>Enable eller Audit under Konfigurasjonsinnstillinger. Velg Neste.

Velg de aktuelle omfangskodene, tildelingene og anvendelighetsreglene som kreves av organisasjonen. Administratorer kan angi flere krav.

Se gjennom all informasjonen, og velg deretter Opprett.

Gruppepolicy

Bruk følgende fremgangsmåte for å aktivere nettverksbeskyttelse på domenetilføyde datamaskiner eller på en frittstående datamaskin.

Gå til Start på en frittstående datamaskin, og skriv deretter inn og velg Rediger gruppepolicy.

-Eller-

Åpne administrasjonskonsollen for gruppepolicy på en domenetilkoblet gruppepolicy administrasjonsdatamaskin, høyreklikk på gruppepolicy objektet du vil konfigurere, og velg Rediger.

I Redigeringsprogram for gruppepolicybehandling, går du til Datamaskinkonfigurasjon og velger Administrative maler.

Utvid treet til Windows-komponenter>Microsoft Defender Antivirus>Microsoft Defender Exploit Guard>Network Protection.

Vær oppmerksom på at i eldre versjoner av Windows kan gruppepolicy banen ha Windows Defender Antivirus i stedet for Microsoft Defender Antivirus.

Dobbeltklikk innstillingen Hindre brukere og apper i å få tilgang til farlige nettsteder , og angi alternativet Aktivert. I alternativer-delen må du angi ett av følgende alternativer:

- Blokk – Brukere får ikke tilgang til skadelige IP-adresser og domener.

- Deaktiver (standard) – Nettverksbeskyttelsesfunksjonen fungerer ikke. Brukere blokkeres ikke fra å få tilgang til skadelige domener.

- Overvåkingsmodus – Hvis en bruker besøker en ondsinnet IP-adresse eller et domene, registreres en hendelse i hendelsesloggen i Windows. Brukeren vil imidlertid ikke bli blokkert fra å besøke adressen.

Viktig

Hvis du vil aktivere nettverksbeskyttelse fullt ut, må du angi alternativet gruppepolicy til Aktivert, og også velge Blokker i rullegardinmenyen for alternativer.

(Dette trinnet er valgfritt.) Følg trinnene i Kontroller om nettverksbeskyttelse er aktivert for å bekrefte at innstillingene for gruppepolicy er riktige.

Microsoft Configuration Manager

Åpne Configuration Manager-konsollen.

Gå til Assets and Compliance>Endpoint Protection>Windows Defender Exploit Guard.

Velg Opprett Exploit Guard-policy fra båndet for å opprette en ny policy.

- Hvis du vil redigere en eksisterende policy, velger du policyen, og deretter velger du Egenskaper fra båndet eller høyreklikkmenyen. Rediger alternativet Konfigurer nettverksbeskyttelse fra fanen Nettverksbeskyttelse .

Angi et navn for den nye policyen på Generelt-siden , og kontroller at alternativet nettverksbeskyttelse er aktivert.

Velg én av følgende innstillinger for alternativet Konfigurer nettverksbeskyttelse på siden Nettverksbeskyttelse:

- Blokker

- Overvåking

- Ufør

Fullfør resten av trinnene, og lagre policyen.

Velg Distribuer fra båndet for å distribuere policyen til en samling.

Viktig informasjon om å fjerne Exploit Guard-innstillinger fra en enhet

Når en Exploit Guard-policy distribueres ved hjelp av Configuration Manager, fjernes ikke Exploit Guard-innstillingene fra klientene hvis du fjerner distribusjonen. Hvis du fjerner klientens Exploit Guard-distribusjon, Delete not supported registreres i klientens ExploitGuardHandler.log i Configuration Manager.

Bruk følgende PowerShell-skript i SYSTEM-konteksten for å fjerne Exploit Guard-innstillingene på riktig måte:

$defenderObject = Get-WmiObject -Namespace "root/cimv2/mdm/dmmap" -Class "MDM_Policy_Config01_Defender02" -Filter "InstanceID='Defender' and ParentID='./Vendor/MSFT/Policy/Config'"

$defenderObject.AttackSurfaceReductionRules = $null

$defenderObject.AttackSurfaceReductionOnlyExclusions = $null

$defenderObject.EnableControlledFolderAccess = $null

$defenderObject.ControlledFolderAccessAllowedApplications = $null

$defenderObject.ControlledFolderAccessProtectedFolders = $null

$defenderObject.EnableNetworkProtection = $null

$defenderObject.Put()

$exploitGuardObject = Get-WmiObject -Namespace "root/cimv2/mdm/dmmap" -Class "MDM_Policy_Config01_ExploitGuard02" -Filter "InstanceID='ExploitGuard' and ParentID='./Vendor/MSFT/Policy/Config'"

$exploitGuardObject.ExploitProtectionSettings = $null

$exploitGuardObject.Put()

Se også

- Nettverksbeskyttelse

- Nettverksbeskyttelse for Linux

- Nettverksbeskyttelse for macOS

- Nettverksbeskyttelse og TCP-treveis håndtrykk

- Evaluer nettverksbeskyttelse

- Feilsøk nettverksbeskyttelse

Tips

Vil du lære mer? Engage med Microsoft Security-fellesskapet i teknisk fellesskap: Microsoft Defender for endepunkt teknisk fellesskap.