Beskytt nettverket

Gjelder for:

- Microsoft Defender for endepunkt plan 1

- Microsoft Defender for endepunkt plan 2

- Microsoft Defender XDR

- Microsoft Defender Antivirus

Plattformer

- Windows

- macOS

- Linux

Vil du oppleve Microsoft Defender for endepunkt? Registrer deg for en gratis prøveversjon.

Oversikt over nettverksbeskyttelse

Nettverksbeskyttelse bidrar til å beskytte enheter mot Internett-baserte hendelser. Nettverksbeskyttelse er en funksjon for reduksjon av angrepsoverflaten. Det bidrar til å hindre ansatte i å få tilgang til farlige domener gjennom programmer. Domener som er vert for phishing-svindel, utnyttelser og annet skadelig innhold på Internett, anses som farlige. Nettverksbeskyttelse utvider omfanget av Microsoft Defender SmartScreen for å blokkere all utgående HTTP(S)-trafikk som forsøker å koble til kilder med lavt omdømme (basert på domenet eller vertsnavnet).

Nettverksbeskyttelse utvider beskyttelsen i webbeskyttelsen til operativsystemnivå, og er en kjernekomponent for webinnholdsfiltrering (WCF). Den gir nettbeskyttelsesfunksjonaliteten som finnes i Microsoft Edge, til andre støttede nettlesere og programmer som ikke er nettlesere. Nettverksbeskyttelse gir også synlighet og blokkering av indikatorer for kompromisser (IOCer) når de brukes med gjenkjenning og respons for endepunkt. Nettverksbeskyttelse fungerer for eksempel med egendefinerte indikatorer som du kan bruke til å blokkere bestemte domener eller vertsnavn.

Nettverksbeskyttelsesdekning

Tabellen nedenfor oppsummerer dekningsområder for nettverksbeskyttelse.

| Funksjon | Microsoft Edge | Tredjeparts nettlesere | Prosesser som ikke er nettlesere (f.eks. PowerShell) |

|---|---|---|---|

| Beskyttelse mot webtrusler | SmartScreen må være aktivert | Nettverksbeskyttelsen må være i blokkmodus | Nettverksbeskyttelsen må være i blokkmodus |

| Egendefinerte indikatorer | SmartScreen må være aktivert | Nettverksbeskyttelsen må være i blokkmodus | Nettverksbeskyttelsen må være i blokkmodus |

| Filtrering av nettinnhold | SmartScreen må være aktivert | Nettverksbeskyttelsen må være i blokkmodus | Støttes ikke |

Obs!

På Mac og Linux må du ha nettverksbeskyttelse i blokkmodus for å få støtte for disse funksjonene i Edge. I Windows overvåker ikke nettverksbeskyttelse Microsoft Edge. Når det gjelder andre prosesser enn Microsoft Edge og Internet Explorer, drar nettbeskyttelsesscenarioer nytte av nettverksbeskyttelse for inspeksjon og håndhevelse.

- IP støttes for alle tre protokollene (TCP, HTTP og HTTPS (TLS)).

- Bare enkle IP-adresser støttes (ingen CIDR-blokker eller IP-områder) i egendefinerte indikatorer.

- Krypterte URL-adresser (fullstendig bane) kan bare blokkeres på førsteparts nettlesere (Internet Explorer, Edge).

- Krypterte NETTADRESSEr (bare FQDN) kan blokkeres i tredjeparts nettlesere (det vil eksempelvis annet enn Internet Explorer, Edge).

- Fullstendige baneblokker for URL-adresse kan brukes for ukrypterte URL-adresser.

Det kan være opptil to timers ventetid (vanligvis mindre) mellom tidspunktet handlingen utføres, og nettadressen og IP-adressen blokkeres.

Se denne videoen for å lære hvordan nettverksbeskyttelse bidrar til å redusere angrepsoverflaten på enhetene dine fra phishingsvindel, utnyttelser og annet skadelig innhold.

Krav til nettverksbeskyttelse

Nettverksbeskyttelse krever Windows 10 eller 11 (Pro eller Enterprise), Windows Server versjon 1803 eller nyere, macOS versjon 11 eller nyere, eller Defender-støttede Linux-versjoner, og Microsoft Defender Antivirus sanntidsbeskyttelse.

| Windows-versjon | Microsoft Defender Antivirus |

|---|---|

| Windows 10 versjon 1709 eller nyere, Windows 11, Windows Server 1803 eller nyere | Kontroller at Microsoft Defender antivirusbeskyttelse i sanntid, overvåking av virkemåte og skybasert beskyttelse er aktivert (aktiv) |

| Windows Server 2012 R2 og Windows Server 2016 med den enhetlige agenten | Plattformoppdatering versjon 4.18.2001.x.x eller nyere |

Hvorfor nettverksbeskyttelse er viktig

Nettverksbeskyttelse er en del av angrepsgruppen for overflatereduksjon i Microsoft Defender for endepunkt. Nettverksbeskyttelse gjør det mulig for nettverkslaget å blokkere nettadresser og IP-adresser. Nettverksbeskyttelse kan blokkere tilgang til nettadresser ved hjelp av bestemte nettlesere og standard nettverkstilkoblinger. Som standard beskytter nettverksbeskyttelse datamaskinene mot kjente skadelige nettadresser ved hjelp av SmartScreen-feeden, som blokkerer skadelige nettadresser på en måte som ligner på SmartScreen i Microsoft Edge-nettleseren. Nettverksbeskyttelsesfunksjonaliteten kan utvides til:

- Blokker IP-/URL-adresser fra din egen trusselintelligens (indikatorer)

- Blokkere ikke-helliggjorte tjenester fra Microsoft Defender for Cloud Apps

- Blokkere nettlesertilgang til nettsteder basert på kategori (filtrering av nettinnhold)

Nettverksbeskyttelse er en viktig del av Microsofts beskyttelses- og responsstakk.

Tips

Hvis du vil ha mer informasjon om nettverksbeskyttelse for Windows Server, Linux, MacOS og Mobile Threat Defense (MTD), kan du se Proaktivt jakt etter trusler med avansert jakt.

Blokker kommando- og kontrollangrep

Kommando- og kontrollserverdatamaskiner (C2) brukes av ondsinnede brukere til å sende kommandoer til systemer som tidligere var kompromittert av skadelig programvare. C2-angrep skjules vanligvis i skybaserte tjenester som fildeling og nettposttjenester, slik at C2-serverne kan unngå gjenkjenning ved å blande seg inn i vanlig trafikk.

C2-servere kan brukes til å starte kommandoer som kan:

- Stjele data

- Kontrollere kompromitterte datamaskiner i et botnet

- Forstyrre legitime programmer

- Spre skadelig programvare, for eksempel løsepengevirus

Nettverksbeskyttelseskomponenten i Defender for Endpoint identifiserer og blokkerer tilkoblinger til C2-infrastrukturer som brukes i menneskedrevne ransomware-angrep, ved hjelp av teknikker som maskinlæring og intelligent indikator-of-compromise (IoC)-identifikasjon.

Nettverksbeskyttelse: C2-gjenkjenning og utbedring

I sin første form, ransomware er en vare trussel, forhåndsprogrammert og fokusert på begrensede, spesifikke resultater (for eksempel kryptere en datamaskin). Løsepengevirus har imidlertid utviklet seg til en sofistikert trussel som er menneskedrevet, adaptiv og fokusert på større skala og mer utbredte resultater, som å holde en hel organisasjons eiendeler eller data for løsepenger.

Støtte for kommando- og kontrollservere (C2) er en viktig del av denne utviklingen av løsepengevirus, og er det som gjør at disse angrepene kan tilpasse seg miljøet de retter seg mot. Hvis du bryter koblingen til kommando- og kontrollinfrastrukturen, stoppes fremdriften av et angrep til neste fase. Hvis du vil ha mer informasjon om gjenkjenning og utbedring av C2, kan du se Oppdage og utbedre kommando- og kontrollangrep på nettverkslaget.

Nettverksbeskyttelse: Nye varsler

| Ny tilordning | Svarkategori | Kilder |

|---|---|---|

| phishing | Phishing | SmartScreen |

| ondsinnet | Ondsinnet | SmartScreen |

| kommando og kontroll | C2 | SmartScreen |

| kommando og kontroll | COCO | SmartScreen |

| ondsinnet | Klarerte | SmartScreen |

| av IT-administratoren | CustomBlockList | |

| av IT-administratoren | CustomPolicy |

Obs!

customAllowList genererer ikke varsler på endepunkter.

Nye varsler for fastsettelse av nettverksbeskyttelse

En ny, offentlig tilgjengelig funksjon i nettverksbeskyttelse bruker funksjoner i SmartScreen til å blokkere phishing-aktiviteter fra ondsinnede kommando- og kontrollområder.

Når en sluttbruker prøver å besøke et nettsted i et miljø der nettverksbeskyttelse er aktivert, er tre scenarioer mulig:

- Nettadressen har et kjent godt rykte – i dette tilfellet får brukeren tilgang uten hindring, og det vises ingen varsel på endepunktet. I praksis er domenet eller NETTADRESSEn satt til Tillatt.

- Nettadressen har et ukjent eller usikkert omdømme - Brukerens tilgang er blokkert, men med muligheten til å omgå (oppheve blokkeringen) av blokken. I praksis er domenet eller url-adressen satt til Overvåking.

- Nettadressen har et kjent dårlig (ondsinnet) rykte – brukeren er forhindret fra å få tilgang. I praksis er domenet eller url-adressen satt til Blokker.

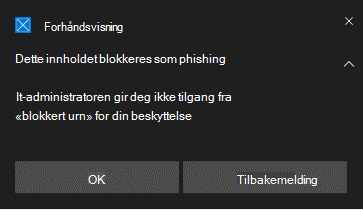

Varselopplevelse

En bruker besøker et nettsted:

Hvis nettadressen har et ukjent eller usikkert omdømme, vil et varsel gi brukeren følgende alternativer:

OK – varselet slippes (fjernes), og forsøket på å få tilgang til området avsluttes.

Opphev blokkeringen – brukeren har tilgang til området i 24 timer. Da kan blokken sendes på nytt. Brukeren kan fortsette å bruke Opphev blokkeringen for å få tilgang til nettstedet inntil administratoren forbyr (blokkerer) nettstedet, og dermed fjerner du alternativet for å oppheve blokkeringen.

Tilbakemelding – varselet presenterer brukeren med en kobling for å sende inn en billett, som brukeren kan bruke til å sende inn tilbakemelding til administratoren i et forsøk på å rettferdiggjøre tilgang til nettstedet.

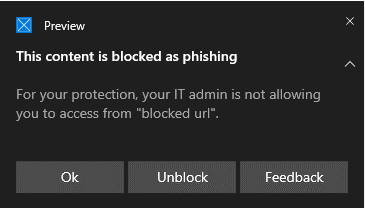

Obs!

Bildene som vises her for varselopplevelse og blokkeringsopplevelse (nedenfor) lister begge opp «blokkert nettadresse» som eksempelplassholdertekst. i et fungerende miljø vil den faktiske nettadressen eller domenet bli oppført.

Blokker opplevelse

En bruker besøker et nettsted:

- Hvis nettadressen har et dårlig rykte, vil et varsel presentere brukeren med følgende alternativer:

Ok Varselet slippes (fjernes), og forsøket på å få tilgang til området avsluttes.

Tilbakemelding Toast-varselet presenterer brukeren med en kobling for å sende inn en billett, som brukeren kan bruke til å sende inn tilbakemelding til administratoren i et forsøk på å rettferdiggjøre tilgang til nettstedet.

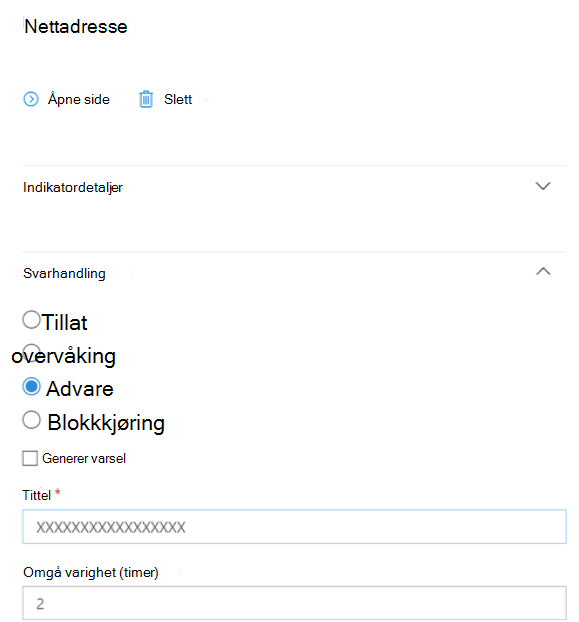

Opphev blokkeringen av SmartScreen

Med indikatorer i Defender for endepunkt kan administratorer tillate sluttbrukere å hoppe over advarsler som genereres for enkelte nettadresser og IP-er. Avhengig av hvorfor nettadressen ble blokkert, kan det hende at det kan tilby muligheten til å oppheve blokkeringen av nettstedet i opptil 24 timer når det oppstår en SmartScreen-blokk. I slike tilfeller vises et Windows Sikkerhet varsel, slik at sluttbrukeren kan oppheve blokkeringen av nettadressen eller IP-adressen for den definerte tidsperioden.

Microsoft Defender for endepunkt administratorer kan konfigurere Funksjonalitet for smartscreen-opphev blokkeringen i Microsoft Defender-portalen ved hjelp av en «tillat»-indikator for IP-er, nettadresser og domener.

Se Opprette indikatorer for IP-er og nettadresser/domener.

Bruk av nettverksbeskyttelse

Nettverksbeskyttelse er aktivert per enhet, som vanligvis gjøres ved hjelp av administrasjonsinfrastrukturen. Hvis du vil ha informasjon om støttede metoder, kan du se Slå på nettverksbeskyttelse.

Obs!

Microsoft Defender Antivirus må være aktiv for å aktivere nettverksbeskyttelse.

Du kan aktivere nettverksbeskyttelse i overvåkingsmodus eller blokkeringsmodus . Hvis du vil evaluere virkningen av å aktivere nettverksbeskyttelse før du faktisk blokkerer IP-adresser eller nettadresser, kan du aktivere nettverksbeskyttelse i overvåkingsmodus for tid til å samle inn data om hva som ville blitt blokkert. Overvåkingsmodus logger når sluttbrukere har koblet til en adresse eller et område som ellers ville blitt blokkert av nettverksbeskyttelse. Vær oppmerksom på at for at indikatorer for kompromiss (IoC) eller nettinnholdsfiltrering (WCF) skal fungere, må nettverksbeskyttelsen være i «blokkmodus»

Hvis du vil ha informasjon om nettverksbeskyttelse for Linux og macOS, kan du se: Nettverksbeskyttelse for Linux og nettverksbeskyttelse for macOS.

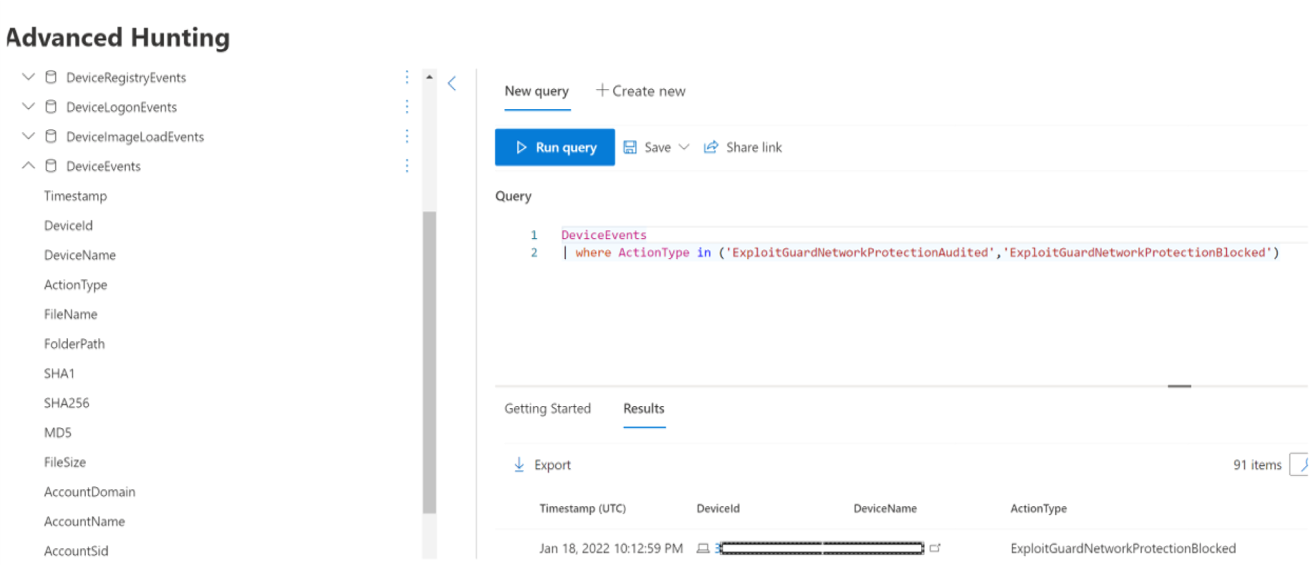

Avansert jakt

Hvis du bruker avansert jakt til å identifisere overvåkingshendelser, har du opptil 30 dagers logg tilgjengelig fra konsollen. Se avansert jakt.

Du finner overvåkingshendelsene i Avansert jakt i Defender for Endpoint-portalen (https://security.microsoft.com).

Overvåkingshendelser er i DeviceEvents med en ActionType av ExploitGuardNetworkProtectionAudited. Blokker vises med en Handlingstype av ExploitGuardNetworkProtectionBlocked.

Her er en eksempelspørring for å vise nettverksbeskyttelseshendelser for tredjeparts nettlesere:

DeviceEvents

|where ActionType in ('ExploitGuardNetworkProtectionAudited','ExploitGuardNetworkProtectionBlocked')

Tips

Disse oppføringene inneholder data i AdditionalFields-kolonnen som gir deg god informasjon om handlingen. Hvis du utvider AdditionalFields , kan du også hente feltene IsAudit, ResponseCategory og DisplayName.

Her er et annet eksempel:

DeviceEvents

|where ActionType contains "ExploitGuardNetworkProtection"

|extend ParsedFields=parse_json(AdditionalFields)

|project DeviceName, ActionType, Timestamp, RemoteUrl, InitiatingProcessFileName, IsAudit=tostring(ParsedFields.IsAudit), ResponseCategory=tostring(ParsedFields.ResponseCategory), DisplayName=tostring(ParsedFields.DisplayName)

|sort by Timestamp desc

Svarkategorien forteller deg hva som forårsaket hendelsen, for eksempel:

| ResponseCategory | Funksjon som er ansvarlig for arrangementet |

|---|---|

| CustomPolicy | WCF |

| CustomBlockList | Egendefinerte indikatorer |

| CasbPolicy | Defender for Cloud Apps |

| Ondsinnet | Netttrusler |

| Phishing | Netttrusler |

Hvis du vil ha mer informasjon, kan du se Feilsøke endepunktblokker.

Vær oppmerksom på at Microsoft Defender SmartScreen-hendelser for Microsoft Edge-nettleseren spesifikt trenger en annen spørring:

DeviceEvents

| where ActionType == "SmartScreenUrlWarning"

| extend ParsedFields=parse_json(AdditionalFields)

| project DeviceName, ActionType, Timestamp, RemoteUrl, InitiatingProcessFileName

Du kan bruke den resulterende listen over nettadresser og IP-er til å finne ut hva som ville ha blitt blokkert hvis enheten var i blokkmodus, og hvilken funksjon som blokkerte dem. Se gjennom hvert element i listen for å identifisere URL-adresser eller IP-er, uansett om det er nødvendig for miljøet ditt. Hvis du finner oppføringer som er overvåket, som er kritiske for miljøet ditt, kan du opprette en indikator for å tillate dem i nettverket. Tillat url-adresse / IP-indikatorer har forrang over en hvilken som helst blokk.

Når du har opprettet en indikator, kan du se på hvordan du løser det underliggende problemet:

- SmartScreen – be om gjennomgang

- Indikator – endre eksisterende indikator

- MCA – se gjennom app som ikke er helliggjort

- WCF – be om rekategorisering

Ved hjelp av disse dataene kan du ta en informert beslutning om å aktivere nettverksbeskyttelse i blokkmodus. Se Prioritetsrekkefølgen for nettverksbeskyttelsesblokker.

Obs!

Siden dette er en innstilling per enhet, kan du bare la dem være på revisjon hvis det finnes enheter som ikke kan flytte til blokkmodus, før du kan rette opp utfordringen, og du vil fortsatt motta overvåkingshendelsene.

Hvis du vil ha informasjon om hvordan du rapporterer falske positiver, kan du se Rapporter falske positiver.

Hvis du vil ha mer informasjon om hvordan du oppretter dine egne Power BI-rapporter, kan du se Opprette egendefinerte rapporter ved hjelp av Power BI.

Konfigurere nettverksbeskyttelse

Hvis du vil ha mer informasjon om hvordan du aktiverer nettverksbeskyttelse, kan du se Aktivere nettverksbeskyttelse. Bruk gruppepolicy, PowerShell eller MDM-CSPer til å aktivere og administrere nettverksbeskyttelse i nettverket.

Når du har aktivert nettverksbeskyttelse, må du kanskje konfigurere nettverket eller brannmuren til å tillate tilkoblinger mellom endepunktenhetene og nettjenestene:

.smartscreen.microsoft.com.smartscreen-prod.microsoft.com

Vise nettverksbeskyttelseshendelser

Nettverksbeskyttelse fungerer best med Microsoft Defender for endepunkt, som gir deg detaljert rapportering av beskyttelseshendelser og -blokker som en del av scenarioer for varslingsundersøkelser.

Når nettverksbeskyttelse blokkerer en tilkobling, vises et varsel fra handlingssenteret. Sikkerhetsoperasjonsteamet kan tilpasse varselet med organisasjonens detaljer og kontaktinformasjon. I tillegg kan individuelle regler for reduksjon av angrepsoverflater aktiveres og tilpasses for å passe til bestemte teknikker som skal overvåkes.

Du kan også bruke overvåkingsmodus til å evaluere hvordan nettverksbeskyttelse ville påvirke organisasjonen hvis den ble aktivert.

Se gjennom nettverksbeskyttelseshendelser i Microsoft Defender-portalen

Defender for Endpoint gir detaljert rapportering av hendelser og blokker som en del av scenarioene for varslingsundersøkelser. Du kan vise disse detaljene i Microsoft Defender-portalen (https://security.microsoft.com) i varslerkøen eller ved hjelp av avansert jakt. Hvis du bruker overvåkingsmodus, kan du bruke avansert jakt for å se hvordan innstillingene for nettverksbeskyttelse ville påvirke miljøet ditt hvis de ble aktivert.

Se gjennom nettverksbeskyttelseshendelser i Windows Hendelsesliste

Du kan se gjennom hendelsesloggen i Windows for å se hendelser som opprettes når nettverksbeskyttelsesblokker (eller revisjoner) får tilgang til en skadelig IP-adresse eller et domene:

Velg OK.

Denne prosedyren oppretter en egendefinert visning som filtrerer for å bare vise følgende hendelser relatert til nettverksbeskyttelse:

| Hendelses-ID | Beskrivelse |

|---|---|

| 5007 | Hendelse når innstillingene endres |

| 1125 | Hendelse når nettverksbeskyttelse utløses i overvåkingsmodus |

| 1126 | Hendelse når nettverksbeskyttelse utløses i blokkmodus |

Nettverksbeskyttelse og TCP-treveis håndtrykk

Med nettverksbeskyttelse bestemmes det om tilgang til et område skal tillates eller blokkeres etter fullføring av treveis håndtrykk via TCP/IP. Når et nettsted blokkeres av nettverksbeskyttelse, kan du derfor se en handlingstype ConnectionSuccess under DeviceNetworkEvents i Microsoft Defender-portalen, selv om området ble blokkert.

DeviceNetworkEvents rapporteres fra TCP-laget, og ikke fra nettverksbeskyttelse. Når det treveis håndtrykket er fullført, tillates eller blokkeres tilgang til nettstedet av nettverksbeskyttelse.

Her er et eksempel på hvordan dette fungerer:

La oss si at en bruker prøver å få tilgang til et nettsted på enheten sin. Nettstedet driftes tilfeldigvis på et farlig domene, og det bør blokkeres av nettverksbeskyttelse.

Det treveis håndtrykket via TCP/IP starter. Før den fullføres, logges en

DeviceNetworkEventshandling, ogActionTypeden er oppført somConnectionSuccess. Men så snart treveis håndtrykkprosessen er fullført, blokkerer nettverksbeskyttelsen tilgangen til nettstedet. Alt dette skjer raskt. En lignende prosess oppstår med Microsoft Defender SmartScreen. Det er når det treveis håndtrykket fullfører at en bestemmelse er gjort, og tilgang til et nettsted er enten blokkert eller tillatt.I Microsoft Defender-portalen vises et varsel i varslingskøen. Detaljer om dette varselet omfatter både

DeviceNetworkEventsogAlertEvidence. Du kan se at området ble blokkert, selv om du også har etDeviceNetworkEventselement med Handlingstype forConnectionSuccess.

Viktige faktorer for windows virtuelt skrivebord som kjører Windows 10 Enterprise flerøkt

På grunn av multibrukerkarakteren til Windows 10 Enterprise, må du huske på følgende punkter:

Nettverksbeskyttelse er en funksjon for hele enheten og kan ikke rettes mot bestemte brukerøkter.

Policyer for filtrering av nettinnhold er også enhetsomfattende.

Hvis du trenger å skille mellom brukergrupper, bør du vurdere å opprette separate vertsutvalg og oppgaver for Windows Virtual Desktop.

Test nettverksbeskyttelse i overvåkingsmodus for å vurdere virkemåten før den rulles ut.

Vurder å endre størrelsen på distribusjonen hvis du har et stort antall brukere eller et stort antall økter med flere brukere.

Alternativ for nettverksbeskyttelse

For Windows Server 2012R2/2016 enhetlig MDE klient, Windows Server versjon 1803 eller nyere, Windows Server 2019 eller nyere, og Windows 10 Enterprise Multi-Session 1909 og nyere, som brukes i Windows Virtual Desktop på Azure, kan nettverksbeskyttelse for Microsoft Edge aktiveres ved hjelp av følgende metode:

Bruk Aktiver nettverksbeskyttelse , og følg instruksjonene for å bruke policyen.

Utfør følgende PowerShell-kommandoer:

Set-MpPreference -EnableNetworkProtection EnabledSet-MpPreference -AllowNetworkProtectionOnWinServer 1Set-MpPreference -AllowNetworkProtectionDownLevel 1Set-MpPreference -AllowDatagramProcessingOnWinServer 1Obs!

I noen tilfeller, avhengig av infrastruktur, trafikkvolum og andre forhold,

Set-MpPreference -AllowDatagramProcessingOnWinServer 1kan det ha innvirkning på nettverksytelsen.

Nettverksbeskyttelse for Windows Servers

Følgende er informasjon som er spesifikk for Windows-servere.

Kontroller at nettverksbeskyttelse er aktivert

Kontroller om nettverksbeskyttelse er aktivert på en lokal enhet ved hjelp av Registry Redaktør.

Velg Start-knappen på oppgavelinjen, og skriv regedit for å åpne registeret Redaktør.

Velg HKEY_LOCAL_MACHINE fra sidemenyen.

Naviger gjennom de nestede menyene tilPROGRAMVAREpolicyer>>Microsoft>Windows Defender>Windows Defender Exploit Guard>Network Protection.

(Hvis nøkkelen ikke finnes, går du til PROGRAMVARE>Microsoft>Windows Defender>Windows Defender Exploit Guard>Nettverksbeskyttelse)

Velg EnableNetworkProtection for å se gjeldende tilstand for nettverksbeskyttelse på enheten:

- 0 = Av

- 1 = På (aktivert)

- 2 = overvåkingsmodus

Hvis du vil ha mer informasjon, kan du se: Aktivere nettverksbeskyttelse

Forslag til nettverksbeskyttelse

For Windows Server 2012R2/2016 enhetlig MDE klient, Windows Server versjon 1803 eller nyere, Windows Server 2019 eller nyere, og Windows 10 Enterprise Multi-Session 1909 og nyere (brukes i Windows Virtual Desktop på Azure), finnes det flere registernøkler som må være aktivert:

\ HKEY_LOCAL_MACHINEPROGRAMVARE\Microsoft\Windows Defender\Windows Defender Exploit Guard\Nettverksbeskyttelse

- AllowNetworkProtectionOnWinServer (dword) 1 (heksadesimal)

- EnableNetworkProtection (dword) 1 (hex)

- AllowNetworkProtectionDownLevel (dword) 1 (hex) – bare Windows Server 2012R2 og Windows Server 2016

Obs!

Avhengig av infrastruktur, trafikkvolum og andre forhold, kan HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows Defender \NIS\Consumers\IPS - AllowDatagramProcessingOnWinServer (dword) 1 (hex) ha innvirkning på nettverksytelsen.

Hvis du vil ha mer informasjon, kan du se: Aktivere nettverksbeskyttelse

Konfigurasjon av Windows Servers og Windows Multi-session krever PowerShell

For Windows Servers og Windows Multi-session finnes det flere elementer du må aktivere ved hjelp av PowerShell-cmdleter. For Windows Server 2012R2/2016 samlet MDE klient, Windows Server versjon 1803 eller nyere, Windows Server 2019 eller nyere, og Windows 10 Enterprise Multi-Session 1909 og nyere, brukt i Windows Virtual Desktop på Azure.

- Set-MpPreference -EnableNetworkProtection aktivert

- Set-MpPreference -AllowNetworkProtectionOnWinServer 1

- Set-MpPreference -AllowNetworkProtectionDownLevel 1

- Set-MpPreference –AllowDatagramProcessingOnWinServer 1

Obs!

I noen tilfeller kan Set-MpPreference -AllowDatagramProcessingOnWinServer 1 ha en effekt på nettverksytelsen, avhengig av infrastruktur, trafikkvolum og andre forhold.

Feilsøking av nettverksbeskyttelse

På grunn av miljøet der nettverksbeskyttelsen kjører, kan det hende at funksjonen ikke kan oppdage proxy-innstillinger for operativsystemet. I noen tilfeller kan ikke klienter for nettverksbeskyttelse nå skytjenesten. Hvis du vil løse tilkoblingsproblemet, konfigurerer du en statisk proxy for Microsoft Defender Antivirus.

Obs!

Før du starter feilsøkingen, må du angi QUIC-protokollen til deaktivert i nettlesere som brukes. QUIC-protokollen støttes ikke med nettverksbeskyttelsesfunksjonalitet.

Optimalisering av nettverksbeskyttelsesytelse

Nettverksbeskyttelse har nå en ytelsesoptimalisering som gjør at blokkmodus kan starte asynkront å undersøke langvarige tilkoblinger, noe som kan gi en ytelsesforbedring og kan også hjelpe med appkompatibilitetsproblemer. Denne optimaliseringsfunksjonen er aktivert som standard. Du kan deaktivere denne funksjonen ved hjelp av følgende PowerShell-cmdlet:

Set-MpPreference -AllowSwitchToAsyncInspection $false

Se også

- Evaluer nettverksbeskyttelse | Utfør et raskt scenario som demonstrerer hvordan funksjonen fungerer, og hvilke hendelser som vanligvis ville blitt opprettet.

- Aktiver nettverksbeskyttelse | Bruk gruppepolicy, PowerShell eller MDM-CSPer til å aktivere og administrere nettverksbeskyttelse i nettverket.

- Konfigurere funksjoner for reduksjon av angrepsoverflate i Microsoft Intune

- Nettverksbeskyttelse for Linux | Hvis du vil vite mer om hvordan du bruker Microsoft Network Protection for Linux-enheter.

- Nettverksbeskyttelse for macOS | Hvis du vil lære mer om Microsoft Network Protection for macOS

Tips

Vil du lære mer? Engage med Microsoft Security-fellesskapet i teknisk fellesskap: Microsoft Defender for endepunkt teknisk fellesskap.