Merk

Tilgang til denne siden krever autorisasjon. Du kan prøve å logge på eller endre kataloger.

Tilgang til denne siden krever autorisasjon. Du kan prøve å endre kataloger.

Denne artikkelen beskriver distribusjon av Defender for Endpoint på iOS (ved hjelp av Microsoft Defender-appen) med Microsoft Intune firmaportal registrerte enheter. Hvis du vil ha mer informasjon om Microsoft Intune enhetsregistrering, kan du se Registrere iOS- og iPadOS-enheter i Microsoft Intune.

Før du starter

Sørg for at du har tilgang til administrasjonssenteret for Microsoft Intune og Microsoft Defender-portalen.

Sørg for at iOS-registrering er gjort for brukerne. Brukere må ha en Defender for Endpoint-lisens tilordnet for å kunne bruke Microsoft Defender-appen. Se Tilordne lisenser til brukere for instruksjoner om hvordan du tilordner lisenser.

Sørg for at sluttbrukerne har firmaportal-appen installert, har logget på og fullført registreringen.

Obs!

Appen Microsoft Defender er tilgjengelig i Apple App Store.

Denne delen omhandler:

Distribusjonstrinn (gjelder for både overvåkede og enheter uten tilsyn) – Administratorer kan distribuere Defender for Endpoint på iOS via Microsoft Intune firmaportal. Dette trinnet er ikke nødvendig for VPP-apper (volumkjøp).

Fullstendig distribusjon (bare for overvåkede enheter) – Administratorer kan velge å distribuere en av de angitte profilene.

- Kontrollfilter for null berøring (stille) – gir webbeskyttelse uten lokal tilbakekobling av VPN og muliggjør stille pålasting for brukere. Appen installeres og aktiveres automatisk uten at brukerne trenger å åpne appen.

- Kontrollfilter – gir webbeskyttelse uten lokal tilbakekoblings-VPN.

Automatisert pålastingsoppsett (bare for enheter uten tilsyn ) – Administratorer kan automatisere Pålasting for Defender for Endpoint for brukere på to forskjellige måter:

- Pålasting med null berøring (stille) – Microsoft Defender-appen installeres og aktiveres automatisk uten at brukerne trenger å åpne appen.

- Automatisk pålasting av VPN – Defender for ENDpoint VPN-profil konfigureres automatisk uten at brukeren må gjøre det under pålasting. Dette trinnet anbefales ikke i null berøringskonfigurasjoner.

Konfigurasjon av brukerregistrering (bare for Intune brukerregistrerte enheter) – Administratorer kan distribuere og konfigurere Defender for Endpoint-appen på Intune brukerregistrerte enheter også.

Fullfør pålasting og kontrollstatus – dette trinnet gjelder for alle registreringstyper for å sikre at appen er installert på enheten, at pålasting er fullført, og at enheten er synlig i Microsoft Defender portalen. Det kan hoppes over for null berøring (stille) pålasting.

Distribusjonstrinn (gjelder for både overvåkede og enheter uten tilsyn)

Distribuer Defender for endepunkt på iOS via Microsoft Intune firmaportal.

Legg til iOS Store-app

Gå til apper>iOS/iPadOS>Legg til>iOS Store-app i Microsoft Intune administrasjonssenteret, og velg Velg.

Velg Søk i App Store på siden Legg til app, og skriv inn Microsoft Defender i søkefeltet. Velg Microsoft Defender i søkeresultatdelen, og velg Velg.

Velg iOS 15.0 som minimum operativsystem. Se gjennom resten av informasjonen om appen, og velg Neste.

Gå til Obligatorisk-delen i Oppgaver-delen, og velg Legg til gruppe. Deretter kan du velge brukergruppene som du ønsker å målrette mot Defender for Endpoint på iOS-appen. Velg Velg, og velg deretter Neste.

Obs!

Den valgte brukergruppen skal bestå av Microsoft Intune registrerte brukere.

Kontroller at all informasjonen som er angitt, er riktig, i delen Se gjennom + Opprett , og velg deretter Opprett. Om en liten stund skal Defender for Endpoint-appen opprettes, og et varsel skal vises øverst til høyre på siden.

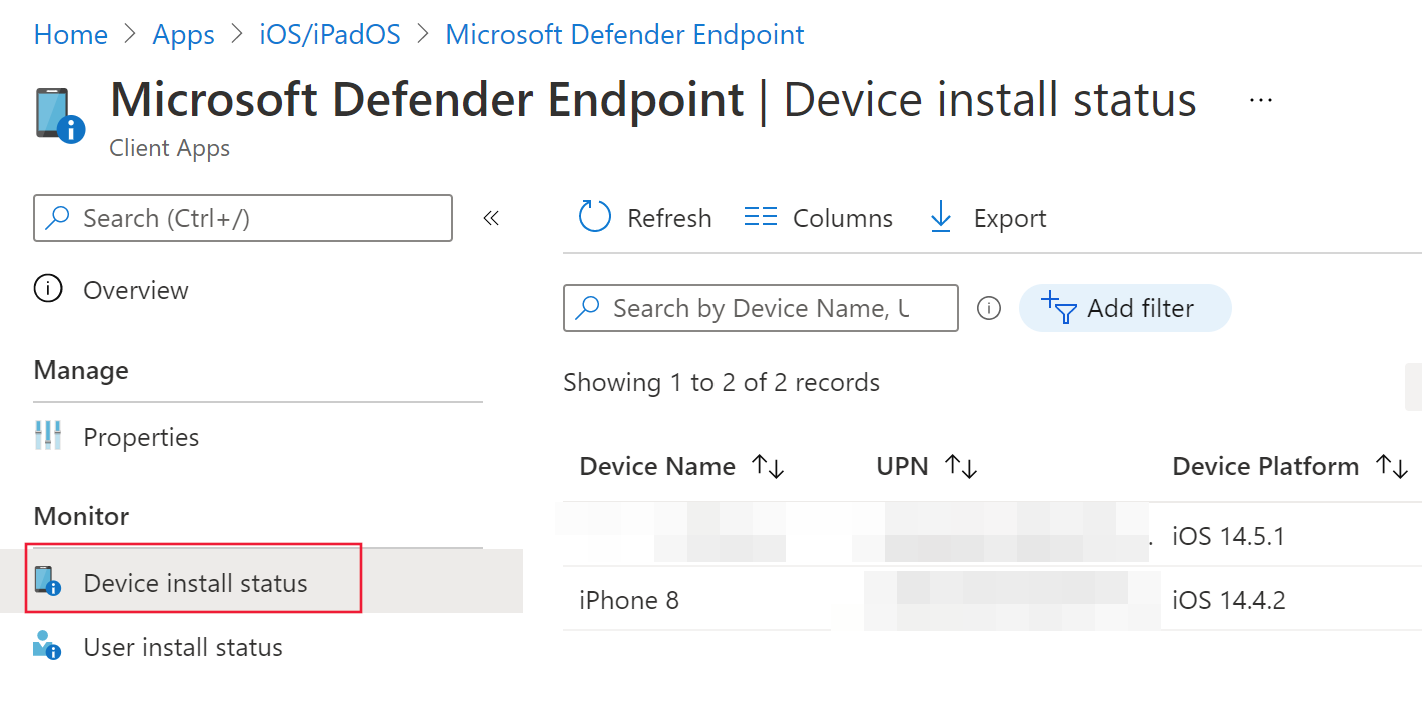

Velg enhetsinstallasjonsstatusen under Overvåk på informasjonssiden for appen som vises, for å bekrefte at enhetsinstallasjonen er fullført.

Fullstendig distribusjon for overvåkede enheter

Microsoft Defender-appen tilbyr forbedrede funksjoner på overvåkede iOS-/iPadOS-enheter ved hjelp av de avanserte administrasjonsfunksjonene på plattformen. Den leverer også Web Protection uten behov for en lokal VPN-konfigurasjon på enheten. Dette sikrer en sømløs brukeropplevelse samtidig som du beskytter mot phishing og andre nettbaserte trusler.

Administratorer kan bruke følgende fremgangsmåte for å konfigurere overvåkede enheter.

Konfigurer overvåket modus via Microsoft Intune

Konfigurer overvåket modus for Microsoft Defender-appen gjennom en policy for appkonfigurasjon og en enhetskonfigurasjonsprofil.

Policy for appkonfigurasjon

Obs!

Denne policyen for appkonfigurasjon for overvåkede enheter gjelder bare for administrerte enheter og bør målrettes mot ALLE administrerte iOS-enheter som anbefalt fremgangsmåte.

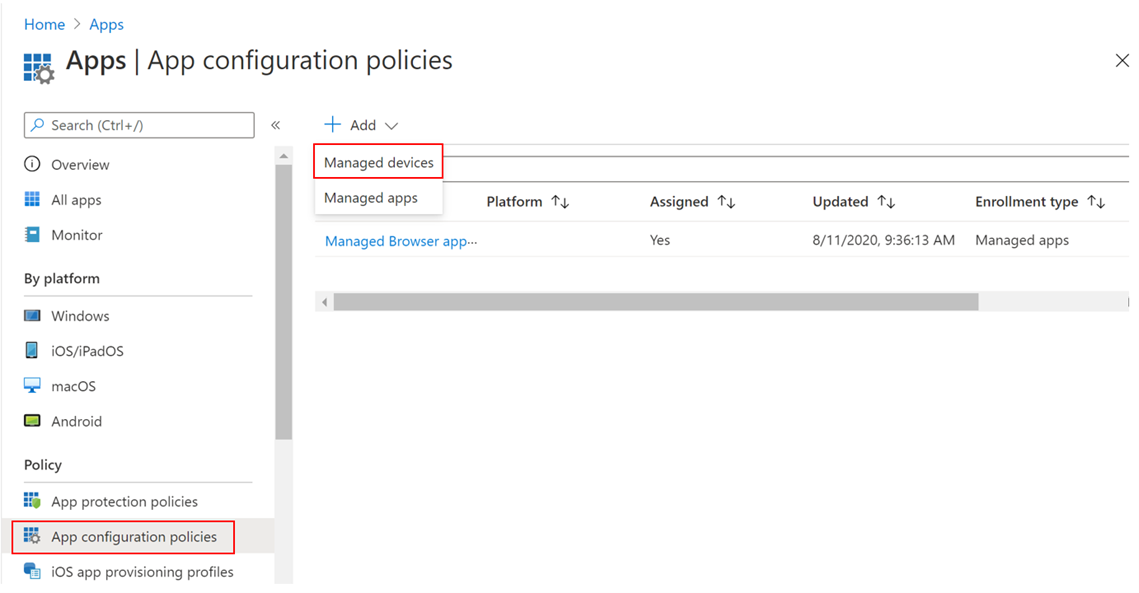

Logg deg på administrasjonssenteret for Microsoft Intune, og gå til>policyer for appkonfigurasjon>legg til. Velg administrerte enheter.

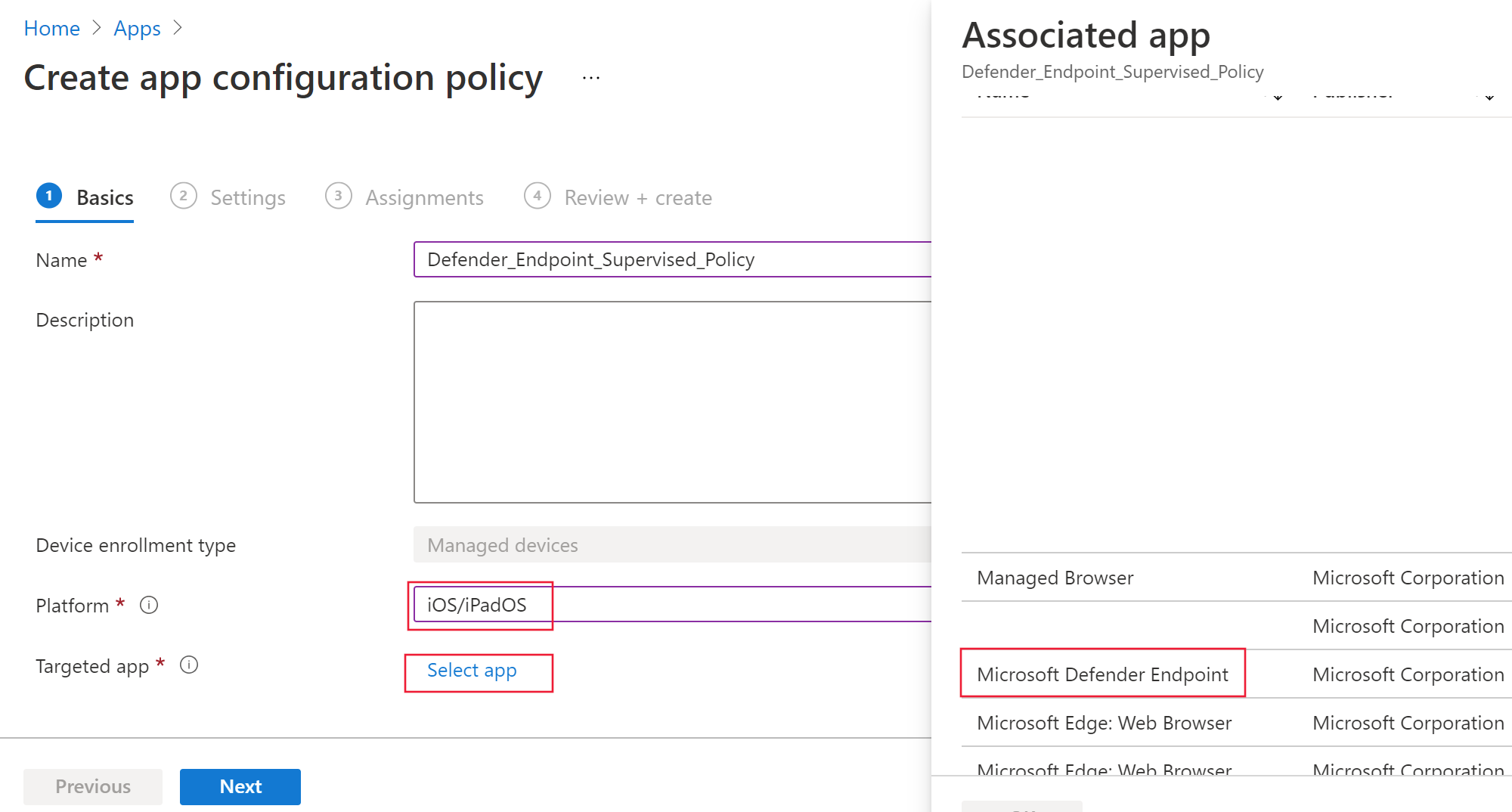

Angi følgende informasjon på siden Opprett policy for appkonfigurasjon :

- Policynavn

- Plattform: Velg iOS/iPadOS

- Målrettet app: Velg Microsoft Defender for endepunkt fra listen

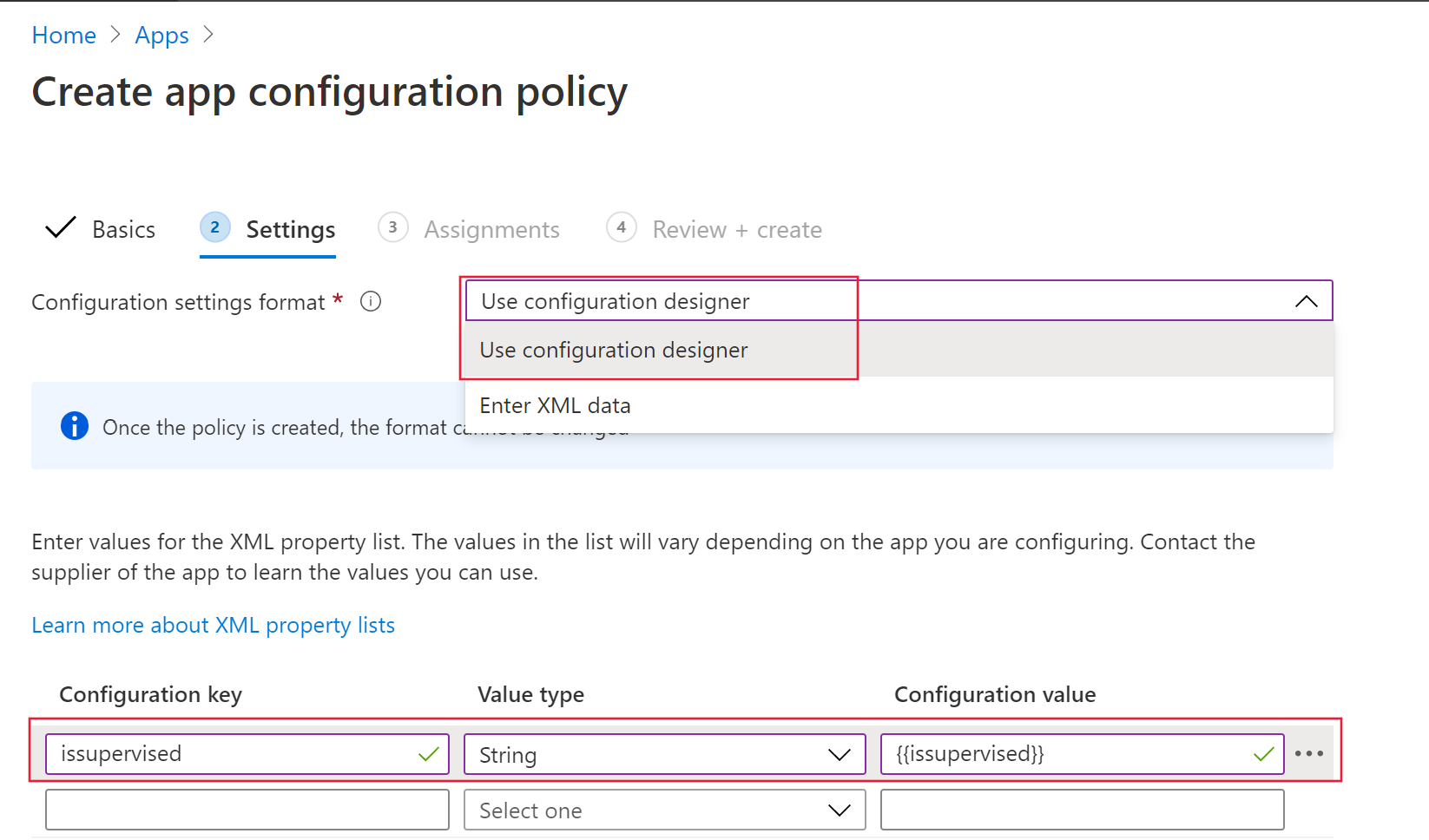

Velg Bruk konfigurasjonsutforming som format i neste skjermbilde. Angi følgende egenskaper:

- Konfigurasjonsnøkkel:

issupervised - Verditype: Streng

- Konfigurasjonsverdi:

{{issupervised}}

- Konfigurasjonsnøkkel:

Velg Neste for å åpne omfangskodesiden . Omfangskoder er valgfrie. Velg Neste for å fortsette.

Velg gruppene som mottar denne profilen, på Oppgaver-siden . I dette scenarioet er det anbefalt fremgangsmåte å målrette mot alle enheter. Hvis du vil ha mer informasjon om hvordan du tilordner profiler, kan du se Tilordne bruker- og enhetsprofiler.

Når du distribuerer til brukergrupper, må brukere logge på enhetene sine før policyen brukes.

Velg Neste.

Velg Opprett når du er ferdig på se gjennom + opprett-siden. Den nye profilen vises i listen over konfigurasjonsprofiler.

Enhetskonfigurasjonsprofil (kontrollfilter)

Obs!

For enheter som kjører iOS/iPadOS (i overvåket modus), finnes det en egendefinert .mobileconfig profil som kalles ControlFilter-profilen . Denne profilen aktiverer Web Protection uten å konfigurere den lokale tilbakekoblings-VPN-en på enheten. Dette gir sluttbrukerne en sømløs opplevelse samtidig som de er beskyttet mot phishing og andre nettbaserte angrep.

ControlFilter-profilen fungerer imidlertid ikke med Always-On VPN (AOVPN) på grunn av plattformbegrensninger.

Administratorer distribuerer en av de gitte profilene.

Kontrollfilter for null berøring (stille) – Denne profilen aktiverer stille pålasting for brukere. Last ned konfigurasjonsprofilen fra ControlFilterZeroTouch.

Kontrollfilter – Last ned konfigurasjonsprofilen fra ControlFilter.

Når profilen er lastet ned, distribuerer du den egendefinerte profilen. Følg disse trinnene:

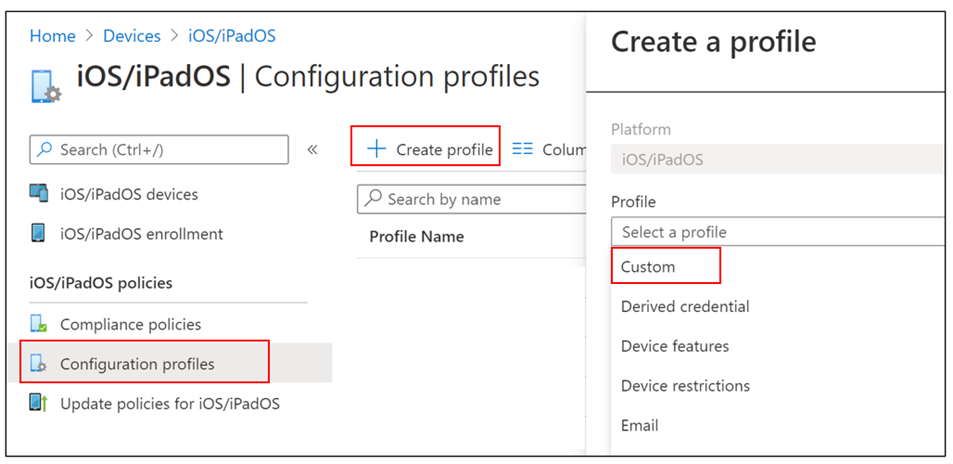

Naviger til enheter>iOS/iPadOS-konfigurasjonsprofiler>>Opprett profil.

Velg Profiltypemaler> og Malnavn>Egendefinert.

Angi et navn på profilen. Når du blir bedt om å importere en konfigurasjonsprofilfil, velger du den som ble lastet ned fra forrige trinn.

Velg enhetsgruppen du vil bruke denne profilen på, i Oppgave-delen. Som en anbefalt fremgangsmåte bør dette brukes på alle administrerte iOS-enheter. Velg Neste.

Obs!

Oppretting av enhetsgruppe støttes i både Defender for Endpoint Plan 1 og Plan 2.

Velg Opprett når du er ferdig på se gjennom + opprett-siden. Den nye profilen vises i listen over konfigurasjonsprofiler.

Automatisert pålastingsoppsett (bare for enheter uten tilsyn)

Administratorer kan automatisere pålasting til Defender for endepunkt for brukere på to forskjellige måter med null berøring (stille) pålasting eller automatisk pålasting av VPN.

Nullberøring (stille) pålasting til Defender for endepunkt

Obs!

Null berøring kan ikke konfigureres på iOS-enheter som er registrert uten brukeraffinitet (brukerfrie enheter eller delte enheter).

Administratorer kan konfigurere Microsoft Defender for endepunkt for stille distribusjon og aktivering. I denne prosessen oppretter administratoren en distribusjonsprofil, og brukeren blir varslet om installasjonen. Defender for Endpoint installeres deretter automatisk uten at brukeren må åpne appen. Følg fremgangsmåten i denne artikkelen for å konfigurere null-berøring eller stille distribusjon av Defender for Endpoint på registrerte iOS-enheter:

Gå til Opprettprofil forkonfigurasjonsprofiler> for enheter i administrasjonssenteret> for Microsoft Intune.

Velg Plattform som iOS/iPadOS, profiltype som maler og malnavn som VPN. Velg Opprett.

Skriv inn et navn for profilen, og velg Neste.

Velg Egendefinert VPN for tilkoblingstype, og skriv inn følgende i basis-VPN-delen :

- Tilkoblingsnavn: Microsoft Defender for endepunkt

- VPN-serveradresse:

127.0.0.1 - Godkjenningsmetode: Brukernavn og passord

- Delt tunnelering:

Disable - VPN-identifikator:

com.microsoft.scmx - Skriv inn nøkkelen

SilentOnboardi nøkkelverdiparene, og angi verdien tilTrue. - Type automatisk VPN:

On-demand VPN - Velg Legg til for Behovsbetingede regler, og velg deretter Jeg vil gjøre følgende: Opprett VPN, og angi deretter at jeg vil begrense til: Alle domener.

- Administratorer kan velge Ja fra Blokkere brukere fra å deaktivere automatisk VPN for å angi at VPN ikke kan deaktiveres på brukernes enhet. Som standard er den ikke konfigurert, og brukere kan bare deaktivere VPN i Innstillinger.

- Hvis du vil tillate brukere å endre veksleknappen for VPN fra appen, legger du til

EnableVPNToggleInApp = TRUEi nøkkelverdiparene. Brukere kan som standard ikke endre veksleknappen fra appen.

Velg Neste , og tilordne profilen til målrettede brukere.

Kontroller at all informasjonen som er angitt, er riktig, i delen Se gjennom + Opprett , og velg deretter Opprett.

Når denne konfigurasjonen er fullført og synkronisert med enheten, utføres følgende handlinger på de målrettede iOS-enhetene:

- Defender for Endpoint distribueres og tas i bruk i stillhet. Enheten er synlig i Microsoft Defender-portalen etter at den er pålastet.

- Et foreløpig varsel sendes til brukerens enhet.

- Webbeskyttelse og andre funksjoner er aktivert.

Av sikkerhetsårsaker som passordendringer, godkjenning med flere faktorer og så videre, kan det i noen tilfeller kreves at sluttbrukeren må logge på Microsoft Defender-appen manuelt.

Svar: For første gangs pålastingsscenarioer mottar sluttbrukerne et stille varsel.

Sluttbrukere bør utføre følgende trinn:

Åpne Microsoft Defender-appen, eller trykk på varslingsmeldingen.

Velg den registrerte bedriftskontoen fra skjermbildet kontovelger.

Logg inn.

Enheten er pålastet og begynner å rapportere til Microsoft Defender-portalen.

B: Sluttbrukerne ser et stille varsel for allerede innebygde enheter.

Åpne Microsoft Defender-appen, eller trykk på varselet.

Logg på når du blir bedt om det av Microsoft Defender-appen.

Etter dette begynner enheten å rapportere til Microsoft Defender-portalen på nytt.

Obs!

- Null berøringsoppsett kan ta opptil 5 minutter å fullføre i bakgrunnen.

- Administratorer kan konfigurere Zero touch onboarding med ZeroTouch Control Filter Profile for overvåkede enheter. I dette tilfellet er ikke VPN-profilen for Defender for Endpoint installert på enheten, og webbeskyttelse leveres av kontrollfilterprofilen.

Automatisk pålasting av VPN-profil (forenklet pålasting)

Obs!

Dette trinnet forenkler pålastingsprosessen ved å konfigurere VPN-profilen. Hvis du bruker Zero touch, trenger du ikke å utføre dette trinnet.

For enheter uten tilsyn brukes et VPN til å levere webbeskyttelsesfunksjonen. Dette er ikke et vanlig VPN og er en lokal/selvløkkende VPN som ikke tar trafikk utenfor enheten.

Administratorer kan konfigurere automatisk registrering av VPN-profil. Dette konfigurerer automatisk VPN-profilen defender for endepunkt uten at brukeren må gjøre det under pålasting.

Gå til Opprettprofil forkonfigurasjonsprofiler> for enheter i administrasjonssenteret> for Microsoft Intune.

Velg Plattform som iOS/iPadOS og profiltype som VPN. Velg Opprett.

Skriv inn et navn for profilen, og velg Neste.

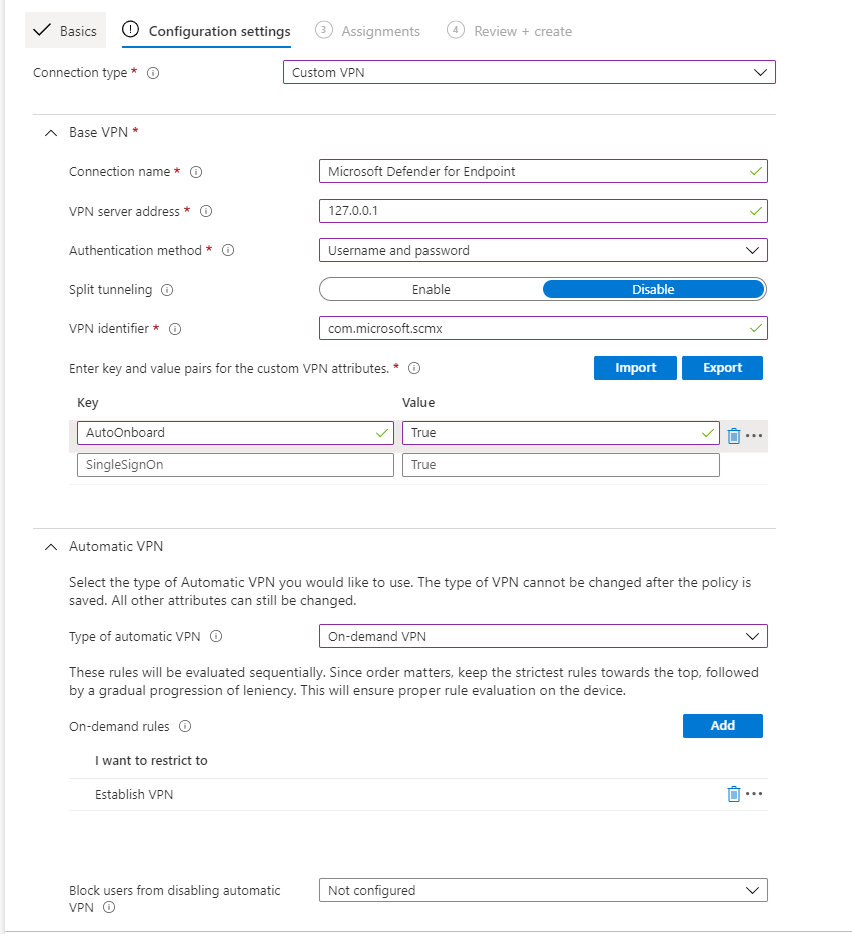

Velg Egendefinert VPN for tilkoblingstype, og skriv inn følgende i basis-VPN-delen :

- Tilkoblingsnavn: Microsoft Defender for endepunkt

- VPN-serveradresse:

127.0.0.1 - Godkjenningsmetode: Brukernavn og passord

- Delt tunnelering:

Disable - VPN-identifikator:

com.microsoft.scmx - Skriv inn nøkkelen

AutoOnboardi nøkkelverdiparene, og angi verdien tilTrue. - Type automatisk VPN: On-demand VPN

- Velg Legg til for behovsbetingede regler , og velg Jeg vil gjøre følgende: Opprett VPN, jeg vil begrense til: Alle domener.

- Administratorer kan velge Ja fra Blokkere brukere fra å deaktivere automatisk VPN for å sikre at VPN ikke kan deaktiveres på en brukers enhet. Som standard er denne innstillingen ikke konfigurert, og brukere kan bare deaktivere VPN i Innstillinger.

- Hvis du vil tillate brukere å endre veksleknappen for VPN fra appen, legger du til

EnableVPNToggleInApp = TRUEi nøkkelverdiparene. Brukere kan som standard ikke endre veksleknappen fra appen.

Velg Neste, og tilordne profilen til målrettede brukere.

Kontroller at all informasjonen som er angitt, er riktig, i delen Se gjennom + Opprett , og velg deretter Opprett.

Konfigurasjon av brukerregistrering (bare for Intune brukerregistrerte enheter)

Microsoft Defender-appen kan distribueres til iOS-enheter med Intune brukerregistrerte enheter ved hjelp av følgende fremgangsmåte.

Administrator

Konfigurer profil for brukerregistrering i Intune. Intune støtter kontodrevet Apple User Enrollment og Apple User Enrollment med firmaportal. Les mer om sammenligningen av de to metodene, og velg én.

Konfigurer plugin-modul for enkel pålogging. Godkjennerapp med SSO-utvidelse er en forutsetning for brukerregistrering på en iOS-enhet.

- Opprett en profil for enhetskonfigurasjon i Intune. Se plugin-modulen microsoft Enterprise SSO for Apple-enheter.

- Sørg for å legge til disse to nøklene i enhetskonfigurasjonsprofilen:

- Appbunt-ID: Inkluder Bunt-ID-en for Defender-appen i denne listen

com.microsoft.scmx - En annen konfigurasjon: Nøkkel:

device_registration; Type:String; Verdi:{{DEVICEREGISTRATION}}

- Appbunt-ID: Inkluder Bunt-ID-en for Defender-appen i denne listen

Konfigurer MDM-nøkkelen for brukerregistrering.

Gå tilkonfigurasjonspolicyer>> for å legge til>administrerte enheter i administrasjonssenteret for apper i administrasjonssenteret for Intune apper.

Gi policyen et navn, og velg deretter Plattform>iOS/iPadOS.

Velg Microsoft Defender for endepunkt som målapp.

Velg Bruk konfigurasjonsutforming på Innstillinger-siden, og legg til

UserEnrollmentEnabledsom nøkkel, med verditypen somString, og verdien satt tilTrue.

Administratorer kan sende Microsoft Defender-appen som en nødvendig VPP-app fra Intune.

Sluttbruker

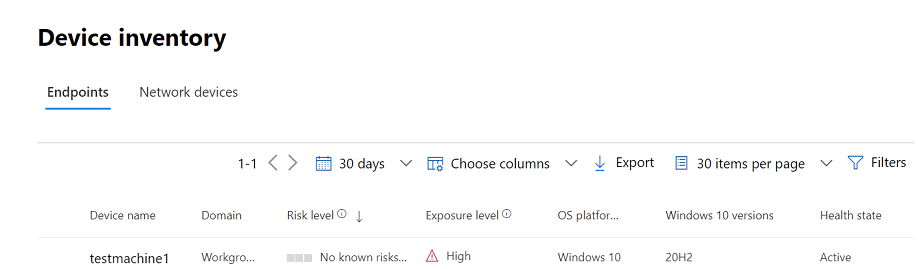

Appen Microsoft Defender er installert på brukernes enheter. Hver bruker logger på og fullfører pålastingsprosessen. Når enheten er pålastet, er den synlig i Microsoft Defender-portalen under Enhetsbeholdning.

Funksjoner og begrensninger som støttes

- Støtter alle gjeldende funksjoner i Defender for endepunkt på iOS. Disse funksjonene inkluderer webbeskyttelse, nettverksbeskyttelse, jailbreak-gjenkjenning, sårbarheter i operativsystemer og apper, og varsling i Microsoft Defender-portalen.

- Null berøring (stille) distribusjon og automatisk pålasting av VPN støttes ikke med brukerregistrering fordi administratorer ikke kan sende en enhetsomfattende VPN-profil med brukerregistrering.

- Bare apper i arbeidsprofilen er synlige for administrasjon av sikkerhetsproblemer.

- Det kan ta opptil 10 minutter før nylig innebygde enheter blir kompatible hvis de er målrettet av samsvarspolicyer.

- Hvis du vil ha mer informasjon, kan du se Begrensninger og funksjoner for brukerregistrering.

Fullfør pålasting og kontroller status

Når Defender for Endpoint på iOS er installert på enheten, ser du appikonet.

Trykk på Ikonet for Defender for Endpoint-appen (Defender), og følg instruksjonene på skjermen for å fullføre trinnene for pålasting. Detaljene inkluderer sluttbrukere som godtar iOS-tillatelser som kreves av Microsoft Defender-appen.

Obs!

Hopp over dette trinnet hvis du konfigurerer pålasting med null berøring (stille). Det er ikke nødvendig å starte programmet manuelt hvis det er konfigurert pålasting med null berøring (stille).

Når pålastingen er fullført, vises enheten på enhetslisten i Microsoft Defender-portalen.