Obs!

Tilgang til denne siden krever autorisasjon. Du kan prøve å logge på eller endre kataloger.

Tilgang til denne siden krever autorisasjon. Du kan prøve å endre kataloger.

Gjelder for:

- Microsoft Defender for endepunkt plan 1

- Microsoft Defender for endepunkt plan 2

- Microsoft Defender XDR

Vil du oppleve Defender for endepunkt? Registrer deg for en gratis prøveperiode.

Obs!

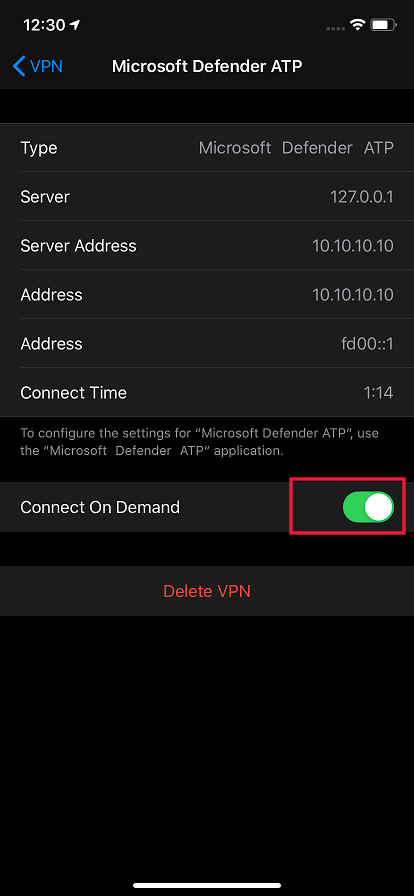

Defender for Endpoint på iOS vil bruke et VPN for å levere webbeskyttelsesfunksjonen. Dette er ikke et vanlig VPN og er en lokal/selvløkkende VPN som ikke tar trafikk utenfor enheten.

Betinget tilgang med Defender for endepunkt på iOS

Microsoft Defender for endepunkt på iOS sammen med Microsoft Intune og Microsoft Entra ID aktiverer aktivering av policyer for enhetssamsvar og betinget tilgang basert på risikopoengsum for enheten. Defender for Endpoint er en MTD-løsning (Mobile Threat Defense) som du kan distribuere for å bruke denne funksjonen via Intune.

Hvis du vil ha mer informasjon om hvordan du konfigurerer betinget tilgang med Defender for endepunkt på iOS, kan du se Defender for endepunkt og Intune.

Webbeskyttelse og VPN

Defender for Endpoint på iOS inkluderer og aktiverer nettbeskyttelse som standard, noe som bidrar til å sikre enheter mot netttrusler og beskytte brukere mot phishing-angrep. Anti-phishing og egendefinerte indikatorer (URL og domene) støttes som en del av webbeskyttelsen. IP-baserte egendefinerte indikatorer støttes for øyeblikket ikke på iOS. Filtrering av nettinnhold støttes for øyeblikket ikke på mobilplattformer (Android og iOS).

Defender for Endpoint på iOS bruker et VPN for å gi denne funksjonen. VPN er lokalt, og i motsetning til tradisjonell VPN sendes ikke nettverkstrafikk utenfor enheten.

Selv om det er aktivert som standard, kan det være noen tilfeller som krever at du deaktiverer VPN. Du vil for eksempel kjøre noen apper som ikke fungerer når et VPN er konfigurert. I slike tilfeller kan du velge å deaktivere VPN fra appen på enheten ved å følge disse trinnene:

Åpne Innstillinger-appen på iOS-enheten, velg Generelt og deretter VPN.

Velg i-knappen for Microsoft Defender for endepunkt.

Slå av Koble til ved behov for å deaktivere VPN.

Obs!

Webbeskyttelse er ikke tilgjengelig når VPN er deaktivert. Hvis du vil aktivere nettbeskyttelse på nytt, åpner du Microsoft Defender for endepunkt-appen på enheten, og deretter velger du Start VPN.

Deaktiver webbeskyttelse

Webbeskyttelse er en av de viktigste funksjonene i Defender for Endpoint, og det krever et VPN for å gi denne funksjonen. VPN-et som brukes, er et lokalt/tilbakekoblings-VPN og ikke et tradisjonelt VPN, men det finnes flere grunner til at kunder kanskje ikke foretrekker VPN. Hvis du ikke vil konfigurere et VPN, kan du deaktivere nettbeskyttelse og distribuere Defender for Endpoint uten denne funksjonen. Andre funksjoner i Defender for Endpoint fortsetter å fungere.

Denne konfigurasjonen er tilgjengelig for både registrerte (MDM)-enheter og avregistrerte (MAM)-enheter. For kunder med MDM kan administratorer konfigurere nettbeskyttelse gjennom administrerte enheter i appkonfigurasjonen. For kunder uten registrering, ved hjelp av MAM, kan administratorer konfigurere nettbeskyttelsen gjennom administrerte apper i appkonfigurasjonen.

Konfigurer webbeskyttelse

Deaktiver webbeskyttelse ved hjelp av MDM

Bruk følgende fremgangsmåte for å deaktivere nettbeskyttelse for registrerte enheter.

Gå til policyer forappkonfigurasjon> for Apper> i administrasjonssenteret for Microsoft IntuneLegg til>administrerte enheter.

Gi policyen et navn, Plattform > iOS/iPadOS.

Velg Microsoft Defender for endepunkt som målapp.

Velg Bruk konfigurasjonsutforming på Innstillinger-siden, og legg deretter til

WebProtectionsom nøkkel, og angi verditypen tilString.- Som standard,

WebProtection = true. En administrator må være konfigurertWebProtection = falsetil å deaktivere webbeskyttelse. - Defender for Endpoint sender livstegnet til Microsoft Defender-portalen når en bruker åpner appen.

- Velg Neste, og tilordne deretter denne profilen til målrettede enheter/brukere.

- Som standard,

Deaktiver webbeskyttelse ved hjelp av MAM

Bruk følgende fremgangsmåte for å deaktivere webbeskyttelse for avregistrerte enheter.

Gå til policyer forappkonfigurasjon> for Apper> i administrasjonssenteret for Microsoft IntuneLegg til>administrerte apper.

Gi policyen et navn.

Velg Microsoft Defender for endepunkt som målapp under Velg offentlige apper.

Legg til

WebProtectionsom nøkkel under Generelle konfigurasjonsinnstillinger på Innstillinger-siden, og angi verdien tilfalse.- Som standard,

WebProtection = true. En administrator kan angiWebProtection = falseat webbeskyttelse skal slås av. - Defender for Endpoint sender livstegnet til Microsoft Defender-portalen når en bruker åpner appen.

- Velg Neste, og tilordne deretter denne profilen til målrettede enheter/brukere.

- Som standard,

Obs!

Nøkkelen WebProtection gjelder ikke for kontrollfilteret i listen over overvåkede enheter. Hvis du vil deaktivere nettbeskyttelse for overvåkede enheter, kan du fjerne kontrollfilterprofilen.

Konfigurer nettverksbeskyttelse

Nettverksbeskyttelse i Microsoft Defender for endepunkt er aktivert som standard. Administratorer kan bruke følgende fremgangsmåte for å konfigurere nettverksbeskyttelse. Denne konfigurasjonen er tilgjengelig for både registrerte enheter via MDM-konfigurasjon og avregistrerte enheter via MAM-konfigurasjon.

Obs!

Bare én policy bør opprettes for nettverksbeskyttelse, enten via MDM eller MAM. Initialisering av nettverksbeskyttelse krever at sluttbrukeren åpner appen én gang.

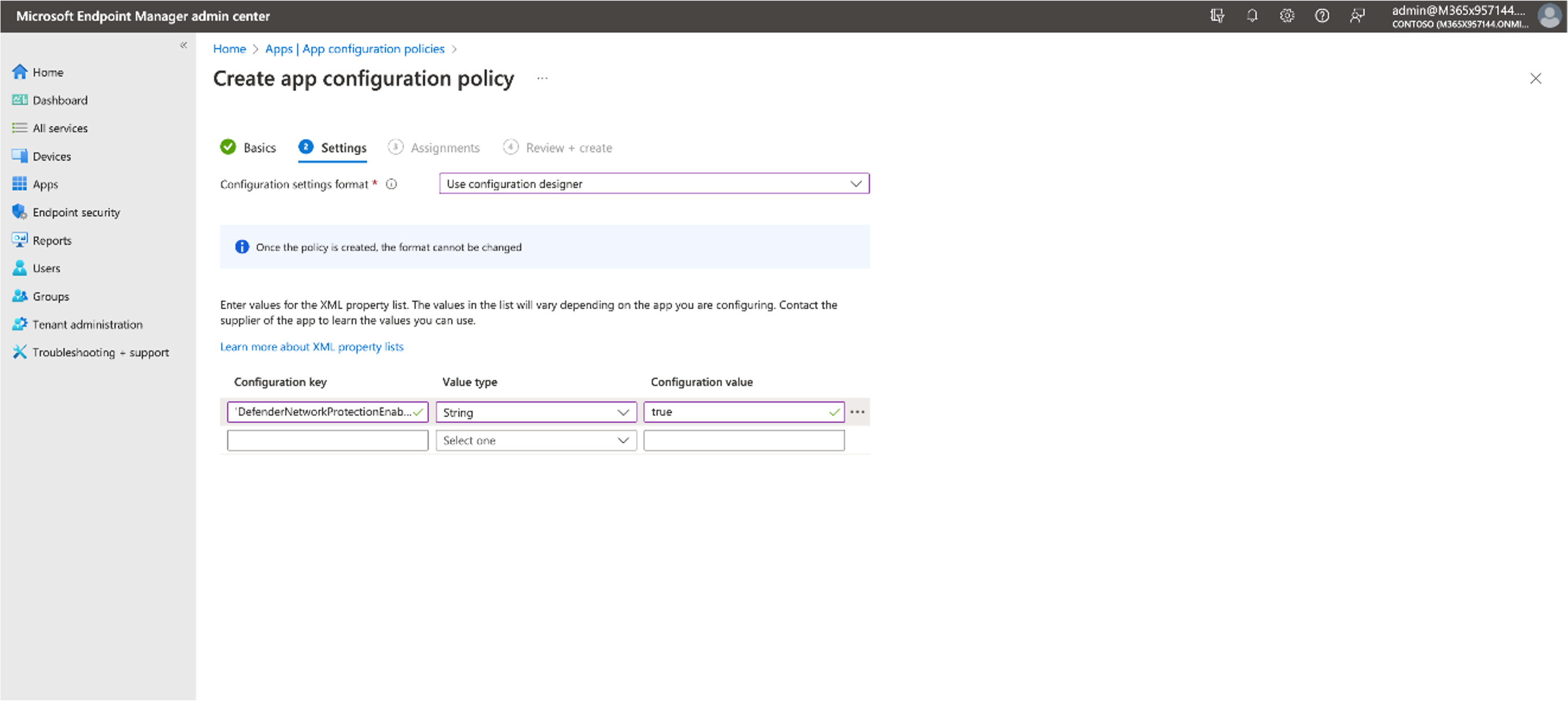

Konfigurer nettverksbeskyttelse ved hjelp av MDM

Følg disse trinnene for å konfigurere nettverksbeskyttelse ved hjelp av MDM-konfigurasjon for registrerte enheter:

I administrasjonssenteret for Microsoft Intune navigerer du tilpolicyer for appkonfigurasjon> for Apper>Legg til>administrerte enheter.

Angi navn og beskrivelse for policyen. Velg iOS/iPad under Plattform.

Velg Microsoft Defender for endepunkt i den målrettede appen.

Velg konfigurasjonsinnstillingerformatet Bruk konfigurasjonsutforming på Innstillinger-siden.

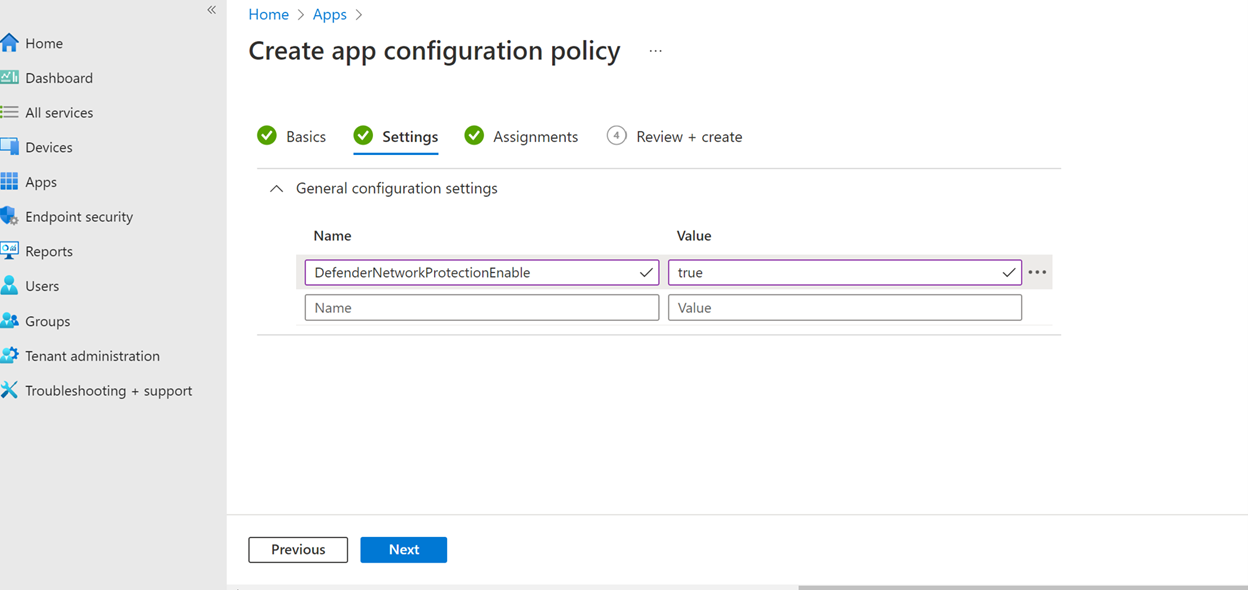

Legg til

DefenderNetworkProtectionEnablesom konfigurasjonsnøkkel. Angi verditypen somString, og angi verdien for åfalsedeaktivere nettverksbeskyttelse. (Nettverksbeskyttelse er aktivert som standard.)For andre konfigurasjoner som er relatert til nettverksbeskyttelse, legger du til følgende nøkler, velger den tilsvarende verditypen og verdien.

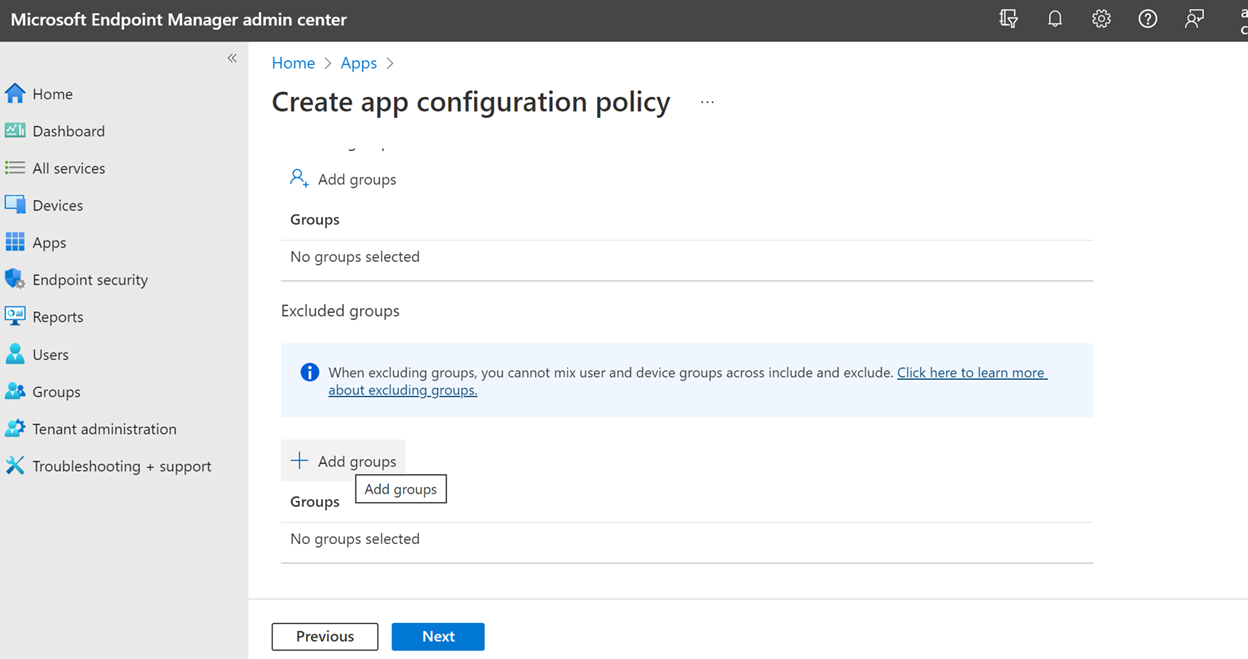

Nøkkel Verditype Standard (sannaktiver, usann-deaktivering) Beskrivelse DefenderOpenNetworkDetectionHeltall 2 1 - Revisjon; 0 – Deaktiver; 2 – Aktiver (standard). Denne innstillingen administreres av en IT-Admin for henholdsvis å overvåke, deaktivere eller aktivere åpen nettverksgjenkjenning. I overvåkingsmodus sendes hendelser bare til Microsoft Defender-portalen uten sluttbrukeropplevelse. For sluttbrukeropplevelse setter du det til Enable.DefenderEndUserTrustFlowEnableStreng falsk sann - aktiver, usann - deaktiver; Denne innstillingen brukes av IT-administratorer til å aktivere eller deaktivere opplevelsen til sluttbrukeren i appen for å klarere og oppheve de usikre og mistenkelige nettverkene. DefenderNetworkProtectionAutoRemediationStreng sann sann - aktiver; usann - deaktiver. Denne innstillingen brukes av IT-administratoren til å aktivere eller deaktivere utbedringsvarsler som sendes når en bruker utfører utbedringsaktiviteter som å bytte til tryggere Wi-Fi tilgangspunkter. Denne innstillingen brukes bare på varsler og ikke hendelser på enhetens tidslinje. Dette gjelder derfor ikke for åpning Wi-Fi gjenkjenning. DefenderNetworkProtectionPrivacyStreng sann sann - aktiver; usann - deaktiver. Denne innstillingen administreres av IT-administrator for å aktivere eller deaktivere personvern i nettverksbeskyttelse. Hvis personvern er deaktivert, vises brukerens samtykke til å dele den ondsinnede Wi-Fi. Hvis personvern er aktivert, vises ingen brukersamtykke, og ingen appdata samles inn. I Oppgaver-delen kan en administrator velge grupper med brukere som skal inkluderes og utelates fra policyen.

Se gjennom og opprett konfigurasjonspolicyen.

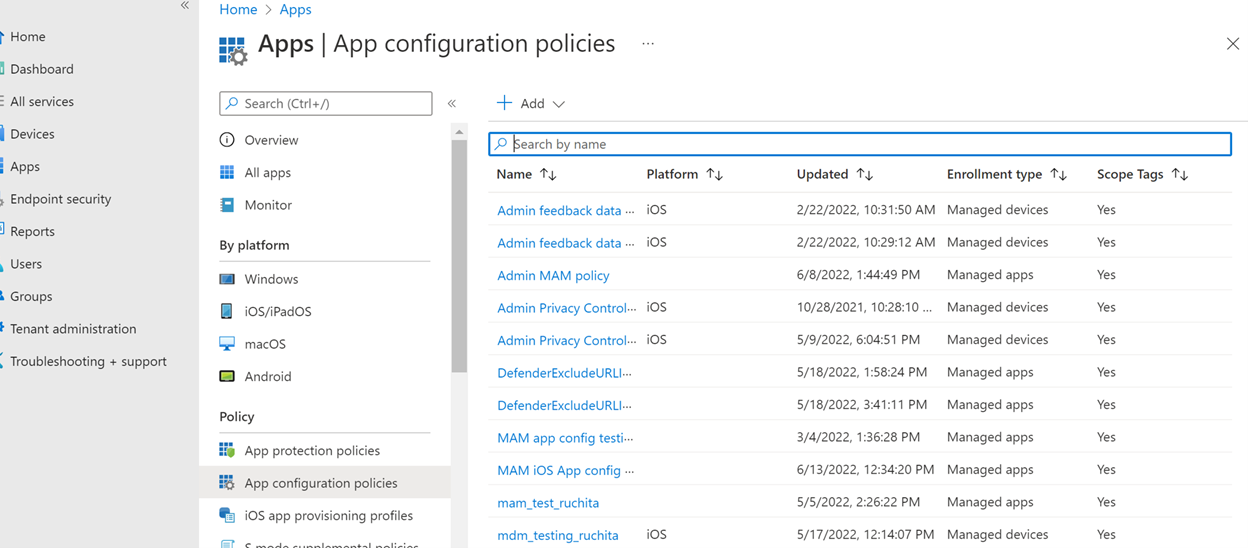

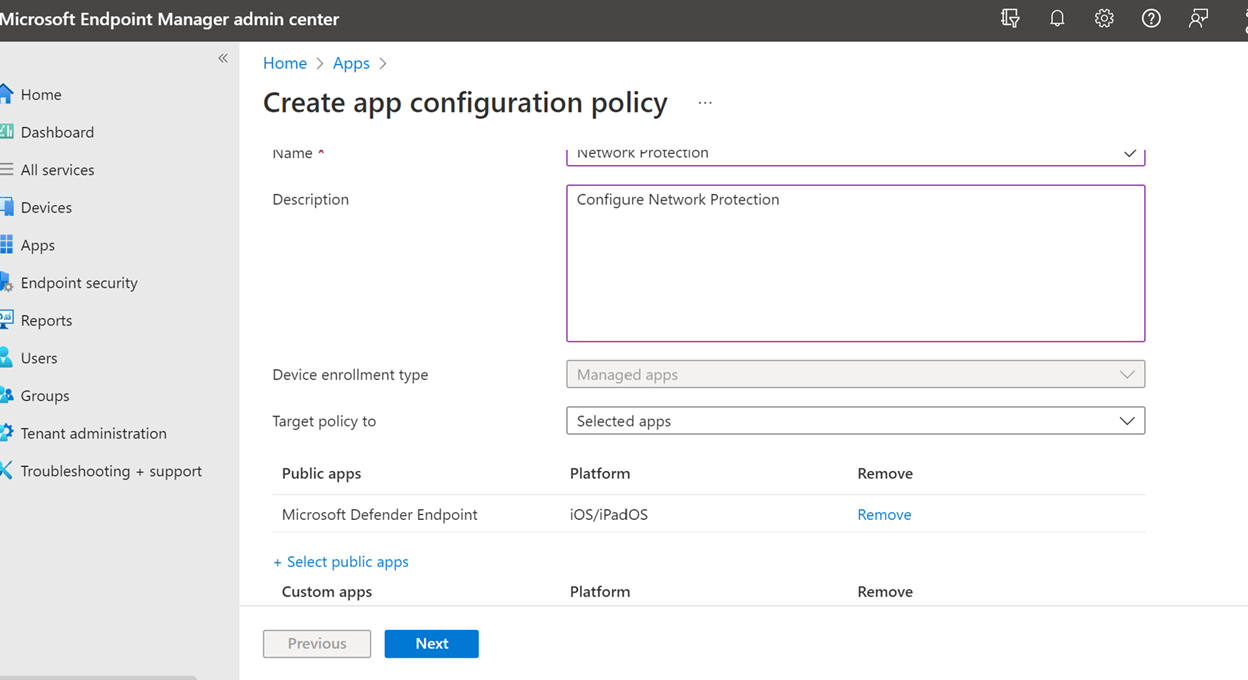

Konfigurer nettverksbeskyttelse ved hjelp av MAM

Bruk følgende fremgangsmåte for å konfigurere MAM-konfigurasjon for avregistrerte enheter for nettverksbeskyttelse (Authenticator-enhetsregistrering kreves for MAM-konfigurasjon) i iOS-enheter.

I administrasjonssenteret for Microsoft Intune navigerer du tilpolicyer> for > appkonfigurasjonFor apper Legg til>administrerte apper>Opprett en ny policy for appkonfigurasjon.

Angi et navn og en beskrivelse for å identifisere policyen unikt. Velg deretter Velg offentlige apper, og velg Microsoft Defender for Platform iOS/iPadOS.

Legg til DefenderNetworkProtectionEnable som nøkkelen og verdien

falsefor å deaktivere nettverksbeskyttelse på Innstillinger-siden. (Nettverksbeskyttelse er aktivert som standard.)Legg til følgende nøkler og riktig tilsvarende verdi for andre konfigurasjoner relatert til nettverksbeskyttelse.

Nøkkel Standard (sann – aktiver, usann – deaktiver) Beskrivelse DefenderOpenNetworkDetection2 1 - Revisjon; 0 – Deaktiver; 2 – Aktiver (standard). Denne innstillingen administreres av en IT-administrator for å aktivere, revidere eller deaktivere åpen nettverksgjenkjenning. I overvåkingsmodus sendes hendelser bare til ATP-portalen uten brukersideopplevelse. Angi konfigurasjonen til Aktiver-modus for brukeropplevelsen. DefenderEndUserTrustFlowEnablefalsk sann - aktiver; usann - deaktiver. Denne innstillingen brukes av IT-administratorer til å aktivere eller deaktivere opplevelsen til sluttbrukeren i appen for å klarere og oppheve de usikre og mistenkelige nettverkene. DefenderNetworkProtectionAutoRemediationsann sann - aktiver; usann - deaktiver. Denne innstillingen brukes av IT-administratoren til å aktivere eller deaktivere utbedringsvarsler som sendes når en bruker utfører utbedringsaktiviteter som å bytte til tryggere Wi-Fi tilgangspunkter. Denne innstillingen brukes bare på varsler og ikke på enhetens tidslinjehendelser. Dette gjelder derfor ikke for åpning Wi-Fi gjenkjenning. DefenderNetworkProtectionPrivacysann sann - aktiver; usann - deaktiver. Denne innstillingen administreres av IT-administrator for å aktivere eller deaktivere personvern i nettverksbeskyttelse. Hvis personvern er deaktivert, vises brukersamtykke til å dele skadelig wifi. Hvis personvern er aktivert, vises ingen brukersamtykke, og ingen appdata samles inn. I Oppgaver-delen kan en administrator velge grupper med brukere som skal inkluderes og utelates fra policyen.

Se gjennom og opprett konfigurasjonspolicyen.

Viktig

Fra og med 19. mai 2025 genereres ikke lenger varsler i Microsoft Defender-portalen når brukere kobler til et åpent trådløst nettverk. I stedet genererer denne aktiviteten nå hendelser og kan vises på enhetens tidslinje. Med denne endringen kan soc-analytikere (Security Operations Center) nå vise tilkobling/frakobling for å åpne trådløse nettverk som hendelser. Hvis nøkkelen for automatisk utbedring er aktivert, løses gamle varsler automatisk etter at endringene trer i kraft.

Her er viktige punkter om denne endringen:

- For at disse endringene skal tre i kraft, må sluttbrukerne oppdatere til den nyeste versjonen av Defender for Endpoint på iOS som er tilgjengelig i mai 2025. Ellers er den forrige opplevelsen av generering av varsler fortsatt på plass. Hvis nøkkelen for automatisk utbedring aktiveres av administratoren, løses gamle varsler automatisk etter at endringene trer i kraft.

- Når en sluttbruker kobler til eller kobler fra et åpent trådløst nettverk flere ganger i løpet av samme 24-timers periode, genereres bare én hendelse hver for tilkoblingen og frakoblingen i den 24-timers perioden og sendes til enhetens tidslinje.

- Aktiver brukere til å klarere nettverk: Etter oppdateringen sendes tilkoblings- og frakoblingshendelser for å åpne trådløse nettverk, inkludert til brukerklareringsnettverk, til enhetens tidslinje som hendelser.

- Denne endringen påvirker ikke GCC-kunder. Den forrige opplevelsen av å motta varsler mens du kobler til åpne trådløse nettverk, gjelder fortsatt for dem.

Sameksistens mellom flere VPN-profiler

Apple iOS støtter ikke at flere VPN-er for hele enheten er aktive samtidig. Selv om det kan finnes flere VPN-profiler på enheten, kan bare ett VPN være aktivt om gangen.

Konfigurer Microsoft Defender for endepunkt risikosignal i policyen for appbeskyttelse (MAM)

Microsoft Defender for endepunkt på iOS muliggjør appbeskyttelsespolicyscenarioet. Sluttbrukere kan installere den nyeste versjonen av appen direkte fra Apple App Store. Sørg for at enheten er registrert til Authenticator med samme konto som brukes på bord i Defender for vellykket MAM-registrering.

Microsoft Defender for endepunkt kan konfigureres til å sende trusselsignaler som skal brukes i App Protection Policies (APP, også kjent som MAM) på iOS/iPadOS. Med denne funksjonen kan du bruke Microsoft Defender for endepunkt til å beskytte tilgangen til bedriftsdata fra ikke-registrerte enheter også.

Følg trinnene i koblingen nedenfor for å konfigurere policyer for appbeskyttelse med Microsoft Defender for endepunkt Konfigurer Defender-risikosignaler i appbeskyttelsespolicy (MAM)

Hvis du vil ha mer informasjon om MAM- eller appbeskyttelsespolicy, kan du se policyinnstillinger for appbeskyttelse i iOS.

Personvernkontroller

Microsoft Defender for endepunkt på iOS aktiverer personvernkontroller for både administratorer og sluttbrukere. Dette inkluderer kontrollene for registrerte (MDM) og avregistrerte (MAM)-enheter.

Hvis du bruker MDM, kan administratorene konfigurere personvernkontroller gjennom administrerte enheter i appkonfigurasjonen. Hvis du bruker MAM uten registrering, kan administratorene konfigurere personvernkontroller gjennom administrerte apper i appkonfigurasjonen. Sluttbrukere kan også konfigurere personverninnstillinger i Microsoft Defender appinnstillinger.

Konfigurer personvern i phish-varslingsrapport

Kunder kan nå aktivere personvernkontroll for phish-rapporten som sendes av Microsoft Defender for endepunkt på iOS, slik at domenenavnet ikke inkluderes som en del av et phish-varsel når et phish-nettsted oppdages og blokkeres av Microsoft Defender for endepunkt.

Konfigurere personvernkontroller i MDM

Bruk følgende fremgangsmåte for å aktivere personvern og ikke samle inn domenenavnet som en del av phish-varselrapporten for registrerte enheter.

Gå til policyer forappkonfigurasjon> for Apper> i administrasjonssenteret for Microsoft IntuneLegg til>administrerte enheter.

Gi policyen et navn, Plattform > iOS/iPadOS, velg profiltypen.

Velg Microsoft Defender for endepunkt som målapp.

Velg Bruk konfigurasjonsutforming på Innstillinger-siden, legg til

DefenderExcludeURLInReportsom nøkkel, og angi verditypen til Boolsk.- Hvis du vil aktivere personvern og ikke samle inn domenenavnet, angir du verdien som

trueog tilordner denne policyen til brukere. Som standard er denne verdien satt tilfalse. - For brukere med nøkkel angitt som

true, inneholder ikke phish-varselet domenenavninformasjonen når et ondsinnet område oppdages og blokkeres av Defender for Endpoint.

- Hvis du vil aktivere personvern og ikke samle inn domenenavnet, angir du verdien som

Velg Neste , og tilordne denne profilen til målrettede enheter/brukere.

Konfigurer personvernkontroller i MAM

Bruk følgende fremgangsmåte for å aktivere personvern og ikke samle inn domenenavnet som en del av phish-varselrapporten for avregistrerte enheter.

Gå til policyer forappkonfigurasjon> for Apper> i administrasjonssenteret for Microsoft IntuneLegg til>administrerte apper.

Gi policyen et navn.

Velg Microsoft Defender for endepunkt som målapp under Velg offentlige apper.

Legg til

DefenderExcludeURLInReportsom nøkkel under Generelle konfigurasjonsinnstillinger på Innstillinger-siden, og angi verdien somtrue.- Hvis du vil aktivere personvern og ikke samle inn domenenavnet, angir du verdien som

trueog tilordner denne policyen til brukere. Som standard er denne verdien satt tilfalse. - For brukere med nøkkel angitt som

true, inneholder ikke phish-varselet domenenavninformasjonen når et ondsinnet område oppdages og blokkeres av Defender for Endpoint.

- Hvis du vil aktivere personvern og ikke samle inn domenenavnet, angir du verdien som

Velg Neste , og tilordne denne profilen til målrettede enheter/brukere.

Konfigurere personvernkontroller for sluttbrukere i Microsoft Defender-appen

Disse kontrollene hjelper sluttbrukeren med å konfigurere informasjonen som deles til organisasjonen.

For enheter med tilsyn er ikke sluttbrukerkontroller synlige. Administratoren bestemmer og kontrollerer innstillingene. Kontrollen vises imidlertid under Personvern for innstillinger >for enheter uten tilsyn.

Brukere ser en veksleknapp for informasjon om usikkert område. Denne veksleknappen er bare synlig hvis administrator har angitt DefenderExcludeURLInReport = true.

Hvis aktivert av en administrator, kan brukere angi om de vil sende usikker nettstedsinformasjon til organisasjonen. Som standard er den satt til false, noe som betyr at usikker områdeinformasjon ikke sendes. Hvis brukeren aktiverer/deaktiverer den true, sendes usikre områdedetaljer.

Når du aktiverer eller deaktiverer personvernkontroller, påvirker ikke forskriftssamsvarskontrollen eller betinget tilgang.

Obs!

På enheter med tilsyn med konfigurasjonsprofilen kan Microsoft Defender for endepunkt få tilgang til hele nettadressen, og hvis den blir funnet å være phishing, blokkeres den. På en enhet uten tilsyn har Microsoft Defender for endepunkt bare tilgang til domenenavnet, og hvis domenet ikke er en phishing-nettadresse, blokkeres det ikke.

Valgfrie tillatelser

Microsoft Defender for endepunkt på iOS aktiverer valgfrie tillatelser i pålastingsflyten. Tillatelsene som kreves av Defender for Endpoint, er for øyeblikket obligatoriske i pålastingsflyten. Med denne funksjonen kan administratorer distribuere Defender for Endpoint på BYOD-enheter uten å håndheve den obligatoriske VPN-tillatelsen under pålasting. Sluttbrukere kan gå om bord i appen uten de obligatoriske tillatelsene, og kan senere se gjennom disse tillatelsene. Denne funksjonen finnes for øyeblikket bare for registrerte enheter (MDM).

Konfigurere valgfrie tillatelser ved hjelp av MDM

Administratorer kan bruke følgende fremgangsmåte for å aktivere valgfri VPN-tillatelse for registrerte enheter.

Gå til policyer forappkonfigurasjon> for Apper> i administrasjonssenteret for Microsoft IntuneLegg til>administrerte enheter.

Gi policyen et navn, og velg Plattform > iOS/iPadOS.

Velg Microsoft Defender for endepunkt som målapp.

Velg Bruk konfigurasjonsutforming på Innstillinger-siden, legg til

DefenderOptionalVPNsom nøkkel, og angi verditypen somBoolean.- Hvis du vil aktivere valgfri VPN-tillatelse, angir du verdi som

trueog tilordner denne policyen til brukere. Som standard er denne verdien satt tilfalse. - For brukere med nøkkel angitt som

true, kan brukerne gå om bord i appen uten å gi VPN-tillatelsen.

- Hvis du vil aktivere valgfri VPN-tillatelse, angir du verdi som

Velg Neste , og tilordne denne profilen til målrettede enheter/brukere.

Konfigurere valgfrie tillatelser som sluttbruker

Sluttbrukere installerer og åpner Microsoft Defender-appen for å starte pålasting.

- Hvis en administrator har konfigurert valgfrie tillatelser, kan brukeren hoppe over VPN-tillatelse og fullføre pålasting.

- Selv om brukeren har hoppet over VPN, kan enheten om bord og et livstegn sendes.

- Hvis VPN er deaktivert, er ikke webbeskyttelsen aktiv.

- Senere kan brukeren aktivere nettbeskyttelse fra appen, som installerer VPN-konfigurasjonen på enheten.

Obs!

Valgfri tillatelse er forskjellig fra Deaktiver webbeskyttelse. Valgfri VPN-tillatelse bidrar bare til å hoppe over tillatelsen under pålasting, men den er tilgjengelig for sluttbrukeren for senere gjennomgang og aktivering. Selv om Deaktiver webbeskyttelse gjør det mulig for brukere å gå om bord i Defender for Endpoint-appen uten webbeskyttelsen. Den kan ikke aktiveres senere.

Jailbreak-gjenkjenning

Microsoft Defender for endepunkt har muligheten til å oppdage uadministrerte og administrerte enheter som er jailbroken. Disse jailbreak kontrollene utføres med jevne mellomrom. Hvis en enhet oppdages som jailbroken, forekommer disse hendelsene:

- Et varsel om høy risiko rapporteres til Microsoft Defender-portalen. Hvis enhetssamsvar og betinget tilgang er konfigurert basert på enhetsrisikopoengsum, blokkeres enheten fra å få tilgang til firmadata.

- Brukerdata i appen er fjernet. Når brukeren åpner appen etter jailbreaking, slettes VPN-profilen (bare Defender for Endpoint loopback VPN Profile), og ingen webbeskyttelse tilbys. VPN-profiler levert av Intune fjernes ikke.

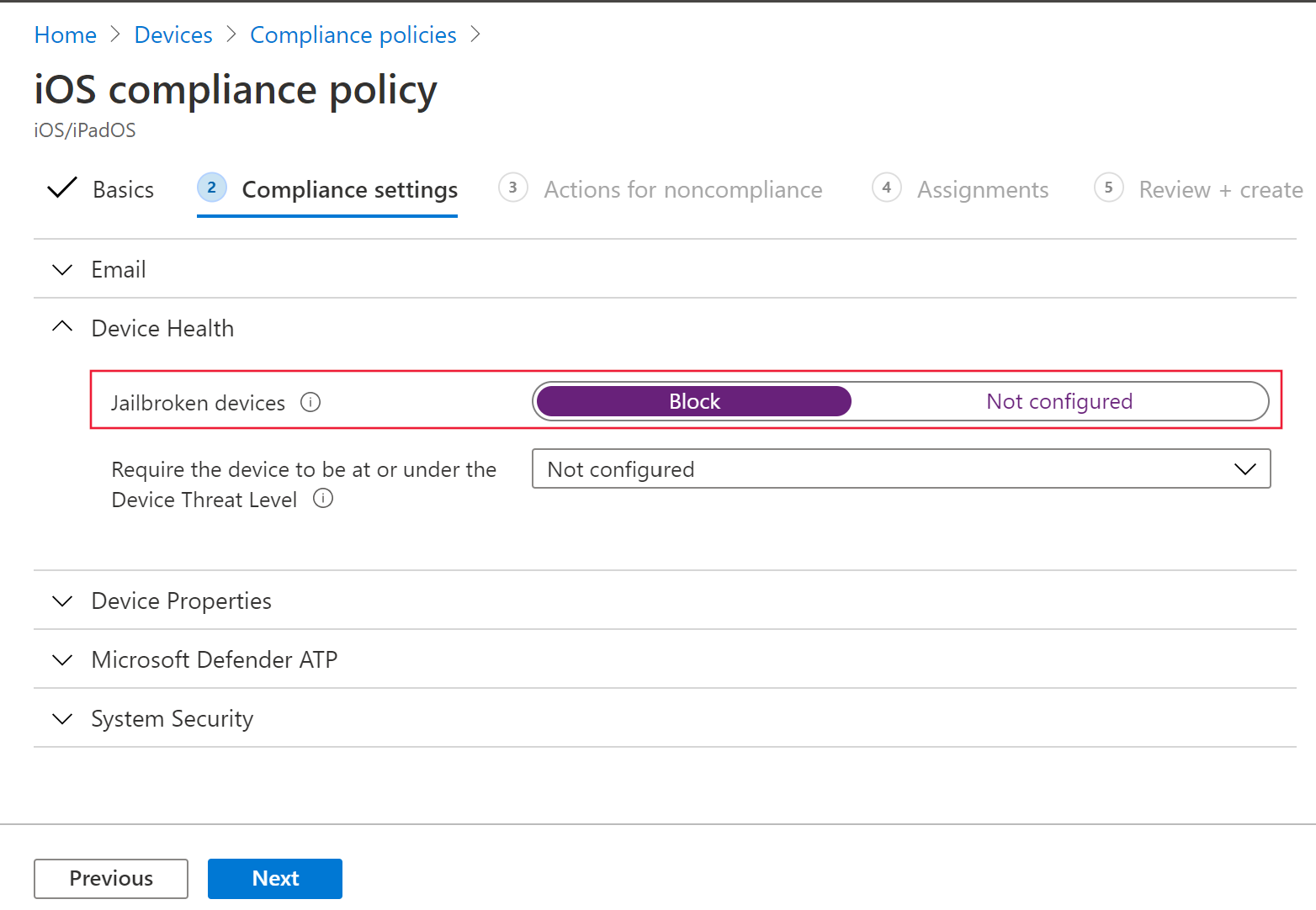

Konfigurer samsvarspolicy mot jailbroken-enheter

For å beskytte bedriftens data mot tilgang på jailbroken iOS-enheter, anbefaler vi at du konfigurerer følgende samsvarspolicy på Intune.

Obs!

Jailbreak-gjenkjenning er en funksjon som leveres av Microsoft Defender for endepunkt på iOS. Vi anbefaler imidlertid at du konfigurerer denne policyen som et ekstra forsvarslag mot jailbreak-scenarier.

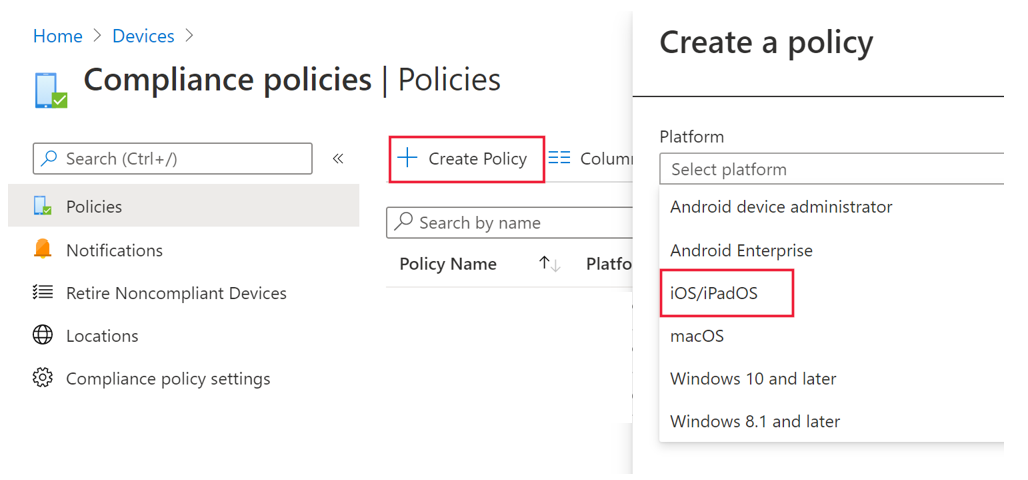

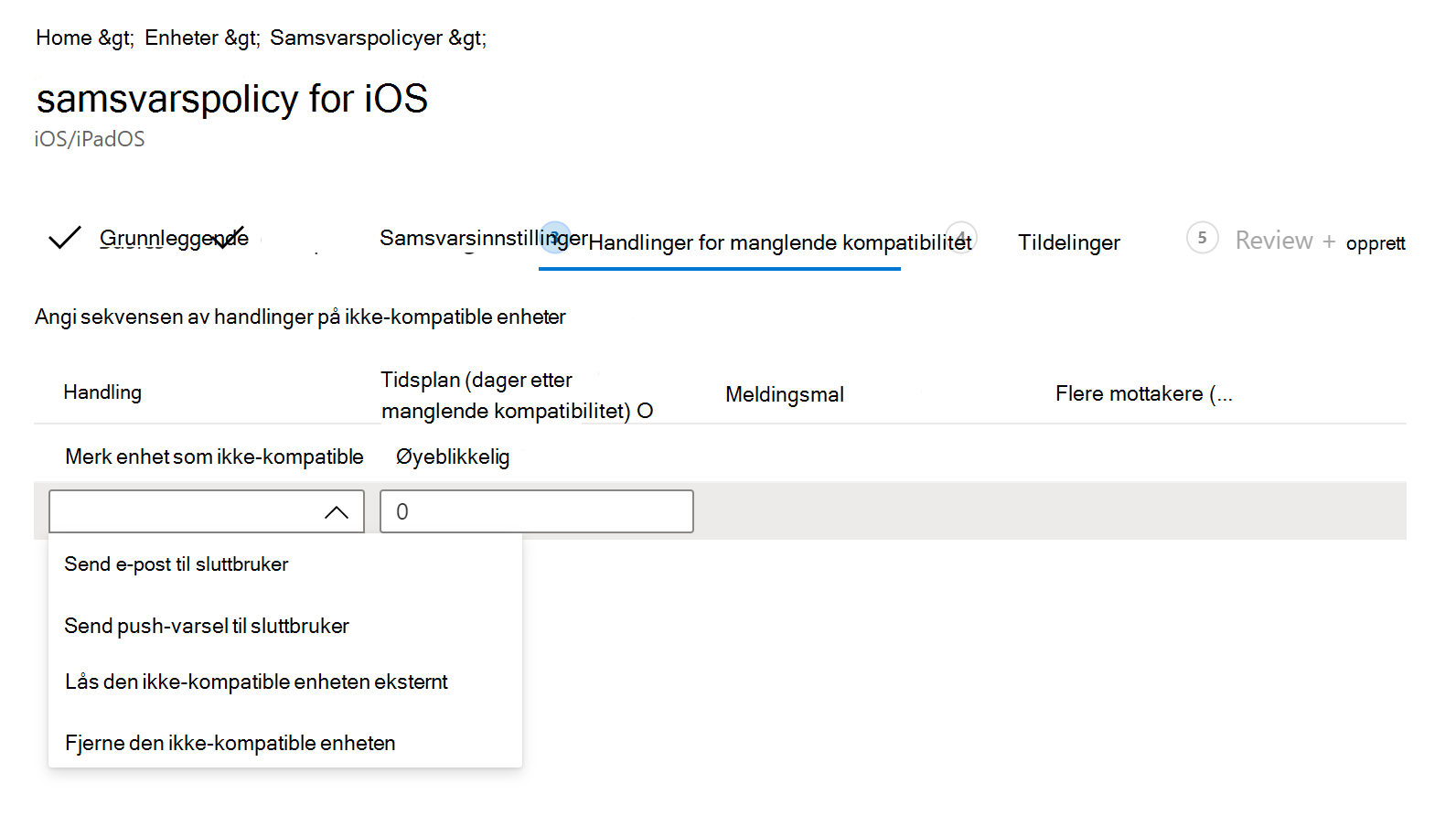

Følg fremgangsmåten nedenfor for å opprette en samsvarspolicy mot jailbroken-enheter.

Gå til policyer for oppretting av policyer for enhetssamsvar> i administrasjonssenteret> for Microsoft Intune. Velg «iOS/iPadOS» som plattform, og velg Opprett.

Angi et navn på policyen, for eksempel samsvarspolicy for Jailbreak.

Velg for å utvide enhetstilstand-delen på siden samsvarsinnstillinger, og velg

Blocki jailbroken-enhetsfeltet .Velg handlingene i henhold til kravene dine i delen Handlinger for manglende kompatibilitet , og velg deretter Neste.

Velg brukergruppene du vil inkludere for denne policyen, i Tildelinger-delen , og velg deretter Neste.

Kontroller at all informasjonen som er angitt, er riktig, i delen Se gjennom + Opprett , og velg deretter Opprett.

Konfigurer egendefinerte indikatorer

Defender for Endpoint på iOS gjør det mulig for administratorer å konfigurere egendefinerte indikatorer på iOS-enheter også. Hvis du vil ha mer informasjon om hvordan du konfigurerer egendefinerte indikatorer, kan du se Oversikt over indikatorer.

Obs!

Defender for Endpoint på iOS støtter oppretting av egendefinerte indikatorer bare for nettadresser og domener. IP-baserte egendefinerte indikatorer støttes ikke på iOS.

IP

245.245.0.1er en intern Defender IP og bør ikke inkluderes i egendefinerte indikatorer av kunder for å unngå funksjonalitetsproblemer. For iOS genereres ingen varsler i Microsoft Defender-portalen når nettadressen eller domenet som er angitt i indikatoren, åpnes.

MDE portaltidslinje viser ikke nettadressen for egendefinerte indikatorblokker for url-adresser for enheter som ikke er overvåket, i stedet merker den skjult for personvern.

Konfigurer sårbarhetsvurdering av apper

Reduksjon av cyberrisiko krever omfattende risikobasert sårbarhetsbehandling for å identifisere, vurdere, utbedre og spore alle dine største sårbarheter på tvers av de mest kritiske ressursene dine, alt i én enkelt løsning. Gå til denne siden for å finne ut mer om Microsoft Defender Vulnerability Management i Microsoft Defender for endepunkt.

Defender for Endpoint på iOS støtter sårbarhetsvurderinger av operativsystemet og apper. Sårbarhetsvurdering av iOS-versjoner er tilgjengelig for både registrerte (MDM) og ikke-registrerte (MAM)-enheter. Sårbarhetsvurdering av apper er bare for registrerte (MDM)-enheter. Administratorer kan bruke følgende fremgangsmåte for å konfigurere sårbarhetsvurderingen av apper.

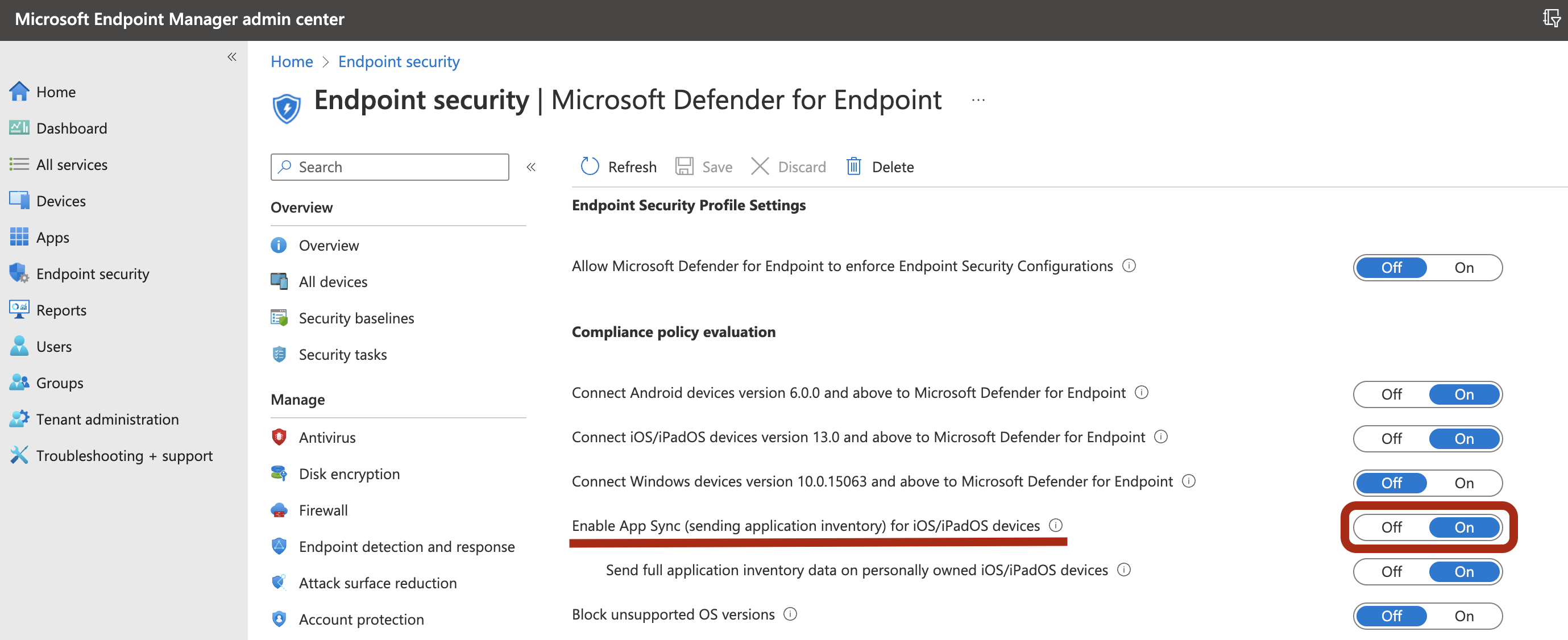

På en overvåket enhet

Kontroller at enheten er konfigurert i overvåket modus.

Hvis du vil aktivere funksjonen i administrasjonssenteret for Microsoft Intune, kan du gå til Endpoint Security>Microsoft Defender for endepunkt>Enable App sync for iOS/iPadOS-enheter.

Obs!

For å få listen over alle appene, inkludert uadministrerte apper, må administratoren aktivere send fullstendige programlagerdata på personlig eide iOS/iPadOS-enheter i Intune Admin Portal for enheter med tilsyn merket som Personlig. Administratoren trenger ikke aktivere Send fullstendige programlagerdata på personlig eide iOS/iPadOS-enheter for de overvåkede enhetene som er merket som «Firma» i Intune Admin Portal.

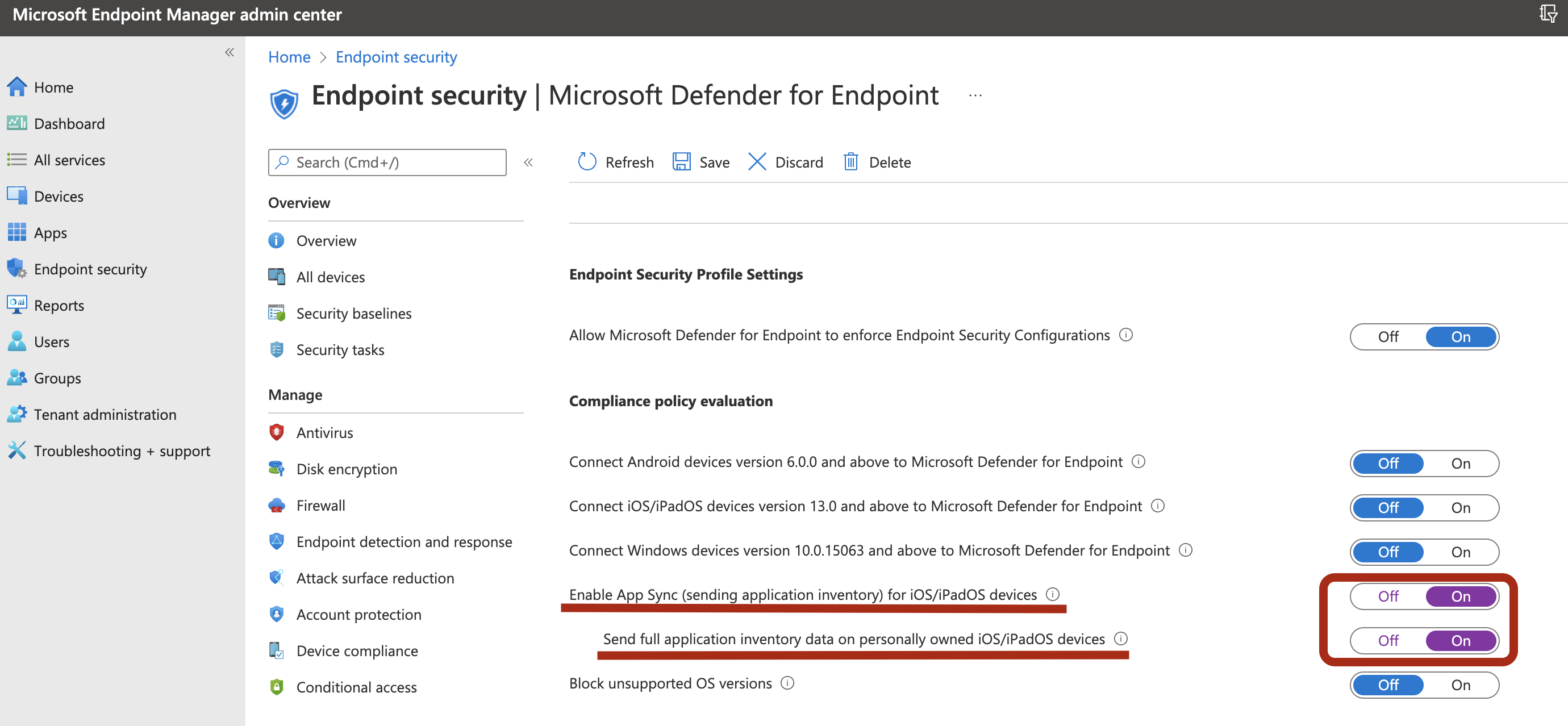

På en enhet uten tilsyn

Hvis du vil aktivere funksjonen i administrasjonssenteret for Microsoft Intune, kan du gå til Endpoint Security>Microsoft Defender for endepunkt>Enable App sync for iOS/iPadOS-enheter.

Hvis du vil hente listen over alle appene, inkludert uadministrerte apper, aktiverer du veksleknappen Send fullstendige programlagerdata på personlig eide iOS-/iPadOS-enheter.

Bruk følgende fremgangsmåte for å konfigurere personverninnstillingen.

Gå tilpolicyer for appkonfigurasjon> for apper>Legg til>administrerte enheter.

Gi policyen et navn, Plattform>iOS/iPadOS.

Velg Microsoft Defender for endepunkt som målapp.

Velg Bruk konfigurasjonsutforming på Innstillinger-siden , og legg til

DefenderTVMPrivacyModesom nøkkel. Angi verditypen somString.- Hvis du vil deaktivere personvernet og samle inn listen over installerte apper, angir du verdien som

False, og deretter tilordner du denne policyen til brukere. - Som standard er denne verdien satt til

Truefor enheter uten tilsyn. - For brukere med nøkkel angitt som

False, sender Defender for Endpoint listen over apper som er installert på enheten for sårbarhetsvurdering.

- Hvis du vil deaktivere personvernet og samle inn listen over installerte apper, angir du verdien som

Velg Neste , og tilordne denne profilen til målrettede enheter/brukere.

Å slå personvernkontroller på eller av påvirker ikke enhetssamsvarskontrollen eller betinget tilgang.

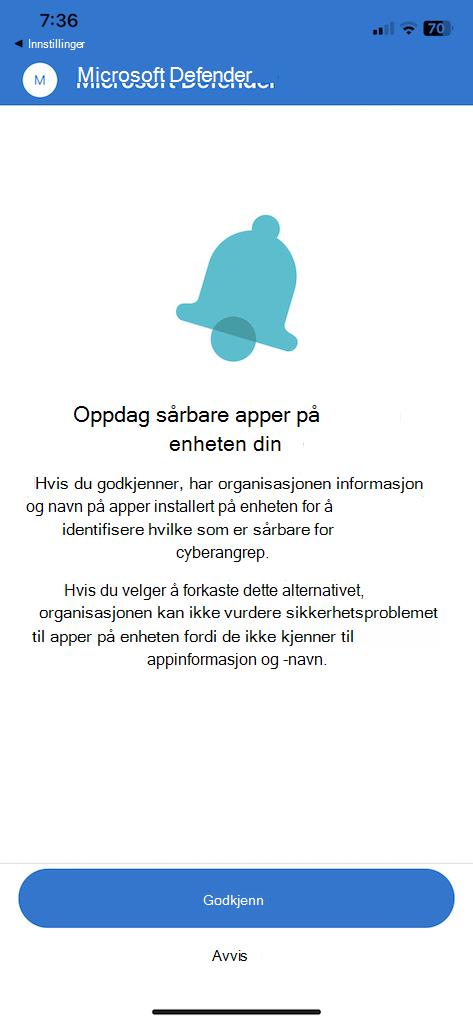

Når konfigurasjonen er aktivert, må sluttbrukere åpne appen for å godkjenne personverninnstillingen.

Skjermbildet for godkjenning av personvern vises bare for enheter som ikke er overvåket.

Bare hvis sluttbrukeren godkjenner personvernet, sendes appinformasjonen til Defender for Endpoint-konsollen.

Når klientversjonene er distribuert til målenheter for iOS, starter behandlingen. Sårbarheter som finnes på disse enhetene, vises på instrumentbordet Defender Vulnerability Management. Behandlingen kan ta noen timer (maksimalt 24 timer) å fullføre. Denne tidsrammen gjelder spesielt for at hele listen over apper skal vises i programvarebeholdningen.

Obs!

Hvis du bruker SSL-inspeksjonsløsning i iOS-enheten, legger du til domenenavnene securitycenter.windows.com (i kommersielle miljøer) og securitycenter.windows.us (i GCC-miljøer) for Håndtering av trusler og sikkerhetsproblemer funksjoner som skal fungere.

Deaktiver avlogging

Defender for Endpoint på iOS støtter distribusjon uten å logge av-knappen i appen for å hindre brukere i å logge av Defender-appen. Dette er viktig for å hindre brukere i å tukle med enheten.

Denne konfigurasjonen er tilgjengelig for både registrerte (MDM)-enheter og avregistrerte (MAM)-enheter. Administratorer kan bruke følgende fremgangsmåte for å konfigurere Deaktiver avlogging

Konfigurere deaktiver avlogging ved hjelp av MDM

For registrerte enheter (MDM)

Gå til policyer forappkonfigurasjon> for Apper> i administrasjonssenteret for Microsoft IntuneLegg til>administrerte enheter.

Gi policyen et navn, og velg deretter Plattform>iOS/iPadOS.

Velg

Microsoft Defender for Endpointsom målapp.Velg Bruk konfigurasjonsutforming på Innstillinger-siden, og legg til

DisableSignOutsom nøkkel. Angi verditypen somString.- Som standard,

DisableSignOut = false. - En administrator kan angi

DisableSignOut = trueå deaktivere avloggingsknappen i appen. Brukere ser ikke avloggingsknappen når policyen er trykket på.

- Som standard,

Velg Neste, og tilordne deretter denne policyen til målrettede enheter/brukere.

Konfigurer deaktiver avlogging ved hjelp av MAM

For avregistrerte enheter (MAM)

Gå til policyene forappkonfigurasjon> for Apper> i administrasjonssenteret for Microsoft IntuneLegg til>administrerte apper.

Gi policyen et navn.

Velg som målapp under Velg offentlige apper

Microsoft Defender for Endpoint.Legg til

DisableSignOutsom nøkkel på Innstillinger-siden, og angi verdien somtrue.- Som standard,

DisableSignOut = false. - En administrator kan angi

DisableSignOut = trueå deaktivere avloggingsknappen i appen. Brukere ser ikke avloggingsknappen når policyen er trykket på.

- Som standard,

Velg Neste, og tilordne deretter denne policyen til målrettede enheter/brukere.

Enhetskoding

Defender for Endpoint på iOS muliggjør massemerking av mobile enheter under pålasting ved å la administratorene konfigurere koder via Intune. Admin kan konfigurere enhetskodene gjennom Intune via konfigurasjonspolicyer og sende dem til brukerens enheter. Når brukeren installerer og aktiverer Defender, sender klientappen enhetskodene til Microsoft Defender-portalen. Enhetskodene vises mot enhetene i enhetsbeholdningen.

Denne konfigurasjonen er tilgjengelig for både registrerte (MDM)-enheter og avregistrerte (MAM)-enheter. Administratorer kan bruke følgende fremgangsmåte for å konfigurere enhetskodene.

Obs!

Konfigurering av mer enn én enhetskode fra Intune støttes ikke fordi bare én enhetskode gjenspeiles når den er konfigurert. Flere enhetskoder kan imidlertid legges til manuelt i XDR-portalen.

Konfigurere enhetskoder ved hjelp av MDM

For registrerte enheter (MDM)

Gå til policyer forappkonfigurasjon> for Apper> i administrasjonssenteret for Microsoft IntuneLegg til>administrerte enheter.

Gi policyen et navn, og velg deretter Plattform>iOS/iPadOS.

Velg

Microsoft Defender for Endpointsom målapp.Velg Bruk konfigurasjonsutforming på Innstillinger-siden, og legg til

DefenderDeviceTagsom nøkkel. Angi verditypen somString.- En administrator kan tilordne en ny kode ved å legge til nøkkelen

DefenderDeviceTagog angi en verdi for enhetskoden. - En administrator kan redigere en eksisterende kode ved å endre verdien for nøkkelen

DefenderDeviceTag. - En administrator kan slette en eksisterende kode ved å fjerne nøkkelen

DefenderDeviceTag.

- En administrator kan tilordne en ny kode ved å legge til nøkkelen

Velg Neste, og tilordne deretter denne policyen til målrettede enheter/brukere.

Konfigurer enhetskoder ved hjelp av MAM

For avregistrerte enheter (MAM)

Gå til policyer forappkonfigurasjon> for apper> i administrasjonssenteret for Microsoft IntuneLegg til>administrerte apper.

Gi policyen et navn.

Velg som målapp under Velg offentlige apper

Microsoft Defender for Endpoint.Legg til

DefenderDeviceTagsom nøkkel (under Generelle konfigurasjonsinnstillinger) på Innstillinger-siden.- En administrator kan tilordne en ny kode ved å legge til nøkkelen

DefenderDeviceTagog angi en verdi for enhetskoden. - En administrator kan redigere en eksisterende kode ved å endre verdien for nøkkelen

DefenderDeviceTag. - En administrator kan slette en eksisterende kode ved å fjerne nøkkelen

DefenderDeviceTag.

- En administrator kan tilordne en ny kode ved å legge til nøkkelen

Velg Neste, og tilordne deretter denne policyen til målrettede enheter/brukere.

Obs!

Appen Microsoft Defender må åpnes for at merker skal synkroniseres med Intune og sendes til Microsoft Defender-portalen. Det kan ta opptil 18 timer før merker gjenspeiles i portalen.

Undertrykk OS-oppdateringsvarsler

En konfigurasjon er tilgjengelig for kunder for å undertrykke OS-oppdateringsvarsling i Defender for Endpoint på iOS. Når konfigurasjonsnøkkelen er angitt i Intune appkonfigurasjonspolicyer, sender ikke Defender for Endpoint noen varsler på enheten for OS-oppdateringer. Når du åpner Microsoft Defender-appen, er imidlertid Enhetstilstand-kortet synlig og viser tilstanden til operativsystemet.

Denne konfigurasjonen er tilgjengelig for både registrerte (MDM)-enheter og avregistrerte (MAM)-enheter. Administratorer kan bruke følgende fremgangsmåte for å undertrykke OS-oppdateringsvarslingen.

Konfigurer OS-oppdateringsvarsler ved hjelp av MDM

For registrerte enheter (MDM)

Gå til policyer forappkonfigurasjon> for Apper> i administrasjonssenteret for Microsoft IntuneLegg til>administrerte enheter.

Gi policyen et navn, og velg Plattform>iOS/iPadOS.

Velg

Microsoft Defender for Endpointsom målapp.Velg Bruk konfigurasjonsutforming på Innstillinger-siden, og legg til

SuppressOSUpdateNotificationsom nøkkel. Angi verditypen somString.- Som standard,

SuppressOSUpdateNotification = false. - En administrator kan angi

SuppressOSUpdateNotification = trueat OS-oppdateringsvarslene skal undertrykkes. - Velg Neste , og tilordne denne policyen til målrettede enheter/brukere.

- Som standard,

Konfigurer OS-oppdateringsvarsler ved hjelp av MAM

For avregistrerte enheter (MAM)

Gå til policyene forappkonfigurasjon> for Apper> i administrasjonssenteret for Microsoft IntuneLegg til>administrerte apper.

Gi policyen et navn.

Velg som målapp under Velg offentlige apper

Microsoft Defender for Endpoint.Legg til

SuppressOSUpdateNotificationsom nøkkel (under Generelle konfigurasjonsinnstillinger) på Innstillinger-siden.- Som standard,

SuppressOSUpdateNotification = false. - En administrator kan angi

SuppressOSUpdateNotification = trueat OS-oppdateringsvarslene skal undertrykkes.

- Som standard,

Velg Neste , og tilordne denne policyen til målrettede enheter/brukere.

Konfigurer alternativet for å sende tilbakemeldinger i appen

Kunder har nå muligheten til å konfigurere muligheten til å sende tilbakemeldingsdata til Microsoft i Defender for Endpoint-appen. Tilbakemeldingsdata hjelper Microsoft med å forbedre produkter og feilsøke problemer.

Obs!

For US Government-skykunder er datainnsamling for tilbakemelding deaktivert som standard.

Bruk følgende fremgangsmåte for å konfigurere alternativet for å sende tilbakemeldingsdata til Microsoft:

Gå til policyer forappkonfigurasjon> for Apper> i administrasjonssenteret for Microsoft IntuneLegg til>administrerte enheter.

Gi policyen et navn, og velg Plattform > iOS/iPadOS som profiltype.

Velg

Microsoft Defender for Endpointsom målapp.Velg Bruk konfigurasjonsutforming på Innstillinger-siden, legg til

DefenderFeedbackDatasom nøkkel, og angi verditypen somBoolean.- Hvis du vil fjerne muligheten for sluttbrukere til å gi tilbakemelding, angir du verdien som

falseog tilordner denne policyen til brukere. Som standard er denne verdien satt tiltrue. For US Government-kunder er standardverdien satt til «usann». - For brukere med nøkkel angitt som

true, finnes det et alternativ for å sende tilbakemeldingsdata til Microsoft i appen (Hjelp>& tilbakemelding sende tilbakemelding>til Microsoft).

- Hvis du vil fjerne muligheten for sluttbrukere til å gi tilbakemelding, angir du verdien som

Velg Neste , og tilordne denne profilen til målrettede enheter/brukere.

Rapporter usikre områder

Phishing-nettsteder utgir seg for å være pålitelige nettsteder ved å innhente personlige eller økonomiske opplysninger. Gå til siden Gi tilbakemelding om nettverksbeskyttelse for å rapportere et nettsted som kan være et phishing-nettsted.

Tips

Vil du lære mer? Engage med Microsoft Security-fellesskapet i teknisk fellesskap: Microsoft Defender for endepunkt teknisk fellesskap.