Administrer manipuleringsbeskyttelse for organisasjonen ved hjelp av Microsoft Intune

Gjelder for:

- Microsoft Defender for endepunkt plan 1

- Microsoft Defender for endepunkt plan 2

- Microsoft Defender Antivirus

- Microsoft Defender for Business

- Microsoft 365 Business Premium

Plattformer

- Windows

Manipuleringsbeskyttelse bidrar til å beskytte visse sikkerhetsinnstillinger, for eksempel virus- og trusselbeskyttelse, mot å bli deaktivert eller endret. Hvis du er en del av organisasjonens sikkerhetsteam, og du bruker Microsoft Intune, kan du administrere manipuleringsbeskyttelse for organisasjonen i administrasjonssenteret for Intune. Du kan også bruke Configuration Manager. Med Intune eller Configuration Manager kan du:

- Aktiver eller deaktiver manipuleringsbeskyttelse for noen eller alle enheter.

- Beskytt Microsoft Defender Antivirus-utelukkelser fra manipulering (visse krav må oppfylles).

Viktig

Hvis du bruker Microsoft Intune til å administrere Defender for endepunktinnstillinger, må du angi DisableLocalAdminMerge til sann på enheter.

Når beskyttelse mot manipulering er aktivert, kan ikke innstillinger som er beskyttet av manipulering endres. Hvis du vil unngå å bryte administrasjonsopplevelser, inkludert Intune (og Configuration Manager), må du huske på at endringer i innstillinger som er beskyttet av manipulering, kan se ut til å lykkes, men faktisk blokkeres av beskyttelse mot manipulering. Avhengig av hvilket scenario du har, har du flere tilgjengelige alternativer:

- Hvis du må gjøre endringer på en enhet og disse endringene blokkeres av beskyttelse mot manipulering, anbefaler vi at du bruker feilsøkingsmodus for midlertidig å deaktivere beskyttelse av manipulering på enheten. Vær oppmerksom på at når feilsøkingsmodus avsluttes, tilbakestilles eventuelle endringer i innstillinger som er beskyttet av manipulering, til konfigurert tilstand.

- Du kan bruke Intune eller Configuration Manager til å utelate enheter fra manipuleringsbeskyttelse.

- Hvis du administrerer manipuleringsbeskyttelse gjennom Intune, kan du endre manipuleringsbeskyttede antivirusutelukkelser.

Krav til administrasjon av manipuleringsbeskyttelse i Intune

| Krav | Detaljer |

|---|---|

| Roller og tillatelser | Du må ha riktige tillatelser tilordnet gjennom roller, for eksempel sikkerhetsadministrator. Se Microsoft Entra-roller med Intune-tilgang. |

| Enhetsbehandling | Organisasjonen bruker Intune til å administrere enheter. |

| Intune-lisenser | Intune-lisenser kreves. Se Microsoft Intune-lisensiering. |

| Operativsystem | Windows-enheter må kjøre Windows 10 versjon 1709 eller nyere eller Windows 11. (Hvis du vil ha mer informasjon om utgivelser, kan du se utgivelsesinformasjon for Windows.) For Mac kan du se Beskytte macOS-sikkerhetsinnstillinger med manipuleringsbeskyttelse. |

| Sikkerhetsintelligens | Du må bruke Windows-sikkerhet med sikkerhetsintelligens oppdatert til versjon 1.287.60.0 (eller nyere). |

| Plattform for beskyttelse mot skadelig programvare | Enheter må bruke plattformversjon 4.18.1906.3 for beskyttelse mot skadelig programvare (eller nyere) og anti-malware-motorversjon 1.1.15500.X (eller nyere). Se Administrere Microsoft Defender Antivirus-oppdateringer og bruke opprinnelige planer. |

| Microsoft Entra ID | Tenantene Intune og Defender for Endpoint må dele samme Microsoft Entra-infrastruktur. |

| Defender for endepunkt | Enhetene må være koblet til Defender for endepunkt. |

Obs!

Hvis enheter ikke er registrert i Microsoft Defender for Endpoint, vises manipuleringsbeskyttelsen som Gjelder ikke før pålastingsprosessen er fullført. Manipuleringsbeskyttelse kan forhindre at endringer i sikkerhetsinnstillingene oppstår. Hvis du ser en feilkode med hendelses-ID 5013, kan du se Se gjennom hendelseslogger og feilkoder for å feilsøke problemer med Microsoft Defender Antivirus.

Aktivere eller deaktivere manipuleringsbeskyttelse i Microsoft Intune

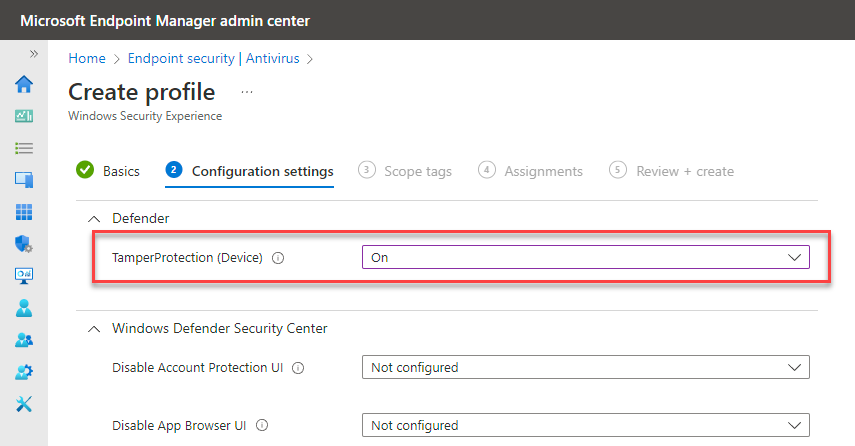

Gå til Antivirus for endepunktsikkerhet> i administrasjonssenteret for Intune, og velg deretter + Opprett policy.

- Velg Windows 10, Windows 11 og Windows Server fra plattformlisten.

- Velg Windows Security-opplevelse i profillisten.

Opprett en profil som inneholder følgende innstilling:

- TamperProtection (enhet): På

Fullfør valg av alternativer og innstillinger for policyen.

Distribuer policyen til enheter.

Manipuleringsbeskyttelse for antivirusutelukkelser

Hvis organisasjonen har utelatelser definert for Microsoft Defender Antivirus, beskytter beskyttelse mot manipulering disse utelukkelsene, forutsatt at alle følgende betingelser er oppfylt:

| Betingelse | Kriterier |

|---|---|

| Microsoft Defender-plattform | Enheter kjører Microsoft Defender-plattform 4.18.2211.5 eller nyere. Hvis du vil ha mer informasjon, kan du se Månedsplattform og motorversjoner. |

DisableLocalAdminMerge innstilling |

Denne innstillingen er også kjent for å hindre sammenslåing av lokal liste. DisableLocalAdminMerge er aktivert slik at innstillinger som er konfigurert på en enhet, ikke slås sammen med organisasjonspolicyer, for eksempel innstillinger i Intune. Hvis du vil ha mer informasjon, kan du se DisableLocalAdminMerge. |

| Enhetsbehandling | Enheter administreres enten bare i Intune, eller administreres bare med Configuration Manager. Sans må være aktivert. |

| Antivirusutelukkelser | Microsoft Defender Antivirus-utelatelser administreres i Microsoft Intune. Hvis du vil ha mer informasjon, kan du se Innstillinger for Microsoft Defender Antivirus-policy i Microsoft Intune for Windows-enheter. Funksjonalitet for å beskytte Microsoft Defender Antivirus-utelukkelser er aktivert på enheter. Hvis du vil ha mer informasjon, kan du se Hvordan du fastslår om antivirusutelukkelser er ulovlig beskyttet på en Windows-enhet. |

Tips

Hvis du vil ha mer detaljert informasjon om utelukkelser for Microsoft Defender Antivirus, kan du se Unntak for Microsoft Defender for endepunkt og Microsoft Defender Antivirus.

Slik fastslår du om antivirusutelukkelser er ulovlig beskyttet på en Windows-enhet

Du kan bruke en registernøkkel til å finne ut om funksjonaliteten for å beskytte Microsoft Defender Antivirus-utelukkelser er aktivert. Følgende fremgangsmåte beskriver hvordan du viser, men ikke endrer, manipuleringsbeskyttelsesstatus.

Åpne Registerredigering på en Windows-enhet. (Skrivebeskyttet modus er helt greit. Du redigerer ikke registernøkkelen.)

Hvis du vil bekrefte at enheten bare administreres av Intune eller administreres av Configuration Manager, med Sense aktivert, kontrollerer du følgende registernøkkelverdier:

ManagedDefenderProductType(plassert påComputer\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows DefenderellerHKLM\SOFTWARE\Microsoft\Windows Defender)EnrollmentStatus(plassert påComputer\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\SenseCMellerHKLM\SOFTWARE\Microsoft\SenseCM)

Tabellen nedenfor oppsummerer hva registernøkkelverdiene betyr:

ManagedDefenderProductTypeverdiEnrollmentStatusverdiHva verdien betyr 6(hvilken som helst verdi) Enheten administreres bare av Intune.

(Oppfyller et krav om at utelukkelser skal være ulovlig beskyttet.)74Enheten administreres av Configuration Manager.

(Oppfyller et krav om at utelukkelser skal være ulovlig beskyttet.)En annen verdi enn 6eller7(hvilken som helst verdi) Enheten administreres ikke bare av Intune eller Configuration Manager.

(Unntak er ikke ulovlig beskyttet.)Hvis du vil bekrefte at manipuleringsbeskyttelse distribueres og at utelatelser er ulovlig beskyttet, må du kontrollere registernøkkelen

TPExclusions(plassert påComputer\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows Defender\FeaturesellerHKLM\SOFTWARE\Microsoft\Windows Defender\Features).TPExclusionsHva verdien betyr 1De nødvendige betingelsene er oppfylt, og den nye funksjonaliteten for å beskytte utelatelser er aktivert på enheten.

(Unntak er manipuleringsbeskyttet.)0Manipuleringsbeskyttelse beskytter for øyeblikket ikke utelukkelser på enheten.

(Hvis alle kravene er oppfylt og denne tilstanden virker feil, kontakter du kundestøtte.)

Forsiktig!

Ikke endre verdien for registernøklene. Bruk den foregående prosedyren bare for informasjon. Endring av nøkler har ingen innvirkning på om manipuleringsbeskyttelse gjelder for unntak.

Se også

- Vanlige spørsmål om manipuleringsbeskyttelse

- Defender for endepunkt på ikke-Windows-enheter

- Feilsøke problemer med manipuleringsbeskyttelse

- Administrere Microsoft Defender for Endpoint på enheter med Microsoft Intune

Tips

Vil du lære mer? Engasjer deg med Microsoft Security-fellesskapet i det tekniske fellesskapet vårt: Microsoft Defender for Endpoint Tech Community.

Tilbakemeldinger

Kommer snart: Gjennom 2024 faser vi ut GitHub Issues som tilbakemeldingsmekanisme for innhold, og erstatter det med et nytt system for tilbakemeldinger. Hvis du vil ha mer informasjon, kan du se: https://aka.ms/ContentUserFeedback.

Send inn og vis tilbakemelding for