Overfør til Microsoft Defender for endepunkt – fase 2: Oppsett

Gjelder for:

- Microsoft Defender for endepunkt plan 1

- Microsoft Defender for endepunkt plan 2

- Microsoft Defender XDR

Fase 1: Forbered |

Fase 2: Konfigurere |

Fase 3: Ombord |

|---|---|---|

| Du er her! |

Velkommen til installasjonsfasen for overføring til Defender for endepunkt. Denne fasen inkluderer følgende trinn:

- Installer/aktiver Microsoft Defender Antivirus på endepunktene på nytt.

- Konfigurer Defender for endepunktplan 1 eller plan 2

- Legg til Defender for endepunkt i utelatelseslisten for den eksisterende løsningen.

- Legg til den eksisterende løsningen i utelatelseslisten for Microsoft Defender Antivirus.

- Konfigurer enhetsgrupper, enhetssamlinger og organisasjonsenheter.

Viktig

Microsoft anbefaler at du bruker roller med færrest tillatelser. Dette bidrar til å forbedre sikkerheten for organisasjonen. Global administrator er en svært privilegert rolle som bør begrenses til nødscenarioer når du ikke kan bruke en eksisterende rolle.

Trinn 1: Installere/ aktivere Microsoft Defender Antivirus på endepunktene på nytt

På enkelte versjoner av Windows ble Microsoft Defender Antivirus sannsynligvis avinstallert eller deaktivert da løsningen for antivirus-/beskyttelse mot skadelig programvare som ikke er fra Microsoft, ble installert. Når endepunkter som kjører Windows er innebygd i Defender for Endpoint, kan Microsoft Defender Antivirus kjøre i passiv modus sammen med en antivirusløsning som ikke er fra Microsoft. Hvis du vil ha mer informasjon, kan du se Antivirusbeskyttelse med Defender for Endpoint.

Når du bytter til Defender for endepunkt, må du kanskje utføre bestemte trinn for å installere eller aktivere Microsoft Defender Antivirus på nytt. Tabellen nedenfor beskriver hva du må gjøre på Windows-klienter og -servere.

| Endepunkttype | Hva du må gjøre |

|---|---|

| Windows-klienter (for eksempel endepunkter som kjører Windows 10 og Windows 11) | Generelt sett trenger du ikke å gjøre noe for Windows-klienter (med mindre Microsoft Defender Antivirus ble avinstallert). Generelt sett bør Microsoft Defender Antivirus fortsatt være installert, men er mest sannsynlig deaktivert på dette tidspunktet av overføringsprosessen. Når en løsning for antivirus-/beskyttelse mot skadelig programvare som ikke er fra Microsoft er installert, og klientene ennå ikke er koblet til Defender for endepunkt, deaktiveres Microsoft Defender Antivirus automatisk. Senere, når klientendepunktene er innebygd i Defender for Endpoint, går Microsoft Defender Antivirus inn i passiv modus hvis disse endepunktene kjører en antivirusløsning som ikke er Fra Microsoft. Hvis antivirusløsningen som ikke er Fra Microsoft avinstalleres, går Microsoft Defender Antivirus automatisk i aktiv modus. |

| Windows-servere | På Windows Server må du installere Microsoft Defender Antivirus på nytt, og angi den til passiv modus manuelt. På Windows-servere kan ikke Microsoft Defender Antivirus kjøre sammen med antivirusløsningen som ikke er fra Microsoft, når et antivirusprogram som ikke er fra Microsoft. I slike tilfeller deaktiveres eller avinstalleres Microsoft Defender Antivirus manuelt. Hvis du vil installere eller aktivere Microsoft Defender Antivirus på Windows Server på nytt, utfører du følgende oppgaver: - Aktivere Defender Antivirus på Windows Server på nytt hvis den ble deaktivert - Aktiver Defender Antivirus på Windows Server på nytt hvis den ble avinstallert - Angi Microsoft Defender Antivirus til passiv modus på Windows Server Hvis det oppstår problemer med å installere eller aktivere Microsoft Defender Antivirus på Windows Server på nytt, kan du se Feilsøking: Microsoft Defender Antivirus blir avinstallert på Windows Server. |

Tips

Hvis du vil finne ut mer om Microsoft Defender antivirustilstander med antivirusbeskyttelse som ikke er fra Microsoft, kan du se Microsoft Defender antiviruskompatibilitet.

Angi Microsoft Defender Antivirus til passiv modus på Windows Server

Tips

Du kan nå kjøre Microsoft Defender Antivirus i passiv modus på Windows Server 2012 R2 og 2016. Hvis du vil ha mer informasjon, kan du se Alternativer for å installere Microsoft Defender for endepunkt.

Åpne Register Redaktør, og gå deretter til

Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows Advanced Threat Protection.Rediger (eller opprett) en DWORD-oppføring kalt ForceDefenderPassiveMode, og angi følgende innstillinger:

Angi DWORD-verdien til 1.

Velg Heksadesimal under Grunntall.

Hvis Microsoft Defender antivirusfunksjoner og installasjonsfiler tidligere ble fjernet fra Windows Server 2016, følger du veiledningen i Konfigurer en Windows-reparasjonskilde for å gjenopprette funksjonsinstallasjonsfilene.

Obs!

Etter pålasting til Defender for endepunkt, må du kanskje angi Microsoft Defender Antivirus til passiv modus på Windows Server. Hvis du vil validere at passiv modus ble angitt som forventet, søker du etter Hendelse 5007 i microsoft-Windows-Windows Defender driftslogg (plassert på C:\Windows\System32\winevt\Logs), og bekrefter at enten ForceDefenderPassiveMode - eller PassiveMode-registernøklene ble satt til 0x1.

Bruker du Windows Server 2012 R2 eller Windows Server 2016?

Du kan nå kjøre Microsoft Defender Antivirus i passiv modus på Windows Server 2012 R2 og 2016 ved hjelp av metoden som ble beskrevet i forrige del. Hvis du vil ha mer informasjon, kan du se Alternativer for å installere Microsoft Defender for endepunkt.

Trinn 2: Konfigurere Defender for endepunktplan 1 eller plan 2

Denne artikkelen beskriver hvordan du konfigurerer Defender for Endpoint-funksjoner før enheter blir pålastet.

- Hvis du har Defender for Endpoint Plan 1, fullfører du trinn 1-5 i følgende fremgangsmåte.

- Hvis du har Defender for Endpoint Plan 2, fullfører du trinn 1-7 i følgende fremgangsmåte.

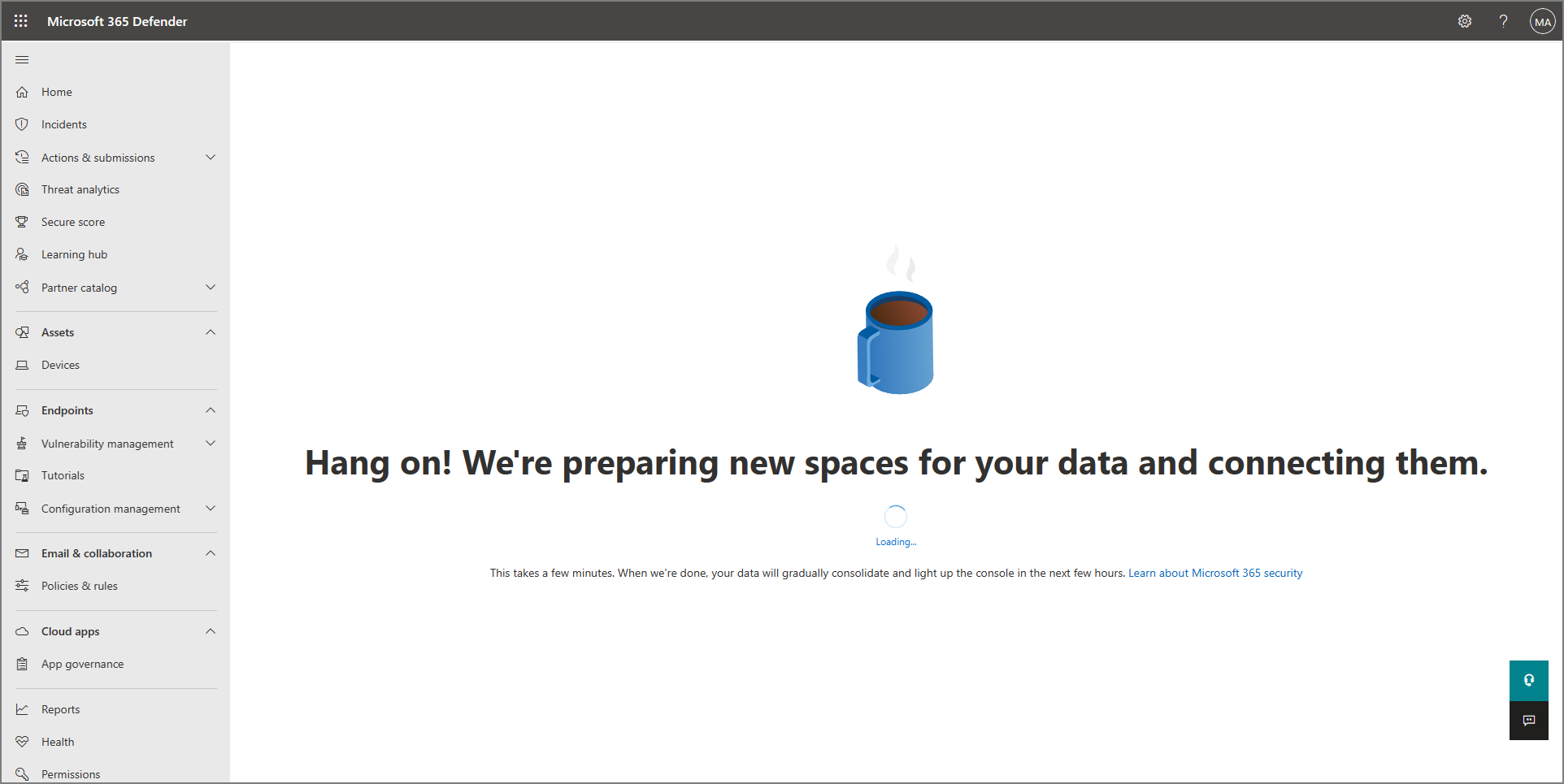

Kontroller at Defender for endepunkt er klargjort. Som sikkerhetsadministrator går du til Microsoft Defender-portalen (https://security.microsoft.com) og logger på. Velg deretter Aktivaenheter> i navigasjonsruten.

Tabellen nedenfor viser hvordan skjermen kan se ut og hva det betyr.

Aktiver manipuleringsbeskyttelse. Vi anbefaler at du aktiverer manipuleringsbeskyttelse for hele organisasjonen. Du kan gjøre denne oppgaven i Microsoft Defender-portalen (https://security.microsoft.com).

VelgInnstillinger-endepunkter> i Microsoft Defender-portalen.

Gå til Generelle>avanserte funksjoner, og sett deretter veksleknappen for manipuleringsbeskyttelse til På.

Velg Lagre.

Hvis du bruker enten Microsoft Intune eller Microsoft Endpoint Configuration Manager til innebygde enheter og konfigurerer enhetspolicyer, konfigurerer du integrering med Defender for Endpoint ved å følge disse trinnene:

Gå til endepunktsikkerhet i administrasjonssenteret for Microsoft Intune (https://intune.microsoft.com).

Velg Microsoft Defender for endepunkt under Oppsett.

Under Innstillinger for sikkerhetsprofil for endepunkt angir du veksleknappen for Tillat Microsoft Defender for endepunkt for å fremtvinge sikkerhetskonfigurasjoner for endepunkt til På.

Velg Lagre nær toppen av skjermen.

VelgInnstillinger-endepunkter> i Microsoft Defender-portalen (https://security.microsoft.com).

Rull ned til Konfigurasjonsbehandling, og velg Håndhevelsesomfang.

Angi veksleknappen for Bruk MDE for å fremtvinge innstillinger for sikkerhetskonfigurasjon fra MEM til På, og velg deretter alternativene for både Windows-klient og Windows Server-enheter.

Hvis du planlegger å bruke Configuration Manager, angir du veksleknappen for Administrer sikkerhetsinnstillinger ved hjelp av Configuration Manager til På. (Hvis du trenger hjelp med dette trinnet, kan du se Sameksistens med Microsoft Endpoint Configuration Manager.)

Rull nedover, og velg Lagre.

Konfigurer de første funksjonene for reduksjon av angrepsoverflaten. Som et minimum kan du aktivere standard beskyttelsesregler som er oppført i tabellen nedenfor umiddelbart:

Standard beskyttelsesregler Konfigurasjonsmetoder Blokkere legitimasjonsstjele fra delsystemet for lokale sikkerhetsmyndigheter i Windows (lsass.exe)

Blokker misbruk av utnyttede sårbare signerte sjåfører

Blokker utholdenhet gjennom windows management instrumentation (WMI)-hendelsesabonnementIntune (enhetskonfigurasjonsprofiler eller sikkerhetspolicyer for endepunkt)

Mobile Enhetsbehandling (MDM) (Bruk ./Vendor/MSFT/Policy/Config/Defender/AttackSurfaceReductionRules configuration service provider (CSP) til å aktivere og angi modus for hver regel individuelt.)

gruppepolicy eller PowerShell (bare hvis du ikke bruker Intune, Configuration Manager eller en annen administrasjonsplattform på bedriftsnivå)Mer informasjon om funksjoner for reduksjon av angrepsoverflater.

Konfigurer neste generasjons beskyttelsesfunksjoner.

Evne Konfigurasjonsmetoder Intune 1. Velgenheters konfigurasjonsprofiler i administrasjonssenteret>for Intune, og velg deretter profiltypen du vil konfigurere. Hvis du ennå ikke har opprettet en profiltype for enhetsbegrensninger, eller hvis du vil opprette en ny, kan du se Konfigurere innstillinger for enhetsbegrensning i Microsoft Intune.

2. Velg Egenskaper, og velg deretter Konfigurasjonsinnstillinger: Rediger

3. Utvid Microsoft Defender Antivirus.

4. Aktiver skybasert beskyttelse.

5. Velg Send alle eksemplene automatisk i rullegardinlisten Spør brukere før eksempelinnsending.

6. Velg Aktiver eller overvåk i rullegardinlisten Identifiser potensielt uønskede programmer.

7. Velg Se gjennom + lagre, og velg deretter Lagre.

Tips! Hvis du vil ha mer informasjon om Intune enhetsprofiler, inkludert hvordan du oppretter og konfigurerer innstillingene, kan du se Hva er Microsoft Intune enhetsprofiler?.Configuration Manager Se Opprette og distribuere policyer for beskyttelse mot skadelig programvare for Endpoint Protection i Configuration Manager.

Når du oppretter og konfigurerer policyer for beskyttelse mot skadelig programvare, må du se gjennom innstillingene for beskyttelse i sanntid og aktivere blokk ved første øyekast.Avansert gruppepolicy behandling

eller

gruppepolicy Management Console1. Gå tilWindows-komponenter>> forAdministrative malerfor datamaskinkonfigurasjon>Microsoft Defender Antivirus.

2. Se etter en policy som heter Slå av Microsoft Defender Antivirus.

3. Velg Rediger policyinnstilling, og kontroller at policyen er deaktivert. Denne handlingen aktiverer Microsoft Defender Antivirus. (Du kan se Windows Defender Antivirus i stedet for Microsoft Defender Antivirus i enkelte versjoner av Windows.)Kontrollpanel i Windows Følg veiledningen her: Slå på Microsoft Defender Antivirus. (Du kan se Windows Defender Antivirus i stedet for Microsoft Defender Antivirus i enkelte versjoner av Windows.) Hvis du har Defender for Endpoint Plan 1, er det første oppsettet og konfigurasjonen fullført. Hvis du har Defender for endepunktsplan 2, fortsetter du gjennom trinn 6–7.

Konfigurer policyene for gjenkjenning og svar for endepunkt (EDR) i administrasjonssenteret for Intune (https://intune.microsoft.com). Hvis du vil ha hjelp med denne oppgaven, kan du se Opprette EDR-policyer.

Konfigurer de automatiserte undersøkelses- og utbedringsfunksjonene i Microsoft Defender-portalen (https://security.microsoft.com). Hvis du vil ha hjelp med denne oppgaven, kan du se Konfigurere automatiserte undersøkelses- og utbedringsfunksjoner i Microsoft Defender for endepunkt.

På dette tidspunktet er det første oppsettet og konfigurasjonen av Defender for endepunktsplan 2 fullført.

Trinn 3: Legge til Microsoft Defender for endepunkt i utelatelseslisten for den eksisterende løsningen

Dette trinnet i konfigurasjonsprosessen innebærer å legge til Defender for Endpoint i utelatelseslisten for den eksisterende endepunktbeskyttelsesløsningen og eventuelle andre sikkerhetsprodukter organisasjonen bruker. Pass på at du refererer til løsningsleverandørens dokumentasjon for å legge til utelatelser.

De spesifikke utelukkelsene som skal konfigureres, avhenger av hvilken versjon av Windows endepunktene eller enhetene kjører, og er oppført i tabellen nedenfor.

| OPERATIVSYSTEM | Utelatelser |

|---|---|

|

Windows 11 Windows 10, versjon 1803 eller nyere (se Windows 10 utgivelsesinformasjon) Windows 10, versjon 1703 eller 1709 med KB4493441 installert |

C:\Program Files\Windows Defender Advanced Threat Protection\MsSense.exeC:\Program Files\Windows Defender Advanced Threat Protection\SenseCncProxy.exeC:\Program Files\Windows Defender Advanced Threat Protection\SenseSampleUploader.exeC:\Program Files\Windows Defender Advanced Threat Protection\SenseIR.exeC:\Program Files\Windows Defender Advanced Threat Protection\SenseCM.exeC:\Program Files\Windows Defender Advanced Threat Protection\SenseNdr.exeC:\Program Files\Windows Defender Advanced Threat Protection\Classification\SenseCE.exeC:\ProgramData\Microsoft\Windows Defender Advanced Threat Protection\DataCollectionC:\Program Files\Windows Defender Advanced Threat Protection\SenseTVM.exe |

|

Windows Server 2022 Windows Server 2019 Windows Server 2016 Windows Server 2012 R2 Windows Server, versjon 1803 |

På Windows Server 2012 R2 og Windows Server 2016 som kjører den moderne, enhetlige løsningen, kreves følgende unntak etter oppdatering av Sense EDR-komponenten ved hjelp av KB5005292:C:\ProgramData\Microsoft\Windows Defender Advanced Threat Protection\Platform\*\MsSense.exe C:\ProgramData\Microsoft\Windows Defender Advanced Threat Protection\Platform\*\SenseCnCProxy.exeC:\ProgramData\Microsoft\Windows Defender Advanced Threat Protection\Platform\*\SenseIR.exeC:\ProgramData\Microsoft\Windows Defender Advanced Threat Protection\Platform\*\SenseCE.exeC:\ProgramData\Microsoft\Windows Defender Advanced Threat Protection\Platform\*\SenseSampleUploader.exeC:\ProgramData\Microsoft\Windows Defender Advanced Threat Protection\Platform\*\SenseCM.exe C:\ProgramData\Microsoft\Windows Defender Advanced Threat Protection\DataCollectionC:\ProgramData\Microsoft\Windows Defender Advanced Threat Protection\Platform\*\SenseTVM.exe |

|

Windows 8.1 Windows 7 Windows Server 2008 R2 SP1 |

C:\Program Files\Microsoft Monitoring Agent\Agent\Health Service State\Monitoring Host Temporary Files 6\45\MsSenseS.exeOBS! Overvåking av midlertidige vertsfiler 6\45 kan være forskjellige nummererte undermapper. C:\Program Files\Microsoft Monitoring Agent\Agent\AgentControlPanel.exeC:\Program Files\Microsoft Monitoring Agent\Agent\HealthService.exeC:\Program Files\Microsoft Monitoring Agent\Agent\HSLockdown.exeC:\Program Files\Microsoft Monitoring Agent\Agent\MOMPerfSnapshotHelper.exeC:\Program Files\Microsoft Monitoring Agent\Agent\MonitoringHost.exeC:\Program Files\Microsoft Monitoring Agent\Agent\TestCloudConnection.exe |

Viktig

Som en anbefalt fremgangsmåte bør du holde organisasjonens enheter og endepunkter oppdatert. Sørg for å få de nyeste oppdateringene for Microsoft Defender for endepunkt og Microsoft Defender Antivirus, og hold organisasjonens operativsystemer og produktivitetsapper oppdatert.

Trinn 4: Legg til den eksisterende løsningen i utelatelseslisten for Microsoft Defender Antivirus

I løpet av dette trinnet i konfigurasjonsprosessen legger du til den eksisterende løsningen i listen over utelatelser for Microsoft Defender Antivirus. Du kan velge blant flere metoder for å legge til utelatelser i Microsoft Defender Antivirus, som er oppført i tabellen nedenfor:

| Metode | Hva du må gjøre |

|---|---|

| Intune | 1. Gå til administrasjonssenteret for Microsoft Intune og logg på. 2. Velg Konfigurasjonsprofiler for enheter>, og velg deretter profilen du vil konfigurere. 3. Velg Egenskaper under Behandle. 4. Velg konfigurasjonsinnstillinger: Rediger. 5. Utvid Microsoft Defender Antivirus, og utvid deretter Microsoft Defender antivirusutelukkelser. 6. Angi filer og mapper, utvidelser og prosesser som skal utelates fra antivirusskanninger for Microsoft Defender. Hvis du vil se referanse, kan du se Microsoft Defender antivirusutelukkelser. 7. Velg Se gjennom + lagre, og velg deretter Lagre. |

| Microsoft Endpoint Configuration Manager | 1. Bruk Configuration Manager-konsollen, gå tilPolicyer for beskyttelse av beskyttelse mot skadelig programvare for samsvar og>> velg policyen du vil endre. 2. Angi utelatelsesinnstillinger for filer og mapper, utvidelser og prosesser som skal utelates fra antivirusskanninger Microsoft Defender. |

| gruppepolicy objekt | 1. Åpne administrasjonskonsollen for gruppepolicy på gruppepolicy-administrasjonsdatamaskinen. Høyreklikk på gruppepolicy objektet du vil konfigurere, og velg deretter Rediger. 2. Gå til Datamaskinkonfigurasjon i gruppepolicy Management Redaktør, og velg Administrative maler. 3. Utvid treet til Windows-komponenter > Microsoft Defender antivirusutelukkelser>. (Du kan se Windows Defender Antivirus i stedet for Microsoft Defender Antivirus i enkelte versjoner av Windows.) 4. Dobbeltklikk innstillingen for baneutelukkelse, og legg til utelatelsene. 5. Sett alternativet til Aktivert. 6. Velg Vis...under Alternativer-delen. 7. Angi hver mappe på sin egen linje under Verdinavn-kolonnen . Hvis du angir en fil, må du angi en fullstendig bane til filen, inkludert stasjonsbokstaven, mappebanen, filnavnet og filtypen. Skriv inn 0 i Verdi-kolonnen . 8. Velg OK. 9. Dobbeltklikk innstillingen for utvidelsesutelukkelse, og legg til utelatelsene. 10. Sett alternativet til Aktivert. 11. Velg Vis...under Alternativer-delen. 12. Angi hver filtype på en egen linje under Verdinavn-kolonnen . Skriv inn 0 i Verdi-kolonnen . 13. Velg OK. |

| Lokalt gruppepolicyobjekt | 1. Åpne lokal gruppepolicy Redaktør på endepunktet eller enheten. 2. Gå tilWindows-komponenter>> forAdministrative malerfor datamaskinkonfigurasjon>Microsoft DefenderAntivirusutelukkelser>. (Du kan se Windows Defender Antivirus i stedet for Microsoft Defender Antivirus i enkelte versjoner av Windows.) 3. Angi bane- og prosessutelukkelser. |

| Registernøkkel | 1. Eksporter følgende registernøkkel: HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows Defender\exclusions.2. Importer registernøkkelen. Her er to eksempler: - Lokal bane: regedit.exe /s c:\temp\MDAV_Exclusion.reg- Delt nettverksressurs: regedit.exe /s \\FileServer\ShareName\MDAV_Exclusion.reg |

Mer informasjon om unntak for Microsoft Defender for endepunkt og Microsoft Defender Antivirus.

Husk følgende punkter om utelatelser

Når du legger til utelatelser i Microsoft Defender antivirusskanninger, bør du legge til bane- og prosessutelukkelser.

- Baneutelukkelser utelater bestemte filer og alle disse filene får tilgang til.

- Prosessutelukkelser utelater hva en prosess berører, men utelukker ikke selve prosessen.

- Før opp prosessutelukkelsene ved hjelp av den fullstendige banen, og ikke bare etter navnet. (Bare navn-metoden er mindre sikker.)

- Hvis du lister opp hver kjørbare fil (.exe) som både en baneutelukkelse og en prosessutelukkelse, utelukkes prosessen og det den berører.

Trinn 5: Konfigurere enhetsgrupper, enhetssamlinger og organisasjonsenheter

Enhetsgrupper, enhetssamlinger og organisasjonsenheter gjør det mulig for sikkerhetsteamet å administrere og tilordne sikkerhetspolicyer effektivt og effektivt. Tabellen nedenfor beskriver hver av disse gruppene og hvordan du konfigurerer dem. Organisasjonen bruker kanskje ikke alle de tre samlingstypene.

Obs!

Oppretting av enhetsgruppe støttes i Defender for Endpoint Plan 1 og Plan 2.

| Samlingstype | Hva du må gjøre |

|---|---|

|

Enhetsgrupper (tidligere kalt maskingrupper) gjør det mulig for sikkerhetsoperasjonsteamet å konfigurere sikkerhetsfunksjoner, for eksempel automatisert undersøkelse og utbedring. Enhetsgrupper er også nyttige for å tilordne tilgang til disse enhetene, slik at sikkerhetsoperasjonsteamet kan utføre utbedringshandlinger om nødvendig. Enhetsgrupper opprettes mens angrepet ble oppdaget og stoppet, varsler, for eksempel et «første tilgangsvarsel», ble utløst og dukket opp i Microsoft Defender-portalen. |

1. Gå til Microsoft Defender portal (https://security.microsoft.com). 2. VelgEnhetsgrupper for Innstillinger-endepunkter-tillatelser>>> i navigasjonsruten til venstre. 3. Velg + Legg til enhetsgruppe. 4. Angi et navn og en beskrivelse for enhetsgruppen. 5. Velg et alternativ i listen over automatiseringsnivåer . (Vi anbefaler Full – utbedr trusler automatisk.) Hvis du vil lære mer om de ulike automatiseringsnivåene, kan du se Hvordan trusler utbedres. 6. Angi betingelser for en samsvarende regel for å bestemme hvilke enheter som tilhører enhetsgruppen. Du kan for eksempel velge et domene, OS-versjoner eller til og med bruke enhetskoder. 7. Angi roller som skal ha tilgang til enhetene som er inkludert i enhetsgruppen, på Brukertilgang-fanen . 8. Velg Ferdig. |

|

Enhetssamlinger gjør det mulig for sikkerhetsoperasjonsteamet å administrere programmer, distribuere samsvarsinnstillinger eller installere programvareoppdateringer på enhetene i organisasjonen. Enhetssamlinger opprettes ved hjelp av Configuration Manager. |

Følg trinnene i Opprett en samling. |

|

Organisasjonsenheter gjør det mulig å gruppere objekter logisk, for eksempel brukerkontoer, tjenestekontoer eller datamaskinkontoer. Deretter kan du tilordne administratorer til bestemte organisasjonsenheter og bruke gruppepolicy for å fremtvinge målrettede konfigurasjonsinnstillinger. Organisasjonsenheter er definert i Microsoft Entra Domain Services. |

Følg trinnene i Opprett en organisasjonsenhet i et Microsoft Entra Domain Services administrert domene. |

Neste trinn:

Gratulerer! Du har fullført installasjonsfasen for overføring til Defender for endepunkt!

Tips

Vil du lære mer? Engage med Microsoft Security-fellesskapet i teknisk fellesskap: Microsoft Defender for endepunkt teknisk fellesskap.