Obs!

Tilgang til denne siden krever autorisasjon. Du kan prøve å logge på eller endre kataloger.

Tilgang til denne siden krever autorisasjon. Du kan prøve å endre kataloger.

Gjelder for:

Vil du oppleve Defender for endepunkt? Registrer deg for en gratis prøveperiode.

Når du kontakter kundestøtte, kan du bli bedt om å oppgi utdatapakken for Microsoft Defender for endepunkt Client Analyzer-verktøyet.

Denne artikkelen gir instruksjoner om hvordan du kjører verktøyet via Live Response på Windows og på Linux-maskiner.

Windows

Last ned og hent de nødvendige skriptene som er tilgjengelige fra Underkatalogen Verktøyi Microsoft Defender for endepunkt Client Analyzer.

Hvis du for eksempel vil hente de grunnleggende sensor- og enhetstilstandsloggene, henter

..\Tools\MDELiveAnalyzer.ps1du.- Hvis du trenger flere logger relatert til Microsoft Defender Antivirus, bruker

..\Tools\MDELiveAnalyzerAV.ps1du . - Hvis du trenger relaterte logger for hindring av datatap i Microsoft Endpoint , bruker

..\Tools\MDELiveAnalyzerDLP.ps1du . - Hvis du trenger nettverkslogger og Windows Filter Platform-relaterte logger, bruker

..\Tools\MDELiveAnalyzerNet.ps1du . - Hvis du trenger prosessovervåkingslogger , bruker

..\Tools\MDELiveAnalyzerAppCompat.ps1du .

- Hvis du trenger flere logger relatert til Microsoft Defender Antivirus, bruker

Start en økt med direkte respons på maskinen du må undersøke.

Velg Last opp fil til bibliotek.

Velg Velg fil.

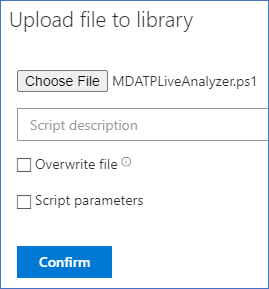

Velg den nedlastede filen med navnet

MDELiveAnalyzer.ps1, og velg deretter Bekreft.Gjenta dette trinnet for

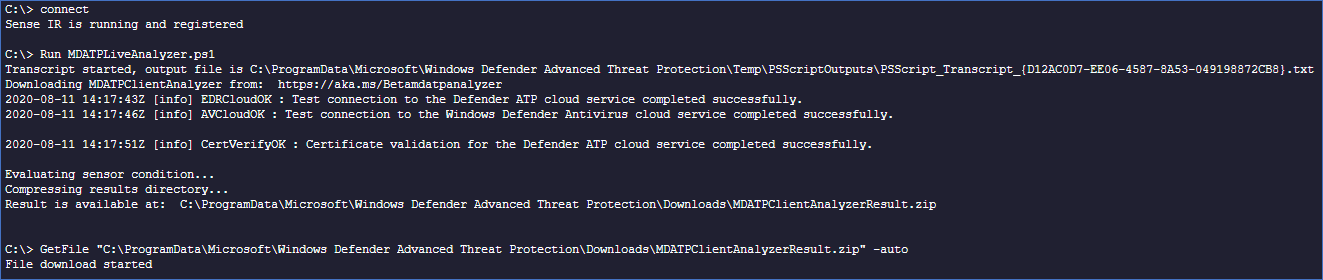

MDEClientAnalyzerPreview.zipfilen.Mens du fortsatt er i LiveResponse-økten, kan du bruke følgende kommandoer til å kjøre analyseverktøyet og samle inn den resulterende filen.

Putfile MDEClientAnalyzerPreview.zip Run MDELiveAnalyzer.ps1 GetFile "C:\ProgramData\Microsoft\Windows Defender Advanced Threat Protection\Downloads\MDECA\MDEClientAnalyzerResult.zip"

Mer informasjon

Den nyeste forhåndsversjonen av MDE Client Analyzer kan lastes ned på https://aka.ms/MDEClientAnalyzerPreview.

Hvis du vil ha mer informasjon om innsamling av data lokalt på en maskin i tilfelle maskinen ikke kommuniserer med Microsoft Defender for endepunkt skytjenester, eller ikke vises i Microsoft Defender for endepunkt portal som forventet, kan du se Kontrollere klienttilkobling til url-adresser for Microsoft Defender for endepunkt-tjenesten.

Som beskrevet i eksempler på live-svarkommando, kan det være lurt å bruke symbolet

&på slutten av kommandoen til å samle inn logger som en bakgrunnshandling:Run MDELiveAnalyzer.ps1&

Linux

Verktøyet XMDE Client Analyzer kan lastes ned som en binær - eller Python-pakke som kan pakkes ut og kjøres på Linux-maskiner. Begge versjonene av XMDE Client Analyzer kan kjøres under en direkte responsøkt.

Forutsetninger

For installasjon

unzipkreves pakken.For kjøring

aclkreves pakken.

Viktig

Vinduet bruker de usynlige tegnene vognretur og linjeskift til å representere slutten på én linje og begynnelsen av en ny linje i en fil, men Linux-systemer bruker bare det usynlige tegnet for linjefeed på slutten av fillinjene. Når du bruker følgende skript, kan denne forskjellen resultere i feil og feil i skriptene som skal kjøres, hvis de gjøres i Windows. En potensiell løsning på dette er å bruke Windows-undersystem for Linux og dos2unix pakken til å omformatere skriptet slik at den samsvarer med Unix- og Linux-formatstandarden.

Installere XMDE Client Analyzer

Begge versjonene av XMDE Client Analyzer, binary og Python, en selvstendig pakke som må lastes ned og pakkes ut før kjøring. Hvis du vil ha mer informasjon, kan du se Feilsøke sensortilstand ved hjelp av Microsoft Defender for endepunkt Client Analyzer

På grunn av de begrensede kommandoene som er tilgjengelige i Live Response, må trinnene som er beskrevet, utføres i et bash-skript, og ved å dele installasjons- og utførelsesdelen av disse kommandoene er det mulig å kjøre installasjonsskriptet én gang, mens du kjører kjøringsskriptet flere ganger.

Viktig

Eksempelskriptene forutsetter at maskinen har direkte Internett-tilgang og kan hente XMDE Client Analyzer fra Microsoft. Hvis maskinen ikke har direkte Internett-tilgang, må installasjonsskriptene oppdateres for å hente XMDE Client Analyzer fra en plassering som maskinene har tilgang til.

Installeringsskript for binær klientanalyse

Følgende skript utfører de første seks trinnene i Den binære versjonen av Klientanalyse. Når du er ferdig, er binærfilen for XMDE Client Analyzer tilgjengelig fra katalogen /tmp/XMDEClientAnalyzerBinary/ClientAnalyzer .

Opprett en bash-fil

InstallXMDEClientAnalyzer.sh, og lim inn følgende innhold i den.#! /usr/bin/bash echo "Starting Client Analyzer Script. Running As:" whoami echo "Getting XMDEClientAnalyzerBinary" wget --quiet -O /tmp/XMDEClientAnalyzerBinary.zip https://go.microsoft.com/fwlink/?linkid=2297517 echo 'C65A4E4C6851D130942BFACD147A9D18B8A92B4F50FACF519477FD1C41A1C323 /tmp/XMDEClientAnalyzerBinary.zip' | sha256sum -c echo "Unzipping XMDEClientAnalyzerBinary.zip" unzip -q /tmp/XMDEClientAnalyzerBinary.zip -d /tmp/XMDEClientAnalyzerBinary echo "Unzipping SupportToolLinuxBinary.zip" unzip -q /tmp/XMDEClientAnalyzerBinary/XMDEClientAnalyzer/SupportToolLinuxBinary.zip -d /tmp/XMDEClientAnalyzerBinary/ClientAnalyzer echo "MDESupportTool installed at /tmp/XMDEClientAnalyzerBinary/ClientAnalyzer"

Installasjonsskript for Python-klientanalyse

Det følgende skriptet utfører de første seks trinnene i Kjøring av Python-versjonen av Klientanalyse. Når du er ferdig, er Python-skriptene for XMDE Client Analyzer tilgjengelig fra katalogen /tmp/XMDEClientAnalyzer .

Opprett en bash-fil

InstallXMDEClientAnalyzer.sh, og lim inn følgende innhold i den.#! /usr/bin/bash echo "Starting Client Analyzer Install Script. Running As:" whoami echo "Getting XMDEClientAnalyzer.zip" wget --quiet -O XMDEClientAnalyzer.zip https://aka.ms/XMDEClientAnalyzer echo '07E6A7B89E28A78309D5B6F1E25E4CDFBA9CA141450E422D76441C03AD3477E7 XMDEClientAnalyzer.zip' | sha256sum -c echo "Unzipping XMDEClientAnalyzer.zip" unzip -q XMDEClientAnalyzer.zip -d /tmp/XMDEClientAnalyzer echo "Setting execute permissions on mde_support_tool.sh script" cd /tmp/XMDEClientAnalyzer chmod a+x mde_support_tool.sh echo "Performing final support tool setup" ./mde_support_tool.sh

Kjøre installasjonsskriptene for klientanalyse

Start en økt med direkte respons på maskinen du må undersøke.

Velg Last opp fil til bibliotek.

Velg Velg fil.

Velg den nedlastede filen med navnet

InstallXMDEClientAnalyzer.sh, og velg deretter Bekreft.Mens du fortsatt er i LiveResponse-økten, kan du bruke følgende kommandoer til å installere analyseren:

run InstallXMDEClientAnalyzer.sh

Kjøre XMDE Client Analyzer

Live Response støtter ikke kjøring av XMDE Client Analyzer eller Python direkte, så et kjøringsskript er nødvendig.

Viktig

Følgende skript forutsetter at XMDE Client Analyzer ble installert ved hjelp av de samme plasseringene fra skriptene som ble nevnt tidligere. Hvis organisasjonen har valgt å installere skriptene på en annen plassering, må følgende skript oppdateres for å samsvare med organisasjonens valgte installasjonsplassering.

Kjør skript for binær klientanalyse

Binary Client Analyzer godtar kommandolinjeparametere for å utføre forskjellige analysetester. Hvis du vil gi lignende funksjoner under direkte respons, drar kjøringsskriptet nytte av bash-variabelen $@ for å sende alle inndataparametere som er gitt til skriptet til XMDE Client Analyzer.

Opprett en bash-fil

MDESupportTool.sh, og lim inn følgende innhold i den.#! /usr/bin/bash echo "cd /tmp/XMDEClientAnalyzerBinary/ClientAnalyzer" cd /tmp/XMDEClientAnalyzerBinary/ClientAnalyzer echo "Running MDESupportTool" ./MDESupportTool $@

Kjøringsskript for Python-klientanalyse

Python Client Analyzer godtar kommandolinjeparametere for å utføre forskjellige analysetester. Hvis du vil gi lignende funksjoner under direkte respons, drar kjøringsskriptet nytte av bash-variabelen $@ for å sende alle inndataparametere som er gitt til skriptet til XMDE Client Analyzer.

Opprett en bash-fil

MDESupportTool.sh, og lim inn følgende innhold i den.#! /usr/bin/bash echo "cd /tmp/XMDEClientAnalyzer" cd /tmp/XMDEClientAnalyzer echo "Running mde_support_tool" ./mde_support_tool.sh $@

Kjøre klientanalyseskriptet

Obs!

Hvis du har en aktiv økt for direkte svar, kan du hoppe over trinn 1.

Start en økt med direkte respons på maskinen du må undersøke.

Velg Last opp fil til bibliotek.

Velg Velg fil.

Velg den nedlastede filen med navnet

MDESupportTool.sh, og velg deretter Bekreft.Mens du fortsatt er i Live Response-økten, kan du bruke følgende kommandoer til å kjøre analyseren og samle inn den resulterende filen.

run MDESupportTool.sh -parameters "--bypass-disclaimer -d" GetFile "/tmp/your_archive_file_name_here.zip"

Se også

- Oversikt over klientanalyse

- Datainnsamling for avansert feilsøking i Windows

- Forstå HTML-rapporten for analysering

Tips

Vil du lære mer? Engage med Microsoft Security-fellesskapet i teknisk fellesskap: Microsoft Defender for endepunkt teknisk fellesskap.