Webbeskyttelse

Gjelder for:

- Microsoft Defender for endepunkt plan 1

- Microsoft Defender for endepunkt plan 2

- Microsoft Defender XDR

Vil du oppleve Microsoft Defender for endepunkt? Registrer deg for en gratis prøveperiode.

Om webbeskyttelse

Webbeskyttelse i Microsoft Defender for endepunkt består av beskyttelse mot webtrusler, filtrering av nettinnhold og egendefinerte indikatorer. Med webbeskyttelse kan du sikre enhetene dine mot netttrusler og hjelpe deg med å regulere uønsket innhold. Du finner webbeskyttelsesrapporter i Microsoft Defender-portalen ved å gå til Webbeskyttelse for rapporter>.

Beskyttelse mot netttrusler

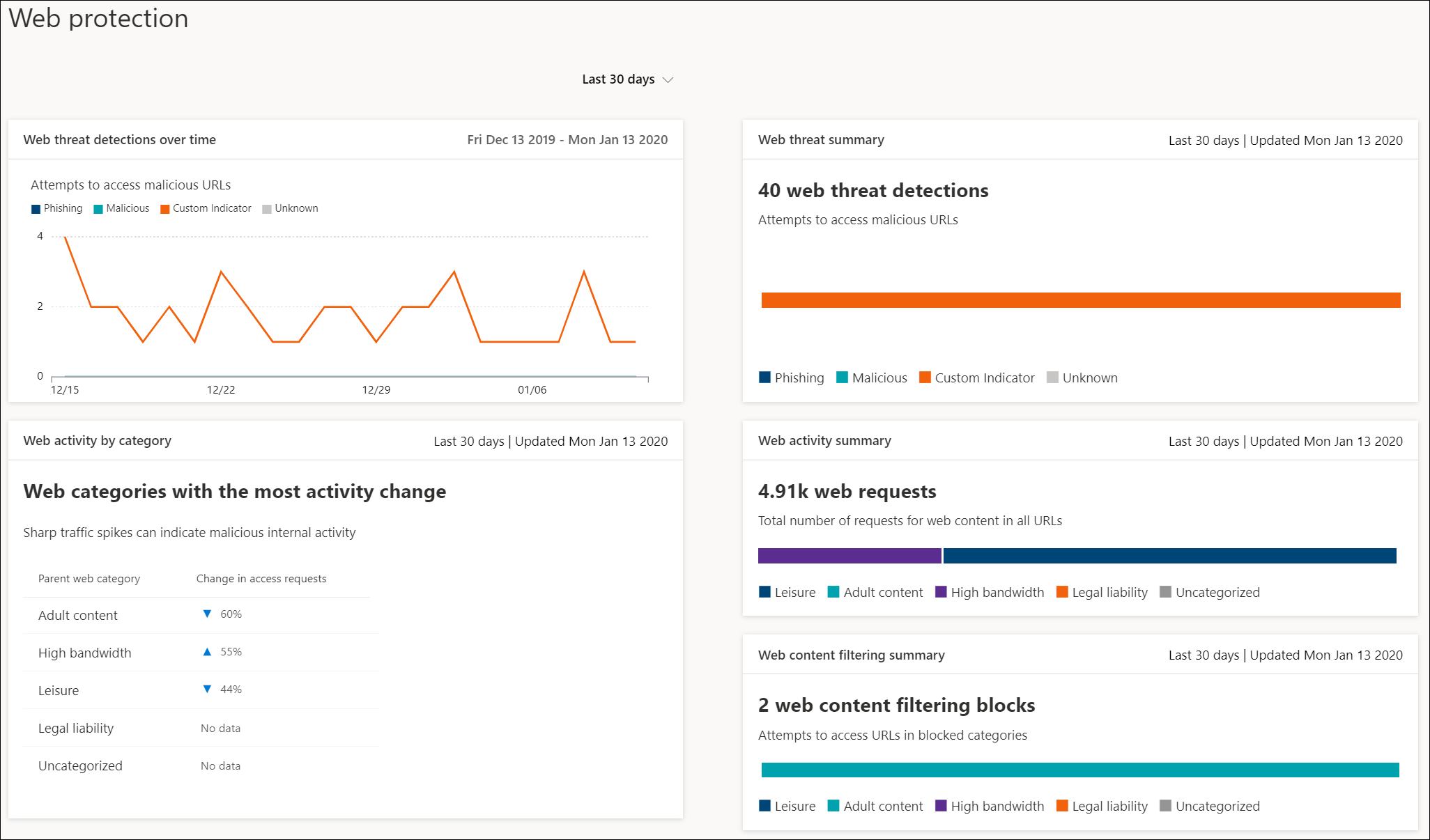

Kortene som utgjør beskyttelse mot netttrusler, er netttrusler over tid og sammendrag av netttrusler.

Beskyttelse mot webtrusler inkluderer:

- Omfattende innsyn i netttrusler som påvirker organisasjonen.

- Undersøkelsesfunksjoner over nettrelatert trusselaktivitet gjennom varsler og omfattende profiler av nettadresser og enhetene som får tilgang til disse nettadressene.

- Et komplett sett med sikkerhetsfunksjoner som sporer generelle tilgangstrender til skadelige og uønskede nettsteder.

Obs!

Når det gjelder andre prosesser enn Microsoft Edge og Internet Explorer, drar webbeskyttelsesscenarioer nytte av Nettverksbeskyttelse for inspeksjon og håndhevelse:

- IP støttes for alle tre protokollene (TCP, HTTP og HTTPS (TLS)).

- Bare enkle IP-adresser støttes (ingen CIDR-blokker eller IP-områder) i egendefinerte indikatorer.

- Krypterte URL-adresser (fullstendig bane) kan bare blokkeres på førsteparts nettlesere (Internet Explorer, Edge).

- Krypterte NETTADRESSEr (bare FQDN) kan blokkeres i tredjeparts nettlesere (det vil eksempelvis annet enn Internet Explorer, Edge).

- Fullstendige baneblokker for URL-adresse kan brukes for ukrypterte URL-adresser.

Det kan være opptil to timer ventetid (vanligvis mindre) mellom tidspunktet handlingen utføres, og nettadressen og IP-adressen blokkeres. Hvis du vil ha mer informasjon, kan du se Beskyttelse mot webtrusler.

Egendefinerte indikatorer

Egendefinerte indikatorregistreringer oppsummeres også i organisasjonens netttrusselrapporter under webtrusselregistreringer over tid og sammendrag av netttrusler.

Egendefinert indikator inkluderer:

- Muligheten til å opprette IP- og NETTADRESSE-baserte indikatorer for kompromiss for å beskytte organisasjonen mot trusler.

- Undersøkelsesfunksjoner over aktiviteter relatert til egendefinerte IP-/nettadresseprofiler og enhetene som får tilgang til disse NETTADRESSEne.

- Muligheten til å opprette policyer for Tillat, Blokker og Advar for IPer og nettadresser.

Hvis du vil ha mer informasjon, kan du se Opprette indikatorer for IPer og nettadresser/domener

Filtrering av nettinnhold

Filtrering av nettinnhold omfatter nettaktivitet etter kategori, sammendrag av filtrering av nettinnhold og sammendrag av nettaktivitet.

Filtrering av nettinnhold omfatter:

- Brukere hindres i å få tilgang til nettsteder i blokkerte kategorier, enten de blar lokalt eller borte.

- Du kan enkelt distribuere varierte policyer til ulike sett med brukere ved hjelp av enhetsgruppene som er definert i de Microsoft Defender for endepunkt rollebaserte tilgangskontrollinnstillingene.

Obs!

Oppretting av enhetsgruppe støttes i Defender for Endpoint Plan 1 og Plan 2.

- Du kan få tilgang til nettrapporter på samme sentrale plassering, med synlighet over faktiske blokker og nettbruk.

Hvis du vil ha mer informasjon, kan du se Filtrering av nettinnhold.

Prioritetsrekkefølge

Webbeskyttelse består av følgende komponenter, oppført i prioritetsrekkefølge. Hver av disse komponentene håndheves av SmartScreen-klienten i Microsoft Edge og av Network Protection-klienten i alle andre nettlesere og prosesser.

Egendefinerte indikatorer (IP/URL, Microsoft Defender for Cloud Apps policyer)

- Tillat

- Advare

- Blokker

Netttrusler (skadelig programvare, phish)

- SmartScreen Intel, inkludert Exchange Online Protection (EOP)

- Escalations

Nettinnholdsfiltrering (WCF)

Obs!

Microsoft Defender for Cloud Apps genererer for øyeblikket bare indikatorer for blokkerte nettadresser.

Prioritetsrekkefølgen er knyttet til rekkefølgen på operasjoner der en NETTADRESSE eller IP evalueres. Hvis du for eksempel har en policy for filtrering av nettinnhold, kan du opprette utelatelser gjennom egendefinerte IP-/nettadresseindikatorer. Egendefinerte indikatorer for kompromiss (IoC) er høyere i prioritetsrekkefølgen enn WCF-blokker.

Tilsvarende, under en konflikt mellom indikatorer, tillater alltid prioritet over blokker (overstyr logikk). Det betyr at en tillat-indikator har forrang over alle blokkindikatorer som finnes.

Tabellen nedenfor oppsummerer noen vanlige konfigurasjoner som vil presentere konflikter i webbeskyttelsesstakken. Den identifiserer også de resulterende avgjørelsene basert på prioriteten som er beskrevet tidligere i denne artikkelen.

| Egendefinert indikatorpolicy | Policy for netttrussel | WCF-policy | policy for Defender for Cloud Apps | Resultat |

|---|---|---|---|---|

| Tillat | Blokker | Blokker | Blokker | Tillat (overstyring av webbeskyttelse) |

| Tillat | Tillat | Blokker | Blokker | Tillat (WCF-unntak) |

| Advare | Blokker | Blokker | Blokker | Advar (overstyr) |

Interne IP-adresser støttes ikke av egendefinerte indikatorer. For en advarselspolicy når den omgås av sluttbrukeren, oppheves blokkeringen av nettstedet i 24 timer for denne brukeren som standard. Denne tidsrammen kan endres av Admin og sendes ned av SmartScreen-skytjenesten. Muligheten til å omgå en advarsel kan også deaktiveres i Microsoft Edge ved hjelp av CSP for netttrusselblokker (skadelig programvare/phishing). Hvis du vil ha mer informasjon, kan du se Microsoft Edge SmartScreen-innstillinger.

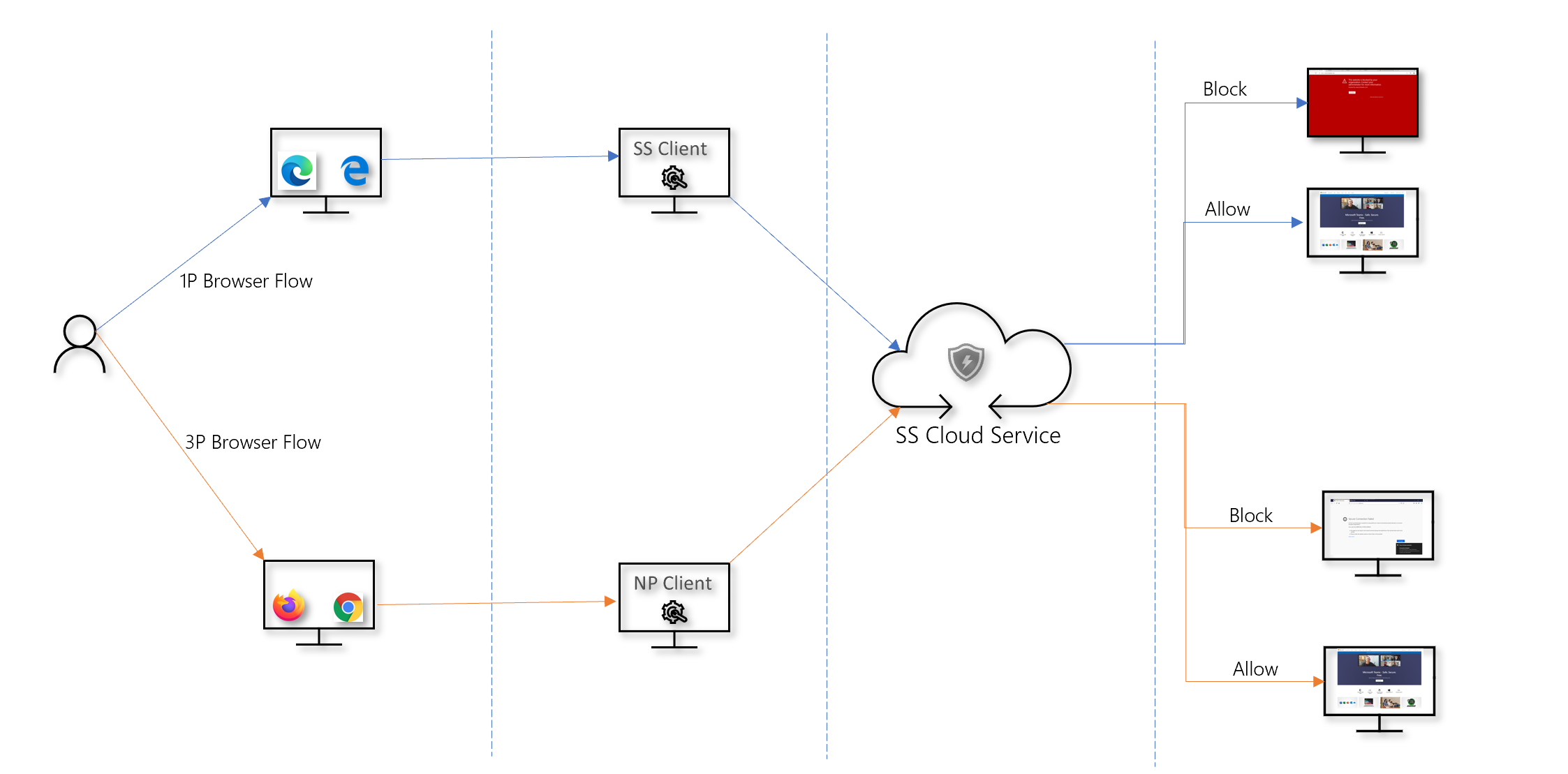

Beskytt nettlesere

I alle webbeskyttelsesscenarioer kan SmartScreen og Network Protection brukes sammen for å sikre beskyttelse på tvers av både Microsoft- og ikke-Microsoft-nettlesere og -prosesser. SmartScreen bygges direkte inn i Microsoft Edge, mens Nettverksbeskyttelse overvåker trafikk i nettlesere og prosesser som ikke er fra Microsoft. Diagrammet nedenfor illustrerer dette konseptet. Dette diagrammet over de to klientene som arbeider sammen for å gi flere nettleser-/appdekninger, er nøyaktig for alle funksjonene i webbeskyttelse (indikatorer, webtrusler, innholdsfiltrering).

Obs!

Egendefinerte indikatorer for kompromiss- og nettinnholdsfiltrering støttes for øyeblikket ikke i Application Guard økter i Microsoft Edge. Disse beholdere nettleserøktene kan bare fremtvinge netttrusselblokker via den innebygde SmartScreen-beskyttelsen. De kan ikke fremtvinge beskyttelsespolicyer for virksomheter.

Feilsøke endepunktblokker

Svar fra SmartScreen-skyen er standardisert. Verktøy som Fiddler kan brukes til å inspisere svaret fra skytjenesten, noe som bidrar til å bestemme kilden til blokken.

Når SmartScreen-skytjenesten reagerer med en tillatelses-, blokk- eller advarselsrespons, videresendes en svarkategori og serverkontekst tilbake til klienten. I Microsoft Edge er svarkategorien det som brukes til å bestemme riktig blokkside som skal vises (ondsinnet, phishing, organisasjonspolicy).

Tabellen nedenfor viser svarene og deres korrelerte funksjoner.

| ResponseCategory | Funksjon som er ansvarlig for blokken |

|---|---|

| CustomPolicy | WCF |

| CustomBlockList | Egendefinerte indikatorer |

| CasbPolicy | Defender for Cloud Apps |

| Ondsinnet | Netttrusler |

| Phishing | Netttrusler |

Avansert jakt etter webbeskyttelse

Kusto-spørringer i avansert jakt kan brukes til å oppsummere nettbeskyttelsesblokker i organisasjonen i opptil 30 dager. Disse spørringene bruker informasjonen ovenfor til å skille mellom de ulike kildene til blokker og oppsummere dem på en brukervennlig måte. Følgende spørring viser for eksempel alle WCF-blokker som kommer fra Microsoft Edge.

DeviceEvents

| where ActionType == "SmartScreenUrlWarning"

| extend ParsedFields=parse_json(AdditionalFields)

| project DeviceName, ActionType, Timestamp, RemoteUrl, InitiatingProcessFileName, Experience=tostring(ParsedFields.Experience)

| where Experience == "CustomPolicy"

På samme måte kan du bruke følgende spørring til å liste opp alle WCF-blokker som kommer fra Network Protection (for eksempel en WCF-blokk i en nettleser som ikke er Fra Microsoft). Oppdateres ActionType og Experience endres til ResponseCategory.

DeviceEvents

| where ActionType == "ExploitGuardNetworkProtectionBlocked"

| extend ParsedFields=parse_json(AdditionalFields)

| project DeviceName, ActionType, Timestamp, RemoteUrl, InitiatingProcessFileName, ResponseCategory=tostring(ParsedFields.ResponseCategory)

| where ResponseCategory == "CustomPolicy"

Hvis du vil vise blokker som skyldes andre funksjoner (for eksempel egendefinerte indikatorer), kan du se tabellen som er oppført tidligere i denne artikkelen. Tabellen beskriver hver funksjon og deres respektive svarkategori. Disse spørringene kan endres for å søke etter telemetri relatert til bestemte maskiner i organisasjonen. ActionType som vises i hver spørring, viser bare de tilkoblingene som ble blokkert av en webbeskyttelsesfunksjon, og ikke all nettverkstrafikk.

Brukeropplevelse

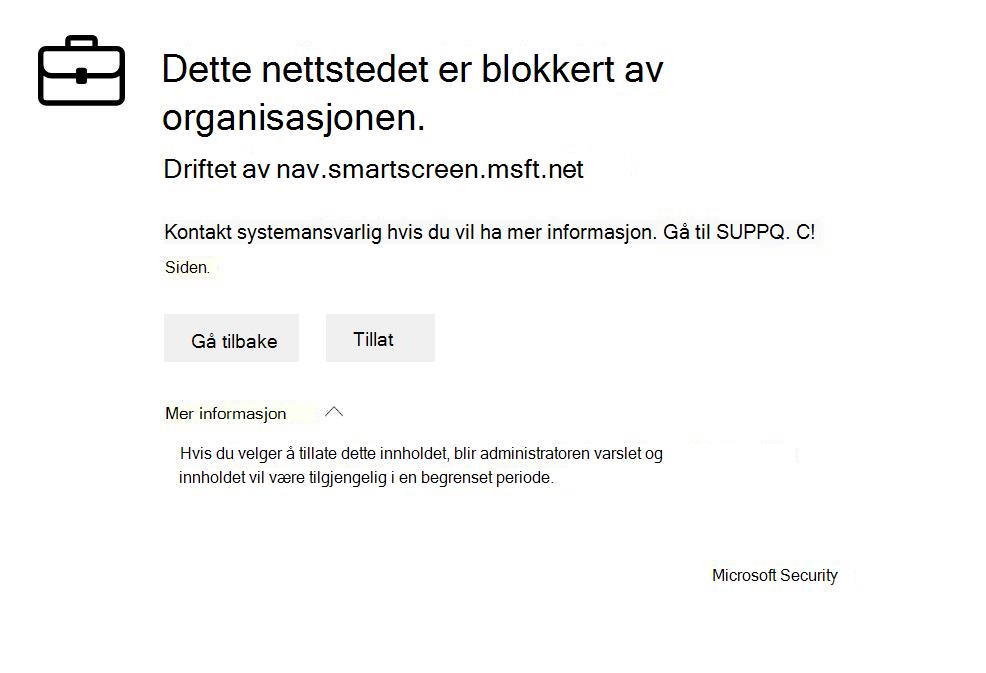

Hvis en bruker besøker en nettside som utgjør en risiko for skadelig programvare, phishing eller andre netttrusler, utløser Microsoft Edge en blokkside som ligner på følgende bilde:

Fra og med Microsoft Edge 124 vises følgende blokkside for alle kategoriblokker for nettinnholdsfiltrering.

I alle fall vises ingen blokksider i ikke-Microsoft-nettlesere, og brukeren ser en side for «Sikker tilkobling mislyktes» sammen med et varsel. Avhengig av policyen som er ansvarlig for blokken, ser en bruker en annen melding i varselet. Filtrering av nettinnhold viser for eksempel meldingen «Dette innholdet er blokkert».

Rapporter falske positiver

Hvis du vil rapportere en falsk positiv for nettsteder som har blitt ansett som farlige av SmartScreen, kan du bruke koblingen som vises på blokksiden i Microsoft Edge (som vist tidligere i denne artikkelen).

For WCF kan du bestride kategorien for et domene. Gå til Domener-fanen i WCF-rapportene. Du ser en ellipse ved siden av hvert av domenene. Hold pekeren over denne ellipsen, og velg Tvistekategori. En undermeny åpnes. Angi prioritet for hendelsen og oppgi andre detaljer, for eksempel den foreslåtte kategorien. Hvis du vil ha mer informasjon om hvordan du aktiverer WCF og hvordan du bestrider kategorier, kan du se Filtrering av nettinnhold.

Hvis du vil ha mer informasjon om hvordan du sender inn falske positiver/negativer, kan du se Adressere falske positiver/negativer i Microsoft Defender for endepunkt.

Relaterte artikler

| Artikkel | Beskrivelse |

|---|---|

| Beskyttelse mot netttrusler | Hindre tilgang til phishing-nettsteder, vektorer for skadelig programvare, utnytte nettsteder, ikke-klarerte nettsteder eller nettsteder med lavt omdømme og nettsteder som er blokkert. |

| Filtrering av nettinnhold | Spor og regulere tilgangen til nettsteder basert på innholdskategoriene. |

Tips

Vil du lære mer? Engage med Microsoft Security-fellesskapet i teknisk fellesskap: Microsoft Defender for endepunkt teknisk fellesskap.