Opprett indikatorer for IP-er og nettadresser/domener

Gjelder for:

- Microsoft Defender for endepunkt plan 1

- Microsoft Defender for endepunkt plan 2

- Microsoft Defender XDR

Tips

Vil du oppleve Defender for endepunkt? Registrer deg for en gratis prøveperiode.

Oversikt

Ved å opprette indikatorer for IP-er og nettadresser eller domener kan du nå tillate eller blokkere IP-er, nettadresser eller domener basert på din egen trusselintelligens. Du kan også advare brukere med en ledetekst hvis de åpner en risikabel app. Ledeteksten hindrer dem ikke i å bruke appen, men du kan gi en egendefinert melding og koblinger til en firmaside som beskriver riktig bruk av appen. Brukere kan fortsatt hoppe over advarselen og fortsette å bruke appen hvis de trenger det.

Hvis du vil blokkere skadelige IP-er/nettadresser (som bestemt av Microsoft), kan Defender for Endpoint bruke:

- Windows Defender SmartScreen for Microsoft-nettlesere

- Nettverksbeskyttelse for ikke-Microsoft-nettlesere, eller anrop som er gjort utenfor en nettleser

Datasettet for trusselintelligens for å blokkere skadelige IP-er/nettadresser administreres av Microsoft.

Du kan blokkere skadelige IP-er/nettadresser via innstillingssiden eller etter maskingrupper, hvis du anser bestemte grupper for å være mer eller mindre utsatt enn andre.

Obs!

Klasseløs Inter-Domain-notasjon (CIDR) for IP-adresser støttes ikke.

Operativsystemer som støttes

- Windows 11

- Windows 10, versjon 1709 eller nyere

- Windows Server 2022

- Windows Server 2019

- Windows Server 2016 kjører Defender for Endpoint moderne enhetlig løsning (krever installasjon via MSI)

- Windows Server 2012 R2 kjører Defender for Endpoint moderne enhetlig løsning (krever installasjon via MSI)

- macOS

- Linux

- iOS

- Androide

Før du starter

Det er viktig å forstå følgende forutsetninger før du oppretter indikatorer for IPS, nettadresser eller domener.

Microsoft Defender antivirusversjonskrav

Denne funksjonen er tilgjengelig hvis organisasjonen bruker Microsoft Defender Antivirus (i aktiv modus)

Virkemåteovervåking er aktivert

Skybasert beskyttelse er aktivert.

Nettverkstilkobling for skybeskyttelse er funksjonell

Klientversjonen for beskyttelse mot skadelig programvare må være 4.18.1906.x eller nyere. Se Månedsplattform og motorversjoner.

Krav til nettverksbeskyttelse

Nettadresse/IP-tillatelse og -blokk krever at Microsoft Defender for endepunkt komponenten Network Protection er aktivert i blokkmodus. Hvis du vil ha mer informasjon om nettverksbeskyttelse og konfigurasjonsinstruksjoner, kan du se Aktivere nettverksbeskyttelse.

Krav til egendefinerte nettverksindikatorer

Hvis du vil starte blokkering av IP-adresser og/eller nettadresser, aktiverer du funksjonen Egendefinerte nettverksindikatorer i Microsoft Defender-portalen, og går tilInnstillinger-endepunktenes>>generelle>avanserte funksjoner. Hvis du vil ha mer informasjon, kan du se Avanserte funksjoner.

Hvis du vil ha støtte for indikatorer på iOS, kan du se Microsoft Defender for endepunkt på iOS.

Hvis du vil ha støtte for indikatorer på Android, kan du se Microsoft Defender for endepunkt på Android.

Begrensninger for IoC-indikatorliste

Bare eksterne IP-er kan legges til i indikatorlisten. Indikatorer kan ikke opprettes for interne IP-er. For scenarioer for webbeskyttelse anbefaler vi at du bruker de innebygde funksjonene i Microsoft Edge. Microsoft Edge drar nytte av Nettverksbeskyttelse for å undersøke nettverkstrafikk og tillater blokker for TCP, HTTP og HTTPS (TLS).

Ikke-Microsoft Edge- og Internet Explorer-prosesser

Når det gjelder andre prosesser enn Microsoft Edge og Internet Explorer, drar webbeskyttelsesscenarioer nytte av Nettverksbeskyttelse for inspeksjon og håndhevelse:

- IP støttes for alle tre protokollene (TCP, HTTP og HTTPS (TLS))

- Bare enkle IP-adresser støttes (ingen CIDR-blokker eller IP-områder) i egendefinerte indikatorer

- Krypterte URL-adresser (fullstendig bane) kan bare blokkeres på førsteparts nettlesere (Internet Explorer, Edge)

- Krypterte URL-adresser (bare FQDN) kan blokkeres i tredjeparts nettlesere (det vil eksempel: Internet Explorer, Edge)

- Fullstendige baneblokker for URL-adresse kan brukes for ukrypterte URL-adresser

- Hvis det finnes indikatorpolicyer for nettadresser i konflikt, brukes den lengre banen. Indikatorpolicyen

https://support.microsoft.com/officefor NETTADRESSE har for eksempel forrang over indikatorpolicyenhttps://support.microsoft.comfor NETTADRESSE. - Når det gjelder indikatorpolicykonflikter for URL-adressen, kan det hende at den lengre banen ikke brukes på grunn av omadressering. I slike tilfeller registrerer du en nettadresse som ikke er omadressert.

Obs!

Egendefinerte indikatorer for kompromiss- og nettinnholdsfiltrering støttes for øyeblikket ikke i Application Guard økter i Microsoft Edge. Disse beholdere nettleserøktene kan bare fremtvinge netttrusselblokker via den innebygde SmartScreen-beskyttelsen. De kan ikke fremtvinge beskyttelsespolicyer for virksomheter.

Nettverksbeskyttelse og TCP-treveis håndtrykk

Med nettverksbeskyttelse bestemmes det om tilgang til et område skal tillates eller blokkeres etter fullføring av treveis håndtrykk via TCP/IP. Når et nettsted blokkeres av nettverksbeskyttelse, kan du derfor se en handlingstype ConnectionSuccess under NetworkConnectionEvents i Microsoft Defender-portalen, selv om området ble blokkert.

NetworkConnectionEvents rapporteres fra TCP-laget, og ikke fra nettverksbeskyttelse. Når det treveis håndtrykket er fullført, tillates eller blokkeres tilgang til nettstedet av nettverksbeskyttelse.

Her er et eksempel på hvordan dette fungerer:

La oss si at en bruker prøver å få tilgang til et nettsted på enheten sin. Nettstedet driftes tilfeldigvis på et farlig domene, og det bør blokkeres av nettverksbeskyttelse.

Det treveis håndtrykket via TCP/IP starter. Før den fullføres, logges en

NetworkConnectionEventshandling, ogActionTypeden er oppført somConnectionSuccess. Men så snart treveis håndtrykkprosessen er fullført, blokkerer nettverksbeskyttelsen tilgangen til nettstedet. Alt dette skjer raskt. En lignende prosess oppstår med Microsoft Defender SmartScreen. Det er når det treveis håndtrykket fullfører at en bestemmelse er gjort, og tilgang til et nettsted er enten blokkert eller tillatt.I Microsoft Defender-portalen vises et varsel i varslingskøen. Detaljer om dette varselet omfatter både

NetworkConnectionEventsogAlertEvents. Du kan se at området ble blokkert, selv om du også har etNetworkConnectionEventselement med Handlingstype forConnectionSuccess.

Varslingsmoduskontroller

Når du bruker varslingsmodus, kan du konfigurere følgende kontroller:

Omgåelsesevne

- Tillat-knappen i Edge

- Tillat-knappen på toast (nettlesere som ikke er Fra Microsoft)

- Parameteren Omgå varighet på indikatoren

- Omgå håndhevelse på tvers av Microsoft- og Ikke-Microsoft-nettlesere

Url-adresse for omdiriger

- Parameter for omdirigering av NETTADRESSE på indikatoren

- Nettadresse for omdirigering i Edge

- Nettadresse for omadressering på toast (nettlesere som ikke er Fra Microsoft)

Hvis du vil ha mer informasjon, kan du se Styre apper som oppdages av Microsoft Defender for endepunkt.

IoC IP URL og konflikthåndteringsrekkefølge for domenepolicy

Håndtering av policykonflikt for domener/URL-adresser/IP-adresser skiller seg fra policykonfliktsbehandling for sertifikater.

I tilfeller der flere forskjellige handlingstyper angis på samme indikator (for eksempel blokker, advar og tillat, handlingstyper som er angitt for Microsoft.com), vil rekkefølgen disse handlingstypene tre i kraft:

- Tillat

- Advare

- Blokker

«Tillat» overstyrer «advar», som overstyrer «blokk», som følger: AllowBlock>Warn>. Derfor, i forrige eksempel, Microsoft.com ville være tillatt.

Defender for Cloud Apps indikatorer

Hvis organisasjonen har aktivert integrering mellom Defender for Endpoint og Defender for Cloud Apps, opprettes blokkindikatorer i Defender for Endpoint for alle skyprogrammer som ikke er helliggjort. Hvis et program settes i overvåkingsmodus, opprettes varselindikatorer (omkoblingsblokk) for URL-adressene som er knyttet til programmet. Tillat-indikatorer kan ikke opprettes for sanksjonerte programmer på dette tidspunktet. Indikatorer som er opprettet av Defender for Cloud Apps følger den samme policykonfliktshåndteringen som er beskrevet i forrige del.

Policyprioritet

Microsoft Defender for endepunkt policyen har forrang over Microsoft Defender antiviruspolicy. I situasjoner der Defender for Endpoint er satt til Allow, men Microsoft Defender Antivirus er satt til Block, er policyen som standard satt til Allow.

Prioritet for flere aktive policyer

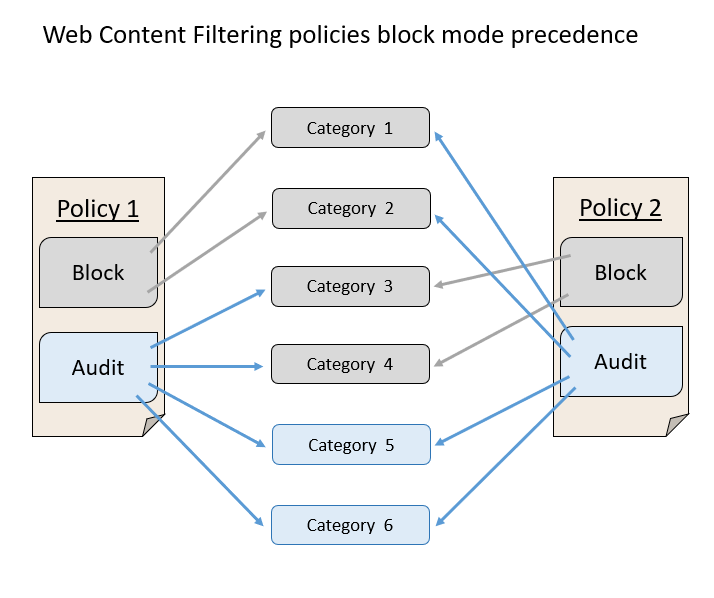

Hvis du bruker flere forskjellige policyer for filtrering av nettinnhold på samme enhet, vil det føre til at den mer restriktive policyen gjelder for hver kategori. Vurder følgende scenario:

- Policy 1 blokkerer kategori 1 og 2 og overvåker resten

- Policy 2 blokkerer kategori 3 og 4 og overvåker resten

Resultatet er at kategoriene 1–4 er blokkert. Dette er illustrert i illustrasjonen nedenfor.

Opprett en indikator for IP-er, nettadresser eller domener fra innstillingssiden

VelgInnstillinger-endepunktindikatorer>> (under Regler) i navigasjonsruten.

Velg IP-adresser eller nettadresser/domener-fanen .

Velg Legg til element.

Angi følgende detaljer:

- Indikator – Angi enhetsdetaljene og definer utløpet av indikatoren.

- Handling – Angi handlingen som skal utføres, og angi en beskrivelse.

- Omfang – Definer omfanget for maskingruppen.

Se gjennom detaljene i Sammendrag-fanen , og velg deretter Lagre.

Viktig

Det kan ta opptil 48 timer etter at en policy er opprettet for at en nettadresse eller IP-adresse skal blokkeres på en enhet.

Relaterte artikler

- Opprett indikatorer

- Opprette indikatorer for filer

- Opprette indikatorer basert på sertifikater

- Behandle indikatorer

- Unntak for Microsoft Defender for endepunkt og Microsoft Defender Antivirus

Tips

Vil du lære mer? Engage med Microsoft Security-fellesskapet i teknisk fellesskap: Microsoft Defender for endepunkt teknisk fellesskap.