Obs!

Tilgang til denne siden krever autorisasjon. Du kan prøve å logge på eller endre kataloger.

Tilgang til denne siden krever autorisasjon. Du kan prøve å endre kataloger.

Gjelder for:

- Microsoft Defender XDR

Viktig

Noe informasjon i denne artikkelen er knyttet til et forhåndsutgitt produkt, som kan endres vesentlig før det utgis kommersielt. Microsoft gir ingen garantier, uttrykt eller underforstått, med hensyn til informasjonen som er oppgitt her.

Trusselanalyse er vår løsning for trusselintelligens i produktet fra eksperter på Microsoft-sikkerhet. Den er utformet for å hjelpe sikkerhetsteam til å være så effektive som mulig, samtidig som de står overfor nye trusler, for eksempel:

- Aktive trusselaktører og deres kampanjer

- Populære og nye angrepsteknikker

- Kritiske sårbarheter

- Vanlige angrepsoverflater

- Utbredt skadelig programvare

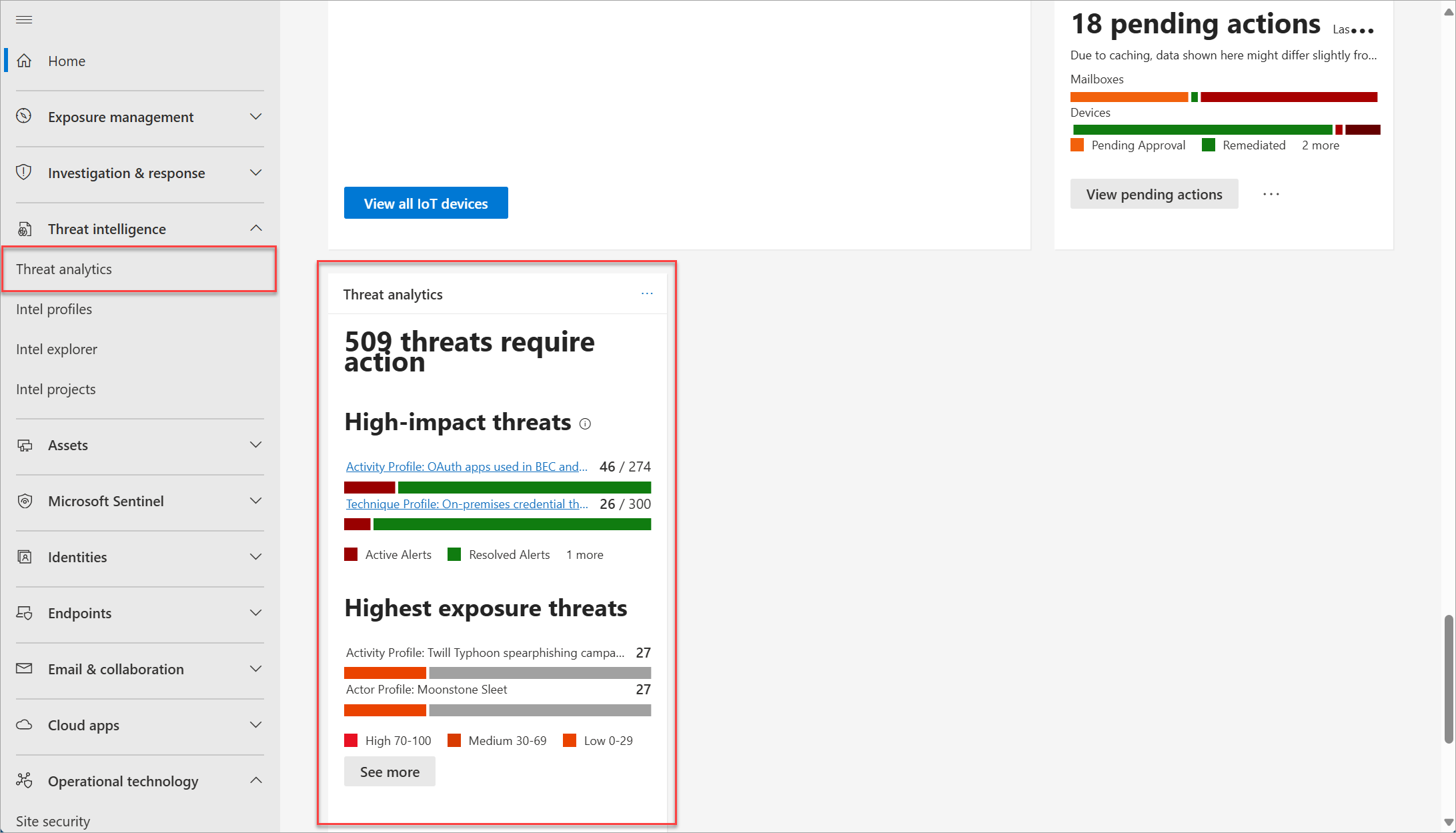

Du kan få tilgang til trusselanalyser enten fra øvre venstre side av navigasjonsfeltet i Microsoft Defender portalen, eller fra et dedikert instrumentbordkort som viser de største truslene mot organisasjonen din, både når det gjelder kjent innvirkning og eksponering.

Å få synlighet på aktive eller pågående kampanjer og vite hva du skal gjøre gjennom trusselanalyse, kan bidra til å utstyre sikkerhetsoperasjonsteamet med informerte beslutninger.

Med mer sofistikerte motstandere og nye trusler som dukker opp ofte og utbredt, er det avgjørende å kunne raskt:

- Identifisere og reagere på nye trusler

- Finn ut om du er under angrep

- Vurder virkningen av trusselen mot ressursene dine

- Se gjennom elastisiteten din mot eller eksponering for truslene

- Identifiser utbedrings-, gjenopprettings- eller forebyggingshandlingene du kan utføre for å stoppe eller inneholde truslene

Hver rapport gir en analyse av en sporet trussel og omfattende veiledning om hvordan man kan forsvare seg mot denne trusselen. Den inneholder også data fra nettverket, som angir om trusselen er aktiv og om du har gjeldende beskyttelse på plass.

Obligatoriske roller og tillatelser

Hvis du vil ha tilgang til trusselanalyse i Defender-portalen, må du ha en lisens for minst ett Microsoft Defender XDR produkt. Hvis du vil ha mer informasjon, kan du se Microsoft Defender XDR forutsetninger.

Obs!

Den Microsoft Defender for endepunkt P1-lisensen er et unntak fra denne forutsetningen og vil ikke gi tilgang til trusselanalyse.

Følgende roller og tillatelser kreves også for å få tilgang til trusselanalyse:

- Grunnleggende om sikkerhetsdata (lest) – for å vise rapport om trusselanalyse, relaterte hendelser og varsler og berørte ressurser

- Behandling av sikkerhetsproblemer (lese) og eksponeringsbehandling (lese) – for å se relaterte eksponeringsdata og anbefalte handlinger

Som standard administreres tilgang til tjenester som er tilgjengelige i Defender-portalen, samlet ved hjelp av Microsoft Entra globale roller. Hvis du trenger større fleksibilitet og kontroll over tilgang til bestemte produktdata, og ennå ikke bruker Microsoft Defender XDR Unified role-based access control (RBAC) for sentralisert tillatelsesbehandling, anbefaler vi at du oppretter egendefinerte roller for hver tjeneste. Mer informasjon om oppretting av egendefinerte roller

Viktig

Microsoft anbefaler at du bruker roller med færrest tillatelser. Dette bidrar til å forbedre sikkerheten for organisasjonen. Global administrator er en svært privilegert rolle som bør begrenses til nødscenarioer når du ikke kan bruke en eksisterende rolle.

Du vil ha innsyn i alle rapporter for trusselanalyse selv om du bare har ett av produktene som støttes. Du må imidlertid ha hvert produkt og hver rolle for å se produktets spesifikke hendelser, eiendeler, eksponering og anbefalte handlinger knyttet til trusselen.

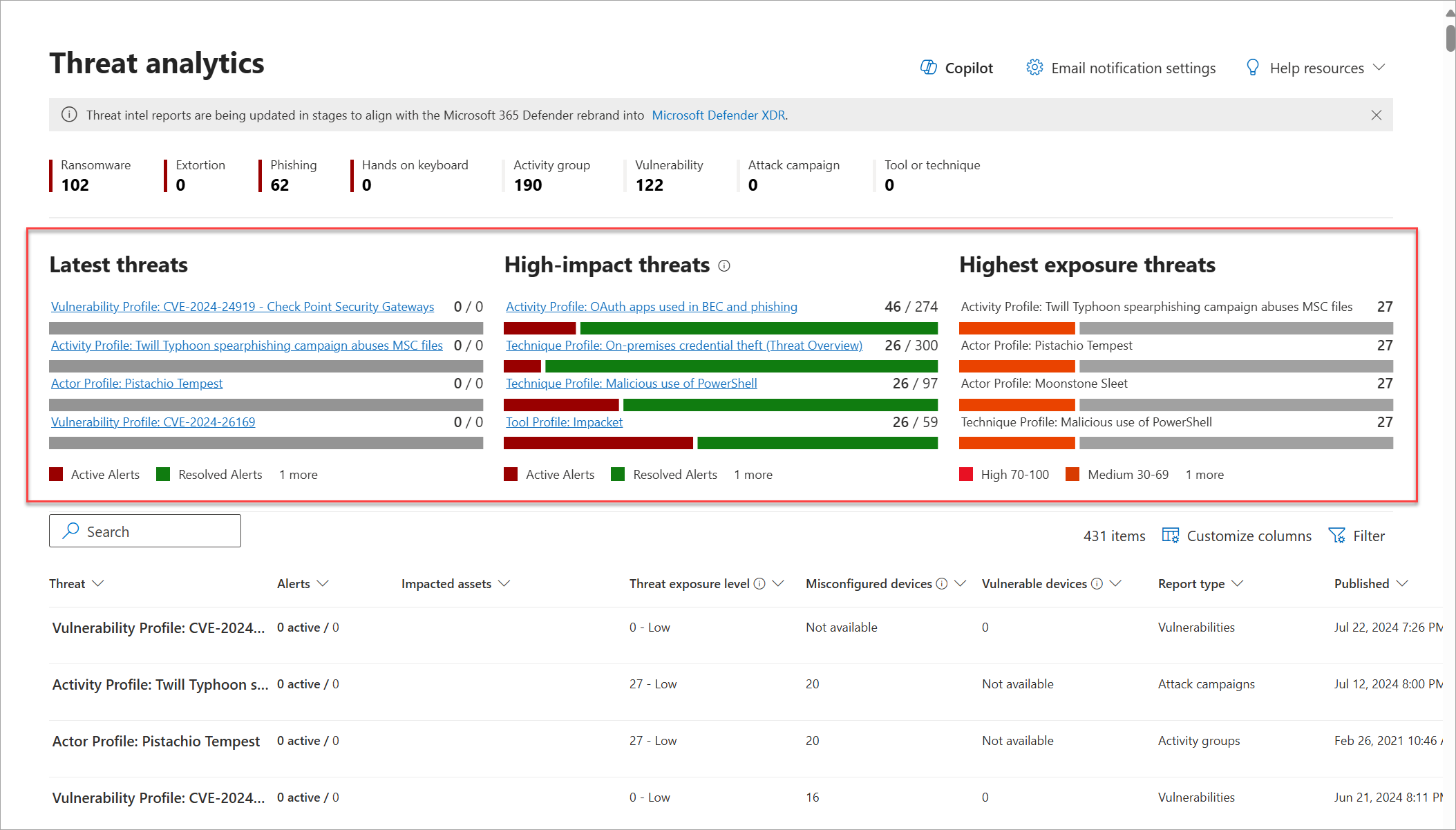

Vis instrumentbordet for trusselanalyse

Instrumentbordet for trusselanalyse (security.microsoft.com/threatanalytics3) fremhever rapportene som er mest relevante for organisasjonen. Den oppsummerer truslene i følgende deler:

- De nyeste truslene – viser de sist publiserte eller oppdaterte trusselrapportene, sammen med antallet aktive og løste varsler.

- Trusler med høy innvirkning – viser truslene som har størst innvirkning på organisasjonen. Denne delen viser trusler med høyest antall aktive og løste varsler først.

- Største eksponeringstrusler – viser trusler som organisasjonen har høyest eksponering for. Eksponeringsnivået for en trussel beregnes ved hjelp av to deler med informasjon: hvor alvorlige sårbarheter som er knyttet til trusselen, og hvor mange enheter i organisasjonen som kan utnyttes av disse sårbarhetene.

Velg en trussel fra instrumentbordet for å vise rapporten for denne trusselen. Du kan også velge søkefeltet for å taste inn et nøkkelord som er relatert til rapporten for trusselanalyse som du vil lese.

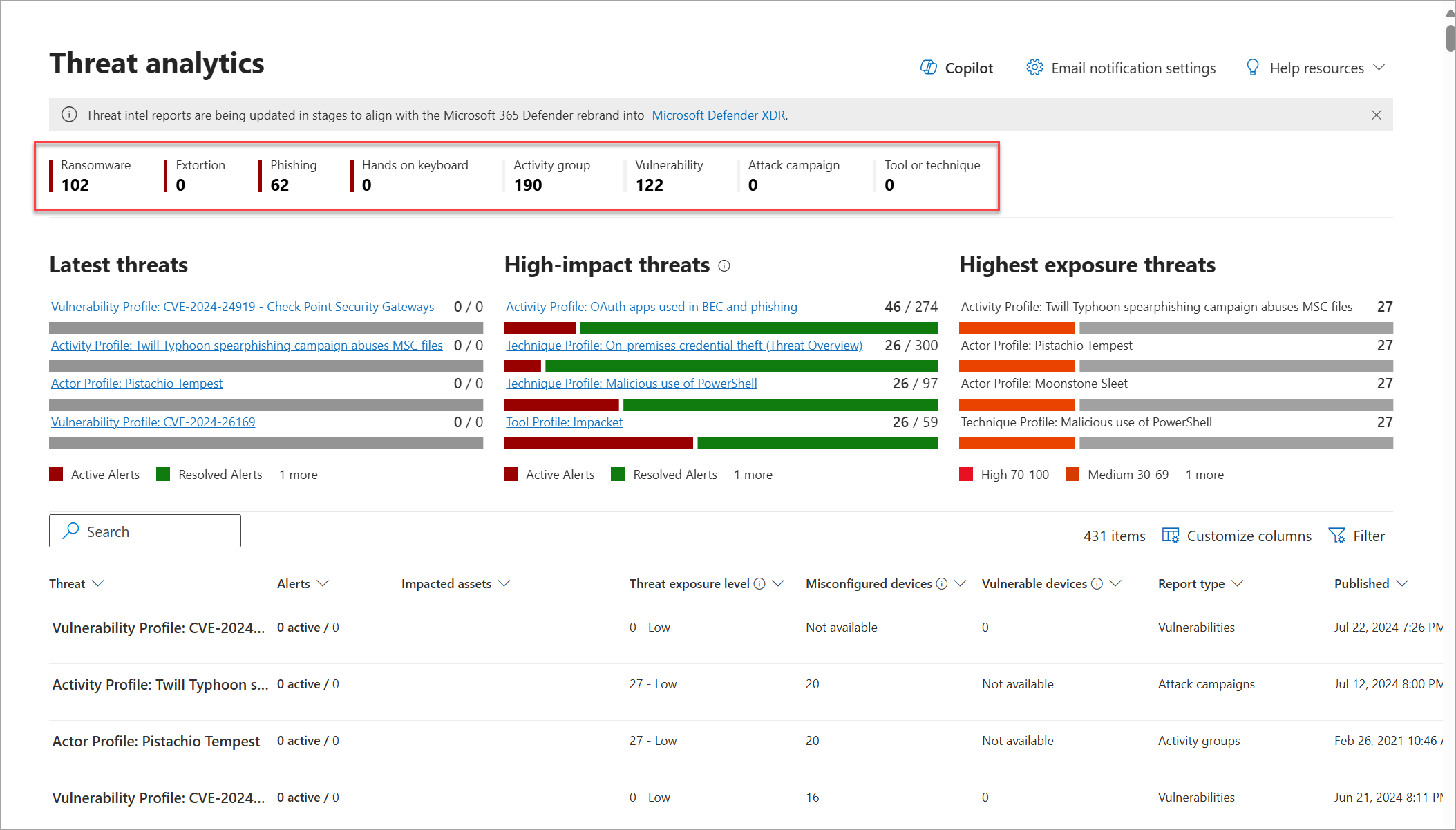

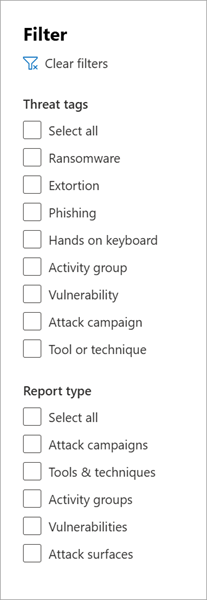

Vis rapporter etter kategori

Du kan filtrere trusselrapportlisten og vise de mest relevante rapportene i henhold til en bestemt trusseltype eller etter rapporttype.

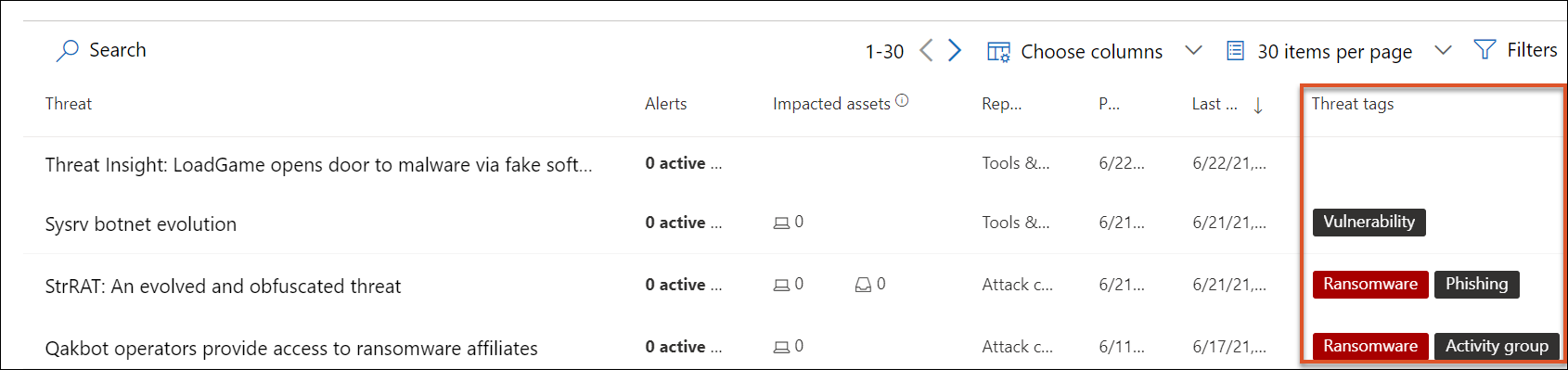

- Rapporttyper – hjelper deg med å vise de mest relevante rapportene i henhold til en bestemt rapporttype. Verktøy-& teknikker-koden inneholder for eksempel alle rapporter som dekker verktøy og teknikker.

- Trusselkoder – hjelper deg med å vise de mest relevante rapportene i henhold til en bestemt trusselkategori. Ransomware-koden inneholder for eksempel alle rapporter relatert til løsepengevirus.

De ulike kodene har tilsvarende filtre som hjelper deg med effektiv gjennomgang av trusselrapportlisten og filtrering av visningen basert på en bestemt trusselkode eller rapporttype. Hvis du for eksempel vil vise alle trusselrapporter relatert til kategori for løsepengevirus eller trusselrapporter som involverer sårbarheter.

Rapporttyper presenteres øverst på siden for trusselanalyse. Det finnes tellere for antall tilgjengelige rapporter under hver type.

Microsoft Threat Intelligence-teamet legger til trusselkoder i hver trusselrapport. Følgende trusselkoder er for øyeblikket tilgjengelige:

- Løsepengevirus

- Phishing

- Aktivitetsgruppe

- Sikkerhetsproblem

Hvis du vil angi hvilke typer rapporter du vil ha i listen, velger du Filtre, velger fra listen og velger Bruk.

Hvis du angir mer enn ett filter, kan listen over rapporter for trusselanalyse også sorteres etter trusselkode ved å velge kolonnen for trusselkoder:

Vis en trusselanalyserapport

Hver trusselanalyserapport gir informasjon i flere deler:

- Oversikt

- Analytikerrapport

- Relaterte hendelser

- Påvirkede ressurser

- Eksponering for endepunkter

- Anbefalte handlinger

Oversikt: Raskt forstå trusselen, vurdere dens innvirkning og gjennomgå forsvar

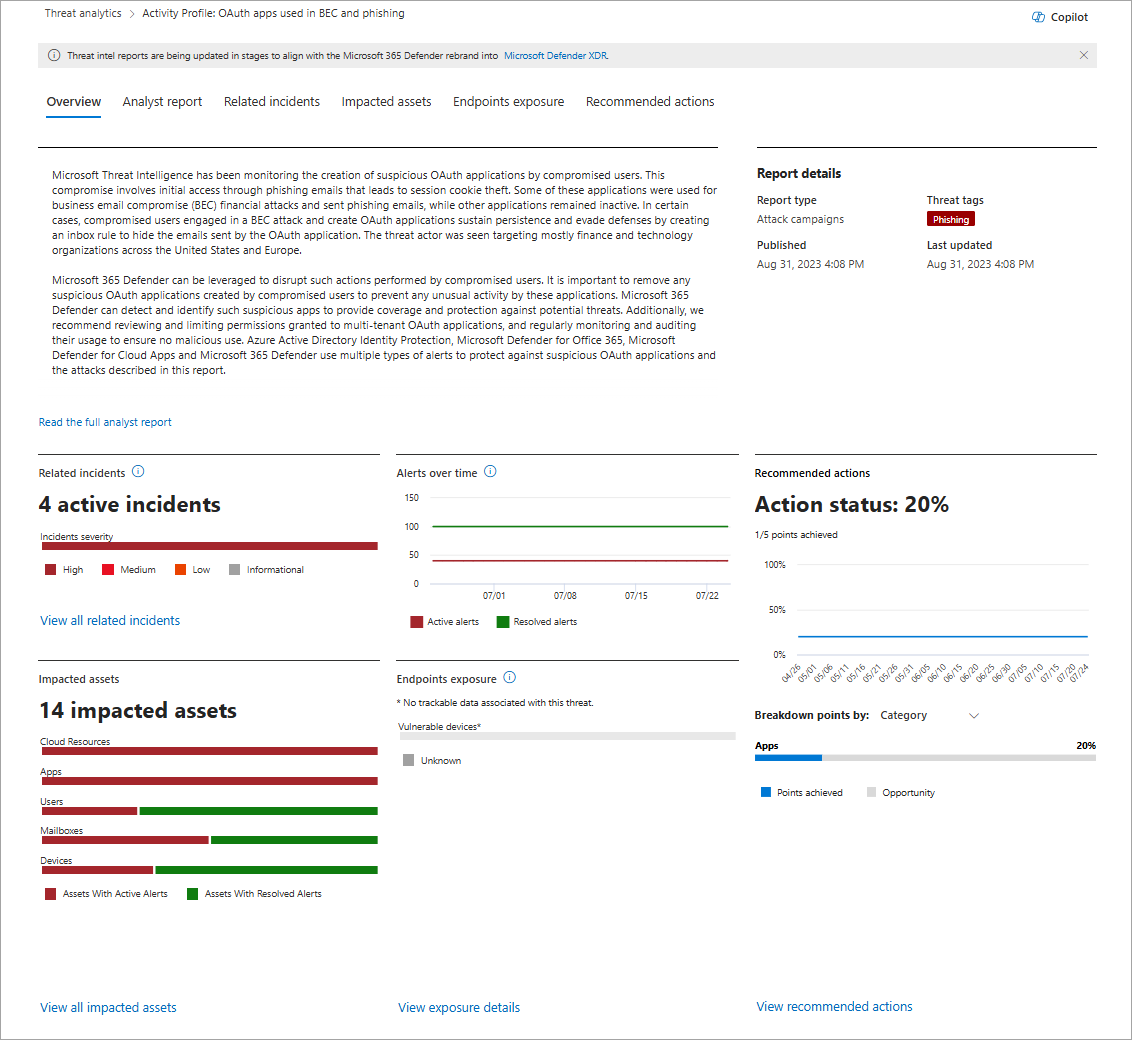

Oversikt-delen gir en forhåndsvisning av den detaljerte analytikerrapporten. Den inneholder også diagrammer som fremhever virkningen av trusselen mot organisasjonen, og eksponeringen din gjennom feilkonfigurerte og ikke-oppdaterte enheter.

Vurder innvirkning på organisasjonen

Hver rapport inneholder diagrammer som er utformet for å gi informasjon om organisasjonens innvirkning på en trussel:

-

Relaterte hendelser – gir en oversikt over virkningen av den sporede trusselen mot organisasjonen med følgende data:

- Antall aktive varsler og antall aktive hendelser de er knyttet til

- Alvorsgrad for aktive hendelser

- Varsler over tid – viser antall relaterte aktive og løste varsler over tid. Antall løste varsler angir hvor raskt organisasjonen reagerer på varsler som er knyttet til en trussel. Ideelt sett bør diagrammet vise varsler som er løst i løpet av noen få dager.

- Påvirkede ressurser – viser antall distinkte ressurser som for øyeblikket har minst ett aktivt varsel knyttet til den sporede trusselen. Varsler utløses for postbokser som mottok e-postmeldinger med trusler. Se gjennom policyer på organisasjons- og brukernivå for overstyringer som forårsaker levering av trussel-e-postmeldinger.

Se gjennom sikkerhetsbestandighet og holdning

Hver rapport inneholder diagrammer som gir en oversikt over hvor robust organisasjonen din er mot en gitt trussel:

- Anbefalte handlinger – viser statusprosenten for handling eller antall punkter du har oppnådd for å forbedre sikkerhetsstillingen. Utfør anbefalte handlinger for å løse trusselen. Du kan vise fordelingen av punkter etter kategori eller status.

- Eksponering av endepunkter – viser antall sårbare enheter. Bruk sikkerhetsoppdateringer eller oppdateringer for å løse sikkerhetsproblemer som utnyttes av trusselen.

Analytikerrapport: Få ekspertinnsikt fra Microsofts sikkerhetsforskere

Les gjennom den detaljerte ekspertoppskrivingen i rapportdelen for analytiker . De fleste rapporter gir detaljerte beskrivelser av angrepskjeder, inkludert taktikk og teknikker tilordnet mitre att&CK rammeverk, uttømmende lister over anbefalinger, og kraftig trussel jakt veiledning.

Mer informasjon om analytikerrapporten

Relaterte hendelser: Vis og administrer relaterte hendelser

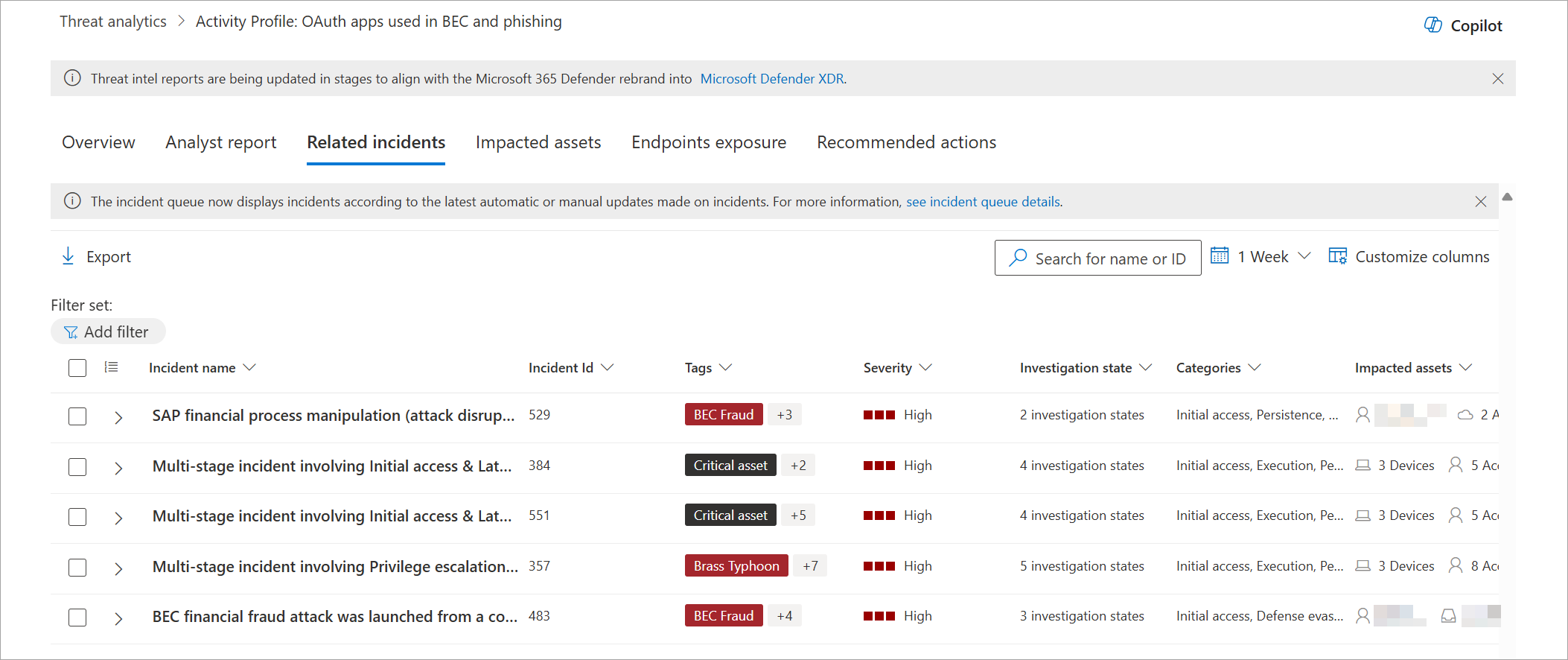

Fanen Relaterte hendelser inneholder listen over alle hendelser relatert til den sporede trusselen. Du kan tilordne hendelser eller behandle varsler som er knyttet til hver hendelse.

Obs!

Hendelser og varsler knyttet til trusselen er hentet fra Defender for Endpoint, Defender for Identity, Defender for Office 365, Defender for Cloud Apps og Defender for Cloud.

Påvirkede ressurser: Få en liste over berørte enheter, brukere, postbokser, apper og skyressurser

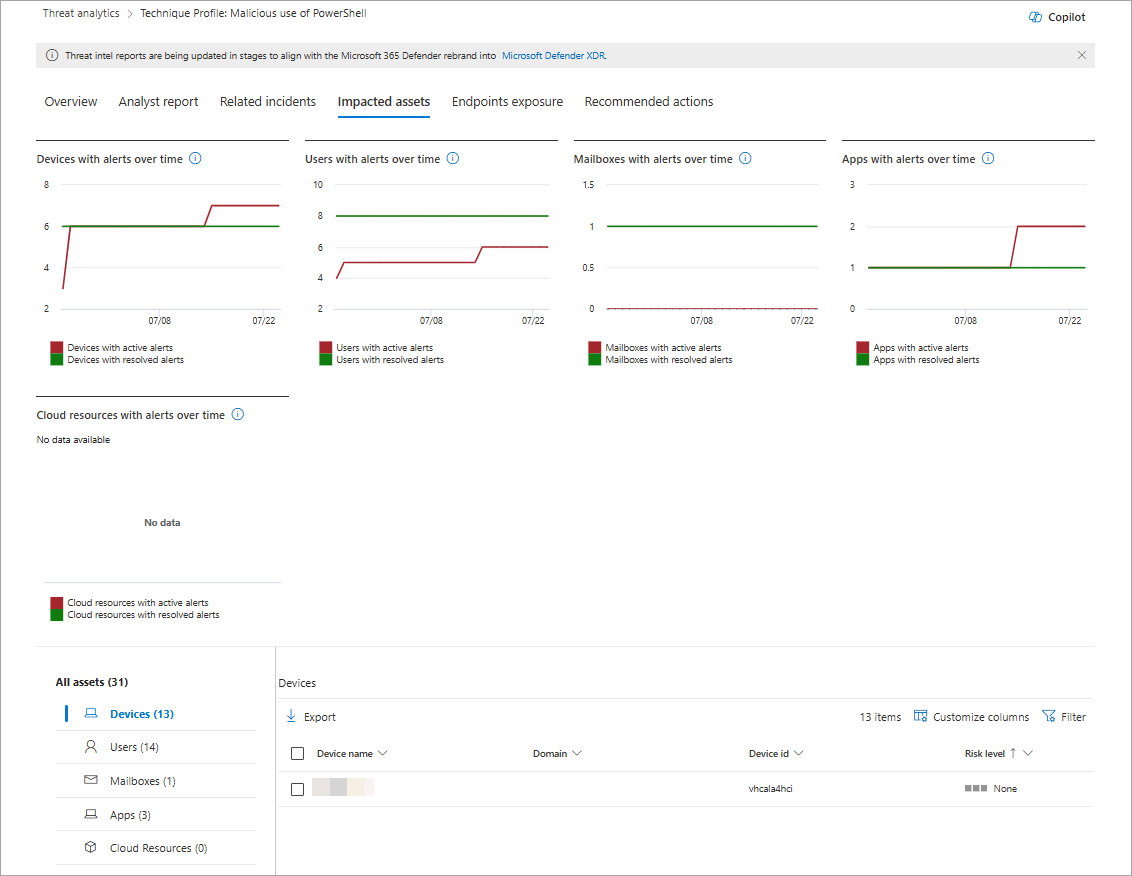

Fanen Påvirkede aktiva viser ressursene som påvirkes av trusselen over tid. Den viser:

- Ressurser som påvirkes av aktive varsler

- Ressurser som påvirkes av løste varsler

- Alle aktiva, eller det totale antallet aktiva som påvirkes av aktive og løste varsler

Aktiva er delt inn i følgende kategorier:

- Enheter

- Brukere

- Postbokser

- Apps

- Skyressurser

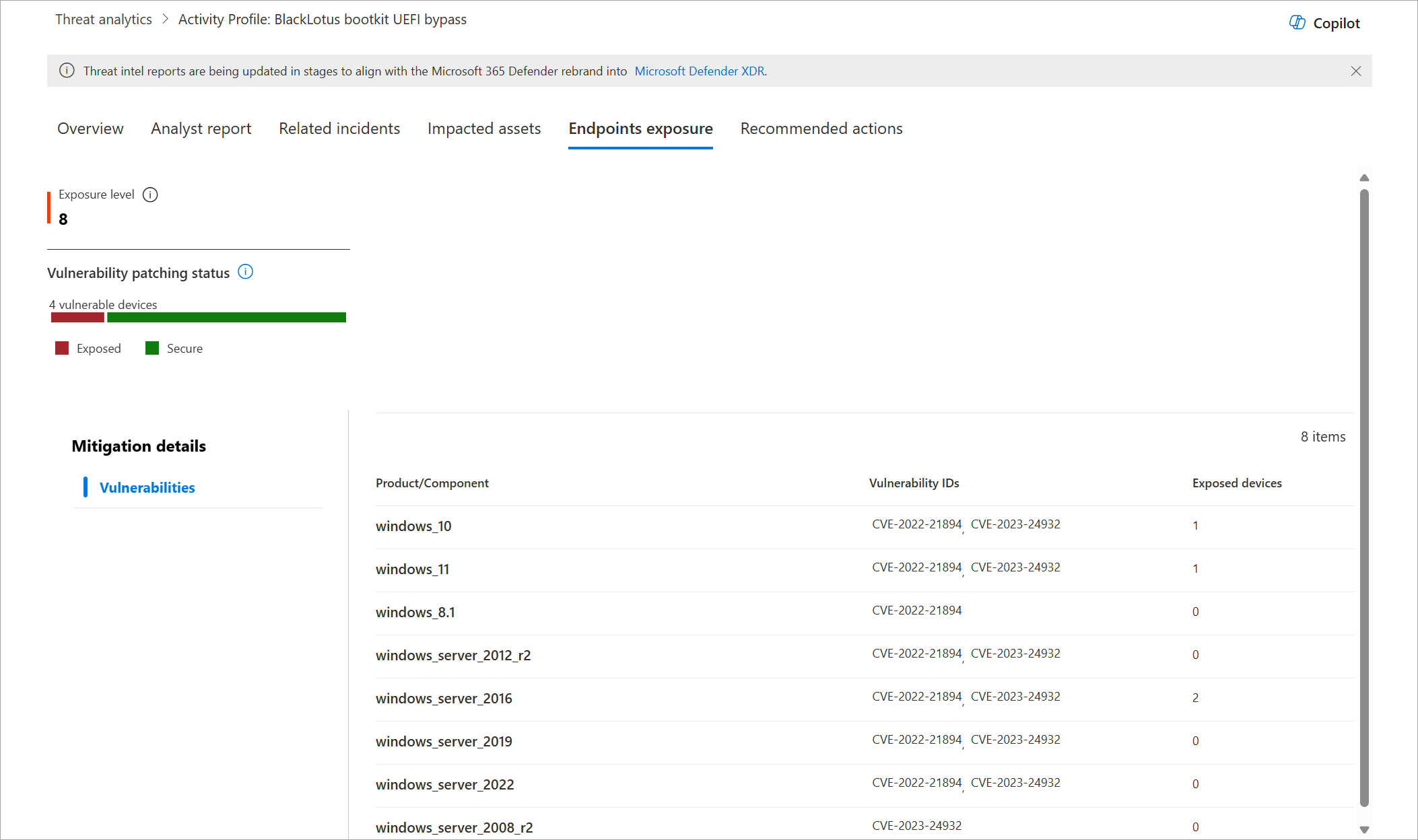

Eksponering for endepunkter: Kjenn distribusjonsstatusen for sikkerhetsoppdateringer

Delen eksponering for endepunkter gir organisasjonens eksponeringsnivå for trusselen, som beregnes basert på alvorlighetsgraden av sårbarhetene og feilkonfigurasjonene som utnyttes av den nevnte trusselen, og antall enheter med disse svakhetene.

Denne delen gir også distribusjonsstatus for støttede programvaresikkerhetsoppdateringer for sikkerhetsproblemer som finnes på innebygde enheter. Den inneholder data fra Microsoft Defender Vulnerability Management, som også gir detaljert neddrillingsinformasjon fra ulike koblinger i rapporten.

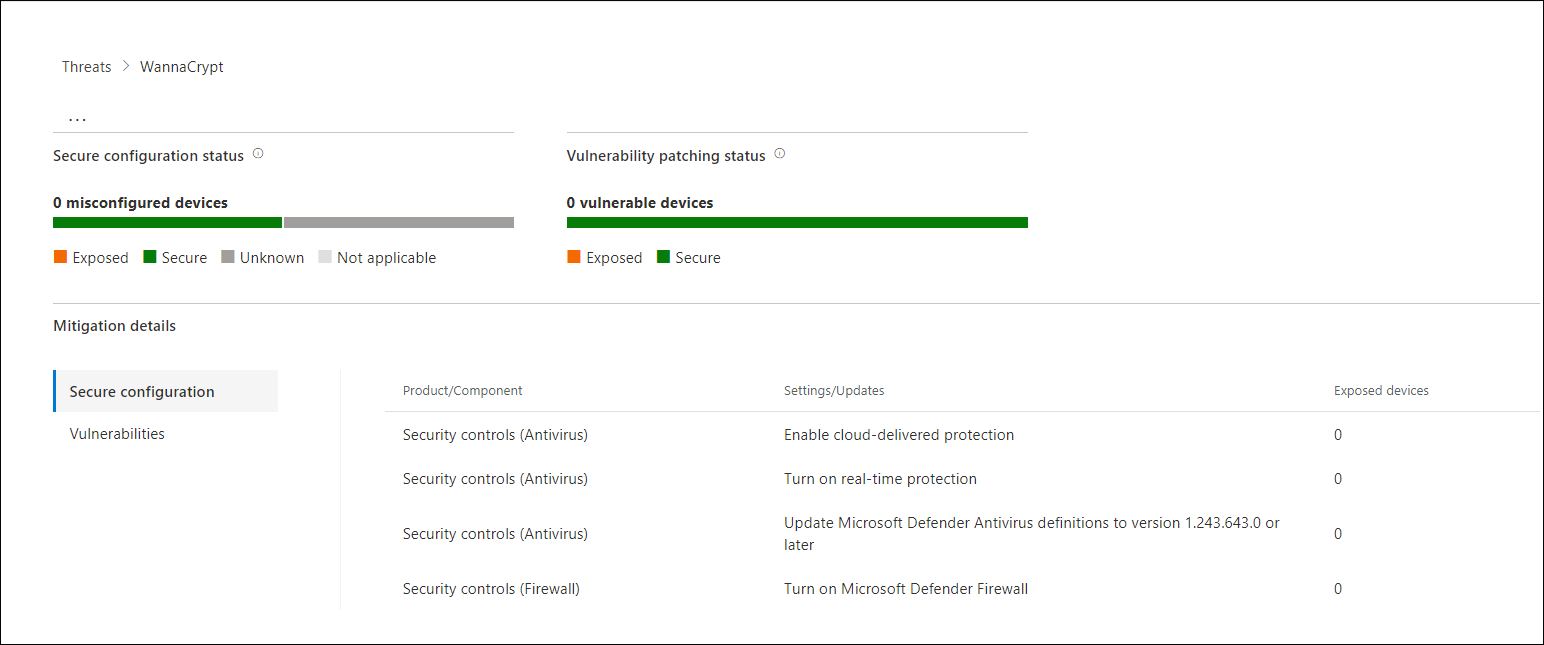

Anbefalte handlinger: Se gjennom listen over begrensninger og statusen til enhetene dine

Se gjennom listen over spesifikke handlingsanbefalinger i anbefalte handlinger-fanen som kan hjelpe deg med å øke organisasjonens robusthet mot trusselen. Listen over sporede begrensninger inkluderer støttede sikkerhetskonfigurasjoner, for eksempel:

- Skybasert beskyttelse

- Potensielt uønsket programbeskyttelse (PUA)

- Sanntidsbeskyttelse

Konfigurer egendefinerte gjenkjenninger og koble dem til rapporter for trusselanalyse

Du kan konfigurere egendefinerte gjenkjenningsregler og koble dem til rapporter for trusselanalyse. Hvis disse reglene utløses og et varsel genererer en hendelse, vises rapporten i denne hendelsen, og hendelsen vises under fanen Relaterte hendelser , akkurat som alle andre Microsoft-definerte gjenkjenninger.

Mer informasjon om å opprette og administrere regler for egendefinerte gjenkjenninger

Konfigurere e-postvarsler for rapportoppdateringer

Du kan konfigurere e-postvarsler som vil sende deg oppdateringer på rapporter om trusselanalyse. Hvis du vil opprette e-postvarsler, følger du fremgangsmåten for å få e-postvarsler for oppdateringer av trusselanalyse i Microsoft Defender XDR.

Andre rapportdetaljer og begrensninger

Når du ser på data for trusselanalyse, må du huske følgende faktorer:

- Sjekklisten i fanen Anbefalte handlinger viser bare anbefalinger som spores i Microsoft Secure Score. Se rapportfanen for analytikeren for flere anbefalte handlinger som ikke spores i Sikker poengsum.

- De anbefalte handlingene garanterer ikke fullstendig robusthet og gjenspeiler bare de best mulige handlingene som trengs for å forbedre den.

- Antivirusrelatert statistikk er basert på Microsoft Defender antivirusinnstillinger.

- Kolonnen feilkonfigurerte enheter på hovedsiden for trusselanalyse viser antall enheter som påvirkes av en trussel når trusselens relaterte anbefalte handlinger ikke er aktivert. Hvis Microsoft-forskere imidlertid ikke kobler til anbefalte handlinger, viser kolonnen feilkonfigurerte enheter statusen Ikke tilgjengelig.

- Kolonnen sårbare enheter på hovedsiden for trusselanalyse viser antall enheter som kjører programvare som er sårbare for noen av sikkerhetsproblemene som er knyttet til trusselen. Hvis Microsoft-forskere imidlertid ikke kobler til sikkerhetsproblemer, viser kolonnen sårbare enheter statusen Ikke tilgjengelig.

Se også

- Proaktivt finne trusler med avansert jakt

- Forstå rapportdelen for analytikeren

- Vurdere og løse sikkerhetssvakheter og eksponeringer

Tips

Vil du lære mer? Kommuniser med Microsoft Sikkerhet-fellesskapet i det tekniske fellesskapet vårt: Microsoft Defender XDR Tech Community.