Opprett og administrer egendefinerte gjenkjenningsregler

Gjelder for:

- Microsoft Defender XDR

Egendefinerte gjenkjenningsregler er regler du kan utforme og tilpasse ved hjelp av avanserte jaktspørringer. Disse reglene lar deg proaktivt overvåke ulike hendelser og systemtilstander, inkludert mistanke om bruddaktivitet og feilkonfigurerte endepunkter. Du kan angi at de skal kjøre med jevne mellomrom, generere varsler og utføre svarhandlinger når det finnes treff.

Nødvendige tillatelser for å administrere egendefinerte gjenkjenninger

Viktig

Microsoft anbefaler at du bruker roller med færrest tillatelser. Dette bidrar til å forbedre sikkerheten for organisasjonen. Global administrator er en svært privilegert rolle som bør begrenses til nødscenarioer når du ikke kan bruke en eksisterende rolle.

Hvis du vil administrere egendefinerte gjenkjenninger, må du tilordnes én av disse rollene:

Sikkerhetsinnstillinger (administrer) – Brukere med denne Microsoft Defender XDR tillatelsen kan administrere sikkerhetsinnstillinger i Microsoft Defender-portalen.

Sikkerhetsadministrator – Brukere med denne Microsoft Entra rollen kan administrere sikkerhetsinnstillinger i Microsoft Defender-portalen og andre portaler og tjenester.

Sikkerhetsoperator – Brukere med denne Microsoft Entra rollen kan administrere varsler og ha global skrivebeskyttet tilgang til sikkerhetsrelaterte funksjoner, inkludert all informasjon i Microsoft Defender-portalen. Denne rollen er tilstrekkelig til å administrere egendefinerte gjenkjenninger bare hvis rollebasert tilgangskontroll (RBAC) er slått av i Microsoft Defender for endepunkt. Hvis du har konfigurert RBAC, må du også ha tillatelsen *Behandle sikkerhetsinnstillinger for Defender for endepunkt.

Du kan administrere egendefinerte gjenkjenninger som gjelder for data fra bestemte Microsoft Defender XDR løsninger hvis du har de riktige tillatelsene for dem. Hvis du for eksempel bare har administreringstillatelser for Microsoft Defender for Office 365, kan du opprette egendefinerte gjenkjenninger ved hjelp av Email* tabeller, men ikke Identity* tabeller.

På samme måte, siden IdentityLogonEvents tabellen inneholder aktivitetsinformasjon om godkjenning fra både Microsoft Defender for Cloud Apps og Defender for Identity, må du ha administreringstillatelser for begge tjenestene for å administrere egendefinerte gjenkjenninger som spør den nevnte tabellen.

Obs!

Hvis du vil administrere egendefinerte gjenkjenninger, må sikkerhetsoperatører ha tillatelsen Behandle sikkerhetsinnstillinger i Microsoft Defender for endepunkt hvis RBAC er aktivert.

Hvis du vil administrere nødvendige tillatelser, kan en global administrator:

Tilordne rollen sikkerhetsadministrator eller sikkerhetsoperator i Administrasjonssenter for Microsoft 365 underRollesikkerhetsadministrator>.

Kontroller RBAC-innstillingene for Microsoft Defender for endepunkt i Microsoft Defender XDR underInnstillinger-tillatelsesroller>>. Velg den tilsvarende rollen for å tilordne tillatelsen behandle sikkerhetsinnstillinger .

Obs!

En bruker må også ha de nødvendige tillatelsene for enhetene i enhetsomfanget til en egendefinert gjenkjenningsregel som de oppretter eller redigerer før de kan fortsette. En bruker kan ikke redigere en egendefinert gjenkjenningsregel som er begrenset til å kjøre på alle enheter, hvis den samme brukeren ikke har tillatelser for alle enheter.

Opprette en egendefinert gjenkjenningsregel

1. Klargjøre spørringen

Gå til Avansert jakt i Microsoft Defender-portalen, og velg en eksisterende spørring eller opprett en ny spørring. Når du bruker en ny spørring, kjører du spørringen for å identifisere feil og forstå mulige resultater.

Viktig

For å hindre at tjenesten returnerer for mange varsler, er hver regel begrenset til å generere bare 100 varsler når den kjøres. Før du oppretter en regel, må du justere spørringen for å unngå å varsle om normal, daglig aktivitet.

Obligatoriske kolonner i spørringsresultatene

Hvis du vil opprette en egendefinert gjenkjenningsregel, må spørringen returnere følgende kolonner:

-

Timestamp– brukes til å angi tidsstempelet for genererte varsler -

ReportId– aktiverer oppslag for de opprinnelige postene - Én av følgende kolonner som identifiserer bestemte enheter, brukere eller postbokser:

DeviceIdDeviceNameRemoteDeviceNameRecipientEmailAddress-

SenderFromAddress(konvoluttavsender eller Return-Path adresse) -

SenderMailFromAddress(avsenderadresse vises av e-postklienten) RecipientObjectIdAccountObjectIdAccountSidAccountUpnInitiatingProcessAccountSidInitiatingProcessAccountUpnInitiatingProcessAccountObjectId

Obs!

Støtte for flere enheter legges til etter hvert som nye tabeller legges til i det avanserte jaktskjemaet.

Enkle spørringer, for eksempel de som ikke bruker operatoren project eller summarize til å tilpasse eller aggregere resultater, returnerer vanligvis disse vanlige kolonnene.

Det finnes ulike måter å sikre at mer komplekse spørringer returnerer disse kolonnene på. Hvis du for eksempel foretrekker å aggregere og telle etter enhet under en kolonne, for eksempel DeviceId, kan du fortsatt returnere Timestamp og ReportId ved å hente den fra den nyeste hendelsen som involverer hver unike DeviceId.

Viktig

Unngå å filtrere egendefinerte gjenkjenninger ved hjelp av Timestamp kolonnen. Dataene som brukes for egendefinerte gjenkjenninger, er forhåndsfiltrert basert på gjenkjenningsfrekvensen.

Eksempelspørringen nedenfor teller antall unike enheter (DeviceId) med antivirusgjenkjenning og bruker dette antallet til å finne bare enhetene med mer enn fem gjenkjenninger. Hvis du vil returnere den nyeste Timestamp og tilsvarende ReportId, bruker den operatoren summarizearg_max med funksjonen.

DeviceEvents

| where ingestion_time() > ago(1d)

| where ActionType == "AntivirusDetection"

| summarize (Timestamp, ReportId)=arg_max(Timestamp, ReportId), count() by DeviceId

| where count_ > 5

Tips

Hvis du vil ha bedre spørringsytelse, kan du angi et tidsfilter som samsvarer med den tiltenkte kjørefrekvensen for regelen. Siden den minst hyppige kjøringen er hver 24. time, vil filtrering for den siste dagen dekke alle nye data.

2. Opprett ny regel, og oppgi varseldetaljer

Med spørringen i redigeringsprogrammet for spørring velger du Opprett gjenkjenningsregel og angir følgende varseldetaljer:

- Gjenkjenningsnavn – navnet på gjenkjenningsregelen; skal være unik

- Frekvens – intervall for å kjøre spørringen og utføre handlinger. Se mer veiledning i delen regelfrekvens

- Varseltittel – tittel som vises med varsler utløst av regelen, skal være unik

- Alvorsgrad – potensiell risiko for komponenten eller aktiviteten som identifiseres av regelen

- Kategori – trusselkomponent eller aktivitet identifisert av regelen

- MITRE ATT&CK-teknikker – én eller flere angrepsteknikker identifisert av regelen som dokumentert i MITRE ATT&CK-rammeverket. Denne delen er skjult for visse varslingskategorier, inkludert skadelig programvare, løsepengevirus, mistenkelig aktivitet og uønsket programvare

- Beskrivelse – mer informasjon om komponenten eller aktiviteten som identifiseres av regelen

- Anbefalte handlinger – flere handlinger som respondenter kan utføre som svar på et varsel

Regelfrekvens

Når du lagrer en ny regel, kjøres den og ser etter treff fra de siste 30 dagene med data. Regelen kjøres deretter på nytt med faste intervaller, og bruker en tilbakeslagsvarighet basert på frekvensen du velger:

- Hver 24. time – kjøres hver 24. time og kontrollerer data fra de siste 30 dagene

- Hver 12. time – kjøres hver 12. time og kontrollerer data fra de siste 48 timene

- Hver tredje time – kjøres hver tredje time og kontrollerer data fra de siste 12 timene

- Hver time – kjøres hver time og sjekker data fra de siste fire timene

- Kontinuerlig (NRT) – kjører kontinuerlig, kontrollerer data fra hendelser etter hvert som de samles inn og behandles i nær sanntid (NRT), se Kontinuerlig (NRT)-frekvens

Tips

Samsvar med tidsfiltrene i spørringen med varighet for tilbakeslag. Resultater utenfor tilbakeslagsvarigheten ignoreres.

Når du redigerer en regel, kjøres den med de brukte endringene i neste kjøretid planlagt i henhold til hyppigheten du angir. Regelfrekvensen er basert på tidsstempelet for hendelsen og ikke inntakstiden.

Kontinuerlig frekvens (NRT)

Hvis du angir at en egendefinert gjenkjenning skal kjøre i kontinuerlig frekvens (NRT), kan du øke organisasjonens mulighet til å identifisere trusler raskere.

Obs!

Bruk av kontinuerlig (NRT)-frekvens har minimal eller ingen innvirkning på ressursbruken, og bør derfor vurderes for en kvalifisert regel for tilpasset gjenkjenning i organisasjonen.

Spørringer du kan kjøre kontinuerlig

Du kan kjøre en spørring kontinuerlig så lenge:

- Spørringen refererer bare til én tabell.

- Spørringen bruker en operator fra listen over støttede KQL-operatorer. Støttede KQL-funksjoner

- Spørringen bruker ikke sammenføyninger, fagforeninger eller operatoren

externaldata. - Spørringen inneholder ingen kommentarlinje/-informasjon.

Tabeller som støtter kontinuerlig (NRT)-frekvens

Nesten sanntidsregistreringer støttes for følgende tabeller:

AlertEvidenceCloudAppEventsDeviceEventsDeviceFileCertificateInfoDeviceFileEventsDeviceImageLoadEventsDeviceLogonEventsDeviceNetworkEventsDeviceNetworkInfoDeviceInfoDeviceProcessEventsDeviceRegistryEventsEmailAttachmentInfo-

EmailEvents(unntattLatestDeliveryLocationogLatestDeliveryActionkolonner) EmailPostDeliveryEventsEmailUrlInfoIdentityDirectoryEventsIdentityLogonEventsIdentityQueryEventsUrlClickEvents

Obs!

Bare kolonner som er generelt tilgjengelige, kan støtte kontinuerlig frekvens (NRT ).

3. Velg de berørte enhetene

Identifiser kolonnene i spørringsresultatene der du forventer å finne den berørte eller berørte enheten. En spørring kan for eksempel returnere avsender-SenderFromAddress eller SenderMailFromAddress) og mottakeradresser (RecipientEmailAddress). Identifisering av hvilke av disse kolonnene som representerer den viktigste berørte enheten, hjelper tjenesten med å aggregere relevante varsler, koordinere hendelser og målresponshandlinger.

Du kan bare velge én kolonne for hver enhetstype (postboks, bruker eller enhet). Kolonner som ikke returneres av spørringen, kan ikke velges.

4. Angi handlinger

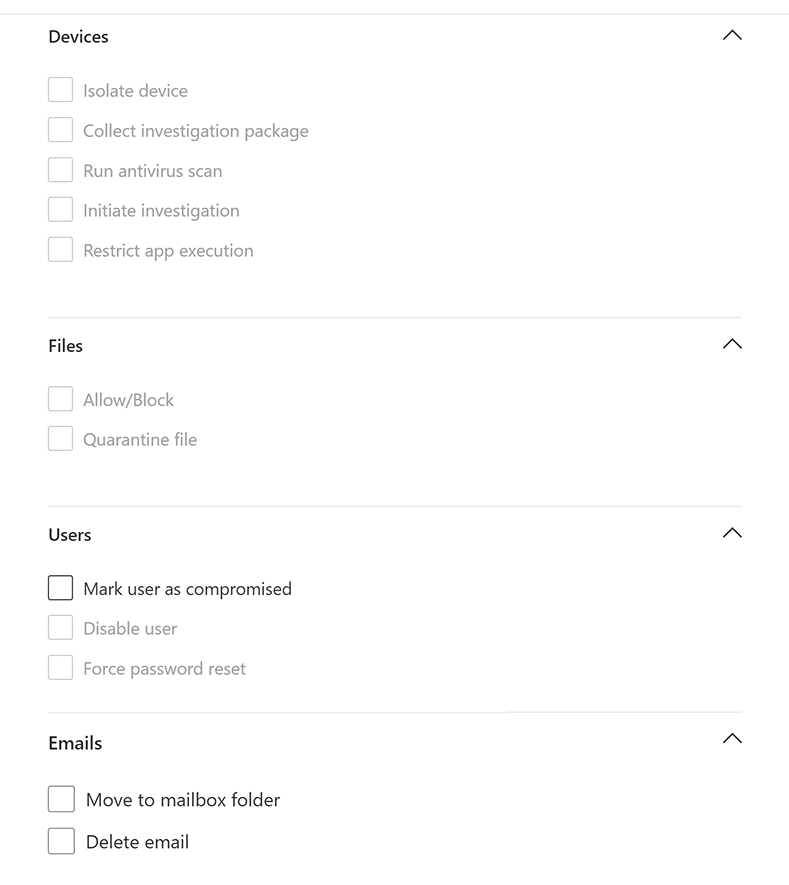

Den egendefinerte gjenkjenningsregelen kan automatisk utføre handlinger på enheter, filer, brukere eller e-postmeldinger som returneres av spørringen.

Handlinger på enheter

Disse handlingene brukes på enheter i DeviceId kolonnen i spørringsresultatene:

- Isolate device – bruker Microsoft Defender for endepunkt til å bruke full nettverksisolasjon, slik at enheten ikke kobles til et program eller en tjeneste. Mer informasjon om Microsoft Defender for endepunkt maskinisolasjon

- Samle inn undersøkelsespakke – samler inn enhetsinformasjon i en ZIP-fil. Mer informasjon om Microsoft Defender for endepunkt undersøkelsespakken

- Kjør antivirusskanning – utfører en fullstendig Microsoft Defender antivirusskanning på enheten

- Start undersøkelse – starter en automatisert undersøkelse på enheten

- Begrens kjøring av apper – angir begrensninger på enheten slik at bare filer som er signert med et Microsoft-utstedt sertifikat, kan kjøres. Mer informasjon om appbegrensninger med Microsoft Defender for endepunkt

Handlinger på filer

Når dette alternativet er valgt, kan handlingen Tillat/blokker brukes på filen. Blokkering av filer er bare tillatt hvis du har utbedringstillatelser for filer, og hvis spørringsresultatene har identifisert en fil-ID, for eksempel en SHA1. Når en fil er blokkert, blokkeres også andre forekomster av samme fil på alle enheter. Du kan kontrollere hvilken enhetsgruppe blokkeringen brukes på, men ikke bestemte enheter.

Når dette alternativet er valgt, kan handlingen Karantenefil brukes på filer i

SHA1spørringsresultatene ,InitiatingProcessSHA1,SHA256ellerInitiatingProcessSHA256kolonnen. Denne handlingen sletter filen fra gjeldende plassering og setter en kopi i karantene.

Handlinger for brukere

Når dette alternativet er valgt, utføres bruker som kompromittert handling for brukere i

AccountObjectId,InitiatingProcessAccountObjectIdellerRecipientObjectId-kolonnen i spørringsresultatene. Denne handlingen setter brukernes risikonivå til «høyt» i Microsoft Entra ID, noe som utløser tilsvarende policyer for identitetsbeskyttelse.Velg Deaktiver bruker for å hindre en bruker i å logge på midlertidig.

Velg Tving tilbakestilling av passord for å be brukeren om å endre passordet i neste påloggingsøkt.

Både og Disable userForce password reset alternativer krever bruker-SID, som er i kolonnene AccountSid, InitiatingProcessAccountSid, RequestAccountSidog OnPremSid.

Hvis du vil ha mer informasjon om brukerhandlinger, kan du lese Utbedringshandlinger i Microsoft Defender for identitet.

Handlinger på e-postmeldinger

Hvis den egendefinerte gjenkjenningen gir e-postmeldinger, kan du velge Flytt til postboksmappe for å flytte e-postmeldingen til en valgt mappe (hvilken som helst mappe for søppelpost, innboks eller Slettede elementer ). Nærmere bestemt kan du flytte e-postresultater fra elementer i karantene (for eksempel ved falske positiver) ved å velge innboksalternativet .

Alternativt kan du velge Slett e-post og deretter velge å flytte e-postmeldingene til Slettede elementer (Slett mykt) eller slette de valgte e-postmeldingene permanent (Slett hardt).

Kolonnene NetworkMessageId og RecipientEmailAddress må være til stede i utdataresultatene av spørringen for å bruke handlinger på e-postmeldinger.

5. Angi regelomfang

Angi omfanget for å angi hvilke enheter som dekkes av regelen. Omfanget påvirker regler som kontrollerer enheter og ikke påvirker regler som bare merker av for postbokser, brukerkontoer eller identiteter.

Når du angir omfanget, kan du velge:

- Alle enheter

- Bestemte enhetsgrupper

Bare data fra enheter i omfanget blir forespurt. Handlinger utføres også bare på disse enhetene.

Obs!

Brukere kan bare opprette eller redigere en egendefinert gjenkjenningsregel hvis de har de tilsvarende tillatelsene for enhetene som er inkludert i omfanget av regelen. Administratorer kan for eksempel bare opprette eller redigere regler som er begrenset til alle enhetsgrupper hvis de har tillatelser for alle enhetsgrupper.

6. Se gjennom og aktiver regelen

Når du har gjennomgått regelen, velger du Opprett for å lagre den. Den egendefinerte gjenkjenningsregelen kjører umiddelbart. Den kjører på nytt basert på konfigurert frekvens for å se etter treff, generere varsler og utføre svarhandlinger.

Viktig

Egendefinerte gjenkjenninger bør gjennomgås regelmessig for effektivitet og effektivitet. Hvis du vil forsikre deg om at du oppretter gjenkjenninger som utløser ekte varsler, kan du ta deg tid til å se gjennom eksisterende egendefinerte gjenkjenninger ved å følge trinnene i Behandle eksisterende regler for egendefinert gjenkjenning.

Du opprettholder kontrollen over hvor omfattende eller spesifikk de egendefinerte gjenkjenningene er, slik at eventuelle falske varsler som genereres av egendefinerte gjenkjenninger, kan indikere et behov for å endre bestemte parametere for reglene.

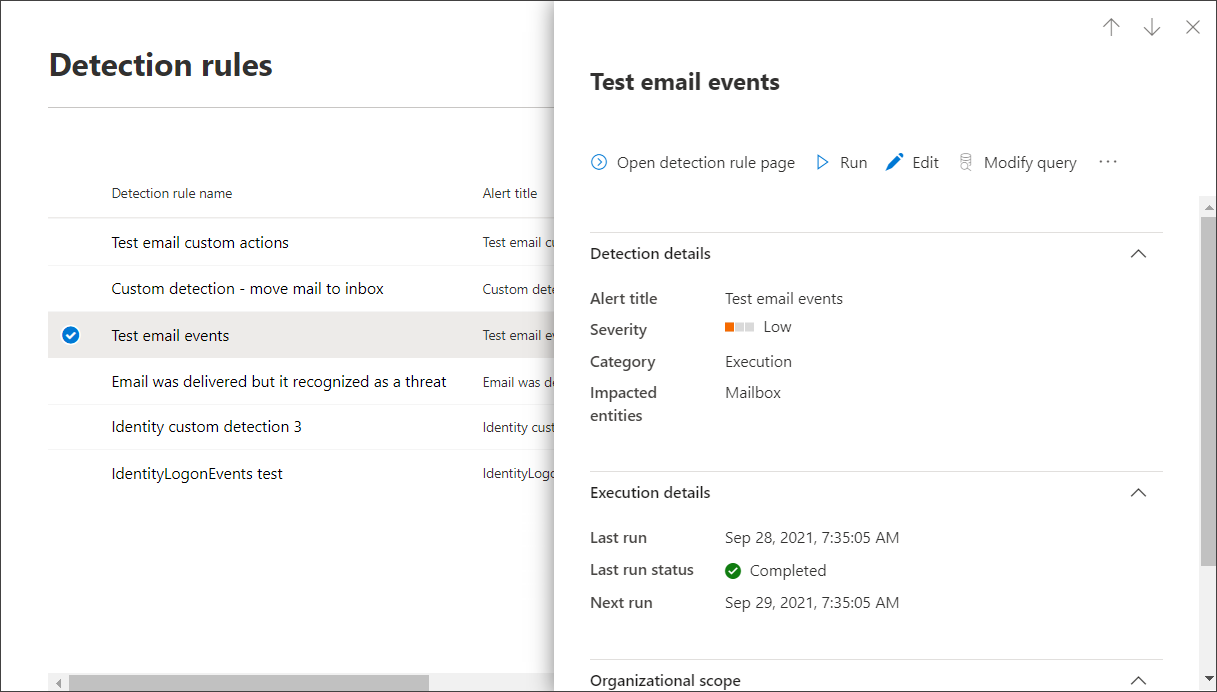

Behandle eksisterende egendefinerte gjenkjenningsregler

Du kan vise listen over eksisterende regler for egendefinert gjenkjenning, kontrollere de tidligere kjøringene og se gjennom varslene som ble utløst. Du kan også kjøre en regel ved behov og endre den.

Tips

Varsler som utløses av egendefinerte gjenkjenninger, er tilgjengelige over varsler og hendelses-API-er. Hvis du vil ha mer informasjon, kan du se Støttede Microsoft Defender XDR API-er.

Vis eksisterende regler

Hvis du vil vise alle eksisterende egendefinerte gjenkjenningsregler, går du til regler for søk>etter egendefinert gjenkjenning. Siden viser alle reglene med følgende kjøreinformasjon:

- Siste kjøring – når en regel sist ble kjørt for å se etter spørringssamsvar og generere varsler

- Status for siste kjøring – om en regel kjørte

- Neste kjøring – neste planlagte kjøring

- Status – om en regel er slått på eller av

Vise regeldetaljer, endre regel og kjøre regel

Hvis du vil vise omfattende informasjon om en egendefinert gjenkjenningsregel, kan du gå til>regler for søk etter egendefinert gjenkjenning og deretter velge navnet på regelen. Deretter kan du vise generell informasjon om regelen, inkludert informasjon, kjørestatus og omfang. Siden inneholder også listen over utløste varsler og handlinger.

Du kan også utføre følgende handlinger på regelen fra denne siden:

- Kjør – kjør regelen umiddelbart. Dette tilbakestiller også intervallet for neste kjøring.

- Rediger – endre regelen uten å endre spørringen

- Endre spørring – rediger spørringen i avansert jakt

- Skru på / Deaktiver – aktiver regelen eller stopp den fra å kjøre

- Slett – deaktiver regelen og fjern den

Vis og administrer utløste varsler

Gå til utløste varsler i skjermbildet detaljer om regelen (Søk>etter egendefinerte gjenkjenninger>[Regelnavn]), som viser varslene som genereres av samsvar med regelen. Velg et varsel for å vise detaljert informasjon om det og utføre følgende handlinger:

- Administrer varselet ved å angi status og klassifisering (sann eller usann varsel)

- Koble varselet til en hendelse

- Kjør spørringen som utløste varselet ved avansert jakt

Se gjennom handlinger

Gå til Utløste handlinger i skjermbildet for regeldetaljer (Søk>etter egendefinerte gjenkjenninger>[Regelnavn]), som viser handlingene som utføres basert på samsvar med regelen.

Tips

Hvis du raskt vil vise informasjon og utføre handlinger på et element i en tabell, bruker du utvalgskolonnen [✓] til venstre i tabellen.

Obs!

Noen kolonner i denne artikkelen er kanskje ikke tilgjengelige i Microsoft Defender for endepunkt. Slå på Microsoft Defender XDR for å lete etter trusler ved hjelp av flere datakilder. Du kan flytte avanserte jaktarbeidsflyter fra Microsoft Defender for endepunkt til Microsoft Defender XDR ved å følge trinnene i Overføre avanserte jaktspørringer fra Microsoft Defender for endepunkt.

Se også

- Oversikt over egendefinerte gjenkjenninger

- Oversikt over avansert jakt

- Lær avansert spørringsspråk for jakt

- Overføre avanserte jaktspørringer fra Microsoft Defender for endepunkt

- Microsoft Graph-sikkerhets-API for egendefinerte gjenkjenninger

Tips

Vil du lære mer? Kommuniser med Microsoft Sikkerhet-fellesskapet i det tekniske fellesskapet vårt: Microsoft Defender XDR Tech Community.