Trinn 3: Beskytt Microsoft 365-brukerkontoene dine

Ta en titt på alt innholdet vårt for små bedrifter i Hjelp og læring for små bedrifter.

Slik øker du sikkerheten for brukerpålogginger:

- Bruk Windows Hello for bedrifter

- Bruk Microsoft Entra passordbeskyttelse

- Bruk godkjenning med flere faktorer (MFA)

- Distribuer konfigurasjoner for identitets- og enhetstilgang

- Beskytt mot legitimasjonskompromiss med Microsoft Entra ID-beskyttelse

Windows Hello for bedrifter

Windows Hello for bedrifter i Windows 11 Enterprise erstatter passord med sterk godkjenning med to faktorer når du logger på en Windows-enhet. De to faktorene er en ny type brukerlegitimasjon som er knyttet til en enhet og en biometrisk eller PIN-kode.

Hvis du vil ha mer informasjon, kan du se Windows Hello for bedrifter Oversikt.

Microsoft Entra passordbeskyttelse

Microsoft Entra passordbeskyttelse oppdager og blokkerer kjente svake passord og varianter, og kan også blokkere flere svake termer som er spesifikke for organisasjonen. Standard lister over globale forbudte passord brukes automatisk for alle brukere i en Microsoft Entra leier. Du kan definere flere oppføringer i en egendefinert liste over forbudte passord. Når brukere endrer eller tilbakestiller passordene sine, kontrolleres disse listene over forbudte passord for å håndheve bruken av sterke passord.

Hvis du vil ha mer informasjon, kan du se Konfigurer Microsoft Entra passordbeskyttelse.

MFA

MFA krever at brukerpålogginger er underlagt en ekstra bekreftelse utover brukerkontopassordet. Selv om en ondsinnet bruker bestemmer et brukerkontopassord, må de også kunne svare på en ekstra bekreftelse, for eksempel en tekstmelding sendt til en smarttelefon før tilgang er gitt.

Det første trinnet i å bruke MFA er å kreve det for alle administratorkontoer, også kjent som privilegerte kontoer. Utover dette første trinnet anbefaler Microsoft MFA for alle brukere.

Det finnes tre måter å kreve at brukerne bruker MFA på, basert på Microsoft 365-planen.

| Plan | Anbefaling |

|---|---|

| Alle Microsoft 365-abonnementer (uten Microsoft Entra ID P1- eller P2-lisenser) | Aktiver sikkerhetsstandarder i Microsoft Entra ID. Sikkerhetsstandarder i Microsoft Entra ID omfatteR MFA for brukere og administratorer. |

| Microsoft 365 E3 (omfatter Microsoft Entra ID P1-lisenser) | Bruk de vanlige policyene for betinget tilgang til å konfigurere følgende policyer: - Krev MFA for administratorer - Krev MFA for alle brukere - Blokker eldre godkjenning |

| Microsoft 365 E5 (omfatter Microsoft Entra ID P2-lisenser) | Dra nytte av Microsoft Entra ID-beskyttelse, begynn å implementere Microsofts anbefalte sett med betinget tilgang og relaterte policyer ved å opprette disse to policyene: - Krev MFA når påloggingsrisikoen er middels eller høy - Brukere med høy risiko må endre passord |

Sikkerhetsstandarder

Sikkerhetsstandarder er en ny funksjon for Microsoft 365 og Office 365 betalte abonnementer eller prøveabonnementer opprettet etter 21. oktober 2019. Disse abonnementene har sikkerhetsstandarder aktivert, noe som krever at alle brukerne bruker MFA med Microsoft Authenticator-appen.

Brukere har 14 dager på seg til å registrere seg for MFA med Microsoft Authenticator-appen fra smarttelefonene sine, som begynner fra første gang de logger på etter at sikkerhetsstandarder er aktivert. Etter at det har gått 14 dager, kan ikke brukeren logge på før MFA-registreringen er fullført.

Sikkerhetsstandarder sikrer at alle organisasjoner har et grunnleggende sikkerhetsnivå for brukerpålogging som er aktivert som standard. Du kan deaktivere sikkerhetsstandarder til fordel for MFA med policyer for betinget tilgang eller for individuelle kontoer.

Hvis du vil ha mer informasjon, kan du se oversikten over sikkerhetsstandarder.

Policyer for Betinget tilgang

Policyer for betinget tilgang er et sett med regler som angir betingelsene som pålogginger evalueres under, og tilgang gis. Du kan for eksempel opprette en policy for betinget tilgang som sier:

- Hvis brukernavnet til brukerkontoen er medlem av en gruppe for brukere som er tilordnet rollene Exchange, bruker, passord, sikkerhet, SharePoint, Exchange-administrator, SharePoint-administrator eller global administrator , må du ha MFA før du tillater tilgang.

Denne policyen lar deg kreve MFA basert på gruppemedlemskap, i stedet for å prøve å konfigurere individuelle brukerkontoer for MFA når de er tilordnet eller ikke er tilordnet fra disse administratorrollene.

Du kan også bruke policyer for betinget tilgang for mer avanserte funksjoner, som å kreve at påloggingen gjøres fra en kompatibel enhet, for eksempel den bærbare datamaskinen som kjører Windows 11.

Betinget tilgang krever Microsoft Entra ID P1-lisenser, som er inkludert i Microsoft 365 E3 og E5.

Hvis du vil ha mer informasjon, kan du se oversikten over betinget tilgang.

Bruke disse metodene sammen

Husk følgende:

- Du kan ikke aktivere sikkerhetsstandarder hvis du har aktivert policyer for betinget tilgang.

- Du kan ikke aktivere policyer for betinget tilgang hvis du har aktivert sikkerhetsstandarder.

Hvis sikkerhetsstandarder er aktivert, blir alle nye brukere bedt om MFA-registrering og bruk av Microsoft Authenticator-appen.

Denne tabellen viser resultatene av aktivering av MFA med sikkerhetsstandarder og policyer for betinget tilgang.

| Metode | Aktivert | Deaktivert | Ekstra godkjenningsmetode |

|---|---|---|---|

| Sikkerhetsstandarder | Kan ikke bruke policyer for betinget tilgang | Kan bruke policyer for betinget tilgang | Microsoft Authenticator-app |

| Policyer for Betinget tilgang | Hvis noen er aktivert, kan du ikke aktivere sikkerhetsstandarder | Hvis alle er deaktivert, kan du aktivere sikkerhetsstandarder | Bruker angir under MFA-registrering |

nulltillit identitets- og enhetstilgangskonfigurasjoner

nulltillit innstillinger for identitets- og enhetstilgang og -policyer anbefales nødvendige funksjoner og deres innstillinger kombinert med betinget tilgang, Intune og Microsoft Entra ID-beskyttelse policyer som avgjør om en gitt tilgangsforespørsel skal gis og under hvilke betingelser. Denne avgjørelsen er basert på brukerkontoen til påloggingen, enheten som brukes, appen brukeren bruker for tilgang, plasseringen der tilgangsforespørselen utføres, og en vurdering av risikoen for forespørselen. Denne funksjonen bidrar til å sikre at bare godkjente brukere og enheter har tilgang til de kritiske ressursene dine.

Obs!

Microsoft Entra ID-beskyttelse krever Microsoft Entra ID P2-lisenser, som er inkludert i Microsoft 365 E5.

Policyer for identitets- og enhetstilgang defineres til å brukes i tre nivåer:

- Grunnleggende beskyttelse er et minimum nivå av sikkerhet for identitetene og enhetene dine som får tilgang til apper og data.

- Sensitiv beskyttelse gir ekstra sikkerhet for bestemte data. Identiteter og enheter er underlagt høyere nivåer av sikkerhets- og enhetstilstandskrav.

- Beskyttelse for miljøer med svært regulerte eller klassifiserte data er for vanligvis små mengder data som er høyt klassifisert, inneholder forretningshemmeligheter eller er underlagt dataforskrifter. Identiteter og enheter er underlagt mye høyere nivåer av sikkerhets- og enhetstilstandskrav.

Disse nivåene og de tilsvarende konfigurasjonene gir konsekvent beskyttelsesnivå på tvers av data, identiteter og enheter.

Microsoft anbefaler på det sterkeste å konfigurere og rulle ut nulltillit identitets- og enhetstilgangspolicyer i organisasjonen, inkludert spesifikke innstillinger for Microsoft Teams, Exchange Online og SharePoint. Hvis du vil ha mer informasjon, kan du se nulltillit identitets- og enhetstilgangskonfigurasjoner.

Microsoft Entra ID-beskyttelse

I denne delen lærer du hvordan du konfigurerer policyer som beskytter mot kompromisser med legitimasjon, der en angriper bestemmer en brukers kontonavn og passord for å få tilgang til organisasjonens skytjenester og data. Microsoft Entra ID-beskyttelse gir en rekke måter å forhindre at en angriper går på akkord med legitimasjonen til en brukerkonto.

Med Microsoft Entra ID-beskyttelse kan du:

| Evnen | Beskrivelse |

|---|---|

| Fastslå og løse potensielle sårbarheter i organisasjonens identiteter | Microsoft Entra ID bruker maskinlæring til å oppdage avvik og mistenkelig aktivitet, for eksempel pålogginger og aktiviteter etter pålogging. Når du bruker disse dataene, genererer Microsoft Entra ID-beskyttelse rapporter og varsler som hjelper deg med å evaluere problemene og iverksette tiltak. |

| Oppdag mistenkelige handlinger som er relatert til organisasjonens identiteter, og svar på dem automatisk | Du kan konfigurere risikobaserte policyer som automatisk svarer på oppdagede problemer når et angitt risikonivå er nådd. Disse policyene, i tillegg til andre kontroller for betinget tilgang fra Microsoft Entra ID og Microsoft Intune, kan enten automatisk blokkere tilgang eller utføre korrigerende handlinger, inkludert tilbakestilling av passord og kreve Microsoft Entra godkjenning med flere faktorer for påfølgende pålogginger. |

| Undersøke mistenkelige hendelser og løse dem med administrative handlinger | Du kan undersøke risikohendelser ved hjelp av informasjon om sikkerhetshendelsen. Grunnleggende arbeidsflyter er tilgjengelige for å spore undersøkelser og starte utbedringshandlinger, for eksempel tilbakestilling av passord. |

Se mer informasjon om Microsoft Entra ID-beskyttelse.

Se trinnene for å aktivere Microsoft Entra ID-beskyttelse.

Admin tekniske ressurser for MFA og sikre pålogginger

- MFA for Microsoft 365

- Distribuere identitet for Microsoft 365

- Opplæringsvideoer for Azure Academy Microsoft Entra ID

- Konfigurer registreringspolicyen for Microsoft Entra godkjenning med flere faktorer

- Konfigurasjoner for identitets- og enhetstilgang

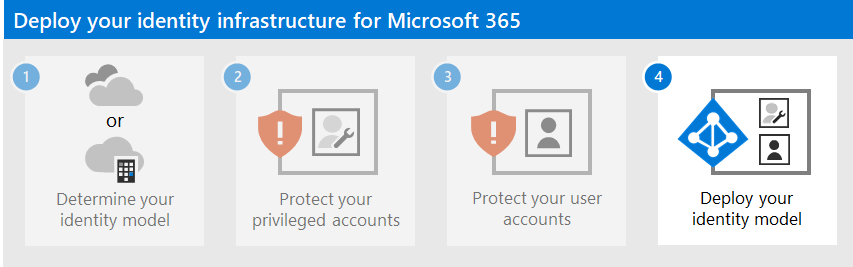

Neste trinn:

Fortsett med trinn 4 for å distribuere identitetsinfrastrukturen basert på den valgte identitetsmodellen:

Tilbakemeldinger

Kommer snart: Gjennom 2024 faser vi ut GitHub Issues som tilbakemeldingsmekanisme for innhold, og erstatter det med et nytt system for tilbakemeldinger. Hvis du vil ha mer informasjon, kan du se: https://aka.ms/ContentUserFeedback.

Send inn og vis tilbakemelding for