Distribuere identitetsinfrastrukturen for Microsoft 365

Ta en titt på alt innholdet vårt for små bedrifter i Hjelp og læring for små bedrifter.

I Microsoft 365 for bedrifter baner en godt planlagt og utført infrastruktur for identitet veien for sterkere sikkerhet, inkludert begrensning av tilgang til produktivitetsarbeidsbelastninger og deres data til bare godkjente brukere og enheter. Sikkerhet for identiteter er et viktig element i en nulltillit distribusjon, der alle forsøk på å få tilgang til ressurser både lokalt og i skyen godkjennes og godkjennes.

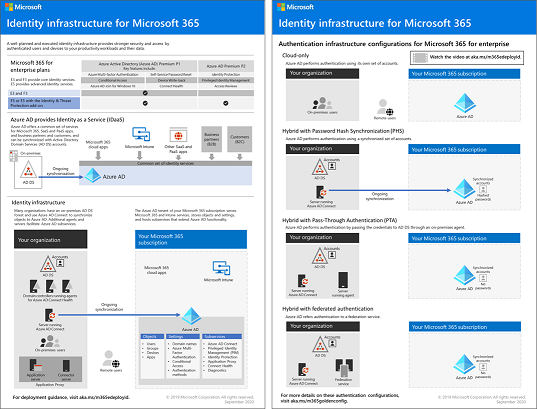

Hvis du vil ha informasjon om identitetsfunksjonene til hver Microsoft 365 for virksomhet, rollen til Microsoft Entra ID, lokale og skybaserte komponenter og de vanligste godkjenningskonfigurasjonene, kan du se plakaten for identitetsinfrastruktur.

Se gjennom denne tosiders plakaten for raskt å få tilgang til identitetskonsepter og konfigurasjoner for Microsoft 365 for bedrifter.

Du kan laste ned denne plakaten og skrive den ut i letter-, juridisk- eller tabloidformat (11 x 17).

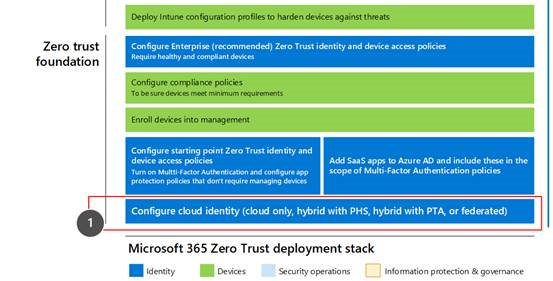

Denne løsningen er det første trinnet for å bygge ut distribusjonsstakken for Microsoft 365 nulltillit.

Hvis du vil ha mer informasjon, kan du se distribusjonsplanen for Microsoft 365 nulltillit.

Hva er i denne løsningen

Denne løsningen veileder deg gjennom distribusjonen av en identitetsinfrastruktur for Microsoft 365-leieren for å gi tilgang til de ansatte og beskyttelse mot identitetsbaserte angrep.

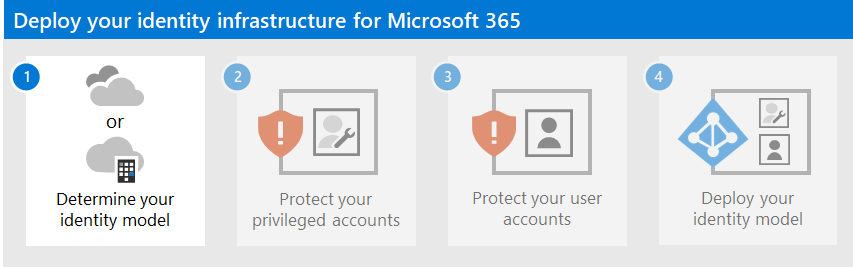

Trinnene i denne løsningen er:

- Bestem identitetsmodellen din.

- Beskytt microsoft 365-privilegerte kontoer.

- Beskytt Microsoft 365-brukerkontoene dine.

- Distribuer identitetsmodellen.

Denne løsningen støtter de viktigste prinsippene for nulltillit:

- Bekreft eksplisitt: Godkjenn og godkjenn alltid basert på alle tilgjengelige datapunkter.

- Bruk minst tilgang til rettigheter: Begrens brukertilgang med Just-In-Time og Just-Enough-Access (JIT/JEA), risikobaserte adaptive policyer og databeskyttelse.

- Anta brudd: Minimer eksplosjonsradius og segmenttilgang. Bekreft ende-til-ende-kryptering og bruk analyse for å få synlighet, drive trusselregistrering og forbedre forsvar.

I motsetning til konvensjonell intranetttilgang, som stoler på alt bak en organisasjons brannmur, behandler nulltillit hver pålogging og tilgang som om den stammer fra et ukontrollert nettverk, enten det er bak organisasjonens brannmur eller på Internett. nulltillit krever beskyttelse for nettverket, infrastrukturen, identitetene, endepunktene, appene og dataene.

Microsoft 365-funksjoner og -funksjoner

Microsoft Entra ID tilbyr en komplett pakke med funksjoner for identitetsadministrasjon og sikkerhet for Microsoft 365-leieren.

| Funksjon eller funksjon | Beskrivelse | Lisenser |

|---|---|---|

| Godkjenning med flere faktorer (MFA) | MFA krever at brukerne oppgir to former for bekreftelse, for eksempel et brukerpassord pluss et varsel fra Microsoft Authenticator-appen eller en telefonsamtale. MFA reduserer risikoen for at stjålet legitimasjon kan brukes til å få tilgang til miljøet ditt. Microsoft 365 bruker Microsoft Entra godkjenningstjeneste med flere faktorer for MFA-baserte pålogginger. | Microsoft 365 E3 eller E5 |

| Betinget tilgang | Microsoft Entra ID evaluerer betingelsene for brukerens pålogging og bruker policyer for betinget tilgang til å bestemme tillatt tilgang. I denne veiledningen viser vi deg for eksempel hvordan du oppretter en policy for betinget tilgang for å kreve enhetssamsvar for tilgang til sensitive data. Dette reduserer risikoen for at en hacker med sin egen enhet og stjålet legitimasjon kan få tilgang til sensitive data. Den beskytter også sensitive data på enhetene, fordi enhetene må oppfylle spesifikke krav til helse og sikkerhet. | Microsoft 365 E3 eller E5 |

| Microsoft Entra grupper | Policyer for betinget tilgang, enhetsbehandling med Intune og til og med tillatelser til filer og nettsteder i organisasjonen er avhengige av tilordningen til brukerkontoer eller Microsoft Entra grupper. Vi anbefaler at du oppretter Microsoft Entra grupper som samsvarer med beskyttelsesnivåene du implementerer. Medlemmer av ledelsen er for eksempel sannsynligvis mål for hackere med høyere verdi. Det er derfor fornuftig å legge til brukerkontoene til disse ansatte i en Microsoft Entra gruppe og tilordne denne gruppen til policyer for betinget tilgang og andre policyer som håndhever et høyere beskyttelsesnivå for tilgang. | Microsoft 365 E3 eller E5 |

| Microsoft Entra ID-beskyttelse | Gjør det mulig for deg å oppdage potensielle sårbarheter som påvirker organisasjonens identiteter, og konfigurere automatiserte utbedringspolicyer til lav, middels og høy påloggingsrisiko og brukerrisiko. Denne veiledningen er avhengig av denne risikoevalueringen for å bruke policyer for betinget tilgang for godkjenning med flere faktorer. Denne veiledningen inneholder også en policy for betinget tilgang som krever at brukere endrer passordet hvis det oppdages en aktivitet med høy risiko for kontoen. | Microsoft 365 E5, Microsoft 365 E3 med E5 Security-tillegget, EMS E5- eller Microsoft Entra ID P2-lisensene |

| Selvbetjent tilbakestilling av passord (SSPR) | Tillat at brukerne tilbakestiller passordene sine sikkert og uten brukerstøtteintervensjon, ved å gi bekreftelse av flere godkjenningsmetoder som administratoren kan kontrollere. | Microsoft 365 E3 eller E5 |

| Microsoft Entra passordbeskyttelse | Oppdag og blokker kjente svake passord og deres varianter og ytterligere svake termer som er spesifikke for organisasjonen. Standard lister over globale forbudte passord brukes automatisk for alle brukere i en Microsoft Entra leier. Du kan definere flere oppføringer i en egendefinert liste over forbudte passord. Når brukere endrer eller tilbakestiller passordene sine, kontrolleres disse listene over forbudte passord for å håndheve bruken av sterke passord. | Microsoft 365 E3 eller E5 |

Neste trinn

Bruk disse trinnene til å distribuere en identitetsmodell og godkjenningsinfrastruktur for Microsoft 365-leieren:

- Finn ut hvilken skyidentitetsmodell du har.

- Beskytt microsoft 365-privilegerte kontoer.

- Beskytt Microsoft 365-brukerkontoene dine.

- Distribuer skyidentitetsmodellen: bare skybasert eller hybrid.

Flere ressurser for Microsoft-skyidentitet

Administrere

Hvis du vil administrere distribusjonen av Microsoft-skyidentitet, kan du se:

Hvordan Microsoft gjør identitet for Microsoft 365

Finn ut hvordan IT-eksperter hos Microsoft administrerer identiteter og sikker tilgang.

Obs!

Denne IT-presentasjonsressursen er bare tilgjengelig på engelsk.

Hvordan Contoso gjorde identitet for Microsoft 365

Hvis du vil ha et eksempel på hvordan en fiktiv, men representativ multinasjonal organisasjon har distribuert en hybrid identitetsinfrastruktur for Microsoft 365-skytjenester, kan du se Identitet for Contoso Corporation.