Konfigurer Defender for endepunkt på Android-funksjoner

Gjelder for:

- Microsoft Defender for endepunkt plan 1

- Microsoft Defender for endepunkt plan 2

- Microsoft Defender XDR

Betinget tilgang med Defender for endepunkt på Android

Microsoft Defender for endepunkt på Android, sammen med Microsoft Intune og Microsoft Entra ID, aktiverer aktivering av policyer for enhetssamsvar og betinget tilgang basert på enhetsrisikonivåer. Defender for Endpoint er en MTD-løsning (Mobile Threat Defense) som du kan distribuere gjennom Intune.

Hvis du vil ha mer informasjon om hvordan du konfigurerer Defender for endepunkt på Android og betinget tilgang, kan du se Defender for endepunkt og Intune.

Konfigurer egendefinerte indikatorer

Obs!

Defender for Endpoint på Android støtter bare oppretting av egendefinerte indikatorer for IP-adresser og nettadresser/domener.

Defender for Endpoint på Android gjør det mulig for administratorer å konfigurere egendefinerte indikatorer for å støtte Android-enheter også. Hvis du vil ha mer informasjon om hvordan du konfigurerer egendefinerte indikatorer, kan du se Behandle indikatorer.

Konfigurer webbeskyttelse

Defender for Endpoint på Android gir IT-administratorer muligheten til å konfigurere nettbeskyttelsesfunksjonen. Denne funksjonen er tilgjengelig i administrasjonssenteret for Microsoft Intune.

Webbeskyttelse bidrar til å sikre enheter mot netttrusler og beskytte brukere mot phishing-angrep. Anti-phishing og egendefinerte indikatorer (URL og IP-adresser) støttes som en del av webbeskyttelsen. Filtrering av nettinnhold støttes for øyeblikket ikke på mobilplattformer.

Obs!

Defender for Endpoint på Android bruker et VPN for å kunne levere webbeskyttelsesfunksjonen. Dette VPN-et er ikke et vanlig VPN. I stedet er det en lokal/selvløkkende VPN som ikke tar trafikk utenfor enheten.

Hvis du vil ha mer informasjon, kan du se Konfigurere nettbeskyttelse på enheter som kjører Android.

Nettverksbeskyttelse

Denne funksjonen gir beskyttelse mot useriøse Wi-Fi relaterte trusler og useriøse sertifikater, som er den primære angrepsvektoren for Wi-Fi nettverk. Administratorer kan føre opp rotsertifikatinstansen (CA) og private rot-CA-sertifikater i Microsoft Intune administrasjonssenteret og etablere klarering med endepunkter. Det gir brukeren en veiledet opplevelse for å koble til sikre nettverk og varsler dem også hvis en relatert trussel oppdages.

Den inneholder flere administratorkontroller som gir fleksibilitet, for eksempel muligheten til å konfigurere funksjonen fra administrasjonssenteret for Microsoft Intune og legge til klarerte sertifikater. Administratorer kan aktivere personvernkontroller for å konfigurere dataene som sendes til Defender for Endpoint fra Android-enheter.

Nettverksbeskyttelse i Microsoft Defender for endepunkt er deaktivert som standard. Administratorer kan bruke følgende fremgangsmåte for å konfigurere nettverksbeskyttelse på Android-enheter.

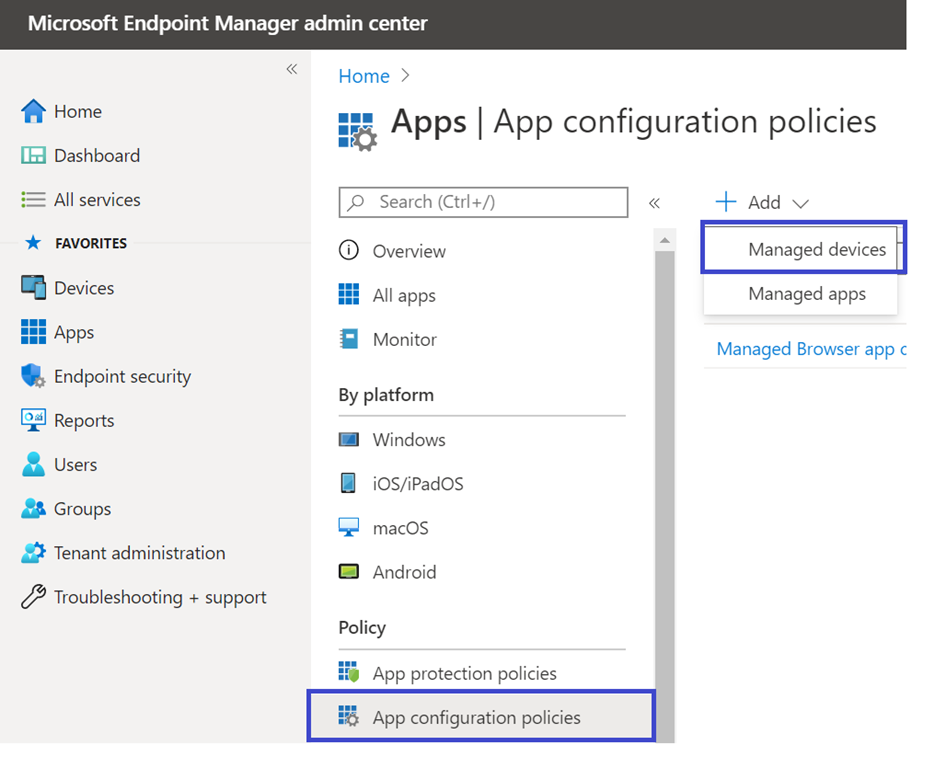

Naviger til konfigurasjonspolicyer for apper > i administrasjonssenteret for Microsoft Intune. Opprett en ny policy for appkonfigurasjon.

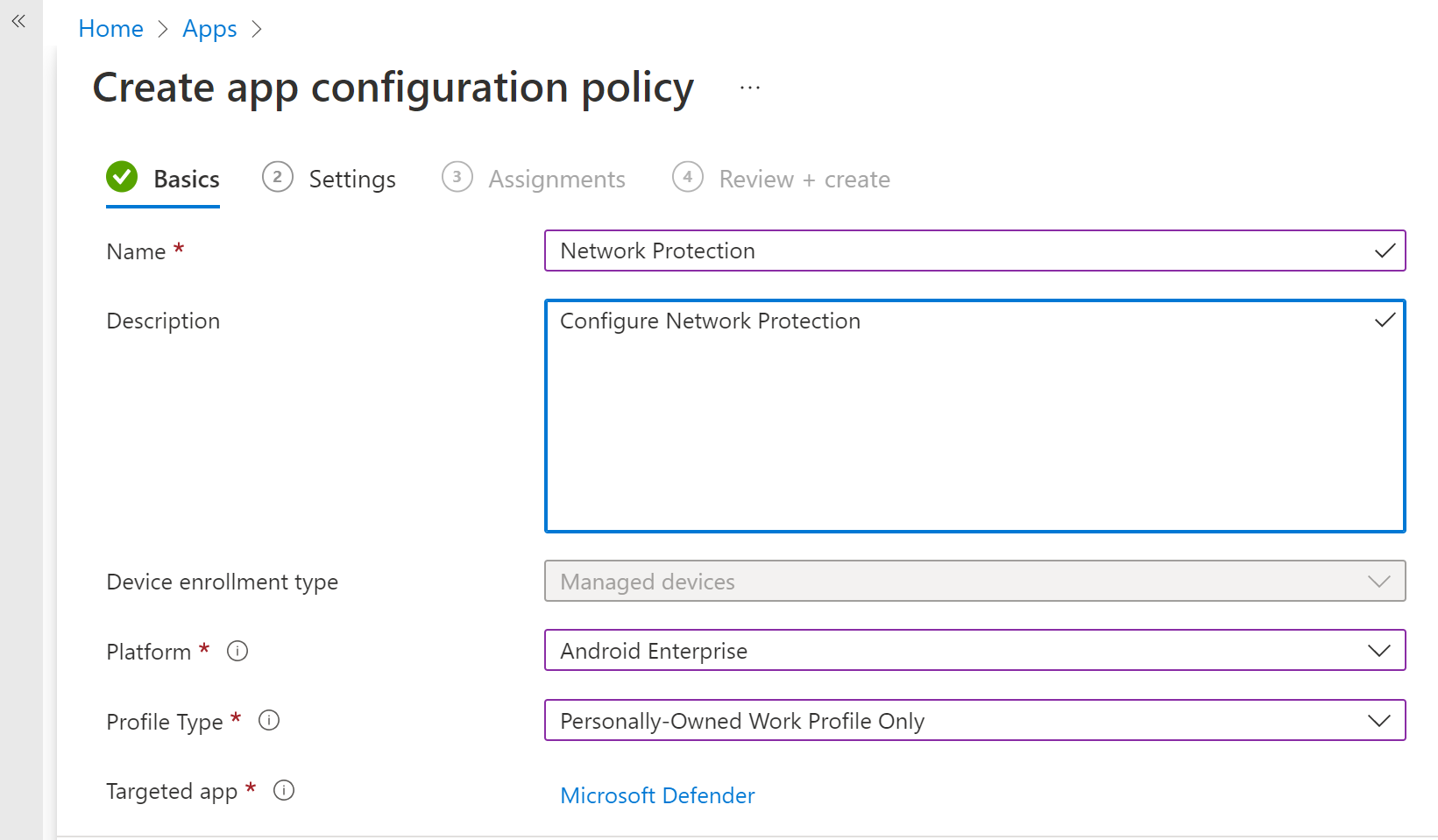

Angi et navn og en beskrivelse for å identifisere policyen unikt. Velg Android Enterprise som plattform og Personlig eid arbeidsprofil bare som profiltype og «Microsoft Defender» som målrettet app.

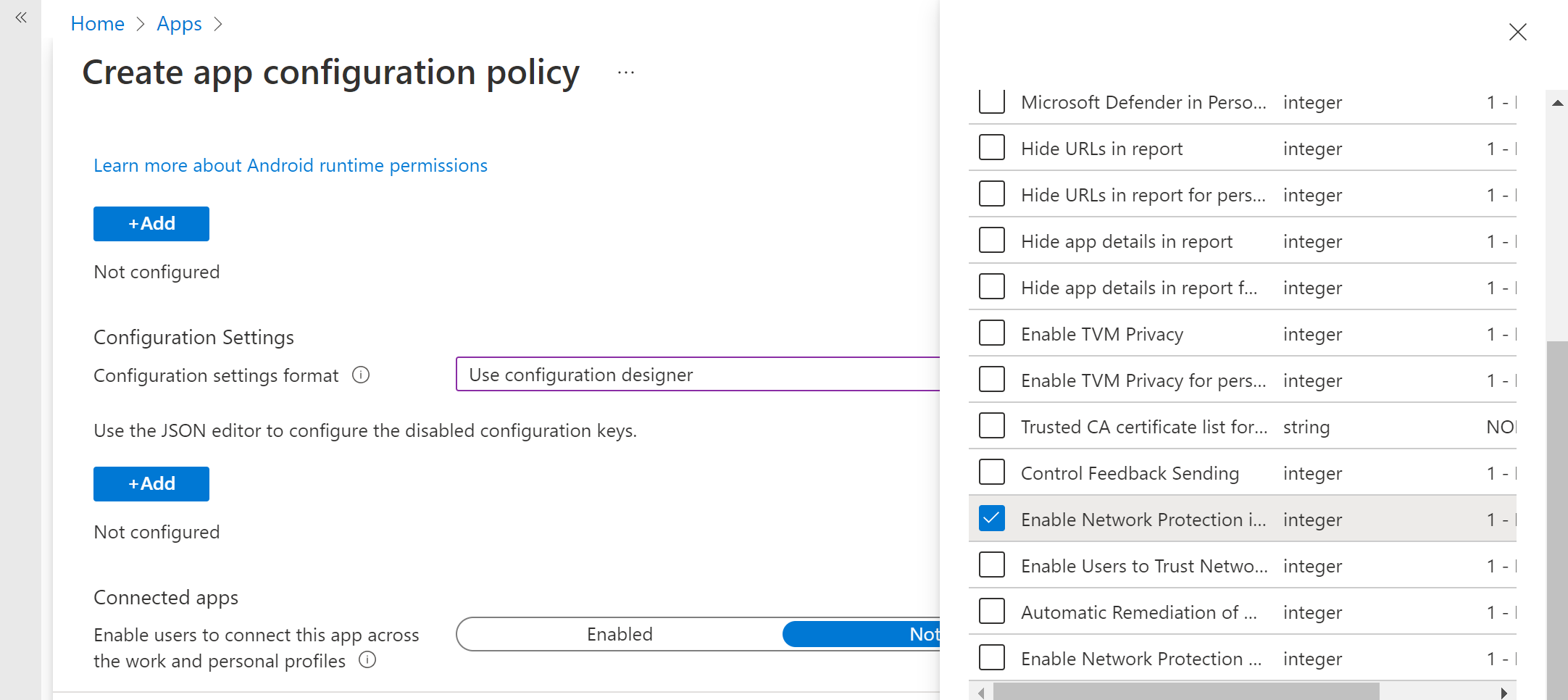

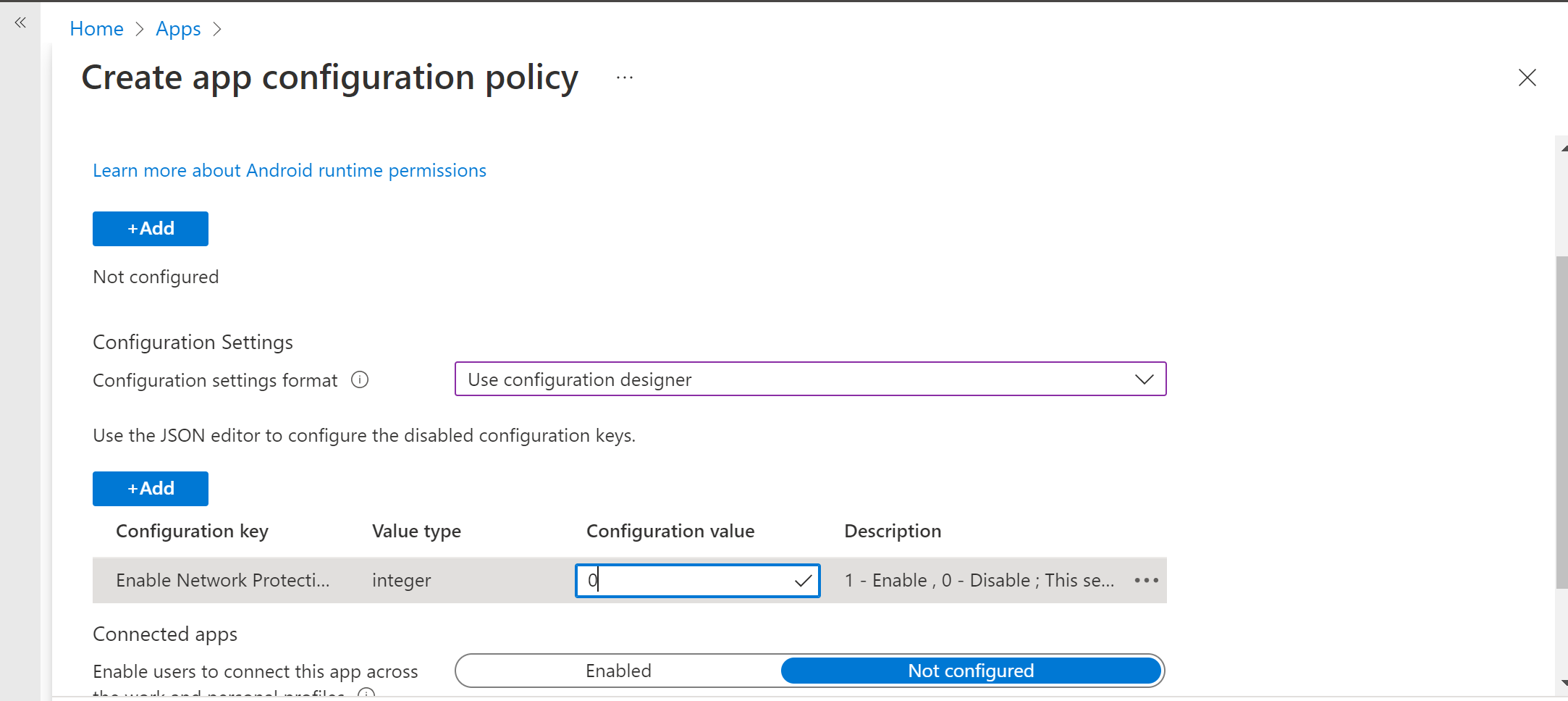

Velg Bruk konfigurasjonsutforming på Innstillinger-siden, og legg til Aktiver nettverksbeskyttelse i Microsoft Defender som nøkkel og verdi som 1 for å aktivere Nettverksbeskyttelse. (Nettverksbeskyttelse er deaktivert som standard)

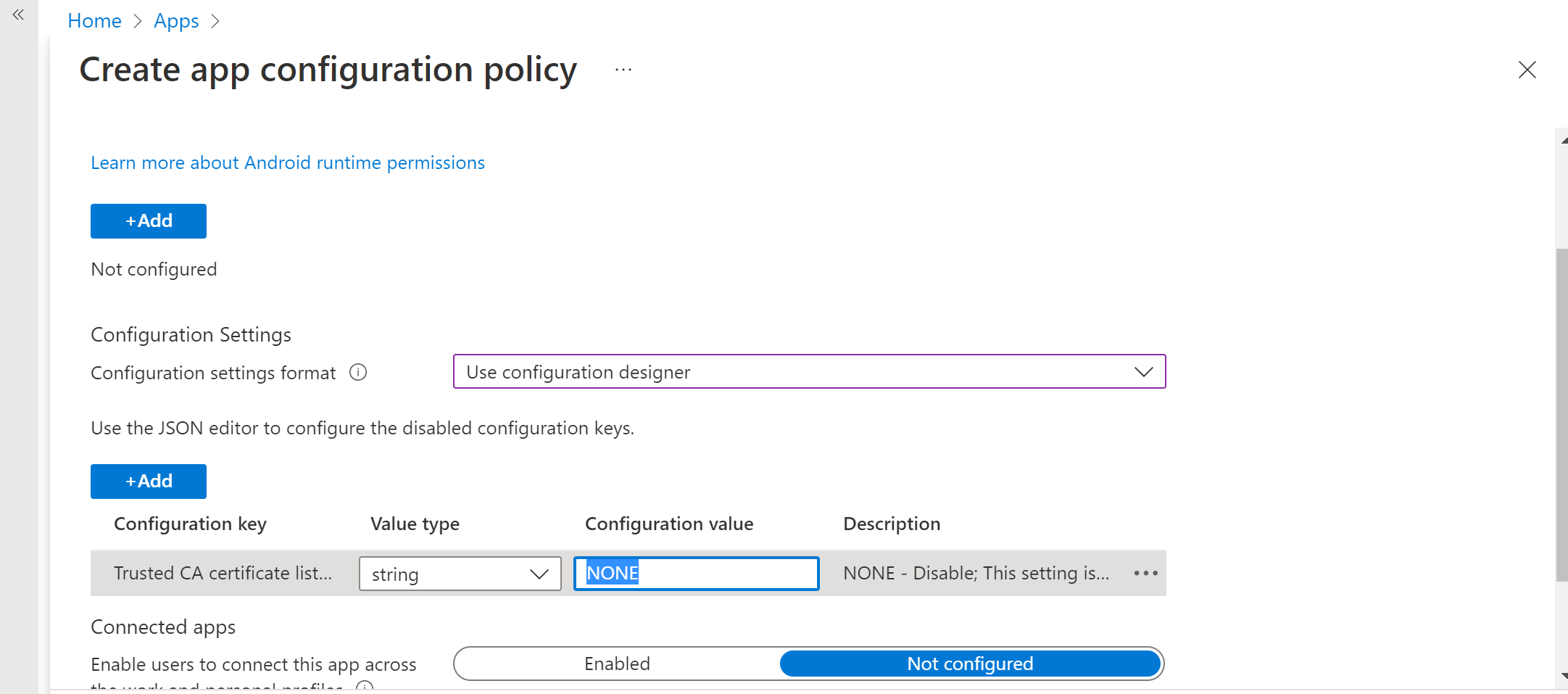

Hvis organisasjonen bruker rot-CAer som er private, må du etablere eksplisitt klarering mellom Intune (MDM-løsning) og brukerenheter. Etablering av klarering bidrar til å hindre At Defender flagger rot-CAer som useriøse sertifikater.

Hvis du vil opprette klarering for rot-CAene, kan du bruke Klarert CA-sertifikatliste for Nettverksbeskyttelse som nøkkel. Legg til kommadelt liste over sertifikatavtrykk (SHA 1) i verdien.

Eksempel på avtrykksformat som skal legges til:

50 30 06 09 1d 97 d4 f5 ae 39 f7 cb e7 92 7d 7d 65 2d 34 31, 503006091d97d4f5ae39f7cbe7927d7d652d3431Viktig

Sertifikatet SHA-1-avtrykkstegn må ha mellomrom atskilt eller ikke atskilt.

Dette formatet er ugyldig:

50:30:06:09:1d:97:d4:f5:ae:39:f7:cb:e7:92:7d:7d:65:2d:34:31Alle andre skilletegn er ugyldige.

Legg til følgende nøkler og riktig tilsvarende verdi for andre konfigurasjoner relatert til nettverksbeskyttelse.

Konfigurasjonsnøkkel Beskrivelse Klarert CA-sertifikatliste for Nettverksbeskyttelse Sikkerhetsadministratorer administrerer denne innstillingen for å etablere klarering for rotinstansen og selvsignerte sertifikater. Aktiver nettverksbeskyttelse i Microsoft Defender 1 – Aktiver, 0- Deaktiver (standard). Denne innstillingen brukes av IT-administratoren til å aktivere eller deaktivere nettverksbeskyttelsesfunksjonene i Defender-appen. Aktiver personvern for nettverksbeskyttelse 1 – Aktiver (standard), 0 – Deaktiver. Sikkerhetsadministratorer administrerer denne innstillingen for å aktivere eller deaktivere personvern i nettverksbeskyttelse. Gi brukere muligheten til å klarere nettverk og sertifikater 1 – Aktiver, 0 – Deaktiver (standard). Sikkerhetsadministratorer administrerer denne innstillingen for å aktivere eller deaktivere sluttbrukerens appinterne opplevelse for å klarere og ikke klarere usikre og mistenkelige nettverk og skadelige sertifikater. Automatisk utbedring av varsler om nettverksbeskyttelse 1 – Aktiver (standard), 0 – Deaktiver. Sikkerhetsadministratorer administrerer denne innstillingen for å aktivere eller deaktivere utbedringsvarsler som sendes når en bruker utfører utbedringsaktiviteter, for eksempel bytte til et tryggere Wi-Fi tilgangspunkt eller slette mistenkelige sertifikater som oppdages av Defender. Administrer nettverksbeskyttelsesgjenkjenning for åpne nettverk 0 – Deaktiver (standard), 1 – overvåkingsmodus, 2 – aktiver. Sikkerhetsadministratorer administrerer denne innstillingen for henholdsvis å deaktivere, revidere eller aktivere åpen nettverksgjenkjenning. I overvåkingsmodus sendes varsler bare til ATP-portalen uten sluttbrukeropplevelse. Angi konfigurasjonen til Aktiver-modus for brukeropplevelsen. Behandle nettverksbeskyttelsesgjenkjenning for sertifikater 0 – Deaktiver, 1 – overvåkingsmodus (standard), 2 – aktiver. Når nettverksbeskyttelse er aktivert, aktiveres overvåkingsmodus for sertifikatregistrering som standard. I overvåkingsmodus sendes varslingsvarsler til SOC-administratorer, men ingen sluttbrukervarsler vises til brukeren når Defender oppdager et ugyldig sertifikat. Administratorer kan imidlertid deaktivere denne gjenkjenningen med 0 som verdi og aktivere full funksjonsfunksjonalitet ved å angi 2 som verdi. Når funksjonen er aktivert med verdien 2, sendes sluttbrukervarsler til brukeren når Defender oppdager et ugyldig sertifikat, og varsler sendes også til SOC-Admin. Legg til de nødvendige gruppene som policyen må brukes i. Se gjennom og opprett policyen.

Konfigurasjonsnøkkel Beskrivelse Aktiver nettverksbeskyttelse i Microsoft Defender 1: Aktiver

0: Deaktiver (standard)

Denne innstillingen brukes av IT-administratoren til å aktivere eller deaktivere nettverksbeskyttelsesfunksjonene i Defender-appen.Aktiver personvern for nettverksbeskyttelse 1: Aktiver (standard)

0: Deaktiver

Sikkerhetsadministratorer administrerer denne innstillingen for å aktivere eller deaktivere personvern i nettverksbeskyttelse.Gi brukere muligheten til å klarere nettverk og sertifikater 1

Aktiverer

0:Deaktiver (standard)

Denne innstillingen brukes av IT-administratorer til å aktivere eller deaktivere opplevelsen til sluttbrukeren i appen for å klarere og oppheve de usikre og mistenkelige nettverkene og skadelige sertifikatene.Automatisk utbedring av varsler om nettverksbeskyttelse 1: Aktiver (standard)

0: Deaktiver

Denne innstillingen brukes av IT-administratorer til å aktivere eller deaktivere utbedringsvarsler som sendes når en bruker utfører utbedringsaktiviteter. Brukeren bytter for eksempel til et tryggere Wi-Fi tilgangspunkt eller sletter mistenkelige sertifikater som ble oppdaget av Defender.Administrer nettverksbeskyttelsesgjenkjenning for åpne nettverk 0: Deaktiver (standard)

1: Overvåkingsmodus

Sikkerhetsadministratorer administrerer denne innstillingen for å aktivere eller deaktivere åpen nettverksgjenkjenning.Behandle nettverksbeskyttelsesgjenkjenning for sertifikater 0: Deaktiver

1: Overvåkingsmodus (standard)

2: Aktiver

Når nettverksbeskyttelse er aktivert, aktiveres overvåkingsmodus for sertifikatregistrering som standard. I overvåkingsmodus sendes varslingsvarsler til SOC-administratorer, men ingen sluttbrukervarsler vises når Defender oppdager et ugyldig sertifikat. Administratorer kan deaktivere denne gjenkjenningen med verdien 0 eller aktivere full funksjonsfunksjonalitet ved å angi verdien 2. Når verdien er 2, sendes sluttbrukervarsler til brukere, og varsler sendes til SOC-administratorer når Defender oppdager et ugyldig sertifikat.Legg til de nødvendige gruppene som policyen må brukes i. Se gjennom og opprett policyen.

Obs!

Brukere må aktivere posisjonstillatelse (som er en valgfri tillatelse), dette gjør det mulig for Defender for Endpoint å skanne nettverkene og varsle dem når det finnes WIFI-relaterte trusler. Hvis stedstillatelsen nektes av brukeren, vil Defender for Endpoint bare kunne gi begrenset beskyttelse mot nettverkstrusler og vil bare beskytte brukerne mot useriøse sertifikater.

Konfigurer onboarding med lite berøring

Administratorer kan konfigurere Microsoft Defender for endepunkt i modus med lav berøringspålasting. I dette scenarioet oppretter administratorer en distribusjonsprofil, og brukeren må ganske enkelt gi et redusert sett med tillatelser for å fullføre pålastingen.

Android low touch onboarding er deaktivert som standard. Administratorer kan aktivere den gjennom policyer for appkonfigurasjon på Intune ved å følge disse trinnene:

Send Defender-appen til målbrukergruppen ved å følge disse trinnene.

Send en VPN-profil til brukerens enhet ved å følge instruksjonene her.

Velg Administrerte enheter i konfigurasjonspolicyer for apper-program > .

Angi et navn for å identifisere policyen unikt. Velg Android Enterprise som plattform, den nødvendige profiltypen og «Microsoft Defender: Antivirus» som den målrettede appen. Klikk neste.

Legg til kjøretidstillatelser. Velg Plasseringstilgang (fin)(Denne tillatelsen støttes ikke for Android 13 og nyere), POST_NOTIFICATIONS og endre tillatelsesstatusen til «Automatisk tildeling».

Velg Bruk konfigurasjonsutforming under konfigurasjonsinnstillinger, og klikk legg til.

Velg Lav berøringspålasting og BRUKER-UPN. For BRUKER UPN endrer du verditypen til Variabel og Konfigurasjonsverdi til Brukerhovednavn fra rullegardinlisten Aktiver lav berøringspålasting ved å endre konfigurasjonsverdien til 1.

Tilordne policyen til målbrukergruppen.

Se gjennom og opprett policyen.

Personvernkontroller

Følgende personvernkontroller er tilgjengelige for konfigurering av data som sendes av Defender for Endpoint fra Android-enheter:

| Trusselrapport | Detaljer |

|---|---|

| Rapport om skadelig programvare | Administratorer kan konfigurere personvernkontroll for rapporten over skadelig programvare. Hvis personvern er aktivert, vil ikke Defender for Endpoint sende appnavnet for skadelig programvare og andre appdetaljer som en del av varslingsrapporten for skadelig programvare. |

| Phish-rapport | Administratorer kan konfigurere personvernkontroll for phishing-rapporter. Hvis personvern er aktivert, sender ikke Defender for Endpoint domenenavnet og detaljene for det usikre nettstedet som en del av rapporten om phishing-varsel. |

| Sårbarhetsvurdering av apper | Som standard sendes bare informasjon om apper som er installert i arbeidsprofilen for sårbarhetsvurdering. Administratorer kan deaktivere personvern for å inkludere personlige apper |

| Nettverksbeskyttelse (forhåndsversjon) | Administratorer kan aktivere eller deaktivere personvern i nettverksbeskyttelse. Hvis dette er aktivert, sender ikke Defender nettverksdetaljer. |

Konfigurer varslingsrapport for personvern

Administratorer kan nå aktivere personvernkontroll for phishing-rapporten, rapporten over skadelig programvare og nettverksrapporten som sendes av Microsoft Defender for endepunkt på Android. Denne konfigurasjonen sikrer at henholdsvis domenenavnet, appdetaljene og nettverksdetaljene ikke sendes som en del av varselet når en tilsvarende trussel oppdages.

Admin personvernkontroller (MDM) Bruk følgende fremgangsmåte for å aktivere personvern.

Gå til policyer for appkonfigurasjon > for Apper > i administrasjonssenteret for Microsoft Intune Legg til > administrerte enheter.

Gi policyen et navn, Plattform > Android Enterprise, velg profiltypen.

Velg Microsoft Defender for endepunkt som målapp.

Velg Bruk konfigurasjonsutforming på Innstillinger-siden, og velg deretter Legg til.

Velg den nødvendige personverninnstillingen –

- Skjul URL-adresser i rapporten

- Skjul URL-adresser i rapport for personlig profil

- Skjul appdetaljer i rapporten

- Skjul appdetaljer i rapport for personlig profil

- Aktiver personvern for nettverksbeskyttelse

Hvis du vil aktivere personvern, angir du heltallsverdien som 1 og tilordner denne policyen til brukere. Som standard er denne verdien satt til 0 for MDE i arbeidsprofil og 1 for MDE på personlig profil.

Se gjennom og tilordne denne profilen til målrettede enheter/brukere.

Personvernkontroller for sluttbrukere

Disse kontrollene hjelper sluttbrukeren med å konfigurere informasjonen som deles til organisasjonen.

- For Android Enterprise-arbeidsprofil vil ikke sluttbrukerkontroller være synlige. Administratorer kontrollerer disse innstillingene.

- For personlig Android Enterprise-profil vises kontrollen under Personvern for innstillinger>.

- Brukere ser en veksleknapp for informasjon om usikkert område, skadelig program og nettverksbeskyttelse.

Disse vekslene vil bare være synlige hvis de aktiveres av administratoren. Brukere kan bestemme om de vil sende informasjonen til organisasjonen eller ikke.

Aktivering/deaktivering av personvernkontrollene ovenfor påvirker ikke enhetssamsvarskontrollen eller betinget tilgang.

Konfigurer sårbarhetsvurdering av apper for BYOD-enheter

Fra versjon 1.0.3425.0303 av Microsoft Defender for endepunkt på Android kan du kjøre sårbarhetsvurderinger av operativsystemet og appene som er installert på de innebygde mobile enhetene.

Obs!

Sårbarhetsvurdering er en del av Microsoft Defender Vulnerability Management i Microsoft Defender for endepunkt.

Merknader om personvern relatert til apper fra personlige enheter (BYOD):

- For Android Enterprise med en arbeidsprofil støttes bare apper som er installert på arbeidsprofilen.

- For andre BYOD-moduser aktiveres ikke sårbarhetsvurdering av apper som standard. Men når enheten er i administratormodus, kan administratorer eksplisitt aktivere denne funksjonen gjennom Microsoft Intune for å få listen over apper installert på enheten. Hvis du vil ha mer informasjon, kan du se detaljer nedenfor.

Konfigurer personvern for enhetsadministratormodus

Bruk følgende fremgangsmåte for å aktivere sårbarhetsvurdering av apper fra enheter i enhetsadministratormodus for målrettede brukere.

Obs!

Som standard er dette deaktivert for enheter som er registrert med enhetsadministratormodus.

Gå tilProfiler> for enhetskonfigurasjon>i Microsoft Intune administrasjonssenterOpprett profil og skriv inn følgende innstillinger:

- Plattform: Velg Android-enhetsadministrator

- Profil: Velg Egendefinert, og velg Opprett.

I Grunnleggende-delen angir du et navn og en beskrivelse av profilen.

Velg Legg til OMA-URI-innstilling i konfigurasjonsinnstillingene:

- Navn: Skriv inn et unikt navn og en beskrivelse for denne OMA-URI-innstillingen, slik at du enkelt kan finne den senere.

- OMA-URI: ./Vendor/MSFT/DefenderATP/DefenderTVMPrivacyMode

- Datatype: Velg heltall i rullegardinlisten.

- Verdi: Skriv inn 0 for å deaktivere personverninnstillingen (verdien er som standard 1)

Velg Neste , og tilordne denne profilen til målrettede enheter/brukere.

Konfigurere personvern for Android Enterprise-arbeidsprofil

Defender for Endpoint støtter sårbarhetsvurdering av apper i arbeidsprofilen. Hvis du imidlertid vil deaktivere denne funksjonen for målrettede brukere, kan du bruke følgende fremgangsmåte:

- Gå tilkonfigurasjonspolicyer for Apper-appen> i Microsoft Intune administrasjonssenteret \>Legg til>administrerte enheter.

- Gi policyen et navn. Plattform > Android Enterprise; velg profiltypen.

- Velg Microsoft Defender for endepunkt som målapp.

- Velg Bruk konfigurasjonsutforming på Innstillinger-siden, og legg til DefenderTVMPrivacyMode som nøkkel- og verditype som heltall

- Hvis du vil deaktivere sikkerhetsproblemet for apper i arbeidsprofilen, angir du verdi som

1og tilordner denne policyen til brukere. Som standard er denne verdien satt til0. - For brukere med nøkkel angitt som

0, sender Defender for Endpoint listen over apper fra arbeidsprofilen til serverdeltjenesten for sårbarhetsvurdering.

- Hvis du vil deaktivere sikkerhetsproblemet for apper i arbeidsprofilen, angir du verdi som

- Velg Neste , og tilordne denne profilen til målrettede enheter/brukere.

Å slå de ovennevnte personvernkontrollene på eller av påvirker ikke enhetssamsvarskontrollen eller betinget tilgang.

Konfigurer personvern for phishing-varselrapport

Personvernkontroll for phish-rapporter kan brukes til å deaktivere innsamling av domenenavn eller nettstedsinformasjon i phish-trusselrapporten. Denne innstillingen gir organisasjoner fleksibilitet til å velge om de vil samle inn domenenavnet når et ondsinnet eller phish-nettsted oppdages og blokkeres av Defender for Endpoint.

Konfigurer personvern for phishing-varselrapport på registrerte enheter for Android-enhetsadministrator:

Bruk følgende fremgangsmåte for å aktivere den for målrettede brukere:

Gå tilProfiler> for enhetskonfigurasjon>i Microsoft Intune administrasjonssenterOpprett profil og skriv inn følgende innstillinger:

- Plattform: Velg Android-enhetsadministrator.

- Profil: Velg Egendefinert, og velg Opprett.

I Grunnleggende-delen angir du et navn og en beskrivelse av profilen.

Velg Legg til OMA-URI-innstilling i konfigurasjonsinnstillingene:

- Navn: Skriv inn et unikt navn og en beskrivelse for denne OMA-URI-innstillingen, slik at du enkelt kan finne den senere.

- OMA-URI: ./Vendor/MSFT/DefenderATP/DefenderExcludeURLInReport

- Datatype: Velg heltall i rullegardinlisten.

- Verdi: Skriv inn 1 for å aktivere personverninnstillingen. Standardverdien er 0.

Velg Neste , og tilordne denne profilen til målrettede enheter/brukere.

Bruk av denne personvernkontrollen påvirker ikke kontroll av enhetssamsvar eller betinget tilgang.

Konfigurere personvern for phishing-varselrapport på Android Enterprise-arbeidsprofil

Bruk følgende fremgangsmåte for å aktivere personvern for målrettede brukere i arbeidsprofilen:

- I administrasjonssenteret for Microsoft Intune og gå tilpolicyer> for appkonfigurasjon for Apper>Legg til>administrerte enheter.

- Gi policyen et navn, Platform > Android Enterprise, velg profiltypen.

- Velg Microsoft Defender for endepunkt som målapp.

- Velg Bruk konfigurasjonsutforming på Innstillinger-siden, og legg til DefenderExcludeURLInReport som nøkkel- og verditype som heltall.

- Skriv inn 1 for å aktivere personvern. Standardverdien er 0.

- Velg Neste , og tilordne denne profilen til målrettede enheter/brukere.

Å slå de ovennevnte personvernkontrollene på eller av påvirker ikke enhetssamsvarskontrollen eller betinget tilgang.

Konfigurer personvern for trusselrapport for skadelig programvare

Personvernkontroll for trusselrapport for skadelig programvare kan brukes til å deaktivere innsamling av appdetaljer (navn og pakkeinformasjon) fra trusselrapporten for skadelig programvare. Denne innstillingen gir organisasjoner fleksibilitet til å velge om de vil samle inn appnavnet når en skadelig app oppdages.

Konfigurer varslingsrapport om personvern for skadelig programvare på registrerte enheter for Android-enhetsadministrator:

Bruk følgende fremgangsmåte for å aktivere den for målrettede brukere:

Gå tilProfiler> for enhetskonfigurasjon>i Microsoft Intune administrasjonssenterOpprett profil og skriv inn følgende innstillinger:

- Plattform: Velg Android-enhetsadministrator.

- Profil: Velg Egendefinert, og velg Opprett.

I Grunnleggende-delen angir du et navn og en beskrivelse av profilen.

Velg Legg til OMA-URI-innstilling i konfigurasjonsinnstillingene:

- Navn: Skriv inn et unikt navn og en beskrivelse for denne OMA-URI-innstillingen, slik at du enkelt kan finne den senere.

- OMA-URI: ./Vendor/MSFT/DefenderATP/DefenderExcludeAppInReport

- Datatype: Velg heltall i rullegardinlisten.

- Verdi: Skriv inn 1 for å aktivere personverninnstillingen. Standardverdien er 0.

Velg Neste , og tilordne denne profilen til målrettede enheter/brukere.

Bruk av denne personvernkontrollen påvirker ikke kontroll av enhetssamsvar eller betinget tilgang. Enheter med en skadelig app vil for eksempel alltid ha et risikonivå på «Middels».

Konfigurer varslingsrapport om personvern for skadelig programvare på Jobbprofil for Android Enterprise

Bruk følgende fremgangsmåte for å aktivere personvern for målrettede brukere i arbeidsprofilen:

- I administrasjonssenteret for Microsoft Intune og gå tilpolicyer> for appkonfigurasjon for Apper>Legg til>administrerte enheter.

- Gi policyen et navn, Platform > Android Enterprise, velg profiltypen.

- Velg Microsoft Defender for endepunkt som målapp.

- Velg Bruk konfigurasjonsutforming på Innstillinger-siden, og legg til DefenderExcludeAppInReport som nøkkel- og verditype som heltall

- Skriv inn 1 for å aktivere personvern. Standardverdien er 0.

- Velg Neste , og tilordne denne profilen til målrettede enheter/brukere.

Bruk av denne personvernkontrollen påvirker ikke kontroll av enhetssamsvar eller betinget tilgang. Enheter med en skadelig app vil for eksempel alltid ha et risikonivå på «Middels».

Deaktiver avlogging

Defender for Endpoint støtter distribusjon uten påloggingsknappen i appen for å hindre brukere i å logge av Defender-appen. Dette er viktig for å hindre brukere i å tukle med enheten. Bruk følgende fremgangsmåte for å konfigurere Deaktiver avlogging:

- Gå tilpolicyer for appkonfigurasjon> for Apper> i administrasjonssenteret for Microsoft IntuneLegg til>administrerte enheter.

- Gi policyen et navn, velg Platform > Android Enterprise, og velg profiltypen.

- Velg Microsoft Defender for endepunkt som målapp.

- Velg Bruk konfigurasjonsutforming på Innstillinger-siden, og legg til Deaktiver avlogging som nøkkel og heltall som verditype.

- Deaktiver logg av = 1 for Android Enterprise personlig eide arbeidsprofiler, fullstendig administrerte, firmaeide personlig aktiverte profiler og 0 for enhetsadministratormodus.

- Administratorer må deaktivere logg av = 0 for å aktivere påloggingsknappen i appen. Brukere kan se påloggingsknappen når policyen er trykket på.

- Velg Neste , og tilordne denne profilen til målrettede enheter og brukere.

Viktig

Denne funksjonen er i offentlig forhåndsvisning. Følgende informasjon er knyttet til forhåndsutgitt produkt som kan endres vesentlig før det utgis kommersielt. Microsoft gir ingen garantier, uttrykkelige eller underforståtte, med hensyn til informasjonen som er oppgitt her.

Enhetskoding

Defender for Endpoint på Android muliggjør massemerking av mobile enheter under pålasting ved å la administratorene konfigurere koder via Intune. Admin kan konfigurere enhetskodene gjennom Intune via konfigurasjonspolicyer og sende dem til brukerens enheter. Når brukeren installerer og aktiverer Defender, sender klientappen enhetskodene til sikkerhetsportalen. Enhetskodene vises mot enhetene i enhetsbeholdningen.

Bruk følgende fremgangsmåte for å konfigurere enhetskodene:

Gå tilpolicyer for appkonfigurasjon> for Apper> i administrasjonssenteret for Microsoft IntuneLegg til>administrerte enheter.

Gi policyen et navn, velg Platform > Android Enterprise, og velg profiltypen.

Velg Microsoft Defender for endepunkt som målapp.

Velg Bruk konfigurasjonsutforming på Innstillinger-siden, og legg til DefenderDeviceTag som nøkkel- og verditype som streng.

- Admin kan tilordne en ny kode ved å legge til nøkkelen DefenderDeviceTag og angi en verdi for enhetskode.

- Admin kan redigere en eksisterende kode ved å endre verdien til nøkkelen DefenderDeviceTag.

- Admin kan slette en eksisterende kode ved å fjerne nøkkelen DefenderDeviceTag.

Klikk Neste, og tilordne denne policyen til målrettede enheter og brukere.

Obs!

Defender-appen må åpnes for at merker skal synkroniseres med Intune og sendes til sikkerhetsportalen. Det kan ta opptil 18 timer før merker gjenspeiles i portalen.

Relaterte artikler

- Oversikt over Microsoft Defender for endepunkt på Android

- Distribuer Microsoft Defender for endepunkt på Android med Microsoft Intune

Tips

Vil du lære mer? Engage med Microsoft Security-fellesskapet i teknisk fellesskap: Microsoft Defender for endepunkt teknisk fellesskap.

Tilbakemeldinger

Kommer snart: Gjennom 2024 faser vi ut GitHub Issues som tilbakemeldingsmekanisme for innhold, og erstatter det med et nytt system for tilbakemeldinger. Hvis du vil ha mer informasjon, kan du se: https://aka.ms/ContentUserFeedback.

Send inn og vis tilbakemelding for