Svar på hendelser i Microsoft Defender-portalen

En hendelse i Microsoft Defender-portalen er en samling relaterte varsler og tilknyttede data som utgjør historien om et angrep. Det er også en saksfil som SOC kan bruke til å undersøke angrepet og administrere, implementere og dokumentere svaret på det.

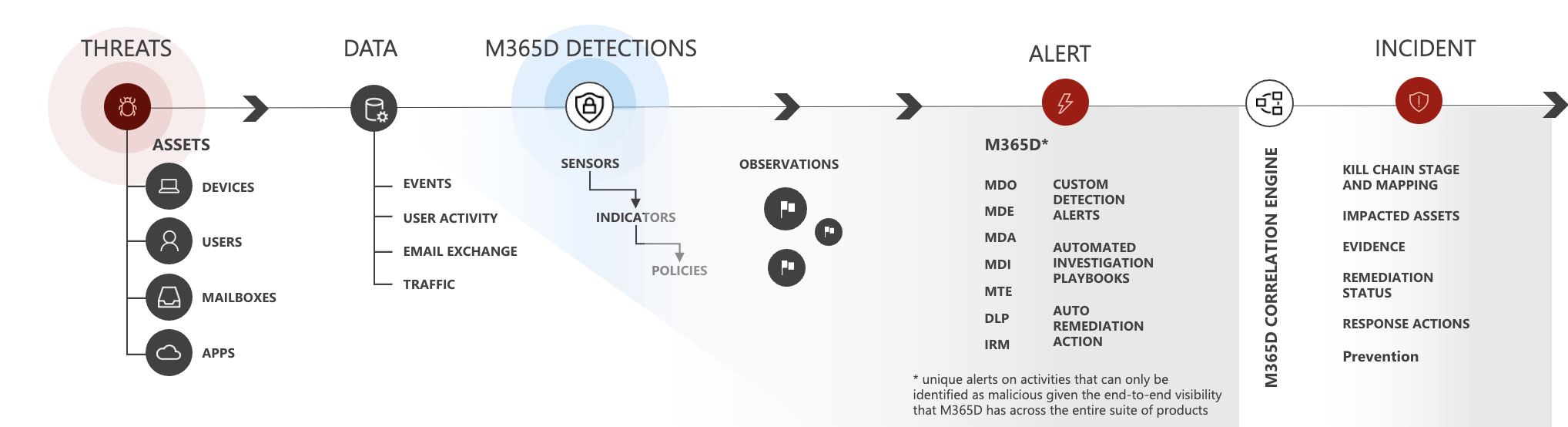

Microsoft Sentinel- og Microsoft Defender-tjenestene oppretter varsler når de oppdager en mistenkelig eller ondsinnet hendelse eller aktivitet. Individuelle varsler gir verdifulle bevis på et fullført eller pågående angrep. Imidlertid bruker stadig mer utbredte og sofistikerte angrep vanligvis en rekke teknikker og vektorer mot ulike typer aktivaenheter, for eksempel enheter, brukere og postbokser. Resultatet er flere varsler, fra flere kilder, for flere aktivaenheter i den digitale eiendommen.

Fordi individuelle varsler forteller bare en del av historien, og fordi manuell gruppering av individuelle varsler sammen for å få innsikt i et angrep kan være utfordrende og tidkrevende, identifiserer plattformen for enhetlige sikkerhetsoperasjoner automatisk varsler som er relatert – både fra Microsoft Sentinel og Microsoft Defender XDR – og aggregerer dem og tilhørende informasjon til en hendelse.

Gruppering av relaterte varsler til en hendelse gir deg en omfattende oversikt over et angrep. Du kan for eksempel se:

- Der angrepet startet.

- Hvilken taktikk ble brukt.

- Hvor langt angrepet har gått inn i din digitale eiendom.

- Omfanget av angrepet, for eksempel hvor mange enheter, brukere og postbokser som ble påvirket.

- Alle dataene som er knyttet til angrepet.

Plattformen for enhetlige sikkerhetsoperasjoner i Microsoft Defender-portalen inneholder metoder for å automatisere og bistå i triage, undersøkelse og løsning av hendelser.

Microsoft Copilot i Defender utnytter KUNSTIG INTELLIGENS for å støtte analytikere med komplekse og tidkrevende daglige arbeidsflyter, inkludert ende-til-ende-hendelsesundersøkelse og respons med tydelig beskrevne angrepshistorier, trinnvis handlingsveiledning og hendelsesaktivitet oppsummerte rapporter, KQL-jakt på naturlig språk og ekspertkodeanalyse – optimalisering av SOC-effektivitet på tvers av Microsoft Sentinel- og Defender XDR-data.

Denne funksjonen er i tillegg til den andre AI-baserte funksjonaliteten som Microsoft Sentinel bringer til den enhetlige plattformen, på områdene bruker- og enhetsatferdsanalyse, avviksregistrering, flertrinns trusselregistrering og mer.

Automatisert angrepsavbrudd bruker signaler med høy konfidens samlet inn fra Microsoft Defender XDR og Microsoft Sentinel til automatisk å forstyrre aktive angrep i maskinhastighet, som inneholder trusselen og begrense virkningen.

Hvis dette er aktivert, kan Microsoft Defender XDR automatisk undersøke og løse varsler fra Microsoft 365- og Entra ID-kilder gjennom automatisering og kunstig intelligens. Du kan også utføre flere utbedringstrinn for å løse angrepet.

Automatiseringsregler for Microsoft Sentinel kan automatisere triage, tilordning og administrasjon av hendelser, uavhengig av kilden. De kan bruke koder på hendelser basert på innholdet, undertrykke støyende (falske positive) hendelser og lukke løste hendelser som oppfyller de riktige kriteriene, angi en årsak og legge til kommentarer.

Viktig

Microsoft Sentinel er nå generelt tilgjengelig i Microsofts plattform for enhetlige sikkerhetsoperasjoner i Microsoft Defender-portalen. Hvis du vil ha mer informasjon, kan du se Microsoft Sentinel i Microsoft Defender-portalen.

Hendelser og varsler i Microsoft Defender-portalen

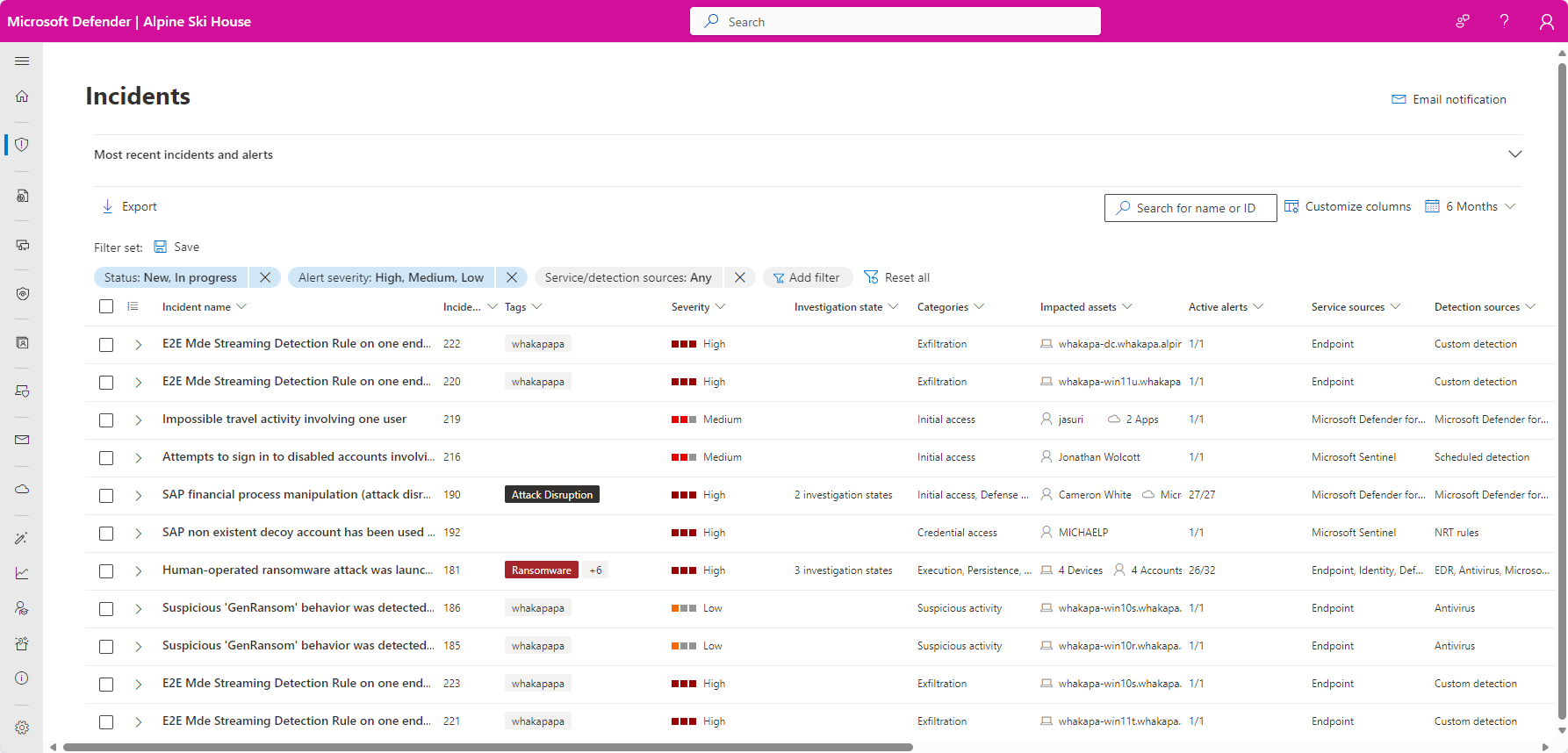

Du administrerer hendelser fra undersøkelse & responshendelser > & varsler hendelser > på hurtigstartlinjen i Microsoft Defender-portalen. Her er et eksempel:

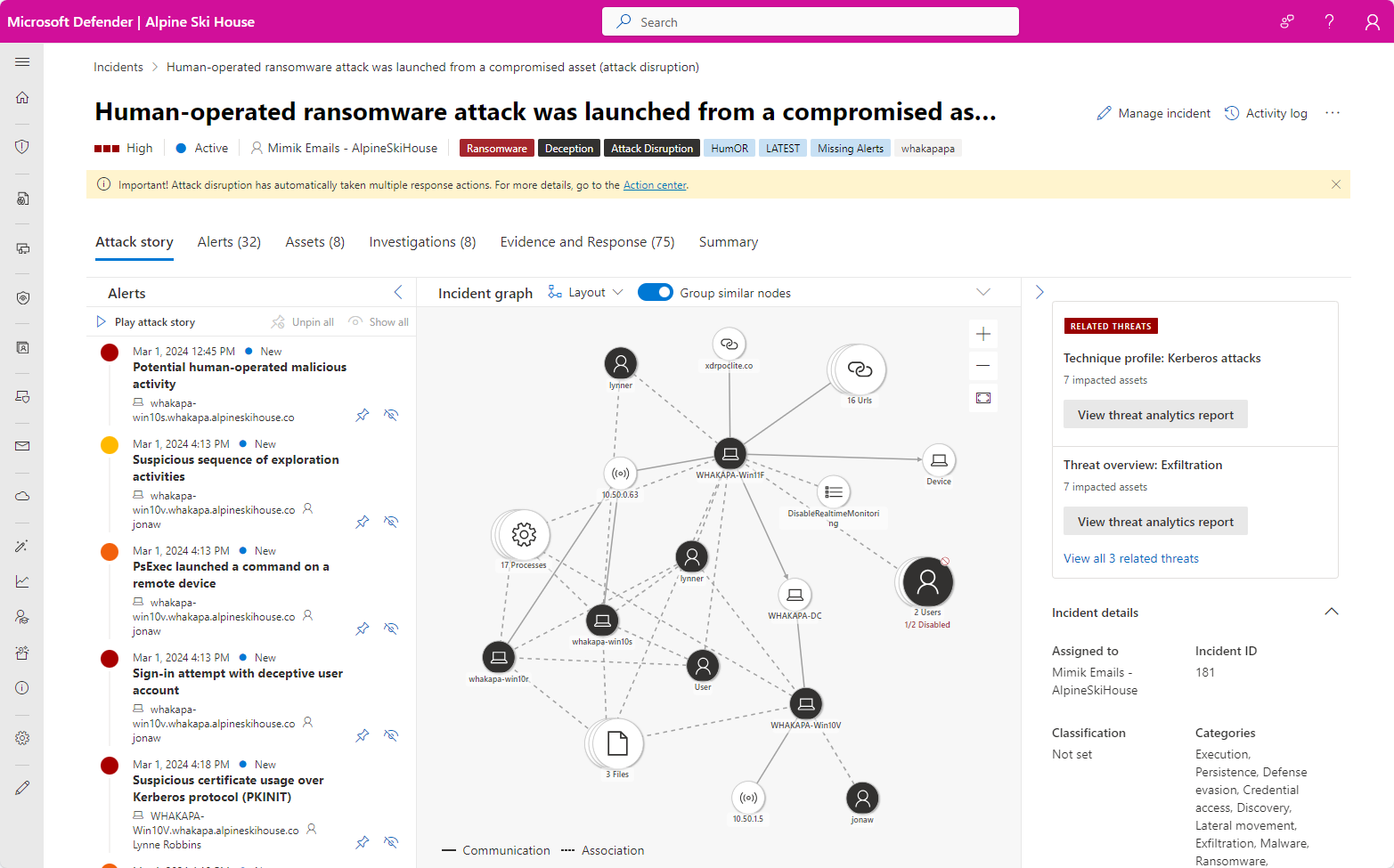

Hvis du velger et hendelsesnavn, vises hendelsessiden, som starter med hele angrepshistorien om hendelsen, inkludert:

Varslingsside i hendelsen: Omfanget av varsler knyttet til hendelsen og deres informasjon på samme fane.

Graf: En visuell fremstilling av angrepet som kobler sammen de ulike mistenkelige enhetene som er en del av angrepet, med aktivaenhetene som utgjør angrepets mål, for eksempel brukere, enheter, apper og postbokser.

Du kan vise aktivaet og andre enhetsdetaljer direkte fra grafen og behandle dem med svaralternativer som å deaktivere en konto, slette en fil eller isolere en enhet.

Hendelsessiden består av følgende faner:

Angrepshistorie

Denne fanen er nevnt ovenfor, og inkluderer tidslinjen for angrepet, inkludert alle varsler, aktivaenheter og utbedringshandlinger som er utført.

Varsler

Alle varsler knyttet til hendelsen, deres kilder og informasjon.

Eiendeler

Alle aktiva (beskyttede enheter som enheter, brukere, postbokser, apper og skyressurser) som er identifisert som en del av eller relatert til hendelsen.

Undersøkelser

Alle de automatiserte undersøkelsene utløst av varsler i hendelsen, inkludert status for undersøkelsene og deres resultater.

Bevis og svar

Alle mistenkelige enheter i varslene om hendelsen, som utgjør bevis som støtter angrepshistorien. Disse enhetene kan omfatte IP-adresser, filer, prosesser, nettadresser, registernøkler og verdier med mer.

Sammendrag

En rask oversikt over de berørte ressursene som er knyttet til varsler.

Obs!

Hvis du ser varselstatusen varselstatus for varslingstypen som ikke støttes , betyr det at automatiserte undersøkelsesfunksjoner ikke kan hente varselet for å kjøre en automatisert undersøkelse. Du kan imidlertid undersøke disse varslene manuelt.

Eksempel på arbeidsflyt for hendelsesrespons i Microsoft Defender-portalen

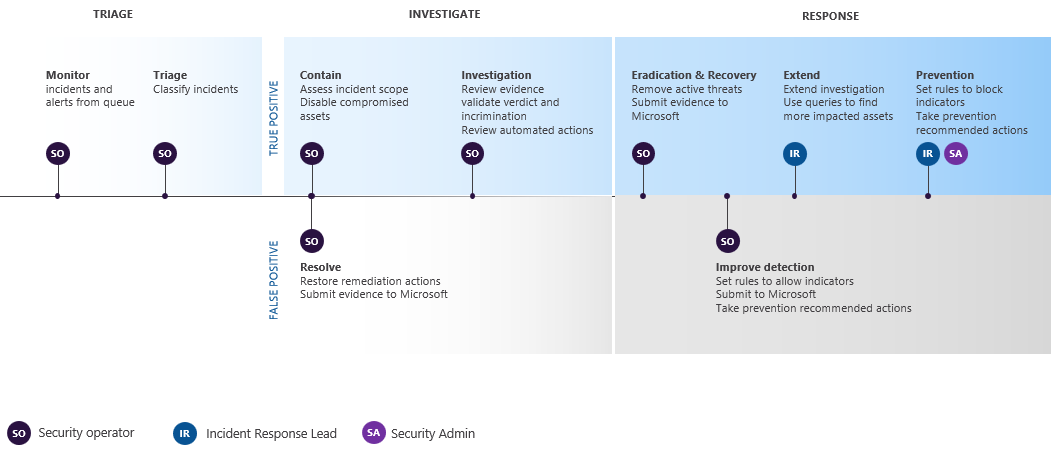

Her er et eksempel på en arbeidsflyt for å svare på hendelser i Microsoft 365 med Microsoft Defender-portalen.

På løpende basis identifiserer du de høyest prioriterte hendelsene for analyse og løsning i hendelseskøen og gjør dem klare for respons. Dette er en kombinasjon av:

- Triaging to determining the highest priority incidents through filtering and sorting of the incident queue.

- Administrere hendelser ved å endre tittelen, tilordne dem til en analytiker og legge til merker og kommentarer.

Du kan bruke automatiseringsregler for Microsoft Sentinel til automatisk å triage og administrere (og til og med svare på) noen hendelser etter hvert som de opprettes, og fjerne de enkleste hendelsene fra å ta opp plass i køen.

Vurder disse trinnene for din egen arbeidsflyt for hendelsessvar:

| Stadium | Trinn |

|---|---|

| Start en angreps- og varslingsundersøkelse og -analyse for hver hendelse. |

|

| Etter eller under analysen utfører du betenkning for å redusere eventuelle ytterligere påvirkninger av angrepet og utryddelsen av sikkerhetstrusselen. | For eksempel, |

| Så mye som mulig, gjenopprette fra angrepet ved å gjenopprette leierressurser til staten de var i før hendelsen. | |

| Løs hendelsen og dokumenter resultatene dine. | Ta deg tid til å lære å gjøre følgende: |

Hvis du ikke har brukt sikkerhetsanalyse før, kan du se innføringen i å svare på den første hendelsen for mer informasjon og gå gjennom en eksempelhendelse.

Hvis du vil ha mer informasjon om hendelsesrespons på tvers av Microsoft-produkter, kan du se denne artikkelen.

Integrere sikkerhetsoperasjoner i Microsoft Defender-portalen

Her er et eksempel på integrering av sikkerhetsoperasjoner (SecOps)-prosesser i Microsoft Defender-portalen.

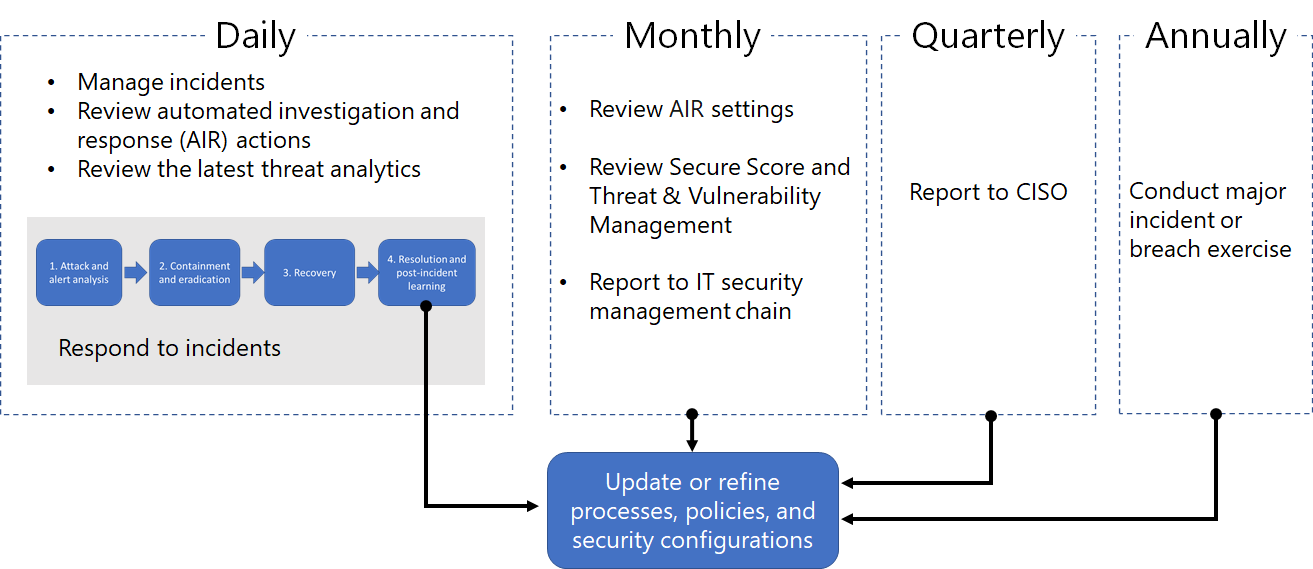

Daglige oppgaver kan omfatte:

- Administrer hendelser

- Gjennomgang av automatiserte undersøkelses- og responshandlinger (AIR) i handlingssenteret

- Se gjennom den nyeste trusselanalysen

- Svar på hendelser

Månedlige oppgaver kan omfatte:

- Gjennomgang av AIR-innstillinger

- Gjennomgå sikker poengsum og Microsoft Defender Vulnerability Management

- Rapportering til administrasjonskjeden for IT-sikkerhet

Kvartalsvise oppgaver kan inkludere en rapport og orientering av sikkerhetsresultater til Chief Information Security Officer (CISO).

Årlige oppgaver kan omfatte å gjennomføre en større hendelse eller bruddøvelse for å teste ansatte, systemer og prosesser.

Daglige, månedlige, kvartalsvise og årlige oppgaver kan brukes til å oppdatere eller begrense prosesser, policyer og sikkerhetskonfigurasjoner.

Se Integrere Microsoft Defender XDR i sikkerhetsoperasjonene for mer informasjon.

SecOps-ressurser på tvers av Microsoft-produkter

Hvis du vil ha mer informasjon om SecOps på tvers av Microsofts produkter, kan du se disse ressursene:

Hendelsesvarsler via e-post

Du kan konfigurere Microsoft Defender-portalen til å varsle de ansatte med en e-postmelding om nye hendelser eller oppdateringer av eksisterende hendelser. Du kan velge å få varsler basert på:

- Alvorsgrad for varsel

- Varselkilder

- Enhetsgruppe

Hvis du vil konfigurere e-postvarsler for hendelser, kan du se få e-postvarsler om hendelser.

Opplæring for sikkerhetsanalytikere

Bruk denne læringsmodulen fra Microsoft Learn til å forstå hvordan du bruker Microsoft Defender XDR til å håndtere hendelser og varsler.

| Opplæring: | Undersøke hendelser med Microsoft Defender XDR |

|---|---|

|

Microsoft Defender XDR unifies threat data from multiple services and uses AI to combine them into incidents and alerts. Finn ut hvordan du minimerer tiden mellom en hendelse og dens administrasjon for påfølgende respons og løsning. 27 min - 6 enheter |

Neste trinn

Bruk de oppførte trinnene basert på erfaringsnivået eller rollen din i sikkerhetsteamet.

Opplevelsesnivå

Følg denne tabellen for ditt erfaringsnivå med sikkerhetsanalyse og hendelsesrespons.

| Nivå | Trinn |

|---|---|

| Ny |

|

| Erfaren |

|

Rolle i sikkerhetsteam

Følg denne tabellen basert på sikkerhetsteamrollen.

| Rolle | Trinn |

|---|---|

| Hendelsesresponder (nivå 1) | Kom i gang med hendelseskøen fra Hendelser-siden i Microsoft Defender-portalen. Herfra kan du:

|

| Sikkerhetsetterforsker eller analytiker (Nivå 2) |

|

| Avansert sikkerhetsanalytiker eller trusseljeger (nivå 3) |

|

| SOC-leder | Se hvordan du integrerer Microsoft Defender XDR i sikkerhetsoperasjonssenteret (SOC). |

Tips

Vil du lære mer? Kommuniser med Microsoft Sikkerhet-fellesskapet i det tekniske fellesskapet vårt: Microsoft Defender XDR Tech Community.