Trinn 2. Gi ekstern tilgang til lokale apper og tjenester

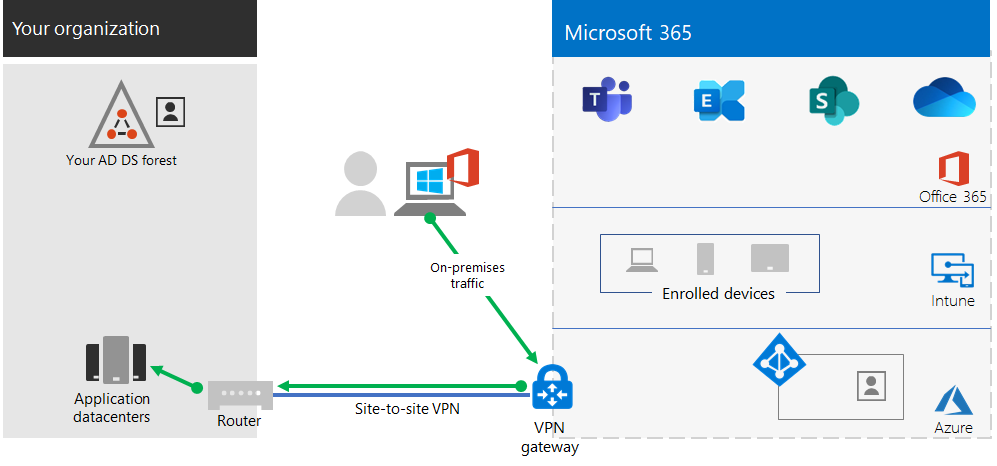

Hvis organisasjonen bruker en VPN-løsning for ekstern tilgang, vanligvis med VPN-servere på kanten av nettverket og VPN-klienter installert på brukernes enheter, kan brukerne bruke VPN-tilkoblinger for ekstern tilgang til å få tilgang til lokale apper og servere. Men du må kanskje optimalisere trafikken til Microsoft 365-skybaserte tjenester.

Hvis brukerne ikke bruker en VPN-løsning, kan du bruke Microsoft Entra programproxy og Azure Point-to-Site (P2S) VPN til å gi tilgang, avhengig av om alle appene er nettbaserte.

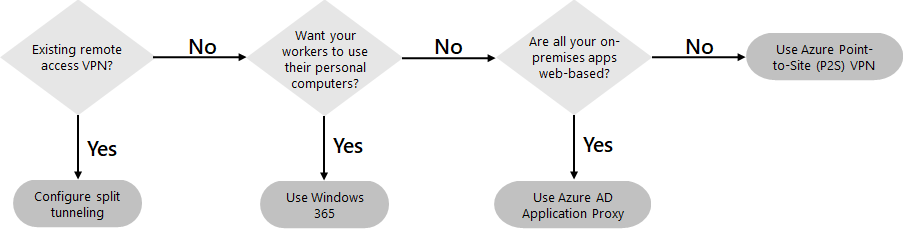

Her er de primære konfigurasjonene for ekstern tilgang:

- Du bruker allerede en VPN-løsning for ekstern tilgang.

- Du bruker ikke en VPN-løsning for ekstern tilgang, og du vil at eksterne ansatte skal bruke sine personlige datamaskiner.

- Du bruker ikke en VPN-løsning for ekstern tilgang, du har hybrid identitet, og du trenger bare ekstern tilgang til lokale nettbaserte apper.

- Du bruker ikke en VPN-løsning for ekstern tilgang, og du trenger tilgang til lokale apper, hvorav noen ikke er nettbaserte.

Se dette flytskjemaet for konfigurasjonsalternativene for ekstern tilgang som beskrives i denne artikkelen.

Med tilkoblinger til ekstern tilgang kan du også bruke Eksternt skrivebord til å koble brukerne til en lokal PC. En ekstern arbeider kan for eksempel bruke Eksternt skrivebord til å koble til PC-en på kontoret fra Windows-, iOS- eller Android-enheten. Når de er eksternt tilkoblet, kan de bruke det som om de satt foran den.

Optimaliser ytelsen for VPN-klienter med ekstern tilgang til Microsoft 365-skytjenester

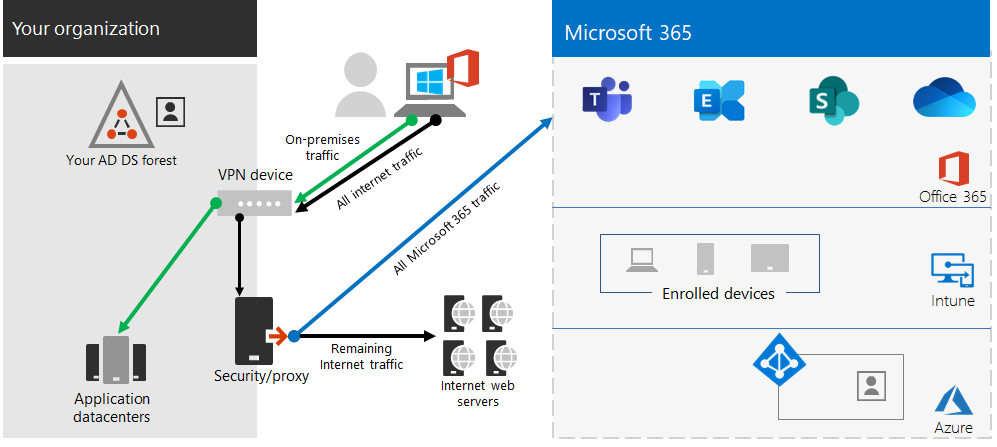

Hvis eksterne arbeidere bruker en tradisjonell VPN-klient til å få ekstern tilgang til organisasjonsnettverket, må du kontrollere at VPN-klienten har delt tunnelstøtte.

Uten delt tunnelering sendes all ekstern arbeidstrafikk over VPN-tilkoblingen, der den må videresendes til organisasjonens kantenheter, behandles og deretter sendes på Internett.

Microsoft 365-trafikk må ta en indirekte rute gjennom organisasjonen, som kan videresendes til et inngangspunkt for Microsoft-nettverket langt borte fra VPN-klientens fysiske plassering. Denne indirekte banen legger til ventetid i nettverkstrafikken og reduserer den generelle ytelsen.

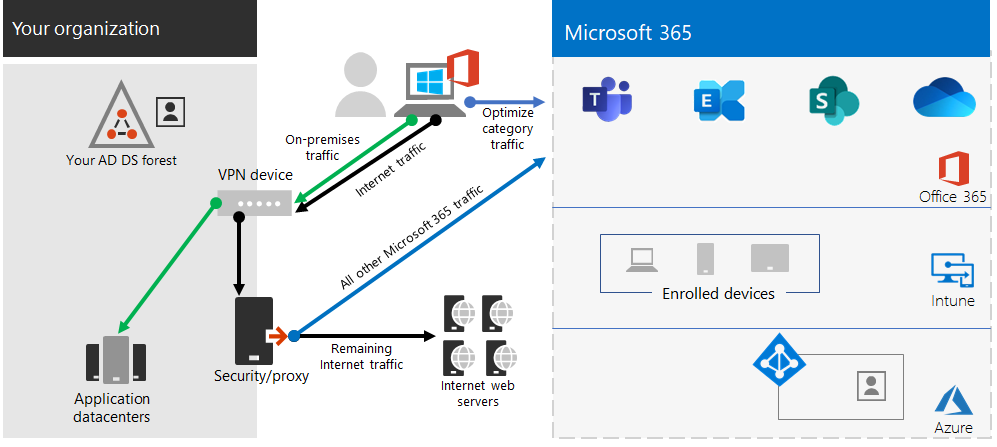

Med delt tunnelering kan du konfigurere VPN-klienten til å utelate bestemte typer trafikk fra å bli sendt via VPN-tilkoblingen til organisasjonsnettverket.

Hvis du vil optimalisere tilgangen til Microsoft 365-skyressurser, konfigurerer du VPN-klienter for delt tunnelering til å ekskludere trafikk til Optimaliser-kategorien Microsoft 365-endepunkter over VPN-tilkoblingen. Hvis du vil ha mer informasjon, kan du se Office 365 endepunktkategorier. Se denne listen over optimaliser kategoriendepunkter.

Her er den resulterende trafikkflyten, der mesteparten av trafikken til Microsoft 365-skyapper omgår VPN-tilkoblingen.

Dette gjør at VPN-klienten kan sende og motta viktig Skytjenestetrafikk for Microsoft 365 direkte over Internett og til nærmeste inngangspunkt i Microsoft-nettverket.

Hvis du vil ha mer informasjon og veiledning, kan du se Optimalisere Office 365 tilkobling for eksterne brukere ved hjelp av VPN-delt tunnelering.

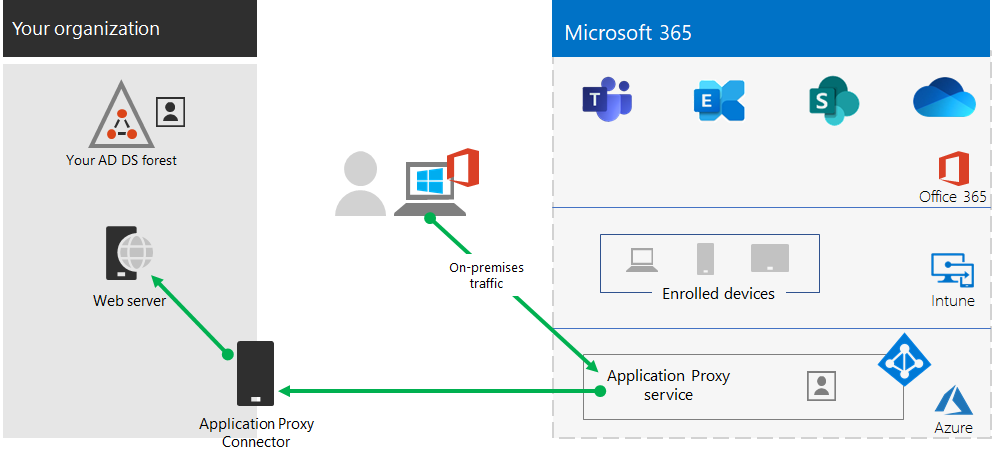

Distribuer ekstern tilgang når alle appene er nettapper, og du har hybrid identitet

Hvis eksterne arbeidere ikke bruker en tradisjonell VPN-klient, og de lokale brukerkontoene og gruppene dine synkroniseres med Microsoft Entra ID, kan du bruke Microsoft Entra programproxy til å gi sikker ekstern tilgang for nettbaserte programmer som driftes på lokale servere. Nettbaserte programmer omfatter SharePoint Server-områder, Outlook Web Access-servere eller andre nettbaserte bransjeprogrammer.

Her er komponentene i programproxyen Microsoft Entra.

Hvis du vil ha mer informasjon, kan du se denne oversikten over Microsoft Entra programproxy.

Obs!

Microsoft Entra programproxy er ikke inkludert i et Microsoft 365-abonnement. Du må betale for bruk med et separat Azure-abonnement.

Distribuer ekstern tilgang når ikke alle appene er nettapper

Hvis eksterne arbeidere ikke bruker en tradisjonell VPN-klient og du har apper som ikke er nettbaserte, kan du bruke et Azure Point-to-Site (P2S) VPN.

En P2S VPN-tilkobling oppretter en sikker tilkobling fra en ekstern arbeiders enhet til organisasjonsnettverket gjennom et virtuelt Azure-nettverk.

Hvis du vil ha mer informasjon, kan du se denne oversikten over P2S VPN.

Obs!

Azure P2S VPN er ikke inkludert i et Microsoft 365-abonnement. Du må betale for bruk med et separat Azure-abonnement.

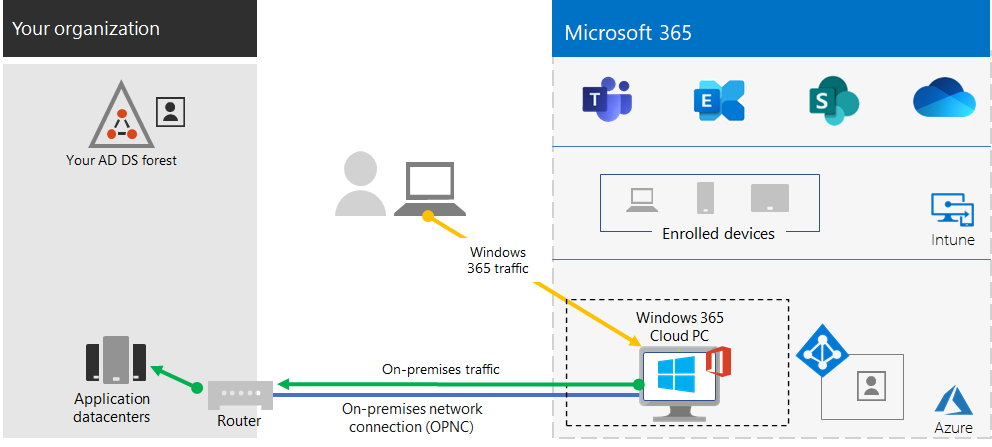

Distribuer Windows 365 for å gi ekstern tilgang til eksterne arbeidere ved hjelp av personlige enheter

Hvis du vil støtte eksterne arbeidere som bare kan bruke sine personlige og uadministrerte enheter, kan du bruke Windows 365 til å opprette og tildele virtuelle skrivebord som brukerne kan bruke hjemmefra. Med en lokal nettverkstilkobling (OPNC) kan Windows 365 skybaserte PC-er fungere akkurat som PC-er som er koblet til organisasjonens nettverk.

Hvis du vil ha mer informasjon, kan du se denne oversikten over Windows 365.

Obs!

Windows 365 er ikke inkludert i et Microsoft 365-abonnement. Du må betale for bruk med et separat abonnement.

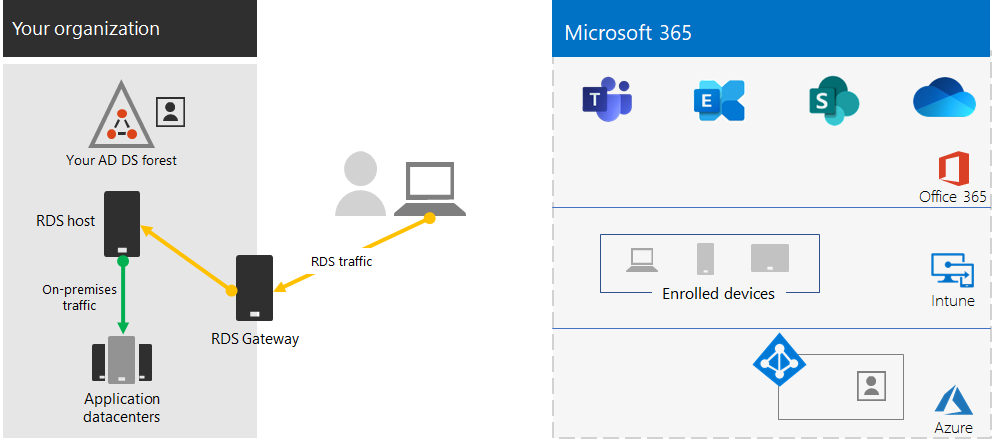

Beskytt tilkoblingene til eksterne skrivebordstjenester med gatewayen for eksterne skrivebordstjenester

Hvis du bruker Remote Desktop Services (RDS) til å la ansatte koble til Windows-baserte datamaskiner på det lokale nettverket, bør du bruke en gateway for Microsoft Eksternt skrivebord Services i edge-nettverket. Gatewayen bruker Transport Layer Security (TLS) til å kryptere trafikk og hindrer at den lokale datamaskinen som er vert for RDS, blir direkte eksponert til Internett.

Se denne artikkelen for mer informasjon.

Admin tekniske ressurser for ekstern tilgang

- Slik optimaliserer du raskt Office 365 trafikk for eksterne ansatte & redusere belastningen på infrastrukturen

- Optimaliser Office 365 tilkobling for eksterne brukere ved hjelp av VPN-delt tunnelering

Resultater av trinn 2

Etter distribusjon av en ekstern tilgangsløsning for eksterne arbeidere:

| Konfigurasjon av ekstern tilgang | Resultater |

|---|---|

| En VPN-løsning for ekstern tilgang er på plass | Du har konfigurert VPN-klienten for ekstern tilgang for delt tunnelering og optimaliseringskategorien for Microsoft 365-endepunkter. |

| Ingen VPN-løsning for ekstern tilgang, og du trenger bare ekstern tilgang til lokale nettbaserte apper | Du har konfigurert Azure Programproxy. |

| Ingen VPN-løsning for ekstern tilgang, og du trenger tilgang til lokale apper, hvorav noen ikke er nettbaserte | Du har konfigurert Azure P2S VPN. |

| Eksterne arbeidere bruker sine personlige enheter hjemmefra | Du har konfigurert Windows 365. |

| Eksterne arbeidere bruker RDS-tilkoblinger til lokale systemer | Du har distribuert en gateway for eksterne skrivebordstjenester i edge-nettverket. |

Neste trinn:

Fortsett med trinn 3 for å distribuere sikkerhets- og samsvarstjenester for Microsoft 365 for å beskytte apper, data og enheter.

Tilbakemeldinger

Kommer snart: Gjennom 2024 faser vi ut GitHub Issues som tilbakemeldingsmekanisme for innhold, og erstatter det med et nytt system for tilbakemeldinger. Hvis du vil ha mer informasjon, kan du se: https://aka.ms/ContentUserFeedback.

Send inn og vis tilbakemelding for