Oversikt: VPN-delt tunnelering for Microsoft 365

Obs!

Denne artikkelen er en del av et sett med artikler som tar for seg Microsoft 365-optimalisering for eksterne brukere.

- Hvis du vil ha detaljert veiledning om implementering av VPN-delt tunnelering, kan du se Implementer VPN-delt tunnelering for Microsoft 365.

- Hvis du vil ha en detaljert liste over scenarioer for delt VPN-tunnelering, kan du se vanlige scenarioer for delt tunnelering av VPN for Microsoft 365.

- Hvis du vil ha veiledning om hvordan du sikrer Teams medietrafikk i VPN-delte tunnelmiljøer, kan du se Sikre Teams medietrafikk for VPN-delt tunnelering.

- Hvis du vil ha informasjon om hvordan du konfigurerer Stream og direktesendte arrangementer i VPN-miljøer, kan du se Spesielle hensyn for Stream og direktesendte arrangementer i VPN-miljøer.

- Hvis du vil ha informasjon om optimalisering av microsoft 365-leierytelse på verdensbasis for brukere i Kina, kan du se Microsoft 365-ytelsesoptimalisering for Kina-brukere.

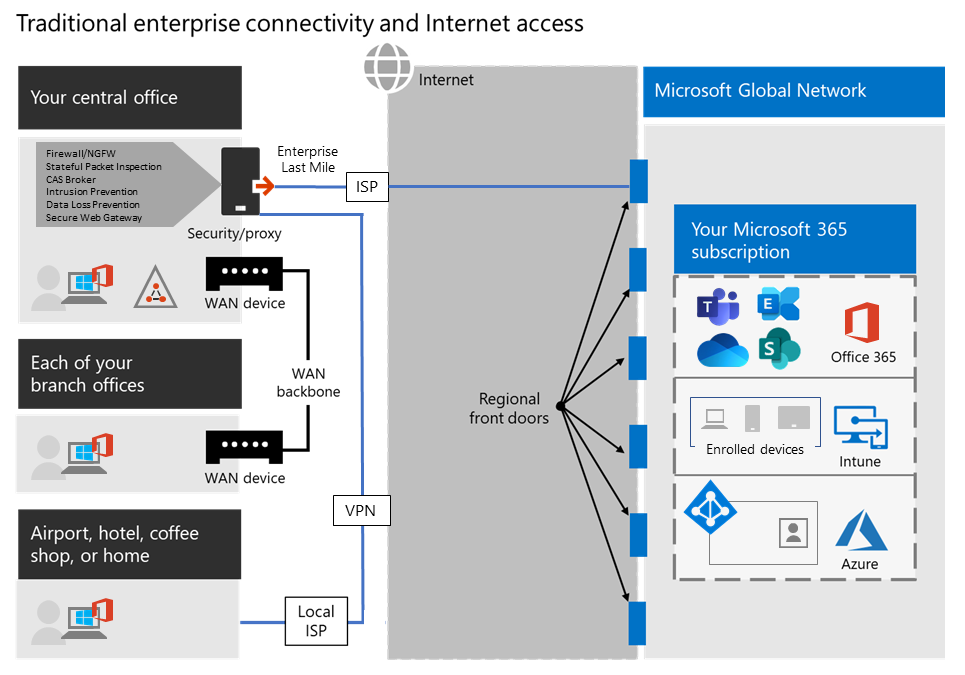

Virksomheter har tradisjonelt brukt VPN-er til å støtte sikre eksterne opplevelser for brukerne. Selv om kjernearbeidsbelastningene forble lokale, var et VPN fra den eksterne klienten rutet gjennom et datasenter på bedriftsnettverket den primære metoden for eksterne brukere å få tilgang til bedriftens ressurser. For å sikre disse tilkoblingene bygger virksomheter lag med nettverkssikkerhetsløsninger langs VPN-banene. Denne sikkerheten ble bygget for å beskytte intern infrastruktur og for å sikre mobil surfing av eksterne nettsteder ved å omdirigere trafikk til VPN og deretter ut gjennom den lokale Internett-perimeteren. VPN-er, nettverksperimetre og tilknyttet sikkerhetsinfrastruktur ble ofte spesialbygd og skalert for et definert trafikkvolum, vanligvis med de fleste tilkoblingsmuligheter som startes fra firmanettverket, og det meste holder seg innenfor de interne nettverksgrensene.

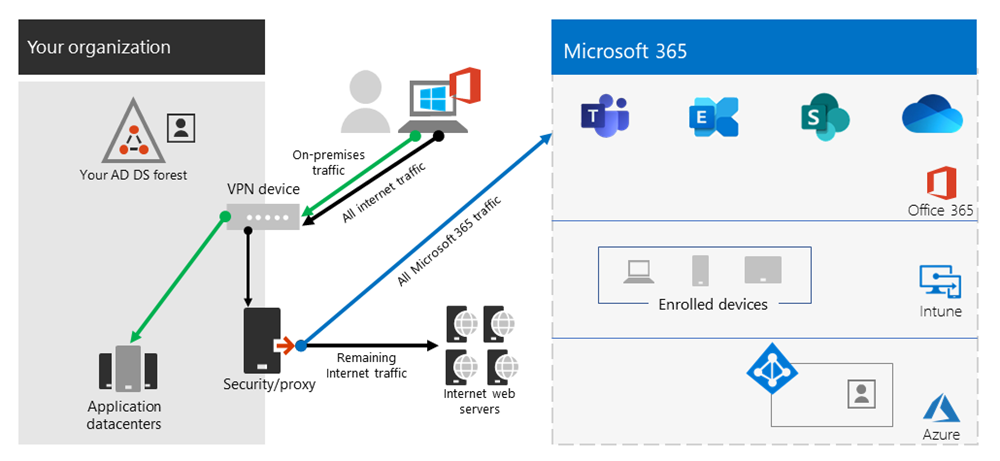

I en stund var VPN-modeller der alle tilkoblinger fra den eksterne brukerenheten rutes tilbake til det lokale nettverket (kjent som tvungen tunnelering) i stor grad bærekraftige så lenge den samtidige skalaen for eksterne brukere var beskjeden og trafikkvolumene som krysset VPN var lave. Noen kunder fortsatte å bruke VPN force tunneling som status quo selv etter at deres programmer flyttet fra innsiden av bedriftens perimeter til offentlige SaaS skyer.

Bruken av tvungen tunnelerte VPN-er for tilkobling til distribuerte og ytelsessensitive skyprogrammer er suboptimal, men de negative effektene har blitt akseptert av noen virksomheter for å opprettholde sikkerhetsstatus quo. Du kan se et eksempeldiagram over dette scenarioet her:

Figur 1: En tradisjonell VPN-løsning for tvungen tunnel.

Dette problemet har vært økende i mange år, med mange kunder som rapporterer et betydelig skifte av nettverkstrafikkmønstre. Trafikk som pleide å forbli lokalt, kobles nå til eksterne skyendepunkter. Mange Microsoft-kunder rapporterer at tidligere var rundt 80 % av nettverkstrafikken til en intern kilde (representert ved den prikkede linjen i det foregående diagrammet). I 2020 ble dette tallet redusert til rundt 20 % eller lavere ettersom de har flyttet store arbeidsbelastninger til skyen. Disse trendene er ikke uvanlige med andre virksomheter. Over tid, etter hvert som skyreisen utvikler seg, blir modellen ovenfor stadig mer tungvint og uholdbar, noe som hindrer en organisasjon i å være smidig når de beveger seg inn i en skyførste verden.

Den verdensomspennende COVID-19-krisen eskalerte dette problemet til å kreve umiddelbar utbedring. Behovet for å sikre ansattes sikkerhet genererte enestående krav til bedriftens IT for å støtte produktivitet fra hjemmet i massiv skala, noe som fortsatt er sant i etterkrisetiden. Microsoft 365 er godt posisjonert for å hjelpe kundene med å oppfylle denne etterspørselen, men høy samtidighet av brukere som arbeider hjemmefra genererer et stort volum Av Microsoft 365-trafikk som, hvis rutet gjennom tvungen tunnel VPN og lokale nettverksperimetre, forårsaker rask metning og kjører VPN-infrastruktur ut av kapasitet. I denne virkeligheten etter krisen er bruk av VPN for å få tilgang til Microsoft 365 ikke lenger bare en ytelseshindring, men en hard vegg som ikke bare påvirker Microsoft 365, men kritiske forretningsoperasjoner som fortsatt må stole på at VPN-et fungerer.

Microsoft har jobbet tett med kunder og den bredere bransjen for å tilby effektive, moderne løsninger på disse problemene fra våre egne tjenester, og for å samsvare med bransjens beste praksis. Tilkoblingsprinsippene for Microsoft 365-tjenesten er utformet for å fungere effektivt for eksterne brukere, samtidig som en organisasjon kan opprettholde sikkerhet og kontroll over tilkoblingen. Disse løsningene kan også implementeres raskt med begrenset arbeid, men likevel oppnå en betydelig positiv effekt på problemene som er beskrevet ovenfor.

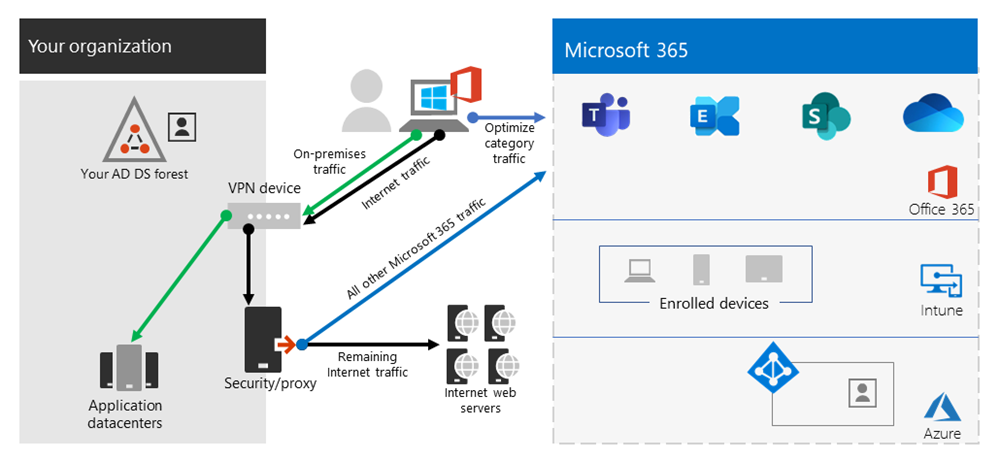

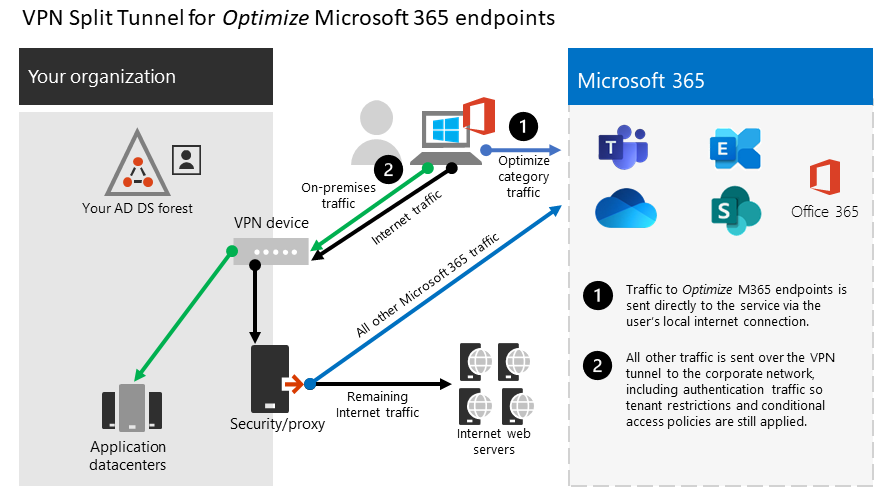

For kunder som kobler sine eksterne arbeiderenheter til bedriftsnettverket eller skyinfrastrukturen via VPN, anbefaler Microsoft at de viktigste Microsoft 365-scenariene Microsoft Teams, SharePoint og Exchange Online rutes over en konfigurasjon av delt VPN-tunnel. Dette blir spesielt viktig ettersom frontlinjestrategien for å legge til rette for fortsatt produktivitet blant ansatte under store arbeids-fra-hjemme-hendelser som COVID-19-krisen.

Figur 2: En VPN-delt tunnelløsning med definerte Microsoft 365-unntak sendt direkte til tjenesten. All annen trafikk krysser VPN-tunnelen uavhengig av mål.

Kjernen i denne tilnærmingen er å tilby en metode for bedrifter for å redusere risikoen for vpn infrastrukturmetning og dramatisk forbedre Microsoft 365-ytelsen på kortest mulig tidsramme. Konfigurering av VPN-klienter for å tillate den mest kritiske Microsoft 365-trafikken med høyt volum for å omgå VPN-tunnelen gir følgende fordeler:

Reduserer umiddelbart hovedårsaken til et flertall av kunderapporterte ytelses- og nettverkskapasitetsproblemer i bedrifts-VPN-arkitekturer som påvirker Brukeropplevelse for Microsoft 365

Den anbefalte løsningen retter seg spesifikt mot Microsoft 365-tjenesteendepunkter kategorisert som optimaliserer i artikkelen Microsoft 365-nettadresser og IP-adresseområder. Trafikk til disse endepunktene er svært følsom for ventetid og båndbreddebegrensning, og gjør det mulig å omgå VPN-tunnelen kan dramatisk forbedre sluttbrukeropplevelsen, samt redusere bedriftens nettverksbelastning. Microsoft 365-tilkoblinger som ikke utgjør mesteparten av båndbredden eller brukeropplevelsen, kan fortsatt rutes gjennom VPN-tunnelen sammen med resten av den Internett-bundne trafikken. Hvis du vil ha mer informasjon, kan du se VPN-strategien for delt tunnel.

Kan konfigureres, testes og implementeres raskt av kunder og uten ekstra krav til infrastruktur eller program

Implementeringen kan ta så lite som noen timer, avhengig av VPN-plattformen og nettverksarkitekturen. Hvis du vil ha mer informasjon, kan du se Implementer VPN-delt tunnelering.

Bevarer sikkerhetsstillingen til kundenes VPN-implementeringer ved ikke å endre hvordan andre tilkoblinger rutes, inkludert trafikk til Internett

Den anbefalte konfigurasjonen følger det minste rettighetsprinsippet for VPN-trafikkunntak og gjør det mulig for kunder å implementere delt tunnel-VPN uten å utsette brukere eller infrastruktur for ytterligere sikkerhetsrisikoer. Nettverkstrafikk som rutes direkte til Microsoft 365-endepunkter, krypteres, valideres for integritet av Office-klientprogramstabler og begrenses til IP-adresser dedikert til Microsoft 365-tjenester som er herdet på både program- og nettverksnivå. Hvis du vil ha mer informasjon, kan du se Alternative måter sikkerhetspersonell og IT på for å oppnå moderne sikkerhetskontroller i dagens unike scenarier for eksternt arbeid (Microsoft Security Team-blogg).

Støttes opprinnelig av de fleste VPN-plattformer for bedrifter

Microsoft fortsetter å samarbeide med bransjepartnere som produserer kommersielle VPN-løsninger for å hjelpe partnere med å utvikle målrettede veilednings- og konfigurasjonsmaler for sine løsninger i tråd med anbefalingene ovenfor. Hvis du vil ha mer informasjon, kan du se HOWTO-veiledninger for vanlige VPN-plattformer.

Tips

Microsoft anbefaler at du fokuserer VPN-konfigurasjon for delt tunnel på dokumenterte dedikerte IP-områder for Microsoft 365-tjenester. FQDN- eller AppID-baserte konfigurasjoner for delt tunnel, mens det er mulig på visse VPN-klientplattformer, dekker kanskje ikke fullstendig viktige Microsoft 365-scenarier og kan komme i konflikt med IP-baserte VPN-rutingsregler. Derfor anbefaler ikke Microsoft å bruke Microsoft 365 FQDN-er til å konfigurere VPN for delt tunnel. Bruken av FQDN-konfigurasjon kan være nyttig i andre relaterte scenarioer, for eksempel .pac-filtilpasninger eller for å implementere proxy bypass.

Hvis du vil ha fullstendig implementeringsveiledning, kan du se Implementer VPN-delt tunnelering for Microsoft 365.

Hvis du vil ha en trinnvis prosess for å konfigurere Microsoft 365 for eksterne arbeidere, kan du se Konfigurere infrastrukturen for eksternt arbeid.

VPN-strategien for delt tunnel

Tradisjonelle bedriftsnettverk er ofte utformet for å fungere sikkert for en precloud verden der de viktigste dataene, tjenestene, programmene driftes lokalt og er direkte koblet til det interne bedriftsnettverket, som de fleste brukere. Derfor bygges nettverksinfrastruktur rundt disse elementene ved at avdelingskontorer er koblet til hovedkontoret via mpls-nettverk (Multiprotocol Label Switching), og eksterne brukere må koble til bedriftsnettverket via et VPN for å få tilgang til både lokale endepunkter og Internett. I denne modellen krysser all trafikk fra eksterne brukere bedriftsnettverket og rutes til skytjenesten gjennom et felles utgående punkt.

Figur 2: En vanlig VPN-løsning for eksterne brukere der all trafikk blir tvunget tilbake til bedriftsnettverket uavhengig av mål.

Etter hvert som organisasjoner flytter data og programmer til skyen, har denne modellen begynt å bli mindre effektiv ettersom den raskt blir tungvint, dyr og uskalerbar, noe som påvirker nettverksytelsen og effektiviteten til brukerne betydelig, og begrenser organisasjonens evne til å tilpasse seg endrede behov. Mange Microsoft-kunder har rapportert at for noen år siden var 80 % av nettverkstrafikken til et internt mål, men i 2020 80 % pluss trafikk koblet til en ekstern skybasert ressurs.

COVID-19-krisen forverret dette problemet til å kreve umiddelbare løsninger for de aller fleste organisasjoner. Mange kunder har funnet ut at tvungen VPN-modell ikke er skalerbar eller ytelsesfull nok for 100% eksterne arbeidsscenarioer som den som denne krisen har nødvendiggjort. Det kreves raske løsninger for at disse organisasjonene skal kunne operere effektivt.

For Microsoft 365-tjenesten har Microsoft utformet tilkoblingskravene for tjenesten med dette problemet i tankene, der et fokusert, tett kontrollert og relativt statisk sett med tjenesteendepunkter kan optimaliseres enkelt og raskt for å levere høy ytelse for brukere som får tilgang til tjenesten, og redusere byrden på VPN-infrastrukturen, slik at den kan brukes av trafikk som fortsatt krever det.

Microsoft 365 kategoriserer de nødvendige endepunktene for Microsoft 365 i tre kategorier: Optimaliser, Tillat og Standard. Optimaliser endepunkter er vårt fokus her og har følgende egenskaper:

- Er Microsoft-eide og administrerte endepunkter driftet på Microsoft-infrastruktur

- Er dedikert til viktige Microsoft 365-arbeidsbelastninger som Exchange Online, SharePoint, Skype for Business Online og Microsoft Teams

- Få tilgang til IP-er

- Lav endringshastighet og forventes å forbli liten i antall (for øyeblikket 20 IP-delnett)

- Er sensitive med høyt volum og/eller ventetid

- Kan ha nødvendige sikkerhetselementer i tjenesten i stedet for innebygd på nettverket

- Står for rundt 70–80 % av trafikkvolumet til Microsoft 365-tjenesten

Dette tett begrensede settet med endepunkter kan deles ut av tvungen VPN-tunnel og sendes sikkert og direkte til Microsoft 365-tjenesten via brukerens lokale grensesnitt. Dette er kjent som delt tunnelering.

Sikkerhetselementer som DLP, AV-beskyttelse, godkjenning og tilgangskontroll kan alle leveres mye mer effektivt mot disse endepunktene på forskjellige lag i tjenesten. Ettersom vi også omdirigerer mesteparten av trafikkvolumet bort fra VPN-løsningen, frigjør dette VPN-kapasiteten for forretningskritisk trafikk som fortsatt er avhengig av den. Det bør også fjerne behovet i mange tilfeller for å gå gjennom et langt og kostbart oppgraderingsprogram for å håndtere denne nye driftsmåten.

Figur 3: En VPN-delt tunnelløsning med definerte Microsoft 365-unntak sendt direkte til tjenesten. All annen trafikk blir tvunget tilbake til bedriftsnettverket uavhengig av destinasjon.

Fra et sikkerhetsperspektiv har Microsoft en rekke sikkerhetsfunksjoner som kan brukes til å gi lignende, eller til og med forbedret sikkerhet enn det som leveres av innebygd inspeksjon av lokale sikkerhetsstabler. Microsoft Security-teamets blogginnlegg Alternative måter for sikkerhetsteknikere og IT på for å oppnå moderne sikkerhetskontroller i dagens unike scenarier for eksternt arbeid , har et klart sammendrag av funksjoner som er tilgjengelige, og du finner mer detaljert veiledning i denne artikkelen. Du kan også lese om Microsofts implementering av VPN-delt tunnelering på Running on VPN: Slik holder Microsoft sin eksterne arbeidsstyrke tilkoblet.

I mange tilfeller kan denne implementeringen oppnås i løpet av noen timer, noe som gir rask løsning på et av de mest presserende problemene organisasjoner står overfor når de raskt skifter til fjernarbeid i full skala. Hvis du vil ha veiledning for implementering av VPN-delt tunnel, kan du se Implementer VPN-delt tunnelering for Microsoft 365.

Vanlige spørsmål

Microsofts sikkerhetsteam har publisert alternative måter for sikkerhetsteknikere og IT-avdelingen å oppnå moderne sikkerhetskontroller i dagens unike eksterne arbeidsscenarioer, et blogginnlegg, som skisserer viktige måter for sikkerhetsteknikere og IT-eksperter og IT kan oppnå moderne sikkerhetskontroller i dagens unike eksterne arbeidsscenarioer. Nedenfor finner du også noen av de vanlige spørsmålene og svarene fra kunder om dette emnet.

Hvordan stoppe brukere som får tilgang til andre leiere jeg ikke stoler på, hvor de kan eksfiltrere data?

Svaret er en funksjon som kalles leierbegrensninger. Godkjenningstrafikk er ikke høyt volum eller spesielt ventetidssensitiv, så den kan sendes via VPN-løsningen til den lokale proxyen der funksjonen brukes. En tillatelsesliste over klarerte leiere opprettholdes her, og hvis klienten prøver å hente et token til en leier som ikke er klarert, avslår proxyen ganske enkelt forespørselen. Hvis leieren er klarert, er et token tilgjengelig hvis brukeren har riktig legitimasjon og rettigheter.

Så selv om en bruker kan opprette en TCP/UDP-tilkobling til de optimaliserte endepunktene, uten et gyldig token for å få tilgang til den aktuelle leieren, kan de ganske enkelt ikke logge på og få tilgang til / flytte data.

Gir denne modellen tilgang til forbrukertjenester, for eksempel personlige OneDrive-kontoer?

Nei, det gjør det ikke, Microsoft 365-endepunktene er ikke de samme som forbrukertjenestene (Onedrive.live.com som et eksempel), slik at den delte tunnelen ikke tillater en bruker å få direkte tilgang til forbrukertjenester. Trafikk til forbrukerendepunkter vil fortsette å bruke VPN-tunnelen, og eksisterende policyer vil fortsette å gjelde.

Hvordan bruke DLP og beskytte sensitive data når trafikken ikke lenger flyter gjennom den lokale løsningen?

Microsoft 365 har et omfattende sett med innebygde verktøy for å hindre utilsiktet offentliggjøring av sensitiv informasjon. Du kan bruke de innebygde DLP-funksjonene i Teams og SharePoint til å oppdage upassende lagret eller delt sensitiv informasjon. Hvis en del av strategien for eksternt arbeid innebærer en byod-policy (bring-your-own-device), kan du bruke appbasert betinget tilgang til å hindre at sensitive data lastes ned til brukernes personlige enheter

Hvordan evaluere og beholde kontrollen over brukerens godkjenning når de kobler til direkte?

I tillegg til funksjonen for leierbegrensninger som er angitt i 1. kvartal, kan policyer for betinget tilgang brukes til å dynamisk vurdere risikoen for en godkjenningsforespørsel og reagere på riktig måte. Microsoft anbefaler at nulltillit-modellen implementeres over tid, og vi kan bruke Microsoft Entra policyer for betinget tilgang til å opprettholde kontrollen i en verden med mobil og sky. Policyer for betinget tilgang kan brukes til å ta en beslutning i sanntid om en godkjenningsforespørsel er vellykket basert på en rekke faktorer, for eksempel:

- Enhet, er enheten kjent/klarert/domenet koblet til?

- IP – kommer godkjenningsforespørselen fra en kjent FIRMA-IP-adresse? Eller fra et land/område vi ikke stoler på?

- Program – er brukeren autorisert til å bruke dette programmet?

Vi kan deretter utløse policyer som å godkjenne, utløse MFA eller blokkere godkjenning basert på disse policyene.

Hvordan beskytte mot virus og skadelig programvare?

Microsoft 365 gir igjen beskyttelse for optimalisering av merkede endepunkter i ulike lag i selve tjenesten, som er beskrevet i dette dokumentet. Som nevnt, er det langt mer effektivt å gi disse sikkerhetselementene i selve tjenesten i stedet for å prøve å gjøre det på linje med enheter som kanskje ikke fullt ut forstår protokollene / trafikken. Som standard skanner SharePoint automatisk filopplastinger etter kjent skadelig programvare

For Exchange-endepunktene som er oppført ovenfor, gjør Exchange Online Protection og Microsoft Defender for Microsoft 365 en utmerket jobb med å sørge for sikkerheten til trafikken til tjenesten.

Kan jeg sende mer enn bare optimaliser trafikk direkte?

Det bør prioriteres optimaliserte endepunkter, da disse gir maksimal nytte for et lavt arbeidsnivå. Hvis du ønsker det, kreves det imidlertid at de merkede endepunktene tillat at tjenesten fungerer og har IP-adresser som er angitt for endepunktene som kan brukes om nødvendig.

Det finnes også ulike leverandører som tilbyr skybaserte proxy-/sikkerhetsløsninger kalt sikre webgatewayer som gir sentral sikkerhet, kontroll og firmapolicyprogram for generell nettlesing. Disse løsningene kan fungere bra i en skybasert verden, hvis de er svært tilgjengelige, ytelsesfulle og klargjorte i nærheten av brukerne ved å gi sikker Internett-tilgang som skal leveres fra en skybasert plassering nær brukeren. Dette fjerner behovet for en hårnål gjennom VPN/bedriftsnettverket for generell nettlesertrafikk, samtidig som den tillater sentral sikkerhetskontroll.

Selv om disse løsningene er på plass, anbefaler Microsoft likevel på det sterkeste at Optimaliser merket Microsoft 365-trafikk sendes direkte til tjenesten.

Hvis du vil ha veiledning om hvordan du gir direkte tilgang til en Azure Virtual Network, kan du se Eksternt arbeid ved hjelp av Azure VPN Gateway Point-to-site.

Hvorfor kreves port 80? Sendes trafikken klar?

Port 80 brukes bare for ting som omadressering til en port 443-økt, ingen kundedata sendes eller er tilgjengelig over port 80. Kryptering skisserer kryptering for data i transitt og inaktiv for Microsoft 365, og trafikktyper beskriver hvordan vi bruker SRTP til å beskytte Teams medietrafikk.

Gjelder dette rådet for brukere i Kina som bruker en verdensomspennende forekomst av Microsoft 365?

Nei, det gjør det ikke. Det eneste forbeholdet til rådene ovenfor er brukere i prc som kobler til en verdensomspennende forekomst av Microsoft 365. På grunn av den vanlige forekomsten av nettverksbelastning over landegrensene i området, kan direkte internettutgående ytelse være variabel. De fleste kunder i området opererer ved hjelp av et VPN for å hente trafikken inn i bedriftsnettverket og bruke den autoriserte MPLS-kretsen eller lignende utgående utenfor landet/området via en optimalisert bane. Dette er beskrevet videre i artikkelen Microsoft 365 ytelsesoptimalisering for Kina-brukere.

Fungerer konfigurasjon av delt tunnel for Teams som kjører i en nettleser?

Ja, med advarsler. De fleste Teams-funksjoner støttes i nettleserne som er oppført i Hent klienter for Microsoft Teams.

I tillegg støtter Microsoft Edge 96 og nyere VPN-delt tunnelering for node-til-node-trafikk ved å aktivere Edge WebRtcRespectOsRoutingTableEnabled-policyen . På dette tidspunktet kan det hende at andre nettlesere ikke støtter VPN-delt tunnelering for node-til-node-trafikk.

Relaterte artikler

Implementere VPN-delt tunnelering for Microsoft 365

Vanlige scenarioer for delt VPN-tunnelering for Microsoft 365

Sikre Teams-medietrafikk for VPN-delt tunnelering

Spesielle hensyn for Stream og direktesendte arrangementer i VPN-miljøer

Ytelsesoptimalisering for Microsoft 365 for Kina-brukere

Prinsipper for nettverkstilkobling for Microsoft 365

Vurdering av Nettverkstilkobling for Microsoft 365

Nettverksjustering og ytelsesjustering for Microsoft 365

Kjører på VPN: Slik holder Microsoft sin eksterne arbeidsstyrke tilkoblet