Trinn 5. Beskytt informasjon

Siden angripere av løsepengevirus også vil se på de lokale dataene på fil, database og andre typer servere, er en av de beste måtene å beskytte disse dataene på å overføre dem til Microsoft 365-leieren. Når den er der, kan den beskyttes av innebygde begrensnings- og gjenopprettingsfunksjoner som versjonskontroll, papirkurv og Filgjenoppretting.

Slik gir du ytterligere beskyttelse av sensitiv informasjon i Microsoft 365-leieren:

- Finn sensitiv informasjon.

- Implementere strenge tillatelser og eliminere bred tilgang (for eksempel hindre at for mange brukere har skrive-, redigerings- og slettefunksjoner).

- Beskytt sensitiv informasjon.

Obs!

Hvis du vil ha detaljert distribusjonsveiledning for informasjonsbeskyttelse i en Microsoft 365-tenant, kan du se Distribuere informasjonsbeskyttelse for personvernforskrifter. Selv om den er ment for personvernforskrifter, gjelder mye av veiledningen også for beskyttelse mot løsepengevirus.

Finn sensitiv informasjon

Den første oppgaven er å identifisere typer og plasseringer av sensitiv informasjon i leieren, som kan omfatte følgende typer:

- Sensitive

- Rettighetsbeskyttet eller intellektuell eiendom

- Regulerte, slike regionale forskrifter som angir beskyttelse av personlig identifisering av informasjon (PII)

- IT-gjenopprettingsplaner

For hver type sensitiv informasjon må du bestemme følgende:

Bruken av informasjonen til organisasjonen

Et relativt mål på pengeverdien hvis den ble holdt for løsepenger (for eksempel høy, middels, lav)

Gjeldende plassering, for eksempel en OneDrive- eller SharePoint-mappe eller et samarbeidssted, for eksempel et Microsoft Teams-team

Gjeldende tillatelser, som består av:

Brukerkontoene som har tilgang

Handlingene som er tillatt for hver konto som har tilgang

Implementere strenge tillatelser for plasseringer med sensitiv informasjon

Implementering av strenge tillatelser i Microsoft 365-leieren bruker prinsippet om minst mulig rettigheter for steder og kommunikasjonssteder, som i Microsoft 365 vanligvis er OneDrive-mapper, SharePoint-nettsteder og -mapper og -team.

Selv om det er enklere å opprette fillagringsplasseringer eller team med bred tilgang (for eksempel standard for alle i organisasjonen), for sensitiv informasjon, må brukerkontoene som er tillatt, og handlingene som er tillatt, begrenses til minimumssettet som kreves for å oppfylle samarbeids- og forretningskravene.

Når en ransomware angriper har infiltrert leieren, de prøver å eskalere sine rettigheter ved å kompromittere legitimasjonen til brukerkontoer med bredere omfang av tillatelser på tvers av leieren, for eksempel administrator rolle kontoer eller brukerkontoer som har tilgang til sensitiv informasjon.

Basert på denne typiske angriperens oppførsel er det to vanskelighetsgrader for angriperen:

- Lav: En angriper kan bruke en konto med lav tillatelse og oppdage sensitiv informasjon på grunn av bred tilgang i hele leieren.

- Høyere: En angriper kan ikke bruke en konto med lav tillatelse og oppdage sensitiv informasjon på grunn av strenge tillatelser. De må eskalere tillatelsene sine ved å fastslå og deretter gå på akkord med legitimasjonen til en konto som har tilgang til en plassering med sensitiv informasjon, men kan da bare utføre et begrenset sett med handlinger.

Når det gjelder sensitiv informasjon, må du gjøre vanskelighetsgraden så høy som mulig.

Du kan sikre strenge tillatelser i leieren med disse trinnene:

- Gå gjennom tillatelsene for plasseringer av sensitiv informasjon fra arbeidet med å finne sensitiv informasjon.

- Implementer strenge tillatelser for sensitiv informasjon under møte med samarbeid og forretningskrav, og informer brukerne som er berørt.

- Utfør endringsbehandling for brukerne, slik at fremtidige plasseringer for sensitiv informasjon opprettes og opprettholdes med strenge tillatelser.

- Overvåk og overvåk plasseringene for sensitiv informasjon for å sikre at brede tillatelser ikke gis.

Se Konfigurere sikker fildeling og samarbeid med Microsoft Teams for detaljert veiledning. Et eksempel på et kommunikasjons- og samarbeidssted med strenge tillatelser for sensitiv informasjon er et team med isolering av sikkerhet.

Beskytt sensitiv informasjon

Slik beskytter du sensitiv informasjon i tilfelle en angriper av løsepengevirus får tilgang til den:

Bruk kontrollert mappetilgang for å gjøre det vanskeligere for uautoriserte programmer å endre dataene i kontrollerte mapper.

Bruk Microsoft Purview informasjonsbeskyttelse og følsomhetsetiketter, og bruk dem på sensitiv informasjon. Følsomhetsetiketter kan konfigureres for ytterligere kryptering og tillatelser med definerte brukerkontoer og tillatte handlinger. En fil merket med denne typen følsomhetsetikett som er eksfiltrert fra leieren, kan bare brukes til en brukerkonto som er definert i etiketten.

Bruk Microsoft Purview Data Loss Prevention (DLP) til å oppdage, advare og blokkere risikabel, utilsiktet eller upassende deling av data som inneholder personlig eller konfidensiell informasjon basert på følsomhetsetiketter, både internt og eksternt.

Bruk Microsoft Defender for Cloud Apps til å blokkere nedlastinger av sensitiv informasjon, for eksempel filer. Du kan også bruke Defender for policyer for avviksregistrering i Cloud Apps til å oppdage en høy forekomst av filopplastinger eller filslettingsaktiviteter.

Innvirkning på brukere og endringsadministrasjon

Administrative endringer i brede tillatelser kan føre til at brukere blir nektet tilgang eller ikke kan utføre noen handlinger.

I tillegg, for beskyttelse av sensitiv informasjon i Microsoft 365-leieren, kan du lære opp brukerne til å:

- Opprett kommunikasjons- og samarbeidssteder med strenge tillatelser (minimumssettet med brukerkontoer for tilgang og minimum tillatte handlinger for hver konto).

- Bruk de riktige følsomhetsetikettene på sensitiv informasjon.

- Bruk kontrollert mappetilgang.

Resulterende konfigurasjon

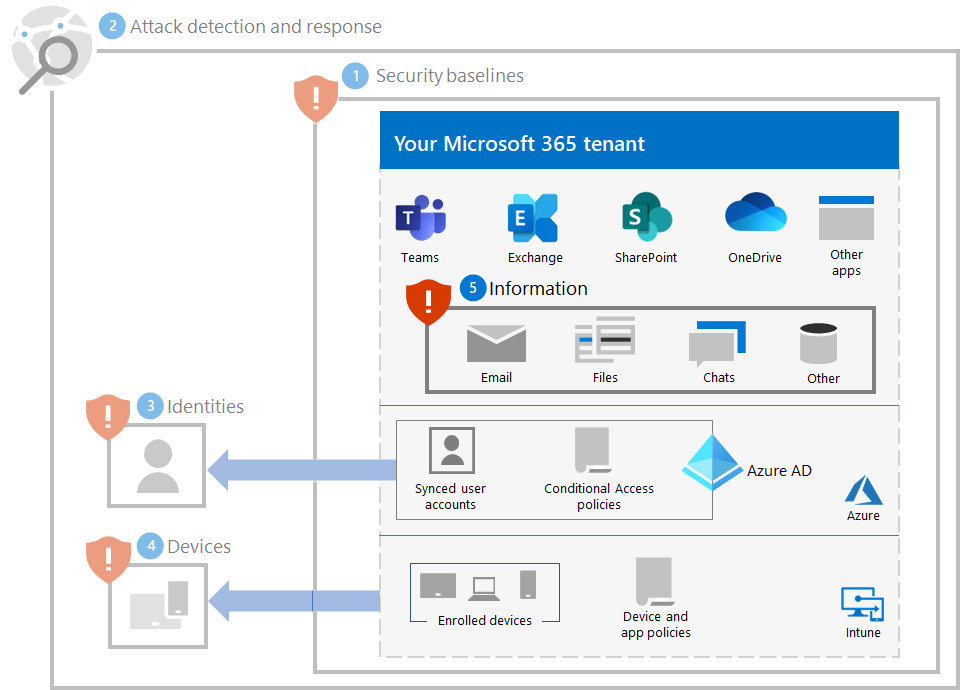

Her er løsepengevirusbeskyttelsen for leieren for trinn 1–5.

Flere ressurser for løsepengevirus

Viktig informasjon fra Microsoft:

- Den økende trusselen om ransomware, Microsoft On the Issues blogginnlegg på 20 juli 2021

- Menneskestyrt løsepengevirus

- Distribuere løsepengevirusforebygginger raskt

- 2021-Microsoft-rapport om digitalt forsvar (se side 10–19)

- Ransomware: En gjennomgripende og pågående trusselanalyserapport i Microsoft Defender-portalen

- Microsofts fremgangsmåte for gjenkjennings- og responsteam (DART) og anbefalte fremgangsmåter og case-studier

Microsoft 365:

- Maksimer ransomware-robusthet med Azure og Microsoft 365

- Ransomware hendelse respons playbooks

- Beskyttelse mot skadelig programvare og løsepengevirus

- Beskytt Windows 10 PC-en mot løsepengevirus

- Håndtere løsepengevirus i SharePoint Online

- Rapporter om trusselanalyse for løsepengevirus i Microsoft Defender-portalen

Microsoft Defender XDR:

Microsoft Azure:

- Azure Defenses for Ransomware Attack

- Maksimer ransomware-robusthet med Azure og Microsoft 365

- Plan for sikkerhetskopiering og gjenoppretting for å beskytte mot løsepengevirus

- Bidra til å beskytte mot løsepengevirus med Microsoft Azure Backup (26-minutters video)

- Gjenopprette fra systemisk identitet kompromiss

- Avansert angrepsgjenkjenning i fleretrinn i Microsoft Sentinel

- Fusion Detection for Ransomware i Microsoft Sentinel

Microsoft Defender for Cloud Apps:

Blogginnlegg fra Microsoft Security-teamet:

Tre trinn for å forhindre og gjenopprette løsepengevirus (september 2021)

En guide til bekjempelse av menneskestyrt løsepengevirus: Del 1 (september 2021)

Viktige trinn for hvordan Microsofts gjenkjennings- og responsteam (DART) utfører hendelsesundersøkelser for løsepengevirus.

En guide til bekjempelse av menneskedrevet løsepengevirus: Del 2 (september 2021)

Anbefalinger og anbefalte fremgangsmåter.

Bli robust ved å forstå risiko for cybersikkerhet: Del 4 – navigering i aktuelle trusler (mai 2021)

Se delen om løsepengevirus .

Menneskestyrte ransomware-angrep: En forhindret katastrofe (mars 2020)

Inkluderer angrepskjedeanalyser av faktiske angrep.

Ransomware svar - å betale eller ikke å betale? (Desember 2019)

Norsk Hydro reagerer på løsepengevirusangrep med åpenhet (desember 2019)

Tilbakemeldinger

Kommer snart: Gjennom 2024 faser vi ut GitHub Issues som tilbakemeldingsmekanisme for innhold, og erstatter det med et nytt system for tilbakemeldinger. Hvis du vil ha mer informasjon, kan du se: https://aka.ms/ContentUserFeedback.

Send inn og vis tilbakemelding for