Konfigurer en OpenID Connect-leverandør for portaler

Obs!

Fra og med 12. oktober 2022 er Power Apps-portaler Power Pages. Mer informasjon: Microsoft Power Pages er nå tilgjengelig (blogg)

Vi overfører og slår snart sammen Power Apps-portaldokumentasjonen med Power Pages-dokumentasjonen.

Eksterne OpenID Connect-identitetsleverandører er tjenester som overholder OpenID Connect-spesifikasjonen. OpenID Connect introduserer konseptet ID-token, som er et sikkerhetstoken som gjør det mulig for klienten å bekrefte identiteten til brukeren. ID-tokenet får også grunnleggende profilinformasjon om brukeren, også kjent som krav.

Denne artikkelen forklarer hvordan en identitetsleverandør som støtter OpenID Connect, kan integreres med Power Apps-portaler. Noen av eksemplene på OpenID Connect-leverandører for portaler: Azure Active Directory (Azure AD) B2C, Azure AD, Azure AD med flere leiere.

Støttede og ustøttede godkjenningsflyter i portaler

- Implisitt tilgang

- Denne flyten er standard godkjenningsmetode som brukes av portaler.

- Autorisasjonskode

- Portaler bruker client_secret_post-metoden til å kommunisere med tokenendepunktet på identitetsserveren.

- Bruk av private_key_jwt-metoden for å godkjenne med tokenendepunktet støttes ikke.

- Hybrid (begrenset støtte)

- Portaler krever at id_token finnes i svaret, så det å ha respons_type-verdien som kodetoken, støttes ikke.

- Hybridflyt i portaler følger samme flyt som implisitt tillatelse og bruker id_token til direkte pålogging for brukerne.

- Portaler støtter ikke PKCE–baserte teknikker (bevisnøkkel for kodeutveksling) for å godkjenne brukere.

Obs!

Endringer i godkjenningsinnstillinger kan ta noen minutter å gjenspeile i portalen. Start portalen på nytt ved hjelp av portalhandlingene hvis du vil gjenspeile endringene umiddelbart.

Konfigurer OpenID Connect-leverandøren

På samme måte som alle andre leverandører, må du logge på Power Apps for å konfigurere OpenID Connect-leverandøren.

Velg Legg til leverandør for portalen.

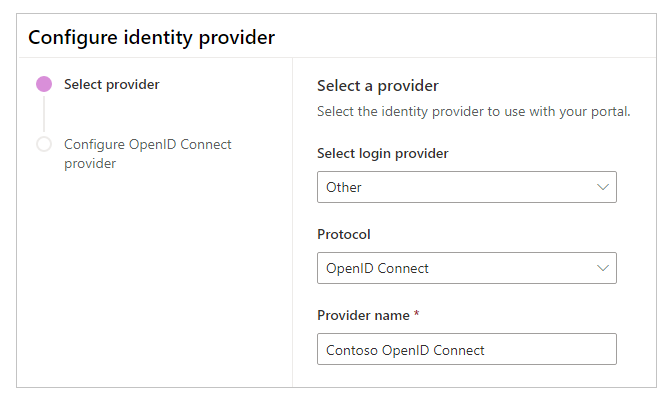

Velg Annen for Påloggingsleverandør.

Velg OpenID Connect velger du OpenID Connect.

Angi et leverandørnavn.

Velg Neste.

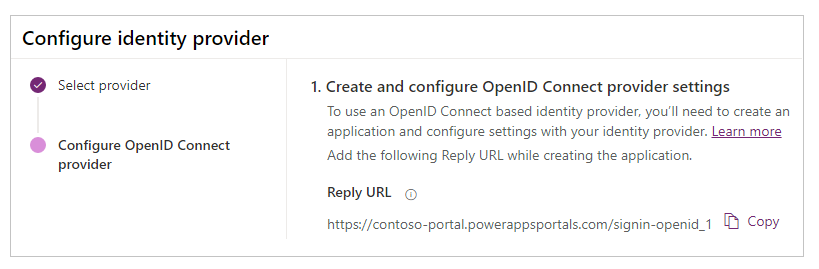

Opprett programmet, og konfigurer innstillingene med identitetsleverandøren.

Obs!

URL-adressen for svar brukes av appen til å omdirigere brukere til portalen når godkjenningen er fullført. Hvis portalen bruker et egendefinert domenenavn, kan det hende at du har en annen URL-adresse enn den som er angitt her.

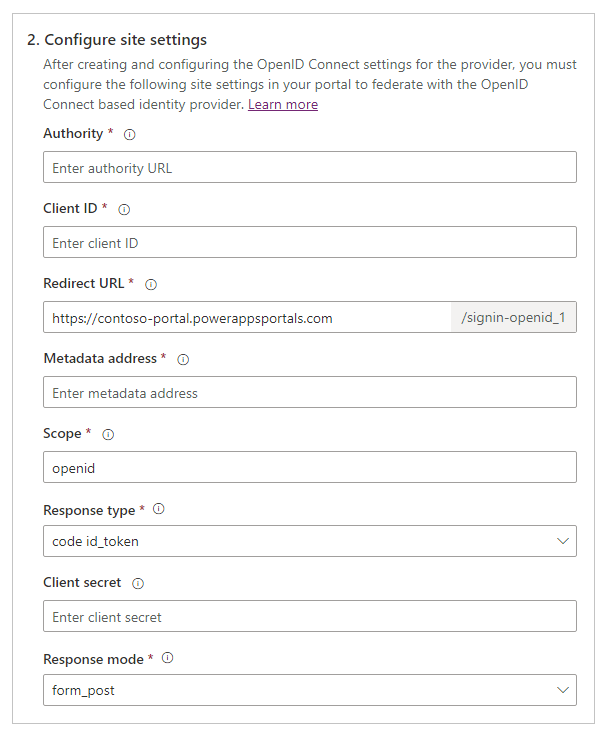

Angi følgende områdeinnstillinger for portalkonfigurasjon.

Obs!

Pass på at du ser gjennom og om nødvendig endre standardverdiene.

Navn Beskrivelse Tillatelse URL-adressen for instansen (eller utstederen) som er knyttet til identitetsleverandøren.

Eksempel (Azure AD):https://login.microsoftonline.com/7e6ea6c7-a751-4b0d-bbb0-8cf17fe85dbb/Klient-ID ID-en for appen som ble opprettet med identitetsleverandøren, og som skal brukes til portalen. Nettadresse for omadressering Stedet der identitetsleverandøren skal sende godkjenningssvaret.

Eksempel:https://contoso-portal.powerappsportals.com/signin-openid_1

Obs! Hvis du bruker standard URL-adresse for portal, kan du kopiere og lime inn svar-URL-adressen som vises under trinnet Opprett og konfigurer OpenID Connect-leverandørinnstillinger. Hvis du bruker et egendefinert domenenavn, angir du URL-adressen manuelt. Vær sikker på at verdien du angir her, er nøyaktig den samme som verdien for URI for omdirigering for programmet i identitetsleverandørkonfigurasjonen (for eksempel Azure-portalen).Adresse for metadata Endepunktoppdagelse for henting av metadata. Vanlig format: [URL-adresse for myndighet]/.well-known/openid-konfigurasjon.

Eksempel (Azure AD):https://login.microsoftonline.com/7e6ea6c7-a751-4b0d-bbb0-8cf17fe85dbb/v2.0/.well-known/openid-configurationScope En mellomromdelt liste over områder som skal forespørres via OpenID Connect-omfangsparameteren.

Standardverdi:openid

Eksempel (Azure AD):openid profile email

Mer informasjon: Konfigurere flere krav når du bruker OpenID Connect for portaler med Azure ADSvartype Verdien for parameteren OpenID Connect response_type.

Mulige verdier omfatter:-

code -

code id_token -

id_token -

id_token token -

code id_token token

Standardverdi:code id_tokenKlienthemmelighet Verdi for klienthemmelighet fra leverandørappen. Dette kan også være referert til som en apphemmelighet eller forbrukerhemmelighet. Denne innstillingen er obligatorisk hvis den valgte svartypen er code.Svarmodus Verdien for parameteren OpenID Connect response_mode. Verdien må være queryhvis den valgte svartypen ercode. Standardverdi:form_post.-

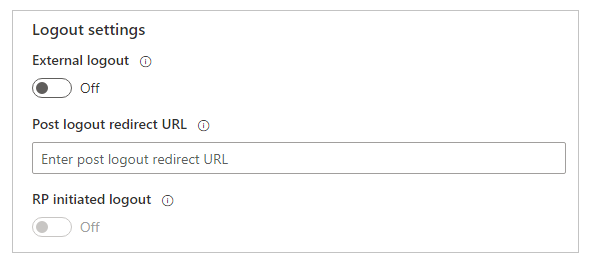

Konfigurer innstillinger for å logge av brukere.

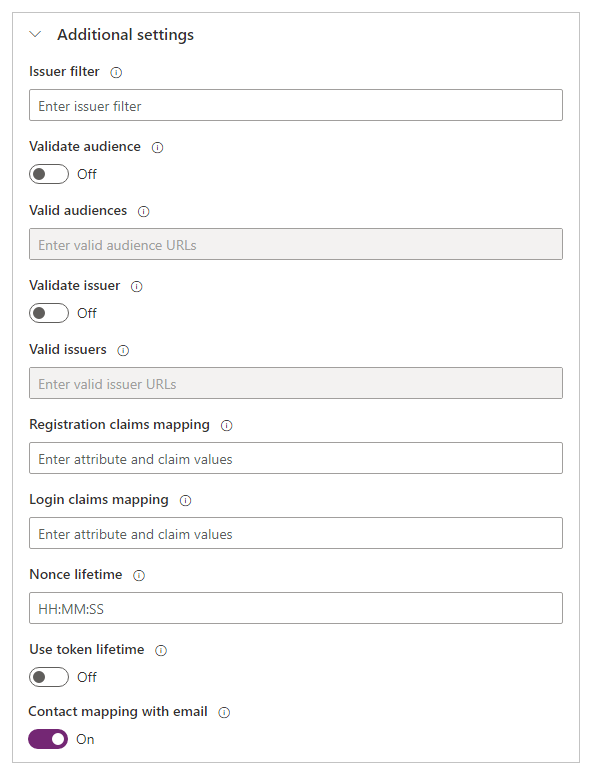

Navn Beskrivelse Ekstern avlogging Aktiverer eller deaktiverer eksetern kontoavlogging. Når dette er aktivert, omdirigeres brukere til ekstern avlogging når de logger av portalen. Når dette er deaktivert, logges brukerne bare av portalen. URL-adresse for omdirigering av avlogging av innlegg Plasseringen identitetsleverandøren omdirigerer en bruker etter ekstern avlogging. Denne plasseringen må angis riktig i identitetsleverandørkonfigurasjonen. RP-startet avlogging Aktiverer eller deaktiverer en avlogging som er initiert av den beroende parten. For å kunne bruke denne innstillingen aktiverer du Ekstern avlogging først. (Valgfritt) Konfigurer flere innstillinger.

Navn Beskrivelse Utstederfilter Et jokertegnbasert filter som samsvarer med alle utstedere i alle leiere.

Eksempel:https://sts.windows.net/*/Valider målgruppe Hvis den er aktivert, valideres målgruppen under tokenvalidering. Gyldige målgrupper Kommadelt liste over nettadresser for målgruppe. Valider utsteder Hvis den er aktivert, valideres utstederen under tokenvalidering. Gyldige utstedere Kommadelt liste over nettadresser for utsteder. Tilordning av registreringskrav Liste over logiske navn/krav-par for å tilordne krav-verdier som returneres fra leverandøren under registreringen av attributtene til kontaktoppføringen.

Format:field_logical_name=jwt_attribute_name, derfield_logical_nameer det logiske navnet på feltet i portaler, ogjwt_attribute_nameer attributtet med verdien som returneres fra identitetsleverandøren.

Eksempel:firstname=given_name,lastname=family_namenår du bruker Omfang somprofilefor Azure AD. I dette eksemplet erfirstnameoglastnamede logiske navnene for profilfeltene i portaler, mensgiven_nameogfamily_nameer attributter med verdiene som returneres av identitetsleverandøren for de respektive feltene.Tilordning av påloggingskrav Liste over logiske navnekravpar for å tilordne kravverdier som returneres fra leverandøren ved hver pålogging til attributtene for kontaktoppføringen.

Format:field_logical_name=jwt_attribute_name, derfield_logical_nameer det logiske navnet på feltet i portaler, ogjwt_attribute_nameer attributtet med verdien som returneres fra identitetsleverandøren.

Eksempel:firstname=given_name,lastname=family_namenår du bruker Omfang somprofilefor Azure AD. I dette eksemplet erfirstnameoglastnamede logiske navnene for profilfeltene i portaler, mensgiven_nameogfamily_nameer attributter med verdiene som returneres av identitetsleverandøren for de respektive feltene.Nonce-levetid Levetid for nonce-verdien, i minutter. Standard: 10 minutter. Bruk tokenlevetid Angir at levetiden til godkjenningsøkten (for eksempel informasjonskapsler) skal stemme overens med godkjenningstokenet. Hvis angitt, overstyrer denne verdien for tidsintervallet for utløp av appinformasjonskapsel i områdeinnstillingen ApplicationCookie/ExpireTimeSpan. Kontakttilordning med e-post Angi om kontaktene er tilordnet til en tilhørende e-post.

Når den er satt til På, knyttes en unik kontaktoppføring til en samsvarende e-postadresse, tilordner den eksterne identitetsleverandøren til kontakten etter en vellykket brukerpålogging.Obs!

UI_Locales-forespørselsparameter vil nå bli sendt automatisk i godkjenningsforespørselen, og blir satt til språket som er valgt i portalen.

Rediger en OpenID Connect-leverandør

Hvis du vil redigere en konfigurert OpenID Connect-leverandør, kan du se Redigere en leverandør.

Se også

Konfigurer en OpenID Connect-leverandør for portaler med Azure AD

Vanlige spørsmål om bruk av OpenID Connect i portaler

Obs!

Kan du fortelle oss om språkinnstillingene for dokumentasjonen? Ta en kort undersøkelse. (vær oppmerksom på at denne undersøkelsen er på engelsk)

Undersøkelsen tar rundt sju minutter. Det blir ikke samlet inn noen personopplysninger (personvernerklæring).