Ta med dine egne krypteringsnøkler for Power BI

Som standard bruker Power BI Microsoft-administrerte nøkler til å kryptere dataene dine. I Power BI Premium kan du også bruke dine egne nøkler for data som er importert til en semantisk modell. Denne fremgangsmåten beskrives ofte som å ta med din egen nøkkel (BYOK). Hvis du vil ha mer informasjon, kan du se Vurderinger for datakilde og lagring.

Hvorfor bruke BYOK?

BYOK gjør det enklere å oppfylle samsvarskrav som angir viktige ordninger med skytjenesteleverandøren, i dette tilfellet Microsoft. Med BYOK kan du oppgi og kontrollere krypteringsnøklene for Power BI-dataene dine på programnivå. Som et resultat kan du utøve kontroll og tilbakekalle organisasjonens nøkler hvis du bestemmer deg for å avslutte tjenesten. Ved å tilbakekalle nøklene blir dataene uleselige for tjenesten innen 30 minutter.

Vurderinger for datakilde og lagring

Hvis du vil bruke BYOK, må du laste opp data til Power Bi-tjeneste fra en Power BI Desktop-fil (PBIX). Du kan ikke bruke BYOK i følgende scenarioer:

- Live-tilkobling for Analysis Services

- Excel-arbeidsbøker, med mindre data først importeres til Power BI Desktop.

Merk

For Excel-arbeidsbøker som er lagret i SharePoint og OneDrive, kan du bruke Customer Key.

- Push semantiske modeller

- Semantiske modeller for strømming

- Power BI-måledata støtter for øyeblikket ikke BYOK

BYOK gjelder bare for semantiske modeller. Push-semantiske modeller, Excel-filer og CSV-filer som brukere kan laste opp til tjenesten, krypteres ikke ved hjelp av din egen nøkkel. Hvis du vil identifisere hvilke elementer som er lagret i arbeidsområdene, bruker du følgende PowerShell-kommando:

PS C:\> Get-PowerBIWorkspace -Scope Organization -Include All

Merk

Denne cmdleten krever Power BI-administrasjonsmodul v1.0.840. Du kan se hvilken versjon du har ved å kjøre Get-InstalledModule -Name MicrosoftPowerBIMgmt. Installer den nyeste versjonen ved å kjøre Install-Module -Name MicrosoftPowerBIMgmt. Du kan få mer informasjon om Power BI-cmdleten og parameterne i Power BI PowerShell-cmdletmodulen.

Konfigurere Azure Key Vault

Denne delen forklarer hvordan du konfigurerer Azure Key Vault, et verktøy for sikker lagring og tilgang til hemmeligheter, for eksempel krypteringsnøkler. Du kan bruke et eksisterende nøkkelhvelv til å lagre krypteringsnøkler, eller du kan opprette et nytt spesielt for bruk med Power BI.

Følgende instruksjoner forutsetter grunnleggende kunnskap om Azure Key Vault. Hvis du vil ha mer informasjon, kan du se Hva er Azure Key Vault?

Konfigurer nøkkelhvelvet på følgende måte:

Legg til Power Bi-tjeneste som tjenestekontohaver for nøkkelhvelvet, med pakke- og pakketillatelser.

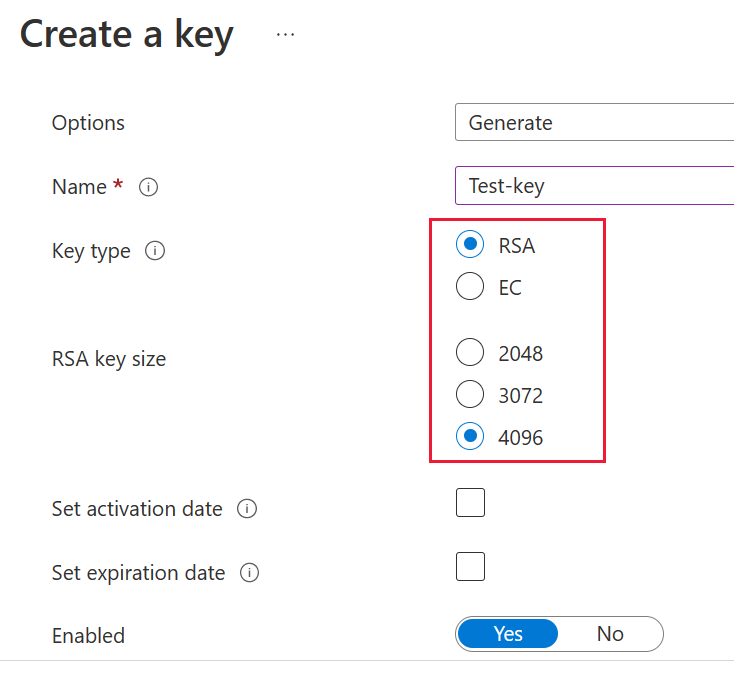

Opprett en RSA-nøkkel med en 4096-biters lengde, eller bruk en eksisterende nøkkel av denne typen, med bryte- og pakketillatelser.

Viktig

Power BI BYOK støtter bare RSA-nøkler med en 4096-biters lengde.

Anbefalt: Kontroller at nøkkelhvelvet har alternativet for myk sletting aktivert.

Legg til tjenestekontohaver

Logg på Azure-portalen , og søk etter Key Vaults.

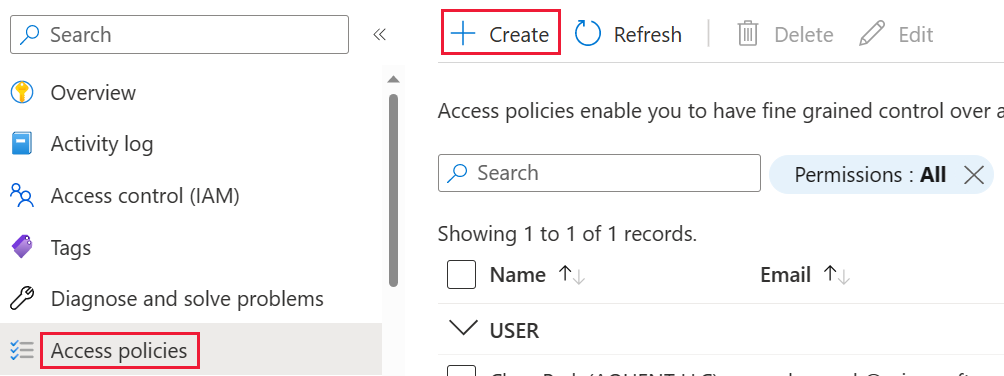

Velg Access-policyer i nøkkelhvelvet, og velg deretter Opprett.

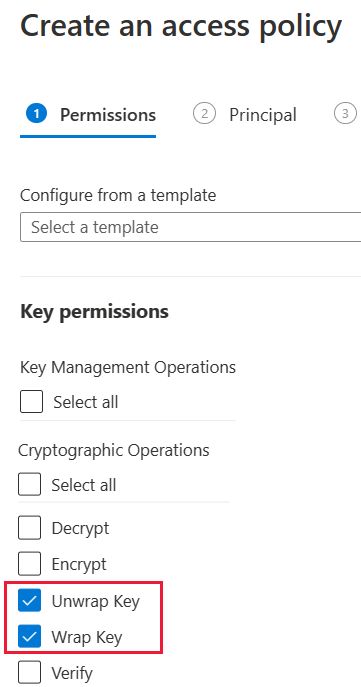

Velg Pakk ut tast og bryt nøkkel under Nøkkeltillatelser på Tillatelser-skjermen, og velg deretter Neste.

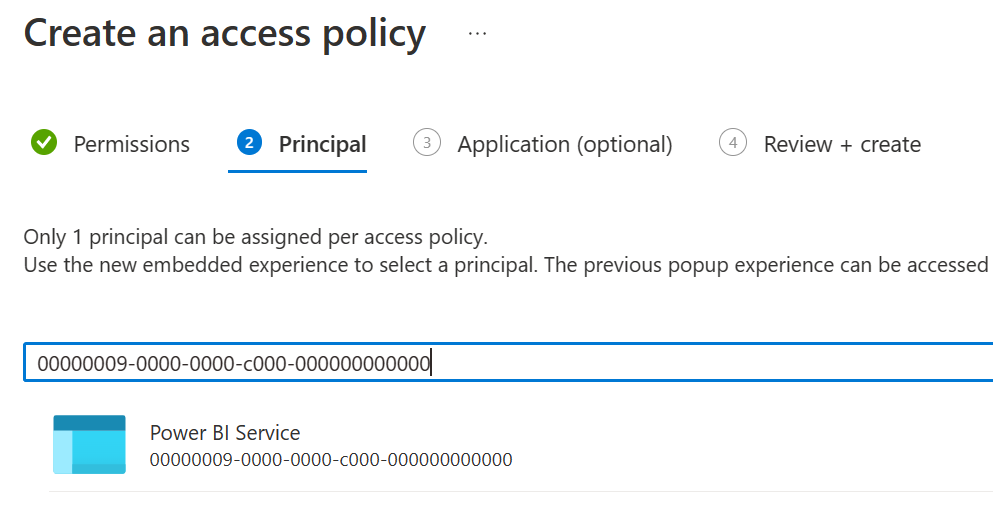

Søk etter og velg Microsoft.Azure.AnalysisServices på hovedskjermen.

Merk

Hvis du ikke finner Microsoft.Azure.AnalysisServices, er det sannsynlig at Azure-abonnementet som er knyttet til Azure Key Vault, aldri har en Power BI-ressurs tilknyttet. Prøv å søke etter følgende streng i stedet: 00000009-0000-0000-c000-0000000000.

Velg Neste, og se gjennom + opprett>opprett.

Merk

Hvis du vil tilbakekalle Power BI-tilgang til dataene dine, fjerner du tilgangsrettighetene til denne tjenestekontohaveren fra Azure Key Vault.

Opprette en RSA-nøkkel

Velg Generer/importer under Nøkler i nøkkelhvelvet.

Velg en nøkkeltypefor RSA og en RSA-nøkkelstørrelse på4096.

Velg Opprett.

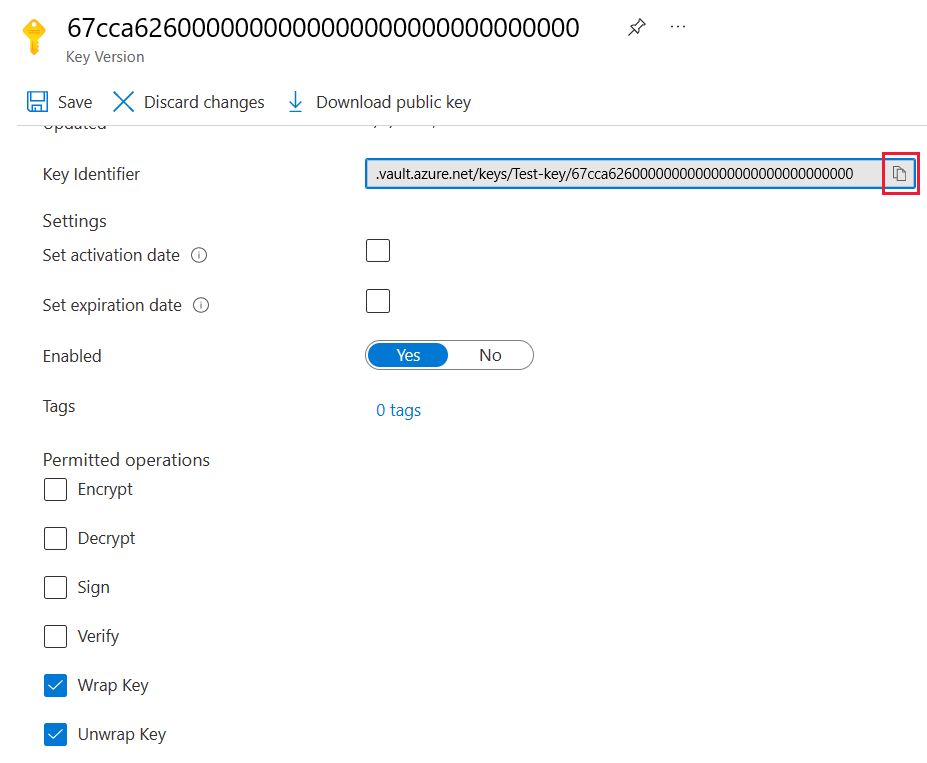

Velg nøkkelen du opprettet, under Taster.

Velg GUID-en for gjeldende versjon av nøkkelen.

Kontroller at Både Bryt nøkkel og Pakk ut nøkkel er valgt. Kopier nøkkelidentifikatoren som skal brukes når du aktiverer BYOK i Power BI.

Alternativet Myk sletting

Du bør aktivere myk sletting i nøkkelhvelvet for å beskytte mot tap av data i tilfelle utilsiktet nøkkel, eller nøkkelhvelv, sletting. Hvis du vil aktivere egenskapen for myk sletting , må du bruke PowerShell fordi dette alternativet ikke er tilgjengelig ennå i Azure-portalen.

Med Azure Key Vault riktig konfigurert, er du klar til å aktivere BYOK på leieren.

Konfigurer Azure Key Vault-brannmuren

Denne delen beskriver hvordan du bruker den klarerte brannmuren for Microsoft-tjenesten til å konfigurere en brannmur rundt Azure Key Vault.

Merk

Du kan velge å aktivere brannmurregler i nøkkelhvelvet. Du kan også velge å la brannmuren være deaktivert i nøkkelhvelvet i henhold til standardinnstillingen.

Power BI er en klarert Microsoft-tjeneste. Du kan be brannmuren i nøkkelhvelvet om å gi tilgang til alle klarerte Microsoft-tjenester, en innstilling som gir Power BI tilgang til nøkkelhvelvet uten å angi endepunkttilkoblinger.

Følg disse trinnene for å konfigurere Azure Key Vault til å gi tilgang til klarerte Microsoft-tjenester:

Søk etter nøkkelhvelv i Azure-portalen, og velg deretter nøkkelhvelvet du vil gi tilgang fra Power BI og alle andre klarerte Microsoft-tjenester.

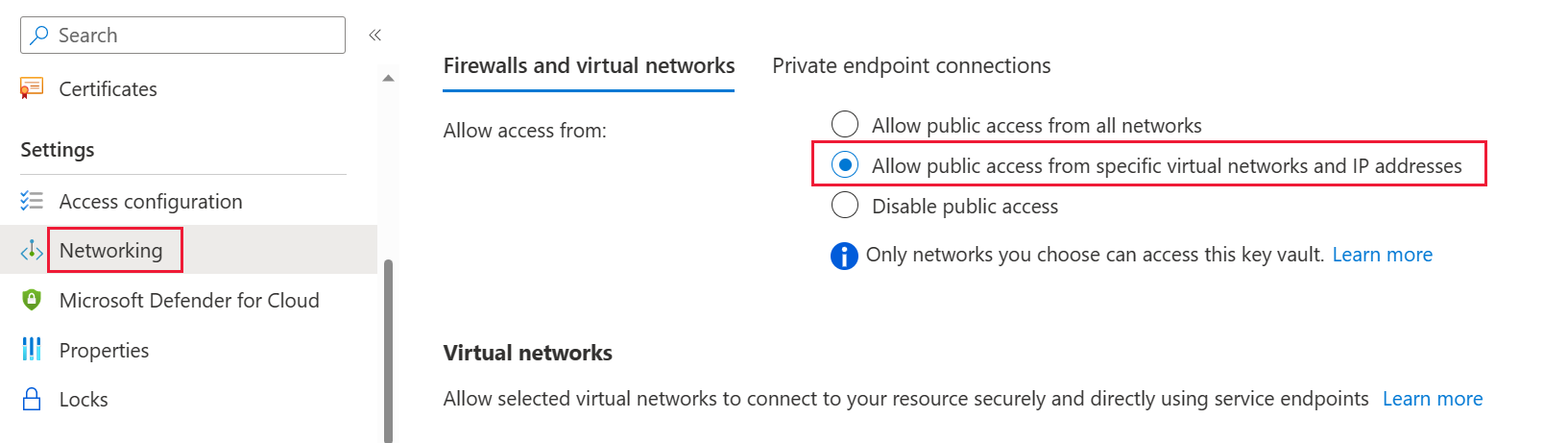

Velg Nettverk fra venstre navigasjonspanel.

Velg Tillat offentlig tilgang fra bestemte virtuelle nettverk og IP-adresser under Brannmurer og virtuelle nettverk.

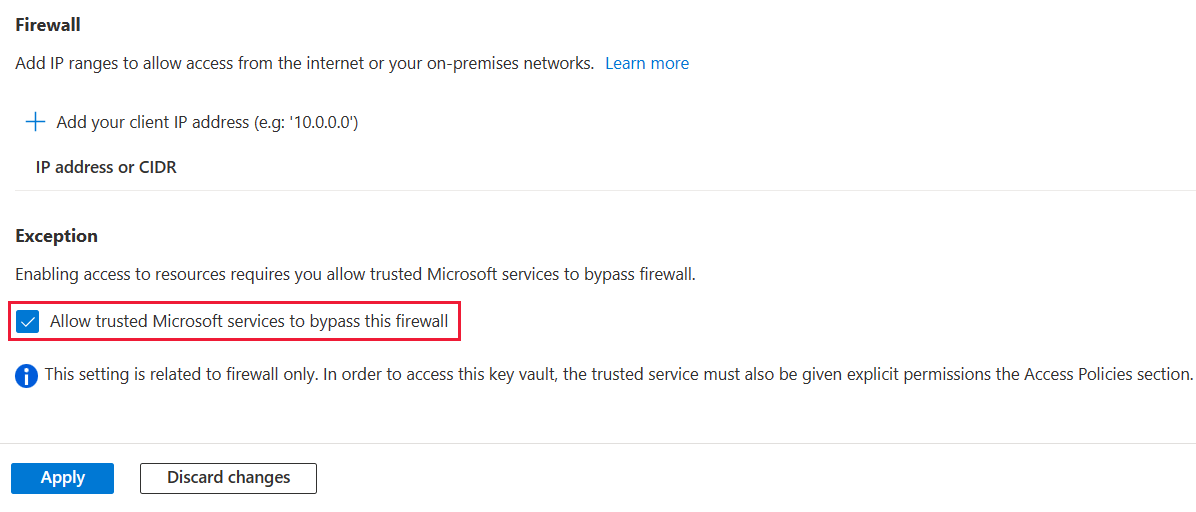

Rull ned til brannmurdelen . Velg Tillat klarerte Microsoft-tjenester å omgå denne brannmuren.

Velg Bruk.

Aktiver BYOK på leieren

Du aktiverer BYOK på leiernivå ved hjelp av PowerShell. Først må du installere Power BI-administrasjonspakken for PowerShell og introdusere krypteringsnøklene du opprettet og lagret i Azure Key Vault til Power BI-leieren. Deretter tilordner du disse krypteringsnøklene per Premium-kapasitet for kryptering av innhold i kapasiteten.

Viktige hensyn

Før du aktiverer BYOK, må du huske på følgende:

På dette tidspunktet kan du ikke deaktivere BYOK når du har aktivert det. Avhengig av hvordan du angir parametere for

Add-PowerBIEncryptionKey, kan du kontrollere hvordan du bruker BYOK for én eller flere kapasiteter. Du kan imidlertid ikke angre innføringen av nøkler til leieren. Hvis du vil ha mer informasjon, kan du se Aktiver BYOK.Du kan ikke flytte et arbeidsområde direkte som bruker BYOK fra en kapasitet i Power BI Premium til en delt kapasitet. Du må først flytte arbeidsområdet til en kapasitet som ikke har BYOK aktivert.

Hvis du flytter et arbeidsområde som bruker BYOK fra en kapasitet i Power BI Premium til en delt kapasitet, blir rapporter og semantiske modeller utilgjengelige siden de krypteres med nøkkelen. Hvis du vil unngå denne situasjonen, må du først flytte arbeidsområdet til en kapasitet som ikke har BYOK aktivert.

Aktiver BYOK

Hvis du vil aktivere BYOK, må du være en Power BI-administrator, logget på med cmdleten Connect-PowerBIServiceAccount .

Bruk deretter Add-PowerBIEncryptionKey til å aktivere BYOK, som vist i følgende eksempel:

Add-PowerBIEncryptionKey -Name'Contoso Sales' -KeyVaultKeyUri'https://contoso-vault2.vault.azure.net/keys/ContosoKeyVault/b2ab4ba1c7b341eea5ecaaa2wb54c4d2'

Hvis du vil legge til flere taster, kjører du Add-PowerBIEncryptionKey med forskjellige verdier for -Name og -KeyVaultKeyUri.

Cmdleten godtar to bryterparametere som påvirker kryptering for gjeldende og fremtidige kapasiteter. Som standard er ingen av bryterne angitt:

-Activate: Angir at denne nøkkelen brukes for alle eksisterende kapasiteter i leieren som ikke allerede er kryptert.-Default: Angir at denne nøkkelen nå er standard for hele leieren. Når du oppretter en ny kapasitet, arver kapasiteten denne nøkkelen.

Viktig

Hvis du angir -Default, krypteres alle kapasitetene som er opprettet på leieren fra dette punktet, ved hjelp av nøkkelen du angir, eller en oppdatert standardnøkkel. Du kan ikke angre standardoperasjonen, så du mister muligheten til å opprette en premium-kapasitet i leieren som ikke bruker BYOK.

Når du har aktivert BYOK på leieren, angir du krypteringsnøkkelen for én eller flere Power BI-kapasiteter:

Bruk Get-PowerBICapacity for å få kapasitets-ID-en som kreves for neste trinn.

Get-PowerBICapacity -Scope IndividualCmdlet returnerer utdata som ligner på følgende utdata:

Id : xxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxx DisplayName : Test Capacity Admins : adam@sometestdomain.com Sku : P1 State : Active UserAccessRight : Admin Region : North Central USBruk Set-PowerBICapacityEncryptionKey til å angi krypteringsnøkkelen:

Set-PowerBICapacityEncryptionKey -CapacityId xxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxx -KeyName 'Contoso Sales'

Du har kontroll over hvordan du bruker BYOK på tvers av leieren. Hvis du for eksempel vil kryptere én enkelt kapasitet, kan du ringe Add-PowerBIEncryptionKey uten -Activate eller -Default. Ring deretter etter Set-PowerBICapacityEncryptionKey kapasiteten der du vil aktivere BYOK.

Administrer BYOK

Power BI tilbyr flere cmdleter for å hjelpe deg med å administrere BYOK i leieren:

Bruk Get-PowerBICapacity for å få nøkkelen som en kapasitet bruker for øyeblikket:

Get-PowerBICapacity -Scope Organization -ShowEncryptionKeyBruk Get-PowerBIEncryptionKey for å få nøkkelen som tenanten bruker for øyeblikket:

Get-PowerBIEncryptionKeyBruk Get-PowerBIWorkspaceEncryptionStatus for å se om semantiske modeller i et arbeidsområde krypteres og om krypteringsstatusen er synkronisert med arbeidsområdet:

Get-PowerBIWorkspaceEncryptionStatus -Name'Contoso Sales'Vær oppmerksom på at kryptering er aktivert på kapasitetsnivå, men du får krypteringsstatus på semantisk modellnivå for det angitte arbeidsområdet.

Bruk Switch-PowerBIEncryptionKey til å bytte (eller rotere) versjonen av nøkkelen som brukes til kryptering. Cmdleten

-KeyVaultKeyUrioppdaterer ganske enkelt for en nøkkel-Name:Switch-PowerBIEncryptionKey -Name'Contoso Sales' -KeyVaultKeyUri'https://contoso-vault2.vault.azure.net/keys/ContosoKeyVault/b2ab4ba1c7b341eea5ecaaa2wb54c4d2'Vær oppmerksom på at gjeldende nøkkel skal være aktivert.