Obs!

Tilgang til denne siden krever autorisasjon. Du kan prøve å logge på eller endre kataloger.

Tilgang til denne siden krever autorisasjon. Du kan prøve å endre kataloger.

Ved å bruke Defender for Cloud Apps med Power BI kan du bidra til å beskytte Power BI-rapporter, -data og -tjenester mot utilsiktede lekkasjer eller brudd. Med Defender for Cloud Apps kan du opprette policyer for betinget tilgang for organisasjonens data ved hjelp av øktkontroller i sanntid i Microsoft Entra ID, som bidrar til å sikre at Power BI-analysene dine er sikre. Når disse policyene er angitt, kan administratorer overvåke brukertilgang og aktivitet, utføre risikoanalyse i sanntid og angi etikettspesifikke kontroller.

Merk

Microsoft Defender for Cloud Apps er nå en del av Microsoft Defender XDR. Hvis du vil ha mer informasjon, kan du se Microsoft Defender for Cloud Apps i Microsoft Defender XDR.

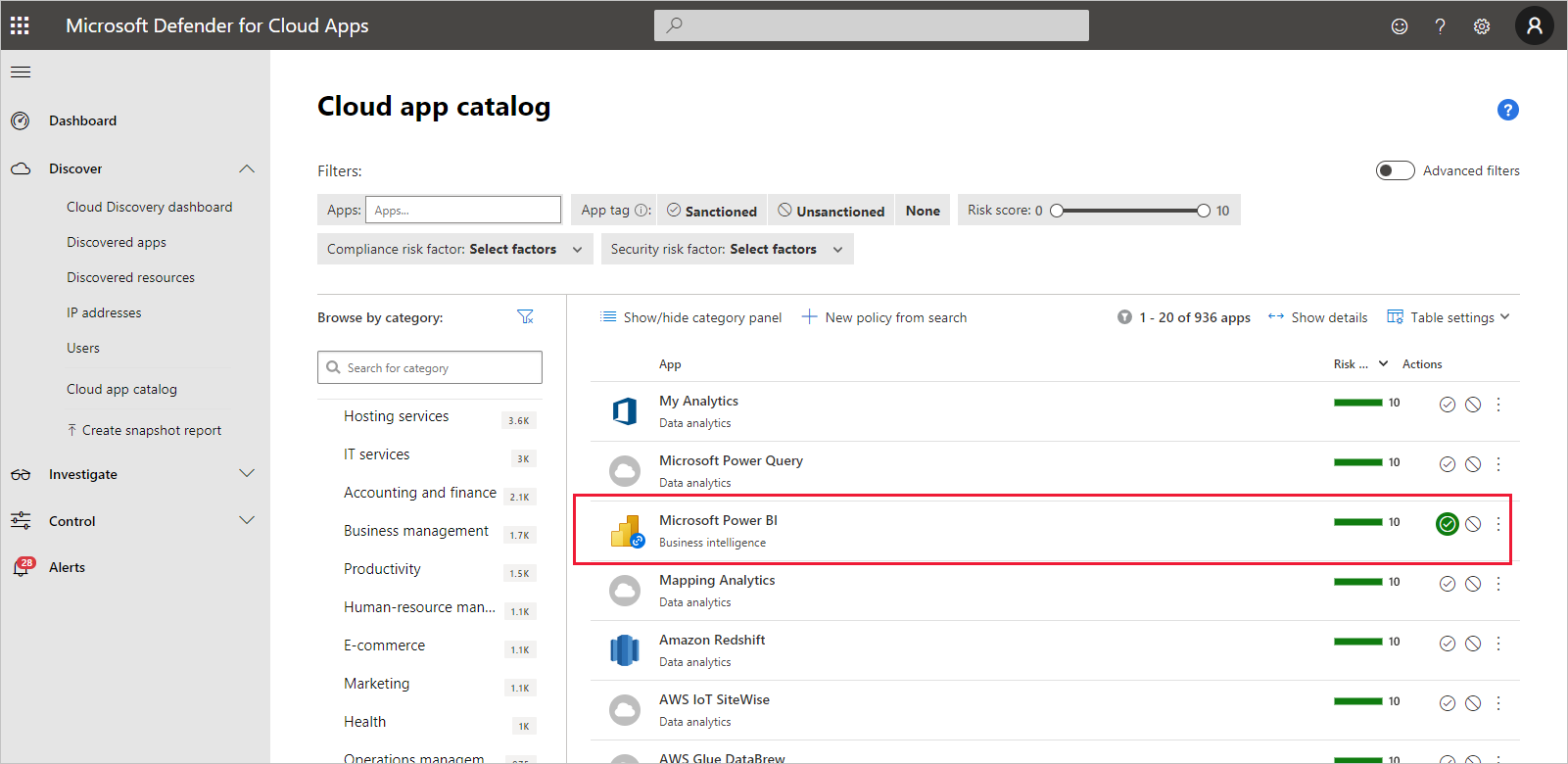

Du kan konfigurere Defender for Cloud Apps for alle slags apper og tjenester, ikke bare Power BI. Du må konfigurere Defender for Cloud Apps til å fungere med Power BI for å dra nytte av Defender for Cloud Apps-beskyttelse for Power BI-data og -analyser. Hvis du vil ha mer informasjon om Defender for Cloud Apps, inkludert en oversikt over hvordan det fungerer, instrumentbordet og risikoresultater for apper, kan du se dokumentasjonen for Defender for Cloud Apps .

Lisensiering av Defender for Cloud Apps

Hvis du vil bruke Defender for Cloud Apps med Power BI, må du bruke og konfigurere relevante Microsoft-sikkerhetstjenester, hvorav noen er angitt utenfor Power BI. Hvis du vil ha Defender for Cloud Apps i leieren, må du ha én av følgende lisenser:

- Microsoft Defender for Cloud Apps: Gir Defender for Cloud Apps-funksjoner for alle støttede apper, en del av EMS E5- og Microsoft 365 E5-programmene.

- Office 365 Cloud App Security: Gir Defender for Cloud Apps-funksjoner bare for Office 365, en del av Office 365 E5-programserien.

Konfigurere sanntidskontroller for Power BI med Defender for Cloud Apps

Merk

En Microsoft Entra ID P1-lisens kreves for å dra nytte av Kontroller for Defender for Cloud Apps i sanntid.

De følgende avsnittene beskriver trinnene for å konfigurere sanntidskontroller for Power BI med Defender for Cloud Apps.

Angi øktpolicyer i Microsoft Entra ID (obligatorisk)

Trinnene som er nødvendige for å angi øktkontroller, fullføres i portalene Microsoft Entra ID og Defender for Cloud Apps. I administrasjonssenteret for Microsoft Entra oppretter du en policy for betinget tilgang for Power BI, og ruter økter som brukes i Power BI gjennom Defender for Cloud Apps-tjenesten.

Defender for Cloud Apps opererer i en omvendt proxy-arkitektur, og er integrert med Microsoft Entra Betinget tilgang for å overvåke Power BI-brukeraktivitet i sanntid. Følgende trinn er gitt for å hjelpe deg med å forstå prosessen, og detaljerte trinnvise instruksjoner er angitt i det koblede innholdet i hver av de følgende trinnene. Hvis du vil ha en beskrivelse av hele prosessen, kan du se Defender for Cloud Apps.

- Opprette en testpolicy for Betinget tilgang for Microsoft Entra

- Logg på hver app ved hjelp av en bruker som er logget på policyen

- Kontroller at appene er konfigurert til å bruke tilgangs- og øktkontroller

- Aktiver appen for bruk i organisasjonen

- Test distribusjonen

Prosessen for å angi øktpolicyer er beskrevet i detalj i øktpolicyer.

Angi policyer for avviksregistrering for å overvåke Power BI-aktiviteter (anbefales)

Du kan definere avvikspolicyer for Power BI-gjenkjenning som kan begrenses uavhengig, slik at de bare gjelder for brukere og grupper du vil inkludere og ekskludere i policyen. Hvis du vil ha mer informasjon, kan du se Policyer for avviksregistrering.

Defender for Cloud Apps har to dedikerte, innebygde gjenkjenninger for Power BI. Se innebygde Defender for Cloud Apps-gjenkjenninger for Power BI.

Bruk følsomhetsetiketter fra Microsoft Purview informasjonsbeskyttelse (anbefales)

Med følsomhetsetiketter kan du klassifisere og bidra til å beskytte sensitivt innhold, slik at personer i organisasjonen kan samarbeide med partnere utenfor organisasjonen, men likevel være forsiktig og oppmerksom på sensitivt innhold og data.

Hvis du vil ha informasjon om prosessen med å bruke følsomhetsetiketter for Power BI, kan du se Følsomhetsetiketter i Power BI. Se eksemplet senere i denne artikkelen om en Power BI-policy basert på følsomhetsetiketter.

Egendefinerte policyer for å varsle om mistenkelig brukeraktivitet i Power BI

Aktivitetspolicyer for Defender for Cloud Apps gjør det mulig for administratorer å definere sine egne egendefinerte regler for å oppdage brukeratferd som avviker fra normen, og til og med muligens handle på den automatisk, hvis det virker for farlig. Eksempel:

Fjerning av massiv følsomhetsetikett. Varsle meg for eksempel når følsomhetsetiketter fjernes av én enkelt bruker fra 20 forskjellige rapporter i et tidsvindu som er kortere enn 5 minutter.

Kryptering av nedgradering av følsomhetsetikett. Varsle meg for eksempel når en rapport som hadde en svært konfidensiell følsomhetsetikett, nå klassifiseres som offentlig.

Merk

De unike identifikatorene (ID-er) for Power BI-artefakter og følsomhetsetiketter finnes ved hjelp av REST-API-er for Power BI. Se Få semantiske modeller eller Hent rapporter.

Egendefinerte aktivitetspolicyer er konfigurert i Defender for Cloud Apps-portalen. Hvis du vil ha mer informasjon, kan du se Aktivitetspolicyer.

Innebygde Defender for Cloud Apps-gjenkjenninger for Power BI

Defender for Cloud Apps-gjenkjenninger gjør det mulig for administratorer å overvåke bestemte aktiviteter i en overvåket app. For Power BI er det for øyeblikket to dedikerte, innebygde Defender for Cloud Apps-gjenkjenninger:

Mistenkelig deling – oppdager når en bruker deler en sensitiv rapport med en ukjent (ekstern til organisasjonen) e-post. En sensitiv rapport er en rapport der følsomhetsetiketten er satt til INTERNAL-ONLY eller høyere.

Massedeling av rapporter – oppdager når en bruker deler et stort antall rapporter i én enkelt økt.

Innstillinger for disse gjenkjenningene er konfigurert i Defender for Cloud Apps-portalen. Hvis du vil ha mer informasjon, kan du se Uvanlige aktiviteter (etter bruker).

Power BI-administratorrolle i Defender for Cloud Apps

En ny rolle opprettes for Power BI-administratorer når du bruker Defender for Cloud Apps med Power BI. Når du logger på som Power BI-administrator til Defender for Cloud Apps-portalen, har du begrenset tilgang til data, varsler, brukere i fare, aktivitetslogger og annen informasjon som er relevant for Power BI.

Hensyn og begrensninger

Bruk av Defender for Cloud Apps med Power BI er utformet for å sikre organisasjonens innhold og data, med gjenkjenninger som overvåker brukerøkter og deres aktiviteter. Når du bruker Defender for Cloud Apps med Power BI, er det noen hensyn og begrensninger du bør huske på:

- Defender for Cloud Apps kan bare fungere på Excel-, PowerPoint- og PDF-filer.

- Hvis du vil bruke følsomhetsetikettfunksjoner i øktpolicyene for Power BI, trenger du en Azure Information Protection Premium P1- eller Premium P2-lisens. Microsoft Azure Information Protection kan kjøpes enten frittstående eller gjennom en av Microsoft-lisensieringsseriene. Hvis du vil ha mer informasjon, kan du se Priser for Azure Information Protection. I tillegg må følsomhetsetiketter ha blitt brukt på Power BI-ressursene dine.

- Øktkontroll er tilgjengelig for alle nettlesere på en hvilken som helst større plattform på et hvilket som helst operativsystem. Vi anbefaler at du bruker den nyeste versjonen Microsoft Edge, Google Chrome, Mozilla Firefox eller Apple Safari. Offentlige API-anrop for Power BI og andre ikke-nettleserbaserte økter støttes ikke som en del av Øktkontroll for Defender for Cloud Apps. Hvis du vil ha mer informasjon, kan du se Støttede apper og klienter.

- Hvis du opplever påloggingsproblemer, for eksempel å måtte logge på mer enn én gang, kan det være relatert til måten enkelte apper håndterer godkjenning på. Hvis du vil ha mer informasjon, kan du se feilsøkingsartikkelen Slow login.

Forsiktig!

I øktpolicyen, i «Handling»-delen, fungerer «beskytt»-funksjonen bare hvis det ikke finnes noen etikett på elementet. Hvis det allerede finnes en etikett, gjelder ikke beskytt-handlingen. Du kan ikke overstyre en eksisterende etikett som allerede er brukt på et element i Power BI.

Eksempel

Følgende eksempel viser deg hvordan du oppretter en ny øktpolicy ved hjelp av Defender for Cloud Apps med Power BI.

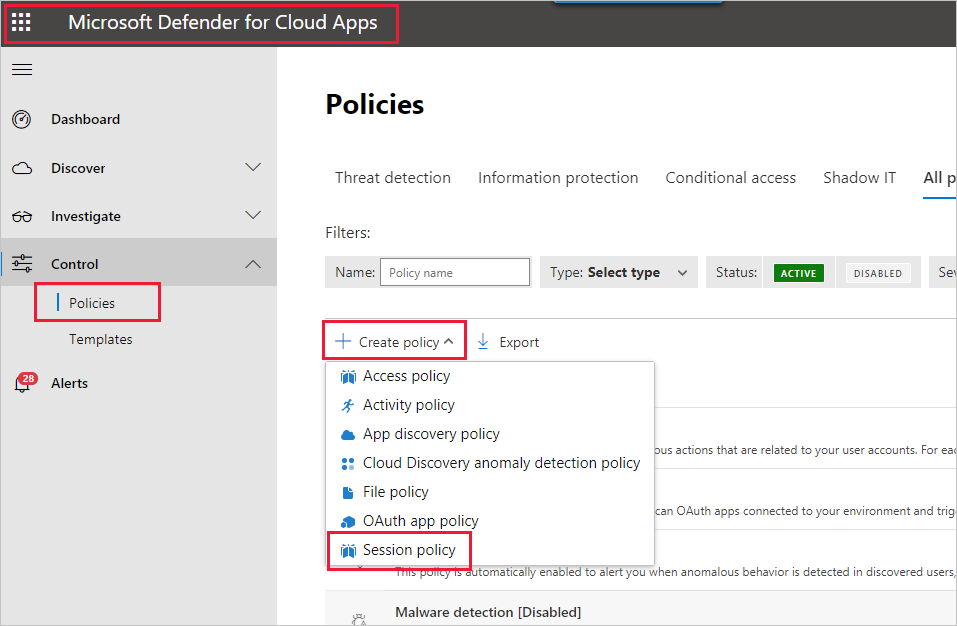

Først må du opprette en ny øktpolicy. Velg Policyer i navigasjonsruten i Portalen Defender for Cloud Apps. Velg deretter Opprett policy på policysiden, og velg Øktpolicy.

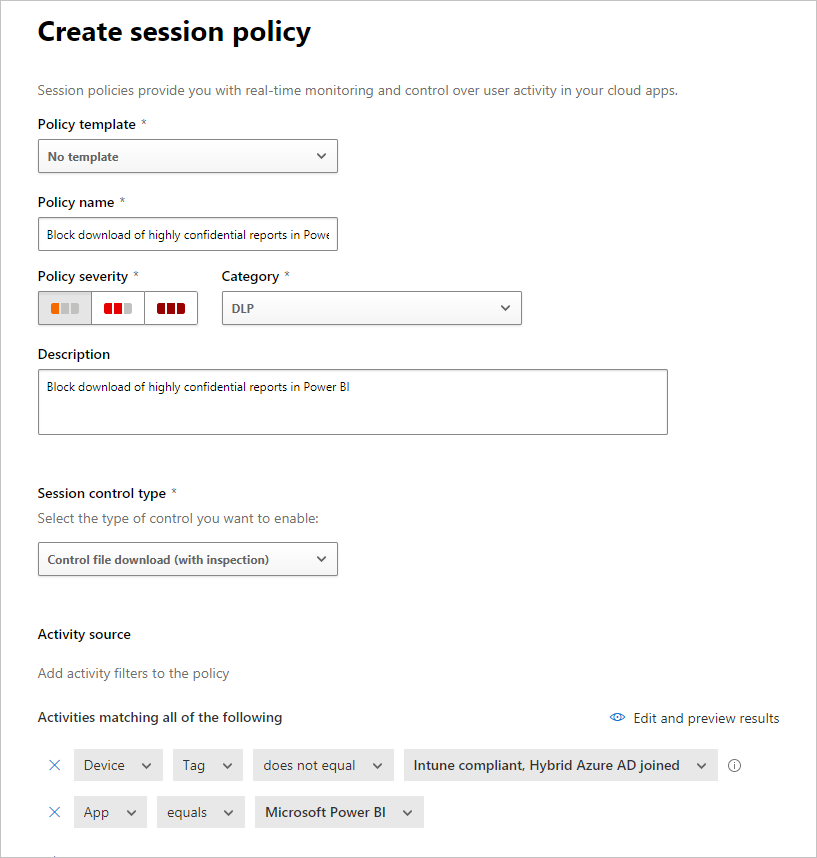

Opprett øktpolicyen i vinduet som vises. De nummererte trinnene beskriver innstillingene for følgende bilde.

Velg Ingen mal i rullegardinlisten Policymal.

Angi et relevant navn for øktpolicyen for policynavnet.

Velg Kontrollfilnedlasting (med inspeksjon) (for DLP) for øktkontrolltype.

Velg relevante blokkeringspolicyer for aktivitetskildedelen. Vi anbefaler at du blokkerer ikke-administrerte og ikke-kompatible enheter. Velg å blokkere nedlastinger når økten er i Power BI.

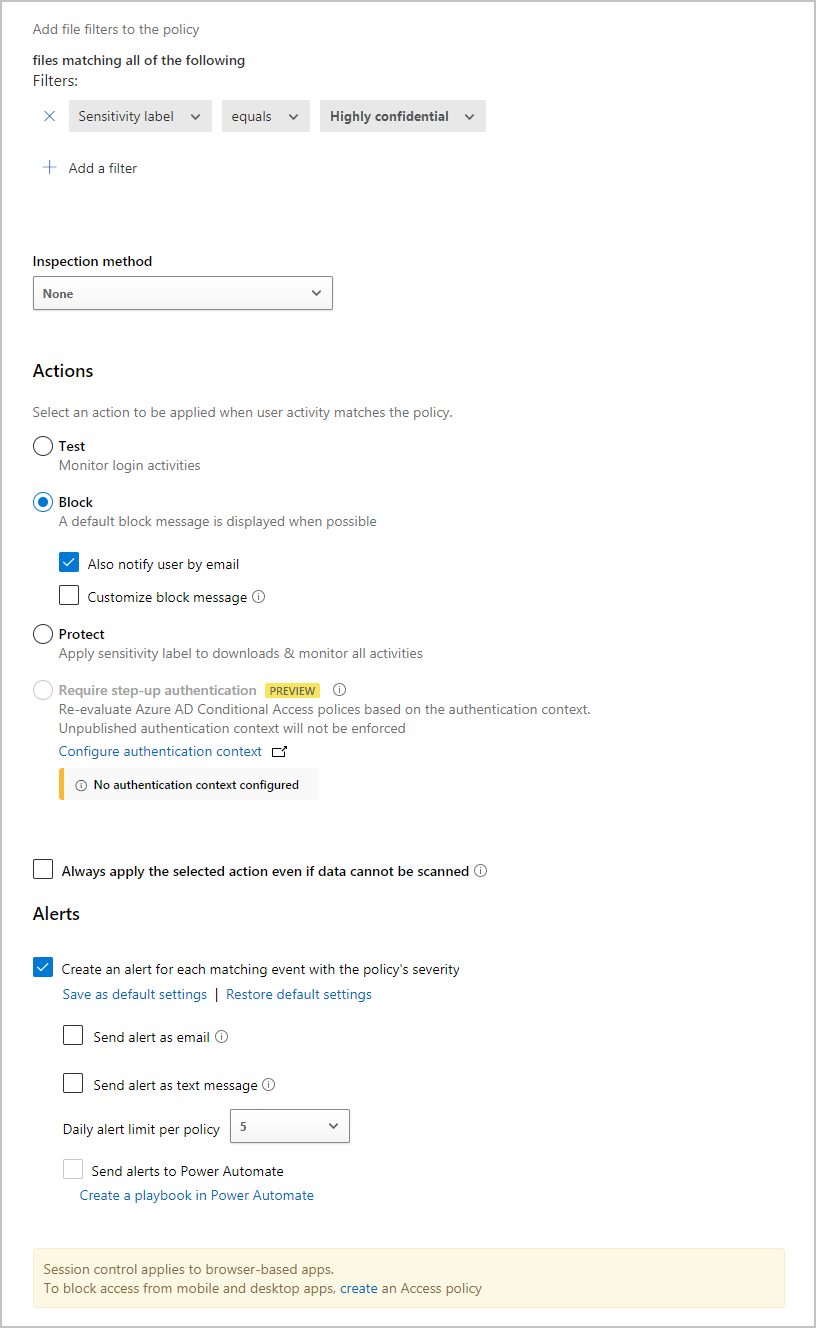

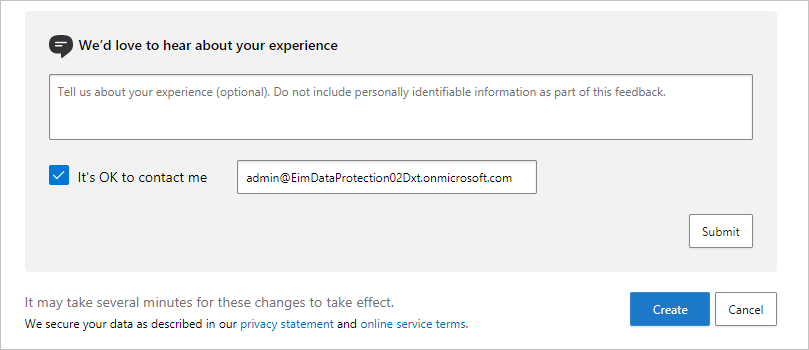

Flere alternativer vises når du ruller nedover. Bildet nedenfor viser disse alternativene, med andre eksempler.

Opprett et filter på følsomhetsetiketten , og velg Svært konfidensielt eller det som passer best for organisasjonen.

Endre inspeksjonsmetoden til ingen.

Velg Blokker-alternativet som passer dine behov.

Opprett et varsel for en slik handling.

Velg Opprett for å fullføre øktpolicyen.

Relatert innhold

Denne artikkelen beskriver hvordan Defender for Cloud Apps kan gi data- og innholdsbeskyttelse for Power BI. Hvis du vil ha mer informasjon om Databeskyttelse for Power BI og støtte av innhold for Azure-tjenestene som aktiverer det, kan du se:

- Følsomhetsetiketter i Power BI

- Aktiver følsomhetsetiketter i Power BI

- Slik bruker du følsomhetsetiketter i Power BI

Hvis du vil ha informasjon om Azure og sikkerhetsartikler, kan du se: