Merk

Tilgang til denne siden krever autorisasjon. Du kan prøve å logge på eller endre kataloger.

Tilgang til denne siden krever autorisasjon. Du kan prøve å endre kataloger.

Power Platform behandler både personopplysninger og kundedata. Finn ut mer om personopplysninger og kundedata i Microsoft Klareringssenter.

Datalagring

En Microsoft Entra-leier lagrer informasjon som er relevant for en organisasjon og dens sikkerhet. Når en Microsoft Entra-leier registrerer seg for Power Platform-tjenester, tildeles leierens valgte land eller område til det best egnede geografiske området for Azure der en Power Platform-distribusjon finnes. Power Platform lagrer kundedata i leierens tildelte geografiske område for Azure eller geografisk hjemmeområde, med mindre organisasjoner distribuerer tjenester i flere områder.

Noen organisasjoner har en global tilstedeværelse. En bedrift kan for eksempel ha hovedkontor i USA, men gjøre forretninger i Australia. Det kan hende at enkelte Power Platform-data må lagres i Australia for å overholde lokale forskrifter. Når Power Platform-tjenester distribueres i mer enn én Azure-geografi, kalles det en distribusjon med flere geografiske områder. I dette tilfellet lagres bare metadata knyttet til miljøet i hjemmegeografien. Alle metadata og produktdata i det miljøet lagres i den eksterne geografien.

Power Platform-tjenester er tilgjengelige i visse geografiske områder for Azure. Hvis du vil ha mer informasjon om hvor Power Platform-tjenester er tilgjengelige, hvor dataene lagres og replikeres for fleksibilitet samt hvordan de brukes, kan du gå til Microsoft Klareringssenter. Forpliktelser når det gjelder plasseringen av inaktive kundedata, er i vilkårene for databehandling i Microsofts vilkår for elektroniske tjenester. Microsoft tilbyr også datasentre for nasjoner.

Datahåndtering

Denne delen beskriver hvordan Power Platform lagrer, behandler og overfører kundedata.

Inaktive data

Med mindre annet er angitt i dokumentasjonen, beholdes kundedataene i den opprinnelige kilden (for eksempel Dataverse eller SharePoint). Power Platform-apper lagres i Azure Storage som en del av et miljø. Mobilappdata krypteres og lagres i SQL Express. I de fleste tilfeller bruker apper Azure Storage til å beholde Power Platform-tjenestedata og Azure SQL Database til å beholde tjenestemetadata. Data som er angitt av appbrukere, lagres i den respektive datakilden for tjenesten, for eksempel Dataverse.

Power Platform krypterer alle faste data som standard ved hjelp av Microsoft-administrerte nøkler. Kundedata som er lagret i Azure SQL Database, er fullstendig kryptert ved hjelp av teknologien gjennomsiktig datakryptering (TDE) i Azure SQL. Kundedata som er lagret i Azure Blob-lagring, krypteres ved hjelp av Azure Storage Encryption.

Data som behandles

Data behandles enten når de brukes som en del av et interaktivt scenario, eller når en bakgrunnsprosess, for eksempel oppdatering, berører disse dataene. Power Platform laster inn data som behandles, i minneområdet for en eller flere tjenestearbeidsbelastninger. Data som er lagret i minnet, krypteres ikke for å muliggjøre arbeidsbelastningens funksjonalitet.

Data under overføring

Power Platform krypterer all innkommende HTTP-trafikk ved hjelp av TLS 1.2 eller nyere. Forespørsler som prøver å bruke TLS 1.1 eller lavere, blir avvist.

Avanserte sikkerhetsfunksjoner

Noen av Power Platforms avanserte sikkerhetsfunksjoner kan ha bestemte lisenskrav.

Servicemerker

Et servicemerke er en gruppe IP-adresseprefikser fra en bestemt Azure-tjeneste. Du kan bruke servicemerker til å definere kontroller for nettverkstilgang i nettverkssikkerhetsgrupper eller Azure Firewall.

Servicemerker bidrar til å minimere kompleksiteten ved hyppige oppdateringer av nettverkssikkerhetsregler. Du kan bruke servicemerker i stedet for bestemte IP-adresser når du oppretter sikkerhetsregler som tillater eller nekter trafikk for den tilsvarende tjenesten.

Microsoft administrerer adresseprefiksene i servicemerket og oppdaterer det automatisk etter hvert som adressene endres. Hvis du vil ha mer informasjon, kan du se IP-områder og servicemerker for Azure – offentlig sky.

Datapolicyer

Power Platform inneholder omfattende datapolicyfunksjoner som hjelper deg med å administrere datasikkerhet.

IP-begrensning for delt tilgangssignatur for lagring (SAS)

Notat

Før du aktiverer en av disse SAS-funksjonene, må kundene først gi tilgang til https://*.api.powerplatformusercontent.com-domenet ellers vil ikke de fleste SAS-funksjonene ikke fungere.

Dette funksjonssettet er leierspesifikk funksjonalitet som begrenser SAS-tokener (Storage Shared Access Signature) og kontrolleres via en meny i administrasjonssenter for Power Platform. Denne innstillingen begrenser hvem, basert på IP (IPv4 og IPv6), som kan bruke SAS-tokener for bedrifter.

Disse innstillingene finner du i innstillingene Personvern + Sikkerhet for et miljø i administrasjonssenteret. Du må aktivere alternativet Aktiver IP-adressebasert SAS-regel (Storage Shared Access Signature).

Administratorer kan velge ett av disse fire alternativene for denne innstillingen:

| Alternativ | Innstilling | Description |

|---|---|---|

| 1 | Bare IP-binding | Dette begrenser SAS-nøkler til anmoderens IP. |

| 2 | Bare IP-brannmur | Dette begrenser bruk av SAS-nøkler til bare å fungere innenfor et administratorangitt område. |

| 3 | IP-binding og brannmur | Dette begrenser bruk av SAS-nøkler til å fungere innenfor et administratorangitt område og bare anmoderens IP. |

| 4 | IP-binding eller brannmur | Tillater at SAS-nøkler brukes innenfor det angitte området. Hvis forespørselen kommer fra utenfor området, brukes IP-binding. |

Notat

Administratorer som vil tillate IP-brannmur (alternativ 2, 3 og 4 oppført i tabellen ovenfor), må angi både IPv4- og IPv6-områdene i nettverkene for å sikre skikkelig dekning av brukerne.

Advarsel!

Alternativ 1 og 3 bruker IP-binding, som ikke fungerer riktig hvis kunder har IP-utvalg, omvendt proxy eller NAT-aktiverte (Network Address Translation) gatewayer som brukes i nettverkene. Dette fører til at en brukers IP-adresse endres for ofte til at en anmoder pålitelig kan ha samme IP mellom lese-/skriveoperasjonene til SAS.

Alternativ 2 og 4 fungerer etter hensikten.

Produkter som håndhever IP-binding når de er aktivert:

- Dataverse

- Power Automate

- Egendefinerte koblinger

- Power Apps

Innvirkning på brukeropplevelsen

Når en bruker, som ikke oppfyller IP-adressebegrensningene for et miljø, åpner en app: Brukere får en feilmelding som siterer et generelt IP-problem.

Når en bruker som ikke oppfyller IP-adressebegrensningene, åpner en app: Følgende hendelser inntreffer:

- Brukere kan få et banner som raskt forsvinner, og som gir brukere beskjed om at en IP-innstilling er angitt, og at de må kontakte administratoren for mer informasjon eller oppdatere sider som mister tilkoblingen.

- Mer viktig er det at på grunn av IP-valideringen som denne sikkerhetsinnstillingen bruker, kan noe funksjonalitet gå tregere enn hvis den ble slått av.

Oppdater innstillinger programmatisk

Administratorer kan bruke automatisering til å angi og oppdatere innstillingen IP-binding kontra brannmur, IP-området i tillatelseslisten og veksleknappen Logging. Finn ut mer i Opplæring: Opprett, oppdater og vis innstillinger for miljøadministrasjon.

Logging av SAS-samtaler

Med denne innstillingen kan alle SAS-oppkall i Power Platform bli logget i Purview. Denne loggingen viser de relevante metadataene for alle opprettings- og brukshendelser og kan aktiveres uavhengig av SAS-IP-begrensningene ovenfor. Power Platform-tjenester innføres for øyeblikket i SAS-samtaler i 2024.

| Feltnavn | Feltbeskrivelse |

|---|---|

| response.status_message | Informerer om hendelsen var vellykket eller ikke: SASSuccess eller SASAuthorizationError. |

| response.status_code | Informerer om hendelsen var vellykket eller ikke: 200, 401 eller 500. |

| ip_binding_mode | IP-bindingsmodus angitt av en leieradministrator, hvis aktivert. Gjelder bare SAS-opprettelseshendelser. |

| admin_provided_ip_ranges | IP-områder angitt av en leieradministrator, hvis aktuelt. Gjelder bare SAS-opprettelseshendelser. |

| computed_ip_filters | Det siste settet IP-filtre som er bundet til SAS-URI-er basert på IP-bindingsmodus og områdene som er angitt av en leieradministrator. Gjelder både SAS-opprettings- og -brukshendelser. |

| analytics.resource.sas.uri | Dataene det ble forsøkt å få tilgang til eller opprette. |

| enduser.ip_address | Den offentlig IP-adressen til den som ringer. |

| analytics.resource.sas.operation_id | Den unike identifikatoren fra opprettingshendelsen. Hvis du søker etter dette, vises all bruks- og opprettingshendelse som er relatert til SAS-oppkall fra opprettingshendelsen. Tildelt til svarhodet x-ms-sas-operation-id. |

| request.service_request_id | Unik identifikator fra forespørselen eller svaret og kan brukes til å slå opp en enkeltoppføring. Tildelt til svarhodet x-ms-service-request-id. |

| versjon | Versjon av dette loggskjemaet. |

| type | Generelt svar. |

| analytics.activity.name | Aktivitetstypen denne hendelsen var: oppretting eller bruk. |

| analytics.activity.id | Unik ID for oppføringen i Purview. |

| analytics.resource.organization.id | Organisasjons-ID |

| analytics.resource.environment.id | Miljø-ID |

| analytics.resource.tenant.id | Leier-ID |

| enduser.id | GUID-en fra Microsoft Entra ID-en til oppretteren fra opprettingshendelsen. |

| enduser.principal_name | UPN/E-postadressen til oppretteren. For brukshendelser er dette et generelt svar: system@powerplatform. |

| enduser.role | Generelt svar: Vanlig for opprettingshendelser og System for brukshendelser. |

Aktiver logging av sporing av endringer i Purview

For at loggene skal vises i Purview-forekomsten, må du først velge dette for hvert miljø du vil ha logger for. Denne innstillingen kan oppdateres i Power Platform-administrasjonssenteret av en leieradministrator.

- Logg på administrasjonssenteret for Power Platform med leieradministratorlegitimasjon.

- Velg Behandle i navigasjonsruten.

- I Administrer-ruten, velg Miljøer.

- Velg miljøet du vil aktivere administratorlogging for.

- Velg Innstillinger på kommandolinjen.

- Velg Produkt>Personvern + Sikkerhet.

- Under Sikkerhetsinnstillinger for delt tilgangssignatur (SAS) for lagring (forhåndsversjon) aktiverer du funksjonen Aktiver SAS-logging i Purview.

Søk i revisjonslogger

Leieradministratorer kan bruke Purview til å vise revisjonslogger som sendes ut for SAS-operasjoner, og kan selvdiagnostisere feil som kan returneres i IP-valideringsproblemer. Purview-logger er den mest pålitelige løsningen.

Bruk trinnene nedenfor til å diagnostisere problemer eller få en bedre forståelse av SAS-bruksmønstre i leieren.

Kontroller at overvåkingslogging er aktivert for miljøet. Se Aktiver logging av sporing av endringer i Purview.

Gå til Microsoft Purview-samsvarsportalen, og logg på med leieradministratorlegitimasjon.

Velg Spor endringer i venstre navigasjonsrute. Hvis dette alternativet ikke er tilgjengelig for deg, betyr det at den påloggede brukeren ikke har administratortilgang til å forespørre revisjonslogger.

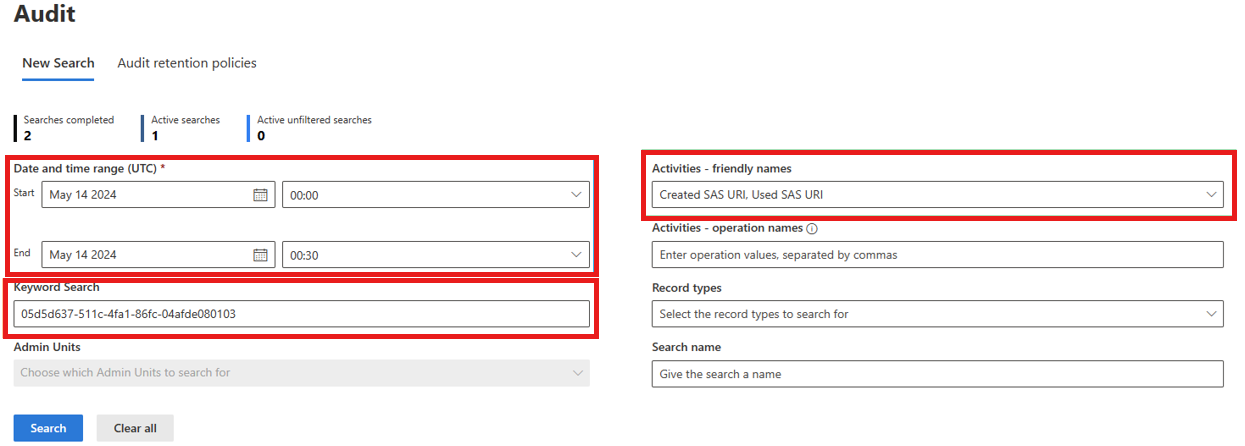

Velg dato- og klokkeslettintervall i UTC for søke etter logger. For eksempel, når en 403 Forbudt-feil med en unauthorized_caller-feilkode ble returnert.

Fra rullegardinlisten Aktiviteter – egendefinerte navn, søk etter Power Platform-lagringsoperasjoner, og velg Opprettet SAS URI og Brukt SAS URI.

Angi et nøkkelord i Nøkkelordsøk. Se på Kom i gang med søk i Purview-dokumentasjonen for å lære mer om dette feltet. Du kan bruke en verdi fra et hvilket som helst av feltene beskrevet i tabellen ovenfor, avhengig av scenario, men nedenfor er feltene vi anbefaler at du søker i (i prioritert rekkefølge):

- Verdien av x-ms-service-request-id-svarhodet. Dette filtrerer resultatene til én SAS URI-opprettingshendelse eller én SAS URI-brukshendelse, avhengig av hvilken forespørselstype hodet er fra. Dette er nyttig når du undersøker en 403 Forbudt-feil som returneres til brukeren. Den kan også brukes til å ta hente powerplatform.analytics.resource.sas.operation_id-verdien.

- Verdien av x-ms-sas-operation-id-svarhodet. Dette filtrerer resultatene til én SAS URI-opprettingshendelse og en eller flere brukshendelser for den SAS-URI-en, avhengig av hvor mange ganger den hadde tilgang. Det tilordnes til feltet powerplatform.analytics.resource.sas.operation_id.

- Hel eller delvis SAS-URI, minus signaturen. Dette kan returnere mange SAS URI-kreasjoner og mange SAS URI-brukshendelser, fordi det er mulig for samme URI å bli forespurt for generering så mange ganger som nødvendig.

- IP-adresse for oppringer. Returnerer alle opprettelses- og brukshendelser for den IP-adressen.

- Miljø-ID. Dette kan returnere et stort sett med data som kan spenne over mange forskjellige tilbud i Power Platform, så unngå om mulig eller vurder å begrense søkevinduet.

Advarsel!

Vi anbefaler ikke å søke etter brukerhovednavn eller objekt-ID, fordi disse bare overføres til opprettingshendelser, ikke brukshendelser.

Velg Søk, og vent til resultatene vises.

Advarsel!

Inntak av logger inn i Purview kan bli forsinket i opptil en time eller mer, så husk det når du søker etter nylige hendelser.

Feilsøking av feilen 403 Forbidden/unauthorized_caller

Du kan bruke opprettings- og brukslogger til å finne ut hvorfor et kall fører til en 403 Forbidden-feil med en unauthorized_caller-feilkode.

- Finn logger i Purview som beskrevet i forrige avsnitt. Vurder å bruke enten x-ms-service-request-id eller x-ms-sas-operation-id fra svarhodene som søkeord.

- Åpne brukshendelsen Brukt SAS URI,, og se etter feltet powerplatform.analytics.resource.sas.computed_ip_filters under PropertyCollection. Dette IP-området er det SAS-kallet bruker til å avgjøre om forespørselen er autorisert til å fortsette eller ikke.

- Sammenlign denne verdien med feltet IP-adresse i loggen, som skal være tilstrekkelig til å finne ut hvorfor forespørselen mislyktes.

- Hvis du tror at verdien av powerplatform.analytics.resource.sas.computed_ip_filters er feil, fortsetter du med de neste trinnene.

- Åpne opprettelseshendelsen, Opprettet SAS URI, ved å søke ved hjelp av verdien for x-ms-sas-operation-id-svarhodet (eller verdien for feltet powerplatform.analytics.resource.sas.operation_id fra opprettelsesloggen).

- Hent verdien for feltet powerplatform.analytics.resource.sas.ip_binding_mode. Hvis den mangler eller er tom, betyr det at IP-binding ikke var slått på for det miljøet på tidspunktet for den bestemte forespørselen.

- Hent verdien for powerplatform.analytics.resource.sas.admin_provided_ip_ranges. Hvis den mangler eller er tom, betyr det at IP-brannmurområder ikke ble angitt for det miljøet på tidspunktet for den bestemte forespørselen.

- Hent verdien av powerplatform.analytics.resource.sas.computed_ip_filters, som skal være identisk med brukshendelsen, og som er avledet basert på IP-bindingsmodusen og IP-brannmurområdene fra administratoren. Se avledningslogikken i Datalagring og -styring i Power Platform.

Denne informasjonen hjelper leieradministratorer å rette eventuell feilkonfigurasjon i miljøets IP-bindingsinnstillinger.

Advarsel!

Det kan ta minst 30 minutter før endringer i miljøinnstillinger for SAS IP-binding trer i kraft. Det kan ta lengre tid hvis partnerteam har sin egen hurtigbuffer.

Relaterte artikler

Sikkerhetsoversikt

Autentisering til Power Platform-tjenester

Koble og autentisere til datakilder

Vanlige spørsmål om Power Platform-sikkerhet