Een on-premises toepassing toevoegen voor externe toegang via toepassingsproxy in Microsoft Entra-id

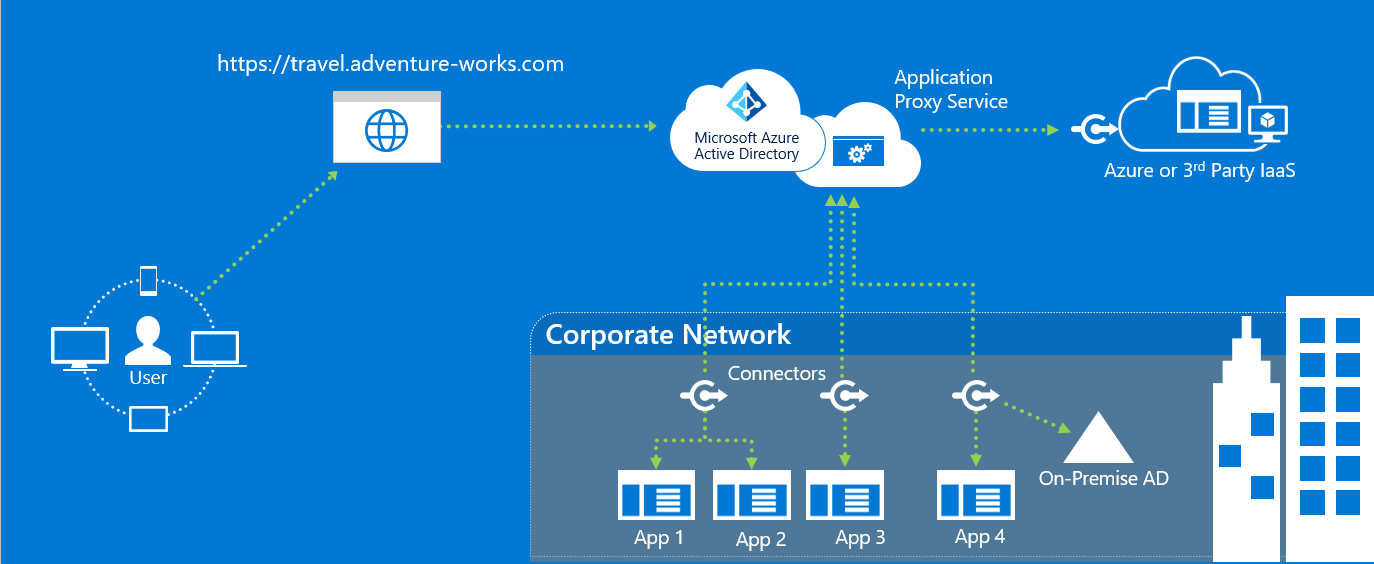

Microsoft Entra ID heeft een toepassingsproxyservice waarmee gebruikers toegang kunnen krijgen tot on-premises toepassingen door zich aan te melden met hun Microsoft Entra-account. Zie Wat is toepassingsproxy? voor meer informatie over de toepassingsproxy. In deze zelfstudie wordt uw omgeving voorbereid voor gebruik met toepassingsproxy. Zodra uw omgeving gereed is, gebruikt u het Microsoft Entra-beheercentrum om een on-premises toepassing aan uw tenant toe te voegen.

In deze zelfstudie hebt u:

- Installeer en controleer de connector op uw Windows-server en registreert deze bij de toepassingsproxy.

- Voeg een on-premises toepassing toe aan uw Microsoft Entra-tenant.

- Controleer of een testgebruiker zich kan aanmelden bij de toepassing met behulp van een Microsoft Entra-account.

Vereisten

Als u een on-premises toepassing wilt toevoegen aan Microsoft Entra ID, hebt u het volgende nodig:

- Een Microsoft Entra ID P1- of P2-abonnement.

- Een Administrator-account voor de toepassing.

- Een gesynchroniseerde set gebruikersidentiteiten met een on-premises directory. Of maak ze rechtstreeks in uw Microsoft Entra-tenants. Met identiteitssynchronisatie kan Microsoft Entra ID gebruikers vooraf verifiëren voordat ze toegang krijgen tot gepubliceerde toepassingen van de toepassingsproxy. Synchronisatie biedt ook de benodigde gebruikers-id-gegevens om eenmalige aanmelding (SSO) uit te voeren.

- Een goed begrip van toepassingsbeheer in Microsoft Entra, zie Bedrijfstoepassingen weergeven in Microsoft Entra.

- Een begrip van eenmalige aanmelding (SSO), zie Understand-eenmalige aanmelding.

De Microsoft Entra-privénetwerkconnector installeren en verifiëren

Toepassingsproxy maakt gebruik van dezelfde connector als Microsoft Entra-privétoegang. De connector wordt microsoft Entra private network connector genoemd. Zie Connectors configureren voor meer informatie over het installeren en verifiëren van een connector.

Algemene opmerkingen

Openbare DNS-records voor proxy-eindpunten van Microsoft Entra-toepassingen zijn gekoppelde CNAME-records die verwijzen naar een A-record. Het instellen van de records op deze manier zorgt voor fouttolerantie en flexibiliteit. De Microsoft Entra private network connector heeft altijd toegang tot hostnamen met de domeinachtervoegsels *.msappproxy.net of *.servicebus.windows.net. Tijdens de naamomzetting kunnen de CNAME-records echter DNS-records met verschillende hostnamen en achtervoegsels bevatten. Vanwege het verschil moet u ervoor zorgen dat het apparaat (afhankelijk van uw installatie - connectorserver, firewall, uitgaande proxy) alle records in de keten kan omzetten en verbinding met de opgeloste IP-adressen toestaat. Omdat de DNS-records in de keten van tijd tot tijd kunnen worden gewijzigd, kunnen we u geen LIJST MET DNS-records verstrekken.

Als u connectors in verschillende regio's installeert, moet u het verkeer optimaliseren door bij elke connectorgroep de dichtstbijzijnde cloudserviceregio voor de toepassingsproxy te selecteren. Zie Verkeersstroom optimaliseren met Microsoft Entra-toepassingsproxy voor meer informatie.

Als uw organisatie proxyservers gebruikt om verbinding te maken met internet, moet u deze configureren voor de toepassingsproxy. Zie Werken met bestaande on-premises proxyservers voor meer informatie.

Een on-premises app toevoegen aan Microsoft Entra-id

On-premises toepassingen toevoegen aan Microsoft Entra ID.

Meld u aan bij het Microsoft Entra-beheercentrum als ten minste een toepassings-Beheer istrator.

Blader naar Bedrijfstoepassingen voor identiteitstoepassingen>>.

Selecteer Nieuwe toepassing.

Selecteer Een knop Een on-premises toepassing toevoegen, die ongeveer halverwege de pagina in de sectie On-premises toepassingen wordt weergegeven. U kunt ook Uw eigen toepassing maken bovenaan de pagina selecteren en vervolgens toepassingsproxy configureren voor beveiligde externe toegang tot een on-premises toepassing.

Geef in de sectie Uw eigen on-premises toepassing toevoegen de volgende informatie over uw toepassing op:

Veld Beschrijving Naam De naam van de toepassing die wordt weergegeven op Mijn apps en in het Microsoft Entra-beheercentrum. Onderhoudsmodus Selecteer of u de onderhoudsmodus wilt inschakelen en de toegang voor alle gebruikers naar de toepassing tijdelijk wilt uitschakelen. Interne URL Dit is de URL voor toegang tot de toepassing vanuit uw particuliere netwerk. U kunt voor het publiceren een specifiek pad opgeven op de back-endserver, terwijl de rest van de server ongepubliceerd blijft. Op deze manier kunt u verschillende sites op dezelfde server als verschillende apps publiceren en elk daarvan een eigen naam en toegangsregels geven.

Als u een pad publiceert, moet u ervoor zorgen dat dit alle benodigde installatiekopieën, scripts en opmaakmodellen voor uw toepassing bevat. Als uw app zich bijvoorbeeld bevindt ophttps://yourapp/appen gebruikmaakt van installatiekopieën ophttps://yourapp/media, moet uhttps://yourapp/publiceren als het pad. Deze interne URL hoeft niet de bestemmingspagina te zijn die uw gebruikers te zien krijgen. Zie Een aangepaste startpagina voor gepubliceerde apps instellen voor meer informatie.Externe URL Het adres voor gebruikers om toegang te krijgen tot de app van buiten uw netwerk. Als u het standaarddomein van de toepassingsproxy niet wilt gebruiken, leest u meer over aangepaste domeinen in de Microsoft Entra-toepassingsproxy. Verificatie vooraf Hoe de toepassingsproxy gebruikers verifieert voordat ze toegang krijgen tot uw toepassing.

Microsoft Entra-id - Toepassingsproxy leidt gebruikers om zich aan te melden met Microsoft Entra-id, waarmee hun machtigingen voor de directory en toepassing worden geverifieerd. We raden u aan deze optie als standaardoptie te gebruiken, zodat u kunt profiteren van beveiligingsfuncties van Microsoft Entra, zoals voorwaardelijke toegang en meervoudige verificatie. Microsoft Entra-id is vereist voor het bewaken van de toepassing met Microsoft Defender voor Cloud Apps.

Passthrough : gebruikers hoeven zich niet te verifiëren bij Microsoft Entra ID om toegang te krijgen tot de toepassing. U kunt nog steeds verificatievereisten op de back-end instellen.Connectorgroep Connectors verwerken de externe toegang tot uw toepassing en met connectorgroepen kunt u connectors en toepassingen indelen per regio, netwerk of doel. Als u nog geen connectorgroepen hebt gemaakt, wordt uw toepassing toegewezen als Standaard.

Als uw toepassing gebruikmaakt van WebSockets om verbinding te maken, moeten alle connectors in de groep versie 1.5.612.0 of hoger hebben.Configureer zo nodigaanvullende instellingen. Voor de meeste toepassingen moet u voor deze instellingen de standaardwaarden behouden.

Veld Beschrijving Toepassingstime-out voor de back-end Stel deze waarde alleen in op Lang als uw toepassing traag is met verifiëren en verbinding maken. De toepassingstime-out voor de back-end is standaard 85 seconden. Als de back-endtime-out te lang is ingesteld, wordt deze verhoogd tot 180 seconden. Alleen-HTTP-cookies gebruiken Selecteer ervoor dat cookies voor toepassingsproxy de HTTPOnly-vlag in de HTTP-antwoordheader bevatten. Als u Extern bureaublad-services gebruikt, houdt u de optie uitgeschakeld. Permanente cookies gebruiken Houd de optie uitgeschakeld. Gebruik deze instelling alleen voor toepassingen die cookies niet kunnen delen tussen processen. Zie Cookie-instellingen voor toegang tot on-premises toepassingen in Microsoft Entra ID voor meer informatie over cookie-instellingen. URL's in headers vertalen Houd de optie geselecteerd, tenzij voor uw toepassing de oorspronkelijke hostheader in de verificatieaanvraag is vereist. URL's vertalen in de hoofdtekst van de toepassing Houd de optie uitgeschakeld, tenzij HTML-koppelingen zijn vastgelegd in andere on-premises toepassingen en geen aangepaste domeinen gebruiken. Zie Vertaling koppelen met toepassingsproxy voor meer informatie.

Selecteer of u van plan bent om deze toepassing te bewaken met Microsoft Defender voor Cloud Apps. Zie Bewaking van realtime toegang tot toepassingen configureren met Microsoft Defender voor Cloud Apps en Microsoft Entra-id voor meer informatie.Back-end TLS/SSL-certificaat valideren Selecteer deze optie om validatie van TLS/SSL-certificaten voor de back-end in te schakelen voor de toepassing. Selecteer Toevoegen.

De toepassing testen

U kunt nu testen of de toepassing correct is toegevoegd. In de volgende stappen voegt u een gebruikersaccount toe aan de toepassing en probeert u zich aan te melden.

Een gebruiker toevoegen voor het testen

Controleer voordat u een gebruiker aan de toepassing toevoegt of het gebruikersaccount al machtigingen heeft voor toegang tot de toepassing vanuit het bedrijfsnetwerk.

Een testgebruiker toevoegen:

- Selecteer Ondernemingstoepassingen en selecteer vervolgens de toepassing die u wilt testen.

- Selecteer Aan de slag en selecteer vervolgens Een gebruiker toewijzen voor de test.

- Selecteer onder Gebruikers en groepen de optie Gebruiker toevoegen.

- Selecteer onder Toewijzing toevoegen de optie Gebruikers en groepen. De sectie Gebruikers en groepen wordt nu weergegeven.

- Kies het account dat u wilt toevoegen.

- Kies Selecteren en selecteer vervolgens Toewijzen.

De aanmelding testen

Verificatie testen voor de toepassing:

- Selecteer de toepassingsproxy in de toepassing die u wilt testen.

- Selecteer Toepassing testen bovenaan de pagina om een test op de toepassing uit te voeren en om op eventuele configuratieproblemen te controleren.

- Zorg ervoor dat u eerst de toepassing opent om de aanmelding voor de toepassing te testen en vervolgens het diagnostische rapport downloadt om de hulp te bekijken voor het oplossen van eventuele gedetecteerde problemen.

Zie Problemen met de toepassingsproxy en foutberichten oplossen voor probleemoplossing.

Resources opschonen

Vergeet niet om een van de resources die u in deze zelfstudie hebt gemaakt, te verwijderen wanneer u klaar bent.

Probleemoplossing

Meer informatie over veelvoorkomende problemen en hoe u deze kunt oplossen.

De toepassing maken/de URL's instellen

Bekijk de foutdetails voor informatie en suggesties voor het oplossen van de toepassing. Voor de meeste foutberichten is er een voorgestelde fix. U kunt veelvoorkomende fouten voorkomen door het volgende te verifiëren:

- U bent een beheerder met toestemming om een toepassingsproxytoepassing te maken

- De interne URL is uniek

- De externe URL is uniek

- De URL's beginnen met http of https en eindigen met een '/'

- De URL moet een domeinnaam zijn, geen IP-adres

Het foutbericht wordt weergegeven in de rechterbovenhoek wanneer u de toepassing maakt. U kunt ook het meldingspictogram selecteren om de foutberichten weer te geven.

Certificaten uploaden voor aangepaste domeinen

Met aangepaste domeinen kunt u het domein van uw externe URL's opgeven. Als u aangepaste domeinen wilt gebruiken, moet u het certificaat voor dat domein uploaden. Zie Werken met aangepaste domeinen in de Microsoft Entra-toepassingsproxy voor meer informatie over het gebruik van aangepaste domeinen en certificaten.

Als u problemen ondervindt bij het uploaden van uw certificaat, zoekt u naar de foutberichten in de portal voor meer informatie over het probleem met het certificaat. Veelvoorkomende certificaatproblemen zijn:

- Verlopen certificaat

- Certificaat is zelfondertekend

- Certificaat ontbreekt de persoonlijke sleutel

Het foutbericht wordt weergegeven in de rechterbovenhoek terwijl u het certificaat probeert te uploaden. U kunt ook het meldingspictogram selecteren om de foutberichten weer te geven.