Gebruik Microsoft Entra ID-governance om externe gebruikers te controleren en te verwijderen die geen toegang meer hebben tot resources

In dit artikel worden functies en methoden beschreven waarmee u externe identiteiten kunt identificeren en selecteren, zodat u ze kunt bekijken en verwijderen uit Microsoft Entra-id als ze niet meer nodig zijn. De cloud maakt het eenvoudiger dan ooit om samen te werken met interne of externe gebruikers. Organisaties die Office 365 omarmen, beginnen de verspreiding van externe identiteiten (inclusief gasten) te zien, omdat gebruikers samenwerken aan gegevens, documenten of digitale werkruimten zoals Teams. Organisaties moeten een balans vinden, samenwerking mogelijk maken en voldoen aan beveiligings- en governancevereisten. Een deel van deze inspanningen moet bestaan uit het evalueren en opschonen van externe gebruikers, die zijn uitgenodigd voor samenwerking in uw tenant, die afkomstig zijn van partnerorganisaties en die ze verwijderen uit uw Microsoft Entra-id wanneer ze niet meer nodig zijn.

Notitie

Een geldige Microsoft Entra ID P2 of Microsoft Entra ID-governance, betaalde Enterprise Mobility + Security E5-licentie of proeflicentie is vereist voor het gebruik van Microsoft Entra-toegangsbeoordelingen. Zie Microsoft Entra-edities voor meer informatie.

Waarom gebruikers van externe organisaties in uw tenant bekijken?

In de meeste organisaties starten eindgebruikers het proces van het uitnodigen van zakenpartners en leveranciers voor samenwerking. De noodzaak om samen te werken stimuleert organisaties om resource-eigenaren en eindgebruikers te voorzien van een manier om externe gebruikers regelmatig te evalueren en te bevestigen. Vaak is het proces van onboarding van nieuwe samenwerkingspartners gepland en verantwoordelijk voor, maar met veel samenwerkingen die geen duidelijke einddatum hebben, is het niet altijd duidelijk wanneer een gebruiker geen toegang meer nodig heeft. Identiteitslevenscyclusbeheer stimuleert ondernemingen ook om Microsoft Entra ID schoon te houden en gebruikers te verwijderen die geen toegang meer nodig hebben tot de resources van de organisatie. Als u alleen de relevante identiteitsverwijzingen voor partners en leveranciers in de directory bewaart, kunt u het risico van uw werknemers verminderen, onbedoeld externe gebruikers selecteren en toegang verlenen die moeten zijn verwijderd. Dit document begeleidt u door verschillende opties die variëren van aanbevolen proactieve suggesties tot reactieve activiteiten en opschoningsactiviteiten om externe identiteiten te beheren.

Rechtenbeheer gebruiken om toegang te verlenen en in te trekken

Met rechtenbeheerfuncties kunt u de geautomatiseerde levenscyclus van externe identiteiten met toegang tot resources inschakelen. Door processen en procedures tot stand te brengen voor het beheren van de toegang via Rechtenbeheer en het publiceren van resources via toegangspakketten, wordt het bijhouden van externe gebruikerstoegang tot resources een veel gecompliceerder probleem om op te lossen. Wanneer u toegang beheert via rechtenbeheertoegangspakketten in Microsoft Entra ID, kan uw organisatie de toegang voor uw gebruikers centraal definiëren en beheren, en gebruikers van partnerorganisaties. Rechtenbeheer maakt gebruik van goedkeuringen en toewijzingen van Toegangspakketten om bij te houden waar externe gebruikers toegang hebben aangevraagd en toegewezen. Als een externe gebruiker al zijn toewijzingen kwijtraakt, kan Rechtenbeheer deze externe gebruikers automatisch uit de tenant verwijderen.

Gasten zoeken die niet zijn uitgenodigd via Rechtenbeheer

Wanneer werknemers gemachtigd zijn om samen te werken met externe gebruikers, kunnen ze een willekeurig aantal gebruikers van buiten uw organisatie uitnodigen. Het zoeken en groeperen van externe partners in dynamische groepen die zijn afgestemd op het bedrijf en het beoordelen ervan is mogelijk niet haalbaar, omdat er mogelijk te veel verschillende afzonderlijke bedrijven zijn die moeten worden beoordeeld, of dat er geen eigenaar of sponsor voor de organisatie is. Microsoft biedt een powerShell-voorbeeldscript waarmee u het gebruik van externe identiteiten in een tenant kunt analyseren. Het script inventariseert externe identiteiten en categoriseert deze. Met het script kunt u externe identiteiten identificeren en opschonen die mogelijk niet meer nodig zijn. Als onderdeel van de uitvoer van het script ondersteunt het voorbeeld van het script het automatisch maken van beveiligingsgroepen die de geïdentificeerde externe partners zonder groep bevatten, voor verdere analyse en gebruik met Microsoft Entra-toegangsbeoordelingen. Het script is beschikbaar op GitHub. Nadat het script is uitgevoerd, wordt er een HTML-uitvoerbestand gegenereerd met een overzicht van externe identiteiten die:

- Geen groepslidmaatschap meer in de tenant

- Een toewijzing hebben voor een bevoorrechte rol in de tenant

- Een toewijzing aan een toepassing in de tenant hebben

De uitvoer bevat ook de afzonderlijke domeinen voor elk van deze externe identiteiten.

Notitie

Het script waarnaar eerder werd verwezen, is een voorbeeldscript waarmee wordt gecontroleerd op groepslidmaatschap, roltoewijzingen en toepassingstoewijzingen in Microsoft Entra-id. Er kunnen andere toewijzingen zijn in toepassingen die externe gebruikers buiten Microsoft Entra ID hebben ontvangen, zoals SharePoint (directe lidmaatschapstoewijzing) of Azure RBAC of Azure DevOps.

Resources controleren die worden gebruikt door externe identiteiten

Als u externe identiteiten hebt die gebruikmaken van resources zoals Teams of andere toepassingen die nog niet onder Rechtenbeheer vallen, wilt u mogelijk ook regelmatig de toegang tot deze resources controleren. Microsoft Entra Access Reviews biedt u de mogelijkheid om de toegang van externe identiteiten te controleren door de resource-eigenaar, externe identiteiten zelf of een andere gedelegeerde persoon die u vertrouwt, te laten controleren of continue toegang vereist is. Toegangsbeoordelingen richten zich op een resource en maken een controleactiviteit die is gericht op iedereen die alleen toegang heeft tot de resource of gastgebruikers. De revisor ziet vervolgens de resulterende lijst met gebruikers die ze moeten controleren: alle gebruikers, inclusief werknemers van uw organisatie of alleen externe identiteiten.

Door een beoordelingscultuur op basis van een resource-eigenaar tot stand te brengen, kunt u de toegang tot externe identiteiten beheren. Resource-eigenaren, die verantwoordelijk zijn voor toegang, beschikbaarheid en beveiliging van de informatie waarvan ze eigenaar zijn, zijn in de meeste gevallen uw beste publiek om beslissingen te nemen over de toegang tot hun resources en zijn dichter bij de gebruikers die toegang hebben tot hen dan de centrale IT of een sponsor die veel externen beheert.

Toegangsbeoordelingen maken voor externe identiteiten

Gebruikers die geen toegang meer hebben tot resources in uw tenant, kunnen worden verwijderd als ze niet meer met uw organisatie werken. Voordat u deze externe identiteiten blokkeert en verwijdert, kunt u contact opnemen met deze externe gebruikers en ervoor zorgen dat u geen project over het hoofd hebt gezien of dat ze nog steeds toegang nodig hebben. Wanneer u een groep maakt die alle externe identiteiten bevat als leden die u hebt gevonden geen toegang hebben tot resources in uw tenant, kunt u toegangsbeoordelingen gebruiken om alle externen zelfverklaring te geven of ze nog steeds toegang nodig hebben of nog steeds toegang nodig hebben. Als onderdeel van de beoordeling kan de maker van de beoordeling in Access Reviews de reden voor goedkeuring vereisen om externe gebruikers te verplichten om een reden voor continue toegang op te geven, zodat u kunt leren waar en hoe ze nog steeds toegang nodig hebben in uw tenant. U kunt ook de instelling Aanvullende inhoud voor revisor-e-mailfunctie inschakelen, zodat gebruikers weten dat ze geen toegang meer hebben als ze niet reageren en, als ze nog steeds toegang nodig hebben, is een reden vereist. Als u wilt dat access reviews externe identiteiten uitschakelen en verwijderen , moeten ze niet reageren of een geldige reden voor continue toegang opgeven, kunt u de optie Uitschakelen en verwijderen gebruiken, zoals beschreven in de volgende sectie.

Als u een Toegangsbeoordeling voor externe identiteiten wilt maken, voert u de volgende stappen uit:

Meld u aan bij het Microsoft Entra-beheercentrum als ten minste een identity governance-Beheer istrator.

Blader naar Identiteitsgroepen>>Alle groepen.

Zoek naar de groep die leden bevat die externe identiteiten zijn die geen toegang hebben tot resources in uw tenant en noteer deze groep. Als u het maken van een groep wilt automatiseren met leden die aan deze criteria voldoen, raadpleegt u: Informatie verzamelen over externe identiteitsgroei.

Blader naar toegangsbeoordelingen voor identiteitsbeheer>.

Selecteer + Nieuwe toegangsbeoordeling.

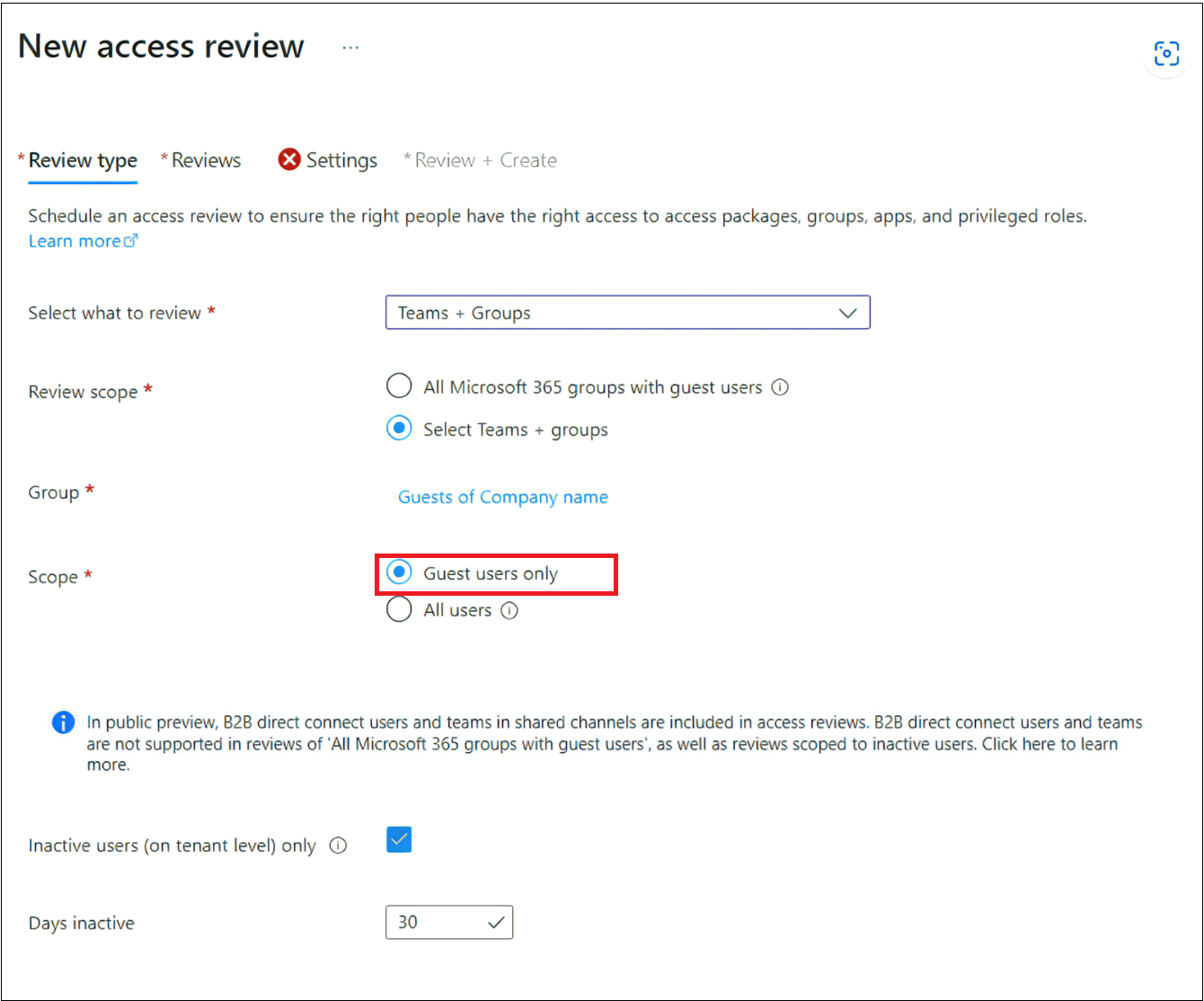

Selecteer Teams + Groepen en selecteer vervolgens de groep die u eerder hebt genoteerd met de externe identiteiten om het bereik Controleren in te stellen.

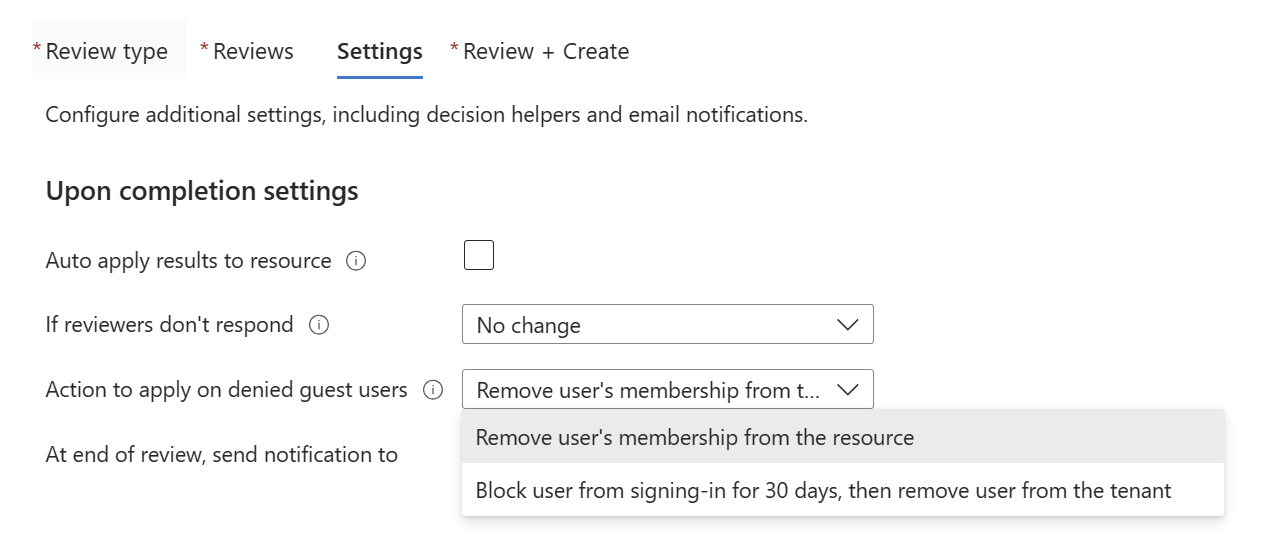

In de sectie Bij voltooiingsinstellingen kunt u Blokkeren dat gebruikers zich 30 dagen aanmelden selecteren en vervolgens de gebruiker verwijderen uit de tenant onder de actie om toe te passen op de optie Geweigerde gebruikers . Zie voor meer informatie: Externe identiteiten uitschakelen en verwijderen met Microsoft Entra-toegangsbeoordelingen.

Nadat de toegangsbeoordeling is gemaakt, moet de gastgebruiker de toegang certificeren voordat de beoordeling is voltooid. Dit wordt gedaan door de gast die de toegang in de portal Mijn toegang goedkeurt of niet goedkeurt. Zie voor een volledige stapsgewijze handleiding: Toegang tot groepen en toepassingen controleren in toegangsbeoordelingen.

Wanneer de beoordeling is voltooid, ziet u op de pagina Resultaten een overzicht van het antwoord dat door elke externe identiteit wordt gegeven. U kunt ervoor kiezen om resultaten automatisch toe te passen en toegangsbeoordelingen uit te schakelen en te verwijderen. U kunt ook de gegeven antwoorden bekijken en beslissen of u de toegang of opvolging van een gebruiker wilt verwijderen en aanvullende informatie wilt krijgen voordat u een beslissing neemt. Als sommige gebruikers nog steeds toegang hebben tot resources die u nog niet hebt gecontroleerd, kunt u de beoordeling gebruiken als onderdeel van uw detectie en uw volgende beoordelings- en attestation-cyclus verrijken.

Zie voor een gedetailleerde stapsgewijze handleiding: Een toegangsbeoordeling maken van groepen en toepassingen in Microsoft Entra ID.

Externe identiteiten uitschakelen en verwijderen met Microsoft Entra-toegangsbeoordelingen

Naast de optie voor het verwijderen van ongewenste externe identiteiten uit resources zoals groepen of toepassingen, kan microsoft Entra-toegangsbeoordelingen voorkomen dat externe identiteiten zich na 30 dagen aanmelden bij uw tenant en de externe identiteiten uit uw tenant verwijderen. Zodra u Blokkeren selecteert dat de gebruiker zich 30 dagen aanmeldt en vervolgens de gebruiker uit de tenant verwijdert, blijft de beoordeling 30 dagen in de status 'toepassen'. Tijdens deze periode zijn instellingen, resultaten, revisoren of auditlogboeken onder de huidige beoordeling niet zichtbaar of configureerbaar.

Met deze instelling kunt u externe identiteiten identificeren, blokkeren en verwijderen uit uw Microsoft Entra-tenant. Externe identiteiten die door de revisor worden gecontroleerd en geweigerd, worden geblokkeerd en verwijderd, ongeacht de resourcetoegang of het groepslidmaatschap dat ze hebben. Deze instelling wordt het beste gebruikt als laatste stap nadat u hebt gecontroleerd dat externe gebruikers geen toegang meer hebben tot resources en veilig kunnen worden verwijderd uit uw tenant of als u ervoor wilt zorgen dat ze worden verwijderd, ongeacht hun permanente toegang. De functie Uitschakelen en verwijderen blokkeert eerst de externe gebruiker, waardoor de mogelijkheid om zich aan te melden bij uw tenant en toegang tot resources wegneemt. Resourcetoegang wordt in deze fase niet ingetrokken en als u de externe gebruiker opnieuw wilt maken, kan de mogelijkheid om zich aan te melden opnieuw worden geconfigureerd. Na geen verdere actie wordt een geblokkeerde externe identiteit na 30 dagen uit de map verwijderd, het account en de toegang ervan verwijderd.