Op apps gebaseerd beleid voor voorwaardelijke toegang gebruiken met Intune

Microsoft Intune app-beveiligingsbeleid werkt met Microsoft Entra voorwaardelijke toegang om uw organisatiegegevens te beschermen op apparaten die uw werknemers gebruiken. Dit beleid werkt op apparaten die worden ingeschreven bij Intune en op apparaten die eigendom zijn van werknemers die niet worden ingeschreven. Gecombineerd worden ze verwezen naar voorwaardelijke toegang op basis van apps.

App-beveiliging beleidsregels zijn regels die ervoor zorgen dat de gegevens van een organisatie veilig blijven of die zijn opgenomen in een beheerde app:

- Een app-beveiligingsbeleid kan een regel zijn die wordt afgedwongen wanneer een gebruiker toegang probeert te krijgen tot uw organisatiegegevens of deze te verplaatsen, of een reeks acties die zijn verboden of bewaakt wanneer een gebruiker in een beheerde app werkt.

- Een beheerde app is een app waarop app-beveiligingsbeleid is toegepast en die kan worden beheerd door Intune.

- U kunt ook de ingebouwde e-mail-apps op iOS/iPadOS en Android blokkeren wanneer u alleen de Microsoft Outlook-app toegang geeft tot Exchange Online. Daarnaast kunt u de toegang tot SharePoint Online blokkeren voor apps waarvoor geen Intune-app-beveiligingsbeleid is toegepast.

Op apps gebaseerde voorwaardelijke toegang met client-app-beheer voegt een beveiligingslaag toe die ervoor zorgt dat alleen client-apps die intune-app-beveiligingsbeleid ondersteunen, toegang hebben tot Exchange Online en andere Microsoft 365-services.

Tip

Naast op apps gebaseerd beleid voor voorwaardelijke toegang kunt u voorwaardelijke toegang op basis van apparaten gebruiken met Intune.

Vereisten

Voordat u een op apps gebaseerd beleid voor voorwaardelijke toegang maakt, hebt u het volgende nodig:

- Enterprise Mobility + Security (EMS) of een Microsoft Entra ID P1- of P2-abonnement

- Gebruikers moeten een licentie hebben voor EMS of Microsoft Entra-id

Zie Prijzen voor Enterprise Mobility of Microsoft Entra voor meer informatie.

Ondersteunde apps

Een lijst met apps die voorwaardelijke toegang op basis van apps ondersteunen, vindt u in Voorwaardelijke toegang: Voorwaarden in de Microsoft Entra-documentatie.

Op apps gebaseerde voorwaardelijke toegang ondersteunt ook LOB-apps (Line-Of-Business), maar deze apps moeten moderne verificatie van Microsoft 365 gebruiken.

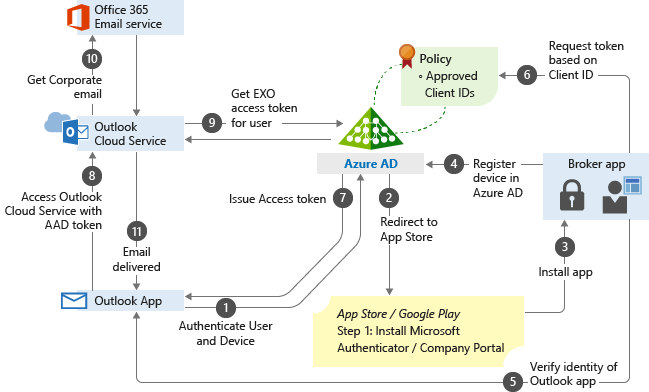

Hoe voorwaardelijke toegang op basis van apps werkt

In dit voorbeeld heeft de beheerder app-beveiligingsbeleid toegepast op de Outlook-app, gevolgd door een regel voor voorwaardelijke toegang waarmee de Outlook-app wordt toegevoegd aan een goedgekeurde lijst met apps die kunnen worden gebruikt bij het openen van zakelijke e-mail.

Opmerking

Het volgende stroomdiagram kan worden gebruikt voor andere beheerde apps.

De gebruiker probeert zich te verifiëren bij Microsoft Entra id vanuit de Outlook-app.

De gebruiker wordt omgeleid naar de App Store om een broker-app te installeren wanneer hij voor het eerst probeert te verifiëren. De broker-app kan de Microsoft Authenticator voor iOS of De Microsoft-bedrijfsportal voor Android-apparaten zijn.

Als gebruikers een systeemeigen e-mail-app proberen te gebruiken, worden ze omgeleid naar de App Store om vervolgens de Outlook-app te installeren.

De broker-app wordt geïnstalleerd op het apparaat.

De broker-app start het registratieproces Microsoft Entra, waarmee een apparaatrecord in Microsoft Entra-id wordt gemaakt. Dit proces is niet hetzelfde als het MDM-inschrijvingsproces (Mobile Device Management), maar deze record is nodig om het beleid voor voorwaardelijke toegang af te dwingen op het apparaat.

De broker-app bevestigt de Microsoft Entra apparaat-id, de gebruiker en de toepassing. Deze informatie wordt doorgegeven aan de Microsoft Entra aanmeldingsservers om toegang tot de aangevraagde service te valideren.

De broker-app verzendt de app-client-id naar Microsoft Entra-id als onderdeel van het gebruikersverificatieproces om te controleren of deze in de lijst met goedgekeurde beleidsregels staat.

met Microsoft Entra-id kan de gebruiker de app verifiëren en gebruiken op basis van de lijst met goedgekeurde beleidsregels. Als de app niet in de lijst staat, weigert Microsoft Entra id de toegang tot de app.

De Outlook-app communiceert met Outlook Cloud Service om communicatie met Exchange Online te starten.

Outlook Cloud Service communiceert met Microsoft Entra id om Exchange Online servicetoegangstoken voor de gebruiker op te halen.

De Outlook-app communiceert met Exchange Online om de zakelijke e-mail van de gebruiker op te halen.

Zakelijke e-mail wordt bezorgd in het postvak van de gebruiker.

Volgende stappen

Feedback

Binnenkort: Gedurende 2024 worden GitHub Issues uitgefaseerd als het feedbackmechanisme voor inhoud. Dit wordt vervangen door een nieuw feedbacksysteem. Ga voor meer informatie naar: https://aka.ms/ContentUserFeedback.

Feedback verzenden en bekijken voor