Overzicht van app-beveiligingsbeleid

Intune-app-beveiligingsbeleid (APP) zijn regels die ervoor zorgen dat de gegevens van een organisatie veilig blijven of in een beheerde app zijn opgenomen. Met deze beleidsregels kunt u bepalen hoe gegevens worden geopend en gedeeld door apps op mobiele apparaten. Een beleid kan een regel zijn die wordt afgedwongen wanneer de gebruiker probeert 'zakelijke' gegevens te openen of te verplaatsen, of een set acties die zijn verboden of bewaakt wanneer de gebruiker zich in de app bevindt. Een beheerde app in Intune is een beveiligde app waarop intune-app-beveiligingsbeleid is toegepast en die wordt beheerd door Intune.

Er zijn verschillende voordelen van het gebruik van Intune-beleid voor app-beveiliging, waaronder het beveiligen van bedrijfsgegevens op mobiele apparaten zonder dat apparaatinschrijving is vereist en het beheren hoe gegevens worden geopend en gedeeld door apps op mobiele apparaten.

Voorbeelden van het gebruik van app-beveiligingsbeleid met Microsoft Intune zijn:

- Een pincode of vingerafdruk vereisen voor toegang tot zakelijke e-mail op een mobiel apparaat

- Voorkomen dat gebruikers bedrijfsgegevens kopiëren en plakken in persoonlijke apps

- Toegang tot bedrijfsgegevens beperken tot alleen goedgekeurde apps

Veel productiviteits-apps, zoals de Microsoft 365-apps (Office), kunnen worden beheerd met Intune MAM. Zie de officiële lijst met door Microsoft Intune beveiligde apps die beschikbaar zijn voor openbaar gebruik.

Hoe u app-gegevens kunt beveiligen

Uw werknemers gebruiken mobiele apparaten voor zowel persoonlijke als zakelijke taken. Terwijl u ervoor zorgt dat uw werknemers productief kunnen zijn, wilt u gegevensverlies, opzettelijk en onbedoeld voorkomen. U wilt ook bedrijfsgegevens beveiligen die worden geopend vanaf apparaten die niet door u worden beheerd.

U kunt intune-beveiligingsbeleid voor apps onafhankelijk van elke MDM-oplossing (Mobile Device Management) gebruiken. Deze onafhankelijkheid helpt u bij het beveiligen van de gegevens van uw bedrijf met of zonder het registreren van apparaten in een apparaatbeheeroplossing. Door beleid op app-niveau te implementeren, kunt u de toegang tot bedrijfsresources beperken en gegevens binnen het beheer van uw IT-afdeling houden.

App-beveiligingsbeleid op apparaten

App-beveiligingsbeleid kan worden geconfigureerd voor apps die worden uitgevoerd op apparaten die:

Ingeschreven bij Microsoft Intune: Deze apparaten zijn doorgaans bedrijfseigendom.

Ingeschreven bij een MDM-oplossing (Mobile Device Management) van derden: Deze apparaten zijn doorgaans bedrijfseigendom.

Opmerking

Mobile App Management-beleid mag niet worden gebruikt met beheer van mobiele apps van derden of beveiligde containeroplossingen.

Niet ingeschreven bij een oplossing voor het beheer van mobiele apparaten: Deze apparaten zijn doorgaans apparaten in werknemerseigendom die niet worden beheerd of geregistreerd bij Intune of andere MDM-oplossingen.

Belangrijk

U kunt mobile app-beheerbeleid maken voor mobiele Office-apps die verbinding maken met Microsoft 365-services. U kunt ook de toegang tot on-premises Exchange-postvakken beveiligen door intune-app-beveiligingsbeleid te maken voor Outlook voor iOS/iPadOS en Android met hybride moderne verificatie. Voordat u deze functie gebruikt, moet u voldoen aan de vereisten voor Outlook voor iOS/iPadOS en Android. App-beveiligingsbeleid wordt niet ondersteund voor andere apps die verbinding maken met on-premises Exchange- of SharePoint-services.

Voordelen van het gebruik van app-beveiligingsbeleid

De belangrijke voordelen van het gebruik van app-beveiligingsbeleid zijn de volgende:

Uw bedrijfsgegevens beveiligen op app-niveau. Omdat voor het beheer van mobiele apps geen apparaatbeheer is vereist, kunt u bedrijfsgegevens beveiligen op zowel beheerde als onbeheerde apparaten. Het beheer is gecentreerd op de gebruikersidentiteit, waardoor de vereiste voor apparaatbeheer wordt verwijderd.

De productiviteit van eindgebruikers wordt niet beïnvloed en het beleid is niet van toepassing wanneer u de app in een persoonlijke context gebruikt. Het beleid wordt alleen toegepast in een werkcontext, waardoor u bedrijfsgegevens kunt beveiligen zonder persoonlijke gegevens aan te raken.

App-beveiligingsbeleid zorgt ervoor dat de app-laagbeveiligingen aanwezig zijn. U kunt bijvoorbeeld:

- Een pincode vereisen om een app te openen in een werkcontext

- Het delen van gegevens tussen apps beheren

- Voorkomen dat bedrijfsgegevens worden opgeslagen op een persoonlijke opslaglocatie

MDM zorgt er, naast MAM, voor dat het apparaat is beveiligd. U kunt bijvoorbeeld een pincode vereisen om toegang te krijgen tot het apparaat of u kunt beheerde apps implementeren op het apparaat. U kunt ook apps implementeren op apparaten via uw MDM-oplossing, zodat u meer controle hebt over app-beheer.

Er zijn extra voordelen aan het gebruik van MDM met app-beveiligingsbeleid en bedrijven kunnen tegelijkertijd app-beveiligingsbeleid met en zonder MDM gebruiken. Denk bijvoorbeeld aan een werknemer die zowel een telefoon van het bedrijf als een eigen persoonlijke tablet gebruikt. De bedrijfstelefoon is ingeschreven bij MDM en beveiligd door app-beveiligingsbeleid, terwijl het persoonlijke apparaat alleen wordt beveiligd door app-beveiligingsbeleid.

Als u mam-beleid toepast op de gebruiker zonder de apparaatstatus in te stellen, krijgt de gebruiker het MAM-beleid op zowel het BYOD-apparaat als het door Intune beheerde apparaat. U kunt ook MAM-beleid toepassen op basis van de apparaatbeheerstatus. Zie Doelbeleid voor app-beveiliging op basis van apparaatbeheerstatus voor meer informatie. Wanneer u een app-beveiligingsbeleid maakt, selecteert u Nee naast Doel op alle app-typen. Voer vervolgens een van de volgende handelingen uit:

- Pas een minder strikt MAM-beleid toe op door Intune beheerde apparaten en pas een meer beperkend MAM-beleid toe op apparaten die niet zijn ingeschreven bij MDM.

- Pas mam-beleid alleen toe op niet-ingeschreven apparaten.

Ondersteunde platforms voor app-beveiligingsbeleid

Intune biedt een reeks mogelijkheden om u te helpen de apps te krijgen die u nodig hebt op de apparaten waarop u ze wilt uitvoeren. Zie App-beheermogelijkheden per platform voor meer informatie.

Ondersteuning van het intune-app-beveiligingsbeleid voor android- en iPADOS-apparaten is afgestemd op ondersteuning van het Platform voor mobiele toepassingen van Office. Zie de sectie Mobiele apps van Systeemvereisten voor Office voor meer informatie.

Preview: daarnaast kunt u beveiligingsbeleid voor apps maken voor Windows-apparaten. Zie App-beveiligingservaring voor Windows-apparaten voor meer informatie.

Belangrijk

De Intune-bedrijfsportal is vereist op het apparaat om app-beveiligingsbeleid op Android te ontvangen.

Gegevensbeveiligingsframework voor app-beveiligingsbeleid

Met de beschikbare opties in app-beveiligingsbeleid (APP) kunnen organisaties de beveiliging aanpassen aan hun specifieke behoeften. Voor sommigen is het mogelijk niet duidelijk welke beleidsinstellingen vereist zijn om een volledig scenario te implementeren. Om organisaties te helpen prioriteit te geven aan beveiliging van mobiele clienteindpunten, heeft Microsoft taxonomie geïntroduceerd voor het app-gegevensbeveiligingsframework voor het beheer van mobiele apps voor iOS en Android.

Het APP-gegevensbeveiligingsframework is ingedeeld in drie verschillende configuratieniveaus, waarbij elk niveau afbouwt op het vorige niveau:

- Enterprise Basic Data Protection (Niveau 1) zorgt ervoor dat apps worden beveiligd met een pincode en versleuteld en selectief wissen worden uitgevoerd. Voor Android-apparaten valideert dit niveau de attestation van Android-apparaten. Dit is een configuratie op instapniveau die vergelijkbaar beheer van gegevensbeveiliging biedt in Exchange Online postvakbeleid en de IT- en gebruikerspopulatie introduceert in APP.

- Verbeterde enterprise-gegevensbeveiliging (niveau 2) introduceert mechanismen voor het voorkomen van lekken van APP-gegevens en minimale vereisten voor het besturingssysteem. Dit is de configuratie die van toepassing is op de meeste mobiele gebruikers die toegang hebben tot werk- of schoolgegevens.

- Enterprise High Data Protection (Level 3) introduceert geavanceerde mechanismen voor gegevensbeveiliging, verbeterde pincodeconfiguratie en APP Mobile Threat Defense. Deze configuratie is wenselijk voor gebruikers die toegang hebben tot gegevens met een hoog risico.

Als u de specifieke aanbevelingen wilt zien voor elk configuratieniveau en de minimale apps die moeten worden beveiligd, raadpleegt u Het framework voor gegevensbescherming met behulp van app-beveiligingsbeleid.

Hoe app-beveiligingsbeleid app-gegevens beveiligt

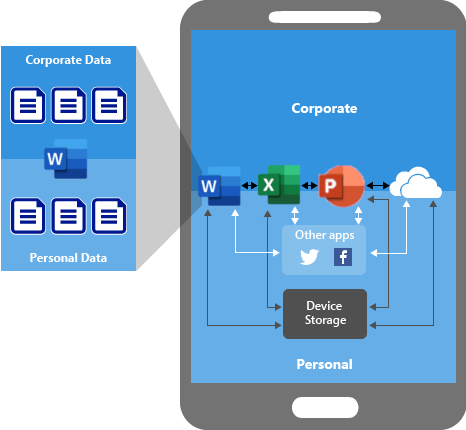

Apps zonder app-beveiligingsbeleid

Wanneer apps zonder beperkingen worden gebruikt, kunnen bedrijfs- en persoonlijke gegevens met elkaar worden vermengd. Bedrijfsgegevens kunnen terechtkomen op locaties zoals persoonlijke opslag of worden overgedragen naar apps buiten uw bevoegdheidsbereik, wat kan leiden tot gegevensverlies. De pijlen in het volgende diagram geven onbeperkte gegevensverplaatsing weer tussen zakelijke en persoonlijke apps en naar opslaglocaties.

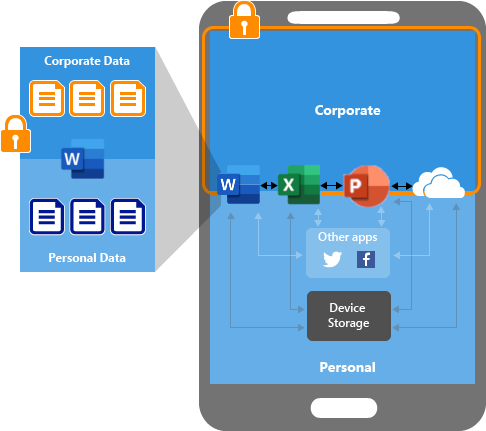

Gegevensbescherming met app-beveiligingsbeleid (APP)

U kunt app-beveiligingsbeleid gebruiken om te voorkomen dat bedrijfsgegevens worden opgeslagen in de lokale opslag van het apparaat (zie de onderstaande afbeelding). U kunt ook de verplaatsing van gegevens beperken naar andere apps die niet worden beveiligd door app-beveiligingsbeleid. Beleidsinstellingen voor app-beveiliging zijn onder andere:

- Beleid voor gegevensverplaatsing, zoals Kopieën van organisatiegegevens opslaan en Knippen, kopiëren en plakken beperken.

- Toegangsbeleidsinstellingen, zoals Eenvoudige pincode vereisen voor toegang en Het uitvoeren van beheerde apps op gekraakte of geroote apparaten blokkeren.

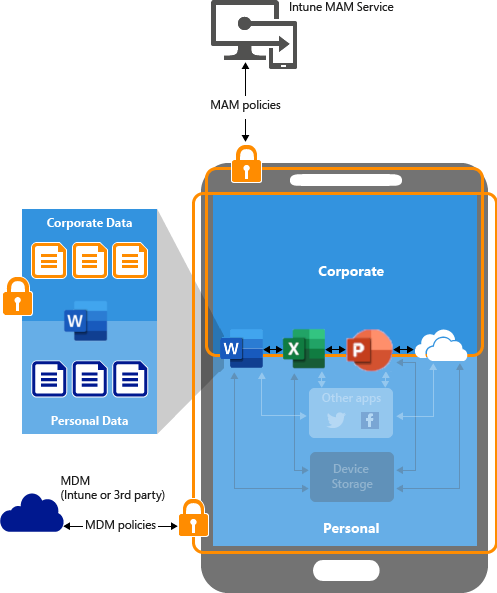

Gegevensbeveiliging met APP op apparaten die worden beheerd door een MDM-oplossing

In de onderstaande afbeelding ziet u de beveiligingslagen die MDM en app-beveiligingsbeleid samen bieden.

De MDM-oplossing voegt waarde toe door het volgende op te geven:

- Het apparaat inschrijven

- Hiermee worden de apps op het apparaat geïmplementeerd

- Biedt doorlopende naleving en beheer van apparaten

Het app-beveiligingsbeleid voegt waarde toe door het volgende op te geven:

- Bedrijfsgegevens beschermen tegen lekken naar consumenten-apps en -services

- Beperkingen zoals opslaan als, klembord of pincode toepassen op client-apps

- Bedrijfsgegevens wissen wanneer dat nodig is vanuit apps zonder deze apps van het apparaat te verwijderen

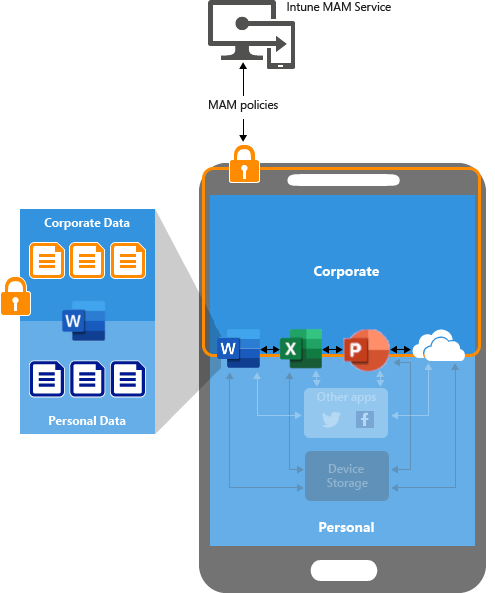

Gegevensbeveiliging met APP voor apparaten zonder inschrijving

In het volgende diagram ziet u hoe het beleid voor gegevensbeveiliging werkt op app-niveau zonder MDM.

Voor BYOD-apparaten die niet zijn ingeschreven in een MDM-oplossing, kan app-beveiligingsbeleid helpen bij het beveiligen van bedrijfsgegevens op app-niveau. Er zijn echter enkele beperkingen waar u rekening mee moet houden, zoals:

- U kunt geen apps implementeren op het apparaat. De eindgebruiker moet de apps uit de Store downloaden.

- U kunt geen certificaatprofielen inrichten op deze apparaten.

- U kunt geen bedrijfsinstellingen Wi-Fi en VPN-instellingen op deze apparaten inrichten.

Apps die u kunt beheren met app-beveiligingsbeleid

Elke app die is geïntegreerd met de Intune SDK of die is verpakt met de Intune App Wrapping Tool , kan worden beheerd met intune-app-beveiligingsbeleid. Zie de officiële lijst met door Microsoft Intune beveiligde apps die zijn gebouwd met deze hulpprogramma's en beschikbaar zijn voor openbaar gebruik.

Het intune SDK-ontwikkelteam test en onderhoudt actief ondersteuning voor apps die zijn gebouwd met de systeemeigen platforms Android, iOS/iPadOS (Obj-C, Swift), Xamarin en Xamarin.Forms. Hoewel sommige klanten succes hebben gehad met de integratie van de Intune SDK met andere platforms, zoals React Native en NativeScript, bieden we geen expliciete richtlijnen of invoegtoepassingen voor app-ontwikkelaars die iets anders gebruiken dan onze ondersteunde platforms.

Vereisten van eindgebruikers voor het gebruik van app-beveiligingsbeleid

De volgende lijst bevat de vereisten voor eindgebruikers voor het gebruik van app-beveiligingsbeleid voor een door Intune beheerde app:

De eindgebruiker moet een Microsoft Entra-account hebben. Zie Gebruikers toevoegen en beheerdersmachtigingen verlenen aan Intune voor meer informatie over het maken van Intune-gebruikers in Microsoft Entra ID.

Aan de eindgebruiker moet een licentie voor Microsoft Intune zijn toegewezen aan het Microsoft Entra-account. Zie Intune-licenties beheren voor meer informatie over het toewijzen van Intune-licenties aan eindgebruikers.

De eindgebruiker moet deel uitmaken van een beveiligingsgroep waarop een app-beveiligingsbeleid van toepassing is. Hetzelfde app-beveiligingsbeleid moet gericht zijn op de specifieke app die wordt gebruikt. App-beveiligingsbeleid kan worden gemaakt en geïmplementeerd in het Microsoft Intune-beheercentrum. Beveiligingsgroepen kunnen momenteel worden gemaakt in het Microsoft 365-beheercentrum.

De eindgebruiker moet zich aanmelden bij de app met zijn of haar Microsoft Entra-account.

App-beveiligingsbeleid voor Microsoft 365-apps (Office)

Er zijn enkele aanvullende vereisten waar u rekening mee wilt houden bij het gebruik van app-beveiligingsbeleid met Microsoft 365-apps (Office).

Belangrijk

Intune Mobile Application Management (MAM) op Android vereist Microsoft Entra ID-apparaatregistratie voor Microsoft 365-apps. Om de beveiliging te verbeteren, moeten Android-apparaten zijn geregistreerd bij Microsoft Entra ID om MAM-beleid voor Microsoft 365-apps te blijven ontvangen.

Bij het openen van Microsoft 365-apps die zijn gericht op een MAM-beleid, kunnen gebruikers worden gevraagd om te verifiëren als het apparaat nog niet is geregistreerd met Entra ID. Gebruikers moeten het verificatie- en registratieproces voltooien om toegang te krijgen tot hun Microsoft 365 MAM-toepassingen.

Als u beleid voor voorwaardelijke toegang of meervoudige verificatie hebt ingeschakeld, moeten apparaten al zijn geregistreerd en zullen gebruikers geen wijzigingen merken.

Als u wilt zien welke apparaten zijn geregistreerd, gaat u naar het rapportApparaten>alle apparaten in het Microsoft Entra-beheercentrum>, filtert u op besturingssysteem en sorteert u op Geregistreerd. Zie Apparaat-id's beheren met het Microsoft Entra-beheercentrum voor gerelateerde informatie.

Mobiele Outlook-app

De aanvullende vereisten voor het gebruik van de mobiele Outlook-app zijn onder andere:

De eindgebruiker moet de mobiele Outlook-app op het apparaat hebben geïnstalleerd.

De eindgebruiker moet een Microsoft 365 Exchange Online-postvak en -licentie hebben gekoppeld aan zijn of haar Microsoft Entra-account.

Opmerking

De mobiele Outlook-app ondersteunt momenteel alleen Intune App Protection voor Microsoft Exchange Online en Exchange Server met hybride moderne verificatie en biedt geen ondersteuning voor Exchange in Office 365 Dedicated.

Word, Excel en PowerPoint

De aanvullende vereisten voor het gebruik van de Word-, Excel- en PowerPoint-apps zijn onder andere:

De eindgebruiker moet een licentie voor Microsoft 365-apps voor bedrijven of ondernemingen hebben die is gekoppeld aan hun Microsoft Entra-account. Het abonnement moet de Office-apps op mobiele apparaten bevatten en kan een cloudopslagaccount met OneDrive voor Bedrijven bevatten. Microsoft 365-licenties kunnen worden toegewezen in het Microsoft 365-beheercentrum volgens deze instructies.

De eindgebruiker moet een beheerde locatie hebben die is geconfigureerd met behulp van de gedetailleerde functionaliteit opslaan als onder de beleidsinstelling 'Kopieën van organisatiegegevens opslaan'. Als de beheerde locatie bijvoorbeeld OneDrive is, moet de OneDrive-app worden geconfigureerd in de Word-, Excel- of PowerPoint-app van de eindgebruiker.

Als de beheerde locatie OneDrive is, moet de app het doelwit zijn van het app-beveiligingsbeleid dat is geïmplementeerd voor de eindgebruiker.

Opmerking

De mobiele Office-apps ondersteunen momenteel alleen SharePoint Online en niet SharePoint on-premises.

Beheerde locatie die nodig is voor Office

Er is een beheerde locatie (bijvoorbeeld OneDrive) nodig voor Office. Intune markeert alle gegevens in de app als 'zakelijk' of 'persoonlijk'. Gegevens worden beschouwd als 'zakelijk' wanneer ze afkomstig zijn van een bedrijfslocatie. Voor de Office-apps beschouwt Intune het volgende als bedrijfslocaties: e-mail (Exchange) of cloudopslag (OneDrive-app met een OneDrive voor Bedrijven-account).

Skype voor Bedrijven

Er zijn aanvullende vereisten voor het gebruik van Skype voor Bedrijven. Zie Licentievereisten voor Skype voor Bedrijven . Voor hybride en on-premises configuraties van Skype voor Bedrijven (SfB) raadpleegt u respectievelijk Hybride moderne verificatie voor SfB en Exchange gaat GA en Moderne verificatie voor SfB OnPrem met Microsoft Entra ID.

Algemeen beleid voor app-beveiliging

Als een OneDrive-beheerder naar admin.onedrive.com bladert en Apparaattoegang selecteert, kan deze de besturingselementen voor Mobile Application Management instellen op de OneDrive- en SharePoint-client-apps.

Met de instellingen, die beschikbaar worden gesteld voor de OneDrive-beheerconsole, wordt een speciaal Intune-beleid voor app-beveiliging geconfigureerd, het algemene beleid genoemd. Dit algemene beleid is van toepassing op alle gebruikers in uw tenant en heeft geen manier om het beleid te bepalen.

Zodra dit is ingeschakeld, worden de OneDrive- en SharePoint-apps voor iOS/iPadOS en Android standaard beveiligd met de geselecteerde instellingen. Een IT-professional kan dit beleid bewerken in het Microsoft Intune-beheercentrum om meer gerichte apps toe te voegen en om een beleidsinstelling te wijzigen.

Standaard kan er slechts één globaal beleid per tenant zijn. U kunt echter Intune Graph API's gebruiken om extra globaal beleid per tenant te maken, maar dit wordt niet aanbevolen. Het maken van extra globaal beleid wordt afgeraden omdat het oplossen van problemen met de implementatie van een dergelijk beleid ingewikkeld kan worden.

Hoewel het algemene beleid van toepassing is op alle gebruikers in uw tenant, overschrijft elk standaard Intune-app-beveiligingsbeleid deze instellingen.

Opmerking

De beleidsinstellingen in het OneDrive-beheercentrum worden niet meer bijgewerkt. In plaats hiervan kan Microsoft Intune worden gebruikt. Zie Toegang tot functies in de mobiele OneDrive- en SharePoint-apps beheren voor meer informatie.

Functies voor app-beveiliging

Meerdere identiteiten

Met ondersteuning voor meerdere identiteiten kan een app meerdere doelgroepen ondersteunen. Deze doelgroepen zijn zowel zakelijke als persoonlijke gebruikers. Werk- en schoolaccounts worden gebruikt door zakelijke doelgroepen, terwijl persoonlijke accounts worden gebruikt voor consumentendoelgroep, zoals Microsoft 365-gebruikers (Office). Een app die ondersteuning biedt voor meerdere identiteiten, kan openbaar worden uitgebracht, waarbij app-beveiligingsbeleid alleen van toepassing is wanneer de app wordt gebruikt in de context van werk en school ('zakelijk'). Ondersteuning voor meerdere identiteiten maakt gebruik van de Intune SDK om alleen app-beveiligingsbeleid toe te passen op het werk- of schoolaccount dat is aangemeld bij de app. Als een persoonlijk account is aangemeld bij de app, blijven de gegevens ongewijzigd. Beveiligingsbeleid voor apps kan worden gebruikt om de overdracht van werk- of schoolaccountgegevens te voorkomen naar persoonlijke accounts in de app met meerdere identiteiten, persoonlijke accounts in andere apps of persoonlijke apps.

Belangrijk

Ongeacht of een app ondersteuning biedt voor meerdere identiteiten, kan voor slechts één 'bedrijfsidentiteit' een Intune-beleid voor app-beveiliging worden toegepast.

Als voorbeeld van een 'persoonlijke' context kunt u een gebruiker overwegen die een nieuw document start in Word. Dit wordt beschouwd als persoonlijke context, zodat intune-app-beveiligingsbeleid niet wordt toegepast. Zodra het document is opgeslagen in het 'zakelijke' OneDrive-account, wordt het beschouwd als 'bedrijfscontext' en wordt intune-app-beveiligingsbeleid toegepast.

Bekijk de volgende voorbeelden voor de werk- of bedrijfscontext:

- Een gebruiker start de OneDrive-app met behulp van zijn of haar werkaccount. In de werkcontext kunnen ze geen bestanden verplaatsen naar een persoonlijke opslaglocatie. Later, wanneer ze OneDrive gebruiken met hun persoonlijke account, kunnen ze zonder beperkingen gegevens kopiëren en verplaatsen vanuit hun persoonlijke OneDrive.

- Een gebruiker begint met het opstellen van een e-mailbericht in de Outlook-app. Zodra het onderwerp of de berichttekst is ingevuld, kan de gebruiker het FROM-adres niet meer overschakelen van de werkcontext naar de persoonlijke context, omdat het onderwerp en de berichttekst worden beveiligd door het app-beveiligingsbeleid.

Opmerking

Outlook heeft een gecombineerde e-mailweergave van zowel persoonlijke als zakelijke e-mailberichten. In dit geval vraagt de Outlook-app bij het starten om de Pincode van Intune.

Belangrijk

Hoewel Edge zich in de 'zakelijke' context bevindt, kunnen gebruikers opzettelijk oneDrive-contextbestanden voor 'bedrijfs'-context verplaatsen naar een onbekende persoonlijke cloudopslaglocatie. Zie Websites beheren om uploadbestanden toe te staan en de lijst met toegestane/geblokkeerde sites voor Edge te configureren om dit te voorkomen.

Pincode voor Intune-app

Het pincode (Personal Identification Number) is een wachtwoordcode die wordt gebruikt om te controleren of de juiste gebruiker toegang heeft tot de gegevens van de organisatie in een toepassing.

Pincodeprompt

Intune vraagt om de pincode van de app van de gebruiker wanneer de gebruiker op het punt staat toegang te krijgen tot 'zakelijke' gegevens. In apps met meerdere identiteiten, zoals Word, Excel of PowerPoint, wordt de gebruiker gevraagd om zijn pincode wanneer hij of zij een 'zakelijk' document of bestand probeert te openen. In apps met één identiteit, zoals Line-Of-Business-apps die worden beheerd met de Intune App Wrapping Tool, wordt de pincode gevraagd bij het starten, omdat de Intune SDK weet dat de gebruikerservaring in de app altijd 'zakelijk' is.

Pincodeprompt of bedrijfsreferentieprompt, frequentie

De IT-beheerder kan de instelling Voor app-beveiliging van Intune de toegangsvereisten na (minuten) opnieuw controleren in het Microsoft Intune-beheercentrum definiëren. Met deze instelling geeft u de hoeveelheid tijd op voordat de toegangsvereisten op het apparaat worden gecontroleerd en het pincodescherm van de toepassing, of de prompt voor bedrijfsreferenties, opnieuw wordt weergegeven. Belangrijke details over pincode die van invloed zijn op hoe vaak de gebruiker wordt gevraagd, zijn echter:

-

De pincode wordt gedeeld tussen apps van dezelfde uitgever om de bruikbaarheid te verbeteren:

Op iOS/iPadOS wordt één app-pincode gedeeld tussen alle apps van dezelfde app-uitgever. Alle Microsoft-apps delen bijvoorbeeld dezelfde pincode. Op Android wordt één pincode voor apps gedeeld tussen alle apps. -

De toegangsvereisten opnieuw controleren na (minuten) gedrag na het opnieuw opstarten van een apparaat:

Een timer houdt het aantal minuten van inactiviteit bij dat bepaalt wanneer de pincode van de Intune-app of de bedrijfsreferentieprompt wordt weergegeven. Op iOS/iPadOS wordt de timer niet beïnvloed door het opnieuw opstarten van het apparaat. Het opnieuw opstarten van het apparaat heeft dus geen invloed op het aantal minuten dat de gebruiker inactief is geweest vanuit een iOS-/iPadOS-app met intune-pincodebeleid (of bedrijfsreferenties). Op Android wordt de timer opnieuw ingesteld bij het opnieuw opstarten van het apparaat. Daarom vragen Android-apps met intune-pincodebeleid (of bedrijfsreferentie) waarschijnlijk om een pincode voor apps of zakelijke referenties, ongeacht de instelling 'De toegangsvereisten opnieuw controleren na (minuten)' nadat een apparaat opnieuw is opgestart. -

De doorlopende aard van de timer die is gekoppeld aan de pincode:

Zodra een pincode is ingevoerd voor toegang tot een app (app A) en de app de voorgrond (hoofdinvoerfocus) op het apparaat verlaat, wordt de timer opnieuw ingesteld voor die pincode. Elke app (app B) die deze pincode deelt, wordt de gebruiker niet gevraagd om de pincode in te voeren omdat de timer opnieuw is ingesteld. De prompt wordt opnieuw weergegeven zodra opnieuw is voldaan aan de waarde 'De toegangsvereisten opnieuw controleren na (minuten)'.

Voor iOS-/iPadOS-apparaten, zelfs als de pincode wordt gedeeld tussen apps van verschillende uitgevers, wordt de prompt opnieuw weergegeven wanneer opnieuw wordt voldaan aan de waarde Toegangsvereisten opnieuw controleren na (minuten) voor de app die niet de belangrijkste invoerfocus is. Een gebruiker heeft bijvoorbeeld app A van uitgever X en app B van uitgever Y en die twee apps delen dezelfde pincode. De gebruiker is gericht op app A (voorgrond) en app B wordt geminimaliseerd. Nadat aan de waarde Voor opnieuw controleren van de toegangsvereisten na (minuten) is voldaan en de gebruiker overschakelt naar app B, is de pincode vereist.

Opmerking

Om de toegangsvereisten van de gebruiker vaker te controleren (bijvoorbeeld pincodeprompt), met name voor een veelgebruikte app, wordt aanbevolen om de waarde van de instelling 'De toegangsvereisten opnieuw controleren na (minuten)' te verminderen.

Ingebouwde pincodes voor apps voor Outlook en OneDrive

De Intune-pincode werkt op basis van een timer op basis van inactiviteit (de waarde van De toegangsvereisten opnieuw controleren na (minuten)). Als zodanig worden Intune-pincodeprompts weergegeven onafhankelijk van de ingebouwde pincodeprompts voor Outlook en OneDrive, die vaak standaard zijn gekoppeld aan het starten van apps. Als de gebruiker beide pincodeprompts tegelijkertijd ontvangt, moet het verwachte gedrag zijn dat de Intune-pincode voorrang heeft.

Intune-pincodebeveiliging

De pincode dient om alleen de juiste gebruiker toegang te geven tot de gegevens van hun organisatie in de app. Daarom moeten eindgebruikers zich aanmelden met hun werk- of schoolaccount voordat ze de pincode voor de Intune-app kunnen instellen of opnieuw instellen. Deze verificatie wordt verwerkt door Microsoft Entra ID via beveiligde tokenuitwisseling en is niet transparant voor de Intune SDK. Vanuit een beveiligingsperspectief is de beste manier om werk- of schoolgegevens te beveiligen door deze te versleutelen. Versleuteling is niet gerelateerd aan de pincode van de app, maar is een eigen app-beveiligingsbeleid.

Beveiliging tegen brute force-aanvallen en de Intune-pincode

Als onderdeel van het pincodebeleid van de app kan de IT-beheerder het maximum aantal keren instellen dat gebruikers hun pincode kunnen verifiëren voordat ze de app vergrendelen. Nadat aan het aantal pogingen is voldaan, kan de Intune SDK de 'zakelijke' gegevens in de app wissen.

Intune-pincode en selectief wissen

Op iOS/iPadOS worden de pincodegegevens op app-niveau opgeslagen in de sleutelhanger die wordt gedeeld tussen apps met dezelfde uitgever, zoals alle eigen Microsoft-apps. Deze pincodegegevens zijn ook gekoppeld aan een eindgebruikersaccount. Een selectief wissen van een app mag geen invloed hebben op een andere app.

Een pincode die is ingesteld voor Outlook voor de aangemelde gebruiker, wordt bijvoorbeeld opgeslagen in een gedeelde sleutelhanger. Wanneer de gebruiker zich aanmeldt bij OneDrive (ook gepubliceerd door Microsoft), ziet deze dezelfde pincode als Outlook omdat deze gebruikmaakt van dezelfde gedeelde sleutelhanger. Wanneer u zich afmeldt bij Outlook of de gebruikersgegevens in Outlook wist, wist de Intune SDK die sleutelhanger niet omdat OneDrive mogelijk nog steeds gebruikmaakt van die pincode. Hierdoor wordt die gedeelde sleutelhanger, inclusief de pincode, niet gewist door selectief wissen. Dit gedrag blijft hetzelfde, zelfs als er slechts één app van een uitgever op het apparaat bestaat.

Omdat de pincode wordt gedeeld tussen apps met dezelfde uitgever, weet de Intune SDK niet of er andere apps op het apparaat zijn met dezelfde uitgever als het wissen naar één app gaat. De pincode wordt dus niet gewist door de Intune SDK, omdat deze mogelijk nog steeds wordt gebruikt voor andere apps. De verwachting is dat de pincode van de app moet worden gewist wanneer de laatste app van die uitgever uiteindelijk wordt verwijderd als onderdeel van een opschoning van het besturingssysteem.

Als u ziet dat de pincode op sommige apparaten wordt gewist, gebeurt het volgende waarschijnlijk: Omdat de pincode is gekoppeld aan een identiteit, wordt de gebruiker gevraagd een nieuwe pincode in te voeren als de gebruiker zich na het wissen met een ander account heeft aangemeld. Als ze zich echter aanmelden met een eerder bestaand account, kan een pincode die al in de sleutelhanger is opgeslagen, worden gebruikt om zich aan te melden.

Twee keer een pincode instellen voor apps van dezelfde uitgever?

MAM (op iOS/iPadOS) staat momenteel een pincode op toepassingsniveau toe met alfanumerieke en speciale tekens (de zogenaamde wachtwoordcode), waarvoor de deelname van toepassingen (bijvoorbeeld WXP, Outlook, Managed Browser, Viva Engage) is vereist om de Intune SDK voor iOS te integreren. Zonder dit worden de wachtwoordcode-instellingen niet correct afgedwongen voor de doeltoepassingen. Dit was een functie die is uitgebracht in de Intune SDK voor iOS v. 7.1.12.

Om deze functie te ondersteunen en achterwaartse compatibiliteit met eerdere versies van de Intune SDK voor iOS/iPadOS te garanderen, worden alle pincodes (numeriek of wachtwoordcode) in 7.1.12+ afzonderlijk verwerkt van de numerieke pincode in eerdere versies van de SDK. Er is een andere wijziging geïntroduceerd in de Intune SDK voor iOS v 14.6.0, waardoor alle pincodes in 14.6.0+ afzonderlijk van eventuele pincodes in eerdere versies van de SDK worden verwerkt.

Als een apparaat toepassingen heeft met Intune SDK voor iOS-versies vóór 7.1.12 EN na 7.1.12 van dezelfde uitgever (of versies vóór 14.6.0 EN na 14.6.0), moeten ze daarom twee pincodes instellen. De twee pincodes (voor elke app) zijn op geen enkele manier gerelateerd (d.w.z. ze moeten voldoen aan het app-beveiligingsbeleid dat op de app wordt toegepast). Alleen als voor apps A en B hetzelfde beleid is toegepast (met betrekking tot pincode), kan de gebruiker dus twee keer dezelfde pincode instellen.

Dit gedrag is specifiek voor de pincode voor iOS-/iPadOS-toepassingen die zijn ingeschakeld met Intune Mobile App Management. Naarmate toepassingen in de loop van de tijd nieuwere versies van de Intune SDK voor iOS/iPadOS gebruiken, wordt het minder vaak een probleem om tweemaal een pincode in te stellen voor apps van dezelfde uitgever. Zie de onderstaande opmerking voor een voorbeeld.

Opmerking

Als app A bijvoorbeeld is gebouwd met een versie ouder dan 7.1.12 (of 14.6.0) en app B is gebouwd met een versie die groter is dan of gelijk is aan 7.1.12 (of 14.6.0) van dezelfde uitgever, moet de eindgebruiker pincodes afzonderlijk instellen voor A en B als beide zijn geïnstalleerd op een iOS-/iPadOS-apparaat.

Als een app C met SDK-versie 7.1.9 (of 14.5.0) op het apparaat is geïnstalleerd, deelt deze dezelfde pincode als app A.

Een app D die is gebouwd met 7.1.14 (of 14.6.2) deelt dezelfde pincode als app B.

Als alleen apps A en C op een apparaat zijn geïnstalleerd, moet er één pincode worden ingesteld. Hetzelfde geldt voor als alleen apps B en D op een apparaat zijn geïnstalleerd.

App-gegevensversleuteling

IT-beheerders kunnen een app-beveiligingsbeleid implementeren dat vereist dat app-gegevens worden versleuteld. Als onderdeel van het beleid kan de IT-beheerder ook opgeven wanneer de inhoud wordt versleuteld.

Hoe verloopt intune-gegevensversleuteling

Zie de beveiligingsbeleidsinstellingen voor Android-apps en de beveiligingsbeleidsinstellingen voor iOS-/iPadOS-apps voor gedetailleerde informatie over de beleidsinstelling voor app-beveiliging voor versleuteling.

Versleutelde gegevens

Alleen gegevens die zijn gemarkeerd als 'zakelijk' worden versleuteld volgens het app-beveiligingsbeleid van de IT-beheerder. Gegevens worden beschouwd als 'zakelijk' wanneer ze afkomstig zijn van een bedrijfslocatie. Voor de Office-apps beschouwt Intune het volgende als bedrijfslocaties:

- E-mail (Exchange)

- Cloudopslag (OneDrive-app met een OneDrive voor Bedrijven-account)

Voor Line-Of-Business-apps die worden beheerd door de Intune App Wrapping Tool, worden alle app-gegevens beschouwd als 'zakelijk'.

Selectief wissen

Gegevens op afstand wissen

Intune kan app-gegevens op drie verschillende manieren wissen:

- Apparaat volledig wissen

- Selectief wissen voor MDM

- MAM selectief wissen

Zie Apparaten verwijderen met behulp van wissen of buiten gebruik stellen voor meer informatie over extern wissen voor MDM. Zie de actie Buiten gebruik stellen en Alleen bedrijfsgegevens uit apps wissen voor meer informatie over selectief wissen met mam.

Als u het apparaat volledig wist , worden alle gebruikersgegevens en instellingen van het apparaat verwijderd door het apparaat te herstellen naar de fabrieksinstellingen. Het apparaat wordt verwijderd uit Intune.

Opmerking

Volledig wissen van apparaten en selectief wissen voor MDM kan alleen worden bereikt op apparaten die zijn ingeschreven bij Intune Mobile Device Management (MDM).

Selectief wissen voor MDM

Zie Apparaten verwijderen - buiten gebruik stellen voor meer informatie over het verwijderen van bedrijfsgegevens.

Selectief wissen voor MAM

Selectief wissen voor MAM verwijdert alleen bedrijfsgegevens uit een app. De aanvraag wordt gestart met Intune. Zie Alleen bedrijfsgegevens uit apps wissen voor meer informatie over het initiëren van een wisaanvraag.

Als de gebruiker de app gebruikt wanneer selectief wissen wordt gestart, controleert de Intune SDK elke 30 minuten op een aanvraag voor selectief wissen van de Intune MAM-service. Er wordt ook gecontroleerd op selectief wissen wanneer de gebruiker de app voor het eerst start en zich aanmeldt met het werk- of schoolaccount.

Wanneer on-premises (on-premises) services niet werken met met Intune beveiligde apps

Intune-app-beveiliging is afhankelijk van de identiteit van de gebruiker om consistent te zijn tussen de toepassing en de Intune SDK. De enige manier om dat te garanderen is via moderne verificatie. Er zijn scenario's waarin apps mogelijk werken met een on-premises configuratie, maar ze zijn niet consistent en niet gegarandeerd.

Veilige manier om webkoppelingen te openen vanuit beheerde apps

De IT-beheerder kan app-beveiligingsbeleid implementeren en instellen voor Microsoft Edge, een webbrowser die eenvoudig kan worden beheerd met Intune. De IT-beheerder kan vereisen dat alle webkoppelingen in door Intune beheerde apps worden geopend met behulp van een beheerde browser.

App-beveiligingservaring voor iOS-apparaten

Vingerafdruk- of gezichts-id's van apparaat

Met intune-app-beveiligingsbeleid kunt u alleen de intune-gebruiker met een licentie beheren over de toegang tot apps. Een van de manieren om de toegang tot de app te beheren, is door de Touch ID of Face ID van Apple op ondersteunde apparaten te vereisen. Intune implementeert een gedrag waarbij als er een wijziging is in de biometrische database van het apparaat, Intune de gebruiker om een pincode vraagt wanneer de volgende time-outwaarde voor inactiviteit wordt bereikt. Wijzigingen in biometrische gegevens omvatten het toevoegen of verwijderen van een vingerafdruk of gezicht. Als de Intune-gebruiker geen pincode heeft ingesteld, wordt deze geleid tot het instellen van een Intune-pincode.

De bedoeling van dit proces is om de gegevens van uw organisatie binnen de app veilig en beveiligd te houden op app-niveau. Deze functie is alleen beschikbaar voor iOS/iPadOS en vereist de deelname van toepassingen die de Intune SDK voor iOS/iPadOS, versie 9.0.1 of hoger integreren. Integratie van de SDK is noodzakelijk, zodat het gedrag kan worden afgedwongen op de doeltoepassingen. Deze integratie vindt doorlopend plaats en is afhankelijk van de specifieke toepassingsteams. Sommige apps die deelnemen, zijn WXP, Outlook, Managed Browser en Viva Engage.

iOS-shareextensie

U kunt de iOS-/iPadOS-shareextensie gebruiken om werk- of schoolgegevens te openen in onbeheerde apps, zelfs als het beleid voor gegevensoverdracht is ingesteld op alleen beheerde apps of geen apps. Intune-app-beveiligingsbeleid kan de iOS-/iPadOS-shareextensie niet beheren zonder het apparaat te beheren. Daarom versleutelt Intune 'zakelijke' gegevens voordat deze buiten de app worden gedeeld. U kunt dit versleutelingsgedrag valideren door te proberen een 'zakelijk' bestand buiten de beheerde app te openen. Het bestand moet zijn versleuteld en kan niet worden geopend buiten de beheerde app.

Ondersteuning voor Universele koppelingen

Standaard voorkomt intune-app-beveiligingsbeleid toegang tot niet-geautoriseerde toepassingsinhoud. In iOS/iPadOS is er functionaliteit om specifieke inhoud of toepassingen te openen met behulp van Universele koppelingen.

Gebruikers kunnen de universele koppelingen van een app uitschakelen door deze te bezoeken in Safari en Openen op nieuw tabblad of Openen te selecteren. Als u Universele koppelingen wilt gebruiken met intune-beveiligingsbeleid voor apps, is het belangrijk dat u de universele koppelingen opnieuw inschakelt. De eindgebruiker moet denaam> van de app openen in< Safari uitvoeren nadat hij lang op een bijbehorende koppeling heeft gedrukt. Hiermee wordt elke extra beveiligde app gevraagd om alle universele koppelingen naar de beveiligde toepassing op het apparaat te routeren.

Meerdere toegangsinstellingen voor Intune-app-beveiliging voor dezelfde set apps en gebruikers

Intune-app-beveiligingsbeleid voor toegang wordt in een specifieke volgorde toegepast op apparaten van eindgebruikers wanneer ze toegang proberen te krijgen tot een doel-app vanuit hun bedrijfsaccount. In het algemeen heeft een wissen voorrang, gevolgd door een blok en vervolgens een waarschuwing die niet kan worden toegestaan. Indien van toepassing op de specifieke gebruiker/app, wordt bijvoorbeeld een minimale iOS-/iPadOS-besturingssysteeminstelling die een gebruiker waarschuwt om de iOS-/iPadOS-versie bij te werken, toegepast na de minimale instelling van het iOS-/iPadOS-besturingssysteem die de gebruiker de toegang blokkeert. In het scenario waarin de IT-beheerder het minimale iOS-besturingssysteem configureert naar 11.0.0.0 en het minimale iOS-besturingssysteem (alleen waarschuwing) naar 11.1.0.0, terwijl het apparaat dat toegang probeert te krijgen tot de app zich op iOS 10 bevond, zou de eindgebruiker worden geblokkeerd op basis van de meer beperkende instelling voor minimale versie van het iOS-besturingssysteem dat leidt tot geblokkeerde toegang.

Wanneer u te maken hebt met verschillende typen instellingen, krijgt een Intune SDK-versievereiste voorrang en vervolgens een vereiste voor de app-versie, gevolgd door de vereiste voor de versie van het iOS-/iPadOS-besturingssysteem. Vervolgens worden eventuele waarschuwingen voor alle typen instellingen in dezelfde volgorde gecontroleerd. We raden u aan de vereiste voor de Intune SDK-versie alleen te configureren op basis van richtlijnen van het Intune-productteam voor essentiële blokkeringsscenario's.

App-beveiligingservaring voor Android-apparaten

Opmerking

App-beveiligingsbeleid (APP) wordt niet ondersteund op door Intune beheerde Toegewezen Android Enterprise-apparaten zonder de modus Gedeelde apparaten. Op deze apparaten is de installatie van de bedrijfsportal vereist om een APP-blokkeringsbeleid van kracht te laten worden zonder dat dit van invloed is op de gebruiker. App-beveiligingsbeleid wordt ondersteund op door Intune beheerde Android Enterprise-toegewezen apparaten met de modus Gedeelde apparaten en op AOSP-gebruikersloze apparaten die gebruikmaken van de modus Gedeelde apparaten.

Microsoft Teams Android-apparaten

De Teams-app op Microsoft Teams Android-apparaten biedt geen ondersteuning voor APP (ontvangt geen beleid via de bedrijfsportal-app). Dit betekent dat instellingen voor app-beveiligingsbeleid niet worden toegepast op Teams op Android-apparaten van Microsoft Teams. Als u app-beveiligingsbeleid hebt geconfigureerd voor deze apparaten, kunt u overwegen om een groep gebruikers van Teams-apparaten te maken en die groep uit te sluiten van het bijbehorende app-beveiligingsbeleid. Daarnaast kunt u overwegen om uw Intune-inschrijvingsbeleid, beleid voor voorwaardelijke toegang en Intune-nalevingsbeleid te wijzigen, zodat ze over ondersteunde instellingen beschikken. Als u uw bestaande beleid niet kunt wijzigen, moet u apparaatfilters configureren (uitsluiten). Controleer elke instelling op basis van de bestaande configuratie voor voorwaardelijke toegang en het Intune-nalevingsbeleid om te weten of u niet-ondersteunde instellingen hebt. Zie Ondersteunde beleidsregels voor voorwaardelijke toegang en Intune-nalevingsbeleid voor Microsoft Teams-ruimten en Teams Android-apparaten voor gerelateerde informatie. Zie Voorwaardelijke toegang en Intune-naleving voor Microsoft Teams-ruimten voor informatie met betrekking tot Microsoft Teams-ruimten.

Biometrische apparaatverificatie

Voor Android-apparaten die biometrische verificatie ondersteunen, kunt u toestaan dat eindgebruikers vingerafdruk of Gezichtsontgrendeling gebruiken, afhankelijk van wat hun Android-apparaat ondersteunt. U kunt configureren of alle biometrische typen naast vingerafdruk kunnen worden gebruikt om te verifiëren. Houd er rekening mee dat vingerafdruk en gezichtsvergrendeling alleen beschikbaar zijn voor apparaten die zijn gemaakt om deze biometrische typen te ondersteunen en de juiste versie van Android gebruiken. Android 6 en hoger is vereist voor vingerafdruk en Android 10 en hoger is vereist voor Gezichts ontgrendelen.

Bedrijfsportal-app en Intune-app-beveiliging

Veel van de functionaliteit voor app-beveiliging is ingebouwd in de bedrijfsportal-app. Apparaatinschrijving is niet vereist , ook al is de bedrijfsportal-app altijd vereist. Voor Mobile Application Management (MAM) hoeft de eindgebruiker alleen de bedrijfsportal-app op het apparaat te hebben geïnstalleerd.

Meerdere toegangsinstellingen voor Intune-app-beveiliging voor dezelfde set apps en gebruikers

Intune-app-beveiligingsbeleid voor toegang wordt in een specifieke volgorde toegepast op apparaten van eindgebruikers wanneer ze toegang proberen te krijgen tot een doel-app vanuit hun bedrijfsaccount. In het algemeen heeft een blok voorrang en vervolgens een waarschuwing die niet toegestaan is. Als dit bijvoorbeeld van toepassing is op de specifieke gebruiker/app, wordt een instelling voor de minimale Android-patchversie die een gebruiker waarschuwt om een patch-upgrade uit te voeren, toegepast na de instelling voor de minimale Android-patchversie die de toegang van de gebruiker blokkeert. Dus in het scenario waarin de IT-beheerder de minimale Android-patchversie configureert op 2018-03-01 en de minimale Versie van de Android-patch (alleen waarschuwing) naar 2018-02-01, terwijl het apparaat dat toegang probeert te krijgen tot de app zich op een patchversie bevindt 2018-01-01, wordt de eindgebruiker geblokkeerd op basis van de meer beperkende instelling voor Android-patchversie die leidt tot geblokkeerde toegang.

Wanneer u met verschillende typen instellingen te maken hebt, krijgt een app-versievereiste voorrang, gevolgd door een vereiste voor de versie van het Android-besturingssysteem en een Android-patchversie. Vervolgens worden eventuele waarschuwingen gecontroleerd op alle typen instellingen in dezelfde volgorde.

Intune-app-beveiligingsbeleid en de apparaatintegriteitscontrole van Google Play voor Android-apparaten

Intune-app-beveiligingsbeleid biedt beheerders de mogelijkheid om te vereisen dat eindgebruikersapparaten de apparaatintegriteitscontrole van Google Play voor Android-apparaten doorstaan. Een nieuwe Google Play-service wordt gerapporteerd aan de IT-beheerder met een interval dat wordt bepaald door de Intune-service. Hoe vaak de service-aanroep wordt beperkt vanwege belasting, zodat deze waarde intern wordt onderhouden en niet kan worden geconfigureerd. Elke it-beheerder die een actie heeft geconfigureerd voor de instelling google-apparaatintegriteit, wordt uitgevoerd op basis van het laatst gerapporteerde resultaat aan de Intune-service op het moment van voorwaardelijke start. Als er geen gegevens zijn, wordt toegang toegestaan, afhankelijk van geen andere controles voor voorwaardelijk starten en de 'roundtrip' van de Google Play-service voor het bepalen van attestation-resultaten begint in de back-end en wordt de gebruiker asynchroon gevraagd of het apparaat is mislukt. Als er verouderde gegevens zijn, wordt de toegang geblokkeerd of toegestaan, afhankelijk van het laatst gerapporteerde resultaat. Op dezelfde manier wordt een 'retour' van de Google Play-service voor het bepalen van attestation-resultaten gestart en wordt de gebruiker asynchroon gevraagd of het apparaat is mislukt.

Intune-app-beveiligingsbeleid en Google's Verify Apps-API voor Android-apparaten

Intune App-beveiligingsbeleid biedt beheerders de mogelijkheid om eindgebruikers te verplichten signalen te verzenden via de Verify Apps-API van Google voor Android-apparaten. De instructies voor hoe u dit doet, verschillen enigszins per apparaat. Het algemene proces bestaat uit het gaan van naar de Google Play Store, klik vervolgens op Mijn apps & games en klik op het resultaat van de laatste app-scan die u naar het menu Play Protect brengt. Zorg ervoor dat de wisselknop voor Apparaat scannen op beveiligingsrisico's is ingeschakeld.

Play Integrity-API van Google

Intune maakt gebruik van de Play Integrity-API's van Google om toe te voegen aan onze bestaande basisdetectiecontroles voor niet-ingeschreven apparaten. Google heeft deze API-set ontwikkeld en onderhouden voor Android-apps die kunnen worden gebruikt als ze niet willen dat hun apps worden uitgevoerd op geroote apparaten. De Android Pay-app heeft dit bijvoorbeeld opgenomen. Hoewel Google niet alle controles voor basisdetectie openbaar deelt, verwachten we dat deze API's gebruikers detecteren die hun apparaten hebben geroot. Deze gebruikers kunnen vervolgens worden geblokkeerd voor toegang of hun bedrijfsaccounts worden gewist vanuit hun apps waarvoor beleid is ingeschakeld. Basisintegriteit controleren geeft informatie over de algemene integriteit van het apparaat. Geroote apparaten, emulators, virtuele apparaten en apparaten met tekenen van manipulatie mislukken de basisintegriteit. Controleer de basisintegriteit & gecertificeerde apparaten u vertelt over de compatibiliteit van het apparaat met de services van Google. Alleen niet-gewijzigde apparaten die door Google zijn gecertificeerd, kunnen deze controle doorstaan. Apparaten die mislukken, zijn onder andere:

- Apparaten met een fout in de basisintegriteit

- Apparaten met een ontgrendeld opstartprogramma

- Apparaten met een aangepaste systeeminstallatiekopieën/ROM

- Apparaten waarvoor de fabrikant geen Google-certificering heeft aangevraagd of slaagt

- Apparaten met een systeeminstallatiekopie die rechtstreeks is gebouwd op basis van de Bronbestanden van het Android Open Source-programma

- Apparaten met een bèta-/ontwikkelaar-previewsysteeminstallatiekopieën

Zie de documentatie van Google over de Play Integrity-API van Google voor technische informatie.

Instelling voor integriteitsbeoordeling afspelen en de instelling 'jailbroken/geroote apparaten'

Het beoordelingsoordeel over de integriteit van de play vereist dat de eindgebruiker online is, ten minste voor de duur van de 'roundtrip' voor het bepalen van de attestation-resultaten. Als de eindgebruiker offline is, kan de IT-beheerder nog steeds verwachten dat een resultaat wordt afgedwongen van de instelling jailbroken/geroote apparaten . Dat gezegd hebbende, als de eindgebruiker te lang offline is geweest, treedt de waarde offline respijtperiode in het spel en wordt alle toegang tot werk- of schoolgegevens geblokkeerd zodra die timerwaarde is bereikt, totdat netwerktoegang beschikbaar is. Als u beide instellingen inschakelt, is een gelaagde benadering mogelijk om apparaten van eindgebruikers gezond te houden. Dit is belangrijk wanneer eindgebruikers toegang hebben tot werk- of schoolgegevens op mobiele apparaten.

Google Play Protect-API's en Google Play-services

Voor de instellingen voor het app-beveiligingsbeleid die gebruikmaken van Google Play Protect-API's, moet Google Play Services functioneren. Voor zowel het play-integriteitsoordeel als de bedreigingsscan op apps moet de door Google bepaalde versie van Google Play Services correct functioneren. Omdat dit instellingen zijn die op het gebied van beveiliging vallen, wordt de eindgebruiker geblokkeerd als deze instellingen zijn gericht op deze instellingen en niet voldoet aan de juiste versie van Google Play Services of geen toegang heeft tot Google Play Services.

Preview: App-beveiligingservaring voor Windows-apparaten

Er zijn twee categorieën beleidsinstellingen: Gegevensbescherming en Statuscontroles. De term door beleid beheerde app verwijst naar apps die zijn geconfigureerd met app-beveiligingsbeleid.

Gegevensbescherming

De instellingen voor gegevensbescherming zijn van invloed op de organisatiegegevens en -context. Als beheerder kunt u de verplaatsing van gegevens naar en uit de context van de organisatiebeveiliging beheren. De organisatiecontext wordt gedefinieerd door documenten, services en sites die worden geopend door het opgegeven organisatieaccount. De volgende beleidsinstellingen helpen bij het beheren van externe gegevens die zijn ontvangen in de organisatiecontext en organisatiegegevens die worden verzonden uit de organisatiecontext.

Statuscontroles

Met statuscontroles kunt u mogelijkheden voor voorwaardelijk starten configureren. Hiervoor moet u de statuscontrolevoorwaarden voor uw app-beveiligingsbeleid instellen. Selecteer een instelling en voer de waarde in waaraan gebruikers moeten voldoen om toegang te krijgen tot uw organisatiegegevens. Selecteer vervolgens de actie die u wilt uitvoeren als gebruikers niet voldoen aan uw voorwaardelijke voorwaarden. In sommige gevallen kunnen meerdere acties worden geconfigureerd voor één instelling.

Volgende stappen

App-beveiligingsbeleid maken en implementeren met Microsoft Intune

Beschikbare instellingen voor beveiligingsbeleid voor Android-apps met Microsoft Intune

Beschikbare beveiligingsbeleidsinstellingen voor iOS-/iPadOS-apps met Microsoft Intune