Microsoft Tunnel configureren voor Intune

Microsoft Tunnel Gateway wordt geïnstalleerd in een container op een Linux-server die on-premises of in de cloud wordt uitgevoerd. Afhankelijk van uw omgeving en infrastructuur zijn mogelijk aanvullende configuraties en software zoals Azure ExpressRoute nodig.

Voordat u de installatie start, moet u de volgende taken uitvoeren:

- Controleer en Configureer de vereisten voor Microsoft Tunnel.

- Voer het hulpprogramma Voor gereedheid van Microsoft Tunnel uit om te bevestigen dat uw omgeving gereed is om het gebruik van de tunnel te ondersteunen.

Nadat uw vereisten klaar zijn, gaat u terug naar dit artikel om te beginnen met de installatie en configuratie van de tunnel.

Een serverconfiguratie maken

Met behulp van een serverconfiguratie kunt u een configuratie één keer maken en deze configuratie door meerdere servers laten gebruiken. De configuratie omvat IP-adresbereiken, DNS-servers en regels voor split-tunneling. Later wijst u een serverconfiguratie toe aan een site, waarmee deze serverconfiguratie automatisch wordt toegepast op elke server die lid wordt van die site.

Een serverconfiguratie maken

Meld u aan bij Microsoft Intune beheercentrum>Tenantbeheer>Microsoft Tunnel Gateway>selecteer hettabblad>ServerconfiguratiesNieuwe maken.

Voer op het tabblad Basis een Naam en Beschrijving(optioneel) in en selecteer Volgende.

Configureer op het tabblad Instellingen de volgende items:

IP-adresbereik: IP-adressen binnen dit bereik worden geleased aan apparaten wanneer ze verbinding maken met Tunnel Gateway. Het opgegeven IP-adresbereik van de tunnelclient mag geen conflict veroorzaken met een on-premises netwerkbereik.

- Overweeg het bereik automatische privé-IP-adressering (APIPA) van 169.254.0.0/16 te gebruiken, omdat dit bereik conflicten met andere bedrijfsnetwerken voorkomt.

- Als het IP-adresbereik van de client conflicteert met de bestemming, wordt het loopback-adres gebruikt en kan het niet communiceren met het bedrijfsnetwerk.

- U kunt elk IP-adresbereik van de client selecteren dat u wilt gebruiken als dit niet conflicteert met de IP-adresbereiken van uw bedrijfsnetwerk.

Serverpoort: voer de poort in waarnaar de server luistert voor verbindingen.

DNS-servers: deze servers worden gebruikt wanneer een DNS-aanvraag afkomstig is van een apparaat dat verbinding maakt met tunnelgateway.

Dns-achtervoegsel zoeken(optioneel):dit domein wordt aan clients verstrekt als het standaarddomein wanneer ze verbinding maken met Tunnel Gateway.

UDP-Connections(optioneel) uitschakelen: wanneer deze optie is geselecteerd, maken clients alleen verbinding met de VPN-server via TCP-verbindingen. Omdat voor de zelfstandige tunnelclient het gebruik van UDP is vereist, schakelt u het selectievakje in om UDP-verbindingen pas uit te schakelen nadat u uw apparaten hebt geconfigureerd om Microsoft Defender voor Eindpunt te gebruiken als de tunnelclient-app.

Configureer op het tabblad Instellingen ook Split Tunneling-regels, die optioneel zijn.

U kunt adressen opnemen of uitsluiten. Inbegrepen adressen worden gerouteerd naar Tunnel Gateway. Uitgesloten adressen worden niet gerouteerd naar Tunnel Gateway. U kunt bijvoorbeeld een insluitingsregel configureren voor 255.255.0.0 of 192.168.0.0/16.

Gebruik de volgende opties om adressen op te nemen of uit te sluiten:

- Op te nemen IP-bereiken

- Uit te sluiten IP-bereiken

Opmerking

Gebruik geen IP-bereik dat 0.0.0.0.0 opgeeft in een van de in- of uitsluitingsadressen. Tunnel Gateway kan geen verkeer routeren wanneer dit bereik wordt gebruikt.

Controleer op het tabblad Controleren en maken de configuratie en selecteer vervolgens Maken om deze op te slaan.

Opmerking

Standaard blijft elke VPN-sessie slechts 3600 seconden (één uur) actief voordat de verbinding wordt verbroken (er wordt onmiddellijk een nieuwe sessie tot stand gebracht als de client is ingesteld om AlwaysOn VPN te gebruiken). U kunt echter de time-outwaarde van de sessie samen met andere serverconfiguratie-instellingen wijzigen met behulp van graph-aanroepen (microsoftTunnelConfiguration).

Een site maken

Sites zijn logische groepen servers die Als host fungeren voor Microsoft Tunnel. U wijst een serverconfiguratie toe aan elke site die u maakt. Deze configuratie wordt toegepast op elke server die lid wordt van de site.

Een siteconfiguratie maken

Meld u aan bij Microsoft Intune beheercentrum>Tenantbeheer>Microsoft Tunnel Gateway>selecteer hettabblad>Sitesmaken.

Geef in het deelvenster Een site maken de volgende eigenschappen op:

Naam: voer een naam in voor deze site.

Beschrijving: u kunt desgewenst een beschrijvende beschrijving voor de site opgeven.

Openbaar IP-adres of FQDN: geef een openbaar IP-adres of FQDN op, het verbindingspunt voor apparaten die gebruikmaken van de tunnel. Dit IP-adres of FQDN kan een afzonderlijke server of een taakverdelingsserver identificeren. Het IP-adres of de FQDN moet kunnen worden omgezet in openbare DNS en het opgeloste IP-adres moet openbaar routeerbaar zijn.

Serverconfiguratie: als u een serverconfiguratie wilt selecteren die aan deze site moet worden gekoppeld, gebruikt u de vervolgkeuzelijst.

URL voor interne netwerktoegangscontrole: geef een HTTP- of HTTPS-URL op voor een locatie in uw interne netwerk. Elke vijf minuten probeert elke server die is toegewezen aan deze site toegang te krijgen tot de URL om te bevestigen dat deze toegang heeft tot uw interne netwerk. Servers rapporteren de status van deze controle als Interne netwerktoegankelijkheid op het tabblad Statuscontrole van servers.

Servers op deze site automatisch bijwerken: indien ja, wordt de server automatisch bijgewerkt wanneer er een upgrade beschikbaar is. Als nee, is de upgrade handmatig en moet een beheerder een upgrade goedkeuren voordat deze kan worden gestart.

Zie Microsoft Tunnel upgraden voor meer informatie.

Serverupgrades beperken tot onderhoudsvenster: Indien ja, kunnen serverupgrades voor deze site alleen worden gestart tussen de opgegeven begin- en eindtijd. Er moet ten minste een uur tussen de begin- en eindtijd zitten. Als deze optie is ingesteld op Nee, is er geen onderhoudsvenster en worden upgrades zo snel mogelijk gestart, afhankelijk van hoe servers op deze site automatisch upgraden is geconfigureerd.

Als deze optie is ingesteld op Ja, configureert u de volgende opties:

- Tijdzone : de tijdzone die u selecteert, bepaalt wanneer het onderhoudsvenster wordt gestart en eindigt op alle servers op de site, ongeacht de tijdzone van afzonderlijke servers.

- Begintijd : geef de vroegste tijd op waarop de upgradecyclus kan worden gestart, op basis van de tijdzone die u hebt geselecteerd.

- Eindtijd : geef de laatste tijd op waarop de upgradecyclus kan worden gestart, op basis van de tijdzone die u hebt geselecteerd. Upgradecycli die vóór deze tijd beginnen, blijven worden uitgevoerd en kunnen na deze tijd worden voltooid.

Zie Microsoft Tunnel upgraden voor meer informatie.

Selecteer Maken om de site op te slaan.

Microsoft Tunnel Gateway installeren

Voordat u Microsoft Tunnel Gateway op een Linux-server installeert, configureert u uw tenant met ten minste één serverconfiguratie en maakt u vervolgens een site. Later geeft u de site op waaraan een server wordt gekoppeld wanneer u de tunnel op die server installeert.

Met een serverconfiguratie en een site kunt u vervolgens de volgende procedure gebruiken om de Microsoft Tunnel Gateway te installeren.

Als u echter van plan bent om de Microsoft Tunnel Gateway te installeren in een podman-container zonder root, raadpleegt u Een podman-container zonder root gebruiken voordat u begint met de installatie. In de gekoppelde sectie vindt u meer informatie over aanvullende vereisten en een gewijzigde opdrachtregel voor het installatiescript. Nadat de extra vereisten zijn geconfigureerd, kunt u hier terugkeren om door te gaan met de volgende installatieprocedure.

Het script gebruiken om Microsoft Tunnel te installeren

Download het Microsoft Tunnel-installatiescript met behulp van een van de volgende methoden:

Download het hulpprogramma rechtstreeks met behulp van een webbrowser. Ga naar https://aka.ms/microsofttunneldownload om het bestand mstunnel-setup te downloaden.

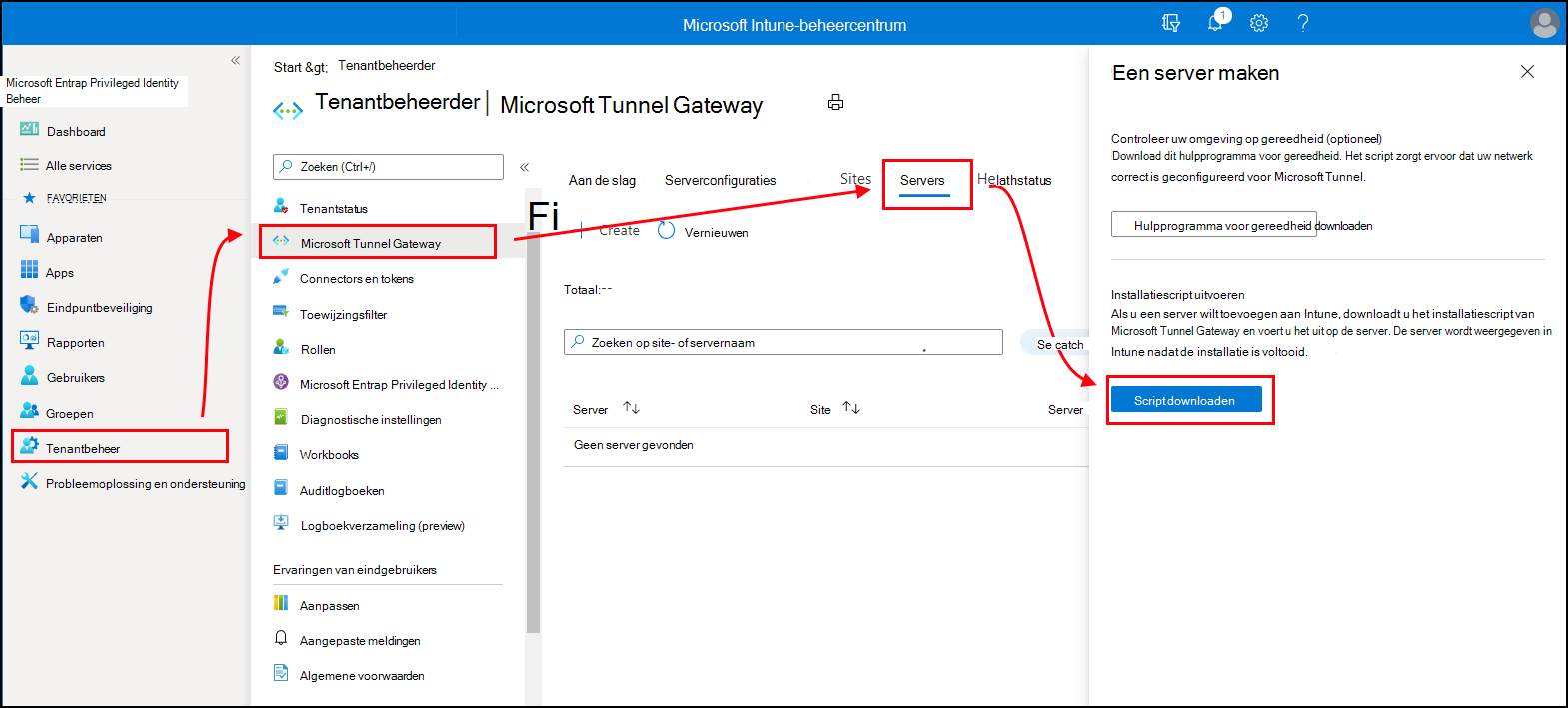

Meld u aan bij Microsoft Intune beheercentrum>Tenantbeheer>Microsoft Tunnel Gateway, selecteer het tabblad Servers, selecteer Maken om het deelvenster Een server maken te openen en selecteer vervolgens Script downloaden.

Gebruik een Linux-opdracht om de tunnelsoftware rechtstreeks te downloaden. Op de server waarop u de tunnel installeert, kunt u bijvoorbeeld wget of curl gebruiken om de koppeling https://aka.ms/microsofttunneldownloadte openen.

Als u bijvoorbeeld wget en logboekgegevens wilt gebruiken voor mstunnel-setup tijdens het downloaden, voert u

wget --output-document=mstunnel-setup https://aka.ms/microsofttunneldownload

Als u de serverinstallatie wilt starten, voert u het script uit als hoofdmap. U kunt bijvoorbeeld de volgende opdrachtregel gebruiken:

sudo ./mstunnel-setup. Met het script wordt altijd de meest recente versie van Microsoft Tunnel geïnstalleerd.Belangrijk

Als u Tunnel installeert in een podman-container zonder root, gebruikt u de volgende gewijzigde opdrachtregel om het script te starten:

mst_rootless_mode=1 ./mstunnel-setupGedetailleerde console-uitvoer bekijken tijdens het inschrijvingsproces van de tunnel- en installatieagent:

Voer uit

export mst_verbose_log="true"voordat u het script ./mstunnel-setup uitvoert. Voer uitexportom te controleren of uitgebreide logboekregistratie is ingeschakeld.Nadat de installatie is voltooid, bewerkt u het omgevingsbestand /etc/mstunnel/env.sh om een nieuwe regel toe te voegen:

mst_verbose_log="true". Nadat u de regel hebt toegevoegd, voert u uitmst-cli server restartom de server opnieuw op te starten.

Belangrijk

Voor de Cloud van de Amerikaanse overheid moet de opdrachtregel verwijzen naar de cloudomgeving van de overheid. Voer hiervoor de volgende opdrachten uit om intune_env=FXP toe te voegen aan de opdrachtregel:

- Rennen

sudo ./mstunnel-setup - Rennen

sudo intune_env=FXP ./mstunnel-setup

Tip

Als u de installatie en het script stopt, kunt u deze opnieuw starten door de opdrachtregel opnieuw uit te voeren. De installatie gaat verder vanaf waar u was gebleven.

Wanneer u het script start, downloadt het containerinstallatiekopieën van Microsoft Tunnel Gateway-containerinstallatiekopieën van de Intune-service en worden de benodigde mappen en bestanden op de server gemaakt.

Tijdens de installatie wordt u gevraagd om verschillende beheerderstaken uit te voeren.

Wanneer u hierom wordt gevraagd door het script, accepteert u de gebruiksrechtovereenkomst (EULA).

Controleer en configureer variabelen in de volgende bestanden ter ondersteuning van uw omgeving.

- Omgevingsbestand: /etc/mstunnel/env.sh. Zie Omgevingsvariabelen in het artikel Naslag voor Microsoft Tunnel voor meer informatie over deze variabelen.

Wanneer u hierom wordt gevraagd, kopieert u de volledige keten van het TLS-certificaatbestand (Transport Layer Security) naar de Linux-server. Het script geeft de juiste locatie weer voor gebruik op de Linux-server.

Het TLS-certificaat beveiligt de verbinding tussen de apparaten die gebruikmaken van de tunnel en het tunnelgateway-eindpunt. Het certificaat moet het IP-adres of de FQDN van de Tunnel Gateway-server in het BIJBEHORENDE SAN hebben.

De persoonlijke sleutel blijft beschikbaar op de computer waarop u de aanvraag voor certificaatondertekening voor het TLS-certificaat maakt. Dit bestand moet worden geëxporteerd met de naam site.key.

Installeer het TLS-certificaat en de persoonlijke sleutel. Gebruik de volgende richtlijnen die overeenkomen met uw bestandsindeling:

PFX:

- De naam van het certificaatbestand moet site.pfx zijn. Kopieer het certificaatbestand naar /etc/mstunnel/private/site.pfx.

PEM:

De volledige keten (root, tussenliggende, eindentiteit) moet zich in één bestand bevinden met de naam site.crt. Als u een certificaat gebruikt dat is uitgegeven door een openbare provider zoals Digicert, kunt u de volledige keten downloaden als één PEM-bestand.

De naam van het certificaatbestand moet *site.crt zijn. Kopieer het volledige ketencertificaat naar /etc/mstunnel/certs/site.crt. Bijvoorbeeld:

cp [full path to cert] /etc/mstunnel/certs/site.crtU kunt ook een koppeling maken naar het volledige ketencertificaat in /etc/mstunnel/certs/site.crt. Bijvoorbeeld:

ln -s [full path to cert] /etc/mstunnel/certs/site.crtKopieer het bestand met de persoonlijke sleutel naar /etc/mstunnel/private/site.key. Bijvoorbeeld:

cp [full path to key] /etc/mstunnel/private/site.keyU kunt ook een koppeling maken naar het bestand met de persoonlijke sleutel in /etc/mstunnel/private/site.key. Bijvoorbeeld:

ln -s [full path to key file] /etc/mstunnel/private/site.keydeze sleutel mag niet worden versleuteld met een wachtwoord. De bestandsnaam van de persoonlijke sleutel moet site.key zijn.

Nadat het certificaat is geïnstalleerd en de Tunnel Gateway-services zijn gemaakt, wordt u gevraagd u aan te melden en te verifiëren bij Intune. Aan het gebruikersaccount moeten machtigingen worden toegewezen die gelijkwaardig zijn aan de Intune Administrator. Het account dat u gebruikt om de verificatie te voltooien, moet een Intune-licentie hebben. De referenties van dit account worden niet opgeslagen en worden alleen gebruikt voor de eerste aanmelding bij Microsoft Entra ID. Na geslaagde verificatie worden Azure-app-id's/geheime sleutels gebruikt voor verificatie tussen de Tunnel Gateway en Microsoft Entra.

Met deze verificatie wordt Tunnel Gateway geregistreerd bij Microsoft Intune en uw Intune tenant.

Open een webbrowser naar https://Microsoft.com/devicelogin en voer de apparaatcode in die door het installatiescript wordt geleverd en meld u vervolgens aan met uw Intune beheerdersreferenties.

Nadat Microsoft Tunnel Gateway is geregistreerd bij Intune, haalt het script informatie over uw sites en serverconfiguraties op van Intune. Het script vraagt u vervolgens om de GUID in te voeren van de tunnelsite waaraan u deze server wilt koppelen. Het script biedt u een lijst met uw beschikbare sites.

Nadat u een site hebt geselecteerd, wordt de serverconfiguratie voor die site opgehaald uit Intune en toegepast op uw nieuwe server om de installatie van Microsoft Tunnel te voltooien.

Nadat het installatiescript is voltooid, kunt u in Microsoft Intune beheercentrum naar het tabblad Microsoft Tunnel Gateway navigeren om de status op hoog niveau voor de tunnel weer te geven. U kunt ook het tabblad Statusstatus openen om te bevestigen dat de server online is.

Als u RHEL 8.4 of hoger gebruikt, moet u de Tunnel Gateway-server opnieuw opstarten door in te voeren

mst-cli server restartvoordat u clients met deze probeert te verbinden.

Vertrouwde basiscertificaten toevoegen aan tunnelcontainers

Vertrouwde basiscertificaten moeten worden toegevoegd aan de tunnelcontainers wanneer:

- Voor het uitgaande serververkeer is ssl-proxycontrole vereist.

- De eindpunten die door de tunnelcontainers worden geopend, zijn niet vrijgesteld van proxy-inspectie.

Stappen:

- Kopieer de vertrouwde basiscertificaten met de extensie .crt naar /etc/mstunnel/ca-trust

- Tunnelcontainers opnieuw starten met behulp van 'mst-cli server restart' en 'mst-cli agent restart'

De Microsoft Tunnel-client-app implementeren

Als u de Microsoft Tunnel wilt gebruiken, hebben apparaten toegang nodig tot een Microsoft Tunnel-client-app. Microsoft Tunnel gebruikt Microsoft Defender voor Eindpunt als de Tunnel-client-app:

Android: download Microsoft Defender voor Eindpunt voor gebruik als de Microsoft Tunnel-client-app in de Google Play Store. Zie Android Store-apps toevoegen aan Microsoft Intune.

Wanneer u Microsoft Defender voor Eindpunt gebruikt als uw tunnelclienttoepassing en als een MTD-toepassing (Mobile Threat Defense), raadpleegt u Use Microsoft Defender voor Eindpunt for MTD and as the Microsoft Tunnel client app (Microsoft Defender voor Eindpunt gebruiken voor MTD en als de Microsoft Tunnel-client-app) voor belangrijke configuratierichtlijnen.

iOS/iPadOS: download Microsoft Defender voor Eindpunt voor gebruik als de Microsoft Tunnel-client-app in de Apple App Store. Zie iOS Store-apps toevoegen aan Microsoft Intune.

Zie Apps toevoegen aan Microsoft Intune voor meer informatie over het implementeren van apps met Intune.

Een VPN-profiel maken

Nadat de Microsoft Tunnel is geïnstalleerd en apparaten Microsoft Defender voor Eindpunt hebben geïnstalleerd, kunt u VPN-profielen implementeren om apparaten om te leiden naar het gebruik van de tunnel. Maak hiervoor VPN-profielen met een verbindingstype Van Microsoft Tunnel:

Android: het Android-platform ondersteunt routering van verkeer via een VPN per app en split tunneling-regels onafhankelijk of tegelijkertijd.

iOS/iPadOS Het iOS-platform ondersteunt het routeren van verkeer via een VPN per app of door regels voor gesplitste tunneling, maar niet beide tegelijk. Als u een VPN per app inschakelt voor iOS, worden uw regels voor gesplitste tunneling genegeerd.

Android

Meld u aan bij Microsoft Intune beheercentrum>Apparaten>Apparaten beheren>Configuratie> op het tabblad Beleid en selecteer Maken.

Selecteer Android Enterprise bij Platform. Selecteer voor ProfielVPN voor werkprofiel in bedrijfseigendom of werkprofiel in persoonlijk eigendom en selecteer vervolgens Maken.

Opmerking

Toegewezen Android Enterprise-apparaten worden niet ondersteund door Microsoft Tunnel.

Voer op het tabblad Basis een Naam en Beschrijving(optioneel) in en selecteer Volgende.

Bij Verbindingstype selecteert u Microsoft Tunnel en configureert u vervolgens de volgende details:

Basis-VPN:

- Geef bij Verbindingsnaam een naam op die wordt weergegeven voor gebruikers.

- Voor Microsoft Tunnel-site selecteert u de tunnelsite die door dit VPN-profiel wordt gebruikt.

VPN per app:

- Apps die zijn toegewezen in het VPN-profiel per app verzenden app-verkeer naar de tunnel.

- Op Android wordt het VPN per app niet gestart als u een app start. Wanneer voor de VPN echter Altijd ingeschakelde VPN is ingesteld op Inschakelen, is de VPN al verbonden en wordt het actieve VPN gebruikt voor app-verkeer. Als de VPN niet is ingesteld op Always-on, moet de gebruiker de VPN handmatig starten voordat deze kan worden gebruikt.

- Als u de Defender voor Eindpunt-app gebruikt om verbinding te maken met Tunnel, webbeveiliging hebt ingeschakeld en VPN per app gebruikt, is webbeveiliging alleen van toepassing op de apps in de VPN-lijst per app. Op apparaten met een werkprofiel raden we in dit scenario aan alle webbrowsers in het werkprofiel toe te voegen aan de VPN-lijst per app om ervoor te zorgen dat al het webverkeer van het werkprofiel is beveiligd.

- Als u een VPN per app wilt inschakelen, selecteert u Toevoegen en bladert u naar de aangepaste of openbare apps die zijn geïmporteerd in Intune.

Always-on VPN:

- Voor Always-on VPN selecteert u Inschakelen om in te stellen dat de VPN-client automatisch verbinding maakt en opnieuw verbinding maakt met de VPN. Altijd ingeschakelde VPN-verbindingen blijven verbonden. Als VPN per app is ingesteld op Inschakelen, gaat alleen het verkeer van apps die u selecteert via de tunnel.

Proxy:

Proxyserverdetails configureren voor uw omgeving.

Opmerking

Proxyserverconfiguraties worden niet ondersteund met versies van Android ouder dan versie 10. Zie VpnService.Builder in de documentatie voor Android-ontwikkelaars voor meer informatie.

Zie Android Enterprise-apparaatinstellingen voor het configureren van VPN voor meer informatie over VPN-instellingen

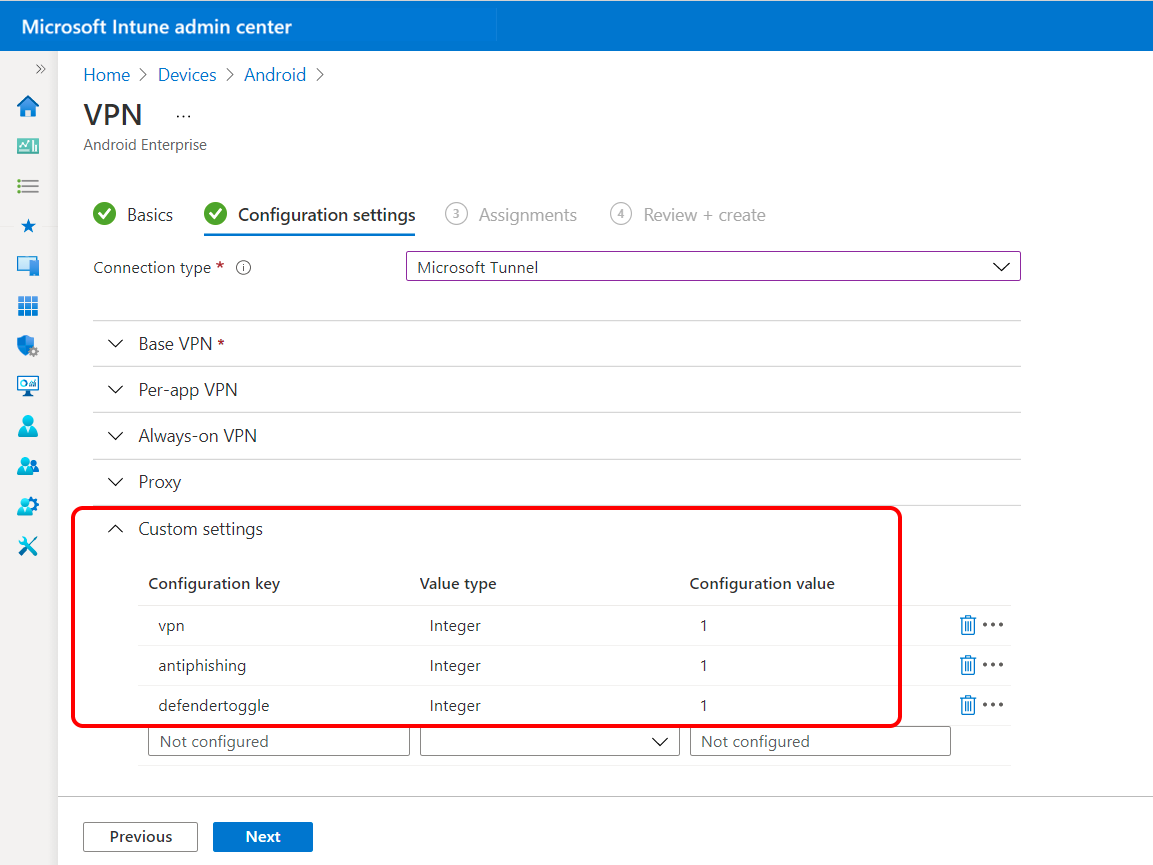

Belangrijk

Voor Android Enterprise-apparaten die gebruikmaken van Microsoft Defender voor Eindpunt als een Microsoft Tunnel-clienttoepassing en als MTD-app, moet u aangepaste instellingen gebruiken om Microsoft Defender voor Eindpunt te configureren in plaats van een afzonderlijk app-configuratieprofiel te gebruiken. Als u geen defender voor eindpuntfunctionaliteit wilt gebruiken, inclusief webbeveiliging, gebruikt u aangepaste instellingen in het VPN-profiel en stelt u de instelling defendertoggle in op 0.

Configureer op het tabblad Toewijzingen groepen die dit profiel ontvangen.

Controleer op het tabblad Controleren en maken de configuratie en selecteer vervolgens Maken om deze op te slaan.

iOS

Meld u aan bij Microsoft Intune beheercentrum>Apparaten>Apparaten beheren>Configuratie>maken.

Bij Platform selecteert u iOS/iPadOS, selecteert u voor ProfielVPN en vervolgens Maken.

Voer op het tabblad Basis een Naam en Beschrijving(optioneel) in en selecteer Volgende.

Bij Verbindingstype selecteert u Microsoft Tunnel en configureert u vervolgens de volgende items:

Basis-VPN:

- Geef bij Verbindingsnaam een naam op die wordt weergegeven voor gebruikers.

- Selecteer voor Microsoft Tunnel Site de tunnelsite die door dit VPN-profiel wordt gebruikt.

Opmerking

Wanneer u zowel Microsoft Tunnel VPN-verbinding als Defender Web Protection gebruikt in de gecombineerde modus op iOS-apparaten, is het van cruciaal belang om de regels op aanvraag te configureren om de instelling Verbinding verbreken in de slaapstand effectief te activeren. Als u dit niet doet, wordt de verbinding tussen tunnel-VPN en Defender VPN verbroken wanneer het iOS-apparaat in de slaapstand gaat, terwijl de VPN is ingeschakeld.

VPN per app:

Als u een VPN per app wilt inschakelen, selecteert u Inschakelen. Er zijn extra configuratiestappen vereist voor vpn's per app voor iOS. Wanneer de VPN per app is geconfigureerd, negeert iOS uw regels voor gesplitste tunneling.Zie VPN per app voor iOS/iPadOS voor meer informatie.

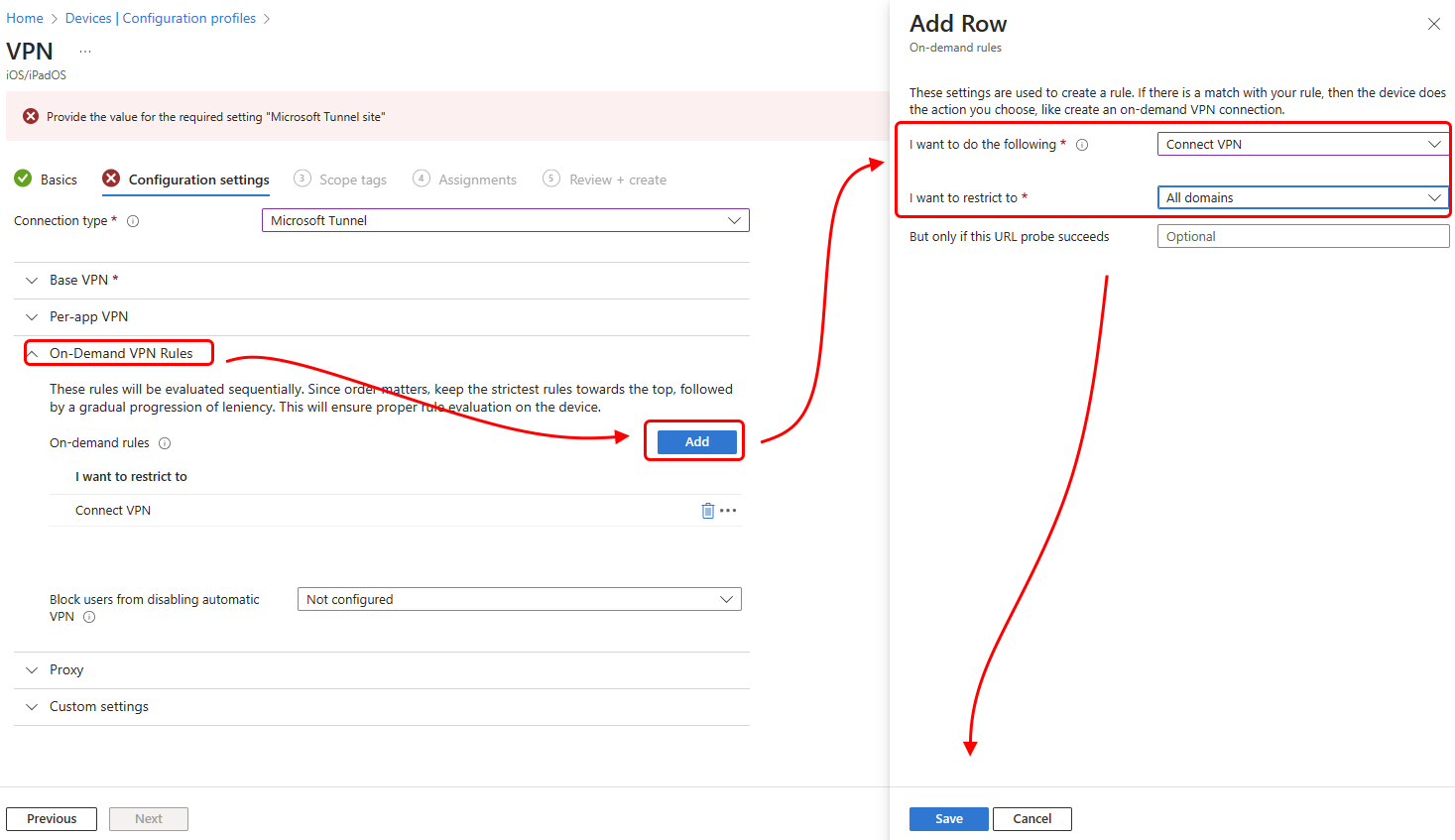

VPN-regels op aanvraag:

Definieer regels op aanvraag die het gebruik van de VPN toestaan wanneer aan voorwaarden voor specifieke FQDN's of IP-adressen wordt voldaan.Zie Automatische VPN-instellingen voor meer informatie.

Proxy:

Proxyserverdetails configureren voor uw omgeving.

Opmerking

Wanneer u zowel Microsoft Tunnel VPN-verbinding als Defender Web Protection gebruikt in de gecombineerde modus op iOS-apparaten, is het van cruciaal belang om de regels op aanvraag te configureren om de instelling Verbinding verbreken in de slaapstand effectief te activeren. De regel op aanvraag configureren bij het configureren van het Tunnel VPN-profiel:

- Vouw op de pagina Configuratie-instelling de sectie VPN-regels op aanvraag uit .

- Voor Regels op aanvraag selecteert u Toevoegen om het deelvenster Rij toevoegen te openen .

- Stel in het deelvenster Rij toevoegende optie Ik wil het volgende doen in op Vpnverbinden en selecteer vervolgens een beperking, zoals Alle domeinen.

- Optioneel kunt u een URL toevoegen aan het veld But alleen als deze URL-test slaagt .

- Klik op Opslaan.

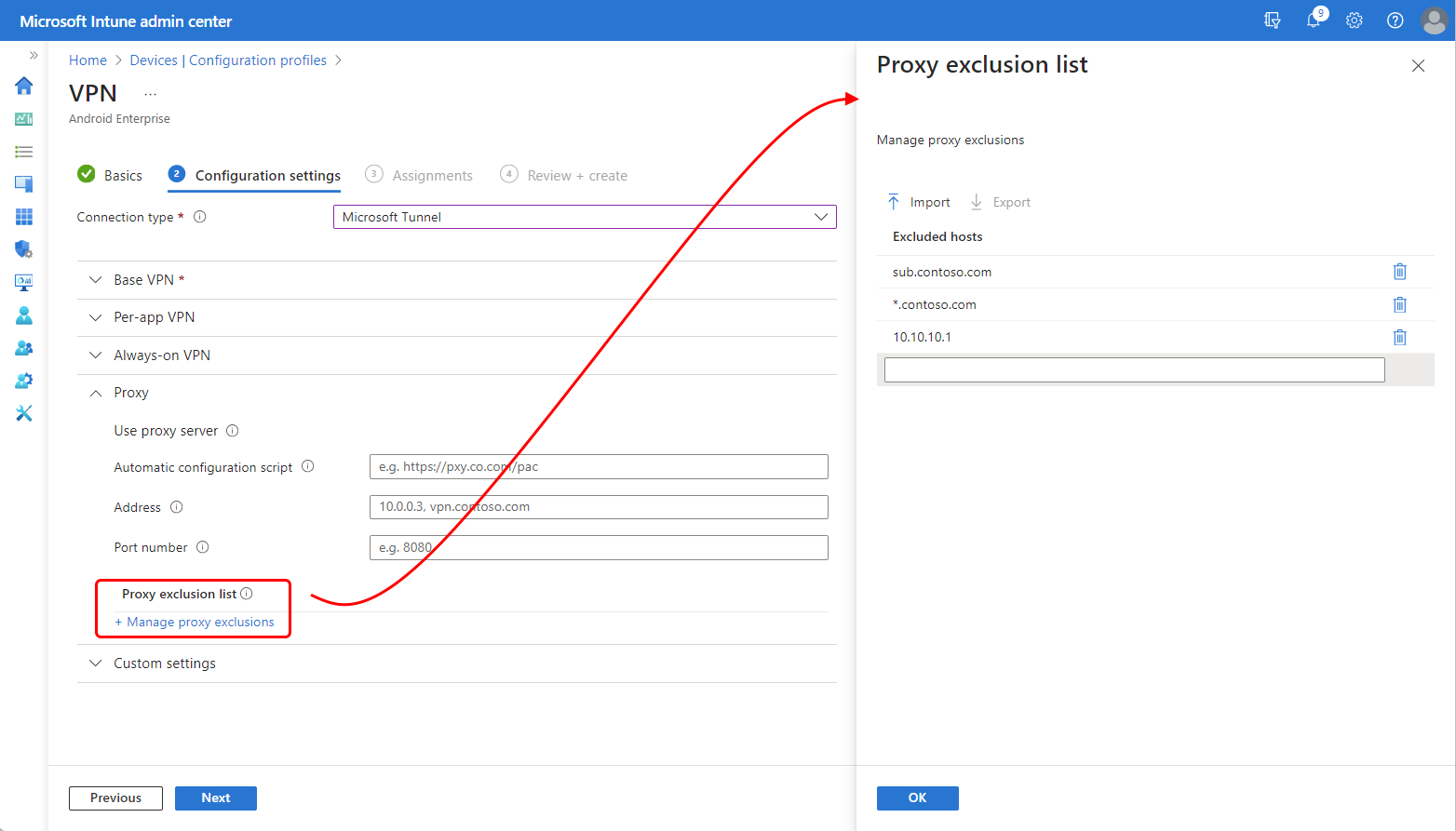

Een proxyuitsluitingslijst gebruiken voor Android Enterprise

Wanneer u één directe proxyserver in uw omgeving gebruikt, kunt u een lijst met proxy-uitsluitingen gebruiken in uw Microsoft Tunnel VPN-profielen voor Android Enterprise. Uitsluitingslijsten voor proxy's worden ondersteund voor Microsoft Tunnel en Microsoft Tunnel voor MAM.

Belangrijk

De lijst met proxy-uitsluitingen wordt alleen ondersteund wanneer u één proxyserver voor directe proxy gebruikt. Ze worden niet ondersteund in omgevingen waarin meerdere proxyservers in gebruik zijn.

De lijst met proxy-uitsluitingen in het VPN-profiel ondersteunt het invoeren van specifieke domeinen die vervolgens worden uitgesloten van uw directe proxyconfiguratie voor apparaten die het profiel ontvangen en gebruiken.

Hier volgen ondersteunde indelingen voor vermeldingen van uitsluitingslijsten:

- Volledige URL's met exacte subdomeinovereenkomst. Bijvoorbeeld

sub.contoso.com - Een voorloop-jokerteken in URL's. Met behulp van het volledige URL-voorbeeld kunnen we bijvoorbeeld de voorloopsubdomeinnaam (sub) vervangen door een sterretje om ondersteuning uit te breiden met alle subdomeinen van contso.com:

*.contoso.com - IPv4- en IPv6-adressen

Niet-ondersteunde indelingen zijn onder andere:

- Interne jokertekens. Bijvoorbeeld:

con*oso.com,contos*.comencontoso.*

De lijst met proxyuitsluitingen configureren

U kunt de uitsluitingslijst configureren wanneer u een Microsoft Tunnel VPN-profiel voor het Android Enterprise-platform bewerkt of maakt.

Op de pagina Configuratie-instellingen nadat u het verbindingstype hebt ingesteld op Microsoft Tunnel:

Vouw Proxy uit en selecteer proxyuitsluitingslijst voor Proxyuitsluitingen beheren.

In het deelvenster Lijst met proxyuitsluitingen :

- Geef in het tekstvak één URL of IP-adres op. Telkens wanneer u een item toevoegt, wordt er een nieuw tekstvak voor meer vermeldingen opgegeven.

- Selecteer Importeren om het deelvenster Proxyuitsluitingen importeren te openen, waar u vervolgens een lijst in CSV-bestandsindeling kunt importeren.

- Selecteer Exporteren om de huidige uitsluitingslijst uit dit profiel te exporteren, in CSV-bestandsindeling.

Selecteer OK om de configuratie van de proxyuitsluitingslijst op te slaan en ga door met het bewerken van het VPN-profiel.

Aangepaste instellingen gebruiken voor Microsoft Defender voor Eindpunt

Intune ondersteunt Microsoft Defender voor Eindpunt als een MTD-app en als de Microsoft Tunnel-clienttoepassing op Android Enterprise-apparaten. Als u Defender voor Eindpunt gebruikt voor zowel de Microsoft Tunnel-clienttoepassing als als een MTD-app, kunt u aangepaste instellingen in uw VPN-profiel voor Microsoft Tunnel gebruiken om uw configuraties te vereenvoudigen. Het gebruik van aangepaste instellingen in het VPN-profiel vervangt de noodzaak om een afzonderlijk app-configuratieprofiel te gebruiken.

Voor apparaten die zijn ingeschreven als Android Enterprise-werkprofiel in persoonlijk eigendom en die Defender voor Eindpunt voor beide doeleinden gebruiken, moet u aangepaste instellingen gebruiken in plaats van een app-configuratieprofiel. Op deze apparaten conflicteert het app-configuratieprofiel voor Defender voor Eindpunt met Microsoft Tunnel en kan voorkomen dat het apparaat verbinding maakt met Microsoft Tunnel.

Als u Microsoft Defender voor Eindpunt voor Microsoft Tunnel gebruikt, maar niet MTD, blijft u het configuratieprofiel voor de app-tunnel gebruiken om Microsoft Defender voor Eindpunt te configureren als tunnelclient.

Ondersteuning voor app-configuratie voor Microsoft Defender voor Eindpunt toevoegen aan een VPN-profiel voor Microsoft Tunnel

Gebruik de volgende informatie om de aangepaste instellingen in een VPN-profiel te configureren om Microsoft Defender voor Eindpunt te configureren in plaats van een afzonderlijk app-configuratieprofiel. De beschikbare instellingen verschillen per platform.

Voor Android Enterprise-apparaten:

| Configuratiesleutel | Waardetype | Configuratiewaarde | Beschrijving |

|---|---|---|---|

| Vpn | Geheel getal | Opties: 1 - Inschakelen (standaard) 0 - Uitschakelen |

Stel in op Inschakelen om de Microsoft Defender voor Eindpunt antiphishingfunctie toe te staan een lokale VPN te gebruiken. |

| antiphishing | Geheel getal | Opties: 1 - Inschakelen (standaard) 0 - Uitschakelen |

Stel in op Inschakelen om Microsoft Defender voor Eindpunt antiphishing in te schakelen. Als deze optie is uitgeschakeld, wordt de antiphishingfunctie uitgeschakeld. |

| defendertoggle | Geheel getal | Opties: 1 - Inschakelen (standaard) 0 - Uitschakelen |

Stel in op Inschakelen om Microsoft Defender voor Eindpunt te gebruiken. Als deze functie is uitgeschakeld, is er geen Microsoft Defender voor Eindpunt functionaliteit beschikbaar. |

Voor iOS-/iPad-apparaten:

| Configuratiesleutel | Waarden | Beschrijving |

|---|---|---|

| TunnelOnly |

Waar : alle functionaliteit van Defender voor Eindpunt is uitgeschakeld. Deze instelling moet worden gebruikt als u de app alleen gebruikt voor tunnelmogelijkheden.

False(standaard): defender voor eindpuntfunctionaliteit is ingeschakeld. |

Bepaalt of de Defender-app is beperkt tot alleen Microsoft Tunnel of dat de app ook de volledige set Defender for Endpoint-mogelijkheden ondersteunt. |

| WebProtection |

Waar(standaard): webbeveiliging is ingeschakeld en gebruikers kunnen het tabblad Webbeveiliging zien in de Defender voor Eindpunt-app.

Onwaar : webbeveiliging is uitgeschakeld. Als een Tunnel VPN-profiel is geïmplementeerd, kunnen gebruikers alleen de tabbladen Dashboard en Tunnel in de Defender voor Eindpunt-app zien. |

Bepaalt of Defender for Endpoint Web Protection (antiphishingfunctionaliteit) is ingeschakeld voor de app. Deze functionaliteit is standaard ingeschakeld. |

| AutoOnboard |

Waar : als webbeveiliging is ingeschakeld, krijgt de Defender voor Eindpunt-app automatisch machtigingen voor het toevoegen van VPN-verbindingen zonder dat de gebruiker hierom wordt gevraagd. Een regel 'Verbinding maken met VPN' op aanvraag is vereist. Zie Automatische VPN-instellingen voor meer informatie over regels op aanvraag.

False(standaard): als webbeveiliging is ingeschakeld, wordt de gebruiker gevraagd om de Defender voor Eindpunt-app toe te staan VPN-configuraties toe te voegen. |

Bepaalt of Defender for Endpoint Web Protection is ingeschakeld zonder de gebruiker te vragen een VPN-verbinding toe te voegen (omdat een lokale VPN nodig is voor webbeveiligingsfunctionaliteit). Deze instelling is alleen van toepassing als WebProtection is ingesteld op Waar. |

TunnelOnly-modus configureren om te voldoen aan de gegevensgrens van de Europese Unie

Tegen het einde van het kalenderjaar 2022 moeten alle persoonsgegevens, waaronder klantinhoud (CC), EUII, EUPI en ondersteuningsgegevens, zijn opgeslagen en verwerkt in de Europese Unie (EU) voor EU-tenants.

De Microsoft Tunnel VPN-functie in Defender for Endpoint is compatibel met EUDB (Data Boundary) van de Europese Unie. Hoewel de defender for Endpoint threat protection-onderdelen met betrekking tot logboekregistratie nog niet eudb-compatibel zijn, maakt Defender voor Eindpunt deel uit van het addendum voor gegevensbescherming (DPA) en voldoet aan de Algemene Verordening Gegevensbescherming (AVG).

In de tussentijd kunnen Microsoft Tunnel-klanten met EU-tenants de TunnelOnly-modus inschakelen in de Client-app van Defender voor Eindpunt. Gebruik de volgende stappen om dit te configureren:

Volg de stappen in Microsoft Tunnel VPN-oplossing installeren en configureren voor Microsoft Intune | Microsoft Learn om een app-configuratiebeleid te maken, waarmee de functionaliteit van Defender voor Eindpunt wordt uitgeschakeld.

Maak een sleutel met de naam TunnelOnly en stel de waarde in op True.

Door de TunnelOnly-modus te configureren, wordt alle functionaliteit van Defender voor Eindpunt uitgeschakeld terwijl tunnelfunctionaliteit beschikbaar blijft voor gebruik in de app.

Gastaccounts en Microsoft-accounts (MSA) die niet specifiek zijn voor de tenant van uw organisatie, worden niet ondersteund voor toegang tussen tenants met behulp van Microsoft Tunnel VPN. Dit betekent dat deze typen accounts niet kunnen worden gebruikt om veilig toegang te krijgen tot interne resources via het VPN. Het is belangrijk om deze beperking in gedachten te houden bij het instellen van beveiligde toegang tot interne resources met behulp van Microsoft Tunnel VPN.

Zie EU-gegevensgrens voor de Microsoft-cloud voor meer informatie over de EU-gegevensgrens | Veelgestelde vragen over het Microsoft-blog over beveiliging en naleving.

Microsoft Tunnel upgraden

Intune regelmatig updates uit op de Microsoft Tunnel-server. Als u ondersteuning wilt behouden, moeten tunnelservers de meest recente release uitvoeren of maximaal één versie achterblijven.

Nadat er een nieuwe upgrade beschikbaar is Intune automatisch de upgrade van tunnelservers zo snel mogelijk starten, op elk van uw tunnelsites. Om u te helpen bij het beheren van upgrades, kunt u opties configureren waarmee het upgradeproces wordt beheerd:

- U kunt automatische upgrade van servers op een site toestaan of goedkeuring van de beheerder vereisen voordat upgrades worden uitgevoerd.

- U kunt een onderhoudsvenster configureren, waarmee wordt beperkt wanneer upgrades op een site kunnen worden gestart.

Zie Microsoft Tunnel upgraden voor meer informatie over upgrades voor Microsoft Tunnel, waaronder het weergeven van de tunnelstatus en het configureren van upgradeopties.

Het TLS-certificaat op de Linux-server bijwerken

U kunt het opdrachtregelprogramma ./mst-cli gebruiken om het TLS-certificaat op de server bij te werken:

PFX:

- Kopieer het certificaatbestand naar /etc/mstunnel/private/site.pfx

- Rennen:

mst-cli import_cert - Rennen:

mst-cli server restart

PEM:

- Kopieer het nieuwe certificaat naar /etc/mstunnel/certs/site.crt

- Kopieer de persoonlijke sleutel naar /etc/mstunnel/private/site.key

- Rennen:

mst-cli import_cert - Rennen:

mst-cli server restart

Opmerking

De opdracht 'import-cert' met een extra parameter met de naam 'delay'. Met deze parameter kunt u de vertraging opgeven in minuten voordat het geïmporteerde certificaat wordt gebruikt. Voorbeeld: mst-cli import_cert vertraging 10080

Zie Naslaginformatie voor Microsoft Tunnel voor meer informatie over mst-cli.

Een Podman-container zonder root gebruiken

Wanneer u Red Hat Linux met Podman-containers gebruikt om uw Microsoft Tunnel te hosten, kunt u de container configureren als een container zonder root.

Het gebruik van een container zonder root kan helpen om de impact van een container escape te beperken, waarbij alle bestanden in en onder de map /etc/mstunnel op de server eigendom zijn van een niet-bevoegd gebruikersserviceaccount. De accountnaam op de Linux-server waarop Tunnel wordt uitgevoerd, is ongewijzigd van een standaardinstallatie, maar wordt gemaakt zonder machtigingen van de hoofdgebruiker.

Als u een podman-container zonder root wilt gebruiken, moet u het volgende doen:

- Configureer aanvullende vereisten die in de volgende sectie worden beschreven.

- Wijzig de opdrachtregel van het script bij het starten van de Installatie van Microsoft Tunnel.

Als aan de vereisten is voldaan, kunt u vervolgens de procedure voor het installatiescript gebruiken om eerst het installatiescript te downloaden en vervolgens de installatie uit te voeren met behulp van de gewijzigde scriptopdrachtregel.

Aanvullende vereisten voor rootless Podman-containers

Voor het gebruik van een podman-container zonder root moet uw omgeving voldoen aan de volgende vereisten, die een aanvulling zijn op de standaardvereisten voor Microsoft Tunnel:

Ondersteund platform:

Op de Linux-server moet Red Hat (RHEL) 8.8 of hoger worden uitgevoerd.

De container moet Podman 4.6.1 of hoger uitvoeren. Rootloze containers worden niet ondersteund met Docker.

De container zonder root moet worden geïnstalleerd onder de map /home .

De map /home moet minimaal 10 GB vrije ruimte hebben.

Doorvoer:

- De piekdoorvoer mag niet groter zijn dan 230 Mbps

Netwerk:

De volgende netwerkinstellingen, die niet beschikbaar zijn in een naamruimte zonder root, moeten worden ingesteld in /etc/sysctl.conf:

net.core.somaxconn=8192net.netfilter.nf_conntrack_acct=1net.netfilter.nf_conntrack_timestamp=1

Als u bovendien de rootless Tunnel Gateway verbindt met een poort die kleiner is dan 1024, moet u ook de volgende instelling toevoegen in /etc/sysctl.conf en deze gelijk stellen aan de poort die u gebruikt:

net.ipv4.ip_unprivileged_port_start

Als u bijvoorbeeld poort 443 wilt opgeven, gebruikt u de volgende vermelding: net.ipv4.ip_unprivileged_port_start=443

Nadat u sysctl.conf hebt bewerkt, moet u de Linux-server opnieuw opstarten voordat de nieuwe configuraties van kracht worden.

Uitgaande proxy voor de rootloze gebruiker:

Als u een uitgaande proxy wilt ondersteunen voor de gebruiker zonder root, bewerkt u /etc/profile.d/http_proxy.sh en voegt u de volgende twee regels toe. In de volgende regels is 10.10.10.1:3128 een voorbeeld van adres:poortvermelding . Wanneer u deze regels toevoegt, vervangt u 10.10.1.1:3128 door de waarden voor het IP-adres en de poort van uw proxy:

export http_proxy=http://10.10.10.1:3128export https_proxy=http://10.10.10.1:3128

Gewijzigde installatie opdrachtregel voor rootless Podman-containers

Als u Microsoft Tunnel wilt installeren in een podman-container zonder root, gebruikt u de volgende opdrachtregel om het installatiescript te starten. Deze opdrachtregel stelt mst_rootless_mode in als een omgevingsvariabele en vervangt het gebruik van de standaardinstallatieopdrachtregel tijdens stap 2 van de installatieprocedure:

mst_rootless_mode=1 ./mstunnel-setup

De Microsoft Tunnel verwijderen

Als u het product wilt verwijderen, voert u mst-cli uninstall uit vanaf de Linux-server als hoofdmap. Hiermee wordt ook de server verwijderd uit het Intune-beheercentrum.

Verwante onderwerpen

Voorwaardelijke toegang gebruiken met de Microsoft Tunnel

Microsoft Tunnel bewaken