Microsoft Tunnel for Mobile Application Management voor iOS/iPadOS

Opmerking

Deze mogelijkheid is beschikbaar als een Intune-invoegtoepassing. Zie Invoegtoepassingsmogelijkheden van Intune Suite gebruiken voor meer informatie.

Wanneer u Microsoft Tunnel for Mobile Application Management (MAM) toevoegt aan uw tenant, kunt u Microsoft Tunnel VPN Gateway met niet-ingeschreven iOS-apparaten gebruiken om MAM de volgende scenario's te ondersteunen:

- Bied beveiligde toegang tot on-premises resources met behulp van moderne verificatie, eenmalige aanmelding (SSO) en voorwaardelijke toegang.

- Eindgebruikers toestaan hun persoonlijke apparaat te gebruiken voor toegang tot on-premises bedrijfsresources. MDM-inschrijving (Mobile Apparaatbeheer) is niet vereist en bedrijfsgegevens blijven beveiligd.

- Sta organisaties toe om een BYOD-programma (Bring-Your-Own-Device) te gebruiken. BYOD- of persoonlijke apparaten verlagen de totale totale eigendomskosten, zorgen ervoor dat de privacy van gebruikers wordt gewaarborgd en bedrijfsgegevens op deze apparaten beveiligd blijven.

Van toepassing op:

- iOS/iPadOS

Tunnel voor MAM iOS is een krachtig hulpprogramma waarmee organisaties hun mobiele toepassingen veilig kunnen beheren en beveiligen. De VPN-verbinding voor deze oplossing wordt geleverd via de Microsoft Tunnel voor MAM iOS SDK.

Naast het gebruik van MAM Tunnel met niet-ingeschreven apparaten, kunt u deze ook gebruiken met ingeschreven apparaten. Een ingeschreven apparaat moet echter de MDM-tunnelconfiguraties of de MAM-tunnelconfiguraties gebruiken, maar niet beide. Ingeschreven apparaten kunnen bijvoorbeeld geen app zoals Microsoft Edge hebben die gebruikmaakt van MAM-tunnelconfiguraties, terwijl andere apps MDM-tunnelconfiguraties gebruiken.

Probeer de interactieve demo

De interactieve demo van Microsoft Tunnel for Mobile Application Management voor iOS/iPadOS laat zien hoe Tunnel voor MAM de Microsoft Tunnel-VPN Gateway uitbreidt ter ondersteuning van iOS- en iPadOS-apparaten die niet zijn ingeschreven bij Intune.

Cloudondersteuning voor de overheid

Microsoft Tunnel voor MAM op iOS/iPadOS wordt ondersteund met de volgende onafhankelijke cloudomgevingen:

- U.S. Government Community Cloud (GCC) High

- U.S. Department of Defense (DoD)

Microsoft Tunnel voor MAM op iOS/iPadOS biedt geen ondersteuning voor FIPS (Federal Information Processing Standard).

Zie Microsoft Intune voor de GCC-servicebeschrijving van de Amerikaanse overheid voor meer informatie.

Vereiste SDK's voor iOS

Als u de Microsoft Tunnel voor MAM iOS wilt gebruiken, moet u uw LOB-apps (Line of Business) bijwerken om de volgende drie SDK's te integreren. Meer informatie over de integratie van elke SDK vindt u verderop in dit artikel:

Tunnel voor MAM iOS SDK-architectuur

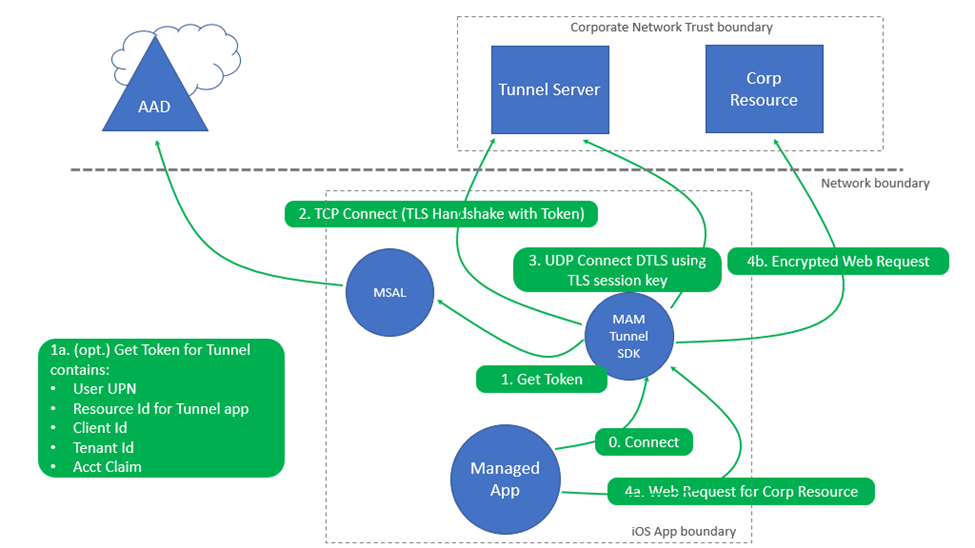

In het volgende diagram wordt de stroom beschreven van een beheerde app die is geïntegreerd met Tunnel for MAM SDK voor iOS.

Acties

- Wanneer de app in eerste instantie wordt gestart, wordt er verbinding gemaakt via de Tunnel for MAM SDK.

- Er is een verificatietoken vereist om te verifiëren.

- Het apparaat heeft mogelijk al een Microsoft Entra verificatietoken dat is verkregen uit een eerdere aanmelding met behulp van een andere MAM-app op het apparaat (zoals Outlook, Microsoft Edge en Microsoft 365 Office Mobile-apps).

- Er treedt een TCP Connect (TLS-handshake) op met het token naar de tunnelserver.

- Als UDP is ingeschakeld op de Microsoft Tunnel Gateway, wordt er een datakanaalverbinding gemaakt met behulp van DTLS. Als UDP is uitgeschakeld, wordt TCP gebruikt om het gegevenskanaal naar de tunnelgateway tot stand te brengen. Zie TCP, UDP-notities in de Microsoft Tunnel-architectuur.

- Wanneer de mobiele app verbinding maakt met een on-premises bedrijfsresource:

- Er wordt een Microsoft Tunnel voor MAM API-verbindingsaanvraag voor die bedrijfsresource uitgevoerd.

- Er wordt een versleutelde webaanvraag ingediend bij de bedrijfsresource.

Opmerking

De Tunnel voor MAM iOS SDK biedt VPN Tunnel. Het bereik is gericht op de netwerklaag binnen de app. VPN-verbindingen worden niet weergegeven in iOS-instellingen.

Elke actieve LOB-app (Line-Of-Business) die is geïntegreerd met Tunnel for MAM iOS-SDK en die op de voorgrond wordt uitgevoerd, vertegenwoordigt een actieve clientverbinding op de Tunnel Gateway-server. Het opdrachtregelprogramma mst-cli kan worden gebruikt om actieve clientverbindingen te bewaken. Zie Naslaginformatie voor Microsoft Tunnel Gateway voor meer informatie over het opdrachtregelprogramma mst-cli.

Intune-beleid configureren voor Microsoft Tunnel voor MAM iOS

Microsoft Tunnel voor MAM iOS gebruikt de volgende Intune beleidsregels en profielen:

- App-configuratiebeleid : hiermee configureert u de Microsoft Tunnel Gateway-instellingen voor Edge- en LOB-apps. U kunt alle vertrouwde certificaten toevoegen die vereist zijn voor toegang tot on-premises resources.

- App-beveiliging-beleid: hiermee configureert u instellingen voor gegevensbeveiliging. Het biedt ook een manier om een app-configuratiebeleid te implementeren waarmee de Microsoft Tunnel-instellingen voor Edge- en LOB-apps worden geconfigureerd.

- Vertrouwd certificaatprofiel : voor apps die verbinding maken met on-premises resources en worden beveiligd door een SSL/TLS-certificaat dat is uitgegeven door een on-premises of persoonlijke certificeringsinstantie (CA).

Een app-configuratiebeleid configureren voor LOB-apps

Maak een app-configuratiebeleid voor apps die gebruikmaken van Tunnel voor MAM. Met dit beleid configureert u een app voor het gebruik van een specifieke Microsoft Tunnel Gateway-site, proxy en vertrouwd certificaat(en) voor Edge- en LOB-apps (Line-Of-Business). Deze resources worden gebruikt bij het maken van verbinding met on-premises resources.

Meld u aan bij het Microsoft Intune-beheercentrum en ga naar Apps>App Configuration beleid>Beheerde appstoevoegen>.

Voer op het tabblad Basisbeginselen een Naam in voor het beleid en een Beschrijving (optioneel).

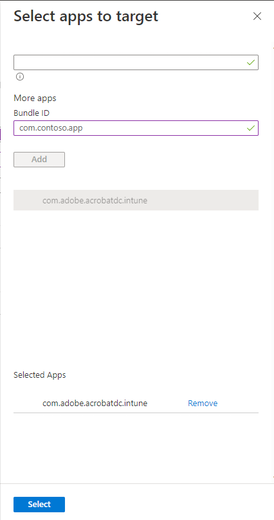

Voor LOB-apps selecteert u + Aangepaste apps selecteren om het deelvenster Apps selecteren voor doel te openen. In het deelvenster Apps selecteren voor doel :

- Geef voor bundel- of pakket-id de bundel-id van LOB-apps op

- Selecteer bij Platformde optie iOS/iPadOS en selecteer vervolgens Toevoegen.

- Selecteer de app die u zojuist hebt toegevoegd en selecteer vervolgens Selecteren.

Opmerking

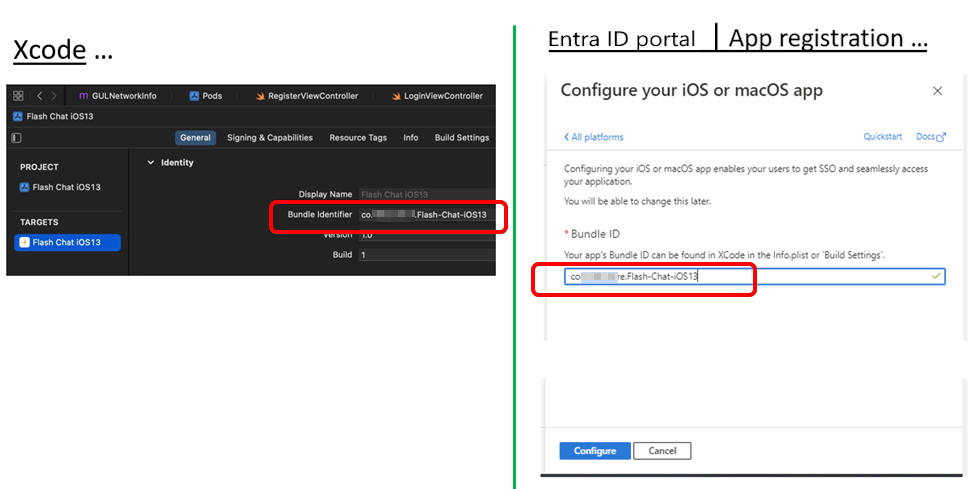

LOB-apps vereisen Intune App SDK voor iOS- en MSAL-integratie. MSAL vereist een Microsoft Entra app-registratie. Zorg ervoor dat de bundel-id die wordt gebruikt in het app-configuratiebeleid dezelfde bundel-id is die is opgegeven in de Microsoft Entra app-registratie en het Xcode-app-project. Xcode is de Geïntegreerde Ontwikkelomgeving van Apple die wordt uitgevoerd op macOS en wordt gebruikt om de Tunnel for MAM iOS SDK te integreren met uw app.

Als u de bundel-id van een app wilt ophalen die is toegevoegd aan Intune, kunt u het Intune-beheercentrum gebruiken.

Nadat u een app hebt geselecteerd, selecteert u Volgende.

Zie App-configuratiebeleid voor Intune door app SDK beheerde apps voor meer informatie over het toevoegen van aangepaste apps aan beleid.

Vouw op het tabblad Instellingen *Microsoft Tunnel for Mobile Application Management-instellingen uit en configureer de volgende opties:

Opmerking

Bij het configureren van proxy en split tunneling:

- Met een PAC-bestand (Proxy Automatic Configuration Script) kunt u zowel split tunneling als proxy inschakelen.

- Het wordt niet ondersteund om zowel split tunneling als proxy in te schakelen bij gebruik van proxyadres of poortnummer. Al het verkeer gaat via de proxy als voor de opgenomen routes de proxyserver is geconfigureerd. Als de proxyserver niet is geconfigureerd voor de inbegrepen routes, wordt al het verkeer uitgesloten van het gebruik van de tunnel.

- Stel Microsoft Tunnel voor MAM gebruiken in op Ja.

- Geef bij Verbindingsnaam een gebruikersnaam op voor deze verbinding, zoals mam-tunnel-vpn.

- Selecteer vervolgens Een site selecteren en kies een van uw Microsoft Tunnel Gateway-sites. Als u geen Tunnel Gateway-site hebt geconfigureerd, raadpleegt u Microsoft Tunnel configureren.

- Als voor uw app een vertrouwd certificaat is vereist, selecteert u Basiscertificaat en selecteert u vervolgens een vertrouwd certificaatprofiel dat u wilt gebruiken. Zie Een vertrouwd certificaatprofiel configureren verderop in dit artikel voor meer informatie.

Voor federatieve Microsoft Entra-tenants zijn de volgende configuraties vereist om ervoor te zorgen dat uw toepassingen de vereiste resources kunnen verifiëren en openen. Met deze configuratie wordt de URL van de openbaar beschikbare beveiligde tokenservice omzeild:

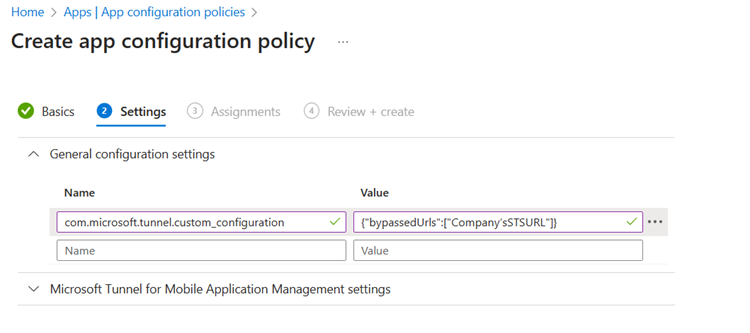

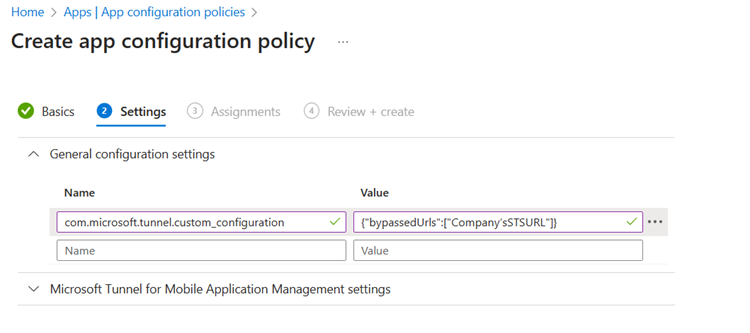

Vouw op het tabblad InstellingenAlgemene configuratie-instellingen uit en configureer het paar Naam en Waarde als volgt om het Edge-profiel in te stellen voor Tunnel:

-

Naam =

com.microsoft.tunnel.custom_configuration -

Waarde =

{"bypassedUrls":["Company'sSTSURL"]}

-

Naam =

Opmerking

De bypassedUrl moet het federatie-STS-eindpunt bevatten.

Waarde kan bijvoorbeeld worden weergegeven als {"bypassedUrls":["ipcustomer.com", "whatsmyip.org"]}.

Nadat u de MAM-instellingen van de tunnel hebt geconfigureerd, selecteert u Volgende om het tabblad Toewijzingen te openen.

Selecteer op het tabblad Toewijzingende optie Groepen toevoegen en selecteer vervolgens een of meer Microsoft Entra gebruikersgroepen die dit beleid ontvangen. Nadat u groepen hebt geconfigureerd, selecteert u Volgende.

Selecteer op het tabblad Controleren en makende optie Maken om het maken van het beleid te voltooien en het beleid te implementeren in de toegewezen groepen.

Het nieuwe beleid wordt weergegeven in de lijst met app-configuratiebeleidsregels.

Een app-configuratiebeleid configureren voor Microsoft Edge

Maak een app-configuratiebeleid voor Microsoft Edge. Met dit beleid configureert u Edge op het apparaat om verbinding te maken met Microsoft Tunnel.

Opmerking

Als u al een app-configuratiebeleid hebt gemaakt voor uw LOB-app, kunt u dat beleid bewerken om Edge en de vereiste instellingen voor sleutel-waardepaar op te nemen.

Ga in het Microsoft Intune-beheercentrum naar Apps>App Configuration beleid>Beheerde appstoevoegen>.

Op het tabblad Basisbeginselen :

- Voer een naam in voor het beleid en een beschrijving (optioneel).

- Klik op Openbare apps selecteren, selecteer Microsoft Edge voor iOS/iPadOS en klik vervolgens op Selecteren.

- Nadat Microsoft Edge wordt vermeld voor openbare apps, selecteert u Volgende.

Vouw op het tabblad InstellingenAlgemene configuratie-instellingen uit en configureer het paar Naam en Waarde als volgt om het Edge-profiel in te stellen voor Tunnel:

Naam Beschrijving com.microsoft.intune.mam.managedbrowser.StrictTunnelMode

Waarde:TrueWanneer deze optie is ingesteld op True, biedt het ondersteuning voor de strikte tunnelmodus voor Edge. Wanneer gebruikers zich aanmelden bij Edge met een organisatieaccount en de VPN niet is verbonden, blokkeert de modus Strikte tunnel internetverkeer.

Wanneer de VPN opnieuw verbinding maakt, is surfen op internet weer beschikbaar.com.microsoft.intune.mam.managedbrowser.TunnelAvailable.IntuneMAMOnly

Waarde:TrueAls deze optie is ingesteld op True, biedt het ondersteuning voor identiteitsswitching naar Edge.

Wanneer gebruikers zich aanmelden met een werk- of schoolaccount, maakt Edge automatisch verbinding met het VPN. Wanneer gebruikers privé browsen inschakelen, schakelt Edge over naar een persoonlijk account en wordt de vpn-verbinding verbroken.Alleen federatieve Microsoft Entra tenants com.microsoft.tunnel.custom_configuration

Waarde:{"bypassedUrls":["Company'sSTSURL"]}Gebruikt door federatieve Microsoft Entra-tenants. Deze instelling is vereist om ervoor te zorgen dat Edge vereiste resources kan verifiëren en openen. Hiermee wordt de URL van de openbaar beschikbare beveiligde tokenservice overgeslagen.

DebypassedUrlwaarde moet het federatie-STS-eindpunt bevatten. De waarde kan er bijvoorbeeld uitzien als{"bypassedUrls":["ipcustomer.com", "whatsmyip.org"]}.In de volgende afbeelding ziet u de

bypassedUrlinstelling in een app-configuratiebeleid voor Microsoft Edge:

Opmerking

Zorg ervoor dat er geen volgspaties zijn aan het einde van de algemene configuratie-instellingen.

U kunt hetzelfde beleid gebruiken om andere Microsoft Edge-configuraties te configureren in de categorie Microsoft Edge-configuratie-instellingen . Nadat eventuele aanvullende configuraties voor Microsoft Edge gereed zijn, selecteert u Volgende.

Selecteer op het tabblad Toewijzingende optie Groepen toevoegen en selecteer vervolgens een of meer Microsoft Entra groepen die dit beleid ontvangen. Nadat u groepen hebt geconfigureerd, selecteert u Volgende.

Selecteer op het tabblad Controleren en makende optie Maken om het maken van het beleid te voltooien en het beleid te implementeren in de toegewezen groepen.

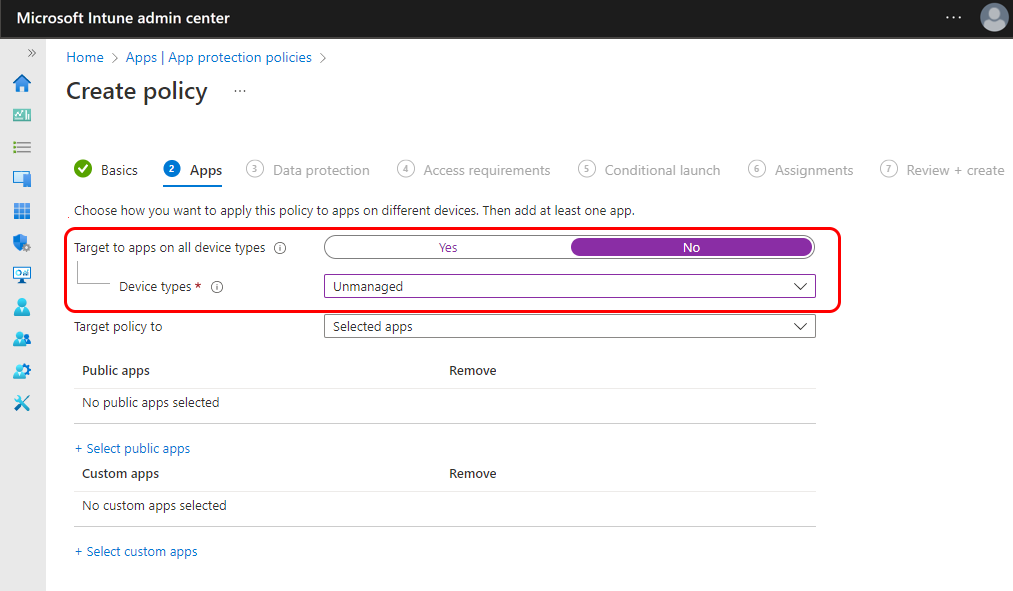

Een app-beveiligingsbeleid configureren

Er is een App-beveiliging-beleid vereist voor het configureren van Microsoft Tunnel voor apps die gebruikmaken van de Microsoft Tunnel voor MAM iOS.

Dit beleid biedt de benodigde gegevensbescherming en stelt een methode vast om app-configuratiebeleid aan apps te leveren. Voer de volgende stappen uit om een app-beveiligingsbeleid te maken:

Meld u aan bij het Microsoft Intune-beheercentrum en ga naar Apps>App-beveiliging beleid>+ Beleid> maken en selecteer iOS/iPadOS.

Voer op het tabblad Basis een naam in voor het beleid en een Beschrijving (optioneel) en selecteer volgende.

Op het tabblad Apps :

- Stel Doel-apps op alle apparaattypen in op Nee.

- Bij Apparaattypen selecteert u Onbeheerd.

Selecteer voor LOB-apps op + Aangepaste apps selecteren om het deelvenster Apps selecteren naar doel te openen. Ga vervolgens naar het deelvenster Apps selecteren voor doel :

- Geef bij Bundel-id de bundel-id van LOB-apps op en selecteer vervolgens Toevoegen.

- Selecteer de app die u zojuist hebt toegevoegd en selecteer vervolgens Selecteren.

Opmerking

LOB-apps vereisen Intune App SDK voor iOS- en MSAL-integratie. MSAL vereist een Microsoft Entra app-registratie. Zorg ervoor dat de bundel-id die wordt gebruikt in het app-configuratiebeleid dezelfde bundel-id is die is opgegeven in de Microsoft Entra app-registratie en het Xcode-app-project.

Als u de bundel-id van een app wilt ophalen die is toegevoegd aan Intune, kunt u het Intune-beheercentrum gebruiken.

Configureer op de tabbladen Gegevensbeveiliging, Toegangsvereisten en Voorwaardelijk starten de resterende instellingen voor app-beveiligingsbeleid op basis van uw implementatie- en gegevensbeschermingsvereisten.

Selecteer op het tabblad Toewijzingende optie Groepen toevoegen en selecteer vervolgens een of meer Microsoft Entra gebruikersgroepen die dit beleid ontvangen. Nadat u groepen hebt geconfigureerd, selecteert u Volgende.

Het nieuwe beleid wordt weergegeven in de lijst met App-beveiliging beleidsregels.

Een vertrouwd certificaatprofiel configureren

Voor apps die de MAM-tunnel gebruiken om verbinding te maken met een on-premises resource die wordt beveiligd door een SSL/TLS-certificaat dat is uitgegeven door een on-premises of persoonlijke certificeringsinstantie (CA) is een vertrouwd certificaatprofiel vereist. Als voor uw apps dit type verbinding niet is vereist, kunt u deze sectie overslaan. Het vertrouwde certificaatprofiel wordt niet toegevoegd aan het app-configuratiebeleid.

Een vertrouwd certificaatprofiel is vereist om een vertrouwensketen tot stand te brengen met uw on-premises infrastructuur. Met het profiel kan het apparaat het certificaat vertrouwen dat wordt gebruikt door de on-premises web- of toepassingsserver, waardoor beveiligde communicatie tussen de app en de server wordt gewaarborgd.

Tunnel voor MAM maakt gebruik van de nettolading van het openbare sleutelcertificaat in het Intune vertrouwd certificaatprofiel, maar vereist niet dat het profiel wordt toegewezen aan Microsoft Entra gebruikers- of apparaatgroepen. Als gevolg hiervan kan een vertrouwd certificaatprofiel voor elk platform worden gebruikt. Een iOS-apparaat kan dus een vertrouwd certificaatprofiel voor Android, iOS of Windows gebruiken om aan deze vereiste te voldoen.

Belangrijk

Tunnel voor MAM iOS SDK vereist dat vertrouwde certificaten de met DER gecodeerde binaire X.509- of PEM-certificaatindeling gebruiken.

Tijdens de configuratie van het app-configuratieprofiel voor een app die Gebruikmaakt van Tunnel voor MAM, selecteert u het certificaatprofiel dat wordt gebruikt. Zie Vertrouwde basiscertificaatprofielen voor Microsoft Intune voor meer informatie over het configureren van deze profielen.

Line-of-Business-apps configureren in de Microsoft Entra-beheercentrum

Voor Line-Of-Business-apps die gebruikmaken van Microsoft Tunnel voor MAM iOS zijn het volgende vereist:

- Een Microsoft Tunnel Gateway-service-principal Cloud-app

- Microsoft Entra app-registratie

Microsoft Tunnel Gateway-service-principal

Als dit nog niet is gemaakt voor voorwaardelijke toegang van Microsoft Tunnel MDM, richt u de Microsoft Tunnel Gateway-service-principal cloud-app in. Zie Microsoft Tunnel VPN-gateway gebruiken met beleid voor voorwaardelijke toegang voor hulp.

Microsoft Entra app-registratie

Wanneer u de Tunnel voor MAM iOS SDK integreert in een Line-Of-Business-app, moeten de volgende instellingen voor app-registratie overeenkomen met uw Xcode-app-project:

- Toepassings-id

- Tenant-ID

Afhankelijk van uw behoeften kiest u een van de volgende opties:

Een nieuwe app-registratie maken

Als u een iOS-app hebt die niet eerder is geïntegreerd met de Intune App SDK voor iOS of de Microsoft Authentication Library (MSAL), moet u een nieuwe app-registratie maken. De stappen voor het maken van een nieuwe app-registratie omvatten:- App-registratie

- Verificatieconfiguratie

- API-machtigingen toevoegen

- Tokenconfiguratie

- Controleren met behulp van integratie-assistent

Een bestaande app-registratie bijwerken

Als u een iOS-app hebt die eerder is geïntegreerd met de Intune App SDK voor iOS, moet u de bestaande app-registratie controleren en bijwerken.

Een nieuwe app-registratie maken

De Microsoft Entra onlinedocumenten bieden gedetailleerde instructies en richtlijnen voor het maken van een app-registratie.

De volgende richtlijnen zijn specifiek voor de vereisten voor de integratie van de Tunnel voor MAM iOS SDK.

Vouw in de Microsoft Entra-beheercentrum voor uw tenant Toepassingen uit en selecteer vervolgens App-registraties>+ Nieuwe registratie.

Op de pagina Een toepassing registreren :

- Geef een **naam op voor de app-registratie

- Selecteer Alleen account in deze organisatiemap (alleen YOUR_TENANT_NAME - enkele tenant).

- Er hoeft op dit moment geen omleidings-URI te worden opgegeven. Er wordt automatisch een gemaakt tijdens een latere stap.

Selecteer de knop Registreren om de registratie te voltooien en opent een pagina Overzicht voor de app-registratie.

Noteer in het deelvenster Overzicht de waarden voor de toepassings-id (client) en de map-id (tenant). Deze waarden zijn vereist voor het Xcode-project voor app-registraties. Nadat u de twee waarden hebt opgenomen, selecteert u onder Beherende optie Verificatie.

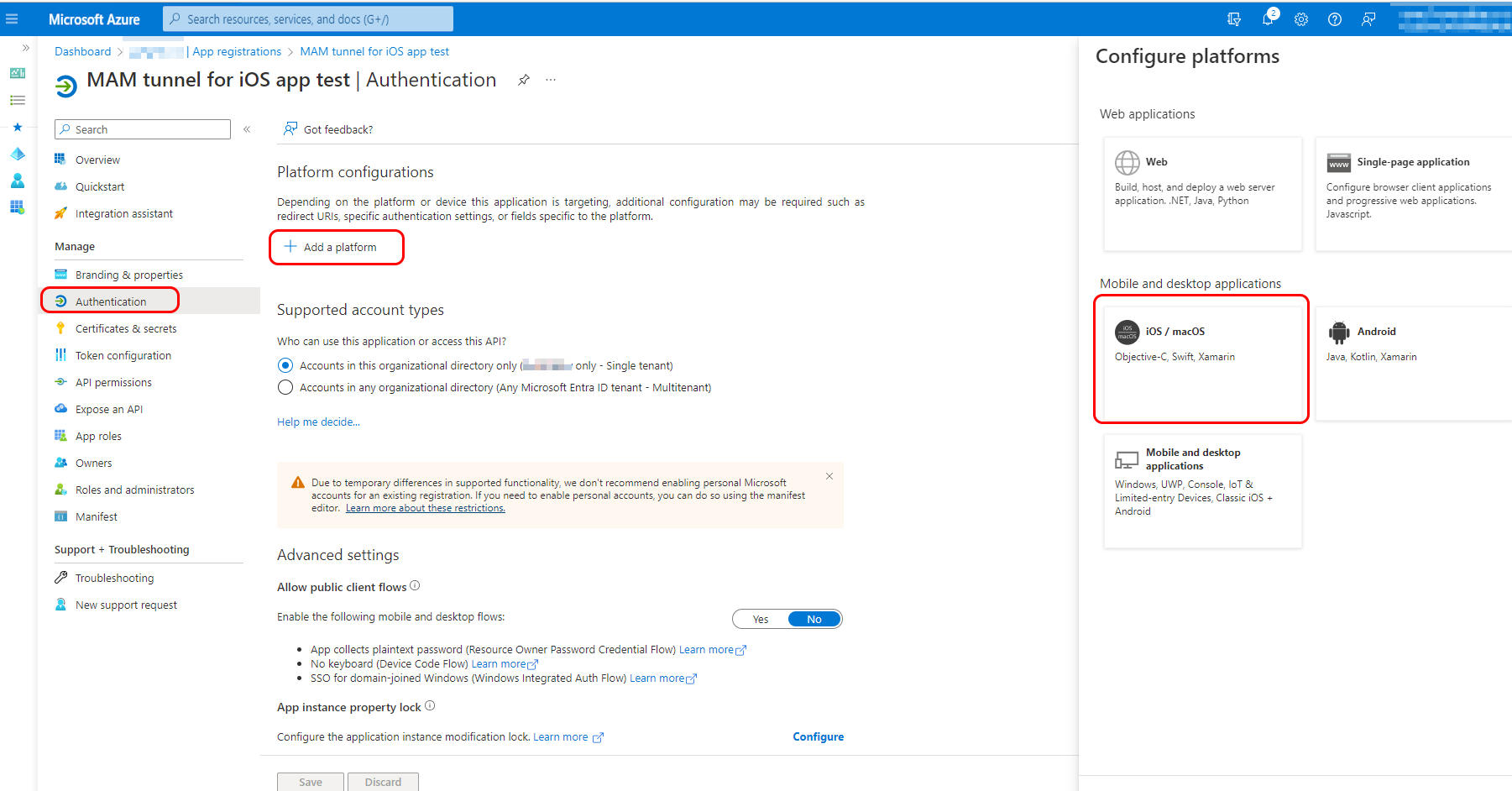

Selecteer in het deelvenster Verificatie voor uw app-registratie de optie + Platform toevoegen en selecteer vervolgens de tegel voor iOS/macOS. Het deelvenster Uw iOS- of macOS-app configureren wordt geopend.

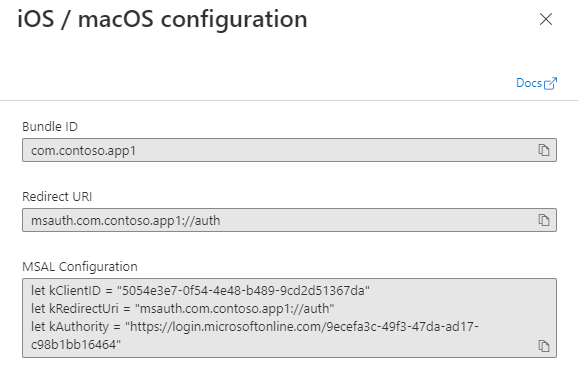

Voer in het deelvenster Uw iOS- of macOS-app configureren de bundel-id in voor de Xcode-app die moet worden geïntegreerd met de Tunnel for MAM iOS SDK en selecteer vervolgens Configureren. Het configuratievenster voor iOS/macOS wordt geopend.

De bundel-id in deze weergave moet exact overeenkomen met de bundel-id in Xcode. Dit detail vindt u op de volgende locaties in het Xcode-project:

- info.plist > IntuneMAMSettings: ADALRedirectUri

- Algemene > projectidentiteit>: bundel-id

Een omleidings-URI en MSAL-configuratie worden automatisch gegenereerd. Selecteer Gereed onderaan het dialoogvenster om te voltooien. Er zijn geen andere instellingen vereist voor verificatie.

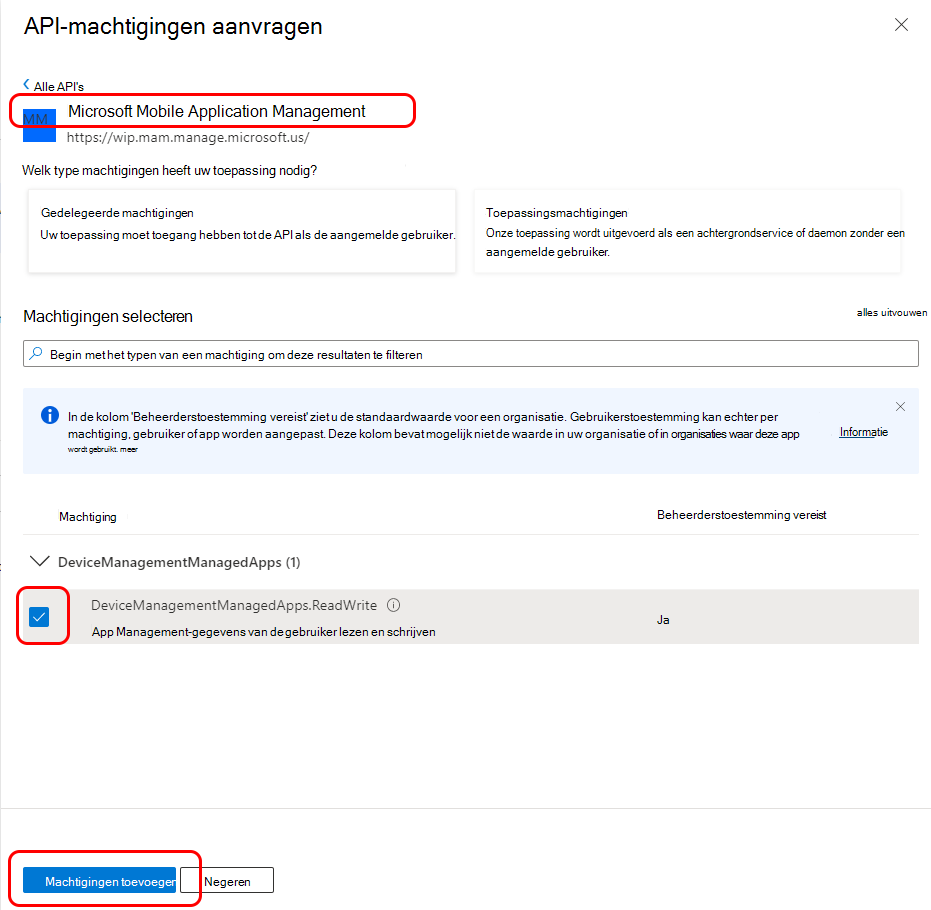

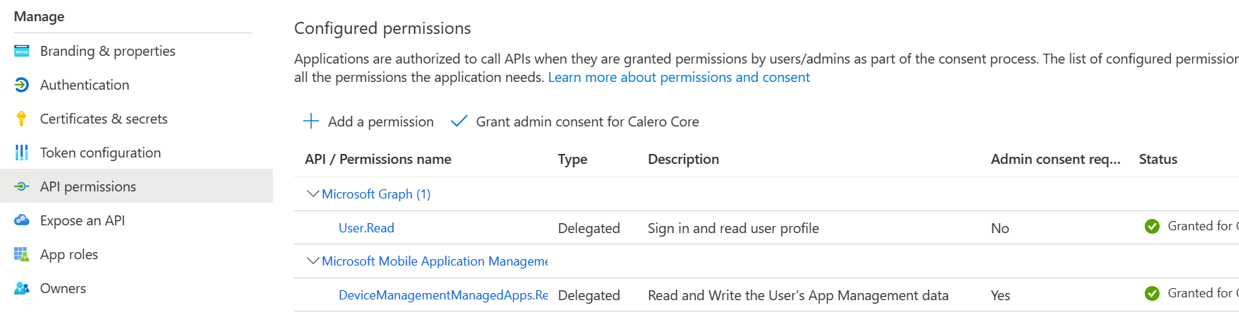

Selecteer vervolgens API-machtigingen en vervolgens + Een machtiging toevoegen tijdens het weergeven van de app-registratie. Voeg de API-machtigingen toe voor Microsoft Mobile Application Management en Microsoft Tunnel Gateway:

- Selecteer op de pagina API-machtigingen aanvragen het tabblad voor API's die mijn organisatie gebruikt.

- Zoek naar Microsoft Mobile Application Management, selecteer het resultaat en schakel vervolgens het selectievakje in.

- Selecteer Machtigingen toevoegen.

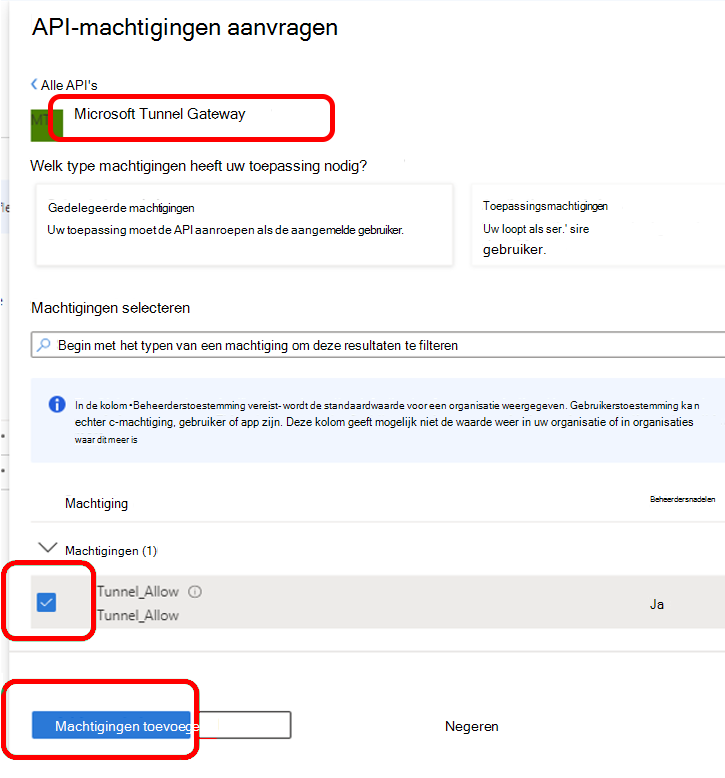

Herhaal vervolgens het proces voor de tweede machtiging:

- Selecteer + Een machtiging toevoegen en ga naar het tabblad API's die mijn organisatie gebruikt .

- Zoek naar Microsoft Tunnel Gateway, selecteer het resultaat en schakel vervolgens het selectievakje tunnel toestaan in.

- Selecteer Machtigingen toevoegen.

Als u de configuratie wilt voltooien, gaat u terug naar het deelvenster API-machtigingen , selecteert u Beheerderstoestemming verlenen voor YOUR_TENANT en selecteert u vervolgens Ja.

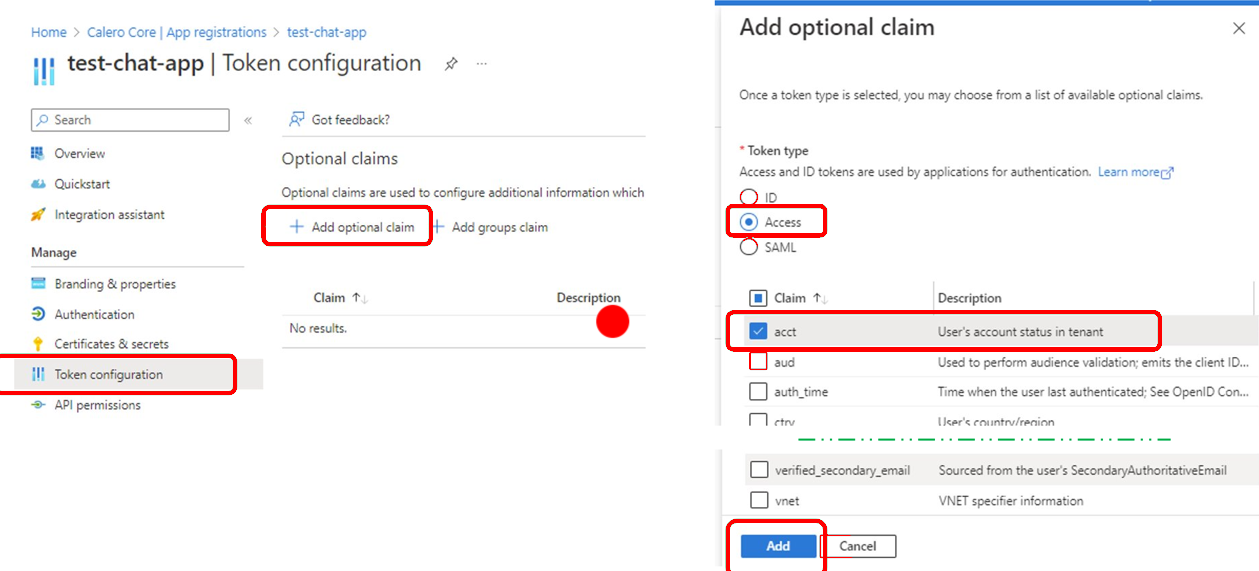

Selecteer vervolgens tokenconfiguratie tijdens het weergeven van de app-registratie en vervolgens + Optionele claim toevoegen. Selecteer op de pagina Optionele claim toevoegen bij Tokentypede optie Toegang en selecteer vervolgens bij Claim het selectievakje voor acct. Tunnel voor MAM vereist dit verificatietoken om gebruikers te verifiëren voor Microsoft Entra ID. Selecteer Toevoegen om de configuratie van het token te voltooien.

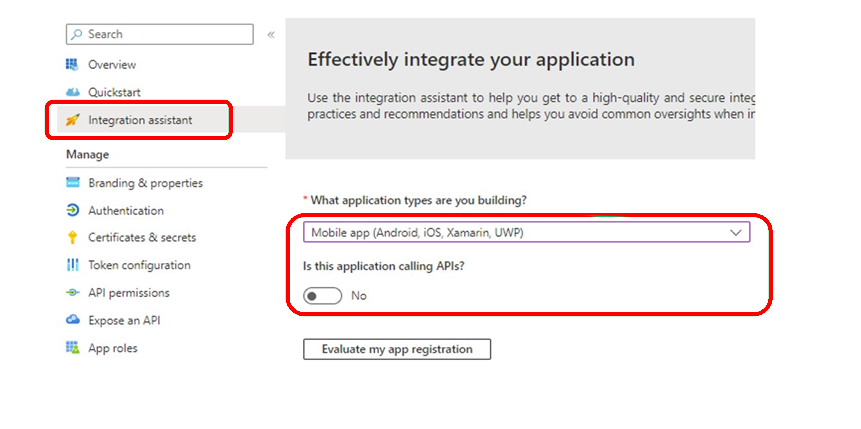

Als u wilt controleren of alle instellingen zijn toegepast, selecteert u Integratie assistent:

- Voor Welke toepassingstypen bouwt u? selecteert u Mobiele app (Android, iOS, Xamarin, UWP).

- Stel Wordt met deze toepassing API's aangeroepen? in op Nee en selecteer vervolgens Mijn app-registratie evalueren.

De resultaten moeten de status Voltooid weergeven voor zowel Aanbevolen configuraties als Ontmoedigde configuraties.

Een bestaande app-registratie bijwerken

Wanneer u al een app-registratie hebt, kunt u ervoor kiezen om deze bij te werken in plaats van een nieuwe te maken. Controleer de volgende instellingen en breng indien nodig wijzigingen aan.

- Toepassings-id en tenant-id

- Verificatieconfiguratie

- API-machtigingen

- Tokenconfiguratie

- Integratie assistent

Vouw in de Microsoft Entra-beheercentrum Toepassingen uit en selecteer vervolgens App-registraties. Selecteer vervolgens de app-registratie die u wilt controleren en bijwerken om het deelvenster Overzicht te openen. Noteer de waarden voor de toepassings-id (client) en de map-id (tenant).

Deze waarden moeten exact overeenkomen met de volgende waarden in uw Xcode-app-project:

- info.plist > IntuneMAMSettings

- Toepassings-id (client) = ADALClientId

- Map-id (tenant) = ADALAuthority

- info.plist > IntuneMAMSettings

Selecteer Verificatie en controleer het type app-platform. Het moet iOS/macOS zijn en een bundel-id en omleidings-URI hebben. De omleidings-URI moet worden gevormd als

msauth.Your_Bundle_ID://auth.Selecteer vervolgens Weergave om de details van de bundel-id en omleidings-URI weer te geven. Zorg ervoor dat er een MSAL-configuratie aanwezig is. Als dat niet zo is, raadpleegt u Een Microsoft Entra toepassing en service-principal maken die toegang hebben tot resources voor hulp.

Net als in de vorige stap vergelijkt u de waarden Bundel-id en Omleidings-URI met deze waarden uit uw Xcode-app-project:

- Algemene > projectidentiteit>: bundel-id

- info.plist > IntuneMAMSettings: ADALRedirectUri

Zorg er ook voor dat de Xcode-bundel-id in uw app-project overeenkomt met de bundel-id voor app-registratie:

Controleer en werk de API-machtigingen bij. Zorg ervoor dat u microsoft Graph- en Microsoft Mobile Application Management-machtigingen al hebt ingesteld.

Voeg vervolgens machtigingen toe voor de Service-principal van Microsoft Tunnel Gateway :

Selecteer + Een machtiging toevoegen.

Selecteer het tabblad API die mijn organisatie gebruikt

Zoek naar Microsoft Tunnel Gateway en selecteer deze om API-machtigingen aan te vragen.

Als Microsoft Tunnel Gateway niet wordt weergegeven in de lijst, is deze niet ingericht. Zie Microsoft Tunnel VPN-gateway gebruiken met beleid voor voorwaardelijke toegang om deze in te richten.

Selecteer de machtiging Tunnel_Allow en selecteer Machtiging toevoegen om door te gaan.

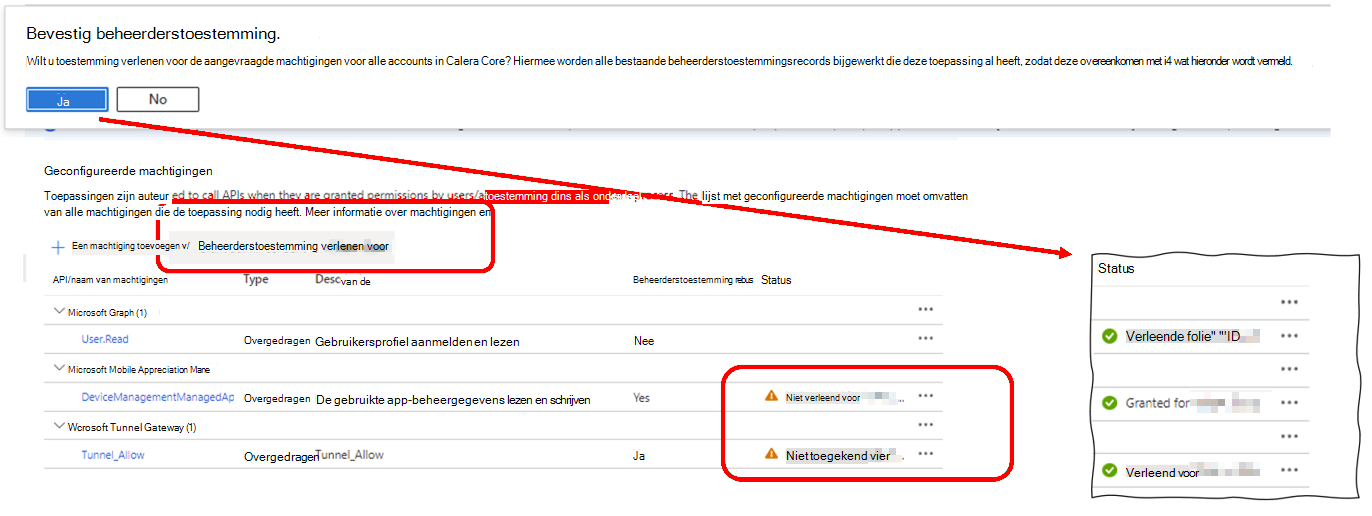

Geef vervolgens beheerderstoestemming voor de nieuwe machtigingen:

- Selecteer Beheerderstoestemming verlenen voor YOUR_TENANT_NAME.

- Selecteer Ja in het dialoogvenster Beheerderstoestemming verlenen.

Nadat u bent bijgewerkt, ziet u de volgende drie API-machtigingen met de status Verleend voor YOUR_TENANT_NAME:

- Microsoft Graph

- Microsoft Mobile Management

- Microsoft Tunnel Gateway

Selecteer Tokenconfiguratie om de instellingen te bevestigen. Voor Claim ziet u een waarde voor acct met het tokentypeAccess.

Als acct niet aanwezig is, selecteert u +Optionele claim toevoegen om een claim toe te voegen:

- Selecteer Bij Tokentypede optie Access.

- Schakel het selectievakje voor acct in.

- Selecteer Toevoegen om de configuratie te voltooien.

Selecteer Integratie assistent om de app-registratie te valideren:

- Voor Welke toepassingstypen bouwt u? selecteert u Mobiele app (Android, iOS, Xamarin, UWP)

- Stel Wordt met deze toepassing API's aangeroepen? in op Nee en selecteer vervolgens Mijn app-registratie evalueren.

De resultaten moeten de status Voltooid weergeven voor zowel Aanbevolen configuraties als Ontmoedigde configuraties.

Xcode Line-Of-Business-app-integratie

Xcode is de Geïntegreerde Ontwikkelomgeving van Apple die wordt uitgevoerd op macOS en wordt gebruikt om de Tunnel for MAM iOS SDK te integreren met uw app.

Hier volgen de vereisten voor het gebruik van Xcode om een iOS-app te integreren om Microsoft Tunnel voor MAM iOS te gebruiken:

- macOS - Xcode uitvoeren

- Xcode 14.0 of hoger

- MAM-SDK – minimale versie: 16.1.1

- MSAL-SDK – minimale versie: 1.2.3

- Tunnel voor MAM iOS SDK, beschikbaar op GitHub

Zie Tunnel for MAM iOS SDK developer guide (Ontwikkelaarshandleiding voor Tunnel for MAM iOS SDK) voor hulp bij het integreren van de SDK.

Bekende problemen

Hier volgen bekende problemen of beperkingen voor Tunnel voor MAM in iOS. Voor bekende problemen met de Microsoft Tunnel voor MAM iOS SDK gaat u naar De ontwikkelaarshandleiding tunnel voor MAM iOS SDK.

MAM-tunnel wordt niet ondersteund bij gebruik van de MDM-tunnel

U kunt ervoor kiezen om MAM-tunnel te gebruiken met ingeschreven apparaten in plaats van mdm-tunnelconfiguraties te gebruiken. Het implementeren van zowel MAM- als MDM Tunnel App-configuratiebeleid met Microsoft Tunnel-instellingen op hetzelfde apparaat wordt echter niet ondersteund en leidt tot fouten in clientnetwerken.

Ingeschreven apparaten kunnen bijvoorbeeld geen app zoals Microsoft Edge hebben die gebruikmaakt van mam-tunnel-app-configuratiebeleidsinstelling, terwijl andere apps MDM-tunnelconfiguraties gebruiken.

Tijdelijke oplossing: als u MAM Tunnel wilt gebruiken met ingeschreven apparaten, moet u ervoor zorgen dat de iOS-app Defender voor Eindpunt geen app-configuratiebeleid heeft waarvoor Microsoft Tunnel-instellingen zijn geconfigureerd.

Firebase-integratie met Tunnel voor MAM iOS

Wanneer u Microsoft Tunnel voor iOS gebruikt met een app die Firebase integreert, kunnen er initialisatieproblemen en onverwacht gedrag optreden als de app geen verbinding tot stand brengt met Tunnel voordat Firebase wordt geïnitialiseerd.

Tijdelijke oplossing: om dit probleem te voorkomen, moet u ervoor zorgen dat de app-logica prioriteit geeft aan het tot stand brengen van een geslaagde verbinding met Tunnel voordat Firebase wordt geïnitialiseerd.

Zie voor meer informatie over Firebase https://firebase.google.com/.

Nieuw gemaakte aangepaste app wordt niet weergegeven in UX

Wanneer u een aangepast app-configuratiebeleid maakt, wordt de nieuw toegevoegde app mogelijk niet weergegeven in de lijst met doel-apps of de lijst met beschikbare aangepaste apps.

Tijdelijke oplossing: dit probleem kan worden opgelost door het Intune-beheercentrum te vernieuwen en het beleid opnieuw te openen:

- Ga in het Intune-beheercentrum naar Apps>App Configuration Beleid>toevoegen.

- Selecteer aangepaste apps, voeg een bundel- of pakket-id toe voor iOS, voltooi de stroom en maak het app-configuratiebeleid.

- Bewerk de basisinstellingen. De zojuist toegevoegde bundel-id moet worden weergegeven in de lijst met gerichte aangepaste apps.

Microsoft Azure Authenticator-app werkt niet met Tunnel voor voorwaardelijke toegang voor MAM iOS

Tijdelijke oplossing: Als u een beleid voor voorwaardelijke toegang hebt voor Microsoft Tunnel Gateway waarvoor meervoudige verificatie is vereist als toegangsbeheer verlenen, moet u de methode 'onTokenRequiredWithCallback' implementeren in de Microsoft Tunnel Delegate Class in uw Line-of-Business-toepassingen.

Federatieve Microsoft Entra-tenants

Maak een algemene configuratie-instelling in app-configuratie om de STS van klanten (federatieve server-URL) uit te sluiten om het probleem met het aanmelden bij MAM-Tunnel verbinding te verhelpen:

Ervaring in de Edge-browser wanneer gebruikers zich aanmelden met een werkaccount. Dit is ook ondervonden wanneer gebruikers zich voor het eerst aanmelden bij de LOB-app.

Tijdelijke oplossing: maak een 'Algemene configuratie-instelling':

sleutel: com.microsoft.tunnel.custom_configuration

value: {"bypassedUrls":["ipchicken.com", "whatsmyip.org"]}

Opmerking

De bypassedUrl moet het federatie-STS-eindpunt bevatten.

Beperkingen bij het gebruik van Edge op iOS/iPadOS

Tunnel voor MAM biedt geen ondersteuning voor:

- On-premises sites met Kerberos.

- Verificatie op basis van certificaten voor websites met behulp van Edge

Tijdelijke oplossing: Geen.

Tip

Tunnel voor MAM op iOS biedt wel ondersteuning voor aanmelding via een geïntegreerde NTLM-verificatie-webserver met Microsoft Edge, maar niet voor LOB-apps (Line of Business). Zie NTLM-sites voor eenmalige aanmelding beheren in Microsoft Edge beheren op iOS en Android met Intune voor meer informatie.