Ongeldige wachtwoorden elimineren met Microsoft Entra-wachtwoordbeveiliging

Veel beveiligingsrichtlijnen raden u aan niet hetzelfde wachtwoord op meerdere plaatsen te gebruiken, om het wachtwoord complex te maken en om eenvoudige wachtwoorden zoals Wachtwoord123 te voorkomen. U kunt uw gebruikers richtlijnen geven voor het kiezen van wachtwoorden, maar zwakke of onveilige wachtwoorden worden vaak nog steeds gebruikt. Microsoft Entra Password Protection detecteert en blokkeert bekende zwakke wachtwoorden en hun varianten en kan ook andere zwakke termen blokkeren die specifiek zijn voor uw organisatie.

Met Microsoft Entra Password Protection worden standaard algemene lijsten met verboden wachtwoorden automatisch toegepast op alle gebruikers in een Microsoft Entra-tenant. Ter ondersteuning van uw eigen bedrijfs- en beveiligingsbehoeften kunt u vermeldingen definiëren in een aangepaste lijst met verboden wachtwoorden. Wanneer gebruikers hun wachtwoord wijzigen of opnieuw instellen, worden deze lijsten met verboden wachtwoorden gecontroleerd om het gebruik van sterke wachtwoorden af te dwingen.

U moet andere functies zoals Meervoudige Verificatie van Microsoft Entra gebruiken, niet alleen afhankelijk zijn van sterke wachtwoorden die worden afgedwongen door Microsoft Entra-wachtwoordbeveiliging. Zie Uw W@chtw00rd maakt niet uit voor meer informatie over het gebruik van meerdere beveiligingslagen voor uw aanmeldingsgebeurtenissen.

Belangrijk

In dit conceptuele artikel wordt uitgelegd hoe Microsoft Entra Password Protection werkt. Als u een eindgebruiker bent die al is geregistreerd voor self-service voor wachtwoordherstel en u weer toegang tot uw account wilt hebben, gaat u naar https://aka.ms/sspr.

Als uw IT-team de mogelijkheid om uw eigen wachtwoord opnieuw in te stellen niet heeft ingeschakeld, neemt u contact op met uw helpdesk.

Algemene lijst met verboden wachtwoorden

Het Microsoft Entra ID Protection-team analyseert voortdurend telemetriegegevens van Microsoft Entra-beveiliging op zoek naar veelgebruikte zwakke of gecompromitteerde wachtwoorden. In de analyse wordt met name gezocht naar basistermen die vaak worden gebruikt als basis voor zwakke wachtwoorden. Wanneer zwakke termen worden gevonden, worden ze toegevoegd aan de algemene lijst met verboden wachtwoorden. De inhoud van de algemene lijst met verboden wachtwoorden is niet gebaseerd op een externe gegevensbron, maar op de resultaten van microsoft Entra-beveiligingstelemetrie en -analyse.

Wanneer een wachtwoord wordt gewijzigd of opnieuw wordt ingesteld voor een gebruiker in een Microsoft Entra-tenant, wordt de huidige versie van de algemene lijst met verboden wachtwoorden gebruikt om de sterkte van het wachtwoord te valideren. Deze validatiecontrole resulteert in sterkere wachtwoorden voor alle Microsoft Entra-klanten.

De algemene lijst met verboden wachtwoorden wordt automatisch toegepast op alle gebruikers in een Microsoft Entra-tenant. Er is niets om in te schakelen of te configureren en er kan niets worden uitgeschakeld. Deze algemene lijst met verboden wachtwoorden wordt toegepast op gebruikers wanneer ze hun eigen wachtwoord wijzigen of opnieuw instellen via Microsoft Entra-id.

Notitie

Cybercriminelen gebruiken ook vergelijkbare strategieën in hun aanvallen om veelvoorkomende zwakke wachtwoorden en variaties te identificeren. Om de beveiliging te verbeteren, publiceert Microsoft de inhoud van de algemene lijst met verboden wachtwoorden niet.

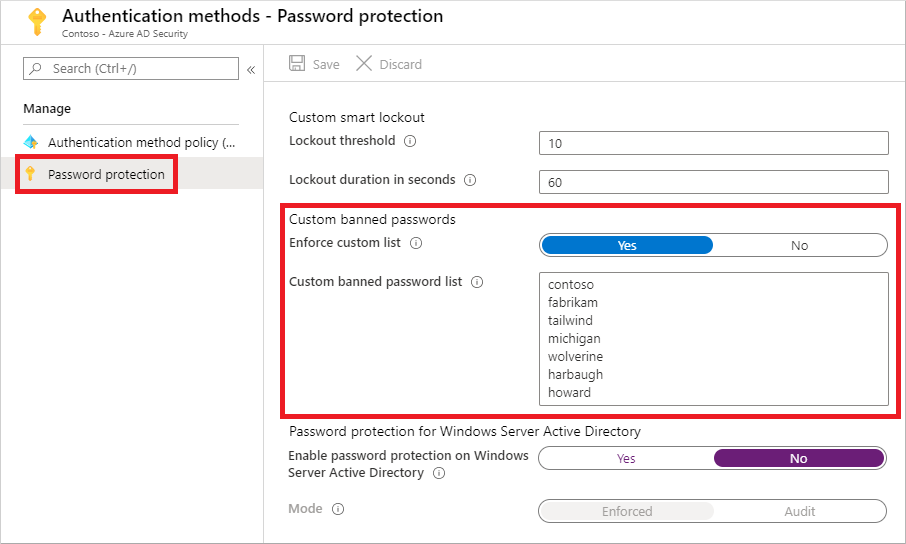

Aangepaste lijst met verboden wachtwoorden

Sommige organisaties willen de beveiliging verbeteren en hun eigen aanpassingen toevoegen aan de algemene lijst met verboden wachtwoorden. Als u uw eigen vermeldingen wilt toevoegen, kunt u de aangepaste lijst met verboden wachtwoorden gebruiken. Termen die worden toegevoegd aan de aangepaste lijst met verboden wachtwoorden moeten organisatiespecifieke termen zijn, zoals de volgende voorbeelden:

- Merknamen

- Productnamen

- Locaties, zoals het hoofdkantoor van het bedrijf

- Bedrijfsspecifieke interne termen

- Afkortingen met een specifieke betekenis binnen het bedrijf

Wanneer termen worden toegevoegd aan de aangepaste lijst met verboden wachtwoorden, worden ze gecombineerd met de termen in de algemene lijst met verboden wachtwoorden. Als een wachtwoord wordt gewijzigd of opnieuw wordt ingesteld, wordt dit gevalideerd op basis van de gecombineerde set van deze lijsten met verboden wachtwoorden.

Notitie

De aangepaste lijst met verboden wachtwoorden kan maximaal 1000 termen bevatten. De lijst is niet bedoeld om zeer grote aantallen wachtwoorden te blokkeren.

Als u volledig gebruik wilt maken van de voordelen van de aangepaste lijst met verboden wachtwoorden, moet u eerst begrijpen hoe wachtwoorden worden geëvalueerd voordat u termen aan de aangepaste lijst met verboden wachtwoorden toevoegt. Met deze methode kunt u efficiënt grote aantallen zwakke wachtwoorden en hun varianten detecteren en blokkeren.

Laten we eens kijken naar een klant met de naam Contoso. Het bedrijf is gevestigd in Londen en maakt een product met de naam Widget. Voor dit voorbeeld is het verspilling en minder veilig om specifieke variaties van deze termen te blokkeren:

- "Contoso!1"

- "Contoso@London"

- "ContosoWidget"

- "!Contoso"

- "LondonHQ"

In plaats daarvan is het veel efficiënter en veiliger om alleen de belangrijkste basistermen te blokkeren, zoals de volgende voorbeelden:

- Contoso

- Londen

- Widget

Het algoritme voor wachtwoordvalidatie blokkeert vervolgens automatisch zwakke varianten en combinaties.

Voltooi de volgende zelfstudie om aan de slag te gaan met het gebruik van een aangepaste lijst met verboden wachtwoorden:

Wachtwoordsprayaanvallen en lijsten met gecompromitteerde wachtwoorden van derden

Microsoft Entra Password Protection helpt u bij het beschermen tegen aanvallen met wachtwoordenspray. De meeste wachtwoordsprayaanvallen proberen geen afzonderlijke accounts meer dan een paar keer aan te vallen. Dit gedrag vergroot de kans op detectie, hetzij via accountvergrendeling of op een andere manier.

In plaats daarvan verzenden de meeste aanvallen met wachtwoordspray slechts een paar van de bekende zwakste wachtwoorden tegen elk van de accounts in een onderneming. Met deze techniek kan de aanvaller snel zoeken naar een gecompromitteerd account en potentiële detectiedrempels omzeilen.

Microsoft Entra Password Protection blokkeert efficiënt alle bekende zwakke wachtwoorden die waarschijnlijk worden gebruikt bij wachtwoordsprayaanvallen. Deze beveiliging is gebaseerd op realtime beveiligingstelemetriegegevens van Microsoft Entra ID om de wereldwijde lijst met verboden wachtwoorden te maken.

Er zijn enkele websites van derden die miljoenen wachtwoorden bevatten die zijn gecompromitteerd in eerdere algemeen bekende beveiligingslekken. Het is gebruikelijk dat producten voor wachtwoordvalidatie van derden worden gebaseerd op brute-force vergelijkingen met die miljoenen wachtwoorden. Deze technieken zijn echter niet de beste manier om de algehele wachtwoordsterkte te verbeteren, gezien de typische strategieën die worden gebruikt door wachtwoordsprayaanvallers.

Notitie

De algemene lijst met verboden wachtwoorden is niet gebaseerd op gegevensbronnen van derden, waaronder lijsten met gecompromitteerde wachtwoorden.

Hoewel de algemene lijst met verboden wachtwoorden klein is in vergelijking met sommige bulklijsten van derden, is deze afkomstig uit echte beveiligingstelemetrie over daadwerkelijke wachtwoordsprayaanvallen. Deze aanpak verbetert de algehele beveiliging en effectiviteit. Ook maakt het algoritme voor wachtwoordvalidatie gebruik van slimme fuzzy-matchingtechnieken. Als gevolg hiervan detecteert en blokkeert Microsoft Entra-wachtwoordbeveiliging op efficiënte wijze miljoenen van de meest voorkomende zwakke wachtwoorden die in uw onderneming worden gebruikt.

On-premises hybride scenario's

Veel organisaties hebben een hybride identiteitsmodel dat on-premises Active Directory AD DS-omgevingen (Domain Services) bevat. Als u de beveiligingsvoordelen van Microsoft Entra-wachtwoordbeveiliging wilt uitbreiden naar uw AD DS-omgeving, kunt u onderdelen installeren op uw on-premises servers. Deze agents vereisen gebeurtenissen voor wachtwoordwijziging in de on-premises AD DS-omgeving om te voldoen aan hetzelfde wachtwoordbeleid als in Microsoft Entra ID.

Zie Microsoft Entra-wachtwoordbeveiliging afdwingen voor AD DS voor meer informatie.

Hoe worden wachtwoorden geëvalueerd?

Wanneer gebruikers hun wachtwoord wijzigen of opnieuw instellen, wordt het nieuwe wachtwoord gecontroleerd op sterkte en complexiteit door het te valideren aan de hand van de gecombineerde lijst met termen uit de lijsten met algemene en aangepaste verboden wachtwoorden.

Ook als het wachtwoord van een gebruiker een verboden wachtwoord bevat, kan het wachtwoord worden geaccepteerd als het algemene wachtwoord voor de rest sterk genoeg is. Een nieuw geconfigureerd wachtwoord doorloopt de volgende stappen om de algehele sterkte te beoordelen om te bepalen of het moet worden geaccepteerd of geweigerd.

Belangrijk

Wachtwoordbeveiliging in Microsoft Entra-id komt niet overeen met wachtwoordbeveiliging voor on-premises gebruikers. De validaties in wachtwoordbeveiliging zijn niet consistent voor gebruikers in de twee services. Zorg ervoor dat de gebruikers in uw tenant voldoen aan de vereiste wachtwoordparameters voor hun respectieve service bij het instellen van hun wachtwoord of het voltooien van SSPR.

Notitie

Wachtwoordbeveiliging in Microsoft Entra Cloud correleert niet met wachtwoordbeveiliging voor on-premises gebruikers. De validaties in wachtwoordbeveiliging zijn niet consistent voor gebruikers in de twee services. Zorg ervoor dat de gebruikers in uw tenant voldoen aan de vereiste wachtwoordparameters voor hun respectieve service bij het instellen van hun wachtwoord of het voltooien van SSPR.

Stap 1: Normalisatie

Een nieuw wachtwoord doorloopt eerst een normalisatieproces. Met deze techniek kan een kleine verzameling verboden wachtwoorden worden toegewezen aan een veel grotere verzameling mogelijk zwakke wachtwoorden.

Normalisatie bevat de volgende twee onderdelen:

Alle hoofdletters worden gewijzigd in kleine letters.

Vervolgens worden veelvoorkomende tekenvervangingen uitgevoerd, zoals in het volgende voorbeeld:

Oorspronkelijke letter Vervangen letter 0 o 1 l $ s @ a

Kijk een naar het volgende voorbeeld:

- Het wachtwoord 'blank' is verboden.

- Een gebruiker probeert het wachtwoord te wijzigen in 'Bl@nK'.

- Hoewel 'Bl@nk' niet is verboden, wordt dit wachtwoord door het normalisatieproces geconverteerd naar 'blank'.

- Dit wachtwoord wordt geweigerd.

Stap 2: Controleren of het wachtwoord als verboden wordt beschouwd

Een wachtwoord wordt vervolgens onderzocht op ander overeenkomend gedrag en er wordt een score gegenereerd. Deze eindscore bepaalt of de aanvraag voor wachtwoordwijziging wordt geaccepteerd of geweigerd.

Fuzzy overeenkomsten

Fuzzy overeenkomsten worden gebruikt voor het genormaliseerde wachtwoord om te bepalen of het een wachtwoord bevat dat is gevonden op de algemene of de aangepaste lijst met verboden wachtwoorden. Het overeenkomstproces is gebaseerd op een bewerkingsafstand van één (1) vergelijking.

Kijk een naar het volgende voorbeeld:

Het wachtwoord 'abcdef' is verboden.

Een gebruiker probeert het wachtwoord te wijzigen in een van de volgende opties:

- 'abcdeg': laatste teken is gewijzigd van 'f' in 'g'

- 'abcdefg': 'g' toegevoegd aan einde

- 'abcde': 'f' is aan einde verwijderd

Elk van de bovenstaande wachtwoorden komt niet specifiek overeen met het verboden wachtwoord 'abcdef'.

Aangezien elk voorbeeld zich echter binnen een bewerkingsafstand van 1 van de verboden term 'abcdef' bevindt, worden ze allemaal beschouwd als een overeenkomst met 'abcdef'.

Deze wachtwoorden worden geweigerd.

Subtekenreeksovereenkomst (in specifieke termen)

Subtekenreeksovereenkomst wordt gebruikt voor het genormaliseerde wachtwoord om te controleren op de voor- en achternaam van de gebruiker, evenals de tenantnaam. Tenantnaamovereenkomst wordt niet uitgevoerd bij het valideren van wachtwoorden op een AD DS-domeincontroller voor on-premises hybride scenario's.

Belangrijk

Subtekenreeksovereenkomst wordt alleen afgedwongen voor namen, en andere termen, die ten minste vier tekens lang zijn.

Kijk een naar het volgende voorbeeld:

- Een gebruiker met de naam Poll die het wachtwoord opnieuw wil instellen op 'p0LL23fb'.

- Na normalisatie wordt dit wachtwoord 'poll23fb'.

- Met subtekenreeksovereenkomst wordt gevonden dat het wachtwoord de voornaam 'Poll' van de gebruiker bevat.

- Hoewel poll23fb niet specifiek op een lijst met verboden wachtwoorden stond, vond subtekenreeksovereenkomst 'Poll' in het wachtwoord.

- Dit wachtwoord wordt geweigerd.

Scoreberekening

De volgende stap is het identificeren van alle exemplaren van verboden wachtwoorden in het genormaliseerde nieuwe wachtwoord van de gebruiker. Er worden punten toegewezen op basis van de volgende criteria:

- Elk verboden wachtwoord dat in het wachtwoord van een gebruiker wordt gevonden, krijgt één punt.

- Elk resterende teken dat geen deel uitmaakt van een verboden wachtwoord krijgt één punt.

- Een wachtwoord moet ten minste vijf (5) punten bevatten om te worden geaccepteerd.

Voor de volgende twee voorbeeldscenario's gebruikt Contoso Microsoft Entra-wachtwoordbeveiliging en heeft 'contoso' in hun aangepaste lijst met verboden wachtwoorden. We gaan er ook van uit dat 'blank' in de algemene lijst staat.

In het volgende voorbeeldscenario wijzigt een gebruiker het wachtwoord in 'C0ntos0Blank12':

Na normalisatie wordt dit wachtwoord 'contosoblank12'.

Het overeenkomende proces vindt dat dit wachtwoord twee verboden wachtwoorden bevat: 'contoso' en 'blank'.

Dit wachtwoord krijgt de volgende score:

[contoso] + [blank] + [1] + [2] = 4 punten

Omdat dit wachtwoord minder dan vijf (5) punten heeft, wordt het geweigerd.

Laten we een iets ander voorbeeld bekijken om te laten zien hoe meer complexiteit in een wachtwoord het vereiste aantal punten kan maken dat moet worden geaccepteerd. In het volgende voorbeeldscenario wijzigt een gebruiker het wachtwoord in 'ContoS0Bl@nkf9!':

Na normalisatie wordt dit wachtwoord 'contosoblankf9!'.

Het overeenkomende proces vindt dat dit wachtwoord twee verboden wachtwoorden bevat: 'contoso' en 'blank'.

Dit wachtwoord krijgt de volgende score:

[contoso] + [blank] + [f] + [9] + [!] = 5 punten

Omdat dit wachtwoord minimaal vijf (5) punten heeft, wordt het geaccepteerd.

Belangrijk

Het algoritme voor verboden wachtwoorden kan, samen met de algemene lijst met verboden wachtwoorden, op elk gewenst moment in Azure worden gewijzigd op basis van doorlopende beveiligingsanalyse en onderzoek en dit gebeurt ook.

Voor de on-premises DC-agentservice in hybride scenario's worden bijgewerkte algoritmen pas van kracht nadat de DC-agentsoftware is bijgewerkt.

Wat gebruikers zien

Wanneer een gebruiker probeert om een wachtwoord opnieuw in te stellen of te wijzigen in iets dat verboden is, wordt een van de volgende foutberichten weergegeven:

'Uw wachtwoord bevat een woord, woordgroep of patroon waardoor het wachtwoord gemakkelijk te raden is. Probeer het opnieuw met een ander wachtwoord.'

'Dit wachtwoord is te vaak ingesteld. Kies iets dat moeilijker te raden is.'

'Kies een wachtwoord dat moeilijk kan worden geraden.'

Licentievereisten

| Gebruikers | Microsoft Entra Password Protection met een globale lijst met verboden wachtwoorden | Microsoft Entra-wachtwoordbeveiliging met aangepaste lijst met verboden wachtwoorden |

|---|---|---|

| Alleen-cloud gebruikers | Microsoft Entra ID Free | Microsoft Entra ID P1 of P2 |

| Gebruikers gesynchroniseerd vanuit on-premises AD DS | Microsoft Entra ID P1 of P2 | Microsoft Entra ID P1 of P2 |

Notitie

On-premises AD DS-gebruikers die niet met Microsoft Entra ID worden gesynchroniseerd, profiteren ook van Microsoft Entra Password Protection op basis van bestaande licenties voor gesynchroniseerde gebruikers.

Zie de prijzensite van Microsoft Entra voor meer informatie over licenties.

Volgende stappen

Voltooi de volgende zelfstudie om aan de slag te gaan met het gebruik van een aangepaste lijst met verboden wachtwoorden:

U kunt vervolgens ook on-premises Microsoft Entra-wachtwoordbeveiliging inschakelen.