Workflow

Microsoft Azure Attestation ontvangt bewijs van enclaves en evalueert de gegevens op basis van de basislijn van de Azure-beveiliging en configureerbaar beleid. Bij een geslaagde verificatie genereert Azure Attestation een Attestation-token om de betrouwbaarheid van de enclave te bevestigen.

De volgende actoren zijn betrokken bij een Azure Attestation-werkstroom:

- Relying party: het onderdeel dat afhankelijk is van Azure Attestation om de geldigheid van enclaves te verifiëren.

- Client: het onderdeel dat informatie verzamelt uit een enclave en aanvragen verzendt naar Azure Attestation.

- Azure Attestation: het onderdeel dat enclave-bewijs van de client accepteert, valideert het en retourneert het attestation-token naar de client

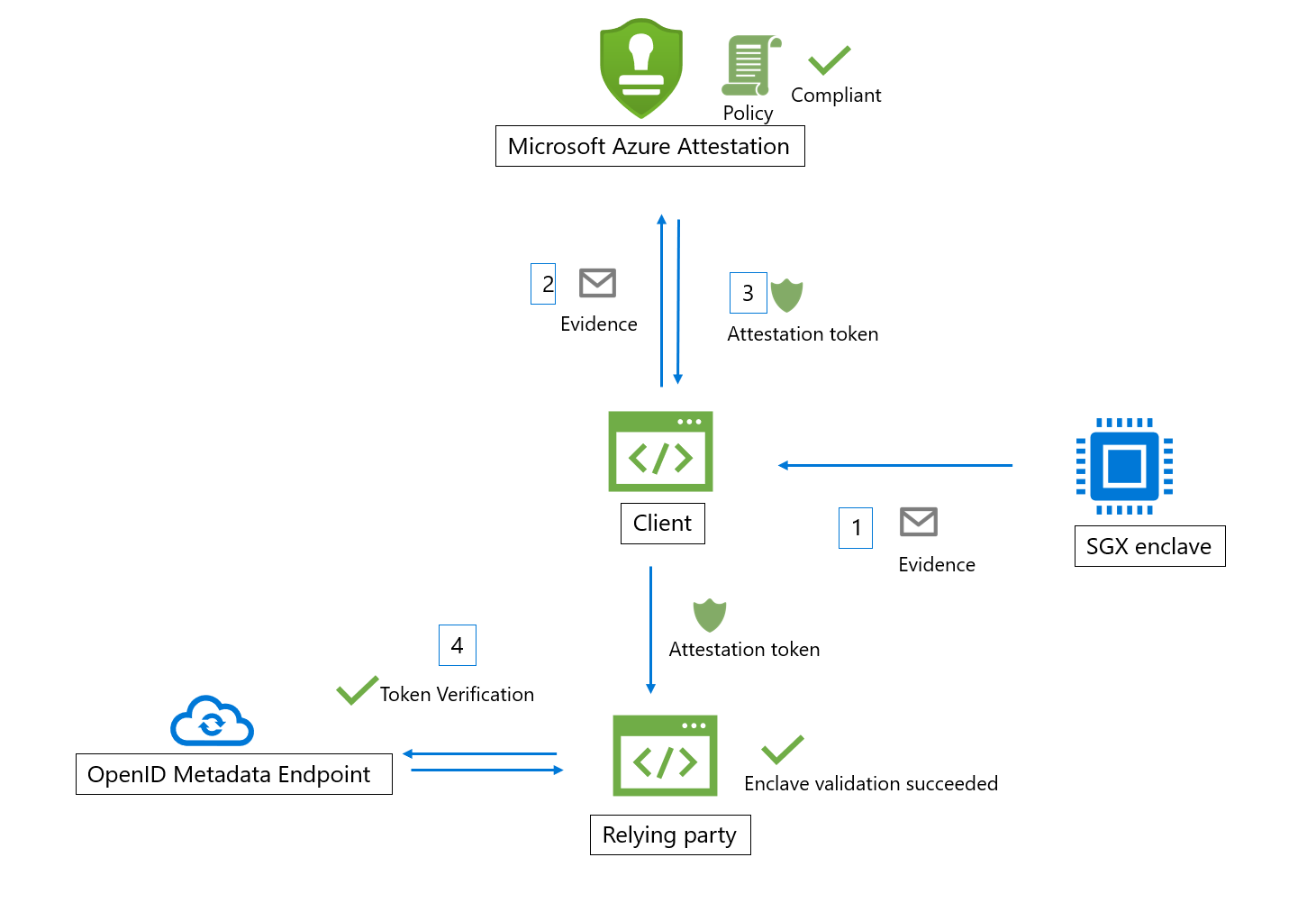

Validatiewerkstroom voor de Intel® SGX-enclave (Software Guard Extensions)

Dit zijn de algemene stappen in een typische attestation-werkstroom voor een SGX-enclave (met Azure Attestation):

- Client verzamelt bewijs van een enclave. Bewijs is informatie over de enclave-omgeving en de clientbibliotheek die in de enclave wordt uitgevoerd

- De client heeft een URI die verwijst naar een exemplaar van Azure Attestation. De client verzendt bewijs naar Azure Attestation. De exacte informatie die naar de provider wordt verzonden, is afhankelijk van het enclavetype

- Azure Attestation valideert de verzonden informatie en evalueert deze op basis van het geconfigureerde beleid. Als de verificatie slaagt, wordt door Azure Attestation een Attestation-token uitgegeven en geretourneerd naar de client. Als deze stap mislukt, meldt Azure Attestation een fout aan de client

- De client verzendt het Attestation-token naar Relying Party. Relying Party roept het eindpunt van de metagegevens van de openbare sleutel aan om handtekeningcertificaten op te halen. De relying party controleert vervolgens de handtekening van het attestation-token en zorgt voor de betrouwbaarheid van de enclave

Notitie

Wanneer u attestation-aanvragen verzendt in de API-versie van 2018-09-01-preview , moet de client bewijs verzenden naar Azure Attestation, samen met het Microsoft Entra-toegangstoken.

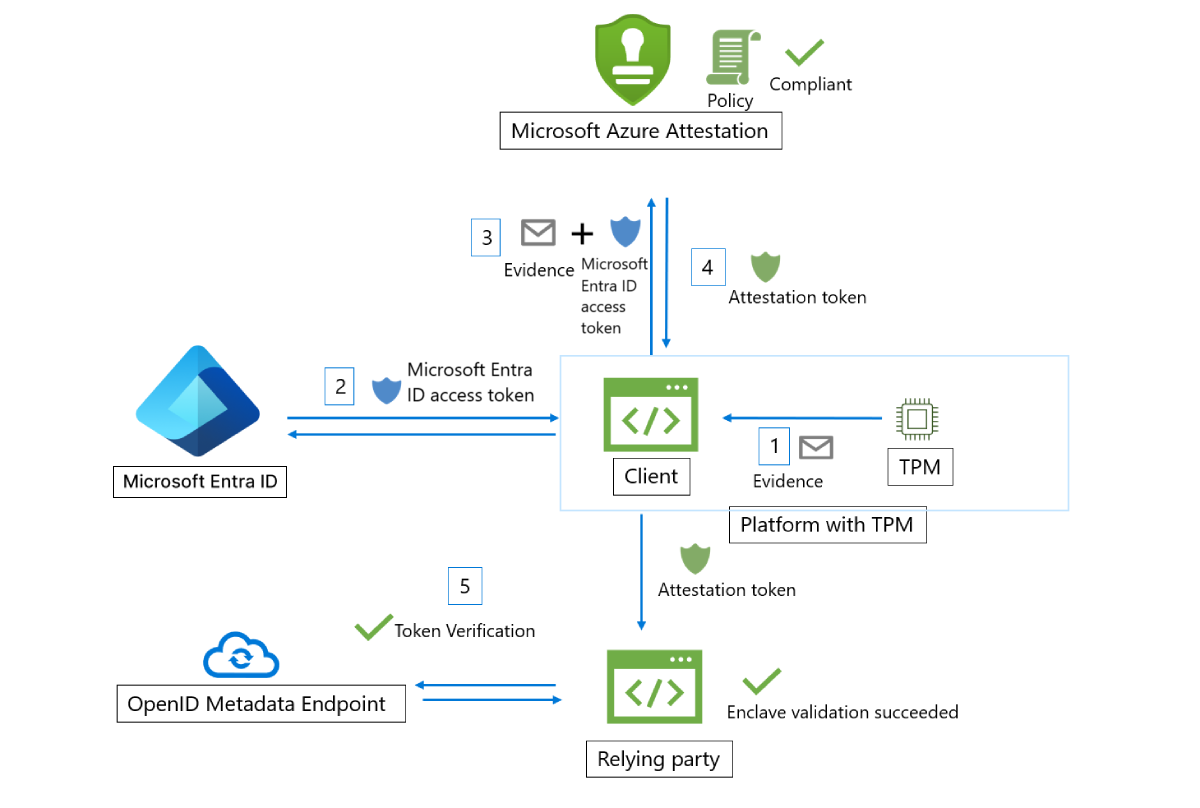

Werkstroom voor tpm-enclavevalidatie (Trusted Platform Module)

Hier volgen de algemene stappen in een typische TPM-enclave-attestation-werkstroom (met behulp van Azure Attestation):

- Bij het opstarten van het apparaat/platform meten verschillende opstartlaadders en opstartservices gebeurtenissen die worden ondersteund door TPM en worden deze veilig opgeslagen als TCG-logboeken. Client verzamelt de TCG-logboeken van het apparaat en TPM-offerte, dat bewijs voor attestation optreedt.

- De client wordt geverifieerd bij Microsoft Entra-id en verkrijgt een toegangstoken.

- De client heeft een URI, die verwijst naar een exemplaar van Azure Attestation. De client verzendt het bewijs en het Microsoft Entra-toegangstoken naar Azure Attestation. De exacte informatie die naar de provider wordt verzonden, is afhankelijk van het platform.

- Azure Attestation valideert de verzonden informatie en evalueert deze op basis van het geconfigureerde beleid. Als de verificatie slaagt, wordt door Azure Attestation een Attestation-token uitgegeven en geretourneerd naar de client. Als deze stap mislukt, meldt Azure Attestation een fout aan de client. De communicatie tussen de client en attestation-service wordt bepaald door het TPM-protocol van Azure Attestation.

- De client verzendt vervolgens het attestation-token naar de relying party. Relying Party roept het eindpunt van de metagegevens van de openbare sleutel aan om handtekeningcertificaten op te halen. De relying party controleert vervolgens de handtekening van het attestation-token en zorgt voor de betrouwbaarheid van het platform.