Updates implementeren en resultaten bekijken

Let op

In dit artikel wordt verwezen naar CentOS, een Linux-distributie die de status End Of Life (EOL) nadert. Overweeg uw gebruik en planning dienovereenkomstig. Zie de Richtlijnen voor het einde van de levensduur van CentOS voor meer informatie.

In dit artikel wordt beschreven hoe u een update-implementatie plant en het proces controleert nadat de implementatie is voltooid. U kunt een update-implementatie configureren vanaf een geselecteerde virtuele Azure-machine, van de geselecteerde Server met Azure Arc of van het Automation-account op alle geconfigureerde machines en servers.

In elk scenario kunt u doelen maken voor de geselecteerde machine of server, of in het geval van het maken van een implementatie vanuit uw Automation-account, kunt u zich richten op een of meer machines. Wanneer u een update-implementatie plant vanaf een Azure-VM of een server met Azure Arc, zijn de stappen hetzelfde als het implementeren vanuit uw Automation-account, met de volgende uitzonderingen:

- Het besturingssysteem wordt automatisch vooraf geselecteerd op basis van het besturingssysteem van de computer.

- De doelcomputer die moet worden bijgewerkt, wordt automatisch ingesteld op het doel zelf.

Belangrijk

Door een update-implementatie te maken, accepteert u de voorwaarden van de licentievoorwaarden voor software (EULA) die door het bedrijf worden geleverd met updates voor hun besturingssysteem.

Meld u aan bij Azure Portal

Meld u aan bij Azure Portal

Een update-implementatie plannen

Bij het plannen van een update-implementatie wordt een planningsresource gemaakt die is gekoppeld aan het Patch-MicrosoftOMSComputers-runbook waarmee de update-implementatie op de doelcomputer of -machines wordt verwerkt. U moet een implementatie plannen volgens de releaseplanning en het servicevenster om updates te installeren. U kunt de typen updates kiezen die moeten worden opgenomen in de implementatie. U kunt bijvoorbeeld essentiële of beveiligingsupdates opnemen en updatepakketten uitsluiten.

Notitie

Als u na het maken van de implementatie de planningsresource verwijdert via de Azure-portal of met behulp van PowerShell, wordt de geplande update-implementatie door de verwijdering verbroken en wordt er een foutmelding weergegeven wanneer u probeert de planningsresource opnieuw te configureren vanuit de portal. U kunt de planningsresource alleen verwijderen door het bijbehorende implementatieschema te verwijderen.

Voer de volgende stappen uit om een nieuwe update-implementatie te plannen. Afhankelijk van de geselecteerde resource (dat wil gezegd, Automation-account, Server met Azure Arc, Azure VM), zijn de onderstaande stappen van toepassing op alle kleine verschillen tijdens het configureren van het implementatieschema.

In de portal kunt u een implementatie plannen voor:

- Ga op een of meer computers naar Automation-accounts en selecteer uw Automation-account waarvoor Updatebeheer is ingeschakeld in de lijst.

- Voor een Virtuele Azure-machine gaat u naar Virtuele machines en selecteert u uw VIRTUELE machine in de lijst.

- Voor een server met Azure Arc navigeert u naar Servers - Azure Arc en selecteert u uw server in de lijst.

Afhankelijk van de resource die u hebt geselecteerd, gaat u naar Updatebeheer:

- Als u uw Automation-account hebt geselecteerd, gaat u naar Updatebeheer onder Updatebeheer en selecteert u Update-implementatie plannen.

- Als u een Azure-VM hebt geselecteerd, gaat u naar Gast- en hostupdates en selecteert u Vervolgens Ga naar Updatebeheer.

- Als u een server met Azure Arc hebt geselecteerd, gaat u naar Updatebeheer en selecteert u Update-implementatie plannen.

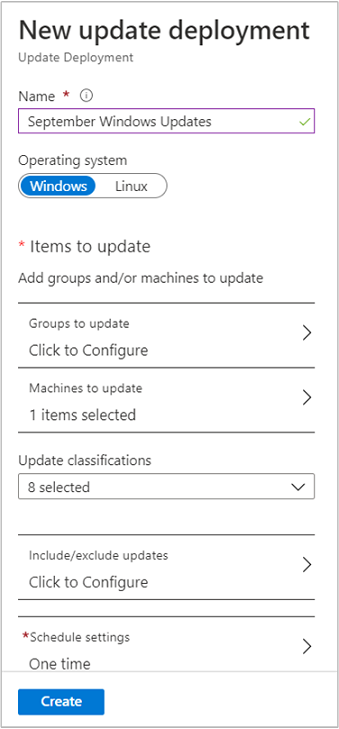

Voer onder Nieuwe update-implementatie in het veld Naam een unieke naam in voor uw implementatie.

Selecteer het besturingssysteem dat het doel is voor de update-implementatie.

Notitie

Deze optie is niet beschikbaar als u een Azure-VM of een server met Azure Arc hebt geselecteerd. Het besturingssysteem wordt automatisch geïdentificeerd.

Definieer in de groepen voor het bijwerken van de regio een query waarin abonnement, resourcegroepen, locaties en tags worden gecombineerd om een dynamische groep Virtuele Azure-machines te bouwen die u in uw implementatie wilt opnemen. Raadpleeg Dynamische groepen gebruiken met Updatebeheer voor meer informatie.

Notitie

Deze optie is niet beschikbaar als u een Azure-VM of een server met Azure Arc hebt geselecteerd. De machine is automatisch gericht op de geplande implementatie.

Belangrijk

Bij het bouwen van een dynamische groep virtuele Azure-machines ondersteunt Updatebeheer maximaal 500 query's waarin abonnementen of resourcegroepen in het bereik van de groep worden gecombineerd.

Selecteer in de regio Machines om bij te werken een opgeslagen zoekopdracht of geïmporteerde groep, of kies Computers in de vervolgkeuzelijst en selecteer de afzonderlijke computers. Met deze optie kunt u de gereedheid van de Log Analytics-agent voor elke machine bekijken. Zie Computergroepen in Azure Monitorlogboeken voor meer informatie over de verschillende manieren waarop u computergroepen kunt maken in Azure Monitor-logboeken. U kunt maximaal 1000 machines opnemen in een geplande update-implementatie.

Notitie

Deze optie is niet beschikbaar als u een Azure-VM of een server met Azure Arc hebt geselecteerd. De machine is automatisch gericht op de geplande implementatie.

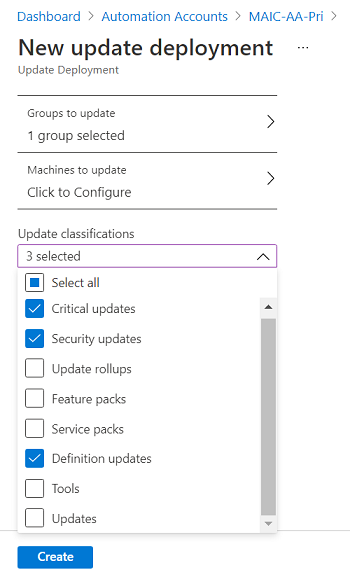

Gebruik de regio Updateclassificaties om updateclassificaties op te geven voor producten. Deselecteer voor elk product alle ondersteunde updateclassificaties behalve degene die u wilt opnemen in uw update-implementatie.

Als uw implementatie is bedoeld om alleen een bepaalde set updates toe te passen, moet u alle vooraf geselecteerde updateclassificaties deselecteren bij het configureren van de optie Updates opnemen/uitsluiten, zoals beschreven in de volgende stap. Dit zorgt ervoor dat alleen de updates die u in deze implementatie hebt opgegeven, worden geïnstalleerd op de doelcomputers.

Notitie

Het implementeren van updates op basis van updateclassificatie werkt niet in RTM-versies van CentOS. Als u updates voor CentOS correct wilt implementeren, selecteert u alle classificaties om ervoor te zorgen dat updates worden toegepast. Er is momenteel geen ondersteunde methode voor het inschakelen van systeemeigen beschikbaarheid van classificatiegegevens in CentOS. Zie het volgende voor meer informatie over updateclassificaties.

Notitie

Het implementeren van updates op basis van updateclassificatie werkt mogelijk niet correct voor Linux-distributies die worden ondersteund door Updatebeheer. Dit is het gevolg van een probleem dat is geïdentificeerd met het naamgevingsschema van het OVAL-bestand en hiermee voorkomt u dat Updatebeheer correct overeenkomt met classificaties op basis van filterregels. Vanwege de verschillende logica die wordt gebruikt in evaluaties van beveiligingsupdates, kunnen de resultaten verschillen van de beveiligingsupdates die tijdens de implementatie worden toegepast. Als u classificatie hebt ingesteld als Kritiek en Beveiliging, werkt de update-implementatie zoals verwacht. Alleen de classificatie van updates tijdens een evaluatie wordt beïnvloed.

Updatebeheer voor Windows Server-machines wordt niet beïnvloed; updateclassificatie en implementaties zijn ongewijzigd.

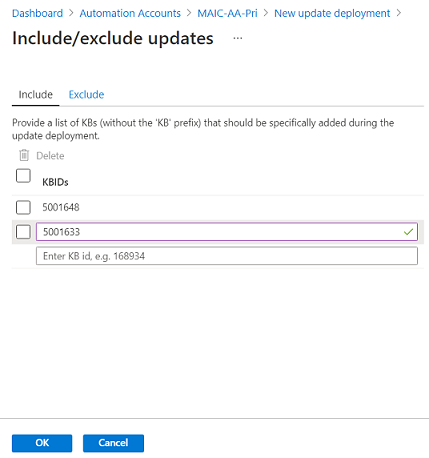

Gebruik de regio Updates opnemen/uitsluiten om geselecteerde updates toe te voegen of uit te sluiten van de implementatie. Op de pagina Opnemen/uitsluiten voert u KB-artikel-id-nummers in die moeten worden opgenomen of uitgesloten voor Windows-updates. Voor ondersteunde Linux-distributies geeft u de pakketnaam op.

Belangrijk

Onthoud dat uitsluitingen insluitingen overschrijven. Als u bijvoorbeeld de uitsluitingsregel

*definieert, worden in Updatebeheer alle patches of pakketten uitgesloten van de installatie. Uitgesloten patches worden op de computers nog steeds weergegeven als ontbrekend. Als u op Linux-computers een pakket opneemt dat een afhankelijk pakket bevat dat is uitgesloten, installeert Updatebeheer het hoofdpakket niet.Notitie

U kunt updates die zijn vervangen, niet opgeven om te worden opgenomen in de update-implementatie.

Hier volgen enkele voorbeeldscenario's om inzicht te krijgen in het gebruik van opname/uitsluiting en updateclassificatie in update-implementaties:

Als u alleen een specifieke lijst met updates wilt installeren, moet u geen updateclassificaties selecteren en een lijst met updates opgeven die moeten worden toegepast met de optie Opnemen .

Als u alleen beveiligingsupdates en essentiële updates wilt installeren, samen met een of meer optionele updates, moet u Beveiligings- en kritiek selecteren onder Updateclassificaties. Geef vervolgens voor de optie Opnemen de KBID's op voor de optionele updates.

Als u alleen beveiligingsupdates en essentiële updates wilt installeren, maar een of meer updates voor Python wilt overslaan om te voorkomen dat uw verouderde toepassing wordt onder Updateclassificaties, moet u Beveiliging en kritiek selecteren. Voeg vervolgens voor de optie Uitsluiten de Python-pakketten toe om over te slaan.

Selecteer Planningsinstellingen. De standaard begintijd is 30 minuten na de huidige tijd. U kunt de starttijd op elke gewenste tijd instellen, maar minstens 10 minuten na de huidige tijd.

Gebruik het terugkeerpatroon om op te geven of de implementatie eenmaal plaatsvindt of een terugkerend schema gebruikt en selecteer VERVOLGENS OK.

Selecteer in de regio Prescripts + Post-scripts de scripts die u vóór en na de implementatie wilt uitvoeren. Zie Voorafgaande en navolgende scripts beheren voor meer informatie.

Gebruik het veld Onderhoudsvensters (minuten) om op te geven hoeveel tijd is toegestaan voor het installeren van updates. Houd rekening met de volgende details wanneer u een onderhoudsvenster opgeeft:

- Onderhoudsvensters bepalen hoeveel updates worden geïnstalleerd.

- Als de volgende stap in het updateproces bestaat uit het installeren van een servicepack, moeten er nog 20 minuten over zijn in het onderhoudsvenster, anders wordt die update overgeslagen.

- Als de volgende stap in het updateproces bestaat uit het installeren van een andere soort update dan een servicepack, moeten er nog 15 minuten over zijn in het onderhoudsvenster, anders wordt die update overgeslagen.

- Als de volgende stap in het updateproces opnieuw opstarten is, moeten er nog 10 minuten over zijn in het onderhoudsvenster, anders wordt het opnieuw opstarten overgeslagen.

- Updatebeheer stopt niet met het installeren van nieuwe updates als het einde van een onderhoudsvenster nadert.

- Updatebeheer wordt niet beëindigd als er updates worden uitgevoerd wanneer het onderhoudsvenster wordt overschreden. Eventuele resterende updates die moeten worden geïnstalleerd, worden niet geprobeerd. Als deze fout steeds weer optreedt, evalueer dan de duur van het onderhoudsvenster opnieuw.

- Als het onderhoudsvenster op Windows wordt overschreden, komt dat vaak doordat het installeren van een servicepack-update lang duurt.

Notitie

Als u wilt voorkomen dat updates buiten een onderhoudsvenster in Ubuntu worden toegepast, moet u het pakket

Unattended-Upgradeopnieuw configureren en automatische updates uitschakelen. Zie het onderwerp Automatic Updates in de Engelstalige Ubuntu Server Guide voor informatie over het configureren van het pakket.Gebruik het veld Opties voor opnieuw opstarten om op te geven hoe opnieuw opstarten moet worden afgehandeld tijdens de implementatie. De volgende opties zijn beschikbaar:

- Opnieuw opstarten indien nodig (standaard)

- Altijd opnieuw opstarten

- Nooit opnieuw opstarten

- Alleen opnieuw opstarten. Er worden met deze optie geen updates geïnstalleerd

Notitie

De registersleutels onder Registry keys used to manage restart (registersleutels voor het beheren van opnieuw opstarten) kunnen een gebeurtenis voor opnieuw opstarten veroorzaken als Opties voor opnieuw opstarten is ingesteld op Nooit opnieuw opstarten.

Wanneer u klaar bent met het configureren van het implementatieschema, selecteert u Maken.

Notitie

Wanneer u klaar bent met het configureren van het implementatieschema voor een geselecteerde Server met Azure Arc, selecteert u Beoordelen en maken.

U keert nu terug naar het statusdashboard. Selecteer Implementatieschema's om het implementatieschema weer te geven dat u hebt gemaakt. Er worden maximaal 500 planningen weergegeven. Als u meer dan 500 planningen hebt en u de volledige lijst wilt bekijken, raadpleegt u de methode Software Update Configurations - List REST API. Geef API-versie 2019-06-01 of hoger op.

Een update-implementatie plannen via een programma

Zie Software Update Configurations - Create (software-updateconfiguraties: maken) als u wilt leren hoe u een update-implementatie kunt maken met de REST-API.

U kunt ook een voorbeeldrunbook gebruiken om een wekelijkse update-implementatie te maken. Zie voor meer informatie over dit runbook Create a weekly update deployment for one or more VMs in a resource group (een wekelijkse update-implementatie maken voor een of meer VM's in een resourcegroep).

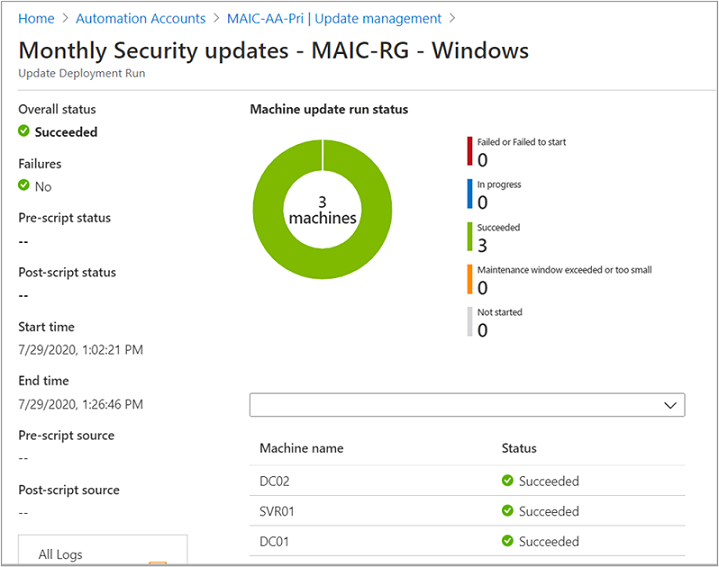

Implementatiestatus controleren

Nadat de geplande implementatie is gestart, ziet u de status ervan op het tabblad Geschiedenis onder Updatebeheer. Als de implementatie momenteel wordt uitgevoerd, is de status Wordt uitgevoerd. Als de implementatie juist is beëindigd, verandert de status in Geslaagd. Als er fouten zijn met een of meer updates in de implementatie, is de status Mislukt.

Resultaten van een voltooide update-implementatie bekijken

Wanneer de implementatie is voltooid, kunt u deze selecteren om de resultaten ervan te bekijken.

Onder Updateresultaten ziet u een overzicht van het totale aantal updates en van de implementatieresultaten op de doel-VM’s. In de tabel aan de rechterkant ziet u gedetailleerde informatie over elke update en de installatieresultaten voor elke update.

De beschikbare waarden zijn:

- Niet geprobeerd: de update is niet geïnstalleerd omdat er onvoldoende tijd beschikbaar was op basis van de opgegeven onderhoudsperiode.

- Niet geselecteerd: de update is niet geselecteerd voor implementatie.

- Geslaagd: de update is voltooid.

- Mislukt: de update is mislukt.

Selecteer Alle logboeken als u alle logboekvermeldingen wilt zien die tijdens de implementatie zijn gemaakt.

Selecteer Uitvoer om de taakstroom te zien van het runbook dat verantwoordelijk is voor het beheer van de update-implementatie op de doel-VM’s.

Selecteer Fouten voor gedetailleerde informatie over fouten die zijn opgetreden tijdens de implementatie.

Updates implementeren in Azure-tenants

Als u computers hebt die patching in een andere Azure-tenantrapportage voor Updatebeheer nodig hebben, moet u een volgende tijdelijke oplossing gebruiken om ze te plannen. U kunt de cmdlet New-AzAutomationSchedule gebruiken met de ForUpdateConfiguration parameter die is opgegeven om een planning te maken. U kunt de cmdlet New-AzAutomationSoftwareUpdateConfiguration gebruiken en de machines in de andere tenant doorgeven aan de NonAzureComputer parameter. In het volgende voorbeeld ziet u hoe u dit doet.

$nonAzurecomputers = @("server-01", "server-02")

$startTime = ([DateTime]::Now).AddMinutes(10)

$sched = New-AzAutomationSchedule `

-ResourceGroupName mygroup `

-AutomationAccountName myaccount `

-Name myupdateconfig `

-Description test-OneTime `

-OneTime `

-StartTime $startTime `

-ForUpdateConfiguration

New-AzAutomationSoftwareUpdateConfiguration `

-ResourceGroupName $rg `

-AutomationAccountName <automationAccountName> `

-Schedule $sched `

-Windows `

-NonAzureComputer $nonAzurecomputers `

-Duration (New-TimeSpan -Hours 2) `

-IncludedUpdateClassification Security,UpdateRollup `

-ExcludedKbNumber KB01,KB02 `

-IncludedKbNumber KB100

Volgende stappen

- Zie Waarschuwingen maken voor Updatebeheer voor meer informatie over het maken van waarschuwingen om u op de hoogte te stellen van de resultaten van de update-implementatie.

- Zie Problemen met Updatebeheer oplossen voor meer informatie over het oplossen van algemene Updatebeheer-fouten.