Servers met Azure Arc evalueren op een virtuele Azure-machine

Let op

In dit artikel wordt verwezen naar CentOS, een Linux-distributie die de status End Of Life (EOL) nadert. Overweeg uw gebruik en planning dienovereenkomstig. Zie de Richtlijnen voor het einde van de levensduur van CentOS voor meer informatie.

Servers met Azure Arc zijn ontworpen om servers die on-premises of in andere clouds worden uitgevoerd, te verbinden met Azure. Normaal gesproken zou u geen virtuele Azure-machine verbinden met Azure Arc, omdat dezelfde mogelijkheden systeemeigen beschikbaar zijn voor deze VM's. Azure-VM's hebben al een weergave in Azure Resource Manager, VM-extensies, beheerde identiteiten en Azure Policy. Als u azure Arc-servers probeert te installeren op een Virtuele Azure-machine, wordt er een foutbericht weergegeven waarin wordt aangegeven dat deze niet wordt ondersteund.

Hoewel u servers met Azure Arc niet kunt installeren op een Azure-VM voor productiescenario's, is het mogelijk om servers met Azure Arc te configureren om alleen te worden uitgevoerd op een Azure-VM voor evaluatie- en testdoeleinden. In dit artikel wordt uitgelegd hoe u een Virtuele Azure-machine voorbereidt om eruit te zien als een on-premises server voor testdoeleinden.

Notitie

De stappen in dit artikel zijn bedoeld voor virtuele machines die worden gehost in de Azure-cloud. Servers met Azure Arc worden niet ondersteund op virtuele machines die worden uitgevoerd op Azure Stack Hub of Azure Stack Edge.

Vereisten

- Uw account is toegewezen aan de rol Inzender voor virtuele machines.

- Op de virtuele Azure-machine wordt een besturingssysteem uitgevoerd dat wordt ondersteund door servers met Azure Arc. Als u geen Virtuele Azure-machine hebt, kunt u een eenvoudige Windows-VM of een eenvoudige Ubuntu Linux 18.04 LTS-VM implementeren.

- Uw Azure-VM kan uitgaand communiceren om het Azure Verbinding maken ed Machine-agentpakket voor Windows te downloaden vanuit het Microsoft Downloadcentrum en Linux vanuit de Microsoft-pakketopslagplaats. Als uitgaande connectiviteit met internet wordt beperkt volgens uw IT-beveiligingsbeleid, kunt u het agentpakket handmatig downloaden en kopiëren naar een map op de Azure-VM.

- Een account met verhoogde bevoegdheden (een beheerder of als hoofdaccount) op de virtuele machine en RDP- of SSH-toegang tot de virtuele machine.

- Als u de Virtuele Azure-machine wilt registreren en beheren met Servers met Azure Arc, bent u lid van de rol Azure Verbinding maken ed Machine Resource Beheer istrator of Inzender in de resourcegroep.

Plannen

Als u uw Virtuele Azure-machine wilt beheren als een server met Azure Arc, moet u de volgende wijzigingen aanbrengen in de Azure-VM voordat u servers met Azure Arc kunt installeren en configureren.

Verwijder vm-extensies die zijn geïmplementeerd op de Azure-VM, zoals de Log Analytics-agent. Hoewel servers met Azure Arc veel van dezelfde extensies ondersteunen als virtuele Azure-machines, kan de Azure Verbinding maken ed Machine-agent vm-extensies die al op de VM zijn geïmplementeerd, niet beheren.

Schakel de Azure Windows- of Linux-gastagent uit. De Azure VM-gastagent heeft een vergelijkbaar doel als de Azure Verbinding maken ed Machine-agent. Om conflicten tussen de twee te voorkomen, moet de Azure VM-agent worden uitgeschakeld. Zodra deze is uitgeschakeld, kunt u geen VM-extensies of sommige Azure-services gebruiken.

Maak een beveiligingsregel om de toegang tot de Azure Instance Metadata Service (IMDS) te weigeren. IMDS is een REST API die toepassingen kunnen aanroepen om informatie over de weergave van de VIRTUELE machine in Azure op te halen, met inbegrip van de resource-id en locatie. IMDS biedt ook toegang tot alle beheerde identiteiten die aan de computer zijn toegewezen. Servers met Azure Arc bieden een eigen IMDS-implementatie en retourneren informatie over de Azure Arc-weergave van de VIRTUELE machine. Om situaties te voorkomen waarin beide IMDS-eindpunten beschikbaar zijn en apps moeten kiezen tussen de twee, blokkeert u de toegang tot de AZURE VM IMDS, zodat de IMDS-implementatie van de server met Azure Arc de enige beschikbare is.

Nadat u deze wijzigingen hebt aangebracht, gedraagt uw Azure-VM zich als elke computer of server buiten Azure en bevindt zich op het benodigde beginpunt om servers met Azure Arc te installeren en te evalueren.

Wanneer servers met Azure Arc zijn geconfigureerd op de virtuele machine, ziet u twee weergaven ervan in Azure. Een is de Azure VM-resource, met een Microsoft.Compute/virtualMachines resourcetype en de andere is een Azure Arc-resource, met een Microsoft.HybridCompute/machines resourcetype. Als gevolg van het voorkomen dat het beheer van het gastbesturingssysteem van de gedeelde fysieke hostserver, de beste manier om na te denken over de twee resources, is de Azure VM-resource de virtuele hardware voor uw virtuele machine en laten we u de energiestatus beheren en informatie over de SKU- en netwerk- en opslagconfiguraties bekijken. De Azure Arc-resource beheert het gastbesturingssysteem in die VM en kan worden gebruikt voor het installeren van extensies, het weergeven van nalevingsgegevens voor Azure Policy en het voltooien van andere ondersteunde taken door servers met Azure Arc.

Azure VM opnieuw configureren

Notitie

Stel voor Windows de omgevingsvariabele in om de ARC op een Azure VM-installatie te overschrijven.

[System.Environment]::SetEnvironmentVariable("MSFT_ARC_TEST",'true', [System.EnvironmentVariableTarget]::Machine)

Verwijder eventuele VM-extensies op de Azure-VM.

Navigeer in Azure Portal naar uw Azure VM-resource en selecteer extensies in het linkerdeelvenster. Als er extensies op de virtuele machine zijn geïnstalleerd, selecteert u elke extensie afzonderlijk en selecteert u Vervolgens Verwijderen. Wacht totdat alle extensies zijn verwijderd voordat u verdergaat met stap 2.

Schakel de Azure VM-gastagent uit.

Als u de Azure VM-gastagent wilt uitschakelen, maakt u verbinding met uw virtuele machine met behulp van Extern bureaublad Verbinding maken ion (Windows) of SSH (Linux) en voert u de volgende opdrachten uit om de gastagent uit te schakelen.

Voer voor Windows de volgende PowerShell-opdrachten uit:

Set-Service WindowsAzureGuestAgent -StartupType Disabled -Verbose Stop-Service WindowsAzureGuestAgent -Force -VerboseVoer voor Linux de volgende opdrachten uit:

sudo systemctl stop walinuxagent sudo systemctl disable walinuxagentToegang tot het Azure IMDS-eindpunt blokkeren.

Notitie

De onderstaande configuraties moeten worden toegepast op 169.254.169.254 en 169.254.169.253. Dit zijn eindpunten die respectievelijk worden gebruikt voor IMDS in Azure en Azure Stack HCI.

Terwijl u nog steeds verbinding hebt met de server, voert u de volgende opdrachten uit om de toegang tot het Azure IMDS-eindpunt te blokkeren. Voer voor Windows de volgende PowerShell-opdracht uit:

New-NetFirewallRule -Name BlockAzureIMDS -DisplayName "Block access to Azure IMDS" -Enabled True -Profile Any -Direction Outbound -Action Block -RemoteAddress 169.254.169.254Raadpleeg voor Linux de documentatie van uw distributie voor de beste manier om uitgaande toegang tot

169.254.169.254/32via TCP-poort 80 te blokkeren. Normaal gesproken blokkeert u uitgaande toegang met de ingebouwde firewall, maar u kunt deze ook tijdelijk blokkeren met iptables of nftables.Als ubuntu wordt uitgevoerd op uw Azure-VM, voert u de volgende stappen uit om de niet-gecompliceerde firewall (UFW) te configureren:

sudo ufw --force enable sudo ufw deny out from any to 169.254.169.254 sudo ufw default allow incomingAls op uw Azure-VM CentOS, Red Hat of SUSE Linux Enterprise Server (SLES) wordt uitgevoerd, voert u de volgende stappen uit om een firewall te configureren:

sudo firewall-cmd --permanent --direct --add-rule ipv4 filter OUTPUT 1 -p tcp -d 169.254.169.254 -j REJECT sudo firewall-cmd --reloadVoor andere distributies raadpleegt u uw firewalldocumenten of configureert u een algemene iptables-regel met de volgende opdracht:

sudo iptables -I OUTPUT 1 -d 169.254.169.254 -j REJECTNotitie

De iptables-configuratie moet worden ingesteld na elke herstart, tenzij een permanente iptables-oplossing wordt gebruikt.

Installeer en configureer de Azure Verbinding maken ed Machine-agent.

De VM is nu klaar om te beginnen met het evalueren van servers met Azure Arc. Als u de Azure Verbinding maken ed Machine-agent wilt installeren en configureren, raadpleegt u Verbinding maken hybride machines met behulp van Azure Portal en volgt u de stappen om een installatiescript te genereren en te installeren met behulp van de scriptmethode.

Notitie

Als uitgaande connectiviteit met internet is beperkt vanaf uw Virtuele Azure-machine, kunt u het agentpakket handmatig downloaden. Kopieer het agentpakket naar de Azure-VM en wijzig het installatiescript voor servers met Azure Arc om te verwijzen naar de bronmap.

Als u een van de stappen hebt gemist, detecteert het installatiescript dat het wordt uitgevoerd op een Azure-VM en eindigt het met een fout. Controleer of u stap 1-3 hebt voltooid en voer het script opnieuw uit.

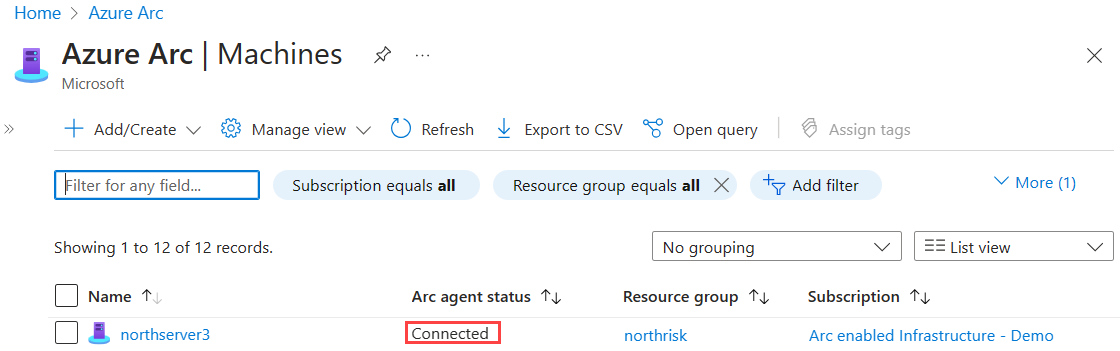

De verbinding met Azure Arc controleren

Nadat u de agent hebt geïnstalleerd en geconfigureerd om u te registreren bij servers met Azure Arc, gaat u naar Azure Portal om te controleren of de server verbinding heeft gemaakt. Bekijk uw machine in Azure Portal.

Volgende stappen

Leer hoe u een groot aantal machines kunt plannen en inschakelen voor servers met Azure Arc om de configuratie van essentiële beveiligingsbeheer- en bewakingsmogelijkheden in Azure te vereenvoudigen.

Meer informatie over onze ondersteunde Azure VM-extensies die beschikbaar zijn om de implementatie te vereenvoudigen met andere Azure-services, zoals Automation, KeyVault en andere voor uw Windows- of Linux-machine.

Wanneer u klaar bent met testen, verwijdert u de Azure Verbinding maken ed Machine-agent.