Beveiligingsfuncties om hybride back-ups te beveiligen die gebruikmaken van Azure Backup

Zorgen over beveiligingsproblemen, zoals malware, ransomware en inbraak nemen toe. Deze beveiligingsproblemen kunnen kostbaar zijn, zowel met betrekking tot geld als gegevens. Om dergelijke aanvallen te voorkomen, biedt Azure Backup nu beveiligingsfuncties om hybride back-ups te beschermen. In dit artikel wordt beschreven hoe u deze functies inschakelt en gebruikt om on-premises workloads te beveiligen met behulp van Microsoft Azure Backup Server (MABS), Data Protection Manager (DPM) en de MARS-agent (Microsoft Azure Recovery Services). Deze functies zijn onder andere:

- Preventie. Er wordt een extra verificatielaag toegevoegd wanneer een kritieke bewerking, zoals het wijzigen van een wachtwoordzin, wordt uitgevoerd. Deze validatie is om ervoor te zorgen dat dergelijke bewerkingen alleen kunnen worden uitgevoerd door gebruikers die geldige Azure-referenties hebben.

- Waarschuwen. Er wordt een e-mailmelding naar de abonnementsbeheerder verzonden wanneer er een kritieke bewerking wordt uitgevoerd, zoals het verwijderen van back-upgegevens. Deze e-mail zorgt ervoor dat de gebruiker snel op de hoogte wordt gesteld van dergelijke acties.

- Herstel. Verwijderde back-upgegevens worden nog 14 dagen bewaard vanaf de datum van de verwijdering. Dit zorgt voor de herstelbaarheid van de gegevens binnen een bepaalde periode, dus er is geen gegevensverlies, zelfs niet als er een aanval plaatsvindt. Er wordt ook een groter aantal minimale herstelpunten onderhouden om bescherming te bieden tegen beschadigde gegevens.

Notitie

Schakel MUA (Multi-User Authorization) in voor uw Recovery Services-kluis om een extra beveiligingslaag toe te voegen aan de kritieke werking van het uitschakelen van beveiligingsfuncties. Meer informatie.

Minimaal vereiste versie

Schakel de beveiligingsfuncties alleen in als u het volgende gebruikt:

- Azure Backup-agent: minimaal agentversie 2.0.9052. Nadat u deze functies hebt ingeschakeld, voert u een upgrade uit van de agentversie om kritieke bewerkingen uit te voeren.

- Azure Backup Server: minimaal Versie 2.0.9052 van de Azure Backup-agent met Azure Backup Server-update 1.

- System Center Data Protection Manager: Minimaal Azure Backup-agent versie 2.0.9052 met Data Protection Manager 2012 R2 UR12/ Data Protection Manager 2016 UR2.

Notitie

Zorg ervoor dat u de beveiligingsfuncties niet inschakelt als u back-up van iaaS-VM's (Infrastructure as a Service) gebruikt. Op dit moment zijn deze functies niet beschikbaar voor back-ups van IaaS-VM's en hebben ze dus geen invloed op het inschakelen ervan.

Beveiligingsfuncties inschakelen

Als u een Recovery Services-kluis maakt, kunt u alle beveiligingsfuncties gebruiken. Als u met een bestaande kluis werkt, schakelt u beveiligingsfuncties in door de volgende stappen uit te voeren:

Meld u aan bij Azure Portal met behulp van uw Azure-referenties.

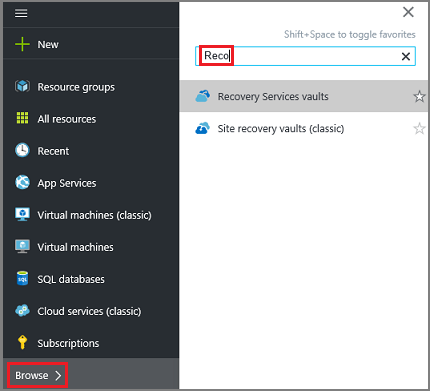

Selecteer Bladeren en typ Recovery Services.

De lijst met Recovery Services-kluizen wordt weergegeven. Selecteer een kluis in deze lijst. Het geselecteerde kluisdashboard wordt geopend.

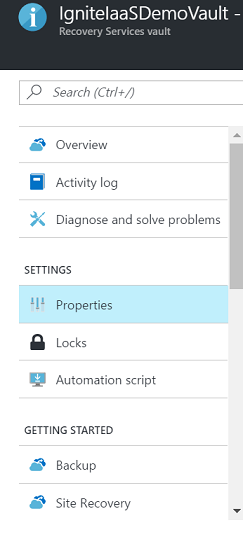

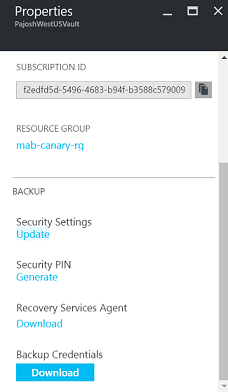

Selecteer Eigenschappen in de lijst met items die onder de kluis worden weergegeven, onder Instellingen.

Selecteer Bijwerken onder Beveiligings Instellingen.

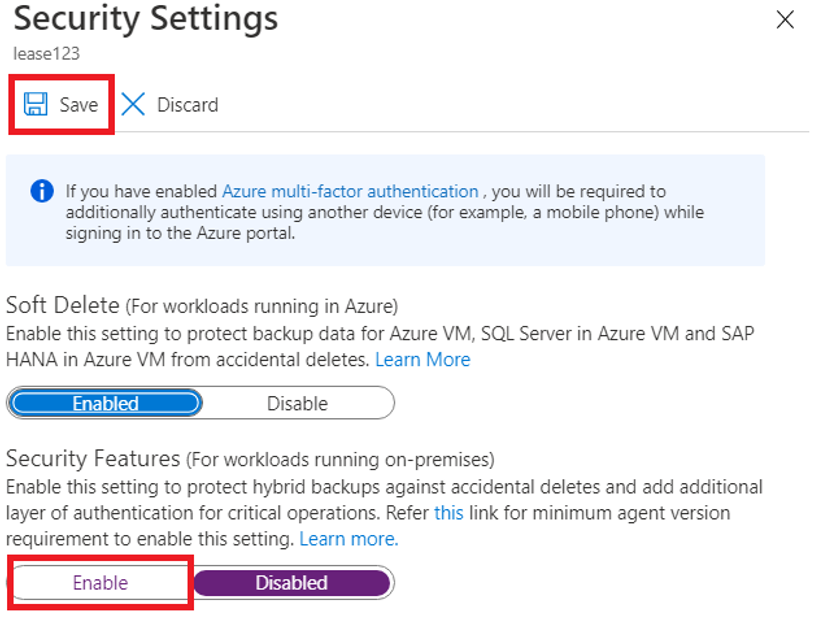

Met de koppeling Update wordt het deelvenster Security Instellingen geopend, waarin een overzicht van de functies wordt weergegeven en kunt u deze inschakelen.

Schakel de beveiligingsfuncties in en selecteer Opslaan.

Verwijderde back-upgegevens herstellen

Als de instelling voor beveiligingsfuncties is ingeschakeld, bewaart Azure Backup verwijderde back-upgegevens gedurende 14 dagen en verwijdert deze niet onmiddellijk als de back-up stoppen met de bewerking back-upgegevens verwijderen wordt uitgevoerd. Als u deze gegevens in de periode van 14 dagen wilt herstellen, voert u de volgende stappen uit, afhankelijk van wat u gebruikt:

Voor gebruikers van de Azure Recovery Services-agent :

- Als de computer waarop back-ups plaatsvinden nog steeds beschikbaar is, beveiligt u de verwijderde gegevensbronnen opnieuw en gebruikt u de herstelgegevens op dezelfde computer in Azure Recovery Services om te herstellen van alle oude herstelpunten.

- Als deze computer niet beschikbaar is, gebruikt u Herstellen op een andere computer om een andere Azure Recovery Services-computer te gebruiken om deze gegevens op te halen.

Voor Azure Backup Server-gebruikers :

- Als de server waarop back-ups plaatsvinden nog steeds beschikbaar is, beveiligt u de verwijderde gegevensbronnen opnieuw en gebruikt u de functie Gegevens herstellen om te herstellen van alle oude herstelpunten.

- Als deze server niet beschikbaar is, gebruikt u Gegevens herstellen van een andere Azure Backup Server om een ander Exemplaar van Azure Backup Server te gebruiken om deze gegevens op te halen.

Voor Data Protection Manager-gebruikers :

- Als de server waarop back-ups plaatsvinden nog steeds beschikbaar is, beveiligt u de verwijderde gegevensbronnen opnieuw en gebruikt u de functie Gegevens herstellen om te herstellen van alle oude herstelpunten.

- Als deze server niet beschikbaar is, gebruikt u Externe DPM toevoegen om een andere Data Protection Manager-server te gebruiken om deze gegevens op te halen.

Aanvallen voorkomen

Er zijn controles toegevoegd om ervoor te zorgen dat alleen geldige gebruikers verschillende bewerkingen kunnen uitvoeren. Dit omvat het toevoegen van een extra verificatielaag en het onderhouden van een minimumretentiebereik voor hersteldoeleinden.

Verificatie voor het uitvoeren van kritieke bewerkingen

Als onderdeel van het toevoegen van een extra verificatielaag voor kritieke bewerkingen, wordt u gevraagd om een beveiligingspincode in te voeren wanneer u Stop Protection uitvoert met Gegevens verwijderen en Wachtwoordzinbewerkingen wijzigen voor DPM-, MABS- en MARS-bewerkingen.

Bovendien worden met MARS-versie 2.0.9262.0 en hoger de bewerkingen voor het verwijderen van een volume uit een MARS-bestand/mapback-up, een nieuwe uitsluitingsinstelling voor een bestaand volume toegevoegd, de retentieduur verminderen en naar een minder frequente back-upplanning ook beveiligd met een beveiligingspincode voor extra beveiliging.

Notitie

Op dit moment wordt voor de volgende DPM- en MABS-versies de beveiligingspincode ondersteund voor Stop Protection met Gegevens verwijderen naar onlineopslag:

- DPM 2016 UR9 of hoger

- DPM 2019 UR1 of hoger

- MABS v3 UR1 of hoger

Ga als volgt te werk om deze pincode te ontvangen:

- Meld u aan bij de Azure-portal.

- Blader naar Recovery Services-kluis >Instellingen> Eigenheden.

- Selecteer Genereren onder Beveiligingspincode. Hiermee opent u een deelvenster met de pincode die moet worden ingevoerd in de gebruikersinterface van de Azure Recovery Services-agent. Deze pincode is slechts vijf minuten geldig en wordt automatisch gegenereerd na die periode.

Een minimumretentiebereik behouden

Om ervoor te zorgen dat er altijd een geldig aantal herstelpunten beschikbaar is, zijn de volgende controles toegevoegd:

- Voor dagelijkse retentie moet minimaal zeven dagen retentie worden uitgevoerd.

- Voor wekelijkse bewaarperiode moet minimaal vier weken retentie worden uitgevoerd.

- Voor maandelijkse retentie moet minimaal drie maanden retentie worden uitgevoerd.

- Voor jaarlijkse bewaarperiode moet minimaal één jaar retentie worden uitgevoerd.

Meldingen voor kritieke bewerkingen

Wanneer een kritieke bewerking wordt uitgevoerd, ontvangt de abonnementsbeheerder doorgaans een e-mailmelding met details over de bewerking. U kunt extra e-mailontvangers voor deze meldingen configureren met behulp van Azure Portal.

De beveiligingsfuncties die in dit artikel worden genoemd, bieden verdedigingsmechanismen tegen gerichte aanvallen. Belangrijker is dat als er een aanval plaatsvindt, deze functies u de mogelijkheid bieden om uw gegevens te herstellen.

Problemen oplossen

| Operation | Foutdetails | Oplossing |

|---|---|---|

| Beleidswijziging | Het back-upbeleid kan niet worden gewijzigd. Fout: De huidige bewerking is mislukt vanwege een interne servicefout [0x29834]. Probeer de bewerking na enige tijd opnieuw. Neem contact op met Microsoft Ondersteuning als het probleem zich blijft voordoen. | Oorzaak: Deze fout wordt weergegeven wanneer beveiligingsinstellingen zijn ingeschakeld. U probeert het bewaarbereik te beperken onder de hierboven opgegeven minimumwaarden en u werkt met een niet-ondersteunde versie (ondersteunde versies worden opgegeven in de eerste opmerking van dit artikel). Aanbevolen actie: In dit geval moet u de bewaarperiode instellen boven de minimale bewaarperiode (zeven dagen voor dagelijks, vier weken voor wekelijks, drie weken voor maandelijks of één jaar voor jaarlijks) om door te gaan met beleidsgerelateerde updates. U kunt desgewenst de back-upagent, Azure Backup Server en/of DPM-URL bijwerken om gebruik te maken van alle beveiligingsupdates. |

| Wachtwoordzin wijzigen | De opgegeven beveiligingspincode is onjuist. (Id: 100130) Geef de juiste beveiligingspincode op om deze bewerking te voltooien. | Oorzaak: Deze fout treedt op wanneer u een ongeldige of verlopen beveiligingspincode invoert tijdens het uitvoeren van kritieke bewerkingen (zoals wachtwoordzin wijzigen). Aanbevolen actie: Als u de bewerking wilt voltooien, moet u een geldige beveiligingspincode invoeren. Als u de pincode wilt ophalen, meldt u zich aan bij Azure Portal en gaat u naar de Recovery Services-kluis > Instellingen > Eigenschappen > beveiligingspincode genereren. Gebruik deze pincode om de wachtwoordzin te wijzigen. |

| Wachtwoordzin wijzigen | Bewerking is mislukt. Id: 120002 | Oorzaak: Deze fout wordt weergegeven wanneer beveiligingsinstellingen zijn ingeschakeld, u probeert de wachtwoordzin te wijzigen en u zich in een niet-ondersteunde versie bevindt (geldige versies die zijn opgegeven in de eerste opmerking van dit artikel). Aanbevolen actie: Als u de wachtwoordzin wilt wijzigen, moet u eerst de back-upagent bijwerken naar minimaal versie 2.0.9052, Azure Backup Server naar minimaal update 1 en/of DPM naar minimaal DPM 2012 R2 UR12 of DPM 2016 UR2 (downloadkoppelingen hieronder) en voer vervolgens een geldige beveiligingspincode in. Als u de pincode wilt ophalen, meldt u zich aan bij Azure Portal en gaat u naar de Recovery Services-kluis > Instellingen > Eigenschappen > beveiligingspincode genereren. Gebruik deze pincode om de wachtwoordzin te wijzigen. |

Ondersteuning voor onveranderbaarheid

Wanneer onveranderbaarheid voor uw Recovery Services-kluis is ingeschakeld, worden bewerkingen die het bewaren van cloudback-ups verminderen of cloudback-ups verwijderen voor on-premises gegevensbronnen geblokkeerd.

Onveranderbaarheidsondersteuning voor DPM en MABS

Deze functie wordt ondersteund met MARS-agent versie 2.0.9250.0 en hoger van DPM 2022 UR1 en MABS v4.

De volgende tabel bevat de niet-toegestane bewerkingen op DPM die zijn verbonden met een onveranderbaar herstel:

| Bewerking op onveranderbare kluis | Resultaat met DPM 2022 UR1, MABS v4 en de nieuwste MARS-agent. Met DPM 2022 UR2 of MABS v4 UR1 kunt u de optie selecteren om online herstelpunten te behouden door beleid bij het stoppen van de beveiliging of het verwijderen van een gegevensbron uit een beveiligingsgroep vanuit de console. |

Resultaat met oudere DPM/MABS- en of MARS-agent |

|---|---|---|

| Gegevensbron verwijderen uit beveiligingsgroep die is geconfigureerd voor onlineback-up | 81001: Het of de back-upitems kunnen niet worden verwijderd omdat het actieve herstelpunten heeft en de geselecteerde kluis een onveranderbare kluis is. | 130001: Er is een interne fout opgetreden in Microsoft Azure Backup. |

| Beveiliging stoppen met verwijderen van gegevens | 81001: Het of de back-upitems kunnen niet worden verwijderd omdat het actieve herstelpunten heeft en de geselecteerde kluis een onveranderbare kluis is. Met DPM 2022 UR2 of MABS v4 UR1 kunt u de optie selecteren om online herstelpunten te behouden door beleid bij het stoppen van de beveiliging of het verwijderen van een gegevensbron uit een beveiligingsgroep vanuit de console. |

130001: Er is een interne fout opgetreden in Microsoft Azure Backup. |

| Onlineretentieperiode verminderen | 810002: het beperken van de retentie tijdens het wijzigen van beleid/beveiliging is niet toegestaan omdat de geselecteerde kluis onveranderbaar is. | 130001: Er is een interne fout opgetreden in Microsoft Azure Backup. |

| Opdracht Remove-DPMChildDatasource | 81001: Het of de back-upitems kunnen niet worden verwijderd omdat het actieve herstelpunten heeft en de geselecteerde kluis een onveranderbare kluis is. Gebruik de nieuwe optie -EnableOnlineRPsPruning met -KeepOnlineData om alleen gegevens te bewaren tot de beleidsduur. Met DPM 2022 UR2 of MABS v4 UR1 kunt u de optie selecteren om online herstelpunten te behouden door beleid bij het stoppen van de beveiliging of het verwijderen van een gegevensbron uit een beveiligingsgroep vanuit de console. |

130001: Er is een interne fout opgetreden in Microsoft Azure Backup. Gebruik de vlag -KeepOnlineData om gegevens te bewaren. |

Onveranderbaarheidsondersteuning voor MARS

De volgende tabel bevat de niet-toegestane bewerkingen voor MARS wanneer onveranderbaarheid is ingeschakeld in de Recovery Services-kluis. Andere bewerkingen, zoals het verhogen van de retentie en het uitsluiten van een bestand/map van back-up, zijn toegestaan.

| Niet-toegestane bewerking | Resultaat met de nieuwste MARS-agent | Resultaat met oude MARS-agent |

|---|---|---|

| Beveiliging stoppen met het verwijderen van gegevens voor de systeemstatus | Fout 810001 Gebruiker probeert het back-upitem te verwijderen of de beveiliging te stoppen met het verwijderen van gegevens waarbij het back-upitem een geldig (niet-verlopen) herstelpunt heeft. |

Fout 130001 Er is een interne fout opgetreden in Microsoft Azure Backup. |

| Beveiliging stoppen met verwijderen van gegevens | Fout 810001 Gebruiker probeert het back-upitem te verwijderen of de beveiliging te stoppen met het verwijderen van gegevens waarbij het back-upitem een geldig (niet-verlopen) herstelpunt heeft. |

Fout 130001 Er is een interne fout opgetreden in Microsoft Azure Backup. MARS 2.0.9262.0 en hoger bieden de mogelijkheid om de beveiliging te stoppen en herstelpunten te behouden volgens het beleid in de console. |

| Onlineretentieperiode verminderen | Gebruiker probeert beleid of beveiliging te wijzigen met een beperking van retentie. | 130001 Er is een interne fout opgetreden in Microsoft Azure Backup. |

| Remove-OBPolicy met -DeleteBackup-vlag | 810001 Gebruiker probeert het back-upitem te verwijderen of de beveiliging te stoppen met het verwijderen van gegevens waarbij het back-upitem een geldig (niet-verlopen) herstelpunt heeft. Gebruik –EnablePruning-vlag om back-ups tot aan hun bewaarperiode te bewaren. |

130001 Er is een interne fout opgetreden in Microsoft Azure Backup. Gebruik de vlag -DeleteBackup niet. MARS 2.0.9262.0 en hoger bieden de mogelijkheid om de beveiliging te stoppen en herstelpunten te behouden volgens het beleid in de console. |

Volgende stappen

- Ga aan de slag met de Azure Recovery Services-kluis om deze functies in te schakelen.

- Download de nieuwste Azure Recovery Services-agent om Windows-computers te beschermen en uw back-upgegevens te beschermen tegen aanvallen.