Wat is Azure Bastion?

Azure Bastion is een volledig beheerde PaaS-service die u inricht om veilig verbinding te maken met virtuele machines via een privé-IP-adres. Het biedt beveiligde en naadloze RDP-/SSH-connectiviteit met uw virtuele machines rechtstreeks via TLS vanuit Azure Portal, of via de systeemeigen SSH- of RDP-client die al op uw lokale computer is geïnstalleerd. Wanneer u verbinding maakt met Azure Bastion, hebben uw virtuele machines geen openbaar IP-adres, agent of speciale clientsoftware nodig.

Bastion biedt beveiligde RDP- en SSH-connectiviteit met alle VM's in het virtuele netwerk waarvoor het is ingericht. Azure Bastion beschermt uw virtuele machines tegen blootstelling van RDP-/SSH-poorten aan de buitenwereld, terwijl u toch beveiligde toegang krijgt geboden met behulp van RDP/SSH.

Belangrijkste voordelen

| Voordeel | Beschrijving |

|---|---|

| RDP en SSH via Azure Portal | U kunt de RDP- en SSH-sessie rechtstreeks in Azure Portal openen met behulp van een naadloze ervaring met één klik. |

| Externe sessie via TLS en firewall-traversal voor RDP/SSH | Azure Bastion maakt gebruik van een op HTML5 gebaseerde webclient die automatisch naar uw lokale apparaat wordt gestreamd. Uw RDP-/SSH-sessie is via TLS op poort 443. Hierdoor kan het verkeer veiliger door firewalls gaan. Bastion ondersteunt TLS 1.2. Oudere TLS-versies worden niet ondersteund. |

| Er is geen openbaar IP-adres vereist op de Virtuele Azure-machine | Azure Bastion opent de RDP-/SSH-verbinding met uw Azure-VM met behulp van het privé-IP-adres op uw VIRTUELE machine. U hebt geen openbaar IP-adres nodig op uw virtuele machine. |

| Geen gedoe met het beheren van netwerkbeveiligingsgroepen (NSG's) | U hoeft geen NSG's toe te passen op het Azure Bastion-subnet. Omdat Azure Bastion verbinding maakt met uw virtuele machines via een particulier IP-adres, kunt u uw NSG's zo configureren dat RDP/SSH alleen van Azure Bastion wordt toegestaan. Hiermee kunt u eenvoudig NSG’s beheren op de momenten waarop u een veilige verbinding met uw virtuele machines moet maken. Zie Netwerkbeveiligingsgroepen voor meer informatie over NSG's. |

| U hoeft geen afzonderlijke bastionhost op een VM te beheren | Azure Bastion is een volledig beheerde PaaS-service voor platformen van Azure die intern is beveiligd om u te voorzien van beveiligde RDP-/SSH-connectiviteit. |

| Beveiliging tegen poortscans | Uw VM's zijn beveiligd tegen poortscans door malafide en kwaadwillende gebruikers, omdat u de VM's niet beschikbaar hoeft te maken op internet. |

| Alleen op één plaats harden | Azure Bastion bevindt zich aan de perimeter van uw virtuele netwerk, dus u hoeft zich geen zorgen te maken over het beveiligen van elk van de VM's in uw virtuele netwerk. |

| Bescherming tegen zero-day exploits | Het Azure-platform beschermt tegen zero day-aanvallen door de Azure Bastion te beveiligen en altijd up-to-date te houden. |

SKU's

Azure Bastion biedt meerdere SKU-lagen. In de volgende tabel ziet u functies en bijbehorende SKU's. Zie het artikel Configuratie-instellingen voor meer informatie over SKU's.

| Functie | Ontwikkelaars-SKU | Basis-SKU | Standaard SKU | Premium SKU |

|---|---|---|---|---|

| Verbinding maken op virtuele machines in hetzelfde virtuele netwerk | Ja | Ja | Ja | Ja |

| Verbinding maken voor doel-VM's in gekoppelde virtuele netwerken | Nr. | Ja | Ja | Ja |

| Ondersteuning voor gelijktijdige verbindingen | Nr. | Ja | Ja | Ja |

| Toegang tot persoonlijke linux-VM-sleutels in Azure Key Vault (AKV) | Nr. | Ja | Ja | Ja |

| Verbinding maken naar linux-VM met behulp van SSH | Ja | Ja | Ja | Ja |

| Verbinding maken naar windows-VM met behulp van RDP | Ja | Ja | Ja | Ja |

| Verbinding maken naar linux-VM met behulp van RDP | Nee | No | Ja | Ja |

| Verbinding maken naar windows-VM met behulp van SSH | Nee | No | Ja | Ja |

| Aangepaste binnenkomende poort opgeven | Nee | No | Ja | Ja |

| Verbinding maken naar VM's met behulp van Azure CLI | Nee | No | Ja | Ja |

| Host schalen | Nee | No | Ja | Ja |

| Bestanden uploaden of downloaden | Nee | No | Ja | Ja |

| Kerberos-verificatie | Nr. | Ja | Ja | Ja |

| Deelbare koppeling | Nee | No | Ja | Ja |

| Verbinding maken via IP-adres naar VM's | Nee | No | Ja | Ja |

| VM-audio-uitvoer | Ja | Ja | Ja | Ja |

| Kopiëren/plakken uitschakelen (webclients) | Nee | No | Ja | Ja |

| Sessie-opname | Nee | No | No | Ja |

| Alleen-privé-implementatie | Nee | No | No | Ja |

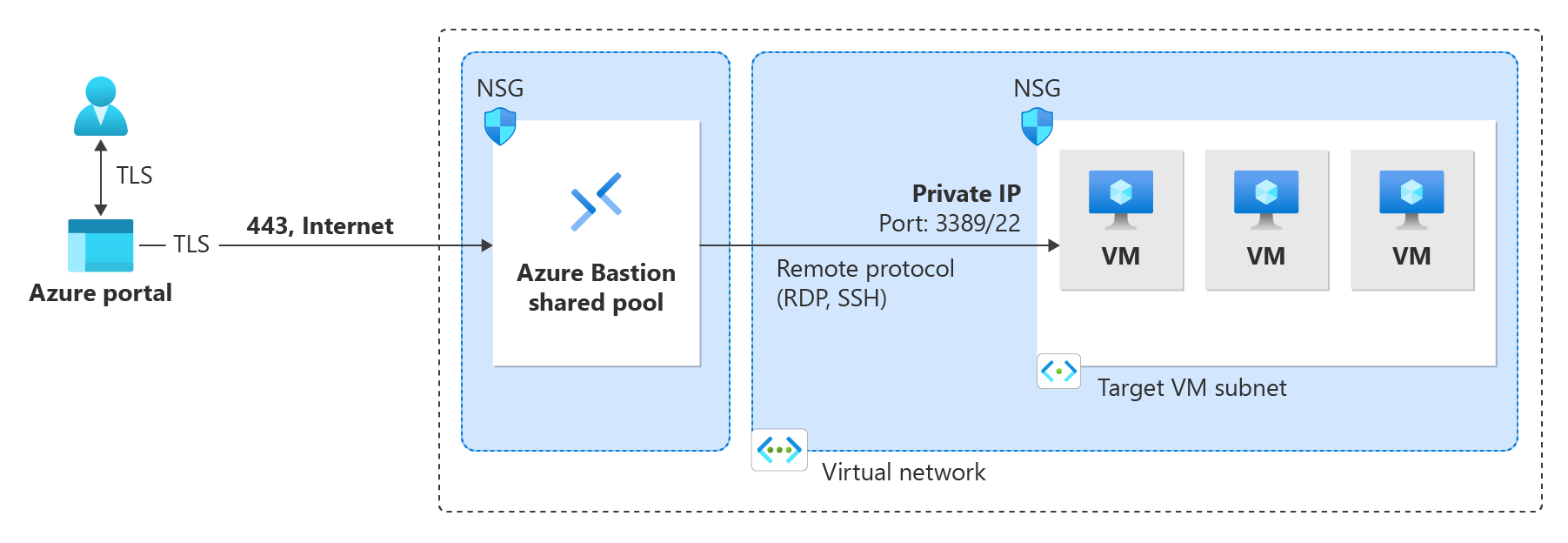

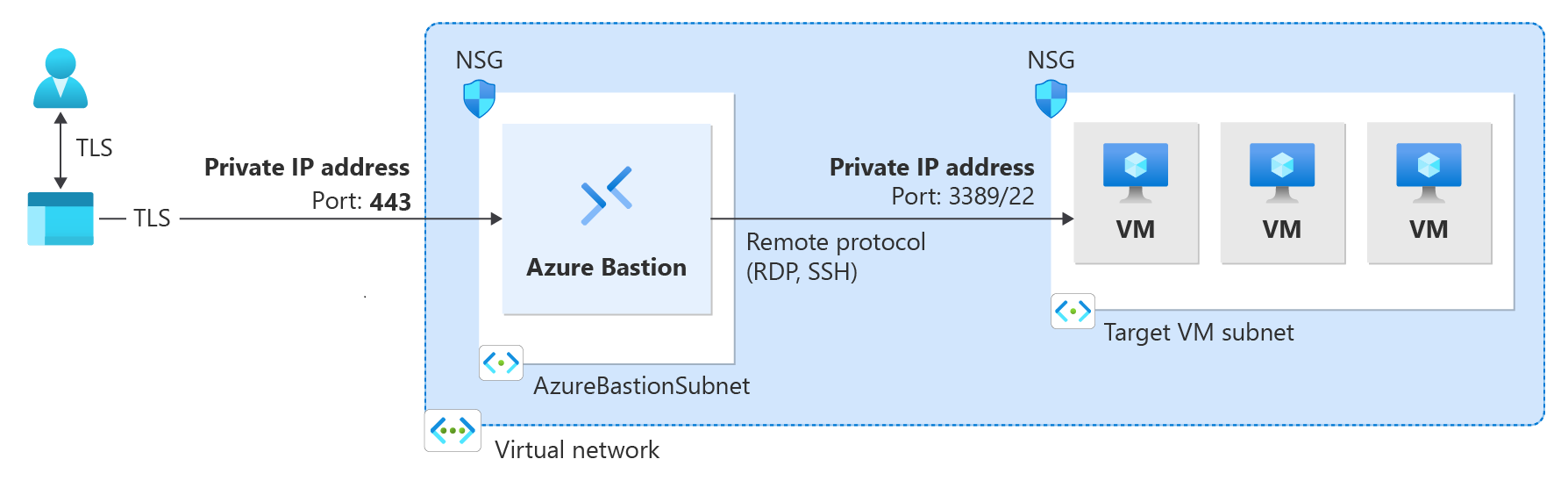

Architectuur

Azure Bastion biedt meerdere implementatiearchitecturen, afhankelijk van de geselecteerde SKU en optieconfiguraties. Voor de meeste SKU's wordt Bastion geïmplementeerd in een virtueel netwerk en ondersteunt peering van virtuele netwerken. Azure Bastion beheert met name RDP-/SSH-connectiviteit met VM's die zijn gemaakt in de lokale of gekoppelde virtuele netwerken.

RDP en SSH zijn twee van de fundamentele middelen waarmee u verbinding kunt maken met uw werkbelastingen die worden uitgevoerd in Azure. Het beschikbaar maken van RDP-/SSH-poorten via internet is niet gewenst en wordt gezien als een aanzienlijke bedreiging. Dit komt vaak door kwetsbaarheden in protocollen. Om deze dreiging te beheersen, kunt u Bastion-hosts (ook wel jump-servers genoemd) aan de openbare kant van uw perimeternetwerk implementeren. Bastion-hostservers zijn ontworpen en geconfigureerd om aanvallen te weerstaan. Bastion-servers bieden ook RDP- en SSH-connectiviteit voor de werkbelastingen achter Bastion en dieper in het netwerk.

De SKU die u selecteert wanneer u Bastion implementeert, bepaalt de architectuur en de beschikbare functies. U kunt upgraden naar een hogere SKU om meer functies te ondersteunen, maar u kunt een SKU niet downgraden na de implementatie. Bepaalde architecturen, zoals alleen-privé en ontwikkelaars-SKU, moeten worden geconfigureerd op het moment van implementatie. Zie Bastion-ontwerp en -architectuur voor meer informatie over elke architectuur.

In de volgende diagrammen ziet u de beschikbare architecturen voor Azure Bastion.

Basic SKU en hoger

Ontwikkelaars-SKU

Alleen-privé-implementatie (preview)

Beschikbaarheidszones

Sommige regio's ondersteunen de mogelijkheid om Azure Bastion te implementeren in een beschikbaarheidszone (of meerdere, voor zoneredundantie). Als u Bastion wilt implementeren met behulp van handmatig opgegeven instellingen (niet implementeren met behulp van de automatische standaardinstellingen). Geef de gewenste beschikbaarheidszones op het moment van de implementatie op. U kunt de zonegebonden beschikbaarheid niet wijzigen nadat Bastion is geïmplementeerd.

Ondersteuning voor Beschikbaarheidszones is momenteel beschikbaar als preview-versie. Tijdens de preview zijn de volgende regio's beschikbaar:

- VS - oost

- Australië - oost

- VS - oost 2

- Central US

- Qatar - centraal

- Zuid-Afrika - noord

- Europa -west

- VS - west 2

- Europa - noord

- Zweden - centraal

- Verenigd Koninkrijk Zuid

- Canada - midden

Host schalen

Azure Bastion biedt ondersteuning voor handmatig schalen van hosts. U kunt het aantal hostexemplaren (schaaleenheden) configureren om het aantal gelijktijdige RDP-/SSH-verbindingen te beheren dat Door Azure Bastion kan worden ondersteund. Door het aantal hostexemplaren te verhogen, kan Azure Bastion meer gelijktijdige sessies beheren. Als u het aantal exemplaren verlaagt, neemt het aantal gelijktijdige ondersteunde sessies af. Azure Bastion ondersteunt maximaal 50 hostinstanties. Deze functie is beschikbaar voor standard-SKU en hoger.

Zie het artikel Configuratie-instellingen voor meer informatie.

Prijzen

Azure Bastion-prijzen zijn een combinatie van uurprijzen op basis van SKU en exemplaren (schaaleenheden), plus tarieven voor gegevensoverdracht. De prijzen per uur beginnen vanaf het moment dat Bastion wordt geïmplementeerd, ongeacht het uitgaande gegevensgebruik. Zie de pagina met prijzen van Azure Bastion voor de meest recente prijsinformatie.

Wat is er nieuw?

Abonneer u op de RSS-feed en bekijk de nieuwste updates voor Azure Bastion-onderdelen op de pagina Azure-updates.

Veelgestelde vragen over Bastion

Zie de veelgestelde vragen over Bastion voor veelgestelde vragen.

Volgende stappen

- Quickstart: Bastion automatisch implementeren - Basic SKU

- Quickstart: Bastion automatisch implementeren - Ontwikkelaars-SKU

- Zelfstudie: Bastion implementeren met opgegeven instellingen

- Learn-module: Inleiding tot Azure Bastion

- Meer informatie over enkele van de andere belangrijke netwerkmogelijkheden van Azure

- Meer informatie over Azure-netwerkbeveiliging