Referentiearchitecturen voor Azure DDoS Protection

Azure DDoS Protection is ontworpen voor services die zijn geïmplementeerd in een virtueel netwerk. De volgende referentiearchitecturen worden gerangschikt op scenario's, met architectuurpatronen gegroepeerd.

Beveiligde resources

Ondersteunde resources zijn onder andere:

- Openbare IP-adressen die zijn gekoppeld aan:

- Een virtuele IaaS-machine.

- Application Gateway-cluster (inclusief WAF).

- Azure API Management (alleen Premium-laag).

- Bastion.

- Verbinding maken naar een virtueel netwerk (VNet) in de externe modus.

- Firewall.

- Op IaaS gebaseerd virtueel netwerkapparaat (NVA).

- Load Balancer (klassieke en standard load balancers).

- Service Fabric.

- VPN-gateway.

- Beveiliging omvat ook openbare IP-bereiken die naar Azure worden gebracht via aangepaste IP-voorvoegsels (BYOIPs).

Niet-ondersteunde resources zijn onder andere:

- Azure Virtual WAN.

- Azure API Management in andere implementatiemodi dan de ondersteunde modi.

- PaaS-services (meerdere tenants), waaronder Azure-app Service Environment for Power Apps.

- Beveiligde resources die openbare IP-adressen bevatten die zijn gemaakt op basis van het voorvoegsel van het openbare IP-adres.

- NAT-gateway.

Notitie

Voor webworkloads raden we u ten zeerste aan azure DDoS-beveiliging en een webtoepassingsfirewall te gebruiken om te beschermen tegen opkomende DDoS-aanvallen. Een andere optie is om Azure Front Door samen met een webtoepassingsfirewall te gebruiken. Azure Front Door biedt beveiliging op platformniveau tegen DDoS-aanvallen op netwerkniveau. Zie de beveiligingsbasislijn voor Azure-services voor meer informatie.

Workloads voor virtuele machines (Windows/Linux)

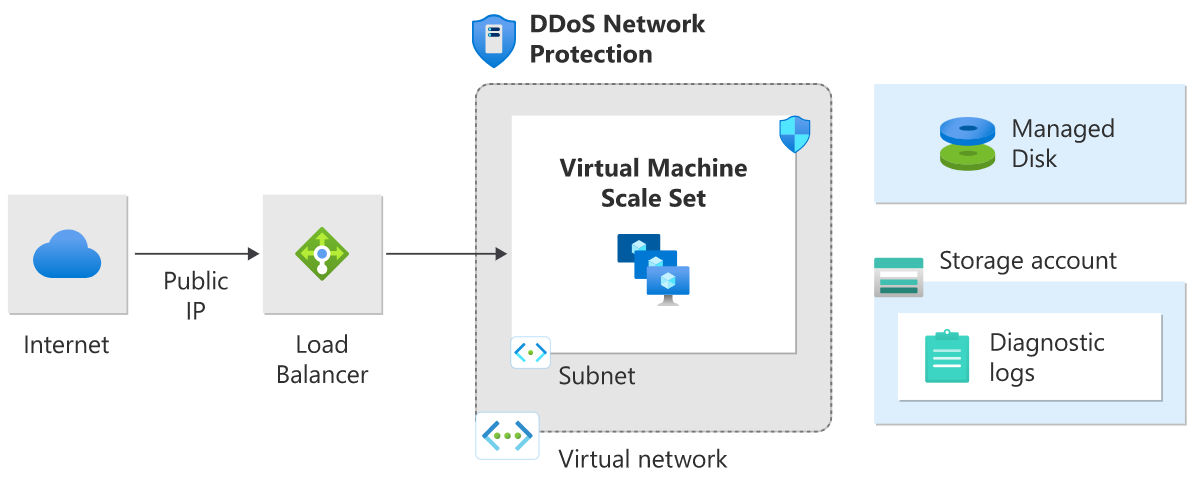

Toepassing die wordt uitgevoerd op virtuele machines met gelijke taakverdeling

Deze referentiearchitectuur toont een set bewezen procedures voor het uitvoeren van meerdere virtuele Windows-machines in een schaalset achter een load balancer om de beschikbaarheid en schaalbaarheid te verbeteren. Deze architectuur kan worden gebruikt voor elke staatloze workload, zoals een webserver.

In deze architectuur wordt een workload verdeeld over meerdere exemplaren van virtuele machines. Er is één openbaar IP-adres en internetverkeer wordt gedistribueerd naar de virtuele machine via een load balancer.

De load balancer distribueert binnenkomende internetaanvragen naar de VM-exemplaren. Met schaalsets voor virtuele machines kan het aantal vm's handmatig worden ingeschaald of automatisch worden uitgeschaald, of automatisch op basis van vooraf gedefinieerde regels. Dit is belangrijk als de resource onder DDoS-aanval valt. Zie de Windows N-tier-toepassing in Azure voor meer informatie over deze referentiearchitectuur.

Architectuur voor virtuele machines van DDoS Network Protection

DDoS-netwerkbeveiliging is ingeschakeld op het virtuele netwerk van de Azure-load balancer (internet) waaraan het openbare IP-adres is gekoppeld.

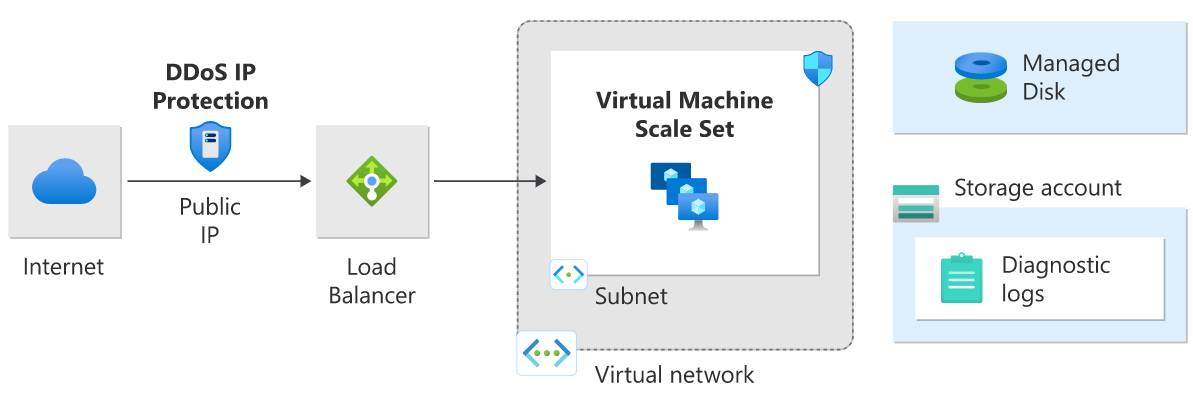

Architectuur van virtuele DDoS IP Protection-machine

DDoS IP Protection is ingeschakeld op het openbare IP-adres van de front-end van een openbare load balancer.

Toepassing die wordt uitgevoerd op Windows N-laag

Er zijn veel manieren om een architectuur met meerdere lagen te implementeren. In de volgende diagrammen ziet u een typische webtoepassing met drie lagen. Deze architectuur is gebaseerd op het artikel Vm's met gelijke taakverdeling uitvoeren voor schaalbaarheid en beschikbaarheid. De web- en bedrijfslagen gebruiken VM's met taakverdeling.

DDoS Network Protection Windows N-tier-architectuur

In dit architectuurdiagram is DDoS Network Protection ingeschakeld in het virtuele netwerk. Alle openbare IP-adressen in het virtuele netwerk krijgen DDoS-beveiliging voor laag 3 en 4. Implementeer Application Gateway in de WAF-SKU voor laag 7-beveiliging. Zie de Windows N-tier-toepassing in Azure voor meer informatie over deze referentiearchitectuur.

DDoS IP Protection Windows N-laag-architectuur

In dit architectuurdiagram is DDoS IP Protection ingeschakeld op het openbare IP-adres.

Notitie

Scenario's waarin één VIRTUELE machine achter een openbaar IP-adres wordt uitgevoerd, wordt niet aanbevolen. DDoS-risicobeperking kan mogelijk niet onmiddellijk worden gestart wanneer een DDoS-aanval wordt gedetecteerd. Als gevolg hiervan gaat één VM-implementatie die niet kan worden uitgeschaald, in dergelijke gevallen omlaag.

PaaS-webtoepassing

Deze referentiearchitectuur toont het uitvoeren van een Azure-app Service-toepassing in één regio. Deze architectuur toont een set bewezen procedures voor een webtoepassing die gebruikmaakt van Azure-app Service en Azure SQL Database. Er is een stand-byregio ingesteld voor failoverscenario's.

Azure Traffic Manager routeert binnenkomende aanvragen naar Application Gateway in een van de regio's. Tijdens normale bewerkingen worden aanvragen gerouteerd naar Application Gateway in de actieve regio. Als deze regio niet beschikbaar is, voert Traffic Manager een failover uit naar Application Gateway in de stand-byregio.

Al het verkeer van internet dat is bestemd voor de webtoepassing, wordt via Traffic Manager doorgestuurd naar het openbare IP-adres van Application Gateway. In dit scenario is de app-service (web-app) zelf niet rechtstreeks extern gericht en wordt deze beveiligd door Application Gateway.

U wordt aangeraden de WAF-SKU van Application Gateway (modus voorkomen) te configureren om bescherming te bieden tegen LAAG 7-aanvallen (HTTP/HTTPS/WebSocket). Daarnaast zijn web-apps zo geconfigureerd dat alleen verkeer van het IP-adres van Application Gateway wordt geaccepteerd.

Zie de webtoepassing met hoge beschikbaarheid voor meerdere regio's voor meer informatie over deze referentiearchitectuur.

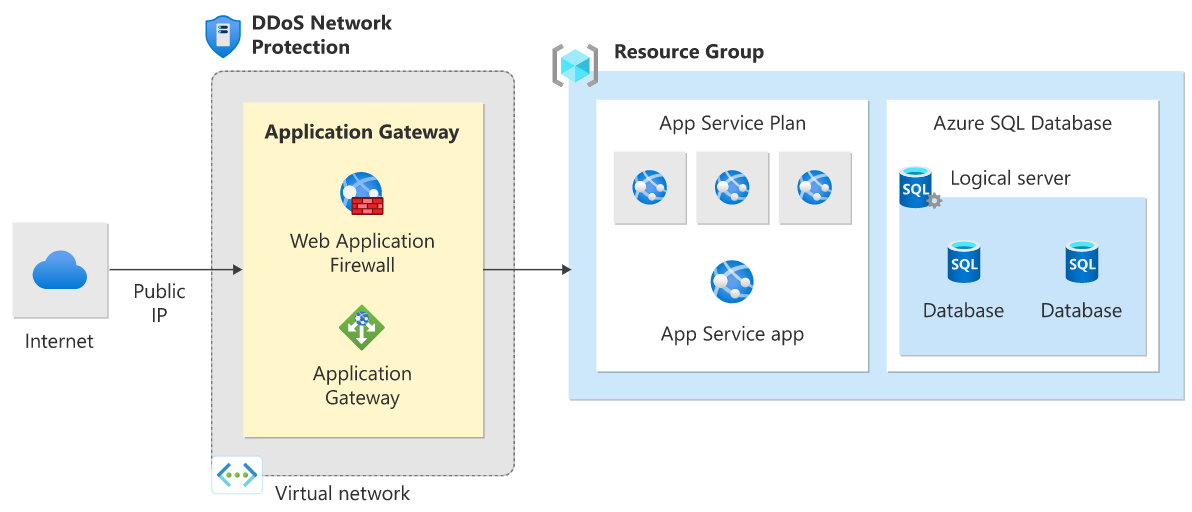

DDoS-netwerkbeveiliging met PaaS-webtoepassingsarchitectuur

In dit architectuurdiagram is DDoS-netwerkbeveiliging ingeschakeld in het virtuele netwerk van de web-app-gateway.

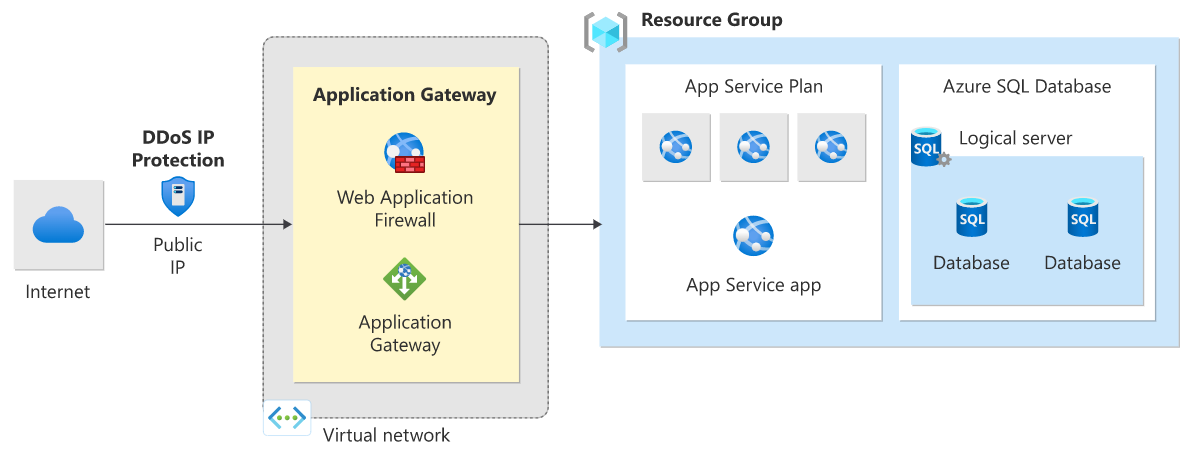

DDoS IP Protection met PaaS-webtoepassingsarchitectuur

In dit architectuurdiagram is DDoS IP Protection ingeschakeld op het openbare IP-adres dat is gekoppeld aan de webtoepassingsgateway.

Beperking voor niet-web PaaS-services

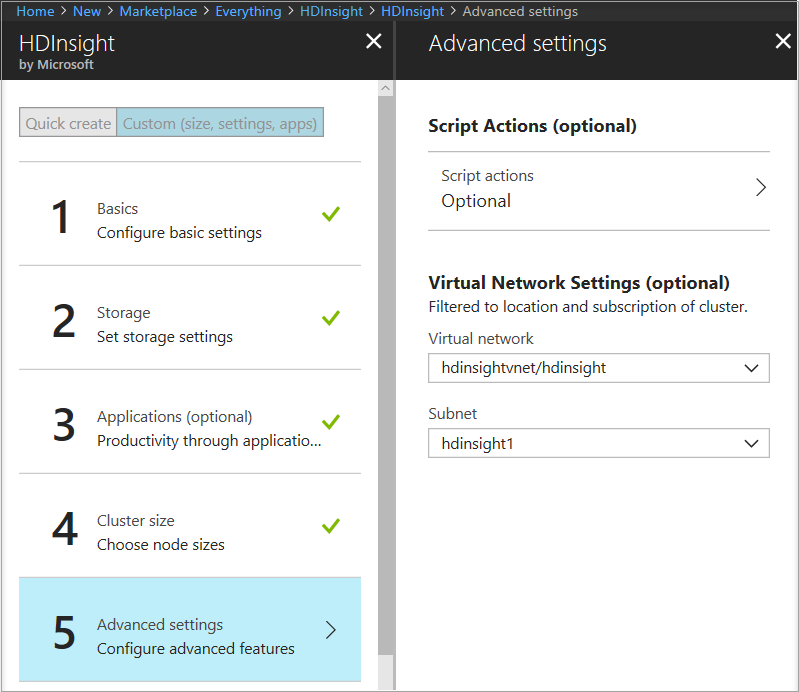

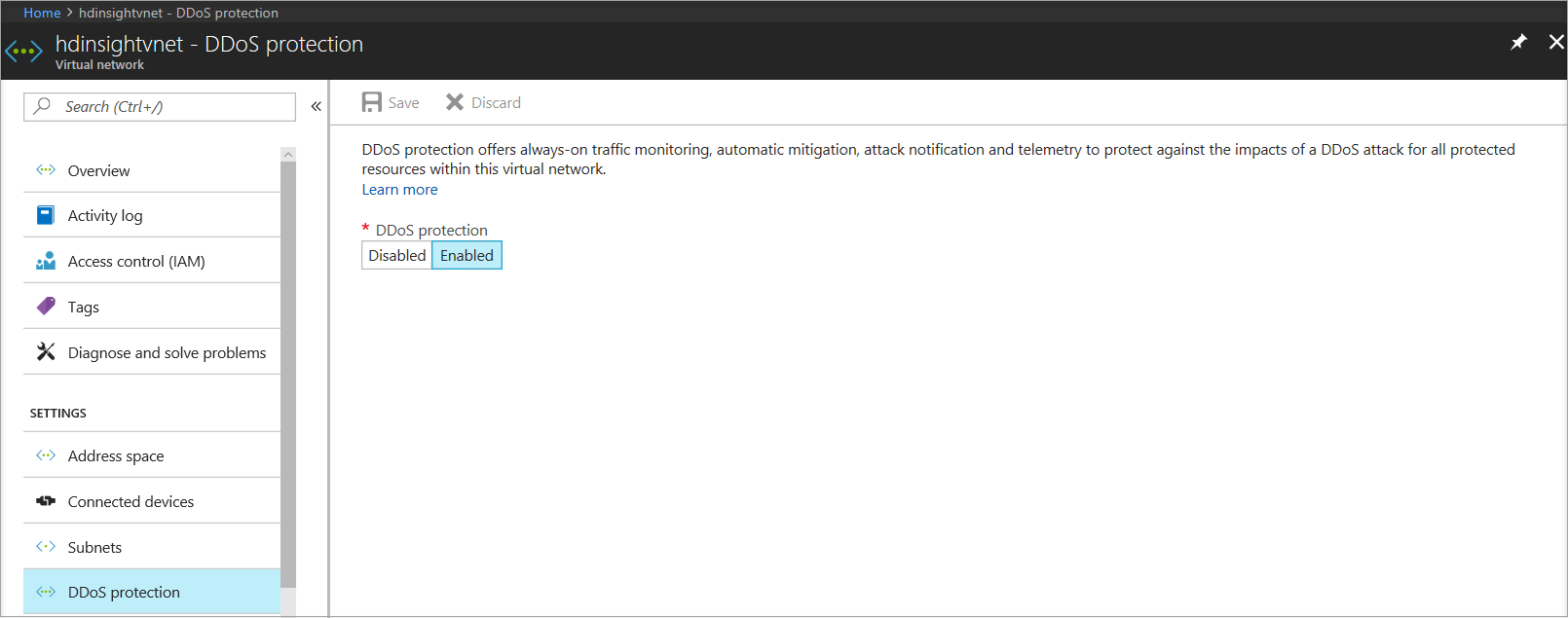

HDInsight in Azure

Deze referentiearchitectuur toont het configureren van DDoS Protection voor een Azure HDInsight-cluster. Zorg ervoor dat het HDInsight-cluster is gekoppeld aan een virtueel netwerk en dat DDoS Protection is ingeschakeld in het virtuele netwerk.

In deze architectuur wordt verkeer dat is bestemd voor het HDInsight-cluster vanaf internet gerouteerd naar het openbare IP-adres dat is gekoppeld aan de load balancer van de HDInsight-gateway. De load balancer van de gateway verzendt het verkeer vervolgens rechtstreeks naar de hoofdknooppunten of de werkknooppunten. Omdat DDoS Protection is ingeschakeld in het virtuele HDInsight-netwerk, krijgen alle openbare IP-adressen in het virtuele netwerk DDoS-beveiliging voor Laag 3 en 4. Deze referentiearchitectuur kan worden gecombineerd met de referentiearchitecturen N-laag en meerdere regio's.

Zie de documentatie over Azure HDInsight uitbreiden met behulp van een Azure Virtual Network-documentatie voor meer informatie over deze referentiearchitectuur.

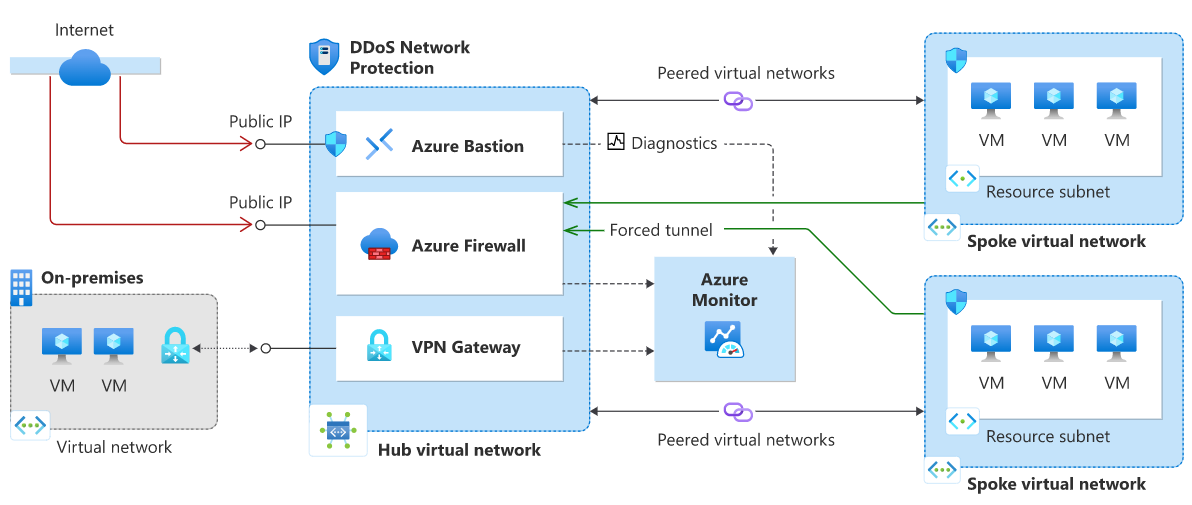

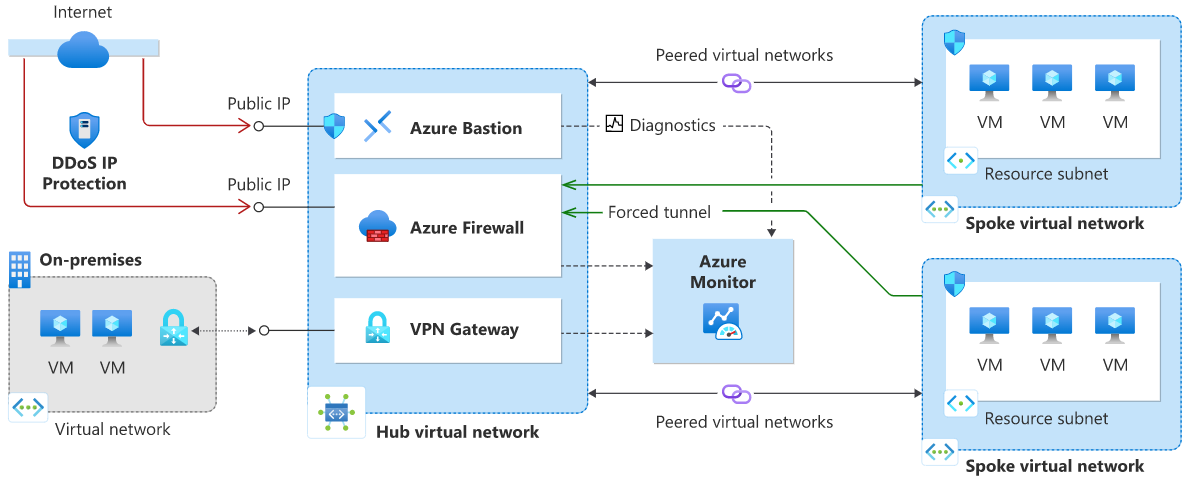

Hub-and-spoke-netwerktopologie met Azure Firewall en Azure Bastion

Deze referentiearchitectuur bevat een hub-and-spoke-topologie met Azure Firewall in de hub als DMZ voor scenario's waarvoor centrale controle over beveiligingsaspecten is vereist. Azure Firewall is een beheerde firewall als een service en wordt in een eigen subnet geplaatst. Azure Bastion wordt geïmplementeerd en in een eigen subnet geplaatst.

Er zijn twee spokes die zijn verbonden met de hub met behulp van VNet-peering en er is geen spoke-to-spoke-connectiviteit. Als u spoke-to-spoke-connectiviteit nodig hebt, moet u routes maken om verkeer van de ene spoke naar de firewall door te sturen, waardoor deze vervolgens naar de andere spoke kan worden gerouteerd. Alle openbare IP-adressen die zich in de hub bevinden, worden beveiligd door DDoS Protection. In dit scenario helpt de firewall in de hub het inkomend verkeer van internet te beheren, terwijl het openbare IP-adres van de firewall wordt beveiligd. Azure DDoS Protection beschermt ook het openbare IP-adres van de bastion.

DDoS Protection is ontworpen voor services die zijn geïmplementeerd in een virtueel netwerk. Zie Toegewezen Azure-service implementeren in virtuele netwerken voor meer informatie.

DDoS Network Protection-hub-and-spoke-netwerk

In dit architectuurdiagram is Azure DDoS Network Protection ingeschakeld in het virtuele hubnetwerk.

DDoS IP Protection-hub-and-spoke-netwerk

In dit architectuurdiagram is Azure DDoS IP Protection ingeschakeld op het openbare IP-adres.

Notitie

Zonder extra kosten beveiligt Azure DDoS-infrastructuurbeveiliging elke Azure-service die gebruikmaakt van openbare IPv4- en IPv6-adressen. Deze DDoS-beveiligingsservice helpt bij het beveiligen van alle Azure-services, waaronder PaaS-services (Platform as a Service), zoals Azure DNS. Zie het Overzicht van Azure DDoS Protection voor meer informatie. Zie hub-spoke-netwerktopologie voor meer informatie over hub-and-spoke-topologie.