HTTPS configureren in een aangepast Azure Front Door-domein met behulp van Azure Portal

Azure Front Door maakt beveiligde TLS-levering (Transport Layer Security) standaard mogelijk voor uw toepassingen wanneer u uw eigen aangepaste domeinen gebruikt. Zie Domeinen in Azure Front Door voor meer informatie over aangepaste domeinen, waaronder de werking van aangepaste domeinen met HTTPS.

Azure Front Door ondersteunt door Azure beheerde certificaten en door de klant beheerde certificaten. In dit artikel leert u hoe u beide typen certificaten configureert voor uw aangepaste Azure Front Door-domeinen.

Vereisten

- Voordat u HTTPS voor uw aangepaste domein kunt configureren, moet u eerst een Azure Front Door-profiel maken. Zie Een Azure Front Door-profiel maken voor meer informatie.

- Als u nog geen aangepast domein hebt, moet u er eerst een kopen bij een domeinprovider. Zie bijvoorbeeld Een aangepaste domeinnaam kopen.

- Als u Azure gebruikt om uw DNS-domeinen te hosten, moet u het domain name system (DNS) van de domeinprovider delegeren aan een Azure DNS. Zie Delegate a domain to Azure DNS (Een domein aan Azure DNS overdragen) voor meer informatie. Als u anders een domeinprovider gebruikt om uw DNS-domein af te handelen, moet u het domein handmatig valideren door de DNS TXT-records in te voeren.

Door Azure Front Door beheerde certificaten voor niet-Azure-vooraf gevalideerde domeinen

Als u uw eigen domein hebt en het domein nog niet is gekoppeld aan een andere Azure-service die domeinen voor Azure Front Door prevalideert, voert u de volgende stappen uit:

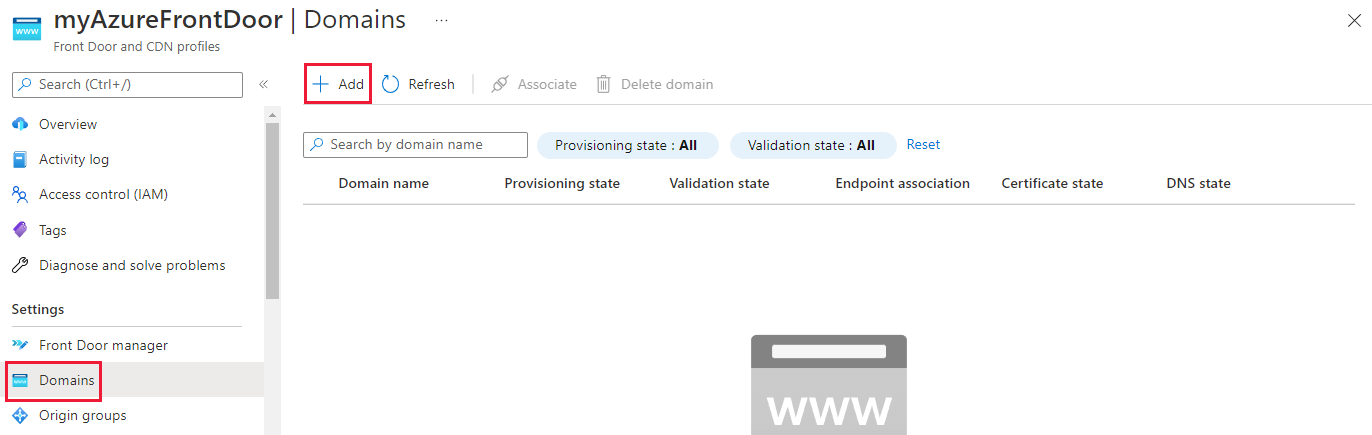

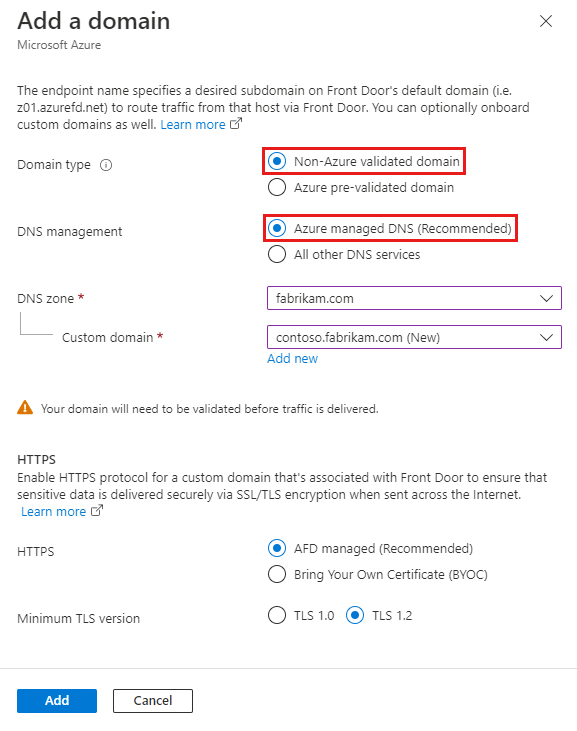

Selecteer onder Instellingen Domeinen voor uw Azure Front Door-profiel. Selecteer vervolgens + Toevoegen om een nieuw domein toe te voegen.

Voer in het deelvenster Een domein toevoegen de volgende gegevens in of selecteer deze. Selecteer Vervolgens Toevoegen om het aangepaste domein te onboarden.

Instelling Weergegeven als Domeintype Selecteer niet-Azure vooraf gevalideerd domein. DNS-beheer Selecteer door Azure beheerde DNS (aanbevolen). DNS-zone Selecteer de Azure DNS-zone die als host fungeert voor het aangepaste domein. Aangepast domein Selecteer een bestaand domein of voeg een nieuw domein toe. HTTPS Selecteer AFD beheerd (aanbevolen). Valideer en koppel het aangepaste domein aan een eindpunt door de stappen te volgen om een aangepast domein in te schakelen.

Nadat het aangepaste domein is gekoppeld aan een eindpunt, genereert Azure Front Door een certificaat en implementeert het. Dit proces kan enkele minuten tot een uur duren.

Door Azure beheerde certificaten voor vooraf gevalideerde Azure-domeinen

Als u uw eigen domein hebt en het domein is gekoppeld aan een andere Azure-service die domeinen voor Azure Front Door prevalideert, voert u de volgende stappen uit:

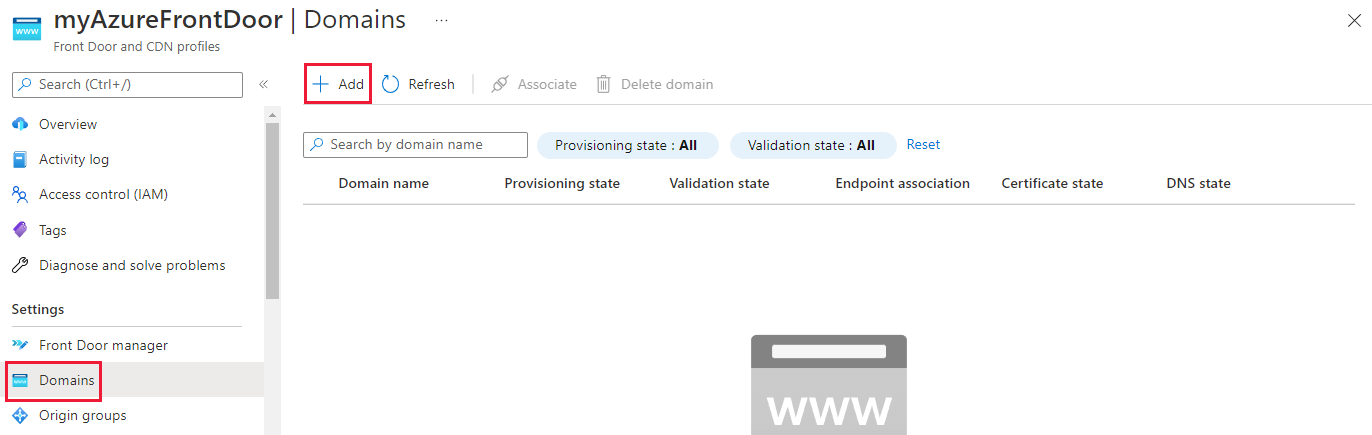

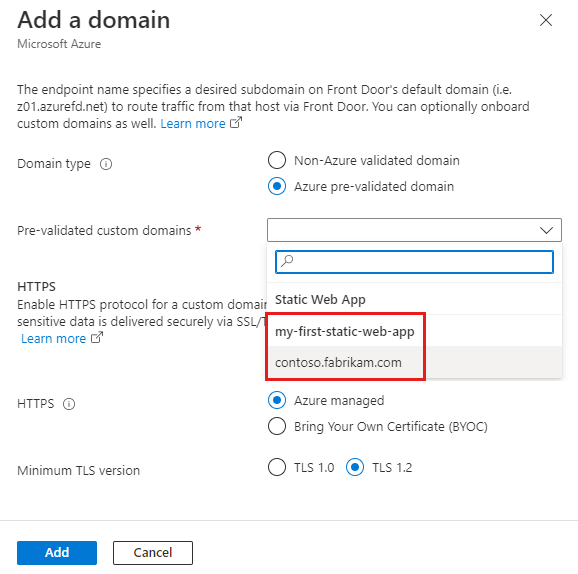

Selecteer onder Instellingen Domeinen voor uw Azure Front Door-profiel. Selecteer vervolgens + Toevoegen om een nieuw domein toe te voegen.

Voer in het deelvenster Een domein toevoegen de volgende gegevens in of selecteer deze. Selecteer Vervolgens Toevoegen om het aangepaste domein te onboarden.

Instelling Weergegeven als Domeintype Selecteer vooraf gevalideerd Azure-domein. Vooraf gevalideerde aangepaste domeinen Selecteer een aangepaste domeinnaam in de vervolgkeuzelijst met Azure-services. HTTPS Selecteer Azure managed. Valideer en koppel het aangepaste domein aan een eindpunt door de stappen te volgen om een aangepast domein in te schakelen.

Nadat het aangepaste domein is gekoppeld aan een eindpunt, wordt een door Azure Front Door beheerd certificaat geïmplementeerd in Azure Front Door. Dit proces kan enkele minuten tot een uur duren.

Uw eigen certificaat gebruiken

U kunt er ook voor kiezen om uw eigen TLS-certificaat te gebruiken. Uw TLS-certificaat moet voldoen aan bepaalde vereisten. Zie Certificaatvereisten voor meer informatie.

Bereid uw sleutelkluis en certificaat voor

Maak een afzonderlijk Exemplaar van Azure Key Vault waarin u uw Azure Front Door TLS-certificaten opslaat. Zie Een Key Vault-exemplaar maken voor meer informatie. Als u al een certificaat hebt, kunt u het uploaden naar uw nieuwe Key Vault-exemplaar. Anders kunt u een nieuw certificaat maken via Key Vault van een van de ca-partners (certificeringsinstantie).

Waarschuwing

Azure Front Door ondersteunt momenteel alleen Key Vault in hetzelfde abonnement. Als u Key Vault selecteert onder een ander abonnement, resulteert dit in een fout.

Andere punten die u moet noteren over certificaten:

- Azure Front Door biedt geen ondersteuning voor certificaten met algoritmen voor elliptische curvecryptografie. Uw certificaat moet ook een volledige certificaatketen hebben met leaf- en tussencertificaten. De basis-CA moet ook deel uitmaken van de lijst met vertrouwde Microsoft-CA's.

- U wordt aangeraden beheerde identiteit te gebruiken om toegang tot uw Key Vault-certificaten toe te staan, omdat app-registratie in de toekomst buiten gebruik wordt gesteld.

Azure Front Door registreren

Registreer de service-principal voor Azure Front Door als een app in uw Microsoft Entra-id met behulp van Azure PowerShell of de Azure CLI.

Notitie

- Voor deze actie moet u globale machtigingen voor Beheer istrator hebben in Microsoft Entra ID. De registratie hoeft slechts eenmaal per Microsoft Entra-tenant te worden uitgevoerd.

- De toepassings-id's van 205478c0-bd83-4e1b-a9d6-db63a3e1e1c8 en d4631ece-daab-479b-be77-ccb713491fc0 zijn vooraf gedefinieerd door Azure voor Azure Front Door Standard en Premium in alle Azure-tenants en -abonnementen. Azure Front Door (klassiek) heeft een andere toepassings-id.

Installeer zo nodig Azure PowerShell in PowerShell op uw lokale computer.

Gebruik PowerShell om de volgende opdracht uit te voeren:

Openbare Azure-cloud:

New-AzADServicePrincipal -ApplicationId '205478c0-bd83-4e1b-a9d6-db63a3e1e1c8'Azure Government-cloud:

New-AzADServicePrincipal -ApplicationId 'd4631ece-daab-479b-be77-ccb713491fc0'

Azure Front Door toegang verlenen tot uw sleutelkluis

Ververleent Azure Front Door toestemming voor toegang tot de certificaten in het nieuwe Key Vault-account dat u specifiek hebt gemaakt voor Azure Front Door. U hoeft alleen toestemming te geven GET voor het certificaat en het geheim, zodat Azure Front Door het certificaat kan ophalen.

Selecteer Toegangsbeleid in uw Key Vault-account.

Selecteer Nieuwe toevoegen of Maken om een nieuw toegangsbeleid te maken.

Selecteer In Geheime machtigingen ophalen de optie Ophalen om Toe te staan dat Azure Front Door het certificaat kan ophalen.

Selecteer in Certificaatmachtigingen Ophalen om Toe te staan dat Azure Front Door het certificaat kan ophalen.

Zoek in Select principal naar 205478c0-bd83-4e1b-a9d6-db63a3e1e1c8 en selecteer Microsoft.AzureFrontDoor-Cdn. Selecteer Volgende.

In Toepassing selecteert u Volgende.

Bij Controleren en maken selecteert u Maken.

Notitie

Als uw sleutelkluis is beveiligd met netwerktoegangsbeperkingen, moet u ervoor zorgen dat vertrouwde Microsoft-services toegang hebben tot uw sleutelkluis.

Azure Front Door heeft nu toegang tot deze sleutelkluis en de certificaten die deze bevat.

Selecteer het certificaat voor implementatie door Azure Front Door

Ga terug naar uw Azure Front Door Standard/Premium in het portal.

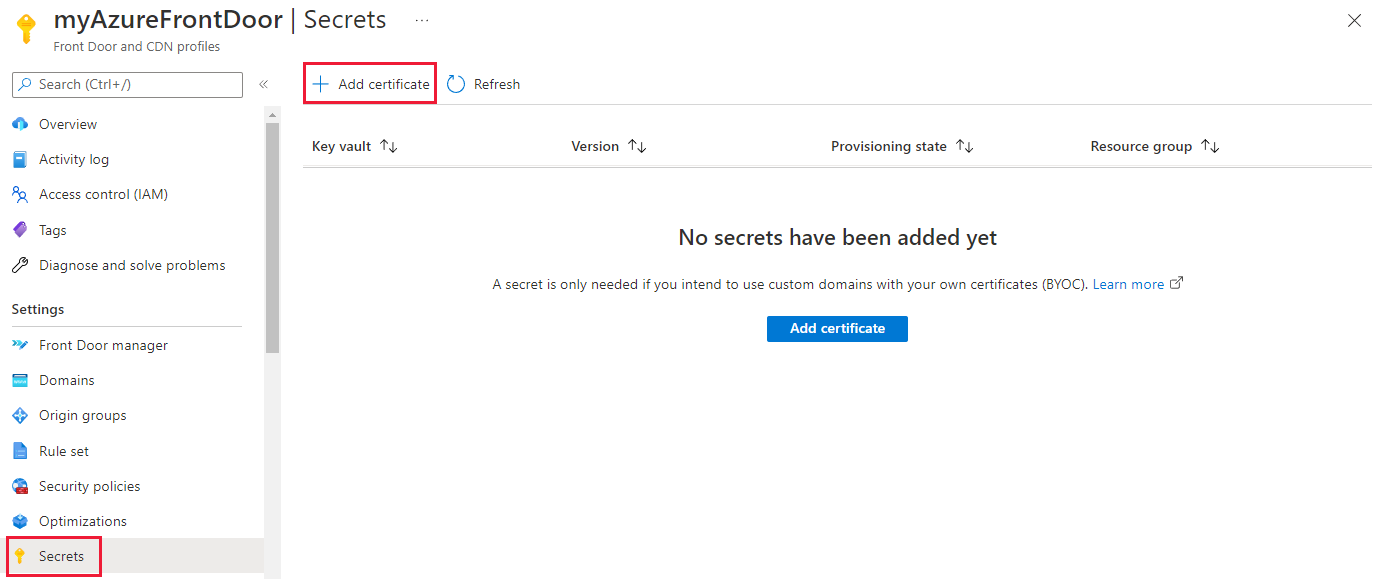

Ga onder Instellingen naar Geheimen en selecteer + Certificaat toevoegen.

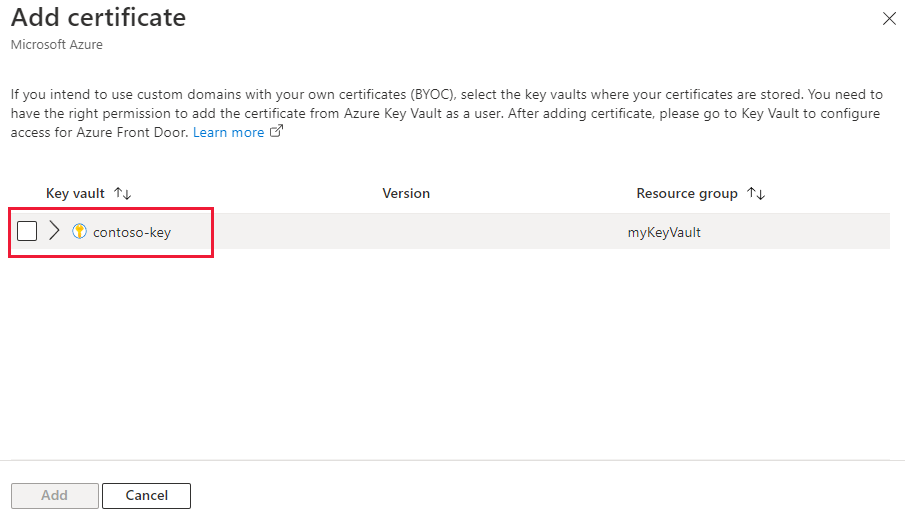

Schakel in het deelvenster Certificaat toevoegen het selectievakje in voor het certificaat dat u wilt toevoegen aan Azure Front Door Standard/Premium.

Wanneer u een certificaat selecteert, moet u de certificaatversie selecteren. Als u Nieuwste selecteert, wordt Azure Front Door automatisch bijgewerkt wanneer het certificaat wordt geroteerd (vernieuwd). U kunt ook een specifieke certificaatversie selecteren als u de certificaatrotatie zelf wilt beheren.

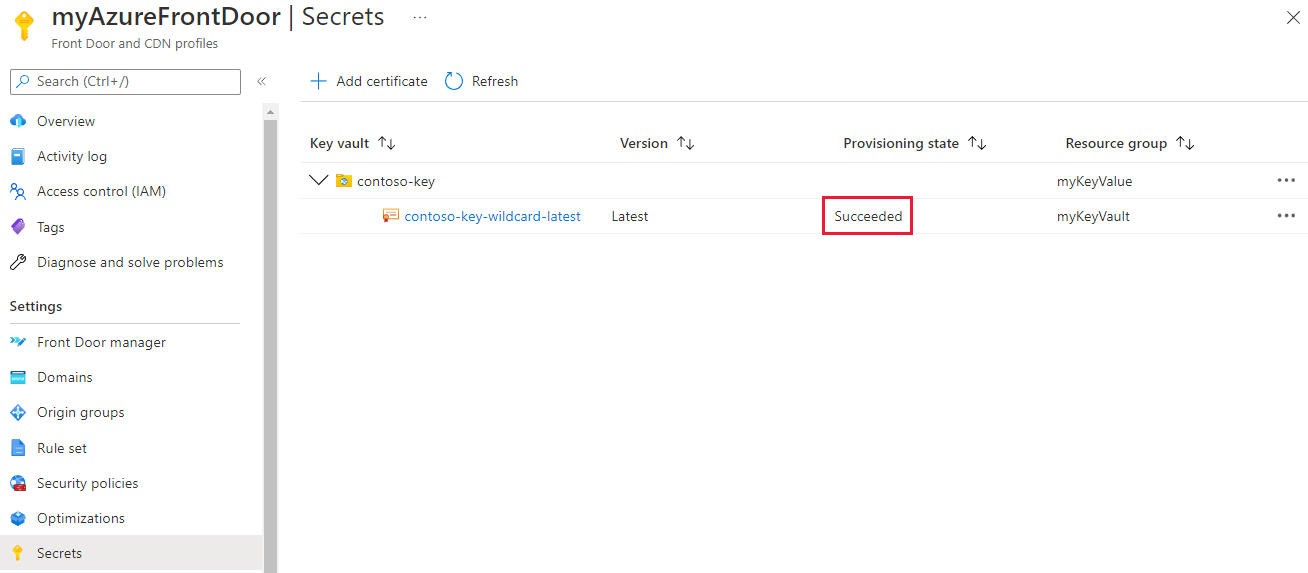

Laat de versieselectie staan als Meest recent en selecteer Toevoegen.

Nadat het certificaat is ingericht, kunt u het gebruiken wanneer u een nieuw aangepast domein toevoegt.

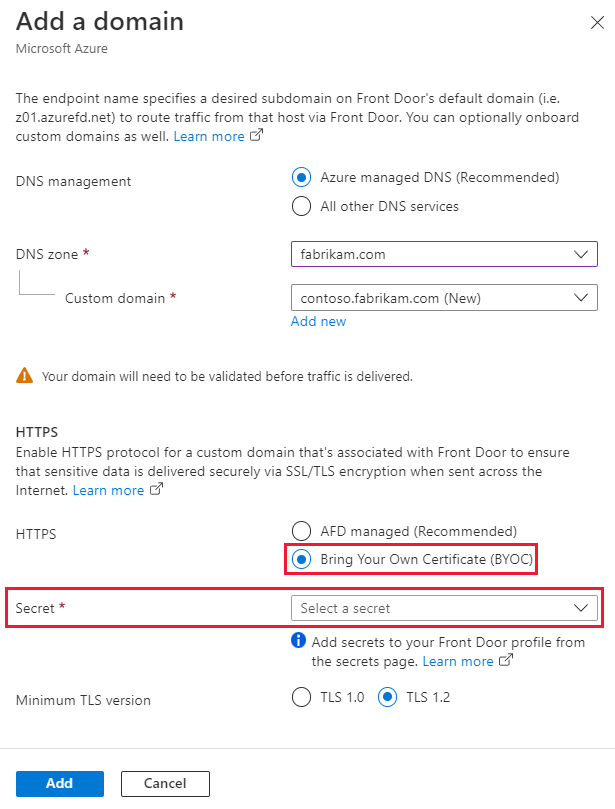

Ga onder Instellingen naar Domeinen en selecteer + Toevoegen om een nieuw aangepast domein toe te voegen. Selecteer In het deelvenster Een domein toevoegen voor HTTPS de optie Bring Your Own Certificate (BYOC). Selecteer voor Geheim het certificaat dat u wilt gebruiken in de vervolgkeuzelijst.

Notitie

De algemene naam van het geselecteerde certificaat moet overeenkomen met het aangepaste domein dat wordt toegevoegd.

Volg de stappen op het scherm om het certificaat te valideren. Koppel vervolgens het zojuist gemaakte aangepaste domein aan een eindpunt, zoals wordt beschreven in Een aangepast domein configureren.

Schakelen tussen certificaattypen

U kunt een domein wijzigen tussen het gebruik van een door Azure Front Door beheerd certificaat en een door de klant beheerd certificaat. Zie Domeinen in Azure Front Door voor meer informatie.

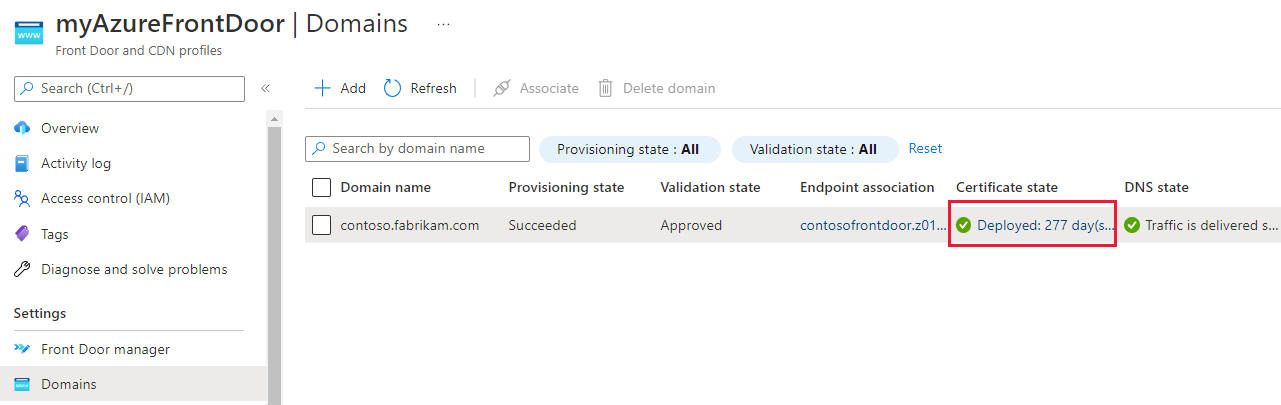

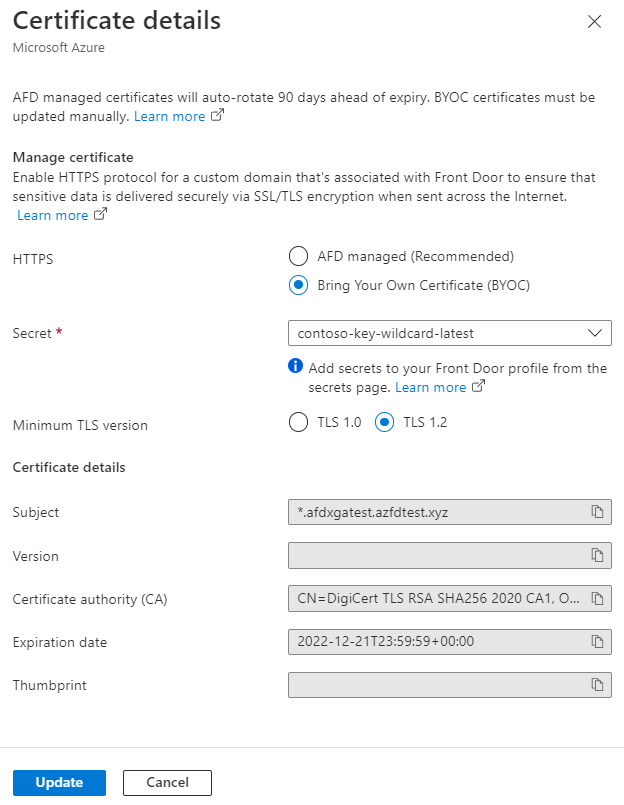

Selecteer de certificaatstatus om het deelvenster Certificaatdetails te openen.

In het deelvenster Certificaatdetails kunt u schakelen tussen door Azure Front Door beheerd en BYOC (Bring Your Own Certificate).

Als u BYOC (Bring Your Own Certificate) selecteert, volgt u de voorgaande stappen om een certificaat te selecteren.

Selecteer Bijwerken om het gekoppelde certificaat aan een domein te wijzigen.

Volgende stappen

- Meer informatie over caching met Azure Front Door Standard/Premium.

- Meer informatie over aangepaste domeinen in Azure Front Door.

- Meer informatie over end-to-end TLS met Azure Front Door.