Zelfstudie: Een voorbeeld van een configuratieset voor beleidsbeheer maken voor Azure Private 5G Core

Azure Private 5G Core biedt flexibele verkeersafhandeling. U kunt aanpassen hoe uw pakketkernexemplaar QoS-kenmerken (Quality of Service) toepast op verkeer om aan de behoeften ervan te voldoen. U kunt ook bepaalde stromen blokkeren of beperken. In deze zelfstudie doorloopt u de stappen voor het maken van services en sim-beleidsregels voor veelvoorkomende gebruiksscenario's en vervolgens het inrichten van SIMKAART's voor het gebruik van de nieuwe configuratie voor beleidsbeheer.

In deze zelfstudie leert u het volgende:

- Maak een nieuwe service die pakketten filtert op basis van hun protocol.

- Maak een nieuwe service die verkeer blokkeert dat is gelabeld met specifieke externe IP-adressen en poorten.

- Maak een nieuwe service die de bandbreedte van verkeer voor overeenkomende stromen beperkt.

- Maak twee nieuwe simkaartbeleidsregels en wijs er services aan toe.

- Richt twee nieuwe simkaarten in en wijs ze SIM-beleid toe.

Vereisten

- Lees de informatie in Beleidsbeheer en maak uzelf vertrouwd met de configuratie van Azure Private 5G Core-beleidsbeheer.

- Zorg ervoor dat u zich kunt aanmelden bij de Azure Portal met een account met toegang tot het actieve abonnement dat u hebt geïdentificeerd in Voltooi de vereiste taken voor het implementeren van een persoonlijk mobiel netwerk. Dit account moet de ingebouwde rol Inzender hebben voor het abonnementsbereik.

- Identificeer de naam van de resource mobiel netwerk die overeenkomt met uw persoonlijke mobiele netwerk.

- Identificeer de naam van de slice-resource die overeenkomt met uw netwerksegment.

- Als u een beleid wilt toewijzen aan een 5G-simkaart, kunt u elk segment kiezen.

- Als u een beleid wilt toewijzen aan een 4G-simkaart, moet u het segment kiezen dat is geconfigureerd met de SST-waarde (slice/service type) van 1 en een lege segment-differentiator (SD).

Een service maken voor protocolfiltering

In deze stap maken we een service die pakketten filtert op basis van hun protocol. Dit doet met name het volgende:

- Blokkeer ICMP-pakketten die weg stromen van UE's.

- Blokkeer UDP-pakketten die wegstromen van UE's op poort 11.

- Al het andere ICMP- en UDP-verkeer in beide richtingen toestaan, maar geen ander IP-verkeer.

De service maken:

Meld u aan bij de Azure-portal.

Zoek en selecteer de resource Mobiel netwerk die uw mobiele privénetwerk vertegenwoordigt.

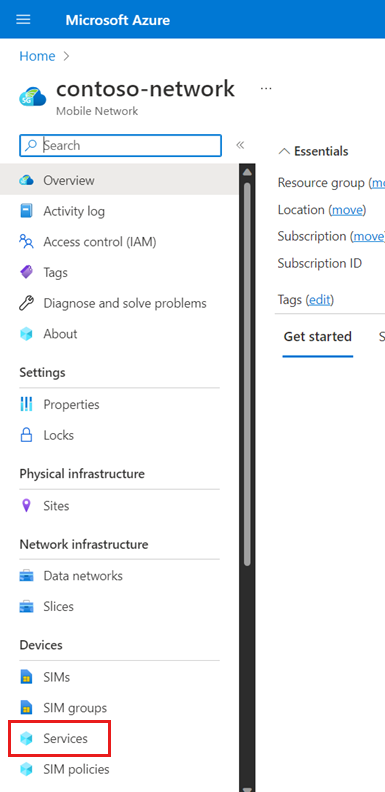

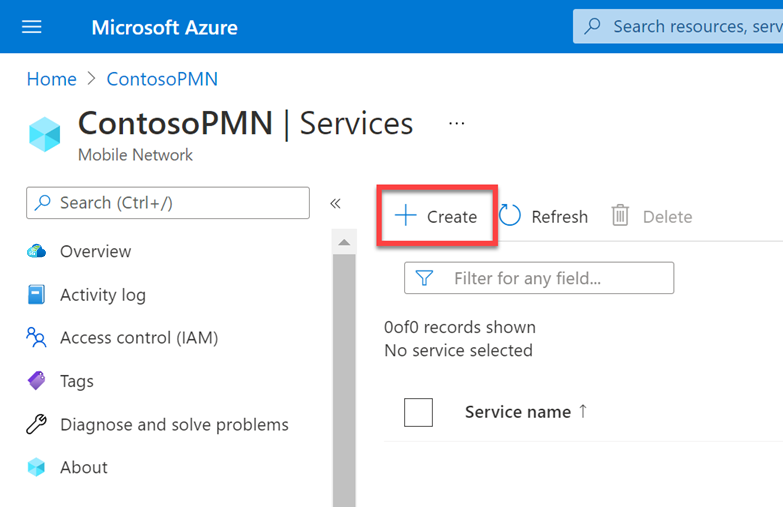

Selecteer Services in het menu Resource.

Selecteer Maken in de opdrachtbalk.

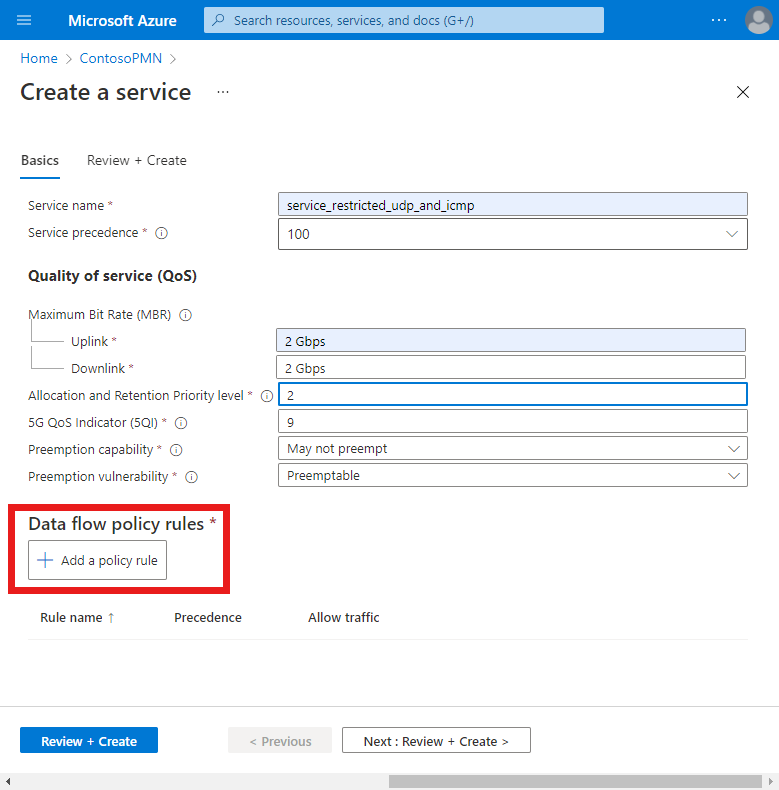

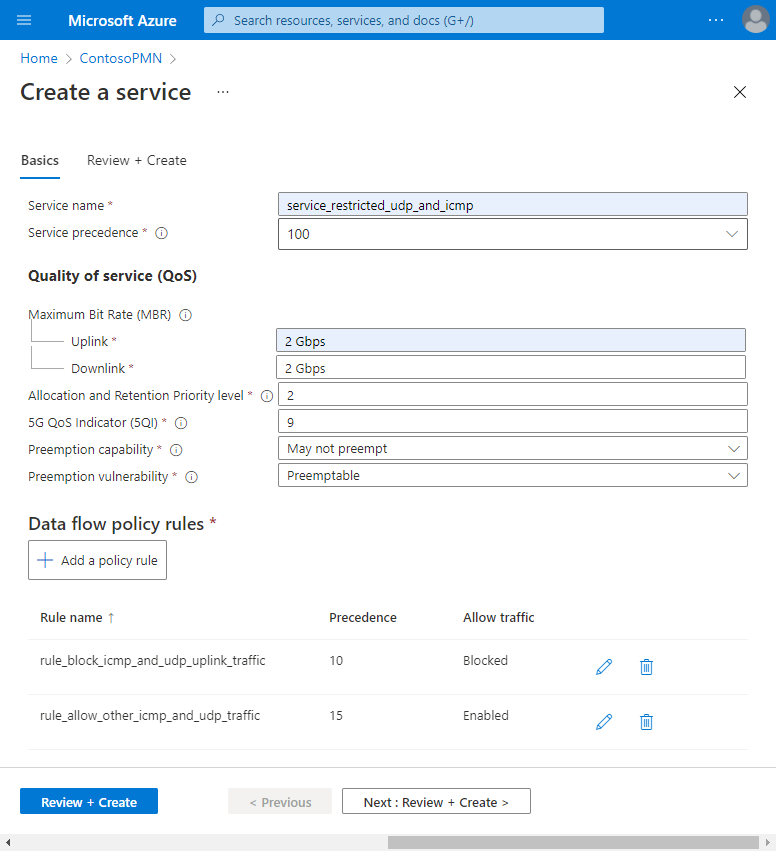

We voeren nu waarden in om de QoS-kenmerken te definiëren die worden toegepast op servicegegevensstromen (SDK's) die overeenkomen met deze service. Vul op het tabblad Basis de velden als volgt in.

Veld Waarde Servicenaam service_restricted_udp_and_icmpServiceprioriteit 100Maximale bitsnelheid (MBR) - Uplink 2 GbpsMaximale bitsnelheid (MBR) - Downlink 2 GbpsPrioriteitsniveau voor toewijzing en retentie 25QI/QCI 9Mogelijkheid tot voorrang Selecteer Mag niet preempt. Beveiligingsprobleem met betrekking tot voorrang Selecteer Niet preemptible. Selecteer onder Beleidsregels voor gegevensstroomde optie Een beleidsregel toevoegen.

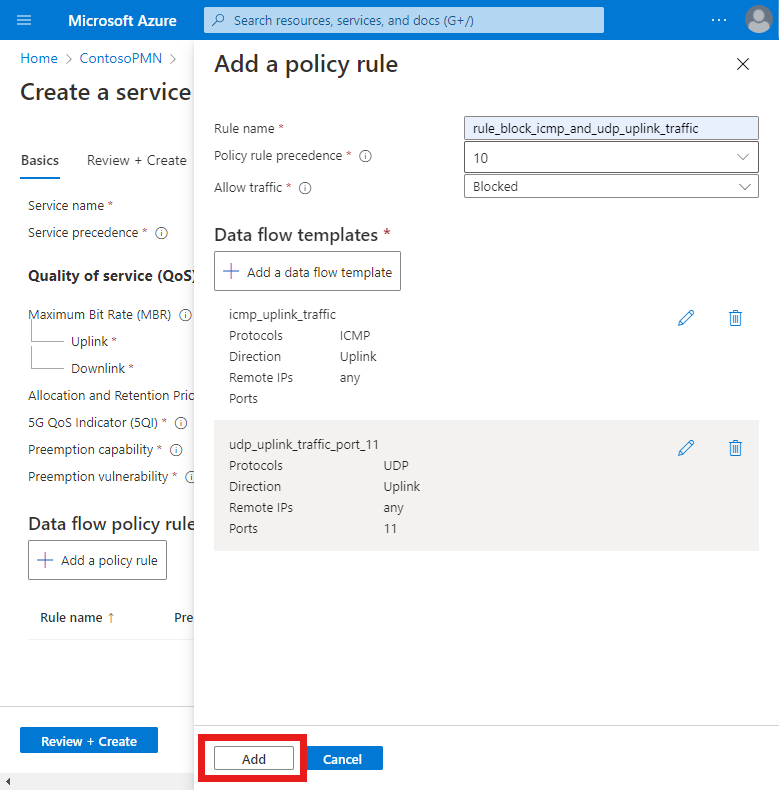

We maken nu een beleidsregel voor gegevensstromen waarmee pakketten worden geblokkeerd die overeenkomen met de gegevensstroomsjabloon die we in de volgende stap gaan configureren. Vul onder Een beleidsregel toevoegen aan de rechterkant de velden als volgt in.

Veld Waarde Regelnaam rule_block_icmp_and_udp_uplink_trafficPrioriteit van beleidsregels Selecteer 10. Verkeer toestaan Selecteer Geblokkeerd. We gaan nu een gegevensstroomsjabloon maken die overeenkomt met ICMP-pakketten die wegstromen van UE's, zodat ze kunnen worden geblokkeerd door de

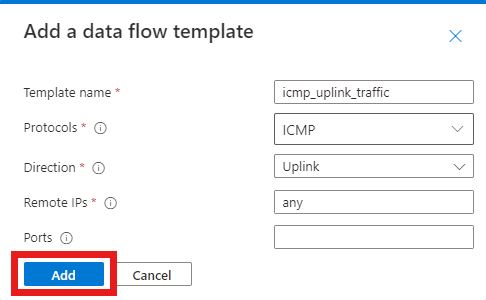

rule_block_icmp_uplink_trafficregel. Selecteer onder Gegevensstroomsjablonende optie Een gegevensstroomsjabloon toevoegen. Vul in het pop-upvenster Een gegevensstroomsjabloon toevoegen de velden als volgt in.Veld Waarde Sjabloonnaam icmp_uplink_trafficProtocollen Selecteer ICMP. Richting Selecteer Uplink. Externe IP-adressen anyPoorten Leeg laten. Selecteer Toevoegen.

We gaan een andere gegevensstroomsjabloon maken voor dezelfde regel die overeenkomt met UDP-pakketten die wegstromen van UE's op poort 11.

Selecteer onder Gegevensstroomsjablonende optie Een gegevensstroomsjabloon toevoegen. Vul in het pop-upvenster Een gegevensstroomsjabloon toevoegen de velden als volgt in.

Veld Waarde Sjabloonnaam udp_uplink_traffic_port_11Protocollen Selecteer UDP. Richting Selecteer Uplink. Externe IP-adressen anyPoorten 11Selecteer Toevoegen.

We kunnen nu de regel voltooien. Selecteer onder Een beleidsregel toevoegen de optie Toevoegen.

Ten slotte maken we een regel voor gegevensbeleidsstromen die al het andere ICMP- en UDP-verkeer toestaat.

Selecteer Een beleidsregel toevoegen en vul de velden onder Een beleidsregel toevoegen aan de rechterkant als volgt in.

Veld Waarde Regelnaam rule_allow_other_icmp_and_udp_trafficPrioriteit van beleidsregels Selecteer 15. Verkeer toestaan Selecteer Ingeschakeld. We zijn nu terug op het scherm Een service maken . We maken een gegevensstroomsjabloon die in beide richtingen overeenkomt met alle ICMP en UDP.

Selecteer onder Beleidsregels voor gegevensstroomde optie Een gegevensstroomsjabloon toevoegen. Vul in het pop-upvenster Een gegevensstroomsjabloon toevoegen de velden als volgt in.

Veld Waarde Sjabloonnaam icmp_and_udp_trafficProtocollen Schakel de selectievakjes UDP en ICMP in. Richting Selecteer Bidirectioneel. Externe IP-adressen anyPoorten Leeg laten. Selecteer Toevoegen.

We kunnen nu de regel voltooien. Selecteer onder Een beleidsregel toevoegen de optie Toevoegen.

We hebben nu twee geconfigureerde beleidsregels voor gegevensstromen voor de service, die worden weergegeven onder de kop Gegevensstroombeleidsregels .

Houd er rekening mee dat de

rule_block_icmp_and_udp_uplink_trafficregel een lagere waarde heeft voor het veld Prioriteit van beleidsregels dan derule_allow_other_icmp_and_udp_trafficregel (respectievelijk 10 en 15). Regels met lagere waarden krijgen een hogere prioriteit. Dit zorgt ervoor dat de regel voor hetrule_block_icmp_and_udp_uplink_trafficblokkeren van pakketten eerst wordt toegepast, voordat de bredererule_allow_other_icmp_and_udp_trafficwordt toegepast op alle resterende pakketten.

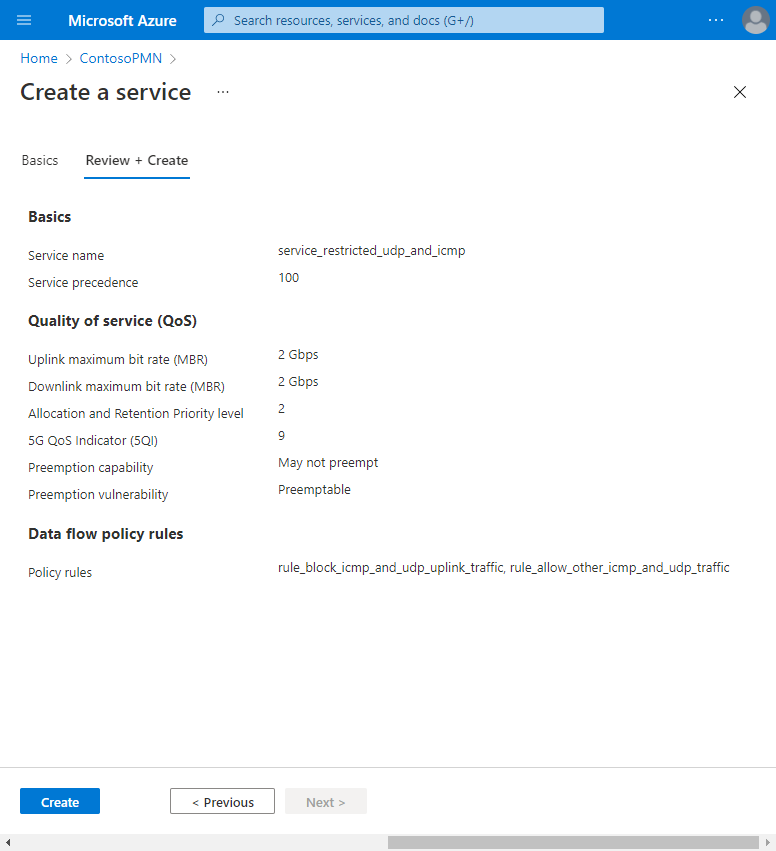

Selecteer op het tabblad Basisconfiguratie de optie Controleren en maken.

Selecteer Maken om de dienst te maken.

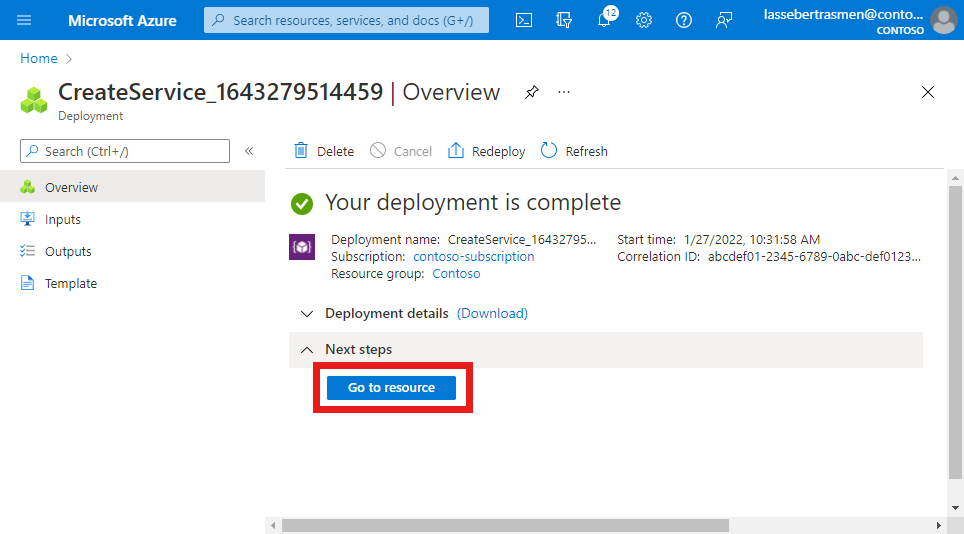

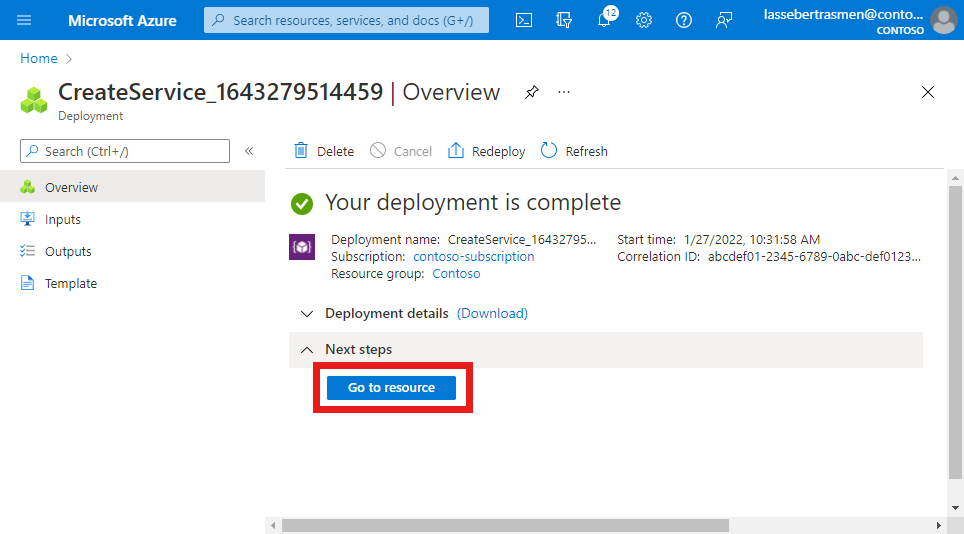

In de Azure Portal wordt het volgende bevestigingsscherm weergegeven wanneer de service is gemaakt. Selecteer Ga naar resource om de nieuwe serviceresource weer te geven.

Controleer of de QoS-kenmerken, beleidsregels voor gegevensstromen en servicegegevensstroomsjablonen onder aan het scherm zijn geconfigureerd zoals verwacht.

Een service maken voor het blokkeren van verkeer van specifieke bronnen

In deze stap maken we een service die verkeer van specifieke bronnen blokkeert. Dit doet met name het volgende:

- Blokkeer UDP-pakketten met het externe adres 10.204.141.200 en poort 12 die naar UE's stromen.

- UDP-pakketten met een label met een extern adres in het bereik 10.204.141.0/24 en poort 15 in beide richtingen blokkeren

De service maken:

Zoek en selecteer de resource Mobiel netwerk die uw persoonlijke mobiele netwerk vertegenwoordigt.

Selecteer Services in het menu Resource.

Selecteer Maken op de opdrachtbalk.

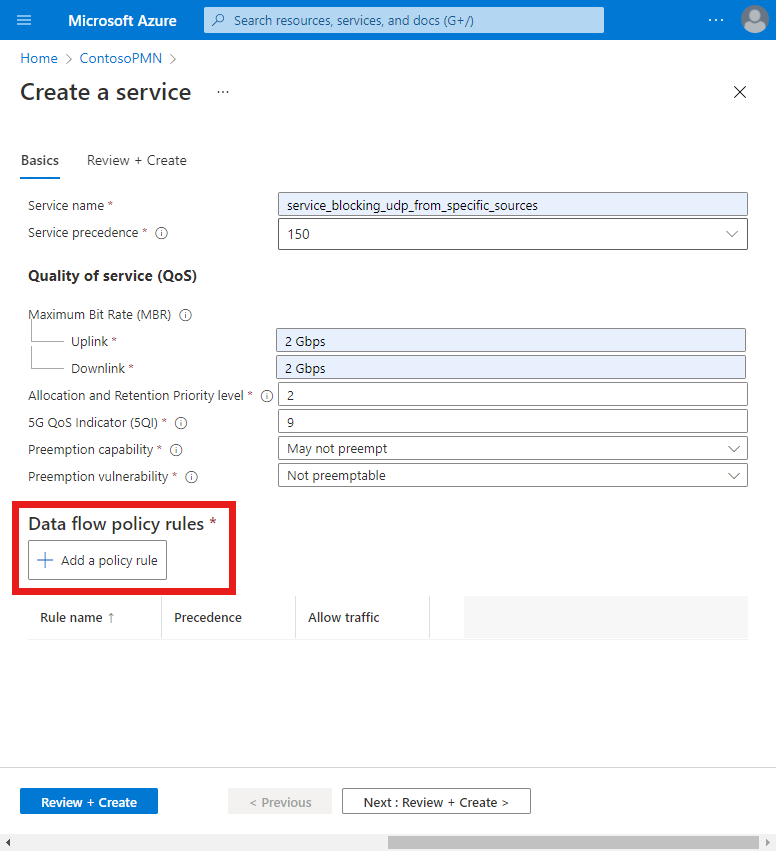

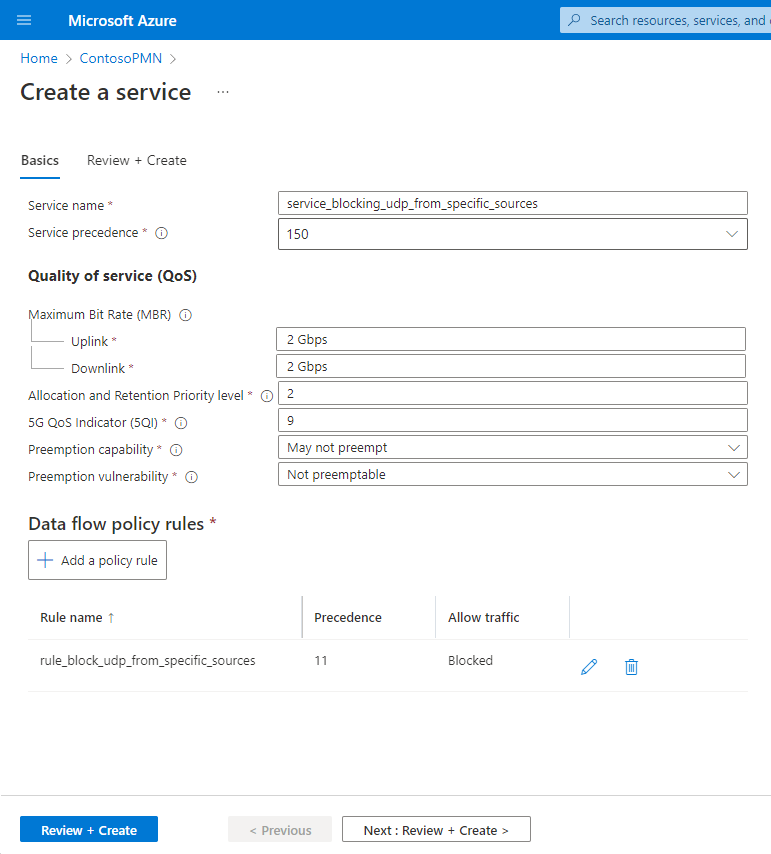

We voeren nu waarden in om de QoS-kenmerken te definiëren die worden toegepast op SDK's die overeenkomen met deze service. Vul op het tabblad Basisinformatie de velden als volgt in.

Veld Waarde Servicenaam service_blocking_udp_from_specific_sourcesServiceprioriteit 150Maximale bitsnelheid (MBR) - uplink 2 GbpsMaximale bitsnelheid (MBR) - downlink 2 GbpsPrioriteitsniveau voor toewijzing en retentie 25QI/QCI 9Mogelijkheid tot voorrang Selecteer Mag niet preempt. Beveiligingsprobleem met betrekking tot voorrang Selecteer Niet preemptible. Selecteer onder Beleidsregels voor gegevensstroomde optie Een beleidsregel toevoegen.

We gaan nu een beleidsregel voor gegevensstromen maken waarmee pakketten worden geblokkeerd die overeenkomen met de gegevensstroomsjabloon die we in de volgende stap gaan configureren. Vul onder Een beleidsregel toevoegen aan de rechterkant de velden als volgt in.

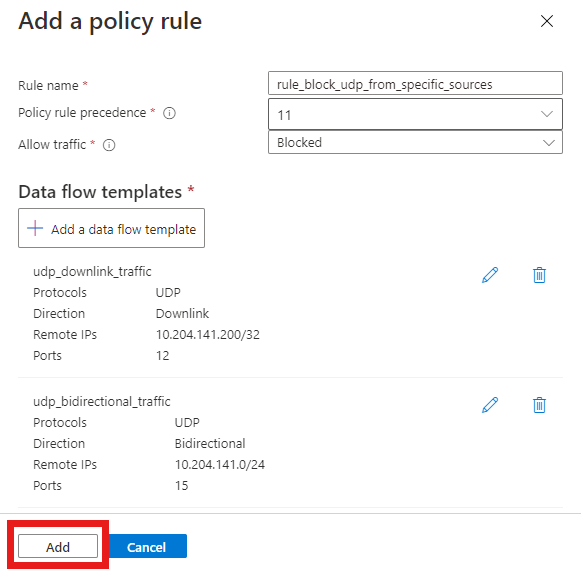

Veld Waarde Regelnaam rule_block_udp_from_specific_sourcesPrioriteit van beleidsregels Selecteer 11. Verkeer toestaan Selecteer Geblokkeerd. Vervolgens maken we een gegevensstroomsjabloon die overeenkomt met UDP-pakketten die naar UE's stromen vanaf 10.204.141.200 op poort 12, zodat ze kunnen worden geblokkeerd door de

rule_block_udp_from_specific_sourcesregel.Selecteer onder Gegevensstroomsjablonende optie Een gegevensstroomsjabloon toevoegen. Vul in het pop-upvenster Een gegevensstroomsjabloon toevoegen de velden als volgt in.

Veld Waarde Sjabloonnaam udp_downlink_trafficProtocollen Selecteer UDP. Richting Selecteer Downlink. Externe IP-adressen 10.204.141.200/32Poorten 12Selecteer Toevoegen.

Ten slotte maken we nog een gegevensstroomsjabloon voor dezelfde regel die overeenkomt met UDP-pakketten die in beide richtingen stromen en die zijn gelabeld met een extern adres in het bereik 10.204.141.0/24 en poort 15.

Selecteer onder Gegevensstroomsjablonende optie Een gegevensstroomsjabloon toevoegen. Vul in het pop-upvenster Een gegevensstroomsjabloon toevoegen de velden als volgt in.

Veld Waarde Sjabloonnaam udp_bidirectional_trafficProtocollen Selecteer UDP. Richting Selecteer Bidirectioneel. Externe IP-adressen 10.204.141.0/24Poorten 15Selecteer Toevoegen.

We kunnen nu de regel voltooien. Selecteer onder Een beleidsregel toevoegen de optie Toevoegen.

Schermopname van Azure Portal. Het scherm Een beleidsregel toevoegen wordt weergegeven met alle velden die correct zijn ingevuld voor een regel om bepaald UDP-verkeer te blokkeren. Het bevat twee geconfigureerde gegevensstroomsjablonen. De eerste overeenkomsten voor UDP-pakketten die naar UE's stromen vanaf 10.204.141.200 op poort 12. De tweede komt overeen met UDP-pakketten die in beide richtingen stromen en die zijn gelabeld met een extern adres in het bereik 10.204.141.0/24 en poort 15. De knop Toevoegen is gemarkeerd.

We hebben nu één beleidsregel voor gegevensstromen op de service voor het blokkeren van UDP-verkeer. Dit wordt weergegeven onder de kop Beleidsregels voor gegevensstroom .

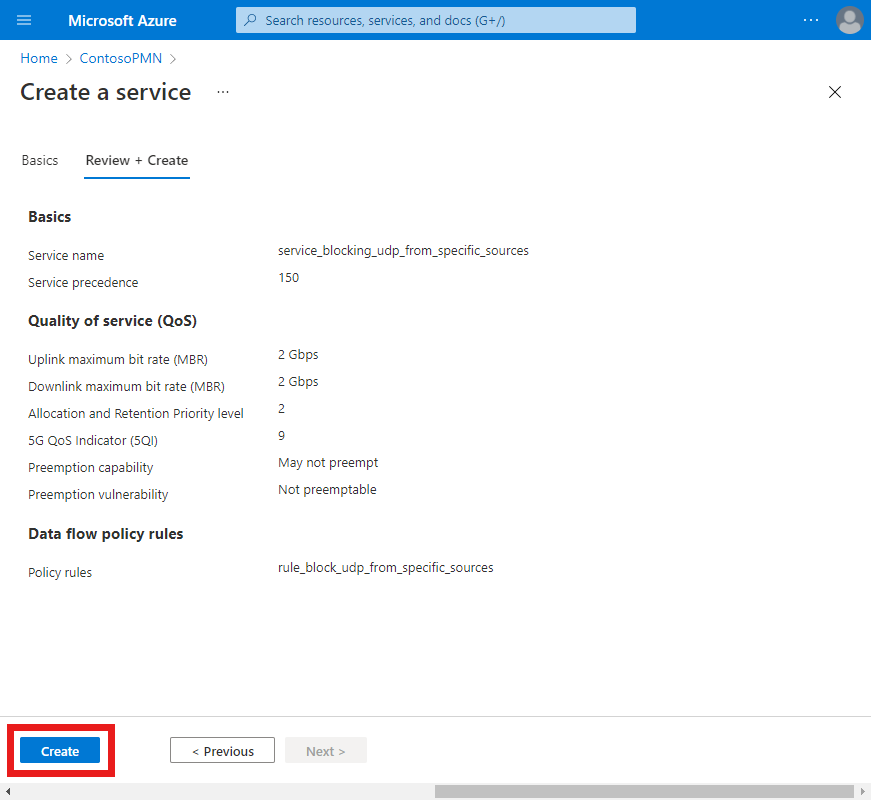

Selecteer op het tabblad Basisconfiguratie de optie Controleren en maken.

Selecteer Maken om de dienst te maken.

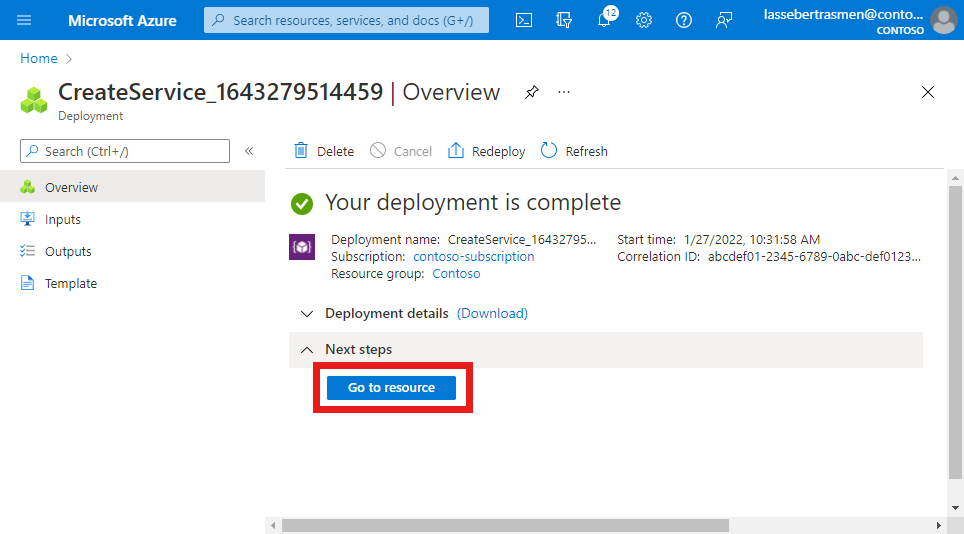

In de Azure Portal wordt het volgende bevestigingsscherm weergegeven wanneer de service is gemaakt. Selecteer Ga naar resource om de nieuwe serviceresource weer te geven.

Controleer of de beleidsregels voor gegevensstromen en servicegegevensstroomsjablonen onder aan het scherm zijn geconfigureerd zoals verwacht.

Een service maken voor het beperken van verkeer

In deze stap maken we een service die de bandbreedte van verkeer voor overeenkomende stromen beperkt. Dit doet met name het volgende:

- Beperk de maximale bitsnelheid (MBR) voor pakketten die wegstromen van UE's tot 10 Mbps.

- Beperk de maximale bitsnelheid (MBR) voor pakketten die naar UE's stromen tot 15 Mbps.

De service maken:

Zoek en selecteer de resource Mobiel netwerk die uw mobiele privénetwerk vertegenwoordigt.

Selecteer Services in het menu Resource.

Selecteer Maken in de opdrachtbalk.

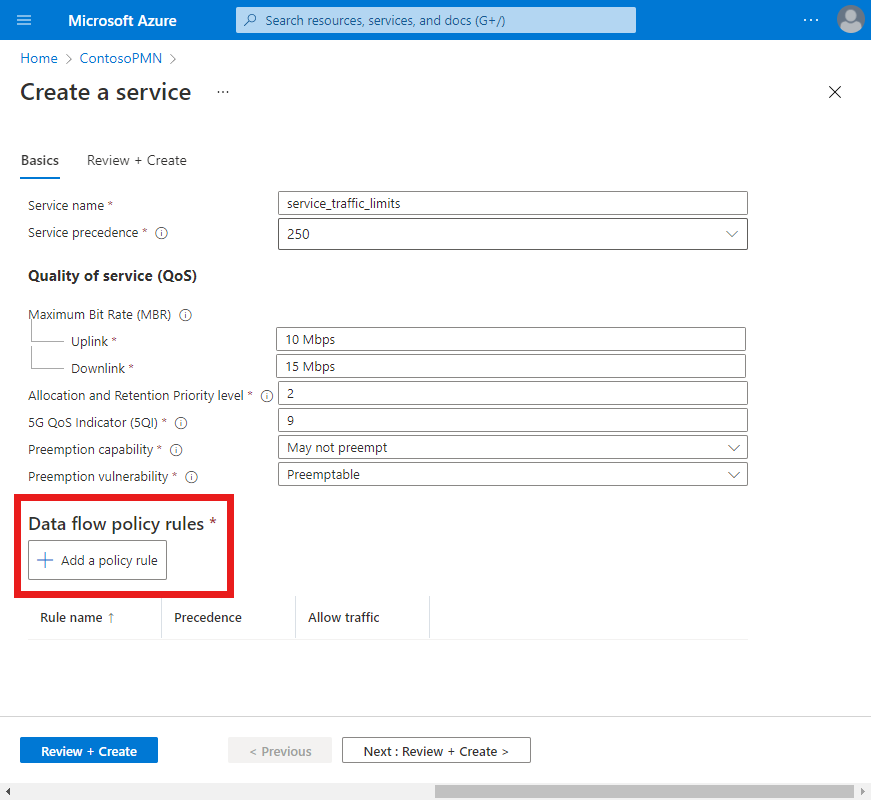

We voeren nu waarden in om de QoS-kenmerken te definiëren die worden toegepast op SDK's die overeenkomen met deze service. We gebruiken de velden Maximale bitsnelheid (MBR) - Uplink en Maximale bitsnelheid (MBR) - Downlink om onze bandbreedtelimieten in te stellen. Vul op het tabblad Basis de velden als volgt in.

Veld Waarde Servicenaam service_traffic_limitsServiceprioriteit 250Maximale bitsnelheid (MBR) - Uplink 10 MbpsMaximale bitsnelheid (MBR) - Downlink 15 MbpsPrioriteitsniveau voor toewijzing en retentie 25QI/QCI 9Mogelijkheid tot voorrang Selecteer Mag niet preempt. Beveiligingsprobleem met betrekking tot voorrang Selecteer Preemptible. Selecteer onder Beleidsregels voor gegevensstroomde optie Een beleidsregel toevoegen.

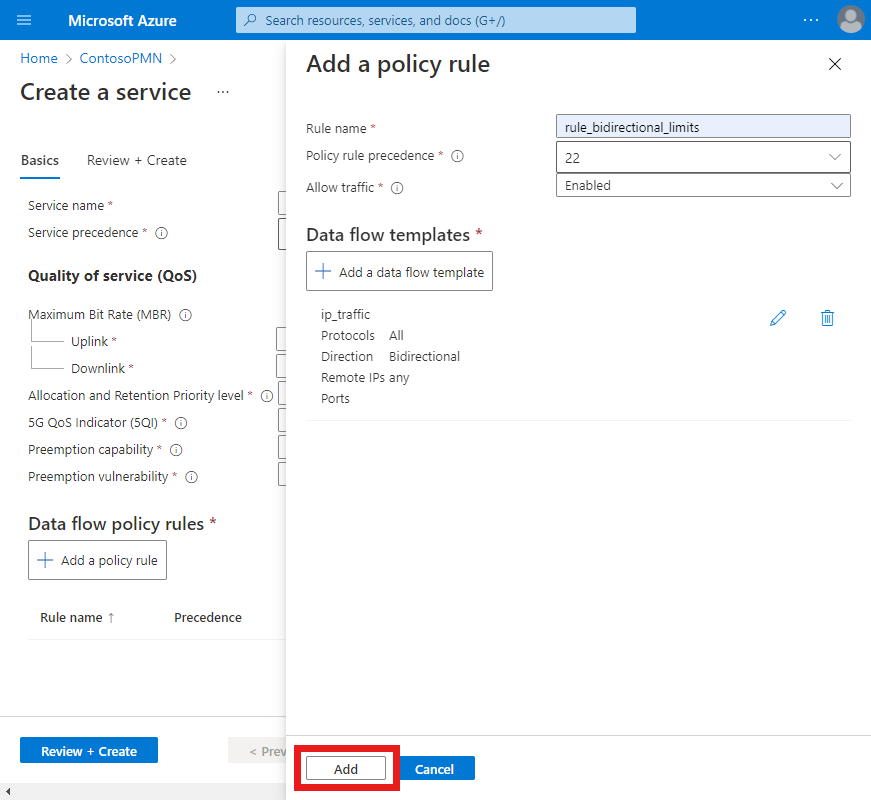

Vul onder Een beleidsregel toevoegen aan de rechterkant de velden als volgt in.

Veld Waarde Regelnaam rule_bidirectional_limitsPrioriteit van beleidsregels Selecteer 22. Verkeer toestaan Selecteer Ingeschakeld. We gaan nu een gegevensstroomsjabloon maken die in beide richtingen overeenkomt met al het IP-verkeer.

Selecteer Een gegevensstroomsjabloon toevoegen. Vul in het pop-upvenster Een gegevensstroomsjabloon toevoegen de velden als volgt in.

Veld Waarde Sjabloonnaam ip_trafficProtocollen Selecteer Alles. Richting Selecteer Bidirectioneel. Externe IP-adressen anyPoorten Leeg laten Selecteer Toevoegen.

We kunnen nu de regel voltooien. Selecteer onder Een beleidsregel toevoegen de optie Toevoegen.

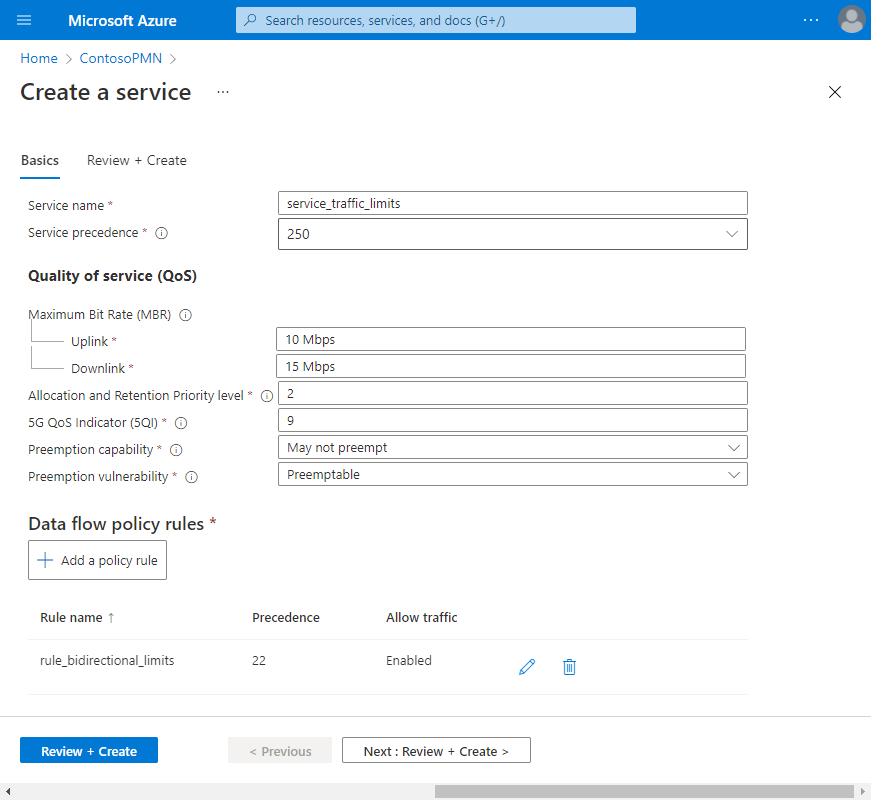

Er is nu één beleidsregel voor gegevensstromen geconfigureerd voor de service.

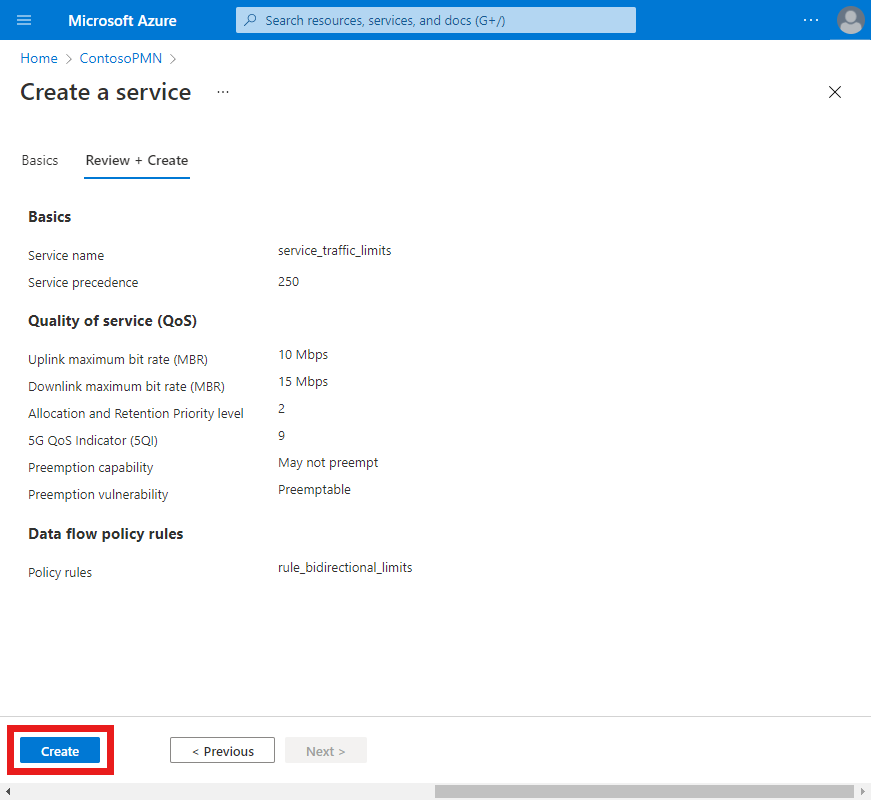

Selecteer op het tabblad Basisconfiguratie de optie Controleren en maken.

Selecteer Maken om de dienst te maken.

In de Azure Portal wordt het volgende bevestigingsscherm weergegeven wanneer de service is gemaakt. Selecteer Ga naar resource om de nieuwe serviceresource weer te geven.

Controleer of de beleidsregels voor gegevensstromen en servicegegevensstroomsjablonen onder aan het scherm zijn geconfigureerd zoals verwacht.

SIM-beleid configureren

In deze stap maken we twee simkaartbeleidsregels. Het eerste simkaartbeleid maakt gebruik van de service die we hebben gemaakt in Een service maken voor protocolfiltering en de tweede gebruikt de service die we hebben gemaakt in Een service maken voor het blokkeren van verkeer van specifieke bronnen. Beide simkaartbeleidsregels gebruiken de derde service die we hebben gemaakt in Een service maken om het verkeer te beperken.

Notitie

Omdat elk simkaartbeleid meerdere services heeft, zijn er pakketten die voldoen aan meer dan één regel in deze services. Downlink ICMP-pakketten komen bijvoorbeeld overeen met de volgende regels:

- De

rule_allow_other_icmp_and_udp_trafficregel voor deservice_restricted_udp_and_icmpservice. - De

rule_bidirectional_limitsregel voor deservice_traffic_limitsservice.

In dit geval geeft het pakketkernexemplaar prioriteit aan de service met de laagste waarde voor het veld Service-prioriteit . Vervolgens worden de QoS-kenmerken van deze service toegepast op de pakketten. In het bovenstaande voorbeeld heeft de service_restricted_udp_and_icmp service een lagere waarde (100) dan de service_traffic_limits service (250). Het pakketkernexemplaar past daarom de QoS-kenmerken van de service_restricted_udp_and_icmp service toe om ICMP-pakketten te downlinken.

Laten we het simkaartbeleid maken.

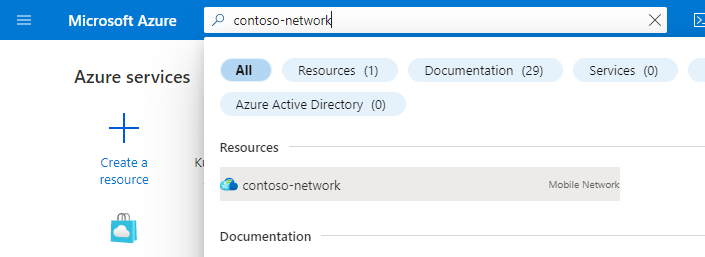

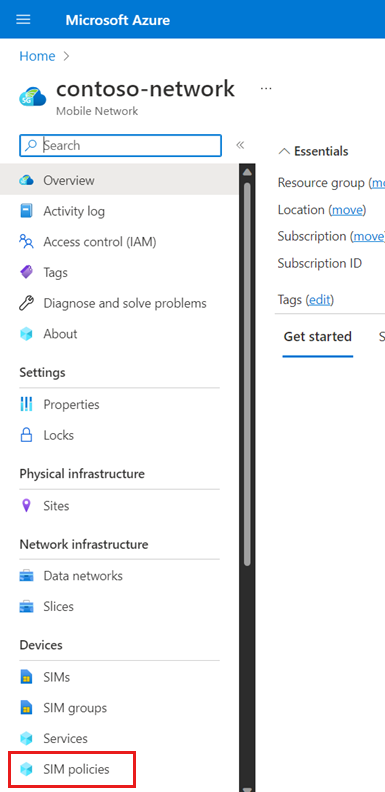

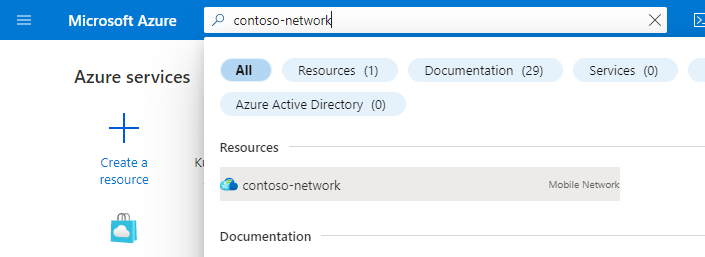

Zoek en selecteer de resource Mobiel netwerk die uw mobiele privénetwerk vertegenwoordigt.

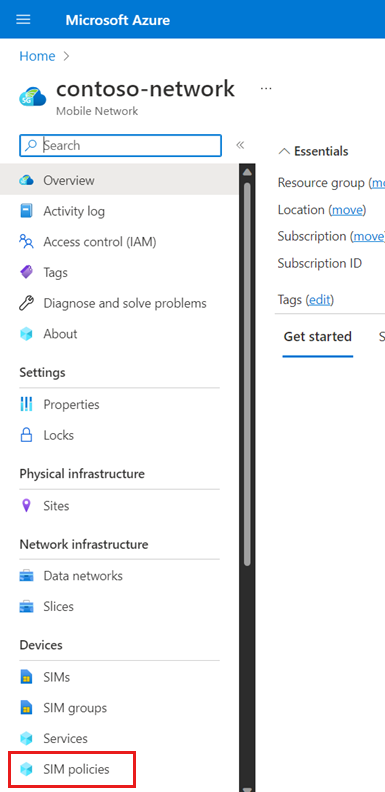

Selecteer in het menu Resourcede optie Sim-beleid.

Selecteer Maken in de opdrachtbalk.

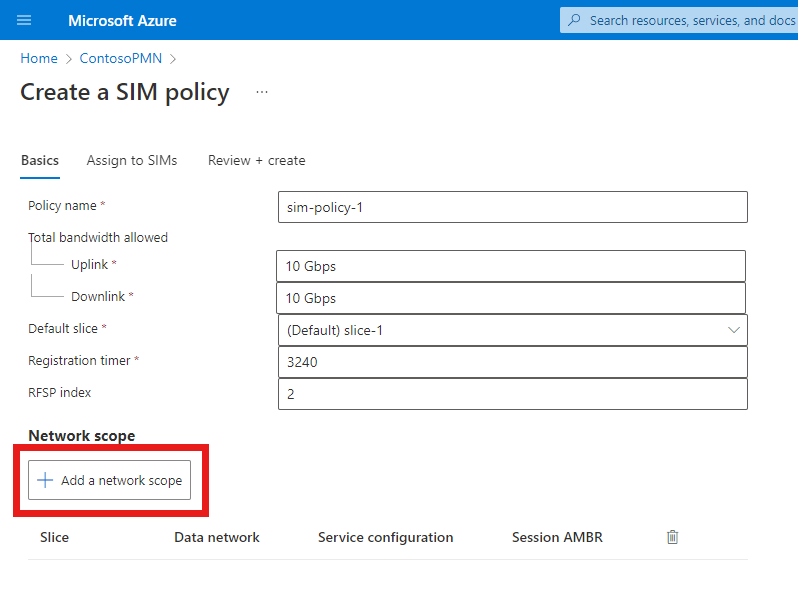

Vul onder Een simkaartbeleid maken de velden als volgt in.

Veld Waarde Naam van beleid sim-policy-1Totale toegestane bandbreedte - Uplink 10 GbpsTotale toegestane bandbreedte - Downlink 10 GbpsStandaardsegment Selecteer de naam van uw netwerksegment. Registratietimer 3240RFSP-index 2Selecteer Een netwerkbereik toevoegen.

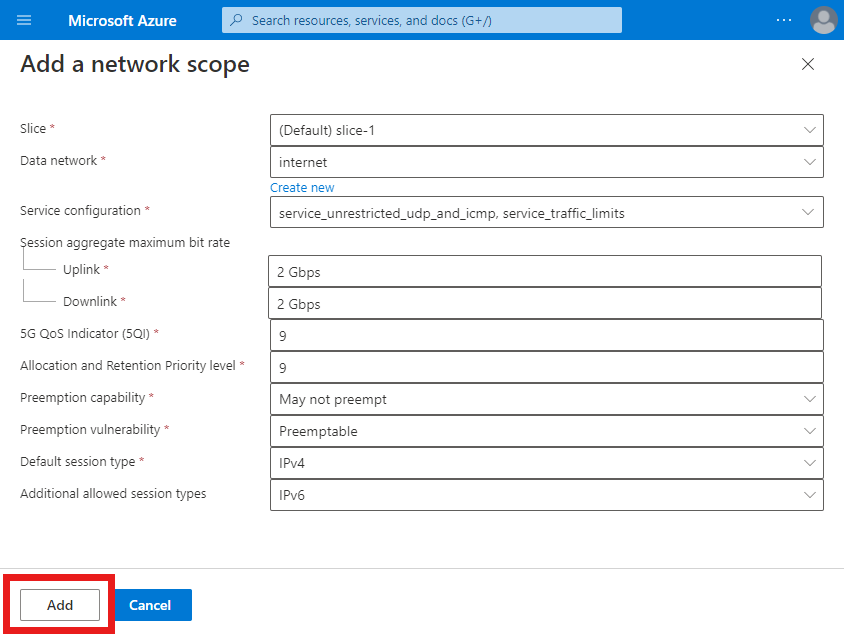

Vul onder Een netwerkbereik toevoegen de velden als volgt in.

Veld Waarde Segment Selecteer het segment Standaard . Gegevensnetwerk Selecteer een gegevensnetwerk waarmee uw mobiele privénetwerk verbinding maakt. Serviceconfiguratie Selecteer service_restricted_udp_and_icmp en service_traffic_limits. Maximale bitsnelheid voor sessieaggregatie - Uplink 2 GbpsMaximale bitsnelheid voor sessieaggregatie - Downlink 2 Gbps5QI/QCI 9Prioriteitsniveau voor toewijzing en retentie 9Mogelijkheid tot voorrang Selecteer Mag niet preempt. Beveiligingsprobleem met betrekking tot voorrang Selecteer Preemptible. Standaardsessietype Selecteer IPv4. Selecteer Toevoegen.

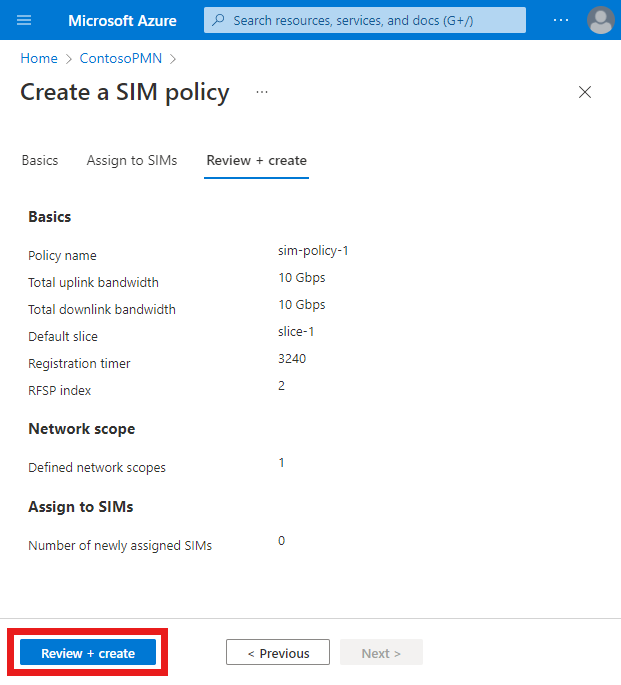

Selecteer op het tabblad Basisconfiguratie de optie Controleren en maken.

Selecteer op het tabblad Beoordelen en makende optie Beoordelen en maken.

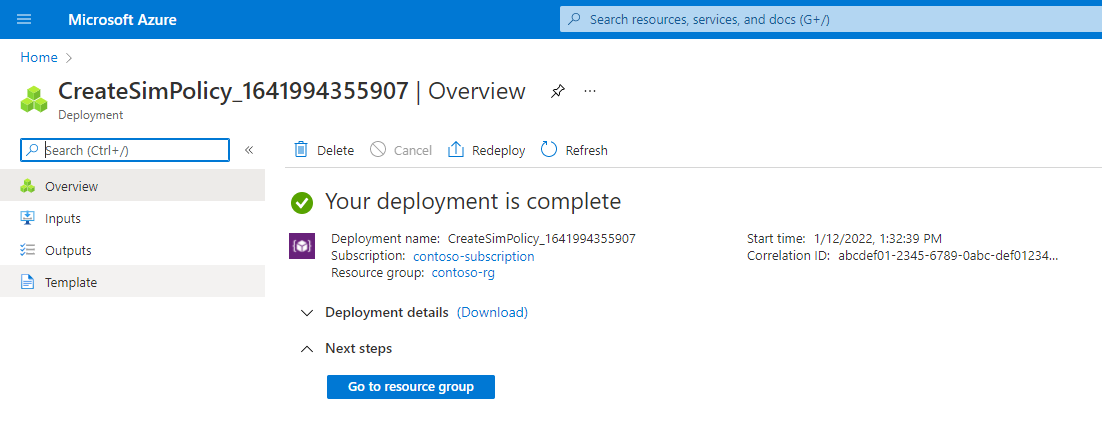

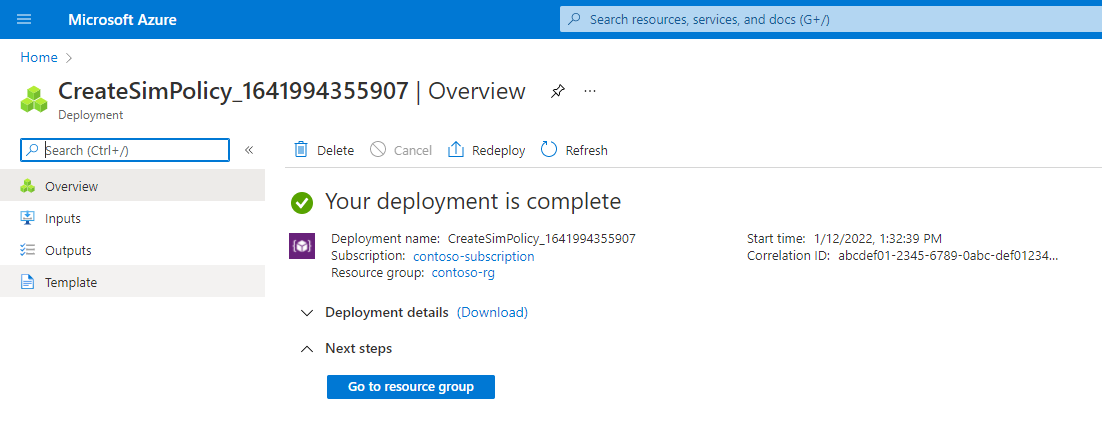

In de Azure Portal wordt het volgende bevestigingsscherm weergegeven wanneer het simkaartbeleid is gemaakt.

Selecteer Naar de resourcegroep gaan.

Selecteer in de resourcegroep die wordt weergegeven de resource Mobiel netwerk die uw mobiele privénetwerk vertegenwoordigt.

Selecteer in het menu Resourcede optie Sim-beleid.

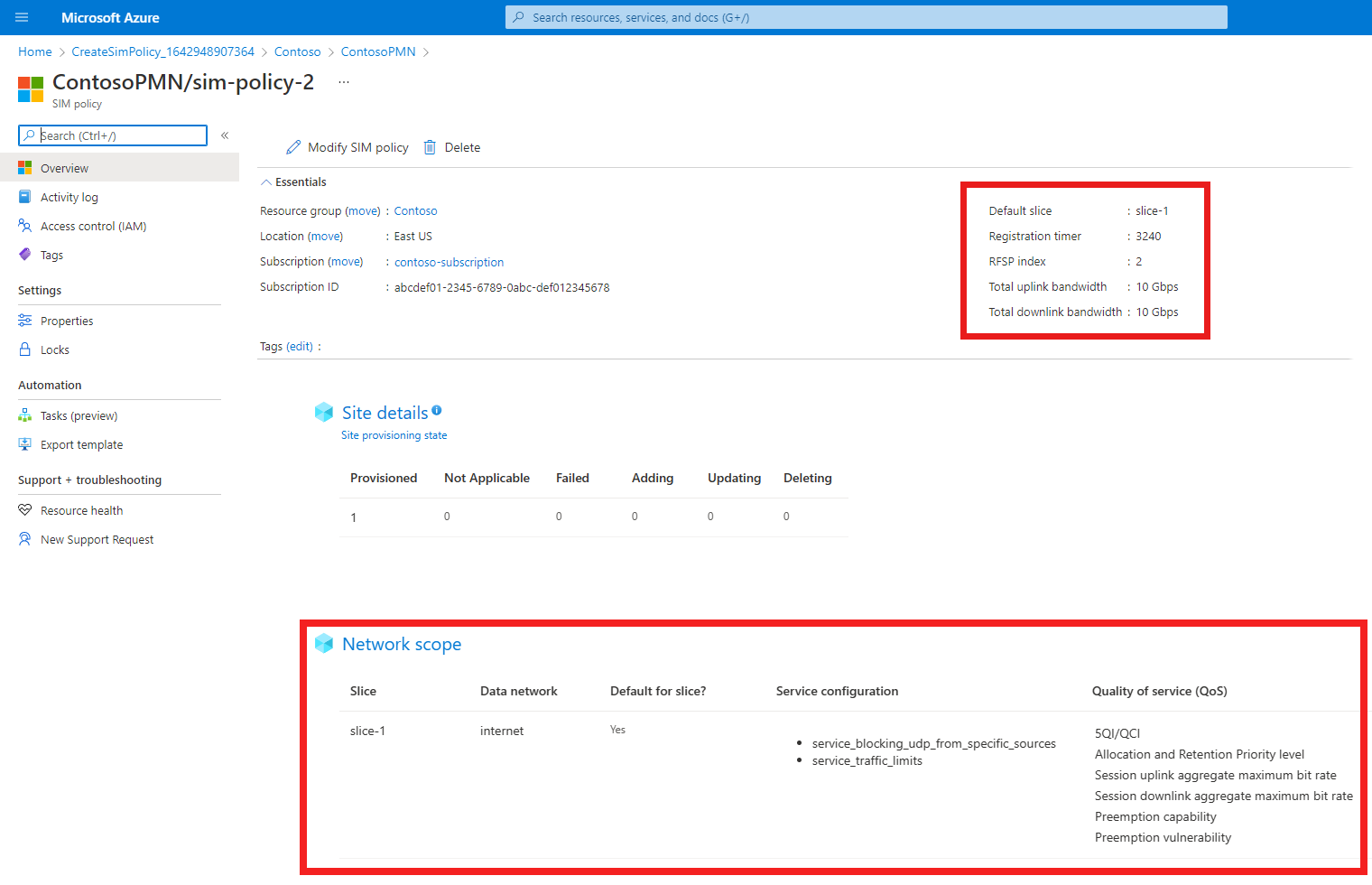

Selecteer sim-policy-1.

Controleer of de configuratie voor het simkaartbeleid is zoals verwacht.

- De instellingen op het hoogste niveau voor het simkaartbeleid worden weergegeven onder de kop Essentials .

- De configuratie van het netwerkbereik wordt weergegeven onder de kop Netwerkbereik , inclusief geconfigureerde services onder Serviceconfiguratie en kwaliteit van serviceconfiguratie onder Quality of Service (QoS).

We gaan nu het andere simkaartbeleid maken. Zoek en selecteer de resource Mobiel netwerk die het particuliere mobiele netwerk vertegenwoordigt waarvoor u een service wilt configureren.

Selecteer in het menu Resourcede optie Sim-beleid.

Selecteer Maken in de opdrachtbalk.

Vul onder Een simkaartbeleid maken aan de rechterkant de velden als volgt in.

Veld Waarde Naam van beleid sim-policy-2Totale toegestane bandbreedte - Uplink 10 GbpsTotale toegestane bandbreedte - Downlink 10 GbpsStandaardsegment Selecteer de naam van uw netwerksegment. Registratietimer 3240RFSP-index 2Selecteer Een netwerkbereik toevoegen.

Vul op de blade Een netwerkbereik toevoegen de velden als volgt in.

Veld Waarde Segment Selecteer het segment Standaard . Gegevensnetwerk Selecteer een gegevensnetwerk waarmee uw mobiele privénetwerk verbinding maakt. Serviceconfiguratie Selecteer service_blocking_udp_from_specific_sources en service_traffic_limits. Maximale bitsnelheid voor sessieaggregatie - Uplink 2 GbpsMaximale bitsnelheid voor sessieaggregatie - Downlink 2 Gbps5QI/QCI 9Prioriteitsniveau voor toewijzing en retentie 9Mogelijkheid tot voorrang Selecteer Mag niet preempt. Beveiligingsprobleem met betrekking tot voorrang Selecteer Preemptible. Standaardsessietype Selecteer IPv4. Selecteer Toevoegen.

Selecteer op het tabblad Basisconfiguratie de optie Controleren en maken.

Selecteer op het tabblad Controleren en maken van configuratie de optie Beoordelen en maken.

In de Azure Portal wordt het volgende bevestigingsscherm weergegeven wanneer het simkaartbeleid is gemaakt.

Selecteer Naar de resourcegroep gaan.

Selecteer in de resourcegroep die wordt weergegeven de resource Mobiel netwerk die uw mobiele privénetwerk vertegenwoordigt.

Selecteer in het menu Resourcede optie Sim-beleid.

Selecteer sim-policy-2.

Controleer of de configuratie voor het simkaartbeleid is zoals verwacht.

- De instellingen op het hoogste niveau voor het simkaartbeleid worden weergegeven onder de kop Essentials .

- De configuratie van het netwerkbereik wordt weergegeven onder de kop Netwerkbereik , inclusief geconfigureerde services onder Serviceconfiguratie en kwaliteit van serviceconfiguratie onder Quality of Service (QoS).

Simkaarten inrichten

In deze stap richten we twee simkaarten in en wijzen we aan elke simkaart een simkaartbeleid toe. Hierdoor kunnen de SIMKAART's verbinding maken met het particuliere mobiele netwerk en het juiste QoS-beleid ontvangen.

Sla de volgende inhoud op als een JSON-bestand en noteer het bestandspad.

[ { "simName": "SIM1", "integratedCircuitCardIdentifier": "8912345678901234566", "internationalMobileSubscriberIdentity": "001019990010001", "authenticationKey": "00112233445566778899AABBCCDDEEFF", "operatorKeyCode": "63bfa50ee6523365ff14c1f45f88737d", "deviceType": "Cellphone" }, { "simName": "SIM2", "integratedCircuitCardIdentifier": "8922345678901234567", "internationalMobileSubscriberIdentity": "001019990010002", "authenticationKey": "11112233445566778899AABBCCDDEEFF", "operatorKeyCode": "63bfa50ee6523365ff14c1f45f88738d", "deviceType": "Sensor" } ]Zoek en selecteer de resource Mobiel netwerk die uw mobiele privénetwerk vertegenwoordigt.

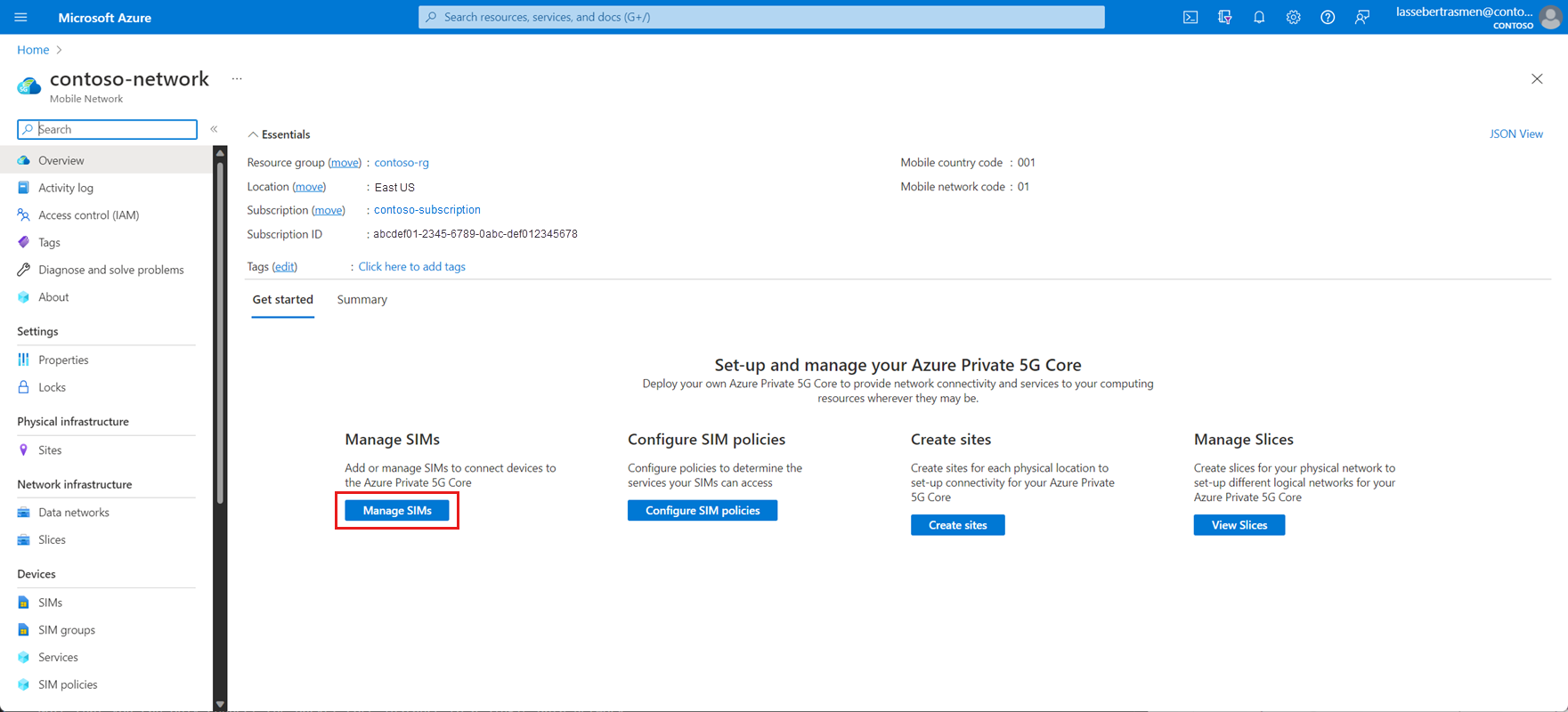

Selecteer Simkaarten beheren.

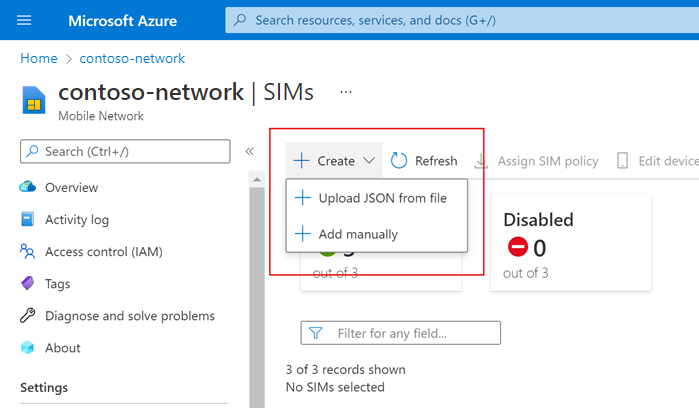

Selecteer Maken en vervolgens JSON uploaden vanuit bestand.

Selecteer Tekst zonder opmaak als het bestandstype.

Selecteer Bladeren en selecteer vervolgens het JSON-bestand dat u aan het begin van deze stap hebt gemaakt.

Selecteer onder Naam van simkaartgroep de optie Nieuwe maken en voer vervolgens SIMGroup1 in het veld dat wordt weergegeven in.

Selecteer Toevoegen.

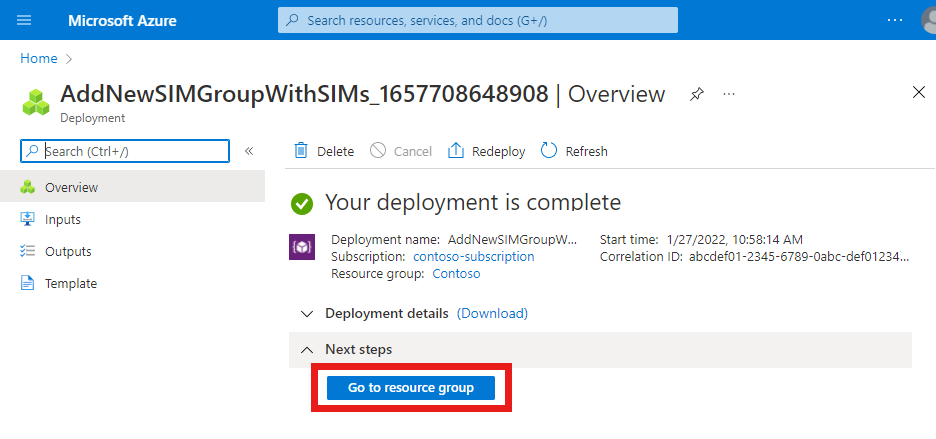

De Azure Portal begint nu met het implementeren van de simkaartgroep en de simkaarten. Wanneer de implementatie is voltooid, selecteert u Ga naar resourcegroep.

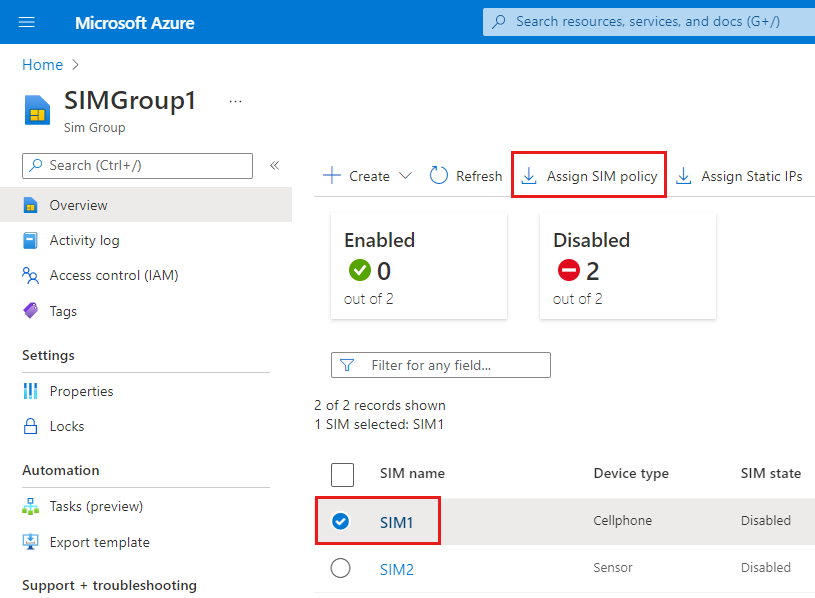

Selecteer in de resourcegroep die wordt weergegeven de SIMGroup1-resource die u zojuist hebt gemaakt. Vervolgens ziet u uw nieuwe simkaarten in de simkaartgroep.

Schakel het selectievakje naast SIM1 in.

Selecteer in de opdrachtbalkSIM-beleid toewijzen.

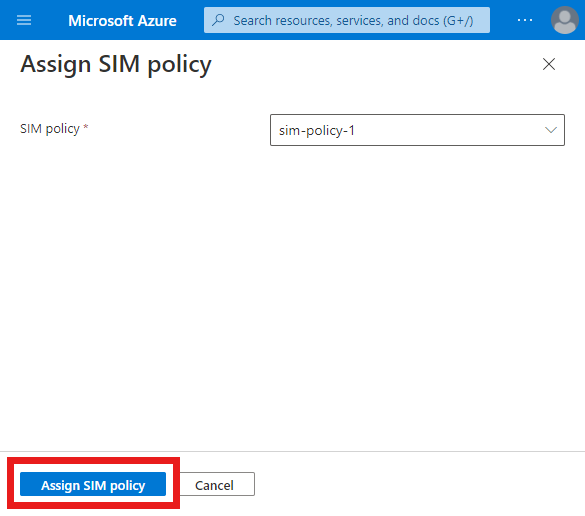

Stel onder Simbeleid toewijzen aan de rechterkant het veld SIM-beleid in op sim-policy-1.

Selecteer SIM-beleid toewijzen.

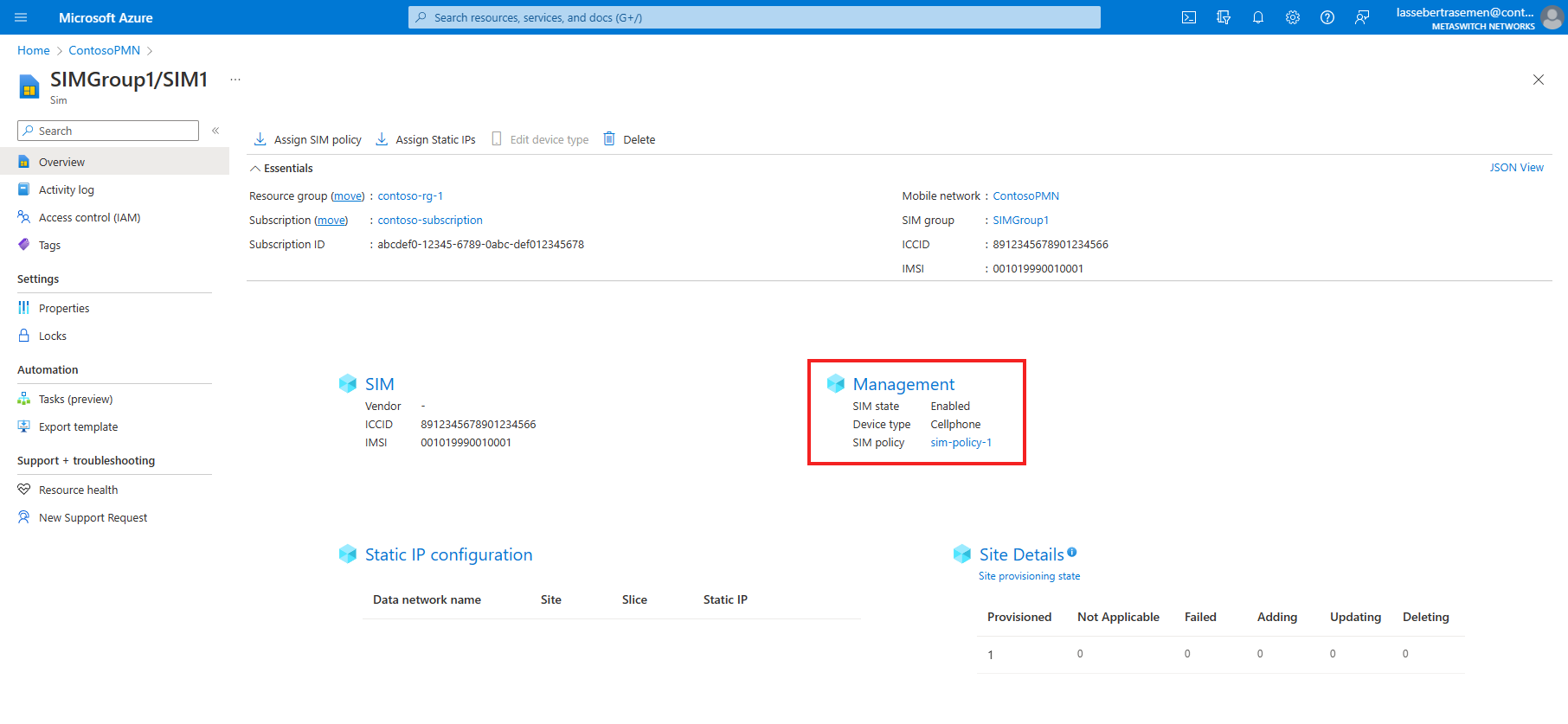

Nadat de implementatie is voltooid, selecteert u Ga naar resource.

Controleer het veld SIM-beleid in de sectie Beheer om te controleren of sim-policy-1 is toegewezen.

Selecteer in het veld Simkaartgroep onder Essentialsde optie SIMGroup1 om terug te keren naar de simkaartgroep.

Schakel het selectievakje naast SIM2 in.

Selecteer in de opdrachtbalkSIM-beleid toewijzen.

Stel onder Simbeleid toewijzen aan de rechterkant het veld SIM-beleid in op sim-policy-2.

Selecteer de knop Simbeleid toewijzen .

Nadat de implementatie is voltooid, selecteert u Ga naar resource.

Controleer het veld SIM-beleid in de sectie Beheer om te controleren of sim-policy-2 is toegewezen.

U hebt nu twee simkaarten ingericht en aan elk van deze simkaarten een ander simkaartbeleid toegewezen. Elk van deze simkaartbeleidsregels biedt toegang tot een andere set services.

Resources opschonen

U kunt nu alle resources verwijderen die we tijdens deze zelfstudie hebben gemaakt.

- Zoek en selecteer de resource Mobiel netwerk die uw mobiele privénetwerk vertegenwoordigt.

- Selecteer simkaartgroepen in het menu Resource.

- Schakel het selectievakje naast SIMGroup1 in en selecteer vervolgens Verwijderen op de opdrachtbalk .

- Selecteer Verwijderen om uw keuze te bevestigen.

- Zodra de simkaartgroep is verwijderd, selecteert u Simkaartbeleid in het menu Resource .

- Schakel de selectievakjes naast sim-policy-1 en sim-policy-2 in en selecteer vervolgens Verwijderen op de opdrachtbalk .

- Selecteer Verwijderen om uw keuze te bevestigen.

- Zodra het simkaartbeleid is verwijderd, selecteert u Services in het menu Resource .

- Schakel de selectievakjes naast service_unrestricted_udp_and_icmp, service_blocking_udp_from_specific_sources en service_traffic_limits in en selecteer vervolgens Verwijderen in de opdrachtbalk.

- Selecteer Verwijderen om uw keuze te bevestigen.