De bron van kopieerbewerkingen beperken tot een opslagaccount

Om veiligheidsredenen willen opslagbeheerders mogelijk de omgevingen beperken waaruit gegevens kunnen worden gekopieerd naar beveiligde accounts. Door het bereik van toegestane kopieerbewerkingen te beperken, voorkomt u dat ongewenste gegevens van niet-vertrouwde tenants of virtuele netwerken worden infiltratie voorkomen.

In dit artikel leest u hoe u de bronaccounts van kopieerbewerkingen kunt beperken tot accounts binnen dezelfde tenant als het doelaccount, of met privékoppelingen naar hetzelfde virtuele netwerk als de bestemming.

Belangrijk

Het toegestane bereik voor kopieerbewerkingen bevindt zich momenteel in PREVIEW. Raadpleeg de Aanvullende voorwaarden voor Microsoft Azure-previews voor juridische voorwaarden die van toepassing zijn op Azure-functies die in bèta of preview zijn of die anders nog niet algemeen beschikbaar zijn.

Over toegestaan bereik voor kopieerbewerkingen (preview)

De eigenschap AllowedCopyScope van een opslagaccount wordt gebruikt om de omgevingen op te geven waaruit gegevens naar het doelaccount kunnen worden gekopieerd. Deze wordt weergegeven in Azure Portal als configuratie-instelling Toegestaan bereik voor kopieerbewerkingen (preview). De eigenschap is niet standaard ingesteld en retourneert pas een waarde als u deze expliciet hebt ingesteld. Er zijn drie mogelijke waarden:

- (null) (standaard): Kopiëren vanuit een opslagaccount naar het doelaccount toestaan.

- Microsoft Entra-id: staat het kopiëren van alleen accounts binnen dezelfde Microsoft Entra-tenant toe als het doelaccount.

- PrivateLink: hiermee kunt u alleen kopiëren vanuit opslagaccounts met privékoppelingen naar hetzelfde virtuele netwerk als het doelaccount.

De instelling is van toepassing op kopiëren van blob en kopiëren van blob vanuit URL-bewerkingen . Voorbeelden van hulpprogramma's die gebruikmaken van Copy Blob zijn AzCopy en Azure Storage Explorer.

Wanneer de bron van een kopieaanvraag niet voldoet aan de vereisten die door deze instelling zijn opgegeven, mislukt de aanvraag met HTTP-statuscode 403 (Verboden).

De eigenschap AllowedCopyScope wordt alleen ondersteund voor opslagaccounts die gebruikmaken van het Azure Resource Manager-implementatiemodel. Zie Typen opslagaccounts voor informatie over welke opslagaccounts gebruikmaken van het Azure Resource Manager-implementatiemodel.

De bronopslagaccounts van kopieerbewerkingen identificeren

Voordat u de waarde van AllowedCopyScope voor een opslagaccount wijzigt, identificeert u gebruikers, toepassingen of services die worden beïnvloed door de wijziging. Afhankelijk van uw bevindingen kan het nodig zijn om de instelling aan te passen aan een bereik dat alle gewenste kopieerbronnen bevat, of om de netwerk- of Microsoft Entra-configuratie voor sommige bronopslagaccounts aan te passen.

In Azure Storage-logboeken worden gegevens vastgelegd in Azure Monitor over aanvragen die zijn gedaan voor het opslagaccount, inclusief de bron en het doel van kopieerbewerkingen. Zie Azure Storage bewaken voor meer informatie. Schakel en analyseer de logboeken om kopieerbewerkingen te identificeren die mogelijk worden beïnvloed door AllowedCopyScope te wijzigen voor het doelopslagaccount.

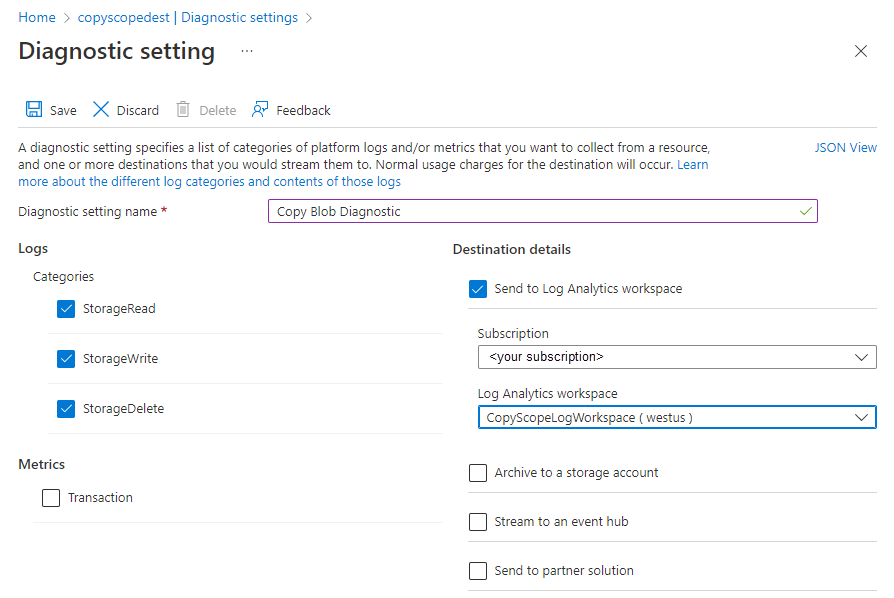

Een diagnostische instelling maken in Azure Portal

Als u Azure Storage-gegevens wilt registreren met Azure Monitor en deze wilt analyseren met Azure Log Analytics, moet u eerst een diagnostische instelling maken die de typen aanvragen aangeeft en voor welke opslagservices u gegevens wilt vastleggen. Voer de volgende stappen uit om een diagnostische instelling te maken in Azure Portal:

Maak een nieuwe Log Analytics-werkruimte in het abonnement dat uw Azure Storage-account bevat of gebruik een bestaande Log Analytics-werkruimte. Nadat u logboekregistratie voor uw opslagaccount hebt geconfigureerd, zijn de logboeken beschikbaar in de Log Analytics-werkruimte. Raadpleeg Een Log Analytics-werkruimte maken in Azure Portal voor meer informatie.

Ga in Azure Portal naar uw opslagaccount.

Selecteer diagnostische instellingen in de sectie Bewaking.

Selecteer de Azure Storage-service waarvoor u aanvragen wilt registreren. Kies bijvoorbeeld blob om aanvragen in Blob Storage te registreren.

Selecteer Diagnostische instellingen toevoegen.

Geef een naam op voor de diagnostische instelling.

Kies onder Categorieën in de sectie Logboeken de optie StorageRead, StorageWrite en StorageDelete om alle gegevensaanvragen te registreren bij de geselecteerde service.

Selecteer Onder Doeldetails de optie Verzenden naar Log Analytics-werkruimte. Selecteer uw abonnement en de Log Analytics-werkruimte die u eerder hebt gemaakt, zoals wordt weergegeven in de volgende afbeelding en selecteer Opslaan.

Nadat u de diagnostische instelling hebt gemaakt, worden aanvragen voor het opslagaccount vervolgens vastgelegd volgens die instelling. Zie Diagnostische instelling maken voor het verzamelen van resourcelogboeken en metrische gegevens in Azure voor meer informatie.

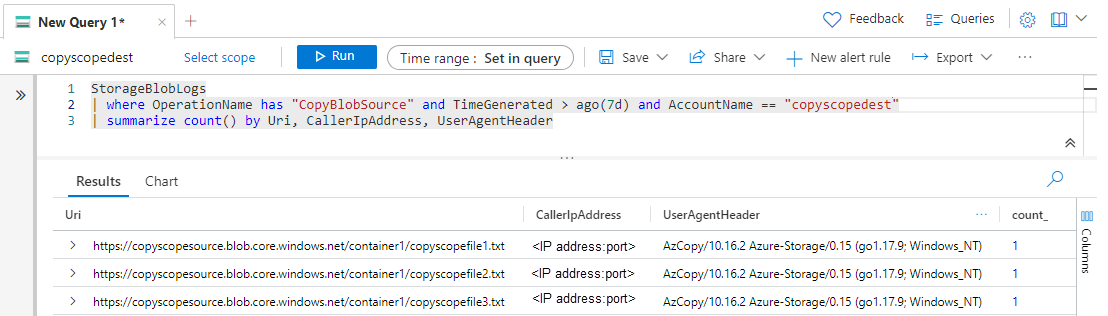

Query's uitvoeren op logboeken voor kopieeraanvragen

Azure Storage-logboeken bevatten alle aanvragen voor het kopiëren van gegevens naar een opslagaccount vanuit een andere bron. De logboekvermeldingen bevatten de naam van het doelopslagaccount en de URI van het bronobject, samen met informatie om de client te helpen identificeren die de kopie aanvraagt. Zie Resourcelogboeken voor een volledig overzicht van velden die beschikbaar zijn in Azure Storage-logboeken in Azure Monitor.

Voer de volgende stappen uit om logboeken op te halen voor aanvragen voor het kopiëren van blobs die in de afgelopen zeven dagen zijn gemaakt:

Ga in Azure Portal naar uw opslagaccount.

Selecteer Logboeken in de sectie Bewaking.

Plak de volgende query in een nieuwe logboekquery en voer deze uit. Deze query geeft de bronobjecten weer waarnaar het vaakst wordt verwezen in aanvragen voor het kopiëren van gegevens naar het opgegeven opslagaccount. Vervang in het volgende voorbeeld de tekst

<account-name>van de tijdelijke aanduiding door de naam van uw eigen opslagaccount.StorageBlobLogs | where OperationName has "CopyBlobSource" and TimeGenerated > ago(7d) and AccountName == "<account-name>" | summarize count() by Uri, CallerIpAddress, UserAgentHeader

De resultaten van de query moeten er ongeveer als volgt uitzien:

De URI is het volledige pad naar het bronobject dat wordt gekopieerd, waaronder de naam van het opslagaccount, de containernaam en de bestandsnaam. Bepaal in de lijst met URI's of de kopieerbewerkingen worden geblokkeerd als er een specifieke AllowedCopyScope-instelling is toegepast.

U kunt ook een waarschuwingsregel configureren op basis van deze query om u op de hoogte te stellen van kopiëren blobaanvragen voor het account. Zie Logboekwaarschuwingen maken, weergeven en beheren met Behulp van Azure Monitor voor meer informatie.

Het toegestane bereik voor kopieerbewerkingen beperken (preview)

Wanneer u er zeker van bent dat u de bronnen van kopieeraanvragen veilig kunt beperken tot een specifiek bereik, kunt u de eigenschap AllowedCopyScope voor het opslagaccount instellen op dat bereik.

Machtigingen voor het wijzigen van het toegestane bereik voor kopieerbewerkingen (preview)

Als u de eigenschap AllowedCopyScope voor het opslagaccount wilt instellen, moet een gebruiker machtigingen hebben voor het maken en beheren van opslagaccounts. Azure RBAC-rollen (op rollen gebaseerd toegangsbeheer) van Azure die deze machtigingen bieden, omvatten de actie Microsoft.Storage/storageAccounts/write of Microsoft.Storage/storageAccounts/* . Ingebouwde rollen met deze actie zijn onder andere:

- De rol Azure Resource Manager-eigenaar

- De rol Azure Resource Manager-inzender

- De rol Inzender voor opslagaccounts

Deze rollen bieden geen toegang tot gegevens in een opslagaccount via Microsoft Entra-id. Ze bevatten echter de Microsoft.Storage/storageAccounts/listkeys/action, die toegang verleent tot de accounttoegangssleutels. Met deze machtiging kan een gebruiker de toegangssleutels voor het account gebruiken om toegang te krijgen tot alle gegevens in een opslagaccount.

Roltoewijzingen moeten worden afgestemd op het niveau van het opslagaccount of hoger, zodat een gebruiker het bereik van kopieerbewerkingen voor het account kan beperken. Zie Bereik begrijpen voor Azure RBAC voor meer informatie over rolbereik.

Wees voorzichtig met het beperken van de toewijzing van deze rollen aan degenen die de mogelijkheid nodig hebben om een opslagaccount te maken of de eigenschappen ervan bij te werken. Gebruik het principe van minimale bevoegdheden om ervoor te zorgen dat gebruikers de minste machtigingen hebben die ze nodig hebben om hun taken uit te voeren. Zie Best practices voor Azure RBAC voor meer informatie over het beheren van toegang met Azure RBAC.

Notitie

De klassieke abonnementsbeheerdersrollen Service Beheer istrator en Co-Beheer istrator bevatten het equivalent van de azure Resource Manager-eigenaarrol. De rol Eigenaar bevat alle acties, zodat een gebruiker met een van deze beheerdersrollen ook opslagaccounts kan maken en beheren. Zie Azure-rollen, Microsoft Entra-rollen en klassieke abonnementsbeheerdersrollen voor meer informatie.

Het toegestane bereik voor kopieerbewerkingen configureren (preview)

Configureer met behulp van een account met de benodigde machtigingen het toegestane bereik voor kopieerbewerkingen in Azure Portal, met PowerShell of met behulp van de Azure CLI.

Voer de volgende stappen uit om het toegestane bereik voor kopieerbewerkingen voor een bestaand opslagaccount in Azure Portal te configureren:

Ga in Azure Portal naar uw opslagaccount.

Selecteer onder Instellingen de optie Configuratie.

Stel het toegestane bereik voor kopieerbewerkingen (preview) in op een van de volgende opties:

- Vanuit elk opslagaccount

- Van opslagaccounts in dezelfde Microsoft Entra-tenant

- Van opslagaccounts met een privé-eindpunt naar hetzelfde virtuele netwerk

Selecteer Opslaan.