Routeringsintentie en routeringsbeleid voor Virtual WAN-hub configureren

Met virtual WAN Hub-routeringsintentie kunt u eenvoudige en declaratieve routeringsbeleidsregels instellen om verkeer te verzenden naar bump-in-the-wire-beveiligingsoplossingen zoals Azure Firewall, Virtuele netwerkapparaten of SaaS-oplossingen (Software-as-a-Service) die zijn geïmplementeerd in de Virtual WAN-hub.

Achtergrond

Met beleidsregels voor routeringsintentie en routering kunt u de Virtual WAN-hub configureren om internetgebonden en privéverkeer (punt-naar-site-VPN, site-naar-site-VPN, ExpressRoute, virtueel netwerk en virtueel netwerkapparaat) door te sturen naar een Azure Firewall- en Next-Generation Firewall Network Virtual Appliance -oplossing (NGFW-NVA) of beveiligingssoftware als een serviceoplossing (SaaS) die is geïmplementeerd in de virtuele hub.

Er zijn twee soorten routeringsbeleid: internetverkeer en beleidsregels voor privéverkeerroutering. Elke Virtual WAN-hub kan maximaal één internetverkeersrouteringsbeleid en één beleid voor privéverkeerroutering hebben, elk met één Next Hop-resource. Privéverkeer bevat zowel vertakkings- als adresvoorvoegsels van het virtuele netwerk, maar routeringsbeleid beschouwt deze als één entiteit binnen de concepten van de routeringsintentie.

Routeringsbeleid voor internetverkeer: wanneer een routeringsbeleid voor internetverkeer is geconfigureerd op een Virtual WAN-hub, stuurt alle vertakkingen (VPN van externe gebruiker (punt-naar-site-VPN), site-naar-site-VPN en ExpressRoute) en virtuele netwerkverbindingen met die Virtual WAN-hub internetverkeer door naar de Azure-firewall, externe beveiligingsprovider, virtuele netwerkapparaten of SaaS-oplossing die is opgegeven als onderdeel van het routeringsbeleid.

Met andere woorden, wanneer een routeringsbeleid voor internetverkeer is geconfigureerd op een Virtual WAN-hub, kondigt virtual WAN een standaardroute (0.0.0.0/0) aan naar alle spokes, gateways en virtuele netwerkapparaten (geïmplementeerd in de hub of spoke).

Beleid voor routering van privéverkeer: wanneer een routeringsbeleid voor privéverkeer is geconfigureerd op een Virtual WAN-hub, worden alle vertakkings- en virtueel netwerkverkeer in en uit de Virtual WAN-hub, inclusief verkeer tussen hubs, doorgestuurd naar de resource Next Hop Azure Firewall, Network Virtual Appliance of SaaS-oplossing .

Met andere woorden, wanneer een routeringsbeleid voor privéverkeer is geconfigureerd op de Virtual WAN-hub, worden alle vertakkings-naar-vertakkings-, vertakkings-naar-virtueel netwerk- en interhubverkeer verzonden via Azure Firewall, Virtueel netwerkapparaat of SaaS-oplossing die is geïmplementeerd in de Virtual WAN-hub.

Gebruiksvoorbeelden

In de volgende sectie worden twee veelvoorkomende scenario's beschreven waarin routeringsbeleid wordt toegepast op beveiligde Virtual WAN-hubs.

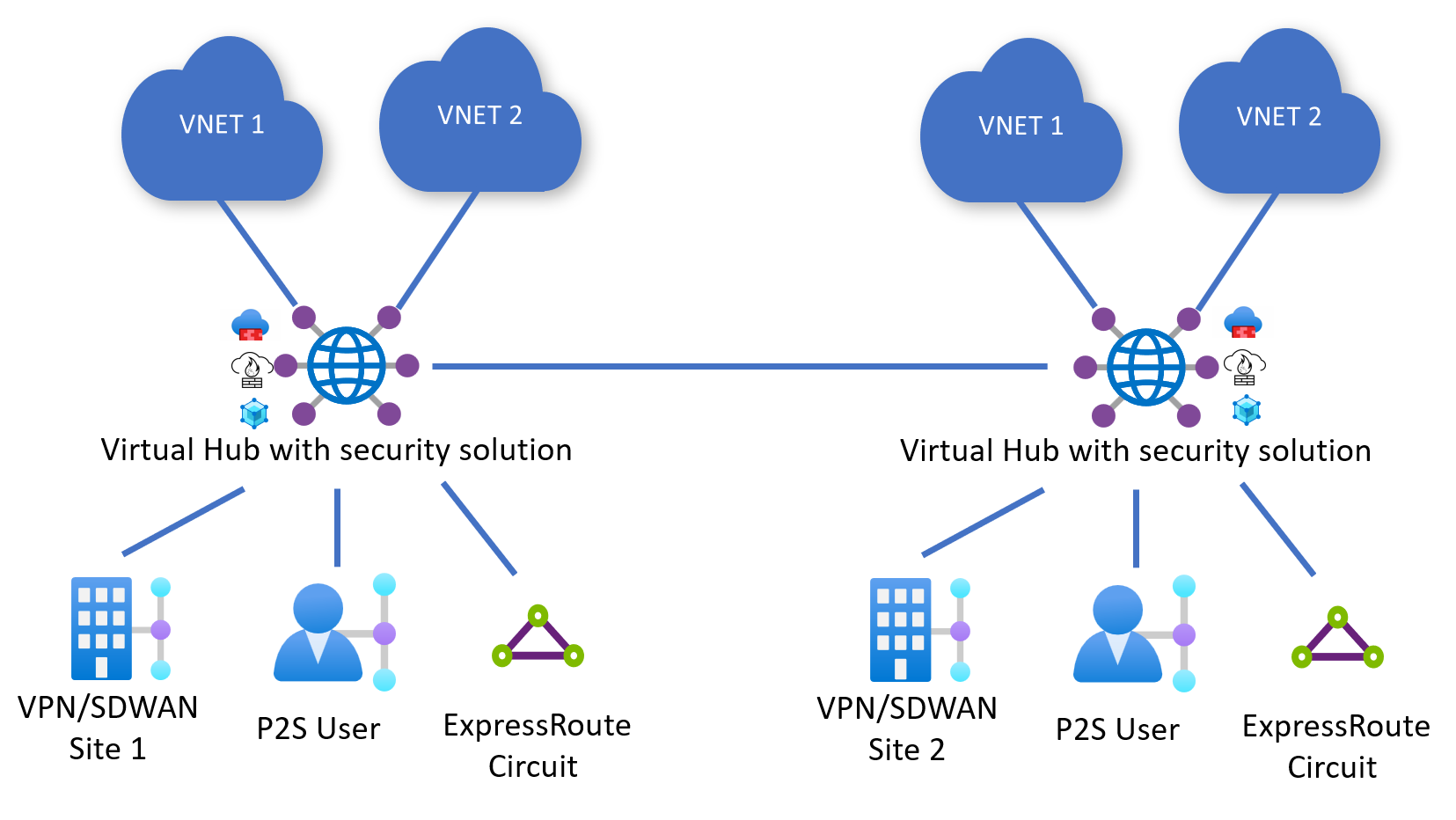

Alle Virtual WAN-hubs worden beveiligd (geïmplementeerd met Azure Firewall, NVA of SaaS-oplossing)

In dit scenario worden alle Virtual WAN-hubs geïmplementeerd met daarin een Azure Firewall-, NVA- of SaaS-oplossing. In dit scenario kunt u een internetverkeersrouteringsbeleid, een beleid voor privéverkeersroutering of beide configureren op elke Virtual WAN-hub.

Houd rekening met de volgende configuratie waarbij Hub 1 en Hub 2 routeringsbeleid hebben voor zowel privé- als internetverkeer.

Hub 1-configuratie:

- Beleid voor privéverkeer met Next Hop Hub 1 Azure Firewall, NVA of SaaS-oplossing

- Internetverkeersbeleid met de Volgende Hop Hub 1 Azure Firewall-, NVA- of SaaS-oplossing

Hub 2-configuratie:

- Beleid voor privéverkeer met de Volgende Hop Hub 2 Azure Firewall-, NVA- of SaaS-oplossing

- Internetverkeersbeleid met De volgende Hop Hub 2 Azure Firewall-, NVA- of SaaS-oplossing

Hier volgen de verkeersstromen die het gevolg zijn van een dergelijke configuratie.

Notitie

Internetverkeer moet uitgaan via de lokale beveiligingsoplossing in de hub omdat de standaardroute (0.0.0.0/0) niet wordt doorgegeven aan hubs.

| Van | Tot | Hub 1 VNets | Hub 1-vertakkingen | Hub 2 VNets | Hub 2-vertakkingen | Internet |

|---|---|---|---|---|---|---|

| Hub 1 VNets | → | Hub 1 AzFW of NVA | Hub 1 AzFW of NVA | Hub 1 en 2 AzFW, NVA of SaaS | Hub 1 en 2 AzFW, NVA of SaaS | Hub 1 AzFW, NVA of SaaS |

| Hub 1-vertakkingen | → | Hub 1 AzFW, NVA of SaaS | Hub 1 AzFW, NVA of SaaS | Hub 1 en 2 AzFW, NVA of SaaS | Hub 1 en 2 AzFW, NVA of SaaS | Hub 1 AzFW, NVA of SaaS |

| Hub 2 VNets | → | Hub 1 en 2 AzFW, NVA of SaaS | Hub 1 en 2 AzFW, NVA of SaaS | Hub 2 AzFW, NVA of SaaS | Hub 2 AzFW, NVA of SaaS | Hub 2 AzFW, NVA of SaaS |

| Hub 2-vertakkingen | → | Hub 1 en 2 AzFW, NVA of SaaS | Hub 1 en 2 AzFW, NVA of SaaS | Hub 2 AzFW, NVA of SaaS | Hub 2 AzFW, NVA of SaaS | Hub 2AzFW, NVA of SaaS |

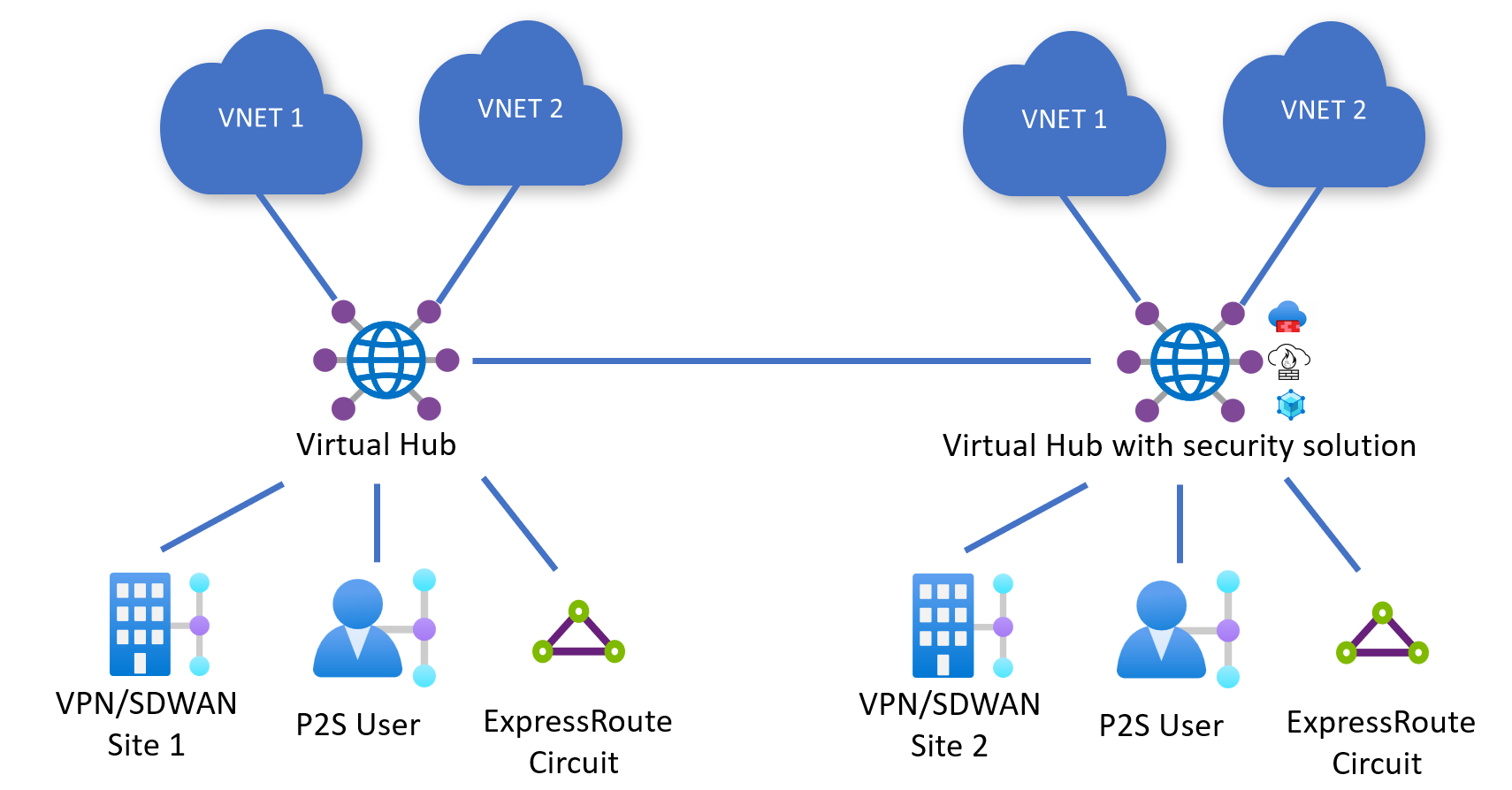

Zowel beveiligde als reguliere Virtual WAN-hubs implementeren

In dit scenario zijn niet alle hubs in het WAN beveiligd met Virtual WAN-hubs (hubs waarop een beveiligingsoplossing is geïmplementeerd).

Houd rekening met de volgende configuratie waarbij Hub 1 (normaal) en Hub 2 (beveiligd) worden geïmplementeerd in een Virtual WAN. Hub 2 heeft routeringsbeleid voor zowel privé- als internetverkeer.

Hub 1-configuratie:

- N.v.t. (kan routeringsbeleid niet configureren als de hub niet is geïmplementeerd met de Azure Firewall-, NVA- of SaaS-oplossing)

Hub 2-configuratie:

- Beleid voor privéverkeer met Next Hop Hub 2 Azure Firewall, NVA of SaaS-oplossing.

- Internetverkeersbeleid met de Volgende Hop Hub 2 Azure Firewall-, NVA- of SaaS-oplossing.

Hier volgen de verkeersstromen die het gevolg zijn van een dergelijke configuratie. Vertakkingen en virtuele netwerken die zijn verbonden met Hub 1 hebben geen toegang tot internet via een beveiligingsoplossing die is geïmplementeerd in de Hub, omdat de standaardroute (0.0.0.0/0) niet wordt doorgegeven via hubs.

| Van | Tot | Hub 1 VNets | Hub 1-vertakkingen | Hub 2 VNets | Hub 2-vertakkingen | Internet |

|---|---|---|---|---|---|---|

| Hub 1 VNets | → | Direct | Direct | Hub 2 AzFW, NVA of SaaS | Hub 2 AzFW, NVA of SaaS | - |

| Hub 1-vertakkingen | → | Direct | Direct | Hub 2 AzFW, NVA of SaaS | Hub 2 AzFW, NVA of SaaS | - |

| Hub 2 VNets | → | Hub 2 AzFW, NVA of SaaS | Hub 2 AzFW, NVA of SaaS | Hub 2 AzFW, NVA of SaaS | Hub 2 AzFW, NVA of SaaS | Hub 2 AzFW, NVA of SaaS |

| Hub 2-vertakkingen | → | Hub 2 AzFW, NVA of SaaS | Hub 2 AzFW, NVA of SaaS | Hub 2 AzFW, NVA of SaaS | Hub 2 AzFW, NVA of SaaS | Hub 2 AzFW, NVA of SaaS |

Bekende beperkingen

- Routeringsintentie is momenteel beschikbaar in openbaar Azure. Microsoft Azure beheerd door 21Vianet en Azure Government zijn momenteel in roadmap.

- Routeringsintentie vereenvoudigt routering door routetabelkoppelingen en doorgiften te beheren voor alle verbindingen (virtueel netwerk, site-naar-site-VPN, punt-naar-site-VPN en ExpressRoute). Virtuele WAN's met aangepaste routetabellen en aangepaste beleidsregels kunnen daarom niet worden gebruikt met de constructies routeringsintentie.

- Versleutelde ExpressRoute (site-naar-site-VPN-tunnels die worden uitgevoerd via ExpressRoute-circuits) wordt ondersteund in hubs waar de routeringsintentie is geconfigureerd als Azure Firewall is geconfigureerd om verkeer tussen VPN-tunneleindpunten toe te staan (privé-IP van site-naar-site VPN Gateway en privé-IP-adres van on-premises VPN-apparaat). Zie Versleutelde ExpressRoute met routeringsintentie voor meer informatie over de vereiste configuraties.

- De volgende gebruiksscenario's voor connectiviteit worden niet ondersteund met routeringsintentie:

- Statische routes in de defaultRouteTable die naar een virtuele netwerkverbinding verwijzen, kunnen niet worden gebruikt in combinatie met de routeringsintentie. U kunt echter de BGP-peeringfunctie gebruiken.

- De mogelijkheid om zowel een SD-WAN-connectiviteit NVA als een afzonderlijke NVA- of SaaS-oplossing voor firewalls in dezelfde Virtual WAN-hub te implementeren, bevindt zich momenteel in de roadmap. Zodra de routeringsintentie is geconfigureerd met de SaaS-oplossing voor de volgende hop of firewall-NVA, wordt de connectiviteit tussen de SD-WAN NVA en Azure beïnvloed. Implementeer in plaats daarvan de SD-WAN NVA- en Firewall NVA- of SaaS-oplossing in verschillende virtuele hubs. U kunt ook de SD-WAN NVA implementeren in een virtueel spoke-netwerk dat is verbonden met de hub en gebruikmaken van de BGP-peeringfunctie van de virtuele hub.

- Virtuele netwerkapparaten (NVA's) kunnen alleen worden opgegeven als de volgende hopresource voor routeringsintentie als ze next-generation firewall of dual-role Next-Generation Firewall en SD-WAN NVA's zijn. Momenteel zijn controlepunt, fortinet-ngfw en fortinet-ngfw-and-sdwan de enige NVA's die in aanmerking komen om te worden geconfigureerd als de volgende hop voor routeringsintentie. Als u probeert een andere NVA op te geven, mislukt het maken van de routeringsintentie. U kunt het type NVA controleren door naar uw virtuele hub -> virtuele netwerkapparaten te navigeren en vervolgens naar het veld Leverancier te kijken. Palo Alto Networks Cloud NGFW wordt ook ondersteund als de volgende hop voor routing intent, maar wordt beschouwd als een volgende hop van het type SaaS-oplossing.

- Gebruikers met routeringsintentie die meerdere ExpressRoute-circuits willen verbinden met Virtual WAN en verkeer tussen hen willen verzenden via een beveiligingsoplossing die in de hub is geïmplementeerd, kunnen een ondersteuningsaanvraag inschakelen om deze use-case in te schakelen. Naslaginformatie over het inschakelen van connectiviteit tussen ExpressRoute-circuits voor meer informatie.

Overwegingen

Klanten die momenteel Azure Firewall gebruiken in de Virtual WAN-hub zonder routeringsintentie, kunnen routeringsintentie inschakelen met behulp van Azure Firewall Manager, virtual WAN-hubrouteringsportal of via andere Azure-beheerhulpprogramma's (PowerShell, CLI, REST API).

Voordat u de routeringsintentie inschakelt, moet u rekening houden met het volgende:

- Routeringsintentie kan alleen worden geconfigureerd op hubs waar er geen aangepaste routetabellen zijn en geen statische routes in de defaultRouteTable met next hop Virtual Network Verbinding maken ion. Zie de vereisten voor meer informatie.

- Sla een kopie van uw gateways, verbindingen en routetabellen op voordat u de routeringsintentie inschakelt. Het systeem slaat eerdere configuraties niet automatisch op en past deze toe. Zie terugdraaistrategie voor meer informatie.

- Met de routeringsintentie worden de statische routes in de defaultRouteTable gewijzigd. Vanwege optimalisaties in Azure Portal kan de status van de defaultRouteTable nadat de routeringsintentie is geconfigureerd, afwijken als u de routeringsintentie configureert met BEHULP van REST, CLI of PowerShell. Zie statische routes voor meer informatie.

- Het inschakelen van routeringsintenties is van invloed op de aankondiging van voorvoegsels naar on-premises. Zie voorvoegseladvertenties voor meer informatie.

- U kunt een ondersteuningsaanvraag openen om connectiviteit tussen ExpressRoute-circuits mogelijk te maken via een firewallapparaat in de hub. Als u dit verbindingspatroon inschakelt, worden de voorvoegsels gewijzigd die worden aangekondigd voor ExpressRoute-circuits. Zie Over ExpressRoute voor meer informatie.

- Routeringsintentie is het enige mechanisme in Virtual WAN om verkeersinspectie tussen hubs mogelijk te maken via beveiligingsapparaten die in de hub zijn geïmplementeerd. Inspectie van verkeer tussen hubs vereist ook dat routeringsintenties op alle hubs worden ingeschakeld om ervoor te zorgen dat verkeer symmetrisch wordt gerouteerd tussen beveiligingsapparaten die zijn geïmplementeerd in Virtual WAN-hubs.

Vereisten

Als u de intentie en beleidsregels voor routering wilt inschakelen, moet uw virtuele hub voldoen aan de onderstaande vereisten:

- Er zijn geen aangepaste routetabellen geïmplementeerd met de virtuele hub. De enige routetabellen die bestaan, zijn de noneRouteTable en de standaardRouteTable.

- U kunt geen statische routes hebben met next hop Virtual Network Verbinding maken ion. Mogelijk hebt u statische routes in de defaultRouteTable met de volgende hop van Azure Firewall.

De optie voor het configureren van de routeringsintentie wordt grijs weergegeven voor hubs die niet voldoen aan de bovenstaande vereisten.

Het gebruik van routeringsintentie (optie tussen hubs inschakelen) in Azure Firewall Manager heeft een extra vereiste:

- Routes die door Azure Firewall Manager zijn gemaakt, volgen de naamconventie van private_traffic, internet_traffic of all_traffic. Daarom moeten alle routes in de defaultRouteTable deze conventie volgen.

Strategie voor terugdraaien

Notitie

Wanneer de configuratie van de routeringsintentie volledig is verwijderd uit een hub, worden alle verbindingen met de hub zodanig ingesteld dat ze worden doorgegeven aan het standaardlabel (dat van toepassing is op 'all' defaultRouteTables in virtual WAN). Als u overweegt om routeringsintentie in Virtual WAN te implementeren, moet u een kopie van uw bestaande configuraties (gateways, verbindingen, routetabellen) opslaan om toe te passen als u wilt terugkeren naar de oorspronkelijke configuratie. Het systeem herstelt uw vorige configuratie niet automatisch.

Routeringsintentie vereenvoudigt routering en configuratie door routekoppelingen en doorgiften van alle verbindingen in een hub te beheren.

In de volgende tabel worden de bijbehorende routetabel en doorgegeven routetabellen van alle verbindingen beschreven zodra de routeringsintentie is geconfigureerd.

| Configuratie van routeringsintentie | Gekoppelde routetabel | Doorgegeven routetabellen |

|---|---|---|

| Internet | defaultRouteTable | standaardlabel (defaultRouteTable van alle hubs in virtual WAN) |

| Privé | defaultRouteTable | noneRouteTable |

| Internet en privé | defaultRouteTable | noneRouteTable |

Statische routes in defaultRouteTable

In de volgende sectie wordt beschreven hoe de routeringsintentie statische routes beheert in de defaultRouteTable wanneer de routeringsintentie is ingeschakeld op een hub. De wijzigingen die door de routeringsintentie worden aangebracht in de defaultRouteTable, kunnen niet ongedaan worden gemaakt.

Als u de routeringsintentie verwijdert, moet u de vorige configuratie handmatig herstellen. Daarom raden we u aan een momentopname van uw configuratie op te slaan voordat u de routeringsintentie inschakelt.

Azure Firewall Manager- en Virtual WAN Hub-portal

Wanneer routeringsintentie is ingeschakeld op de hub, worden statische routes die overeenkomen met het geconfigureerde routeringsbeleid automatisch gemaakt in de defaultRouteTable. Deze routes zijn:

| Routenaam | Voorvoegsels | Volgende hopresource |

|---|---|---|

| _policy_PrivateTraffic | 10.0.0.0/8, 192.168.0.0/16, 172.16.0.0/12 | Azure Firewall |

| _policy_PublicTraffic | 0.0.0.0/0 | Azure Firewall |

Notitie

Statische routes in de defaultRouteTable met voorvoegsels die niet exact overeenkomen met 0.0.0.0/0 of de RFC1918 supernetten (10.0.0.0/8, 192.168.0.0/16 en 172.16.0.0/12) worden automatisch samengevoegd tot één statische route, genaamd private_traffic. Voorvoegsels in de defaultRouteTable die overeenkomen met RFC1918 supernetten of 0.0.0.0/0 worden altijd automatisch verwijderd zodra de routeringsintentie is geconfigureerd, ongeacht het beleidstype.

Denk bijvoorbeeld aan het scenario waarin de defaultRouteTable de volgende routes heeft voordat u de routeringsintentie configureert:

| Routenaam | Voorvoegsels | Volgende hopresource |

|---|---|---|

| private_traffic | 192.168.0.0/16, 172.16.0.0/12, 40.0.0.0/24, 10.0.0.0/24 | Azure Firewall |

| to_internet | 0.0.0.0/0 | Azure Firewall |

| additional_private | 10.0.0.0/8, 50.0.0.0/24 | Azure Firewall |

Het inschakelen van de routeringsintentie op deze hub resulteert in de volgende eindstatus van de defaultRouteTable. Alle voorvoegsels die niet RFC1918 of 0.0.0.0/0 zijn, worden samengevoegd tot één route met de naam private_traffic.

| Routenaam | Voorvoegsels | Volgende hopresource |

|---|---|---|

| _policy_PrivateTraffic | 10.0.0.0/8, 192.168.0.0/16, 172.16.0.0/12 | Azure Firewall |

| _policy_PublicTraffic | 0.0.0.0/0 | Azure Firewall |

| private_traffic | 40.0.0.0/24, 10.0.0.0/24, 50.0.0.0/24 | Azure Firewall |

Andere methoden (PowerShell, REST, CLI)

Als u routeringsintentie maakt met behulp van niet-portalmethoden, worden automatisch de bijbehorende beleidsroutes in de defaultRouteTable gemaakt en worden ook eventuele voorvoegsels in statische routes verwijderd die exact overeenkomen met 0.0.0.0/0 of RFC1918 supernetten (10.0.0.0/8, 192.168.0.0/16 of 172.16.0.0/12). Andere statische routes worden echter niet automatisch geconsolideerd.

Denk bijvoorbeeld aan het scenario waarin de defaultRouteTable de volgende routes heeft voordat u de routeringsintentie configureert:

| Routenaam | Voorvoegsels | Volgende hopresource |

|---|---|---|

| firewall_route_ 1 | 10.0.0.0/8 | Azure Firewall |

| firewall_route_2 | 192.168.0.0/16, 10.0.0.0/24 | Azure Firewall |

| firewall_route_3 | 40.0.0.0/24 | Azure Firewall |

| to_internet | 0.0.0.0/0 | Azure Firewall |

De volgende tabel vertegenwoordigt de uiteindelijke status van de defaultRouteTable nadat de routeringsintentie is gemaakt. Houd er rekening mee dat firewall_route_1 en to_internet automatisch zijn verwijderd als het enige voorvoegsel in deze routes 10.0.0.0/8 en 0.0.0.0/0. firewall_route_2 is gewijzigd om 192.168.0.0/16 te verwijderen, omdat dat voorvoegsel een RFC1918 voorvoegsel is.

| Routenaam | Voorvoegsels | Volgende hopresource |

|---|---|---|

| _policy_PrivateTraffic | 10.0.0.0/8, 192.168.0.0/16, 172.16.0.0/12 | Azure Firewall |

| _policy_PublicTraffic | 0.0.0.0/0 | Azure Firewall |

| firewall_route_2 | 10.0.0.0/24 | Azure Firewall |

| firewall_route_3 | 40.0.0.0/24 | Azure Firewall |

Aankondiging van voorvoegsel aan on-premises

In de volgende sectie wordt beschreven hoe Virtual WAN routes naar on-premises adverteert nadat de routeringsintentie is geconfigureerd op een virtuele hub.

Beleid voor internetroutering

Notitie

De standaardroute 0.0.0.0/0 wordt niet geadverteerd tussen virtuele hubs.

Als u internetrouteringsbeleid inschakelt op de virtuele hub, wordt standaardroute 0.0.0.0/0 geadverteerd naar alle verbindingen met de hub (Virtual Network ExpressRoute, site-naar-site VPN, punt-naar-site-VPN, NVA in de hub- en BGP-verbindingen) waar de standaardroute doorgeven of de vlag Internetbeveiliging inschakelen is ingesteld op waar. U kunt deze vlag instellen op onwaar voor alle verbindingen die de standaardroute niet moeten leren.

Beleid voor privéroutering

Wanneer een virtuele hub is geconfigureerd met een beleid voor privéroutering, worden routes geadverteerd naar lokale on-premises verbindingen op de volgende manier:

- Routes die overeenkomen met voorvoegsels die zijn geleerd van de virtuele netwerken van de lokale hub, ExpressRoute, site-naar-site-VPN, punt-naar-site-VPN, NVA-in-the-hub- of BGP-verbindingen die zijn verbonden met de huidige hub.

- Routes die overeenkomen met voorvoegsels die zijn geleerd van externe hub virtuele netwerken, ExpressRoute, site-naar-site-VPN, punt-naar-site-VPN, NVA-in-the-hub- of BGP-verbindingen waarbij beleid voor privéroutering is geconfigureerd.

- Routes die overeenkomen met voorvoegsels die zijn geleerd van externe hub virtuele netwerken, ExpressRoute, site-naar-site-VPN, punt-naar-site-VPN, NVA-in-the-hub- en BGP-verbindingen waarbij routeringsintentie niet is geconfigureerd en de externe verbindingen worden doorgegeven aan de standaardRouteTable van de lokale hub.

- Voorvoegsels die van het ene ExpressRoute-circuit zijn geleerd, worden niet geadverteerd naar andere ExpressRoute-circuits, tenzij Global Reach is ingeschakeld. Als u ExpressRoute wilt inschakelen voor ExpressRoute-doorvoer via een beveiligingsoplossing die is geïmplementeerd in de hub, opent u een ondersteuningsaanvraag. Zie Connectiviteit tussen ExpressRoute-circuits inschakelen voor meer informatie.

Transitconnectiviteit tussen ExpressRoute-circuits met routeringsintentie

Transitconnectiviteit tussen ExpressRoute-circuits binnen Virtual WAN wordt geboden via twee verschillende configuraties. Omdat deze twee configuraties niet compatibel zijn, moeten klanten één configuratieoptie kiezen om transitconnectiviteit tussen twee ExpressRoute-circuits te ondersteunen.

Notitie

Als u ExpressRoute wilt inschakelen naar ExpressRoute-transitconnectiviteit via een firewallapparaat in de hub met beleid voor privéroutering, opent u een ondersteuningsaanvraag met Microsoft Ondersteuning. Deze optie is niet compatibel met Global Reach en vereist dat Global Reach wordt uitgeschakeld om ervoor te zorgen dat alle ExpressRoute-circuits die zijn verbonden met Virtual WAN, correct worden doorgeschakeld.

- ExpressRoute Global Reach: Met ExpressRoute Global Reach kunnen twee global Reach-circuits rechtstreeks verkeer tussen elkaar verzenden zonder de virtuele hub te verzenden.

- Beleid voor privérouteringsintentie: door beleid voor privéroutering te configureren, kunnen twee ExpressRoute-circuits verkeer naar elkaar verzenden via een beveiligingsoplossing die in de hub is geïmplementeerd.

Verbinding maken iviteit tussen ExpressRoute-circuits via een firewallapparaat in de hub met privérouteringsbeleid voor routeringsintentie is beschikbaar in de volgende configuraties:

- Beide ExpressRoute-circuits zijn verbonden met dezelfde hub en er wordt een beleid voor privéroutering op die hub geconfigureerd.

- ExpressRoute-circuits zijn verbonden met verschillende hubs en er is een beleid voor privéroutering geconfigureerd op beide hubs. Daarom moeten beide hubs een beveiligingsoplossing hebben geïmplementeerd.

Overwegingen voor routering met ExpressRoute

Notitie

De onderstaande routeringsoverwegingen zijn van toepassing op alle virtuele hubs in de abonnementen die door Microsoft Ondersteuning zijn ingeschakeld om ExpressRoute naar ExpressRoute-connectiviteit toe te staan via een beveiligingsapparaat in de hub.

Nadat de transitconnectiviteit tussen ExpressRoute-circuits is ingeschakeld met behulp van een firewallapparaat dat is geïmplementeerd in de virtuele hub, kunt u de volgende wijzigingen in gedrag verwachten in de wijze waarop routes worden geadverteerd naar ExpressRoute on-premises:

- Virtual WAN adverteert automatisch RFC1918 statistische voorvoegsels (10.0.0.0/8, 192.168.0.0/16, 172.16.0.0/12) naar de on-premises ExpressRoute-verbonden. Deze samengevoegde routes worden naast de routes die in de vorige sectie worden beschreven, geadverteerd.

- Virtual WAN adverteert automatisch alle statische routes in de defaultRouteTable naar on-premises met een ExpressRoute-circuit verbonden. Dit betekent dat Virtual WAN de routes die zijn opgegeven in het tekstvak voor het privéverkeersvoorvoegsel naar on-premises adverteren.

Vanwege deze routeadvertentiewijzigingen betekent dit dat met ExpressRoute verbonden on-premises geen exacte adresbereiken kunnen adverteren voor RFC1918 geaggregeerde adresbereiken (10.0.0.0/8, 172.16.0.0/12, 192.168.0.0/16). Zorg ervoor dat u specifiekere subnetten (binnen RFC1918 bereiken) adverteert in plaats van supernetten en eventuele voorvoegsels in het tekstvak Privéverkeer samen te voegen.

Als uw ExpressRoute-circuit ook reclame maakt voor een niet-RFC1918 voorvoegsel naar Azure, moet u ervoor zorgen dat de adresbereiken die u in het tekstvak Voorvoegsels voor privéverkeer plaatst, minder specifiek zijn dan geadverteerd routes van ExpressRoute. Als het ExpressRoute-circuit bijvoorbeeld 40.0.0.0/24 van on-premises reclame maakt, plaatst u een /23 CIDR-bereik of groter in het tekstvak Voorvoegsel voor privéverkeer (bijvoorbeeld: 40.0.0.0/23).

Routeadvertenties naar andere on-premises (site-naar-site-VPN, punt-so-site-VPN, NVA) worden niet beïnvloed door het inschakelen van ExpressRoute naar ExpressRoute-transitconnectiviteit via een beveiligingsapparaat dat is geïmplementeerd in de hub.

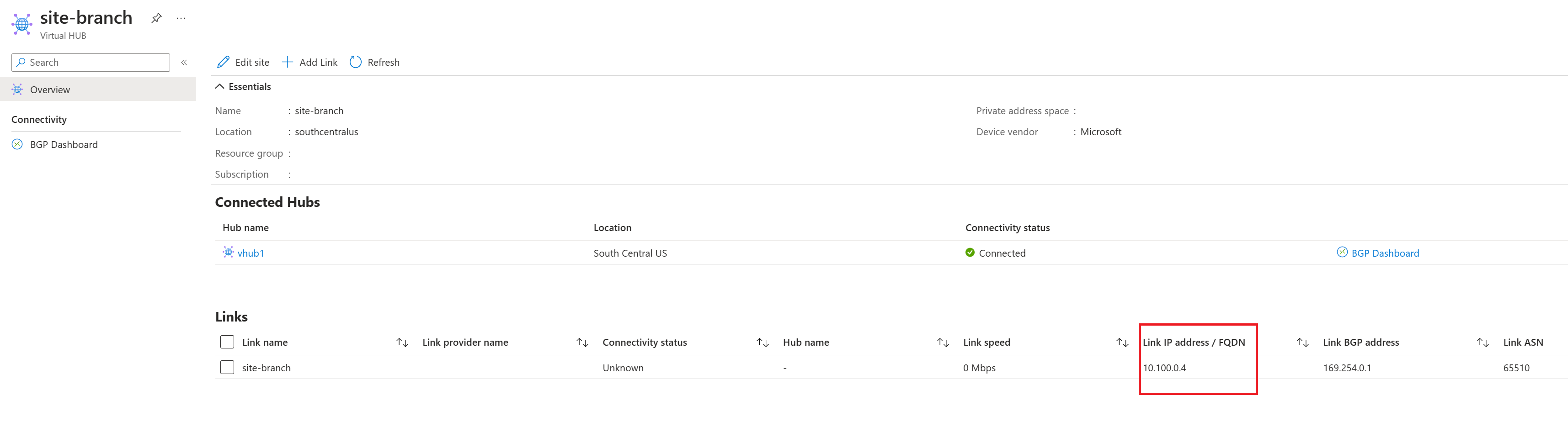

Versleutelde ExpressRoute

Als u versleutelde ExpressRoute (site-naar-site-VPN-tunnel wilt gebruiken die via een ExpressRoute-circuit wordt uitgevoerd) met privérouteringsbeleid voor routeringsintentie, configureert u een firewallregel om verkeer tussen de privé-IP-adressen van de tunnel van de vpn-gateway van de virtuele WAN-site-naar-site (bron) en het on-premises VPN-apparaat (bestemming) toe te staan . Voor klanten die deep-packet-inspectie op het Firewall-apparaat gebruiken, is het raadzaam om verkeer tussen deze privé-IP's uit te sluiten van deep-packet-inspectie.

U kunt de privé-IP-adressen van de tunnel van de site-naar-site-VPN-gateway van Virtual WAN verkrijgen door de VPN-configuratie te downloaden en vpnSite Verbinding maken ions -> gatewayConfiguration -> IPAddresses te downloaden. De IP-adressen die in het veld IPAddresses worden vermeld, zijn de privé-IP-adressen die zijn toegewezen aan elk exemplaar van de site-naar-site-VPN-gateway die wordt gebruikt om VPN-tunnels via ExpressRoute te beëindigen. In het onderstaande voorbeeld zijn de tunnel-IP's op de gateway 192.168.1.4 en 192.168.1.5.

"vpnSiteConnections": [

{

"hubConfiguration": {

"AddressSpace": "192.168.1.0/24",

"Region": "South Central US",

"ConnectedSubnets": [

"172.16.1.0/24",

"172.16.2.0/24",

"172.16.3.0/24",

"192.168.50.0/24",

"192.168.0.0/24"

]

},

"gatewayConfiguration": {

"IpAddresses": {

"Instance0": "192.168.1.4",

"Instance1": "192.168.1.5"

},

"BgpSetting": {

"Asn": 65515,

"BgpPeeringAddresses": {

"Instance0": "192.168.1.15",

"Instance1": "192.168.1.12"

},

"CustomBgpPeeringAddresses": {

"Instance0": [

"169.254.21.1"

],

"Instance1": [

"169.254.21.2"

]

},

"PeerWeight": 0

}

}

De privé-IP-adressen die door de on-premises apparaten worden gebruikt voor VPN-beëindiging zijn de IP-adressen die zijn opgegeven als onderdeel van de vpn-sitekoppelingsverbinding.

Maak firewallregels om het volgende verkeer toe te staan met behulp van de voorbeeld-VPN-configuratie en vpn-site van bovenaf. De IP-adressen van de VPN-gateway moeten het bron-IP-adres zijn en het on-premises VPN-apparaat moet het doel-IP zijn in de geconfigureerde regels.

| Regelparameter | Weergegeven als |

|---|---|

| Bron-IP | 192.168.1.4 en 192.168.1.5 |

| Bronpoort | * |

| Doel-IP | 10.100.0.4 |

| Doelpoort | * |

| Protocol | WILLEKEURIG |

Prestaties

Het configureren van beleid voor privéroutering met Versleutelde ExpressRoute routeert VPN ESP-pakketten via het volgende hopbeveiligingsapparaat dat in de hub is geïmplementeerd. Als gevolg hiervan kunt u de maximale doorvoer van de Versleutelde ExpressRoute-VPN-tunnel van 1 Gbps in beide richtingen verwachten (inkomend van on-premises en uitgaand van Azure). Overweeg de volgende implementatieoptimalisaties om de maximale doorvoer van vpn-tunnels te bereiken:

- Implementeer Azure Firewall Premium in plaats van Azure Firewall Standard of Azure Firewall Basic.

- Zorg ervoor dat Azure Firewall de regel verwerkt die verkeer toestaat tussen de EINDPUNTen van de VPN-tunnel (192.168.1.4 en 192.168.1.5 in het bovenstaande voorbeeld) door ervoor te zorgen dat de regel de hoogste prioriteit heeft in uw Azure Firewall-beleid. Zie Azure Firewall-regelverwerkingslogica voor meer informatie over de verwerkingslogica van Azure Firewall-regels.

- Schakel deep-packet uit voor verkeer tussen de VPN-tunneleindpunten. Raadpleeg de documentatie over de bypasslijst van IDPS voor informatie over het configureren van Azure Firewall om verkeer uit te sluiten van deep-packet inspectie.

- Configureer VPN-apparaten om GCMAES256 te gebruiken voor zowel IPSEC-versleuteling als integriteit om de prestaties te maximaliseren.

Routeringsintentie configureren via Azure Portal

Routeringsintenties en routeringsbeleidsregels kunnen worden geconfigureerd via Azure Portal met behulp van Azure Firewall Manager of Virtual WAN-portal. Met azure Firewall Manager Portal kunt u routeringsbeleid configureren met de volgende hopresource Azure Firewall. Met de Virtual WAN-portal kunt u routeringsbeleid configureren met de volgende hopresource Azure Firewall, virtuele netwerkapparaten die zijn geïmplementeerd in de virtuele hub- of SaaS-oplossingen.

Klanten die Azure Firewall in een beveiligde hub van Virtual WAN gebruiken, kunnen de instelling 'Inter-hub inschakelen' van Azure Firewall Manager instellen op Ingeschakeld om routeringsintentie te gebruiken of virtual WAN-portal gebruiken om Azure Firewall rechtstreeks te configureren als de volgende hopresource voor routeringsintentie en beleid. Configuraties in beide portalervaringen zijn gelijkwaardig en wijzigingen in Azure Firewall Manager worden automatisch doorgevoerd in de Virtual WAN-portal en omgekeerd.

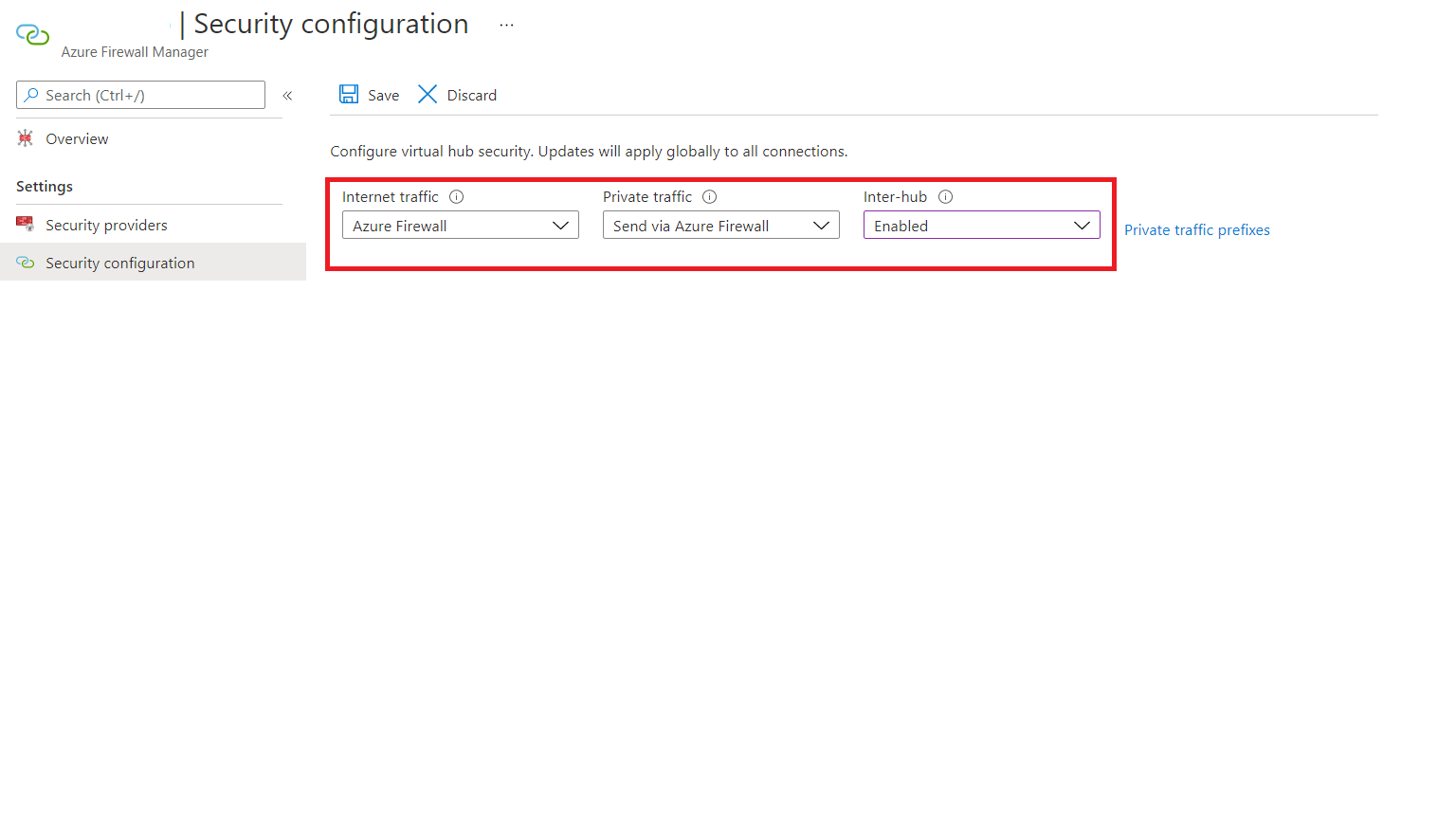

Routeringsintentie en beleid configureren via Azure Firewall Manager

In de volgende stappen wordt beschreven hoe u routeringsintentie en routeringsbeleid configureert op uw virtuele hub met behulp van Azure Firewall Manager. Azure Firewall Manager ondersteunt alleen de volgende hop-resources van het type Azure Firewall.

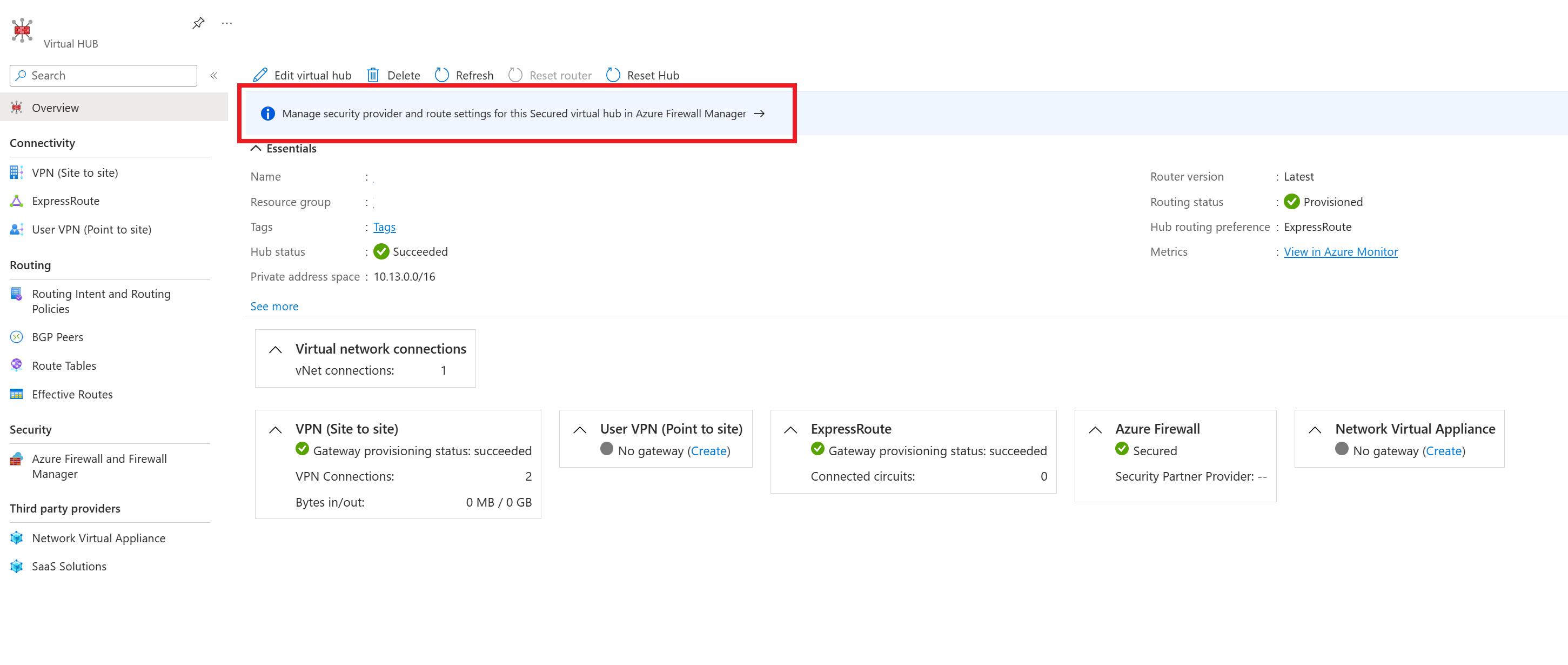

Navigeer naar de Virtual WAN-hub waar u routeringsbeleid voor wilt configureren.

Selecteer onder Beveiliging de instellingen voor beveiligde virtuele hubs en beheer vervolgens de beveiligingsprovider en route-instellingen voor deze beveiligde virtuele hub in Azure Firewall Manager.

Selecteer de hub waarin u uw routeringsbeleid wilt configureren in het menu.

Selecteer Beveiligingsconfiguratie onder Instellingen

Als u een internetverkeersrouteringsbeleid wilt configureren, selecteert u Azure Firewall of de relevante internetprovider in de vervolgkeuzelijst voor internetverkeer. Als dat niet het is, selecteert u Geen

Als u een routeringsbeleid voor privéverkeer (voor vertakkings- en virtueel netwerkverkeer) wilt configureren via Azure Firewall, selecteert u Azure Firewall in de vervolgkeuzelijst voor privéverkeer. Als dat niet het probleem is, selecteert u Azure Firewall omzeilen.

Als u een beleid voor privéverkeerroutering wilt configureren en vertakkingen of virtuele netwerken wilt hebben die niet-IANA-RFC1918 voorvoegsels adverteren, selecteert u Voorvoegsels voor privéverkeer en geeft u de niet-IANA-RFC1918 voorvoegsels op in het tekstvak dat wordt weergegeven. Selecteer Gereed.

Selecteer Inter-hub die moet worden ingeschakeld. Als u deze optie inschakelt, zorgt dit ervoor dat uw routeringsbeleid wordt toegepast op de routeringsintentie van deze Virtual WAN-hub.

Selecteer Opslaan.

Herhaal stap 2-8 voor andere beveiligde Virtual WAN-hubs waarvoor u routeringsbeleid wilt configureren.

Op dit moment kunt u testverkeer gaan verzenden. Zorg ervoor dat uw firewallbeleid op de juiste wijze is geconfigureerd om verkeer toe te staan/te weigeren op basis van uw gewenste beveiligingsconfiguraties.

Routeringsintentie en beleid configureren via virtual WAN-portal

In de volgende stappen wordt beschreven hoe u routeringsintentie en routeringsbeleid configureert op uw virtuele hub met behulp van de Virtual WAN-portal.

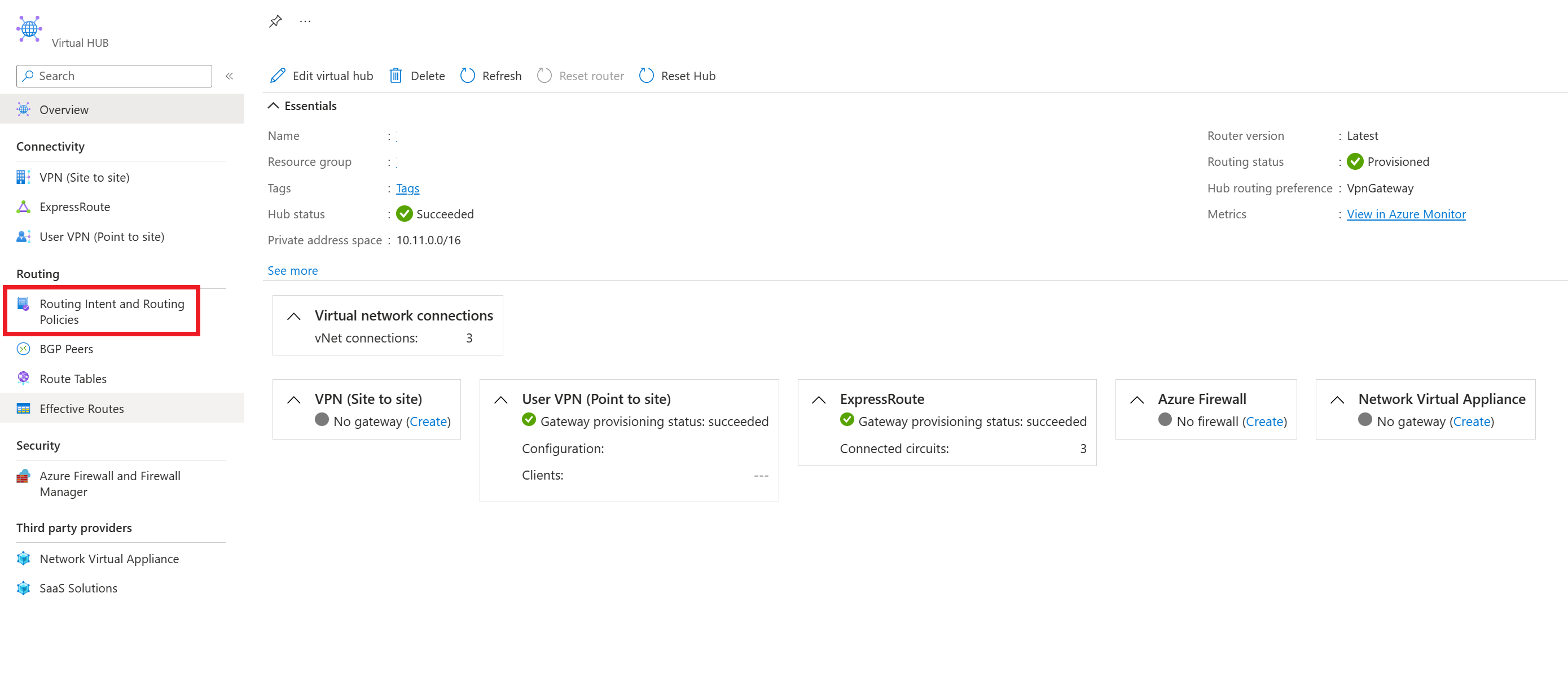

Navigeer via de koppeling naar de aangepaste portal in de bevestigings-e-mail van stap 3 in de sectie Vereisten naar de Virtual WAN-hub waarvoor u routeringsbeleid wilt configureren.

Selecteer onder Routering beleidsregels voor routering.

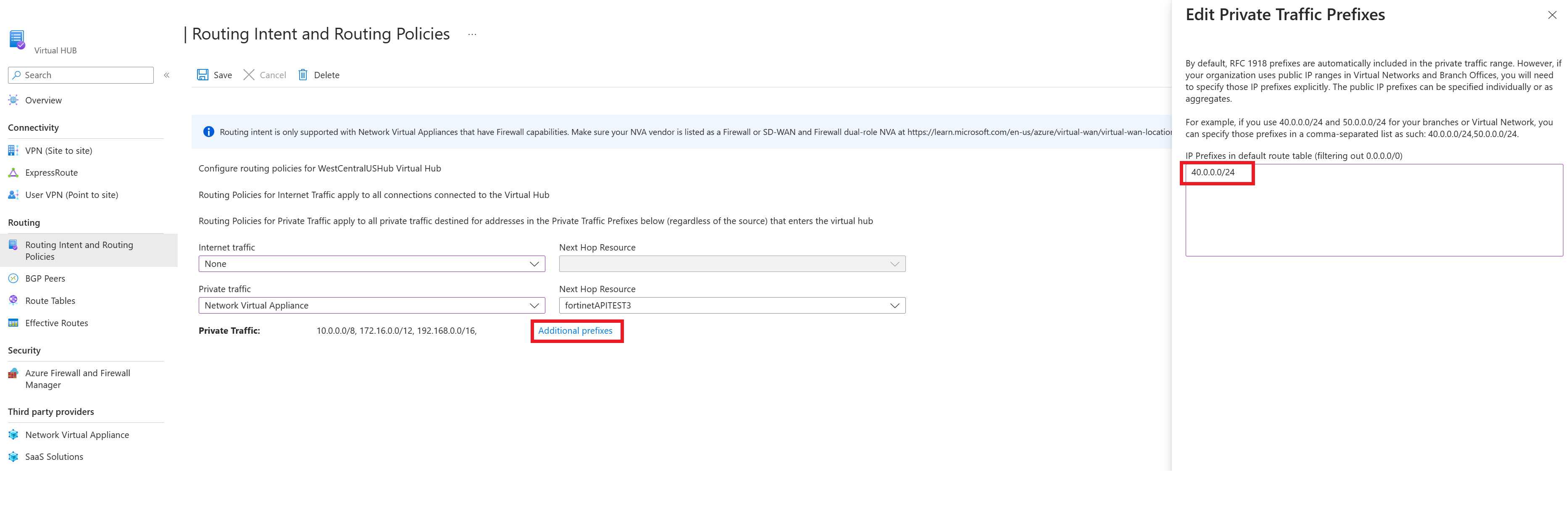

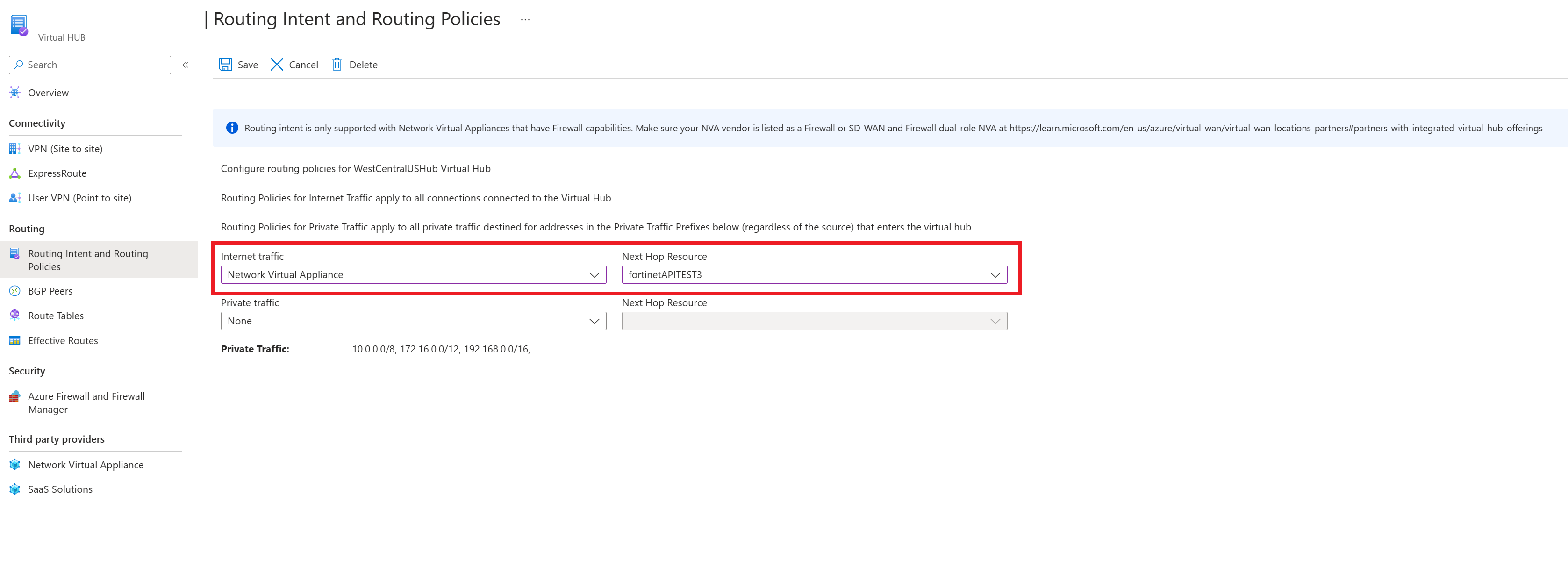

Als u een routeringsbeleid voor privéverkeer wilt configureren (voor vertakkings- en virtueel netwerkverkeer), selecteert u Azure Firewall, Virtueel netwerkapparaat of SaaS-oplossingen onder Privéverkeer. Selecteer onder Volgende hopresource de relevante volgende hopresource.

Als u een beleid voor privéverkeersroutering wilt configureren en vertakkingen of virtuele netwerken wilt hebben met niet-IANA-RFC1918 voorvoegsels, selecteert u Aanvullende voorvoegsels en geeft u de niet-IANA-RFC1918 voorvoegsels op in het tekstvak dat wordt weergegeven. Selecteer Gereed. Zorg ervoor dat u hetzelfde voorvoegsel toevoegt aan het tekstvak voor het voorvoegsel voor privéverkeer in alle virtuele hubs die zijn geconfigureerd met beleid voor privéroutering om ervoor te waarborgen dat de juiste routes worden doorgegeven naar alle hubs.

Als u een routeringsbeleid voor internetverkeer wilt configureren, selecteert u Azure Firewall, Virtueel netwerkapparaat of SaaS-oplossing. Selecteer onder Volgende hopresource de relevante volgende hopresource.

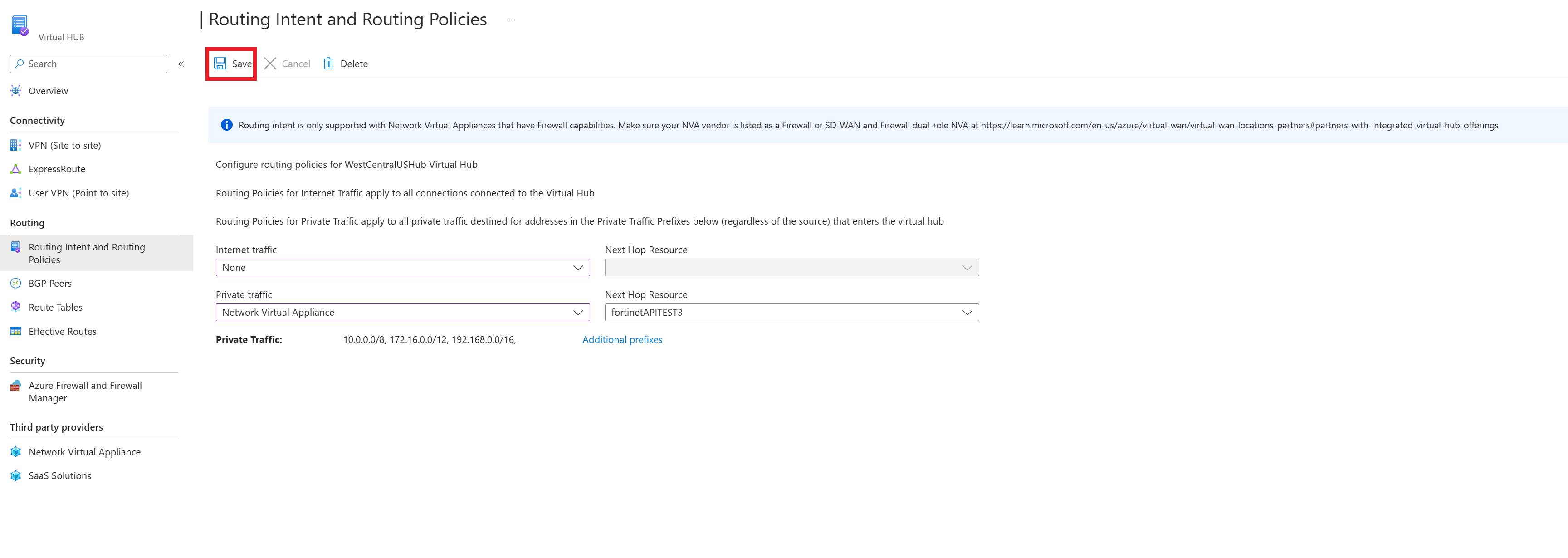

Als u de configuratie van uw routeringsintentie en routeringsbeleid wilt toepassen, klikt u op Opslaan.

Herhaal dit voor alle hubs waarvoor u routeringsbeleid wilt configureren.

Op dit moment kunt u testverkeer gaan verzenden. Zorg ervoor dat uw firewallbeleid op de juiste wijze is geconfigureerd om verkeer toe te staan/te weigeren op basis van uw gewenste beveiligingsconfiguraties.

Routeringsintentie configureren met behulp van een BICEP-sjabloon

Zie de BICEP-sjabloon voor informatie over de sjabloon en stappen.

Probleemoplossing

In de volgende sectie worden veelvoorkomende manieren beschreven om problemen op te lossen wanneer u de intentie en beleidsregels voor routering configureert op uw Virtual WAN-hub.

Effectieve routes

Wanneer beleid voor privéroutering is geconfigureerd op de virtuele hub, wordt al het verkeer tussen on-premises en virtuele netwerken gecontroleerd door Azure Firewall, Virtueel netwerkapparaat of SaaS-oplossing in de virtuele hub.

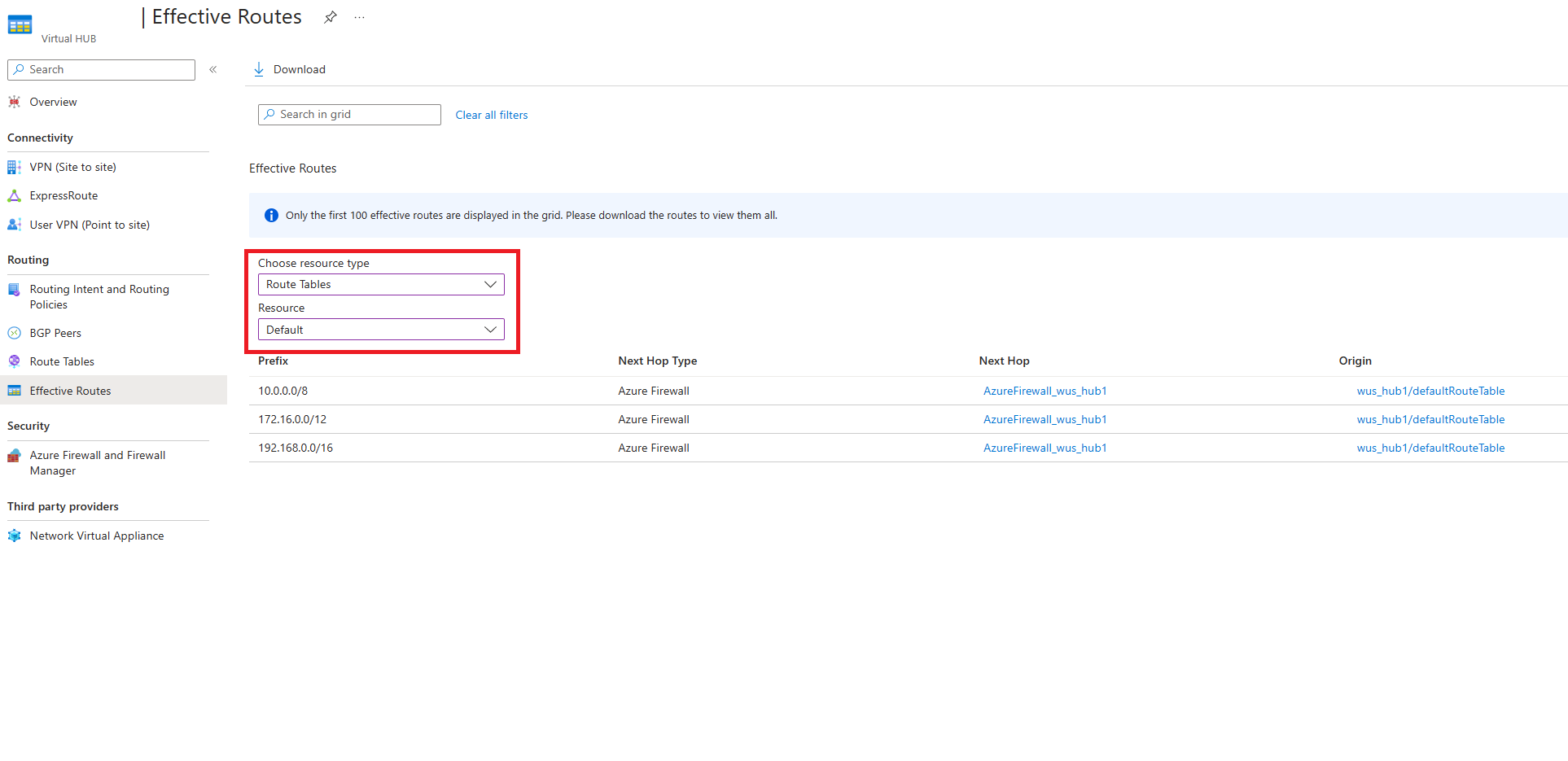

Daarom tonen de effectieve routes van de defaultRouteTable de RFC1918 statistische voorvoegsels (10.0.0.0/8, 192.168.0.0/16, 172.16.0.0/12) met de volgende hop Azure Firewall of virtueel netwerkapparaat. Dit weerspiegelt dat al het verkeer tussen virtuele netwerken en vertakkingen wordt doorgestuurd naar de Azure Firewall-, NVA- of SaaS-oplossing in de hub voor inspectie.

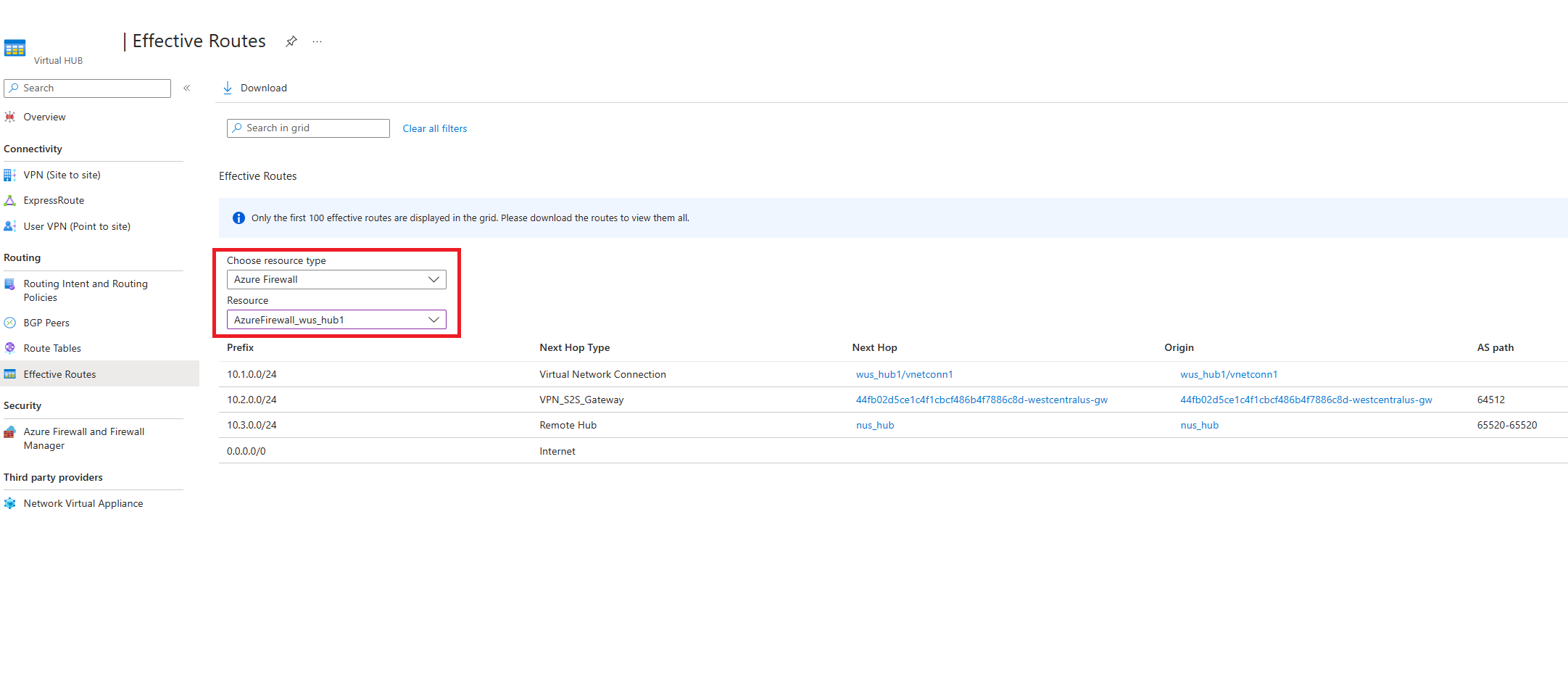

Nadat de firewall het pakket inspecteert (en het pakket is toegestaan per firewallregelconfiguratie), stuurt Virtual WAN het pakket door naar de uiteindelijke bestemming. Als u wilt zien welke routes Virtual WAN gebruikt om geïnspecteerde pakketten door te sturen, bekijkt u de effectieve routetabel van de firewall of het virtuele netwerkapparaat.

De effectieve routetabel firewall helpt bij het beperken en isoleren van problemen in uw netwerk, zoals onjuiste configuraties of problemen met bepaalde vertakkingen en virtuele netwerken.

Configuratieproblemen oplossen

Als u configuratieproblemen wilt oplossen, kunt u het volgende overwegen:

- Zorg ervoor dat u geen aangepaste routetabellen of statische routes in de standaardRouteTable hebt met de volgende hop Virtual Network-verbinding.

- De optie voor het configureren van de routeringsintentie wordt grijs weergegeven in Azure Portal als uw implementatie niet voldoet aan de bovenstaande vereisten.

- Als u CLI, PowerShell of REST gebruikt, mislukt de bewerking voor het maken van de routeringsintentie. Verwijder de mislukte routeringsintentie, verwijder de aangepaste routetabellen en statische routes en probeer opnieuw te maken.

- Als u Azure Firewall Manager gebruikt, moet u ervoor zorgen dat bestaande routes in de defaultRouteTable de naam private_traffic, internet_traffic of all_traffic hebben. Optie voor het configureren van de routeringsintentie (inter-hub inschakelen) wordt grijs weergegeven als routes een andere naam hebben.

- Nadat u de routeringsintentie op een hub hebt geconfigureerd, moet u ervoor zorgen dat eventuele updates voor bestaande verbindingen of nieuwe verbindingen met de hub worden gemaakt met de optionele gekoppelde en doorgegeven routetabelvelden die zijn ingesteld op leeg. Het instellen van de optionele koppelingen en doorgiften als leeg wordt automatisch uitgevoerd voor alle bewerkingen die worden uitgevoerd via Azure Portal.

Problemen met gegevenspad oplossen

Ervan uitgaande dat u de sectie Bekende beperkingen al hebt bekeken, zijn hier enkele manieren om problemen met datapath en connectiviteit op te lossen:

- Problemen oplossen met effectieve routes:

- Als beleid voor privéroutering is geconfigureerd, ziet u routes met firewall voor volgende hops in de effectieve routes van de defaultRouteTable voor RFC1918 aggregaten (10.0.0.0/8, 192.168.0.0/16, 172.16.0.0/12) en eventuele voorvoegsels die zijn opgegeven in het tekstvak voor privéverkeer. Zorg ervoor dat alle virtuele netwerken en on-premises voorvoegsels subnetten zijn binnen de statische routes in de defaultRouteTable. Als een on-premises of virtueel netwerk een adresruimte gebruikt die geen subnet is binnen de effectieve routes in de defaultRouteTable, voegt u het voorvoegsel toe aan het tekstvak voor privéverkeer.

- Als internetverkeerrouteringsbeleid is geconfigureerd, ziet u een standaardroute (0.0.0.0/0) in de effectieve routes van de defaultRouteTable.

- Zodra u hebt gecontroleerd of de effectieve routes van de defaultRouteTable de juiste voorvoegsels hebben, bekijkt u de effectieve routes van het virtuele netwerkapparaat of Azure Firewall. Effectieve routes op de firewall laten zien welke routes Virtual WAN heeft geselecteerd en bepaalt naar welke bestemmingen Firewall pakketten kan doorsturen. Als u weet welke voorvoegsels ontbreken of een onjuiste status hebben, kunt u problemen met het gegevenspad beperken en verwijzen naar de juiste VPN-, ExpressRoute-, NVA- of BGP-verbinding om problemen op te lossen.

- Scenariospecifieke probleemoplossing:

- Als u een niet-beveiligde hub (hub zonder Azure Firewall of NVA) in uw Virtual WAN hebt, moet u ervoor zorgen dat verbindingen met de niet-beveiligde hub worden doorgegeven aan de standaardRouteTable van de hubs met routeringsintentie geconfigureerd. Als doorgiften niet zijn ingesteld op de defaultRouteTable, kunnen verbindingen met de beveiligde hub geen pakketten verzenden naar de onbeveiligde hub.

- Als internetrouteringsbeleid is geconfigureerd, moet u ervoor zorgen dat de instelling Standaardroute doorgeven of Internetbeveiliging inschakelen is ingesteld op 'true' voor alle verbindingen die de standaardroute 0.0.0.0/0 moeten leren. Verbinding maken ionen waarbij deze instelling is ingesteld op false, leert de route 0.0.0.0/0 niet, zelfs als internetrouteringsbeleid is geconfigureerd.

- Als u privé-eindpunten gebruikt die zijn geïmplementeerd in virtuele netwerken die zijn verbonden met de virtuele hub, wordt het verkeer van on-premises dat is bestemd voor privé-eindpunten die zijn geïmplementeerd in virtuele netwerken die zijn verbonden met de Virtual WAN-hub, standaard omzeilt de routeringsintentie volgende hop Azure Firewall, NVA of SaaS. Dit resulteert echter in asymmetrische routering (wat kan leiden tot verlies van connectiviteit tussen on-premises en privé-eindpunten) als privé-eindpunten in Spoke Virtual Networks on-premises verkeer doorsturen naar de firewall. Schakel netwerkbeleid voor routetabellen in voor privé-eindpunten in de subnetten waar privé-eindpunten worden geïmplementeerd om symmetrie van routering te garanderen. Het configureren van /32 routes die overeenkomen met privé-eindpunt privé-IP-adressen in het tekstvak Privéverkeer zorgt er niet voor dat verkeerssymmetrie wordt gegarandeerd wanneer beleid voor privéroutering op de hub wordt geconfigureerd.

- Als u Versleutelde ExpressRoute gebruikt met beleid voor privéroutering, moet u ervoor zorgen dat op uw firewallapparaat een regel is geconfigureerd om verkeer tussen het privé-IP-tunneleindpunt van de virtuele WAN-site-naar-site-VPN-gateway en een on-premises VPN-apparaat toe te staan. ESP-pakketten (versleuteld buitenste pakketten) moeten zich aanmelden in Azure Firewall-logboeken. Zie de documentatie van Encrypted ExpressRoute voor meer informatie over Encrypted ExpressRoute met routeringsintentie.

Problemen met Routering van Azure Firewall oplossen

- Zorg ervoor dat de inrichtingsstatus van de Azure Firewall is geslaagd voordat u de routeringsintentie probeert te configureren.

- Als u niet-IANA gebruikt RFC1918 voorvoegsels in uw vertakkingen/virtuele netwerken, controleert u of u deze voorvoegsels hebt opgegeven in het tekstvak Privévoorvoegsels. Geconfigureerde 'privévoorvoegsels' worden niet automatisch doorgegeven aan andere hubs in het Virtuele WAN dat is geconfigureerd met de routeringsintentie. Voeg deze voorvoegsels toe aan het tekstvak 'Privévoorvoegsels' in elke hub met routeringsintentie om connectiviteit te garanderen.

- Als u niet-RFC1918 adressen hebt opgegeven als onderdeel van het tekstvak Voorvoegsels voor privéverkeer in Firewall Manager, moet u mogelijk SNAT-beleid op uw firewall configureren om SNAT uit te schakelen voor niet-RFC1918 privéverkeer. Raadpleeg azure Firewall SNAT-bereiken voor meer informatie.

- Configureer en bekijk Azure Firewall-logboeken om problemen met uw netwerkverkeer op te lossen en te analyseren. Raadpleeg de diagnostische gegevens van Azure Firewall voor meer informatie over het instellen van bewaking voor Azure Firewall. Zie Azure Firewall-logboeken en metrische gegevens voor een overzicht van de verschillende typen firewalllogboeken.

- Raadpleeg de documentatie voor Azure Firewall voor meer informatie over Azure Firewall.

Problemen met virtuele netwerkapparaten oplossen

- Zorg ervoor dat de inrichtingsstatus van het virtuele netwerkapparaat is geslaagd voordat u de routeringsintentie probeert te configureren.

- Als u niet-IANA gebruikt RFC1918 voorvoegsels in uw verbonden on-premises of virtuele netwerken, controleert u of u deze voorvoegsels hebt opgegeven in het tekstvak Privévoorvoegsels. Geconfigureerde 'privévoorvoegsels' worden niet automatisch doorgegeven aan andere hubs in het Virtuele WAN dat is geconfigureerd met de routeringsintentie. Voeg deze voorvoegsels toe aan het tekstvak 'Privévoorvoegsels' in elke hub met routeringsintentie om connectiviteit te garanderen.

- Als u niet-RFC1918 adressen hebt opgegeven als onderdeel van het tekstvak Voorvoegsels voor privéverkeer, moet u mogelijk SNAT-beleid configureren op uw NVA om SNAT uit te schakelen voor bepaalde niet-RFC1918 privéverkeer.

- Controleer de NVA Firewall-logboeken om te zien of verkeer wordt verwijderd of geweigerd door uw firewallregels.

- Neem contact op met uw NVA-provider voor meer ondersteuning en richtlijnen voor probleemoplossing.

Problemen met software-as-a-service oplossen

- Zorg ervoor dat de inrichtingsstatus van de SaaS-oplossing is geslaagd voordat u de routeringsintentie probeert te configureren.

- Zie de sectie probleemoplossing in de Virtual WAN-documentatie of zie de documentatie voor Palo Alto Networks Cloud NGFW voor meer tips voor probleemoplossing.

Volgende stappen

Zie Over routering van virtuele hubs voor meer informatie over routering van virtuele hubs. Zie de veelgestelde vragen voor meer informatie over Virtual WAN.