Over geforceerde tunneling voor site-naar-site-configuraties

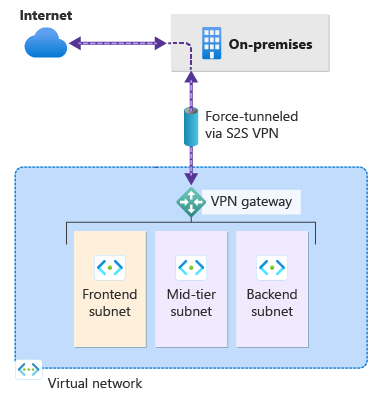

In dit artikel wordt uitgelegd hoe geforceerde tunneling werkt voor site-naar-site-IPsec-verbindingen (S2S). Standaard wordt internetverkeer van uw workloads en VM's binnen een virtueel netwerk rechtstreeks naar internet verzonden.

Met geforceerde tunneling kunt u al het internetverkeer omleiden of 'forceren' terug naar uw on-premises locatie via S2S VPN-tunnel voor inspectie en controle. Dit is een essentiële beveiligingsvereiste voor de meeste IT-beleidsregels voor ondernemingen. Onbevoegde internettoegang kan mogelijk leiden tot openbaarmaking van informatie of andere soorten beveiligingsschendingen.

In het volgende voorbeeld ziet u dat al het internetverkeer wordt gedwongen via de VPN-gateway terug naar de on-premises locatie voor inspectie en controle.

Configuratiemethoden voor geforceerde tunneling

Er zijn verschillende manieren waarop u geforceerde tunneling kunt configureren.

Configureren met BGP

U kunt geforceerde tunneling configureren voor VPN Gateway via BGP. U moet een standaardroute van 0.0.0.0.0/0 adverteren via BGP vanaf uw on-premises locatie naar Azure, zodat al uw Azure-verkeer wordt verzonden via de VPN Gateway S2S-tunnel.

Configureren met behulp van standaardsite

U kunt geforceerde tunneling configureren door de standaardsite in te stellen voor uw op route gebaseerde VPN-gateway. Zie Geforceerde tunneling via de standaardsite voor stappen.

- U wijst een standaardsite toe voor de gateway van het virtuele netwerk met behulp van PowerShell.

- Het on-premises VPN-apparaat moet worden geconfigureerd met 0.0.0.0/0 als verkeersselectors.

Internetverkeer routeren voor specifieke subnetten

Standaard gaat al het internetverkeer rechtstreeks naar internet als u geen geforceerde tunneling hebt geconfigureerd. Wanneer geforceerde tunneling is geconfigureerd, wordt al het internetverkeer naar uw on-premises locatie verzonden.

In sommige gevallen wilt u mogelijk alleen internetverkeer van bepaalde subnetten (maar niet alle subnetten) om rechtstreeks van de Azure-netwerkinfrastructuur naar internet te gaan, in plaats van naar uw on-premises locatie. Dit scenario kan worden geconfigureerd met behulp van een combinatie van geforceerde tunneling en aangepaste door de gebruiker gedefinieerde routes (UDR's) van het virtuele netwerk. Zie Internetverkeer routeren voor specifieke subnetten voor stappen.

Volgende stappen

Zie Geforceerde tunneling configureren via de standaardsite voor VPN Gateway S2S-verbindingen.

Zie VNet-verkeersroutering voor meer informatie over routering van virtueel netwerkverkeer.