Defender for Cloud Apps-activiteiten filteren en opvragen

Dit artikel bevat beschrijvingen en instructies voor Defender for Cloud Apps activiteitsfilters en query's.

Activiteitsfilters

Hieronder vindt u een lijst met de activiteitsfilters die kunnen worden toegepast. De meeste filters ondersteunen meerdere waarden en bieden GEEN krachtig hulpprogramma voor het maken van beleid.

Activiteits-id: zoek alleen naar specifieke activiteiten op hun id. Dit filter is handig wanneer u Microsoft Defender for Cloud Apps verbinding maakt met uw SIEM (met behulp van de SIEM-agent) en u waarschuwingen verder wilt onderzoeken met behulp van Defender for Cloud Apps.

Activiteitsobjecten: zoek naar de objecten waarop de activiteit is uitgevoerd. Dit filter is van toepassing op bestanden, mappen, gebruikers of app-objecten.

Activiteitsobject-id: de id van het object (bestand, map, gebruiker of app-id).

Item: hiermee kunt u zoeken op de naam of id van een activiteitsobject (bijvoorbeeld gebruikersnamen, bestanden, parameters, sites). Voor het filter Item van het activiteitsobject kunt u selecteren of u wilt filteren op items die bevatten, gelijk zijn aan of beginnen met het specifieke item.

Opmerking

Het filter Activiteitsobjectitem van Activity-Policy ondersteunt alleen de operator Equals .

Actietype: zoek naar een specifiekere actie die in een app wordt uitgevoerd.

Activiteitstype: zoek naar de app-activiteit.

Opmerking

Apps worden alleen aan het filter toegevoegd als er activiteit is voor die app.

Beheeractiviteit: alleen zoeken naar beheeractiviteiten.

Opmerking

Defender for Cloud Apps kan de beheeractiviteiten van Google Cloud Platform (GCP) niet markeren als administratieve activiteiten.

Waarschuwings-id: zoeken op waarschuwings-id.

App: alleen zoeken naar activiteiten binnen specifieke apps.

Toegepaste actie: zoeken op toegepaste governanceactie: Geblokkeerd, Proxy overslaan, Ontsleuteld, Versleuteld, Versleuteling mislukt, Geen actie.

Datum: de datum waarop de activiteit heeft plaatsgevonden. Filter ondersteunt vóór/na datums en een datumbereik.

Apparaattag: zoek op Intune compatibel, Microsoft Entra hybride gekoppeld of geldig clientcertificaat.

Apparaattype: zoek alleen naar activiteiten die zijn uitgevoerd met een specifiek apparaattype. Zoek bijvoorbeeld alle activiteiten van mobiele apparaten, pc's of tablets.

Bestanden en mappen: zoek naar bestanden en mappen waarop de activiteit is uitgevoerd.

- Bestands-id: hiermee kunt u zoeken op de bestands-id waarop de activiteit is uitgevoerd.

- Naam: filtert op de naam van bestanden of mappen. U kunt selecteren of de naam eindigt op, gelijk is aan of begint met uw zoekwaarde.

- Specifieke bestanden of mappen: u kunt specifieke bestanden of mappen opnemen of uitsluiten. U kunt de lijst filteren op app, eigenaar of gedeeltelijke bestandsnaamwanneer u bestanden of mappen selecteert.

IP-adres: het onbewerkte IP-adres, de categorie of de tag van waaruit de activiteit is uitgevoerd.

- Onbewerkt IP-adres: hiermee kunt u zoeken naar activiteiten die zijn uitgevoerd op of door onbewerkte IP-adressen. De onbewerkte IP-adressen kunnen gelijk zijn aan, niet gelijk zijn aan, beginnen met of niet beginnen met een bepaalde reeks.

- IP-categorie: de categorie van het IP-adres van waaruit de activiteit is uitgevoerd, bijvoorbeeld alle activiteiten uit het bereik van het IP-adres van de beheerder. De categorieën moeten worden geconfigureerd om de relevante IP-adressen op te nemen. Sommige IP-adressen zijn mogelijk standaard gecategoriseerd. Er zijn bijvoorbeeld IP-adressen die door Microsoft-bronnen voor bedreigingsinformatie worden beschouwd als riskant. Zie De gegevens organiseren op basis van uw behoeften voor meer informatie over het configureren van de IP-categorieën.

- IP-tag: de tag van het IP-adres van waaruit de activiteit is uitgevoerd, bijvoorbeeld alle activiteiten van anonieme proxy-IP-adressen. Defender for Cloud Apps maakt een set ingebouwde IP-tags die niet kunnen worden geconfigureerd. Daarnaast kunt u uw IP-tags configureren. Zie De gegevens organiseren op basis van uw behoeften voor meer informatie over het configureren van uw IP-tags.

De ingebouwde IP-tags omvatten het volgende:

- Microsoft-apps (14)

- Anonieme proxy

- Botnet (u ziet dat de activiteit is uitgevoerd door een botnet met een koppeling voor meer informatie over het specifieke botnet)

- Darknet-scan-IP

- Malware C&C-server

- Remote Connectivity Analyzer

- Satellietproviders

- Slimme proxy en toegangsproxy (opzettelijk weggelaten)

- Tor-afsluitknooppunten

- Zscaler

Geïmiteerde activiteit: zoek alleen naar activiteiten die zijn uitgevoerd in de naam van een andere gebruiker.

Exemplaar: het app-exemplaar waar de activiteit wel of niet is uitgevoerd.

Locatie: het land/de regio van waaruit de activiteit is uitgevoerd.

Overeenkomend beleid: zoek naar activiteiten die overeenkomen met een specifiek beleid dat is ingesteld in de portal.

Geregistreerde internetprovider: de internetprovider van waaruit de activiteit is uitgevoerd.

Bron: zoek op de bron van waaruit de activiteit is gedetecteerd. De bron kan een van de volgende zijn:

- App-connector: logboeken die rechtstreeks afkomstig zijn van de API-connector van de app.

- Analyse van app-connectoren: Defender for Cloud Apps verrijkingen op basis van informatie die is gescand door de API-connector.

Gebruiker: de gebruiker die de activiteit heeft uitgevoerd, die kan worden gefilterd in domein, groep, naam of organisatie. Als u activiteiten zonder specifieke gebruiker wilt filteren, kunt u de operator 'is niet ingesteld' gebruiken.

- Gebruikersdomein: zoek naar een specifiek gebruikersdomein.

- Gebruikersorganisatie: de organisatie-eenheid van de gebruiker die de activiteit heeft uitgevoerd, bijvoorbeeld alle activiteiten die door EMEA_marketing gebruikers zijn uitgevoerd. Dit is alleen relevant voor verbonden Google Workspace-exemplaren die organisatie-eenheden gebruiken.

- Gebruikersgroep: specifieke gebruikersgroepen die u kunt importeren uit verbonden apps, bijvoorbeeld Microsoft 365-beheerders.

- Gebruikersnaam: zoek naar een specifieke gebruikersnaam. Als u een lijst met gebruikers in een specifieke gebruikersgroep wilt zien, selecteert u in de activiteitenlade de naam van de gebruikersgroep. Als u klikt, gaat u naar de pagina Accounts, waarin alle gebruikers in de groep worden vermeld. Van daaruit kunt u inzoomen op de details van de accounts van specifieke gebruikers in de groep.

- De filters Gebruikersgroep en Gebruikersnaam kunnen verder worden gefilterd door het filter Als te gebruiken en de rol van de gebruiker te selecteren. Dit kan een van de volgende zijn:

- Alleen activiteitsobject: dit betekent dat de geselecteerde gebruiker of gebruikersgroep de betreffende activiteit niet heeft uitgevoerd; zij waren het object van de activiteit.

- Alleen actor, wat betekent dat de gebruiker of gebruikersgroep de activiteit heeft uitgevoerd.

- Elke rol: dit betekent dat de gebruiker of gebruikersgroep betrokken was bij de activiteit, hetzij als de persoon die de activiteit heeft uitgevoerd of als het object van de activiteit.

Gebruikersagent: de gebruikersagent van van met de activiteit is uitgevoerd.

Tag van gebruikersagent: ingebouwde gebruikersagenttag, bijvoorbeeld alle activiteiten van verouderde besturingssystemen of verouderde browsers.

Activiteitsquery's

Om het onderzoek nog eenvoudiger te maken, kunt u nu aangepaste query's maken en deze opslaan voor later gebruik.

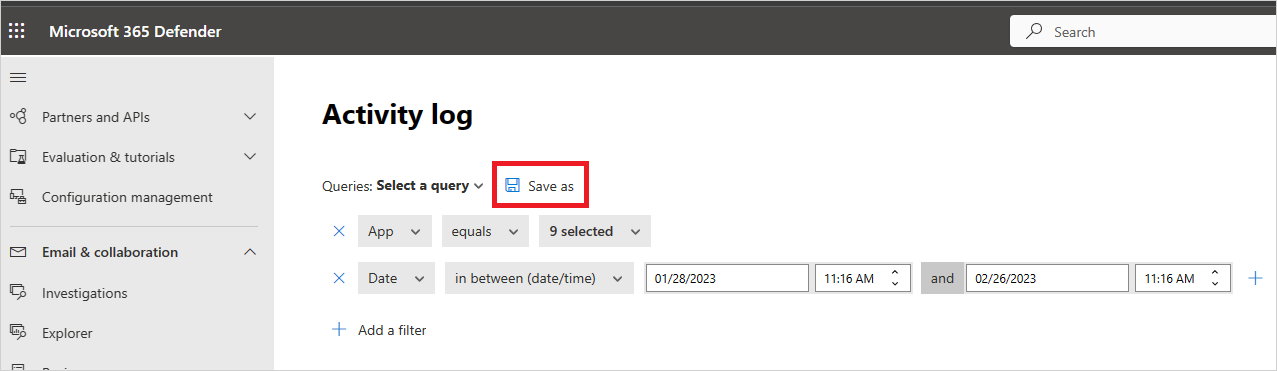

Gebruik op de pagina Activiteitenlogboek de filters zoals hierboven beschreven om zo nodig in te zoomen op uw apps.

Nadat u klaar bent met het samenstellen van de query, selecteert u de knop Opslaan als .

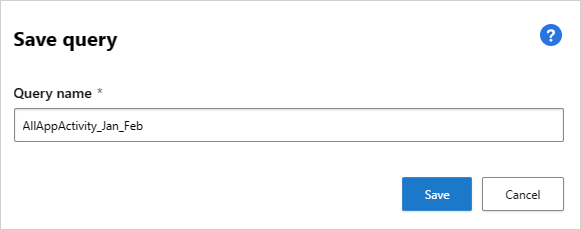

Geef in het pop-upvenster Query opslaan de naam van uw query.

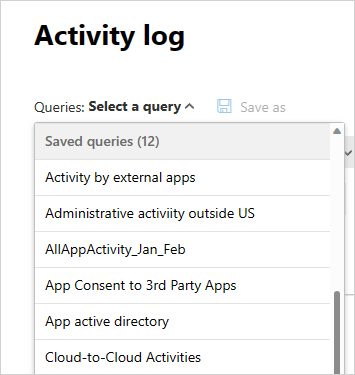

Als u deze query in de toekomst opnieuw wilt gebruiken, schuift u onder Query's omlaag naar Opgeslagen query's en selecteert u uw query.

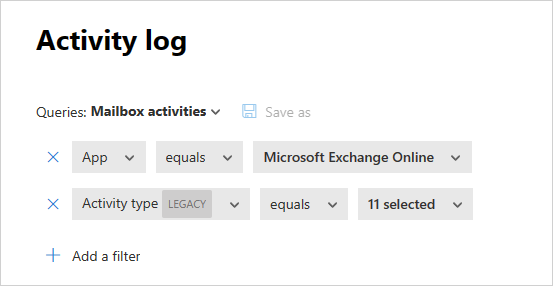

Defender for Cloud Apps biedt u ook voorgestelde query's. Voorgestelde query's bieden u aanbevolen onderzoek om uw activiteiten te filteren. U kunt deze query's bewerken en opslaan als aangepaste query's. Hier volgen optionele voorgestelde query's:

Beheer activiteiten: hiermee filtert u al uw activiteiten om alleen de activiteiten weer te geven waarbij beheerders betrokken zijn.

Activiteiten downloaden: hiermee filtert u al uw activiteiten om alleen de activiteiten weer te geven die downloadactiviteiten waren, waaronder het downloaden van een gebruikerslijst als een .csv-bestand, het downloaden van gedeelde inhoud en het downloaden van een map.

Mislukte aanmelding: filtert al uw activiteiten zodat alleen mislukte aanmeldingen en mislukte aanmeldingen via eenmalige aanmelding worden weergegeven

Bestands- en mapactiviteiten: hiermee filtert u al uw activiteiten om alleen activiteiten weer te geven die betrekking hebben op bestanden en mappen. Het filter omvat het uploaden, downloaden en openen van mappen, samen met het maken, verwijderen, uploaden, downloaden, in quarantaine plaatsen en openen van bestanden en het overdragen van inhoud.

Imitatieactiviteiten: filtert al uw activiteiten om alleen imitatieactiviteiten weer te geven.

Wachtwoordwijzigingen en aanvragen voor opnieuw instellen: hiermee filtert u al uw activiteiten om alleen de activiteiten weer te geven die betrekking hebben op het opnieuw instellen van wachtwoorden, het wijzigen van het wachtwoord en het afdwingen van een gebruiker om het wachtwoord te wijzigen bij de volgende aanmelding.

Activiteiten voor delen: hiermee filtert u al uw activiteiten om alleen die activiteiten weer te geven die betrekking hebben op het delen van mappen en bestanden, zoals het maken van een bedrijfskoppeling, het maken van een anonieme koppeling en het verlenen van lees-/schrijfmachtigingen.

Geslaagde aanmelding: hiermee filtert u al uw activiteiten om alleen de activiteiten weer te geven waarvoor geslaagde aanmeldingen zijn vereist, waaronder actie imiteren, aanmelding imiteren, eenmalige aanmeldingen en aanmelding vanaf een nieuw apparaat.

Daarnaast kunt u de voorgestelde query's gebruiken als uitgangspunt voor een nieuwe query. Selecteer eerst een van de voorgestelde query's. Breng vervolgens indien nodig wijzigingen aan en selecteer ten slotte Opslaan als om een nieuwe opgeslagen query te maken.

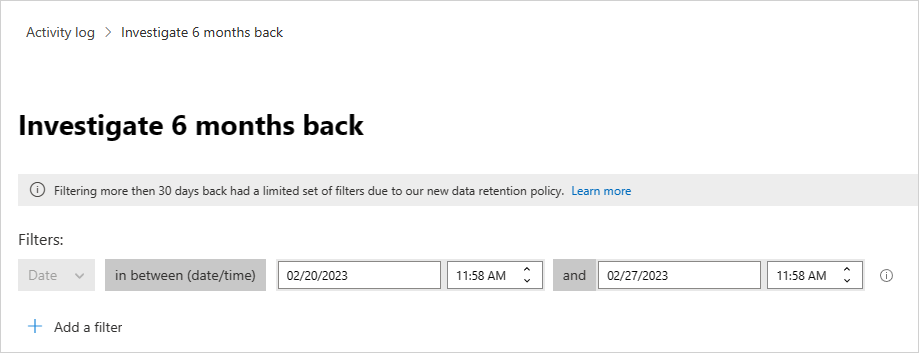

Queryactiviteiten zes maanden terug

Als u activiteiten wilt onderzoeken die ouder zijn dan 30 dagen, gaat u naar het activiteitenlogboek en selecteert u Onderzoeken 6 maanden terug in de rechterbovenhoek van het scherm:

Hier kunt u de filters definiëren zoals gewoonlijk wordt gedaan met het activiteitenlogboek, met de volgende verschillen:

Het datumfilter is verplicht en is beperkt tot een periode van één week. Dit betekent dat hoewel u maximaal zes maanden terug een query kunt uitvoeren op activiteiten, u dit slechts voor een periode van één week tegelijk kunt doen.

Het uitvoeren van query's meer dan 30 dagen terug wordt alleen ondersteund voor de volgende velden:

- Activiteits-id

- Activiteitstype

- Actietype

- Toepassing

- IP-adres

- Locatie

- Gebruikersnaam

Bijvoorbeeld:

Activiteiten exporteren zes maanden terug (preview)

U kunt alle activiteiten van maximaal zes maanden exporteren door te klikken op de knop Exporteren in de linkerbovenhoek

Wanneer u gegevens exporteert, kunt u een datumbereik van maximaal zes maanden kiezen en privéactiviteiten uitsluiten.

Het geëxporteerde bestand is beperkt tot 100.000 records en heeft de CSV-indeling.

Het resultaatbestand is toegankelijk onder geëxporteerde rapporten. Gebruikers kunnen navigeren naar Rapporten -> Cloud-apps in de Microsoft 365 Defender-portal om de status van het exportproces te bekijken en toegang te krijgen tot eerdere exports.

Rapporten die privéactiviteiten bevatten, worden gemarkeerd met een oogpictogram op de rapportpagina.

![]()